はじめに

このドキュメントでは、Cisco DNA Center Audit and Upgrade Readiness Analyzer(AURA)コマンドラインツールについて説明します。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの情報は、Cisco DNA Center プラットフォームに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

AURAは、Cisco DNA Centerおよびその他のファブリックネットワークの健全性、スケール、アップグレードの準備状態をチェックします。このツールは実行が非常に簡単で、Cisco DNA Center で実行されます。このツールは、アプリケーションプログラミングインターフェイス(API)呼び出し、DB読み取り、および表示コマンド(読み取り専用操作)を使用するため、パフォーマンスに影響を与えたり、Cisco DNA Centerやネットワークデバイスに影響を与えたりすることはありません。

AURAがシンプルで使いやすいのはなぜか

- 現在のプリインストール済みライブラリ/ソフトウェアのみを使用します。

- PDF レポートを自動的に生成します。

- 唯一入力が必要なもの - Cisco DNA Center パスワード(admin と maglev の両方)。

- 圧縮されたログとレポートは、Cisco SR に自動的にアップロードできます(オプション)。

- ファイルを Cisco DNA Center にコピーし、Cisco DNA Center でそれを実行するだけです。

- 非侵入型:データベース(DB)読み取り、showコマンド、およびAPI呼び出しのみ。

- 実行時間 – Cisco DNA Center(SDA)チェックは15分未満、ネットワークの規模に基づいてソフトウェア定義アクセス(SDA)チェックの時間は異なります(30台のデバイスで約30分)。

- 1.2.8、1.2.10.x、1.2.12.x、1.3.x および 2.x リリースで動作します。

問題やフィードバックについては、dnac_sda_audit_tool@cisco.com までお問い合わせください。

AURA ツールのチェックエリアと機能

- Cisco DNA Centerスケールテスト

- Cisco DNAセンターインフラヘルス

- Cisco DNA Centerの健全性の保証

- WLC/eWLC のアシュアランス正常性

- SDA デバイス CLI キャプチャ

- SDA コントロールおよびセキュリティ監査

- アップグレード失敗の原因となるソフトウェアのバグ

- アップグレードの準備状況チェック

- SDA互換性チェック(スイッチ、ワイヤレスコントローラ、およびIdentity Services Engine(ISE)for 2.3.3.x)

- Digital Network Architecture Center(DNAC)-ISE統合チェック

- ファブリックデバイスの設定キャプチャと比較、および組み込みの差分ツールの使用

- AURA のリモート起動(1.2.0 リリース以降)

- cronを使用してAURAをスケジュールする(1.2.0リリース以降)

- Syslog サーバーの統合(1.2.0 リリース以降)

- クラウドからのテストイメージのダウンロード(1.5.0 リリース以降)

ツールの実行方法(簡単な手順)

ステップ 1:実行可能ファイルAURAをCisco DNA Centerにコピーします。最新バージョンは次の場所にあります:https://github.com/CiscoDevNet/DNAC-AURA

ステップ 2:Cisco DNA Centerからツールを実行します(クラスタがある場合は、「Cisco DNA Center AURAのオプション」の項の例5を参照してください)。

$ ./dnac_aura

ツールの実行方法(詳細な手順)

Cisco DNA Centerバージョンが2.3.3.x以降の場合、Cisco DNA Centerではバージョン2.3.3.x以降からセキュリティを追加するために制限付きシェルが有効になっています。デフォルトのシェルはmagshellと呼ばれ、LinuxコマンドやAURAの実行をサポートしません。次の手順に進む前に、制限付きシェルを無効にし、Bashシェルを有効にします。2.3.3.xで制限付きシェルを無効にする。バージョン2.3.4.x以降では、制限付きシェルを無効にするために、Cisco Technical Assistance Center(TAC)から同意トークンが必要になる場合があります。

ステップ 1:実行可能ファイルをCisco DNA Centerにコピーします。

dnac_aura

このファイルは https://github.com/CiscoDevNet/DNAC-AURA にあり、このファイルを Cisco DNA Center にコピーする方法はいくつかあります。

ファイルコピーオプション1。URLをクリックし、ブラウザ経由でファイルをダウンロードします。

ファイルをCisco DNA Centerにコピーし、ファイル転送ソフトウェアを使用します(ポート2222とユーザ名maglevでSecure File Transfer Protocol(SFTP)を忘れずに使用してください)。

ファイルコピーオプション2。ファイルをCisco DNA Centerに直接コピーし、GITコマンドを使用します。

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

ファイルコピーオプション3.プロキシサーバがセットアップされている場合は、ファイルをCisco DNA Centerにコピーし、GITコマンドとプロキシサーバの詳細を使用します。

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

ステップ 2:ファイルdnac_auraが実行可能であることを確認します。

ファイルdnac_auraがCisco DNA Centerにコピーされる場合、通常は実行可能ファイルとしてコピーされません。コマンドを実行して実行可能にします。GIT を使用した場合、この手順は必要ありません。

$ chmod 755 dnac_aura

ステップ 3: (オプション)ファイル dnac_aura のハッシュを検証して、適切なファイルがダウンロードされたことを確認します。

適切なファイルがダウンロードされたことを確認するには、このページの最後にある MD5 ハッシュ値または SHA256 ハッシュ値を比較してください。AURAの各バージョンは、ハッシュ値の固有のセットを持つことができます。

オプション 1MD5ハッシュの検証。

md5sumコマンドを使用します(上記を参照)。Cisco DNA Centerまたは他のLinuxシステムでハッシュを生成し、そのハッシュ値をこのページの最後にある値と比較します。

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

オプション 2SHA256ハッシュ検証。

sha256sumコマンドを使用します(上記を参照)。Cisco DNA Centerまたは他のLinuxシステムでハッシュを生成し、そのハッシュ値をこのページの最後にある値と比較します。

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

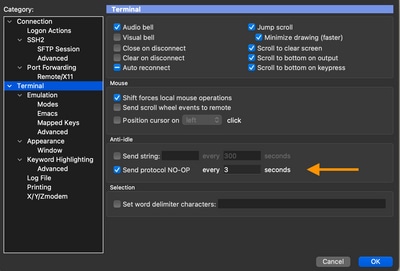

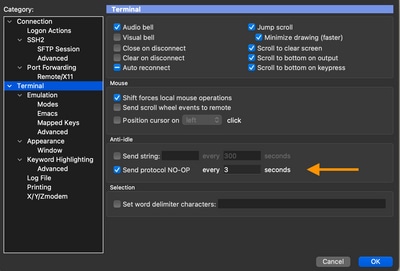

ステップ 4:SSHセッションのアイドルタイムアウトを設定します。

Cisco DNA Center の最近のバージョン(2.x+、1.3.3.8+)には、SSH アイドルタイムアウトがあります。これは、SSH セッションから実行されている AURA に影響を与える可能性があります。アイドルタイムアウトが設定されていることを確認します。設定されていない場合は、AURAツールが突然終了する可能性があります。

SecureCRT で 3 秒のアイドルタイムアウトを設定する例を次に示します。

ステップ 5:コマンドラインからツールを実行します。

Cisco DNA Centerでチェックを実行するファイルの場所に基づいて、関連するオプションを選択します。(オプションを使用する場合は、さまざまなチェックを含めたり除外したりできます)。

$ ./dnac_aura

または

$ ./DNAC-AURA/dnac_aura

AURA のリモート実行

このスクリプトを使用すると、リモートのCisco DNA CenterでAURAを起動できます。paramiko と scp ライブラリを使用します。

インストール手順

インストールには、仮想環境を使用することをお勧めします。これらの行は、python3仮想環境を作成し、それをアクティブ化し、pipをアップグレードし、必要なライブラリをインストールできます。

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt

Session Timeout

Cisco DNA Center の最近のバージョン(2.1+、1.3.3.8+)には、ssh アイドルタイムアウトがあります。そのため、DNAC で直接的に、または run_remote スクリプトや ansible 経由で間接的に ssh セッションから実行される AURA に影響を与える場合があります。

回避策はシンプルです。ssh接続の場合、-o ServerAliveInterval=3フラグを使用すると、キープアライブを送信してセッションを維持できます。これはこのスクリプトで使用されていて、ansible だけでなく ssh 直接接続にも使用できます。

スクリプトの使用

このスクリプトには以下の 3 つの引数が必要です。

- dnac

- admin パスワード(環境変数 DNAC_ADMIN_PASS としても使用可能)

- maglev パスワード(環境変数 DNAC_MAGLEV_PASS としても使用可能)

- admin ユーザー(環境変数 DNAC_ADMIN_USER としても使用可能)。このデフォルトは「admin」であり、変更が必要なのは外部認証と異なるスーパーユーザ名を使用している場合だけです。ほとんどの場合必要ありませんが、--admin-user を指定して使用できます。

引数を指定してスクリプトを実行する最も簡単な方法(環境変数に関する後のセクションを参照)を次に示します。

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

シェル環境変数に精通している場合は、次のようにさらに簡素化できます。

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

AURAオプションを渡す(—)

AURA固有の引数(SDAテストを実行する – sなど)を渡すには、以下を実行する必要があります。

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

「--」の前に --local-dir、all-cluster、--no-pull などの run_remote オプションを必ず含めてください。

-n、--syslog、-d、-s などの AURA 固有のオプションは、「--」の後に指定する必要があります。

AURA出力をローカルに保存

AURA スクリプトは --json-summary オプションをサポートしています。これにより、テスト結果の json サマリーと、DNAC 上のレポートとログファイルの場所が生成されます。run_remoteに – local-dirオプションを指定すると、ログおよびレポートファイルをDNACに戻すことができます。json-summaryファイルを作成できます。DNACのディレクトリが作成されます。

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

これが完了すると、/home/aradford/RUN_REMOTE/logsディレクトリに次を含めることができます。

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

Json ファイルの内容は次のようになります。

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

クラスタでの実行

—all-clusterオプションを使用すると、スクリプトはクラスタのすべてのメンバーを検索し、それぞれに対してAURAを実行できます。

現在、これはシリアル実行です。—local-dirとともに使用して、レポート、ログファイル、およびjson-summaryをDNACからコピーできます。

VIP または物理アドレスのいずれかを指定できます。スクリプトは接続し、接続に使用したIPと同じサブネット内のすべての物理IPを検索できます。

その他のオプション

このスクリプトは、--no-pull オプションを指定して実行することもできます。これにより、AURA の最新バージョンに更新するための git pull が停止しますが、Cisco DNA Center のホームディレクトリに AURA がコピーされていることを前提としています。

AURA と CRON

PTY がないため、Cron は AURA にとって難題です。また、DNA Centerのcrontabを編集する必要もあります。

run_remote は、PTY の問題を解決し、ローカルの Cisco DNA Center の crontab を編集する必要がなくなるため、より簡単に AURA を実行できます。--local-path と組み合わせてリモートで実行すると、すべての Cisco DNA Center ログが外部サーバー上の同じ場所に保存されます。

DNAC で AURA を 1 時間ごとに実行するための crontab エントリの例を次に示します。paramikoライブラリとscpライブラリを含む仮想環境を取得するには、Pythonインタプリタを明示的に指定する必要があります。

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

これをシェルスクリプトでさらにラップして、ログイン情報がプレーンテキストで保存されないようにすることができます。

Cisco DNA Center AURA オプション

表1:さまざまなAURAオプションのチェック/機能

|

オプションなし(デフォルト) |

-s |

-d |

-o |

-c |

| Cisco DNA Center インフラ正常性チェック |

X |

X |

X |

|

|

| Cisco DNA Center アシュアランス正常性チェック |

X |

X |

|

|

|

| WLC/eWLC アシュアランス正常性チェック |

X |

X |

|

|

|

| 基本的なSDAチェック(インベントリチェック)DNAC-ISE統合(ISEが統合されている場合のみ) |

X |

X |

|

|

|

| SDA(ファブリックデバイスのCLI収集、コントロールプレーンとセキュリティプレーンの監査および互換性チェック) |

|

X |

|

|

|

| アップグレード準備チェック(バグを含む) |

X |

X |

|

|

|

| Cisco DNA Center スケール(ファブリックおよび非ファブリックのスケールパラメータ) |

X |

X |

X |

|

|

| ファブリックデバイスからのCLI出力をキャプチャし、DNA Centerにローカルに保存します。captureFile.yaml2ファイルを介して提供されるコマンドとデバイスリストcaptured:.json - Command Runner default output.log - Human Readable |

|

|

|

X |

|

| 複数のデバイス間で構成を比較(キャプチャされた出力に基づき、-oオプションを使用) |

|

|

|

|

X |

AURA オプションのコマンドライン出力

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

さまざまなオプションを使用した AURA の実行例

例1:会社名としてStark Industriesを選択し、デフォルトのAURAチェックを実行し、パスワード123kjaksdhfを使用してファイルをSR 611111111にコピーするには、次のコマンドを使用します。

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

例2:顧客のStark Industriesに対してCisco DNA CenterとSDAの両方のチェックを実行するには、次のコマンドを使用します。

$ ./dnac_aura -s -n "Stark Industries"

例3:showコマンドの出力を実行してCisco DNA Center上のファイルに保存するには、-oオプションを使用します。このツールでは、Cisco DNA Centerのコマンドランナーを使用して出力を取得できます。コマンドは、次のとおりです。

$ ./dnac_aura -o

デバイスとコマンドを指定して、これらのデバイスで実行するには、captureFile.yaml が同じディレクトリに必要です。サンプルは GitHub にあります。

例4:CatalystスイッチやeWLCの実行コンフィギュレーションを比較するには、-cオプションを使用します。デバイスからの出力をキャプチャする -o オプションをすでに使用していることを確認してください。コマンドは、次のとおりです。

$ ./dnac_aura -c

例5:クラスタでAURAチェックを実行するには、1つのノードについて、表から適切なオプションを選択します。残りの 2 つのノードについては、オプション -d を選択します。

任意の 1 つのノード:

$ ./dnac_aura

残りの 2 つのノード:

$ ./dnac_aura -d

例6:AURAをスケジュールするには、cronを使用するか、またはAURAをリモートで実行するには、githubのreadmeファイルを確認してください。

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

例7:DNA Centerイメージが保存されているAWSのCloudリポジトリへのパスを確認するには、このオプションでAURAを実行できます。このチェックでは3つのイメージ(小 – 50MB、中 – 150MB、大 – 650MB)がダウンロードされ、これらの3つのファイルのダウンロード時間を計算できます。このチェックでは、このオプションを選択したときに、テストイメージが削除され、レポートが生成されていないことを確認できます。

任意のノード:

$./dnac_aura --download-test

チェックの例:

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

例7:-sオプションを指定してAURAを実行すると、AURAはファブリックサイトごとに最大50台のファブリックデバイスに対してコントロールプレーンとセキュリティプレーンの監査を実行できます。この制限を解除するには、—sdadevcheckオプションを使用します。

注:デバイスを追加すると、ツールの実行時間が長くなります。

$ ./dnac_aura -s --sdadevcheck

ツールからの出力

ツールが起動すると、adminユーザ名/パスワードの後にmaglevパスワードを入力するように求められます。

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

このツールは、以下の 2 つのファイルを生成し、/data/tmp/dnac_aura/ に保存します。

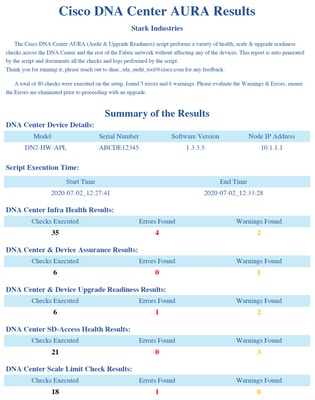

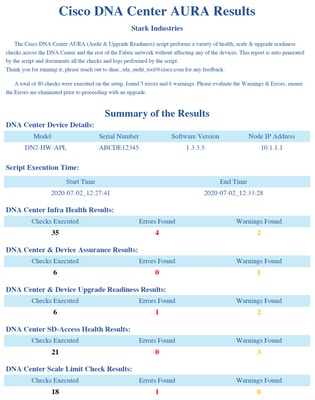

- PDF レポート(次の場所に保存)。/data/tmp/dnac_aura/reports。最初のページには、Cisco DNA Center に関するデータ(モデル、シリアル番号、ソフトウェアバージョン、IP アドレス)、ツールの実行時間、実行されたすべてのチェックと結果の概要が表示されます。残りのページでは、コマンド出力と結果のスニペットを使用して、さまざまなチェックの詳細を表示します。エラーと警告は色分けされ、簡単に検索できます。(レポートは – oオプションでは生成されません)。

- Cisco DNA Center からのすべてのログとデバイスからの show コマンドは、tar.gz ファイルに圧縮されます。

AURA バージョン - 変更ログ

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

AURA で実行されるチェック

Cisco DNA Centerの健全性と接続性

#01:確認:AURAの最新バージョン

#02:確認:Cisco DNA Centerの製品タイプ、シリアル番号、ソフトウェアバージョン、およびノードIPの確認

#03:確認:Cisco DNA CenterのメンバーIDの確認

#04:確認:CPU負荷平均

#05:チェック:ディスクレイアウト

#06:確認:ディスクパーティションのマウント

#07:確認:ディスク領域とiNode使用率

#08:確認:Glusterfsがマウントされているかどうか

#09:確認:応答しないNFSマウントの

#10:確認:NFSの古いファイルハンドルの

#11:チェック:ディスクI/Oスループット

#12:確認:DRAMの総使用可能メモリ

#13:確認:アプライアンスに取り付けられているDRAM

#14:確認:プロセッサコアの有効とステータス

#15:チェック:Dockerステータス

#16:確認:Dockerプロキシ設定

#17:チェック:シェル環境変数

#18:確認:Kubeletステータス

#19:チェック:PLEGエラーのsyslog

#20:確認:構築元のCisco DNA Centerのバージョン

#21:確認:更新履歴[完全なデータがないため、これはおおよその値です]

#22:チェック:適用されたフック

#23:確認:クラスタノードの到達可能性 – ノード:[u'91.1.1.13'、u'91.1.1.11'、u'91.1.1.14']

#24:確認:インターフェイスの到達可能性 – すべてのノード:[u'99.99.99.13'、u'92.1.1.1'、u'91.1.1.13'、u'99.99.99.1 1', u'92.1.1.2', u'91.1.1.11', u'99.99.99.14', u'92.1.1.3', u'91.1.1.14']

#25:確認:VIP到達可能性 – VIP:[u'92.1.1.2'、u'99.99.99.12'、u'91.1.1.12']

#26:確認:ノードのetcdで構成されたDNSサーバーの数(<=3)

#27:確認:/etc/resolv.confエントリの数(<=4)

#28:確認:DNS config - /etc/network/interfaces

#29:確認:DNS到達可能性 – DNS:[u'8.8.8.8']

#30:確認:DNSサーバはCisco Connect DNAを解決できる

#31:確認:NTPサーバの同期:['5.6.7.8', '1.2.3.4']

#32:確認:クラスタホスト名が定義されています

#33:確認:DNACのデフォルトのタイムゾーン設定

#34:チェック:インターフェイスのエラー

#35:確認:DCBXアップストリームがtxドロップを引き起こしている

#36:チェック:ノード間のVIP切り替え

#37:チェック:カーネルログでエラーをチェックする

#38:確認:証明書の有効性と有効期限

#39:確認:トラストストア証明書の期限切れ

#40:確認:Cisco DNA CenterのNTPサービスステータス

#41:確認:NTPサーバの時刻同期

#42:確認:クラスタ内インターフェイスレベルのルートでキャッシュされたMTUを確認します。

#43:確認:PMTUディスカバリのステータス

#44:チェック:ノード表示

#45:チェック:ノードステータス

#46:チェック:ノード診断レポート

#47:確認:サービスの配布…

#48:確認:Appstackステータス

#49:確認:エンドポイントステータス

#50:確認:サービスの再起動カウントが高いかどうかを確認する

#51:確認:remedyctlが実行されています

#52:確認:DB内のISE状態の状態

#53:確認:DNACユーザ用に設定された外部認証

#54:確認:外部認証フォールバック設定

#55:確認:DNAC DBのスケーラブルグループ、コントラクト、およびアクセスポリシーの数の確認

#56:確認:GBAC移行/同期ステータス

#57:確認:Glusterfsインスタンス

#58:確認:Glusterfs NODE_NAMEの確認

#59:確認:Glusterfsクラスタリング

#60:チェック:Gluster Volume Healの統計情報

#61:確認:ETCDクラスタの状態

#62:確認:ETCDストレージサイズ

#63:確認:ETCDメモリ使用率

#64:確認:loopback(localhost/127.0.0.1へのETCDバインド

#65:確認:Postgresクラスタステータス

#66:チェック:ポストグレスサイズ

#67:確認:MongoDBクラスタの状態と同期ステータス

#68:確認:Docker統計情報のMongoDB CPUを確認する

#69:確認:MongoDBサイズの確認

#70:確認:Tenantintsegmentのオーバーフロー

#71:チェック:InfluxDBの状態

#72:チェック:InfluxDBメモリ使用率

#73:確認:カサンドラの状態

#74:確認:カサンドラのステータス

#75:確認:Rabbitmqクラスタの状態

#76:確認:Rabbitmqクラスタステータス

#77:確認:Rabbitmqキューステータス

#78:確認:確認応答のないメッセージを含むRabbitmqキュー

#79:チェック:Zookeeperクラスタの健全性

#80:チェック:Zookeeperクラスタのステータス

#81:チェック:Zookeeper Cluster Epoch Validation

#82:確認:Elasticsearchクラスタステータス:Maglev-System

#83:確認:Elasticsearchクラスタステータス:NDP

#84:確認:サイドカーのリッスン

#85:確認:REST API(BAPI)応答

#86:確認:バックアップ履歴

#87:確認:LAN Autoを起動できない原因となる既知の問題

#88:確認:Apache Log4jの重大な脆弱性 – CVE-2021-44228およびCVE-2021-45046

アップグレードの準備状況

#01:確認:クラスタサブネットが内部アドレスと重複している

#02:確認:RCAファイルのディスク使用量

#03:確認:終了したコンテナーの数

#04:チェック:実行中でないポッドの数

#05:チェック:Maglevカタログ設定

#06:確認:カタログリリースチャネルの詳細 – 検証なし – レビュー用の情報のみ

#07:確認:カタログシステム更新パッケージ – 検証なし – レビュー用の情報のみ

#08:確認:カタログパッケージ – 検証なし – レビュー用の情報のみ

#09:チェック:親リポジトリの設定

#10:確認:Proxy connect to ciscoconnectdna via:http://a.b.c.d:80

#11:確認:File-serviceにFileIDマッピングがないかどうかを確認してください

#12:チェック:Maglev証明書の期限切れ

#13:確認:レジストリCA証明書の期限切れ

#14:確認:CA証明書の期限切れ

#15:確認:etcd証明書

#16:確認:古いマウントポイントの確認

#17:確認:Kubernetesの一時的なマウントの確認

#18:確認:Collector-ISEの設定が前回のアップグレード後にクリーンアップされました

#19:チェック:保留中のワークフロー

#20:チェック:最後に成功したバックアップを検出するためのバックアップ表示

#21:確認:移行ステータスパラメーターが無効なため、プロビジョニングが失敗しました

#22:確認:Cisco DNA CenterでのMaglev Hook Installerサービスのステータス

#23:確認:Cisco DNA Centerクラウドイメージリポジトリからのテストイメージのダウンロード

#24:確認:ネットワークでSSLインターセプトが設定されているかどうかを確認します。

#25:確認:プロキシパスワードエンコード

#26:確認:SDA導入のマルチサイト数

#27:確認:DNA Centerの最新パッチ2.3.3.xへのアップグレードパス

#28:確認:バンドルモードのCatalystデバイス

#29:確認:最近の更新とRCAファイル

#30:確認:セカンダリインターフェイスのステータス(XLのみ)

#31:確認:kubectlの既定の名前空間

#32:チェック:証明書の更新によるティラー障害の有無

#33:確認:ディスクパーティション/boot/efiに十分な領域があるかどうか

#34:確認:ファブリックデバイスとDNA Centerバージョン2.3.3.xとの互換性

#35:確認:IPプールの移行

#36:確認:設定済みAAAサーバとそのステータス

Cisco DNA Center Assurance

#01:確認:保証パーティションのディスク領域の使用状況

#02:確認:保証サービスのステータス

#03:確認:Check Assuranceバックエンドパージジョブの確認

#04:確認:Redis DBをクリーンアップするAssurance NDP Purge Jobを確認してください

#05:確認:Redisメモリ不足

#06:チェック:保証パイプラインのステータス

#07:確認:デバイスのヘルススコアの概要

#08:確認:クライアントのヘルススコアの概要

#09:確認:WLCの正しいテレメトリAPIコール

#10:確認:Cisco IOS® XE WLCテレメトリ接続のステータスチェック

#11:確認:Cisco IOS XE WLC Netconf Yangデータストアの確認

#12:確認:Cisco IOS XE WLC sdn-network-infra-iwanトラストポイントと証明書

#13:確認:Cisco IOS XE WLC DNAC-CAトラストポイントと証明書

#14:確認:Cisco IOS XE WLCデバイスネットワーク保証ステータス

#15:確認:AIREOS WLCテレメトリ接続ステータスチェック

#16:確認:AIREOS WLCテレメトリ証明書の確認

SD-Access の正常性

#01:確認:ファブリックデバイスの到達可能性のインベントリステータス

#02:確認:ファブリックインベントリの収集

#03:確認:SDA:Cisco DNA CenterとISE統合ステータス

#04:確認:Cisco DNA CenterとCisco ISE間のSSH接続の確認

#05:確認:Cisco ISEノードのメモリ使用量

#06:確認:Cisco ISEノードのディスク使用率

#07:確認:Cisco ISEプロセスのステータス

#08:確認:プライマリISEノードでのAPIを介したSGTとSGACLの判別

#09:チェック:SDA:境界/CP/エッジからコマンドをキャプチャ

#10:確認:SDA:ソフトウェアバージョンとプラットフォームタイプ数

#11:確認:SDA:ファブリックデバイスのCPU使用率の確認

#12:確認:SDA:ファブリックデバイスのメモリ使用率の確認

#13:確認:SDA:ファブリックデバイス上のLISPセッション数の確認

#14:チェック:SDA:すべてのファブリックデバイスのLISP IPv4 EIDテーブルサイズをチェックする

#15:チェック:SDA:境界でのLISP IPv4 MAPキャッシュテーブルサイズのチェック

#16:確認:SDA:ファブリックデバイスのISISセッション状態を確認します。

#17:確認:SDA:ファブリックデバイスに複数のISISセッションがあることを確認する:冗長性チェック

#18:確認:SDA:境界のみ:IPv4 BGPセッション

#19:確認:SDA:境界のみ:VPNv4 BGPセッション

#20:確認:デバイスからのSDA:AAAサーバ接続

#21:確認:デバイスにダウンロードされたSDA:CTS PACS

#22:確認:SDA:デバイスにダウンロードされたCTS SGT

#23:チェック:SDA:eWLCのCPU使用率のチェック

#24:チェック:SDA:eWLCメモリ使用率のチェック

#25:確認:eWLCファブリックAPの確認

#26:確認:eWLCファブリックWLANの確認

Cisco DNA Center のスケール

#01:確認:尺度:サイト数

#02:チェック:スケール:アクセスコントロールポリシーの数

#03:確認:スケール:アクセス契約数

#04:確認:スケール:デバイスの総数(スイッチ、ルータ、ワイヤレスコントローラ)

#05:チェック:スケール:ファブリックドメインの数

#06:チェック:スケール:ファブリックサイトの数

#07:確認:スケール:グループSGTの数

#08:チェック:スケール:IPスーパープールの数

#09:確認:スケール:ISE接続の数

#10:チェック:スケール:AAAの最大数(半径)

#11:チェック:スケール:SSIDの数

#12:確認:スケール:サイトあたりの仮想ネットワーク数

#13:確認:スケール:ワイヤレスアクセスポイントの数

#14:確認:スケール:ワイヤレスLANコントローラの数

#15:確認:スケール:ワイヤレスセンサーの数

#16:確認:スケール:サイトあたりのファブリックデバイス数

#17:チェック:スケール:サイトごとのファブリック境界の数

#18:チェック:スケール:サイトあたりのファブリックコントロールプレーンノード数

dnac_aura ファイルのハッシュ値

| AURA バージョン |

MD5 ハッシュ |

SHA256ハッシュ |

| 1.5.9 |

52f429dd275e357fe3282600d38ba133 |

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 |

e01328f5e0e4e5f5c977c5a14f4a1e14 |

4f8115d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 |

f291e3e694fadb2af722726337f31af5 |

fb7c125910d77c8087add419b937a893174fb30649427ad578df75d63806a183 |

トラブルシュート

問題が発生した場合は、PDFレポートとTARログファイルを使用して、dnac_sda_audit_tool@cisco.comまでお問い合わせください。

フィードバック

フィードバック