はじめに

このドキュメントでは、3.1リリースを実行するCisco ISEサーバを使用して、Cisco DNA CenterでRADIUS外部認証を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco DNA CenterとCisco ISEはすでに統合されており、統合はアクティブステータスになっています。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco DNA Center 2.3.5.xリリース

- Cisco ISE 3.1リリース

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

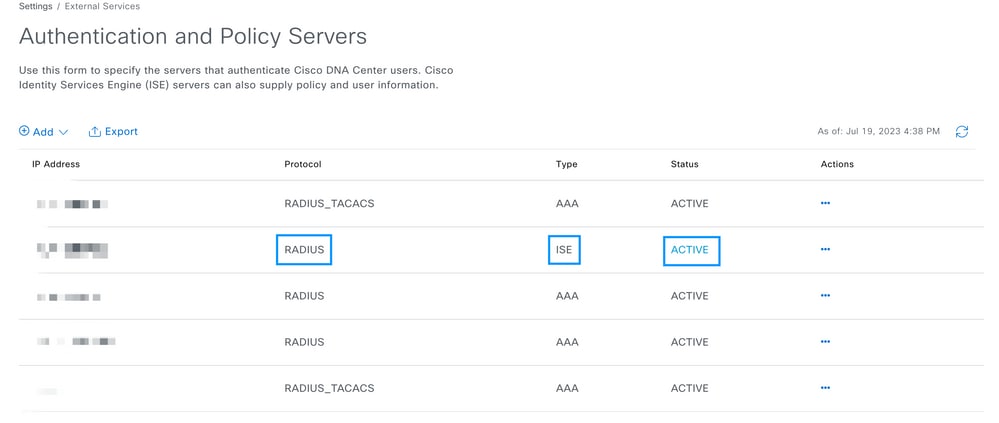

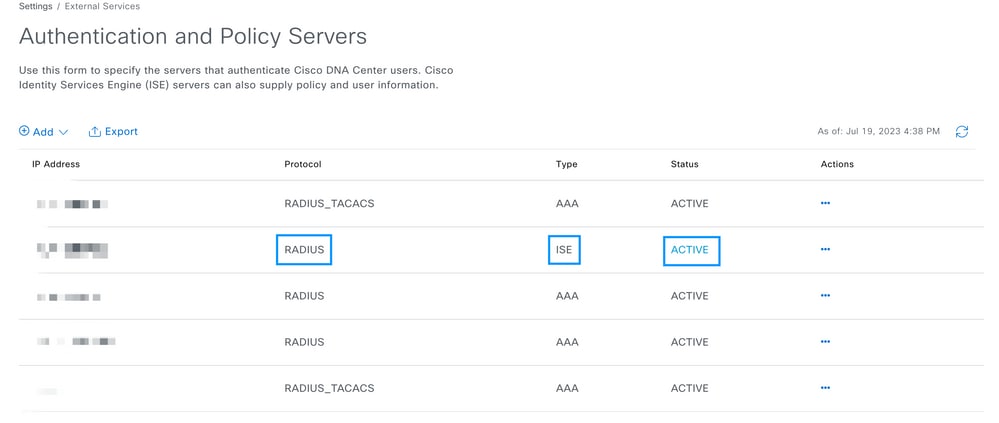

ステップ 1: Cisco DNA CenterのGUIにログインし、System > Settings > Authentication and Policy Serversの順に選択します。

RADIUSプロトコルが設定されていて、ISE TypeサーバのISEステータスがActiveになっていることを確認します。

注:このドキュメントでは、RADIUS_TACACSプロトコルタイプが機能します。

警告:ISEサーバがアクティブステータスでない場合は、最初に統合を修正する必要があります。

ステップ 2:ISEサーバで、Administration > Network Resources > Network Devicesの順に移動し、Filterアイコンをクリックし、Cisco DNA CenterのIPアドレスを記入して、エントリが存在するかどうかを確認します。増加している場合は、ステップ3に進みます。

エントリが見つからない場合は、「No data available」というメッセージが表示されます。

この場合、Cisco DNA Center用のネットワークデバイスを作成する必要があるため、Addボタンをクリックします。

名前、説明、およびIPアドレス(またはアドレス)をCisco DNA Centerから設定します。その他の設定はすべてデフォルト値に設定されるため、このドキュメントの目的には必要ありません。

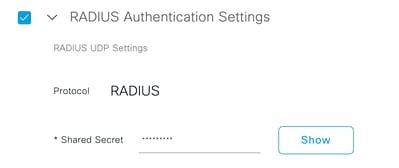

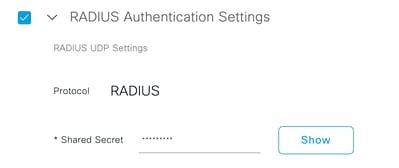

スクロールダウンして、RADIUS Authentication Settingsのチェックボックスをクリックしてイネーブルにし、共有秘密を設定します。

ヒント:この共有秘密は後で必要になるので、他の場所に保存してください。

その後で、Submitをクリックします。

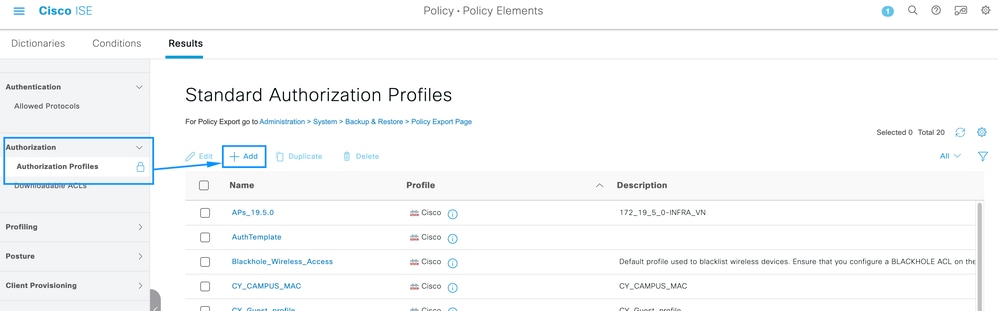

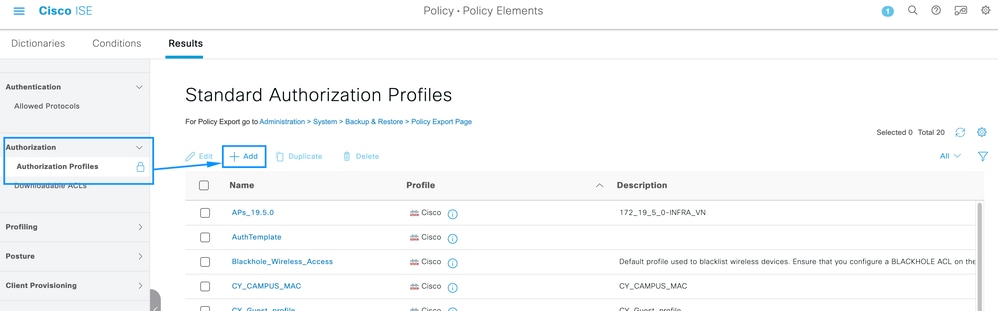

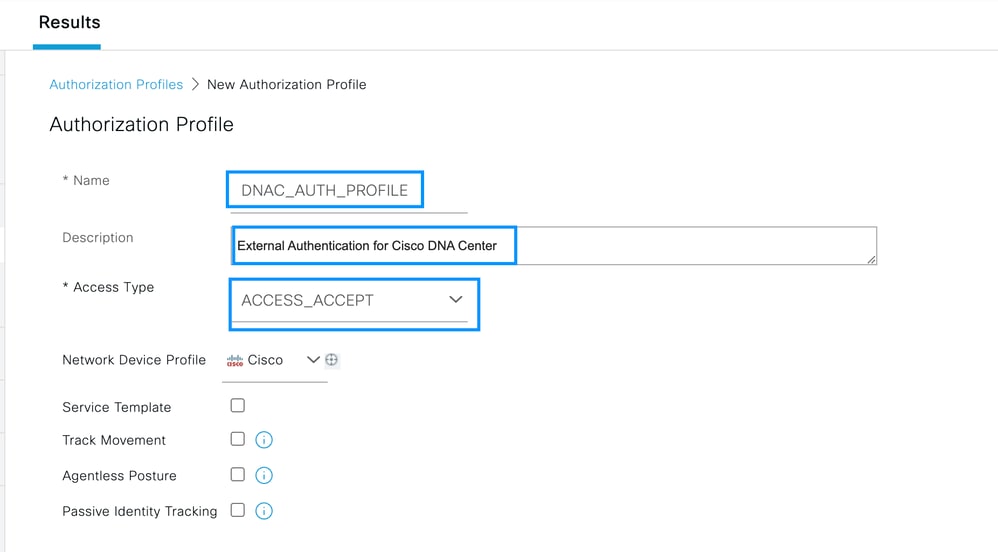

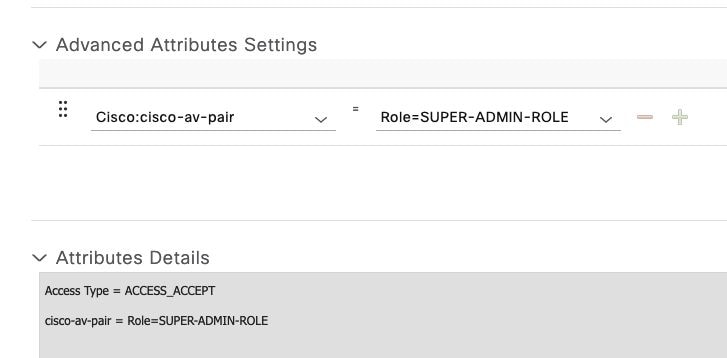

ステップ 3:ISEサーバで、Policy > Policy Elements > Resultsの順に移動し、認可プロファイルを作成します。

Authorization > Authorization Profilesの順に選択し、Addオプションを選択します。

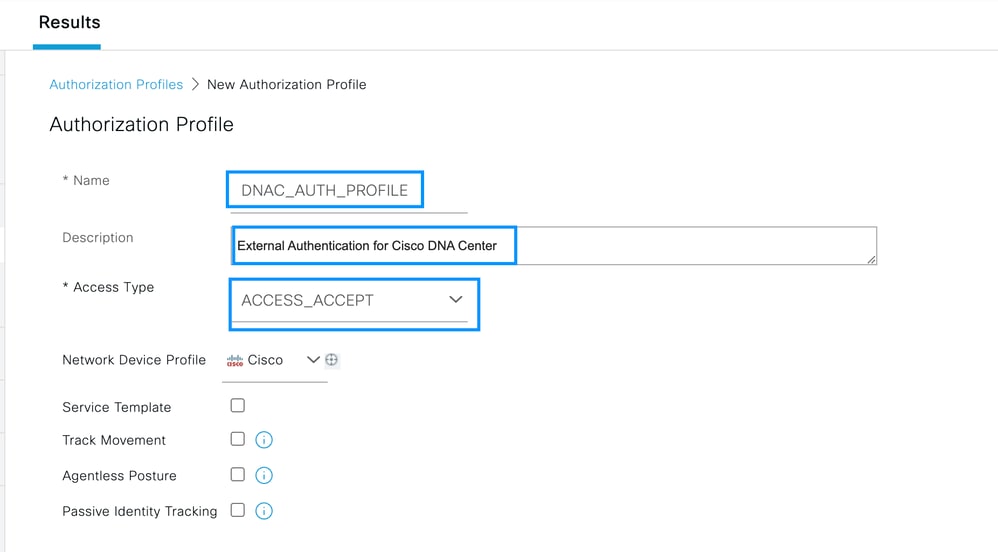

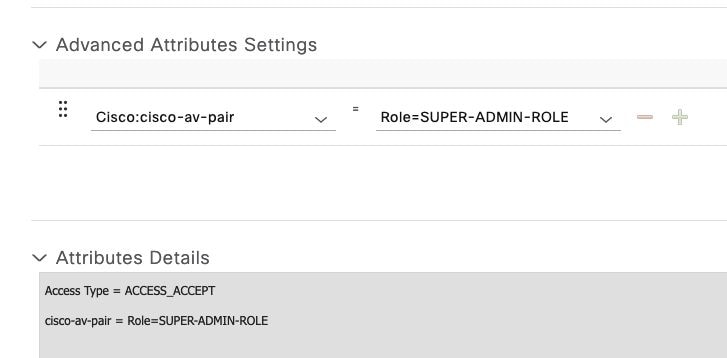

Nameを設定し、Descriptionを追加して新しいプロファイルの記録を保存し、Access TypeがACCES_ACCEPTに設定されていることを確認します。

下にスクロールして、Advanced Attributes Settingsを設定します。

左側の列でcisco-av-pairオプションを検索して選択します。

右列の手動で「Role=SUPER-ADMIN-ROLE」と入力します。

次の図のように表示されたら、Submitをクリックします。

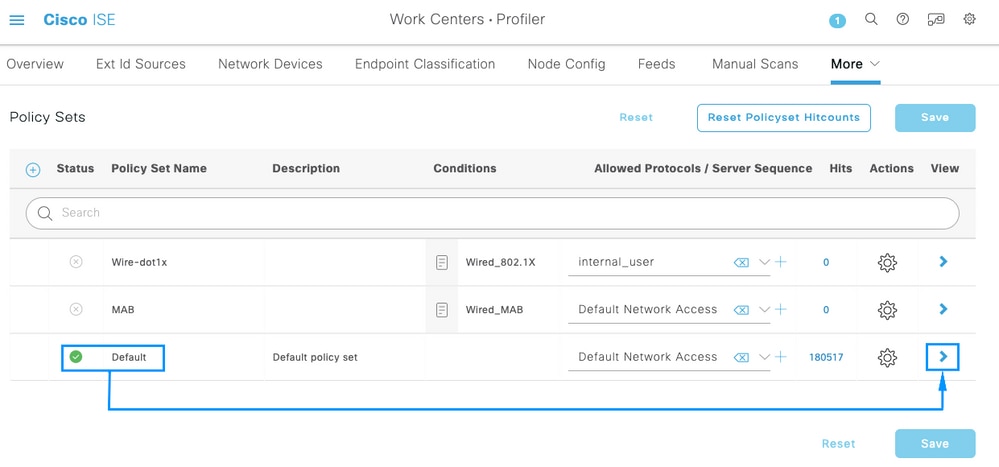

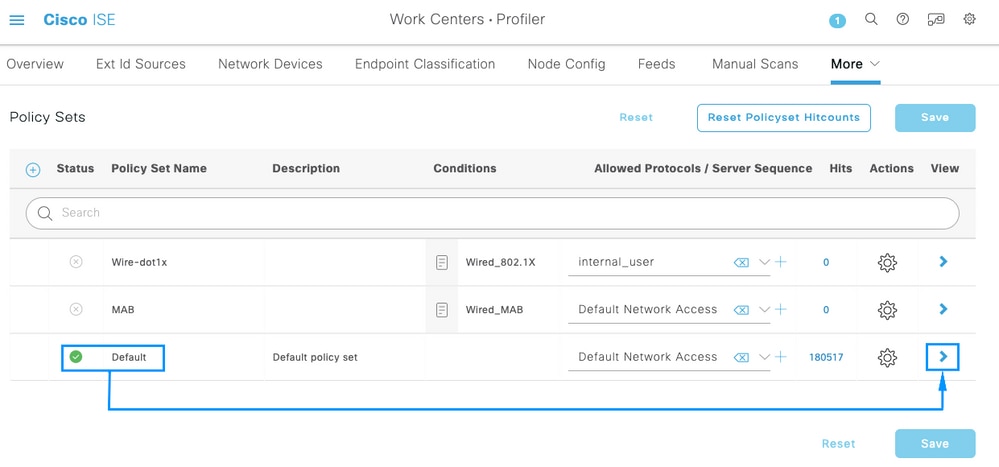

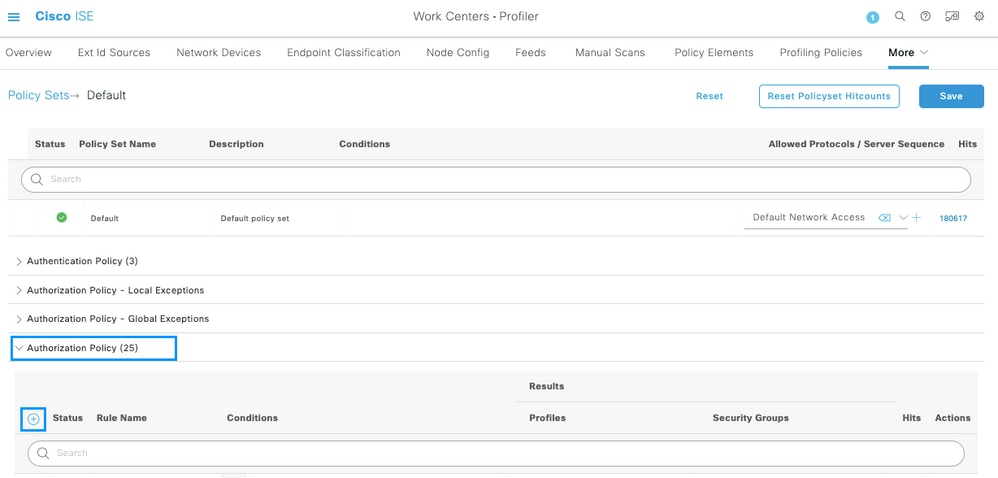

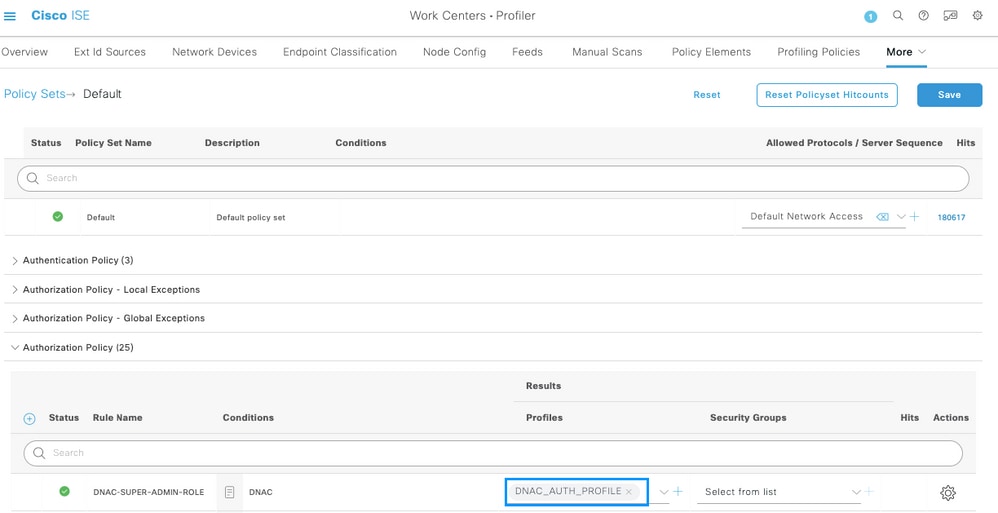

ステップ 4:ISEサーバで、Work Centers > Profiler > Policy Setsの順に移動し、認証および認可ポリシーを設定します。

Defaultポリシーを特定し、青い矢印をクリックして設定します。

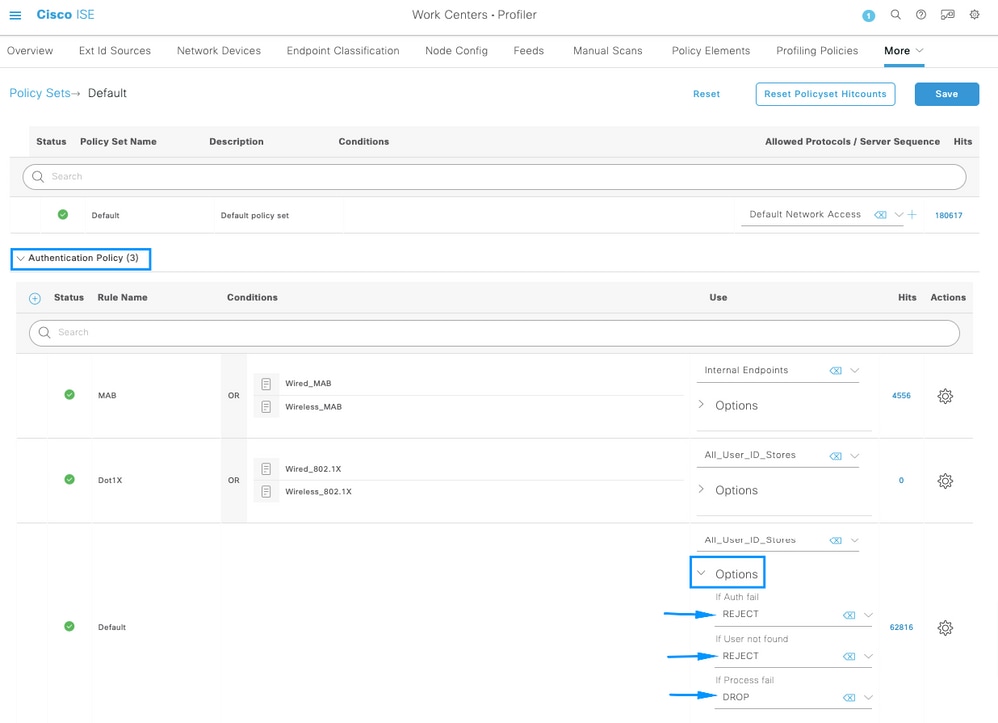

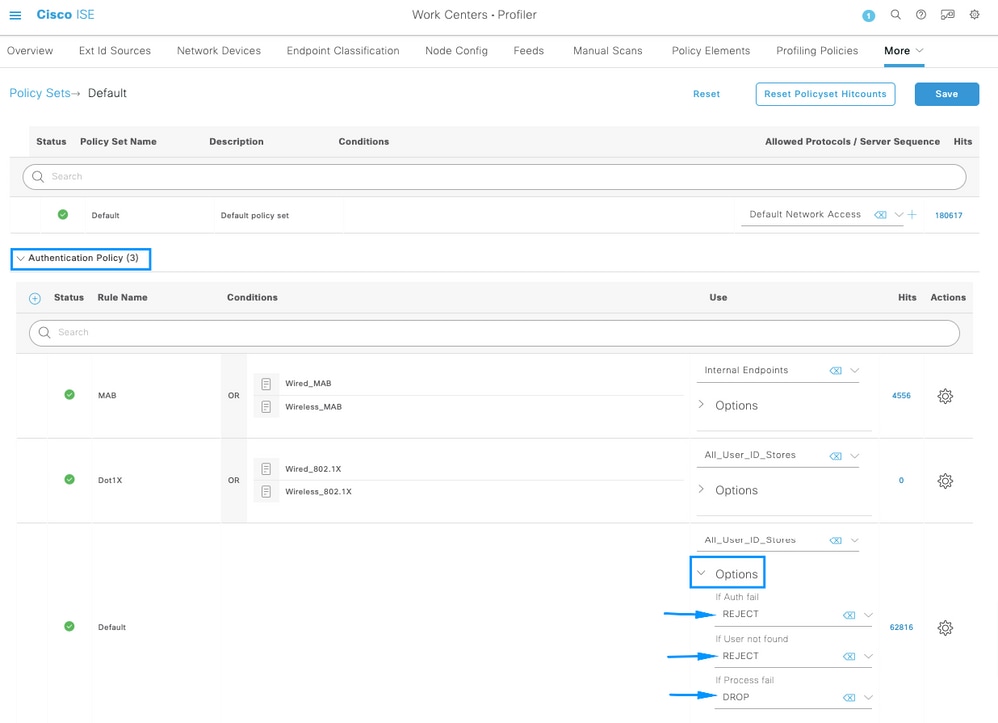

Default Policy Set内でAuthentication Policyを展開し、Defaultセクションの下でOptionsを展開して、これらが次の設定と一致していることを確認します。

ヒント:3つのオプションで設定されたREJECTも機能します

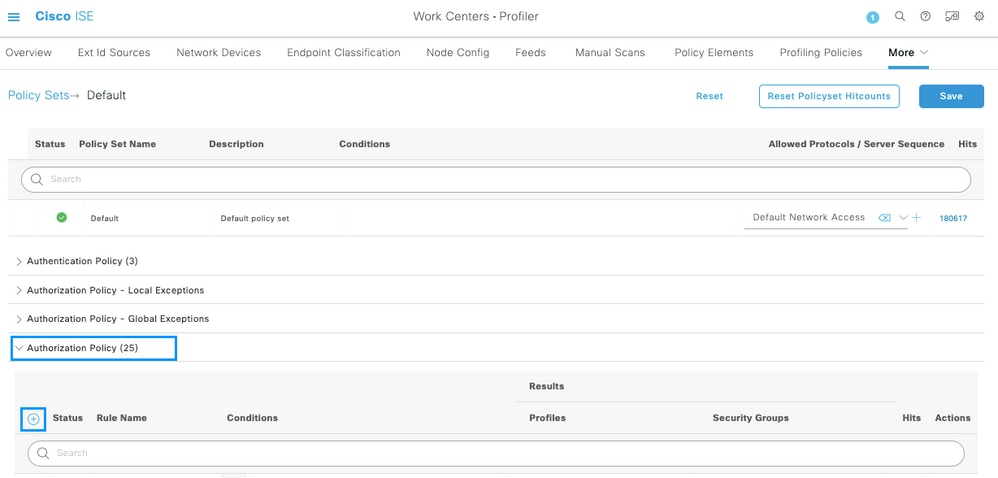

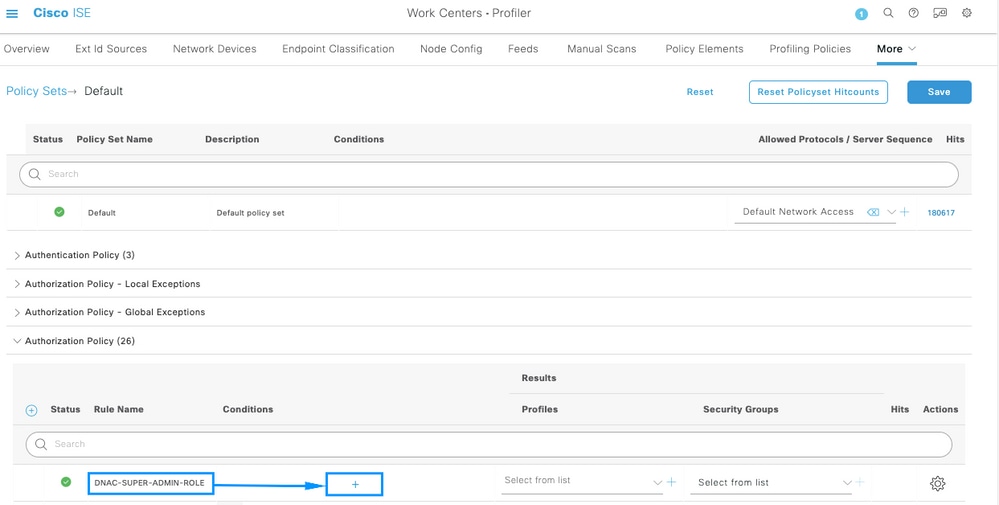

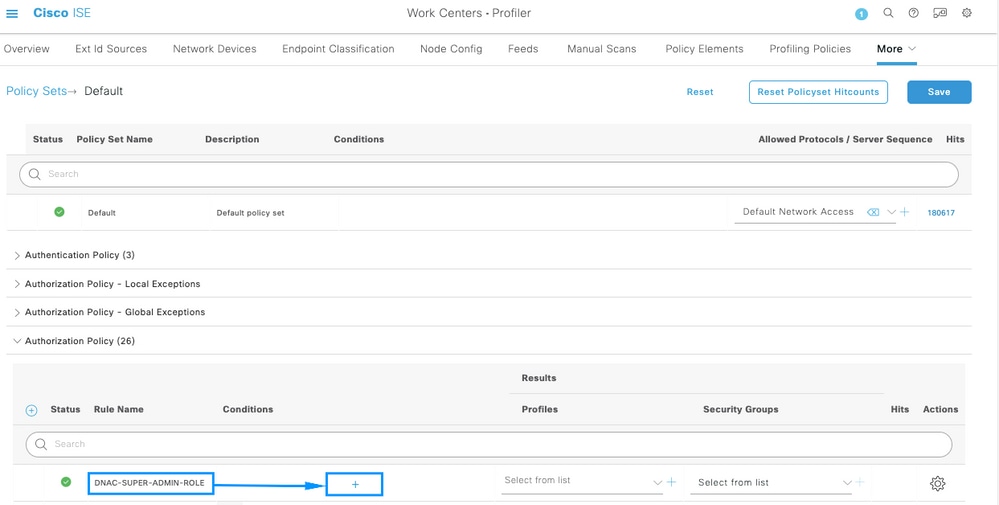

Default Policy Set内でAuthorization Policyを展開し、Addアイコンを選択して新しいAuthorization Conditionを作成します。

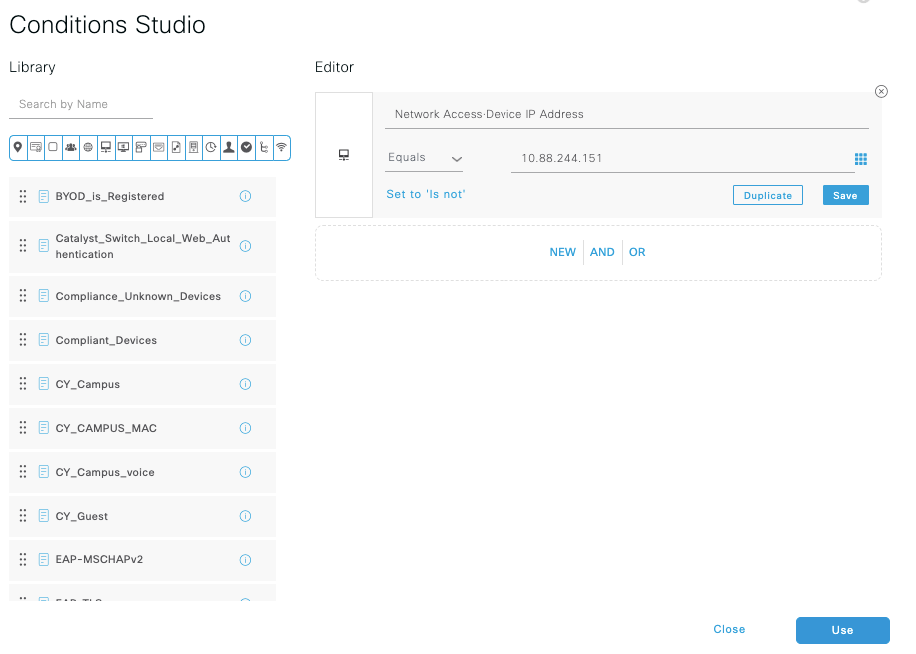

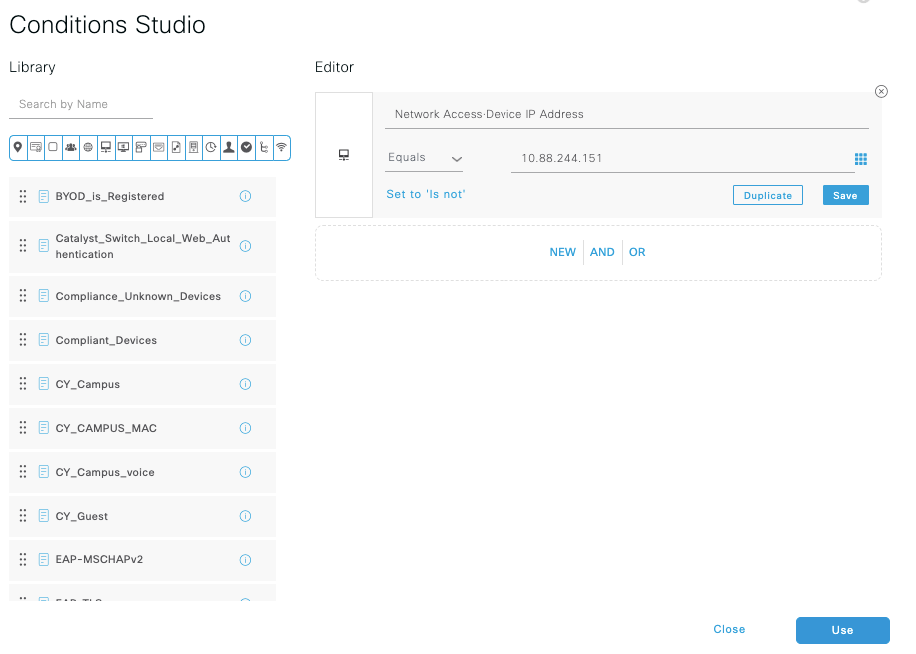

ルール名を設定し、Addアイコンをクリックして条件を設定します。

条件の一部として、ステップ2で設定したネットワークデバイスのIPアドレスに関連付けます。

[Save] をクリックします。

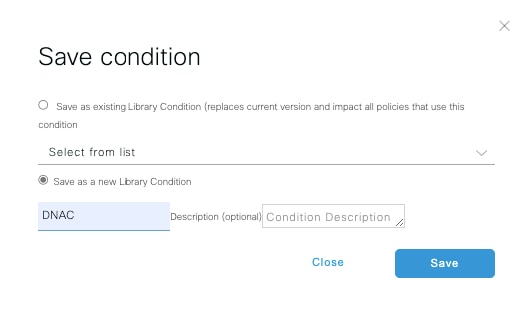

新しいLibrary Conditionとして保存し、必要に応じて名前を付けます。この場合は、DNACという名前です。

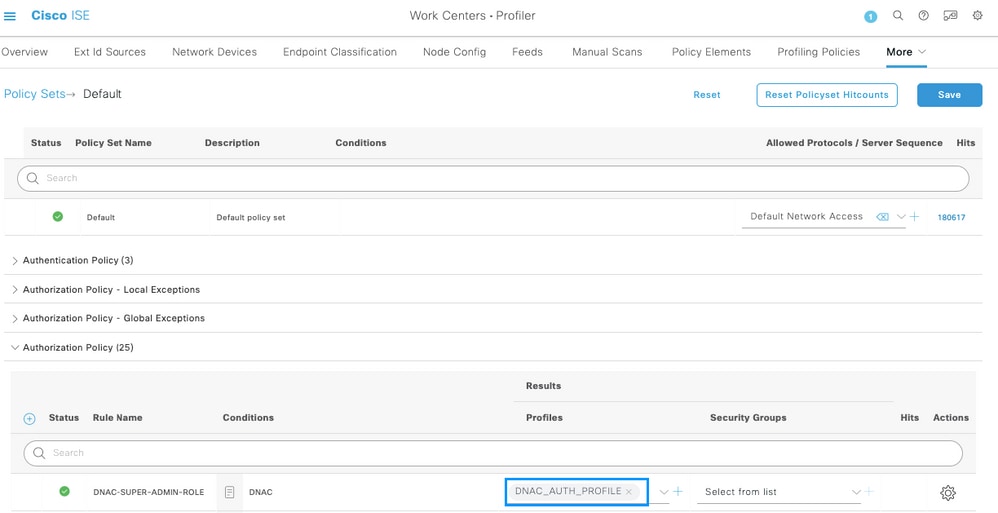

最後に、ステップ3で作成したプロファイルを設定します。

[Save] をクリックします。

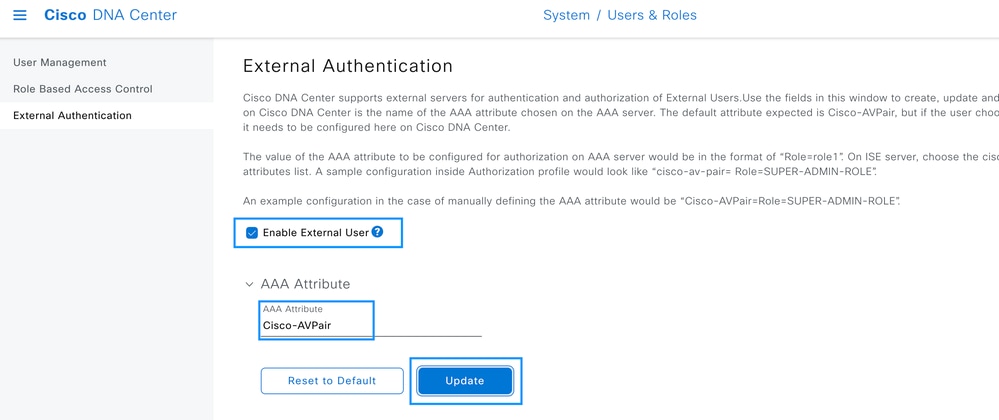

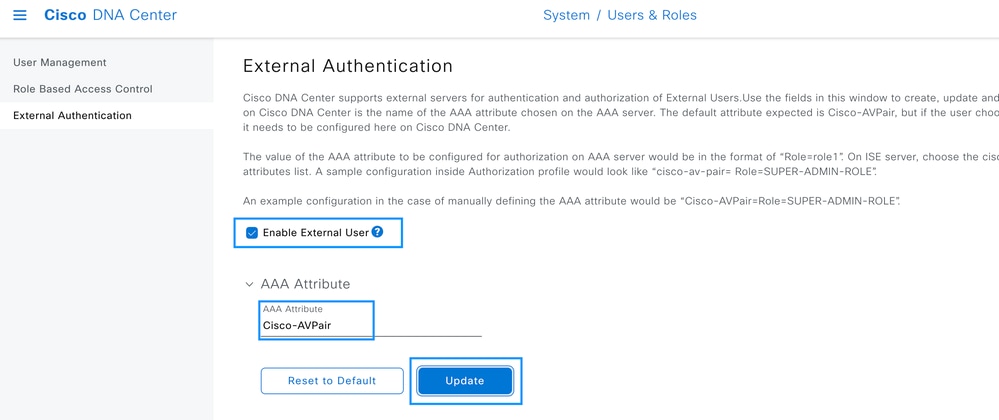

ステップ 5: Cisco DNA CenterのGUIにログインし、System > Users & Roles > External Authenticationの順に移動します。

Enable External Userオプションをクリックして、AAA AttributeをCisco-AVPairに設定します。

注:ISEサーバはバックエンドで属性Cisco-AVPairを使用するため、ステップ3の設定は有効です。

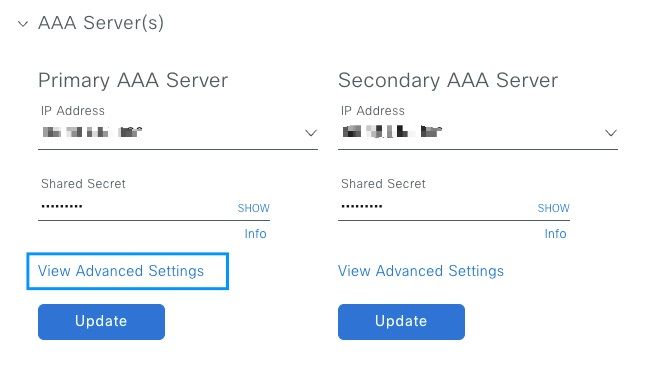

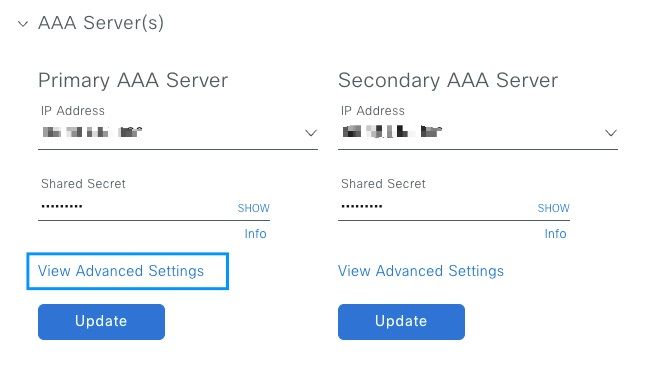

スクロールダウンして、「AAAサーバ」設定セクションを表示します。ステップ1でISEサーバからIPアドレスを設定し、ステップ3で設定した共有秘密を設定します。

次に、View Advanced Settingsをクリックします。

RADIUSオプションが選択されていることを確認し、両方のサーバでUpdateボタンをクリックします。

それぞれの成功メッセージが表示されます。

これで、ISEメニュー> Administration > Identity Management > Identities > Usersで作成された任意のISE IDを使用してログインできるようになりました。

を作成していない場合は、ISEにログインし、上記のパスに移動して、新しいネットワークアクセスユーザを追加します。

確認

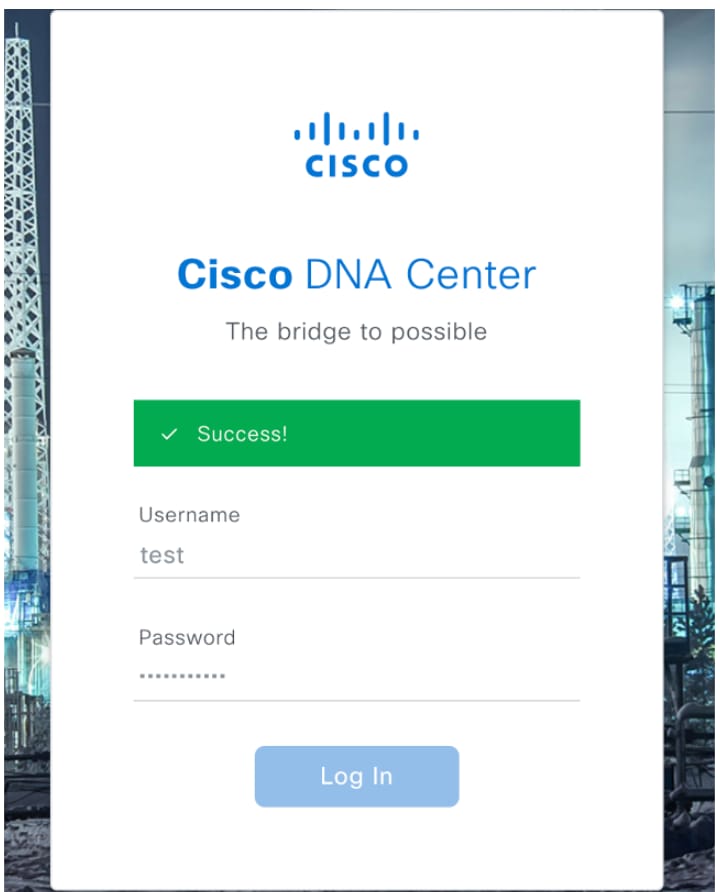

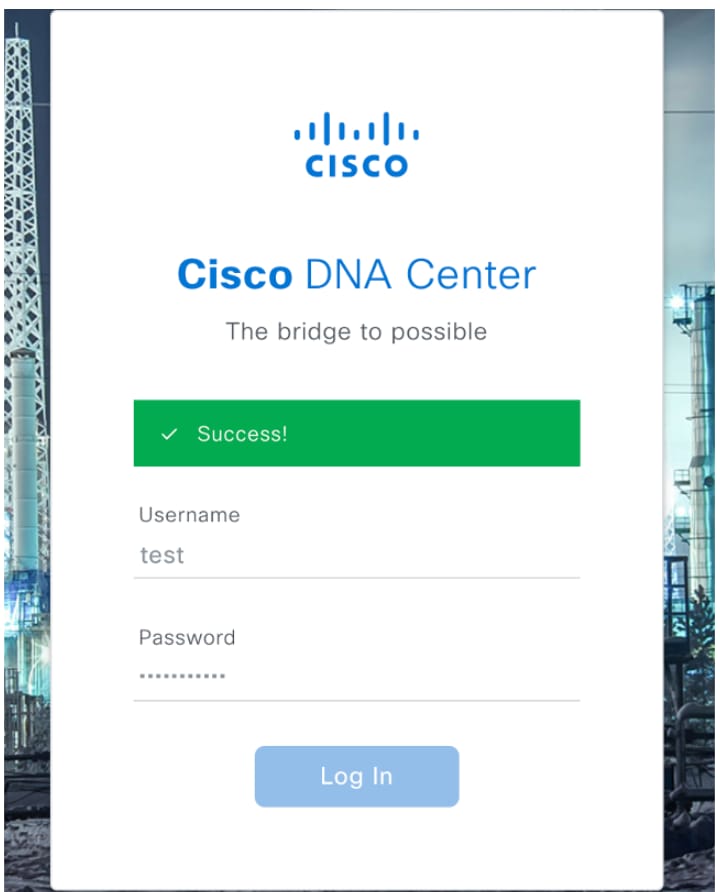

Cisco DNA Center GUIのロード ISE IDからユーザでログインします。

DNA Centerログイン

DNA Centerログイン

注:ISE IDを持つすべてのユーザがログインできるようになりました。ISEサーバの認証ルールをより細かく設定できます。

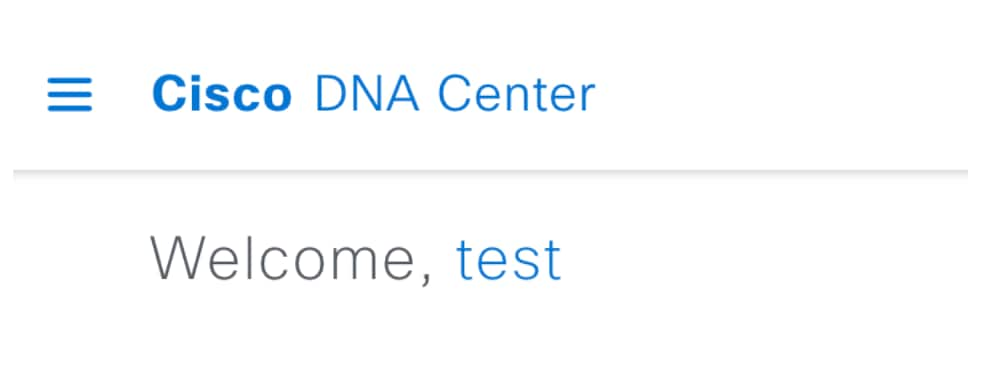

ログインが成功すると、ユーザ名がCisco DNA Center GUIに表示されます

ウェルカム画面

ウェルカム画面

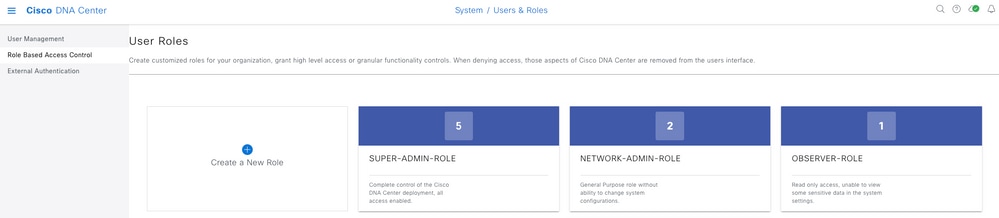

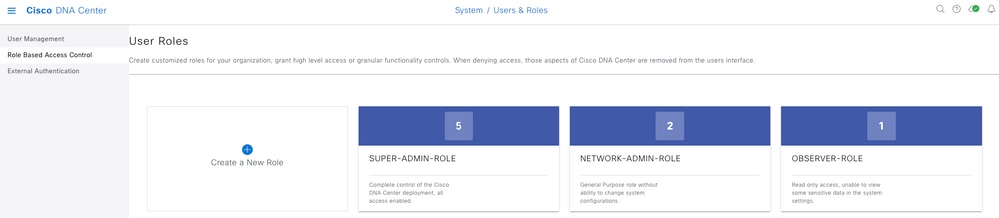

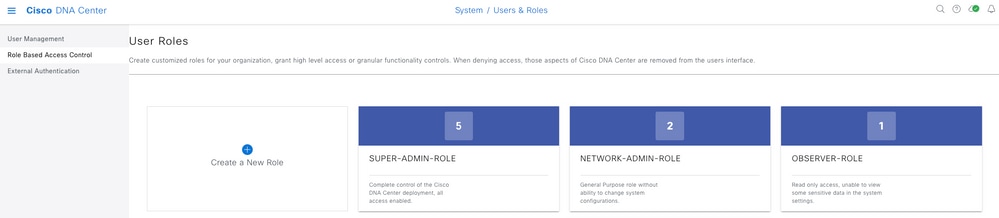

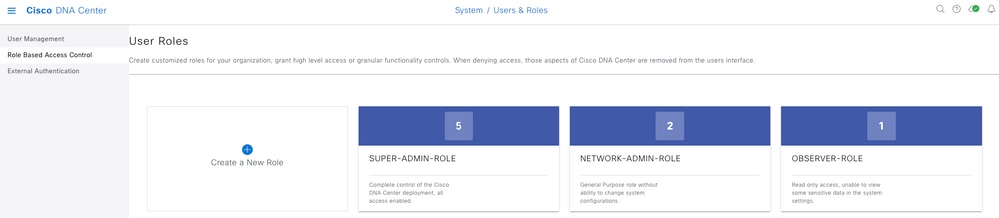

その他のロール

Cisco DNA Centerのすべてのロールに対して、デフォルトでSUPER-ADMIN-ROLE、NETWORK-ADMIN-ROLE、およびOBSERVER-ROLEの手順を繰り返すことができます。

このドキュメントでは、SUPER-ADMIN-ROLEロールの例を使用しますが、ISEではCisco DNA Centerのすべてのロールに対して1つの認可プロファイルを設定できます。唯一の考慮事項は、ステップ3で設定したロールがCisco DNA Centerのロール名と正確に(大文字と小文字を区別して)一致する必要があることです。

フィードバック

フィードバック