概要

このドキュメントでは、マルチクラウド自動化にIAMアカウントを使用するときに発生する信頼の問題を解決する方法について説明します。

背景

AWS TGWと会社のAWSアカウントでシスコのマルチクラウド機能を使用すると、信頼の問題が発生します。それは、ユニークな企業だからです Account ID は、 vManage EC2 AWSのインスタンスです。

問題

マルチクラウドの自動化にIAMアカウントを使用すると、信頼問題が発生します。

解決方法

この問題を解決するには:

- 移動先

AWS > Identity and Access Management (IAM) 新しい ROLE その他のリスト ROLE.

- Cisco IOSソフトウェア

AWS ポータル、入力 IAM をクリックします。 IAM が開きます。

- サイド・パネルから、

Roles を選択し、 Create New.

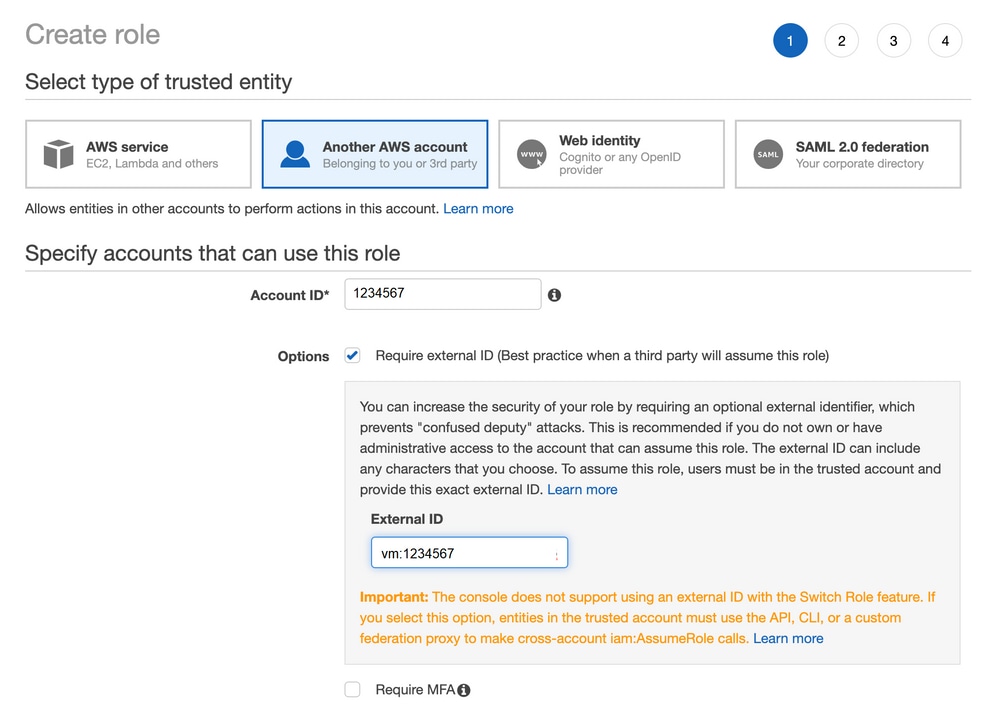

4. Another AWS Account オプションとして使用できます。

5. Account ID は AWS Account また、 vManage EC2 インスタンスが構築されました。Cisco Hostedアカウントの場合、アカウントIDは「2002388880647」です(お客様のアカウントではありません)。 AWS Account ID.)この記事の最後にある「参考資料」を参照してください。

6.チェックボックスをオンにして、 "External ID" の下に値を入力します。 vManage > Cloud onRamp for multi-cloud > Account Management > Add AWS Account.

7.アクセス許可を設定します。

- タグをスキップします。

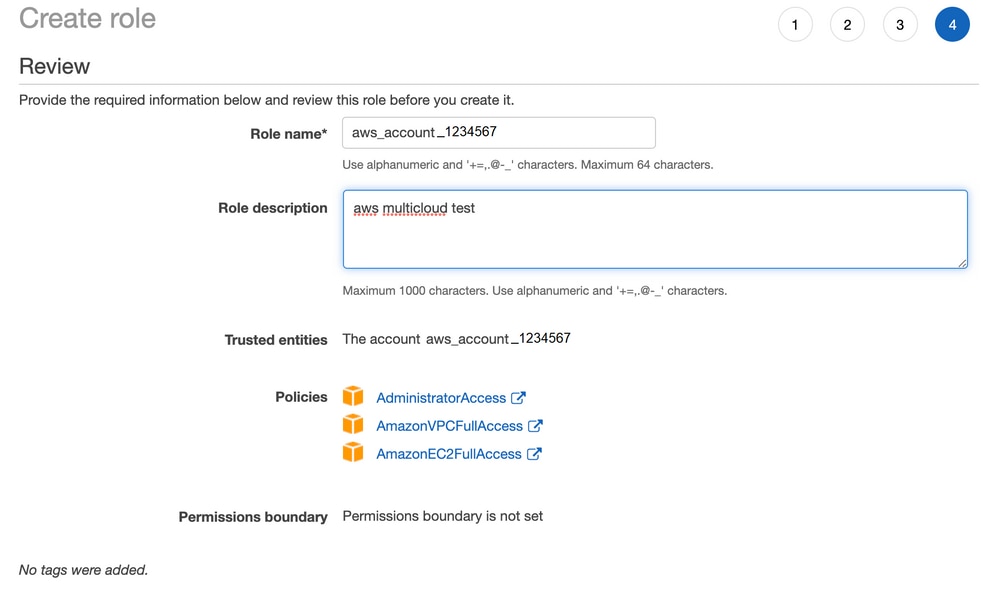

- 最後のページを確認し、ロールに名前を付けます。~の作成を投稿する

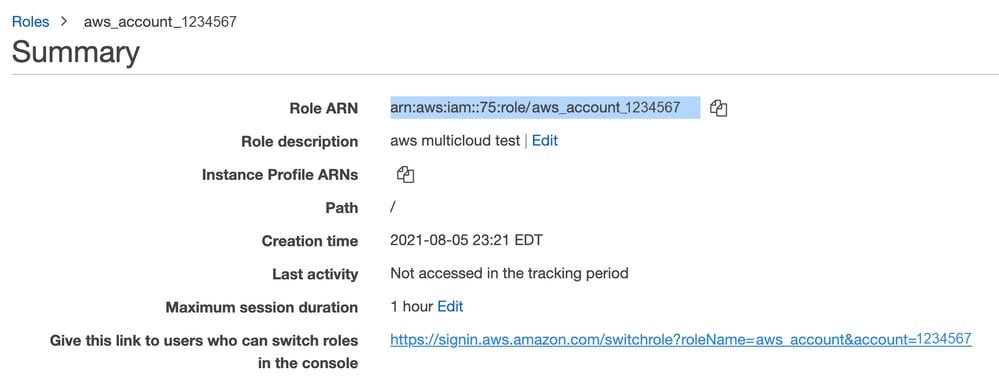

ROLE をコピーし、 ARN AWS ポータル。

- 次の構文を確認してください。

"Trust Relationship > Edit Relationship"次のJSONの例に一致します(設定した値を使用)。

{

"Version": "2022-05-04",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::account_number:root"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"sts:ExternalId": "vm:site_address"

}

}

}

]

}

- コピー

ARN 変更前 AWS 詳細を入力してください vManage マルチクラウドページ

その"/var/log/nms/containers/cloudagent-v2/cloudagent-v2.log" ファイルに重要なメッセージがある(設定した値を含む):

[2021-08-06T02:47:07UTC+0000:140360670770944:INFO:ca-v2:grpc_service.py:432] Returning ValidateAccountInfo Response: {

"mcCtxt": {

"tenantId": "VTAC5 - 19335",

"ctxId": "ebd23ec1-95fa-4e27-8f6a-e3b10c086f95"

},

"accountInfo": {

"cloudType": "AWS",

"accountName": "aws_accountname",

"orgName": "VTAC5 - 19335",

"description": "",

"billingId": "",

"awsAccountInfo": {

"accountSpecificInfo": {

"authType": "IAM",

"iamBasedAuth": {

"arn": "HUIZ82ywKt+EfSdKS8kaMpWCFE7W3vLjqaJCPgmSP1D61Rsd1yrIldmQsf9bW7OFNhUKH5LQg+2Gkdey0IyTUg==",

参考

Cisco_Cloud_onRamp_for_IaaS_AWS_Version2.html