SIP/TLS (署名する CA)の設定 UCCE 11.6 広範囲のコールフロー

ダウンロード オプション

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

目次

概要

この資料は認証局(CA) 署名入り認証との Cisco Unified Contact Center Enterprise (UCCE)広範囲のコールフローの Transport Layer Security (TLS)上のセッション開始プロトコル(SIP)を展開するためにコンフィギュレーションプロセスを説明したものです。

前提条件

要件

次の項目に関する知識が推奨されます。

- CUCCE

- Public Switched Telephone Network(PSTN)

- SIP プロトコル

- 公開キー インフラストラクチャ(PKI)

- [TLS]

使用するコンポーネント

この資料にこの記載されている情報はこれらのソフトウェア および ハードウェア バージョンに基づいています:

- Cisco 3945 ルータ

- Cisco カスタマ 音声ポータル(CVP) 11.6

- Cisco Virtualized Voice Browser (VVB) 11.6

- Cisco Intelligent Contact Management (ICM) 11.6

本書の情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。 このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。 対象のネットワークが実稼働中である場合には、どのような作業についても、その潜在的な影響について確実に理解しておく必要があります。

背景説明

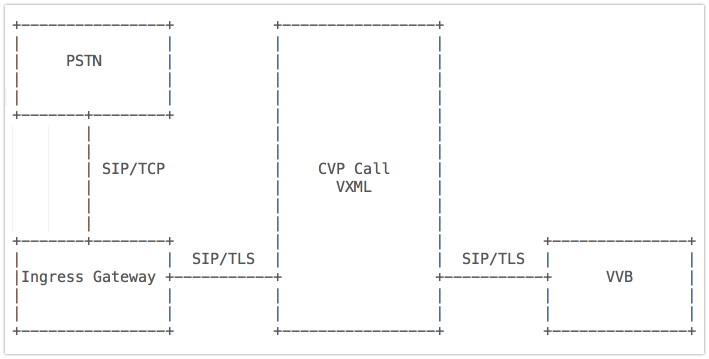

この資料では、Cisco Unified Communications Manager (CUCM)は PSTN と入力ゲートウェイ間の simulatePSTN 側に使用されます。 トランスミッション コントロール プロトコル(TCP)上の SIP はエージェント CUCM およびエージェント IP の間で電話使用されます。 他の SIP レグはすべて TLS (署名する CA)上の SIP を使用します。

UCCE 広範囲のコールフローは Public Switched Telephone Network (PSTN) > 入力ゲートウェイ > Cisco Unified Customer Voice Portal (CVP) > Intelligent Contact Management (ICM) (帰りエージェント ラベル) > CVP > Cisco Unified Communications Manager (CUCM) > エージェント IP 電話です。

SIP/TLS は UCCE バージョン 11.6 で導入されます。 CVP 11.6 へのアップグレードの後で、完了に統一された CVP Properties の手動設定を確認して下さい。

UCCE 11.6 は TLS 1.2 を、確認します入力ゲートウェイサポート TLS 1.2 を使用します。

IOS 15.6(1) T および IOS XE 3.17S は TLS 1.2 をサポートします。 前の IOS バージョン サポート TLS 1.0 のみ。

次の暗号スイートはリリース Cisco IOS 15.6(1)T のために導入されます:

• TLS_DHE_RSA_WITH_AES_128_CBC_SHA1

• TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

Securityk9 ライセンス機能は入力ゲートウェイで有効に する必要があります。

VVB は 11.6 にアップグレードされる必要があります。

設定

ネットワーク図

設定は 4 人の部が含まれています。

一部 A. Ingress Gateway TLS 設定

一部 B. CVP TLS 設定

一部 C. VVB Configuration

一部 D. CUCM Configuration

一部 A. Ingress Gateway TLS 設定

設定作業の流れ

コンフィギュレーションの詳細

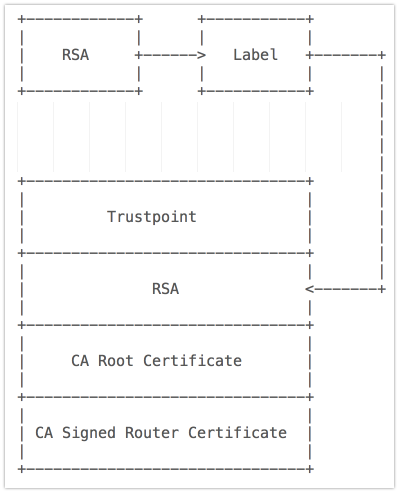

ステップ 1.ルータ(1024 ビット RSA キー)の生成する RSA キー。

crypto key generate rsa modulus 1024 label INGW

ステップ 2.トラストポイントを作成して下さい(トラストポイントは信頼された CA を表します)。

crypto pki trustpoint col115ca revocation-check none serial-number none ip-address none fqdn none rsakeypair INGW subject-name cn=INGRESSGW, ou=TAC, o=CISCO crypto pki trustpoint col115ca enrollment terminal

ステップ 3. CA に送信 される Certificate 要求(CSR)を作成して下さい。

crypto ski enroll col115ca

ステップ 4. CA 署名入り認証(ベース 64 ビット CA CERT)。

ステップ 5.ルート証明をインストールして下さい。

crypto pki authenticate col115ca

ステップ 6. CA 署名入り認証(ベース 64 CERT)をインストールして下さい。

crypto pki import col115ca certificate

ステップ 7.証明書がインストールされていたことを確認して下さい。

show crypto pki certificates

ステップ 8.ゲートウェイの設定 TLS バージョン。

sip-ua transport tcp tls v1.2

ステップ 9.宛先に従って使用されるトラストポイントを規定 して下さい。

sip-ua crypto signaling remote-addr 10.66.75.49 255.255.255.255 trustpoint col115ca

ステップ 10.ダイヤル ピアを調節して下さい TLS を使用するために CVP を指す。

dial-peer voice 7205 voip description to CVP destination-pattern 700.$ session protocol sipv2 session target ipv4:10.66.75.49 session transport tcp tls dtmf-relay rtp-nte codec g711ulaw

一部 B. CVP TLS 設定

設定作業の流れ

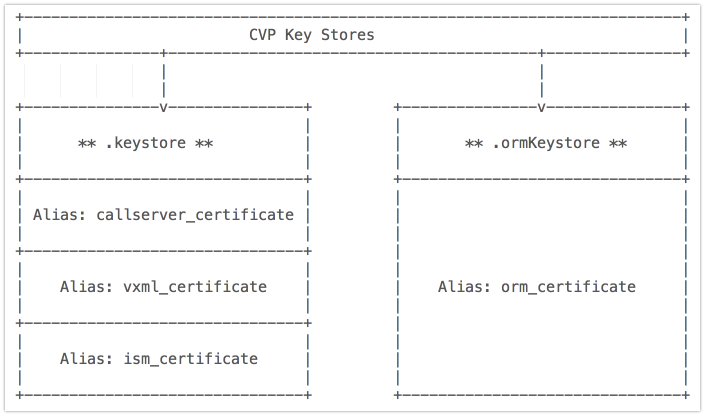

CVP に c:\Cisco\CVP\conf\security にある 2 つのキー ストアがあります。

イメージに示すように、これら二つのキー記憶装置は異なる証明書を保持します。

コンフィギュレーションの詳細

ステップ 1. c:\Cisco\CVP\conf\security.propertiesin CVP への移動はこのパスワードを見つけるためにサーバを呼出します。このファイルはときオペレーティング キー ストア必要となるキー ストアのためのパスワードが含まれています。

ステップ 2.削除システムデフォルト Callserver_certificate。

C:\Cisco\CVP\jre\bin>keytool.exe -delete -alias orm_certificate -storetype JCEKS -keystore c:\Cisco\CVP\conf\security\.keystore

ステップ 3. keypair を生成して下さい。

C:\Cisco\CVP\jre\bin>keytool.exe -genkeypair -alias callserver_certificate -v -k eysize 1024 -keyalg RSA -storetype JCEKS -keystore c:\Cisco\CVP\conf\security\.keystore

ステップ 4. CSR を作成し、C で保存して下さい: ルート フォルダ(c:\callcsr.csr)を駆動して下さい。

C:\Cisco\CVP\jre\bin>keytool.exe -certreq -alias callserver_certificate -file c:\callcsr.csr -storetype JCEKS

-keystore c:\Cisco\CVP\conf\security\.keystore

ステップ 5.要求に署名し、CA に要求を入れて下さい(証明書をダウンロードしたり『Base 64 encoded』 を選択 します時、)。

ステップ 6.ルート証明(C:\DC で保存される CERT - Root.cer)をインストールして下さい。

C:\Cisco\CVP\jre\bin>keytool.exe -import -v -trustcacerts -alias root -file C:\ DC-Root.cer -storetype JCEKS -keystore C:\Cisco\CVP\conf\security\.Keystore

ステップ 7. CA 署名入り認証(c:\95callserver.cer で保存される CERT)をインストールして下さい。

C:\Cisco\CVP\jre\bin>keytool.exe -import -v -trustcacerts -alias callserver_certificate -file c:\95callserver.cer -sto retype JCEKS -keystore c:\Cisco\CVP\conf\security\.keystore

ステップ 8.キー ストアの証明書の詳細を確認して下さい。

C:\Cisco\CVP\jre\bin>keytool.exe -list -v -storetype JCEKS -keystore c:\Cisco\CV P\conf\security\.keystore

一部 C. VVB Configuration

コンフィギュレーションの詳細

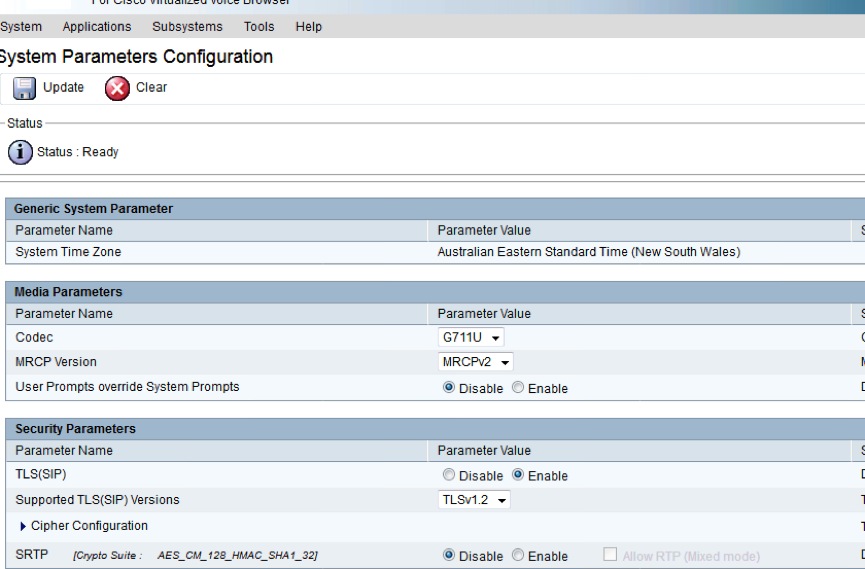

ステップ 1.システムパラメータからの有効 TLS

この例は RTP を使用します、従って VVB の SRTP は有効に なりません。

ステップ 2. VVB のための生成するおよびインポート CA 署名入り認証は CUCM Tomcat 証明書と、この部分同じです

- 生成する CSR および CA によって署名されて。

- インポート Tomcat 信頼(CA ルート証明書)。

- インポート Tomcat (CA によって署名される証明書)。

一部 D. CUCM Configuration

コンフィギュレーションの詳細

ステップ 1. CUCM サーバの CA によって署名された CallManager 証明書をアップ ロードして下さい。 CUCM は SIP/TLS のために CallManager 証明書を使用します。

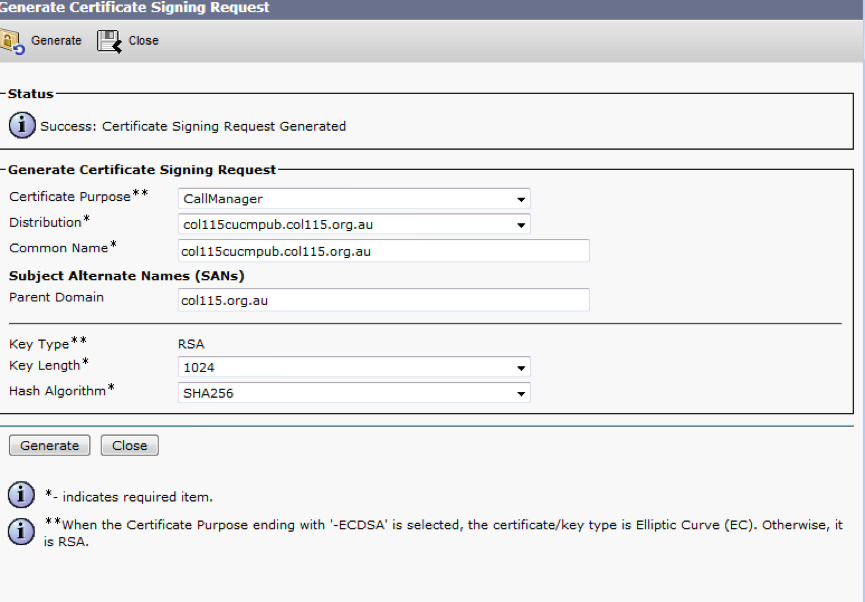

ステップ 2. CallManager 証明書のための CSR を生成して下さい、変調長さが 1024 であることを確かめて下さい。

ステップ 3. CSR を CA に提供し、CallManager 証明書を取得して下さい。

ステップ 4.ルートCA認証および最近署名された CallManager 証明書をインポートして下さい。

ステップ 5.再始動 CallManager および TFTP サービス。

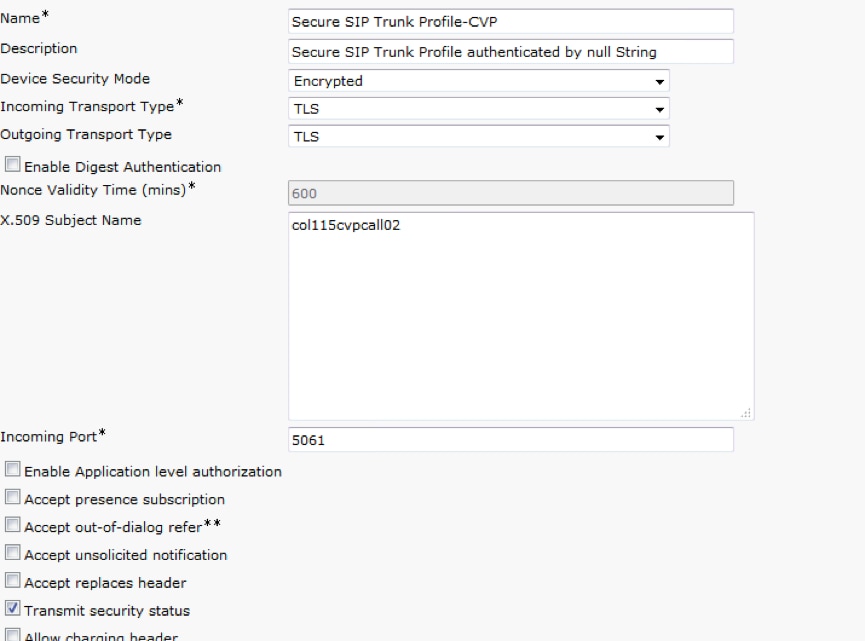

ステップ 6.設定 SIP トランク セキュリティプロファイル。 システム > Security > SIP トランク セキュリティプロファイルへの移動

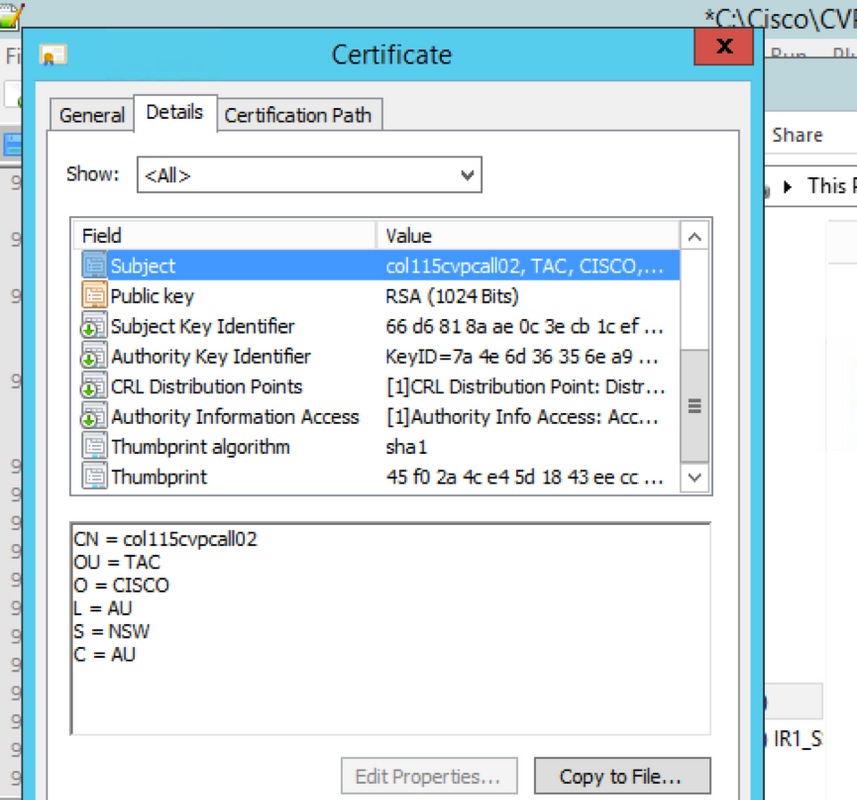

X.509 サブジェクト名をです CVP コール サーバ証明で使用されるイメージに示すように同じ確認して下さい。

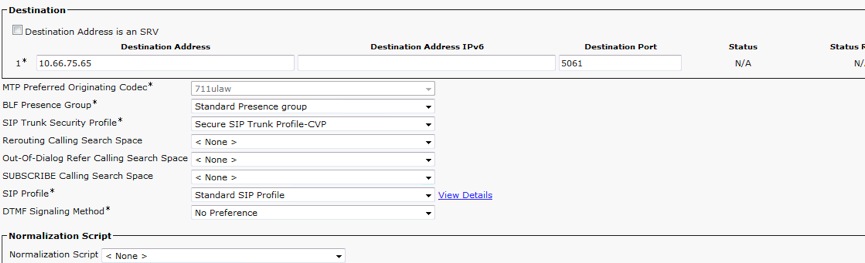

ステップ 7. SIP トランクを作成し、セキュリティプロファイルにそれを割り当てて下さい。

確認

入力ゲートウェイにインストールされる証明書を確認して下さい。

show crypto pki certificates

CVP キー ストアの証明書の詳細を確認して下さい。

C:\Cisco\CVP\jre\bin>keytool.exe -list -v -storetype JCEKS -keystore c:\Cisco\CV P\conf\security\.keystore

トラブルシューティング

TLS に関する Debug コマンド。

debug ssl openssl errors debug ssl openssl msg debug ssl openssl states

フィードバック

フィードバック