BGP または EIGRP を使用した PfRv2 トラフィック制御機能の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントは、パフォーマンス ルーティング バージョン 2(PfRv2)が PfRv2 ポリシーの判断に応じてトラフィックを制御する方法について説明します。トラフィックを制御する方法と条件は、親ルートを学習した下層のプロトコルによって異なります。このドキュメントでは、親ルートを BGP および EIGRP によって学習した場合の PfRv2 トラフィック制御アクションを示します。

前提条件

要件

Performance Routing(PfR)に関する基本的な知識があることが推奨されます。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

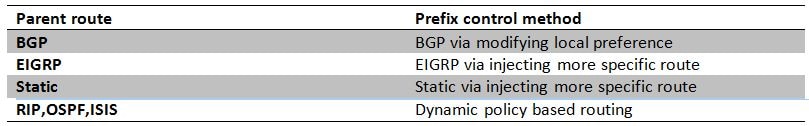

PfRv2 により、ネットワーク管理者は学習リストを設定して、トラフィックをグループ化し、設定されたポリシーを適用し、また、ポリシーで定義された特定のパラメータのセット(遅延、ジッター、使用率など)を満たす最善のボーダ ルータ(BR)を選択することができます。PfRv2 がトラフィックを制御する様々なモードが存在し、これは宛先プレフィックスへの親ルートを学習するプロトコルによって決まります。PfRv2 は、ルーティング プロトコルの操作、スタティック ルートの提供出、ダイナミック ポリシーベース ルーティングの使用により、ルーティング情報ベース(RIB)を変更できます。次の表は、さまざまなプロトコル向けのルート制御方法を示しています。

ネットワーク図

このドキュメントでは、後半で次のイメージをサンプル トポロジとして参照します。

図で表示されているデバイス:

R1:サーバ、開始トラフィック。

R3:PfRマスタールータ。

R4 および R5:PfR ボーダ ルータ。

R9 および R10 に接続されているクライアントは、R1 サーバからトラフィックを受信するデバイスです。

設定

!

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST

traffic-class prefix-list DATA

throughput

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

!

ip prefix-list APPLICATION: 1 entries

seq 5 permit 10.20.0.0/16

!

ip prefix-list DATA: 1 entries

seq 5 permit 10.30.0.0/16

!

確認

ケース 1:BGP による親ルート

このケースでは、10.20.0.0/16 と 10.30.0.0/16 の両方のプレフィックスに対する親ルートは、BGP により学習されます。両方のボーダ ルータ(R4 と R5)からの親ルートの出力結果を次に示します。

R4#show ip route

--output suppressed--

B 10.20.0.0/16 [20/0] via 10.0.46.6, 01:26:58

B 10.30.0.0/16 [20/0] via 10.0.46.6, 01:26:58

R5#show ip route

--output suppressed--

B 10.20.0.0/16 [20/0] via 10.0.57.7, 00:42:37

B 10.30.0.0/16 [20/0] via 10.0.57.7, 00:42:37

両方のトラフィッククラスに対してアクティブなトラフィックフローがあり、次の出力では両方がINPOLICY状態で表示されます。R4はプレフィクス10.20.20.0/24に選択され、R5はプレフィクス10.30.30.0/24に選択されています。

R3#show pfr master traffic-class

OER Prefix Statistics:

Pas - Passive, Act - Active, S - Short term, L - Long term, Dly - Delay (ms),

P - Percentage below threshold, Jit - Jitter (ms),

MOS - Mean Opinion Score

Los - Packet Loss (percent/10000), Un - Unreachable (flows-per-million),

E - Egress, I - Ingress, Bw - Bandwidth (kbps), N - Not applicable

U - unknown, * - uncontrolled, + - control more specific, @ - active probe all

# - Prefix monitor mode is Special, & - Blackholed Prefix

% - Force Next-Hop, ^ - Prefix is denied

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 56 10.4.4.4 Et1/0 BGP

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 59 10.5.5.5 Et1/0 BGP

N N N N N N N N

3 2 0 0 N N N N

R4 は PfRv2 により 10.20.20.0/24 の出口ルータとして選択されているため、次に示すように、R4 は 10.20.20.0/24 に対するより大きいローカル プリファレンス値を持つルートを挿入します。挿入されたルートのプロパティは親ルートに継承されます。

R4#show ip bgp 10.20.20.0/24

BGP routing table entry for 10.20.20.0/24, version 60

Paths: (1 available, best #1, table default, not advertised to EBGP peer)

Advertised to update-groups:

10

Refresh Epoch 1

200, (injected path from 10.20.0.0/16)

10.0.46.6 from 10.0.46.6 (10.6.6.6)

Origin incomplete, metric 0, localpref 100, valid, external, best

Community: no-export

rx pathid: 0, tx pathid: 0x0

より大きいローカル プリファレンスは、ルートを挿入するルータでは表示されません。代わりに、このルートを iBGP から受信する他の BR 上で表示されます。プレフィクス 10.20.20.0/24 の R5 上で表示されるルート例を次に示します。

R5#show ip bgp 10.20.20.0/24

BGP routing table entry for 10.20.20.0/24, version 17

Paths: (1 available, best #1, table default)

Advertised to update-groups:

6

Refresh Epoch 1

200

10.0.45.4 from 10.0.45.4 (10.4.4.4)

Origin incomplete, metric 0, localpref 5000, valid, internal, best

rx pathid: 0, tx pathid: 0x0

したがって、プレフィクス 10.20.20.0/24 に対して R5 が受信するトラフィックはすべて、R4 へルーティングされ、トラフィックが PfRv2 に選択された BR を終了できるようにします。

R4#show pfr border routes bgp

BGP table version is 60, local router ID is 10.4.4.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

OER Flags: C - Controlled, X - Excluded, E - Exact, N - Non-exact, I - Injected

Network Next Hop OER LocPrf Weight Path

*> 10.20.20.0/24 10.0.46.6 CEI 5000 0 200 ?

*>i10.30.30.0/24 10.0.45.5 XN 5000 0 300 ?

プレフィクス 10.20.20.0/24 に対して、3 つのフラグが確認できます。「C」(controlled)は、ルートがローカルで制御され、挿入されたことを意味します。「E」(exact)は、ルートが正確で BGP テーブルにあり、これ以外には特定のルートがないことを意味します。「I」(injected)は、このルートがこのルータ上にローカルで挿入されたことを意味します。

同じように、プレフィクス 10.30.30.0/24 に対して、2 つのフラグが確認できます。「X」(excluded)は、このルートがローカルで挿入されておらず、代わりに他のいずれかの BR(この例では R5)を起点としていることを示します。「X」フラグが設定されている場合、「N」フラグは無視できます。

挿入されたルートはデフォルトでローカル プリファレンス値 5000 を持つということに注意してください。したがって、BGP ポリシーがすでに 5000 よりも大きい値を使用している場合、予期されない問題と結果が生じる可能性があります。次のコマンドでデフォルトのローカル プリファレンス値を調整できます。

R3(config-pfr-mc)#mode route metric bgp local-pref

ケース 2:EIGRP による親ルート

両方のプレフィクス(10.20.0.0/16 および 10.30.0.0/16)の親ルートを、EIGRP によって学習するケースを検討します。両方のボーダ ルータ(R4 と R5)からの親ルートの出力結果を次に示します。 このケースでは、これらのルートは外部にありますが、ネットワーク設計によってはこれらは内部 EIGRP の親ルートである場合もあります。

R4#show ip route

--output suppressed--

D EX 10.20.0.0/16 [170/25651200] via 10.0.46.6, 00:04:25, Ethernet1/0

D EX 10.30.0.0/16 [170/25651200] via 10.0.46.6, 00:04:25, Ethernet1/0

R5#show ip route

--output suppressed--

D EX 10.20.0.0/16 [170/25651200] via 10.0.57.7, 00:05:46, Ethernet1/0

D EX 10.30.0.0/16 [170/25651200] via 10.0.57.7, 00:05:46, Ethernet1/0

以前のケースで示したように、両方のトラフィック クラスに対してアクティブなトラフィック フローがあり、次の出力からどちらも INPOLICY 状態にあることが分かります。プレフィックス10.20.20.0/24に対してR4が選択され、プレフィックス10.30.30.0/24に対してR5が選択されました。これは、各学習リストに対して設定されているリンクグループのプリファレンスに従います。

R3#show pfr master traffic-class

OER Prefix Statistics:

Pas - Passive, Act - Active, S - Short term, L - Long term, Dly - Delay (ms),

P - Percentage below threshold, Jit - Jitter (ms),

MOS - Mean Opinion Score

Los - Packet Loss (percent/10000), Un - Unreachable (flows-per-million),

E - Egress, I - Ingress, Bw - Bandwidth (kbps), N - Not applicable

U - unknown, * - uncontrolled, + - control more specific, @ - active probe all

# - Prefix monitor mode is Special, & - Blackholed Prefix

% - Force Next-Hop, ^ - Prefix is denied

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 EIGRP

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 24 10.5.5.5 Et1/0 EIGRP

N N N N N N N N

2 2 0 0 N N N N

R4 は PfRv2 により 10.20.20.0/24 の最適な出口ルータとして選択されているので、次に示すように、R4 は 5000 のタグを持つより具体的なルートを挿入します。この挿入されたルートは、親ルートが外部にある場合でも、常に EIGRP の内部ルートです。また、親ルートがタグ値を持つ場合、それは挿入されたルートに継承されません。

注:挿入されたルートのすべてのプロパティが親ルートに継承されるわけではありません。

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "eigrp 100", distance 90, metric 25651200

Tag 5000, type internal

Redistributing via eigrp 100

Last update from 10.0.46.6 on Ethernet1/0, 00:17:04 ago

Routing Descriptor Blocks:

* 10.0.46.6, from 0.0.0.0, 00:17:04 ago, via Ethernet1/0

Route metric is 25651200, traffic share count is 1

Total delay is 2000 microseconds, minimum bandwidth is 100 Kbit

Reliability 255/255, minimum MTU 1500 bytes

Loading 12/255, Hops 0

Route tag 5000

R4#show ip eigrp topology 10.20.20.0/24

EIGRP-IPv4 Topology Entry for AS(100)/ID(10.4.4.4) for 10.20.20.0/24

State is Passive, Query origin flag is 1, 1 Successor(s), FD is 25651200

Descriptor Blocks:

10.0.46.6 (Ethernet1/0), from 0.0.0.0, Send flag is 0x0

Composite metric is (25651200/0), route is Internal

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 2000 microseconds

Reliability is 255/255

Load is 12/255

Minimum MTU is 1500

Hop count is 0

Originating router is 10.4.4.4

Internal tag is 5000

R4#show pfr border routes eigrp

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

上のケースでは、あまり限定的ではない親ルート(10.20.0.0/16)を持つので、より限定的なルート(10.20.20.0/24)を挿入することで、目的の結果を得ることができました。R5 で受信されたトラフィックはすべて、次のルートを使用して R4 にリダイレクトされるので、トラフィックは PfRv2 が最適な出口 BR として選択した通りに出力されます。

R5#show ip route 10.20.20.0

Routing entry for 10.20.20.0/24

Known via "eigrp 100", distance 90, metric 26931200

Tag 5000, type internal

Redistributing via eigrp 100

Last update from 10.0.45.4 on Tunnel10, 00:25:34 ago

Routing Descriptor Blocks:

* 10.0.45.4, from 10.0.45.4, 00:25:34 ago, via Tunnel10 // 10.0.45.4 is R4 IP.

Route metric is 26931200, traffic share count is 1

Total delay is 52000 microseconds, minimum bandwidth is 100 Kbit

Reliability 255/255, minimum MTU 1476 bytes

Loading 28/255, Hops 1

Route tag 5000

親ルートも /24 ルートである場合、R4 は、挿入されたルートが親ルートよりも優先されるように /24 ルートを挿入します。

R4#show ip eigrp topology 10.20.20.0/24

EIGRP-IPv4 Topology Entry for AS(100)/ID(10.4.4.4) for 10.20.20.0/24

State is Passive, Query origin flag is 1, 1 Successor(s), FD is 25600000

Descriptor Blocks:

10.0.46.6 (Ethernet1/0), from 0.0.0.0, Send flag is 0x0

Composite metric is (25600000/0), route is Internal

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 1 microseconds // Injected route with a delay of 1.

Reliability is 255/255

Load is 102/255

Minimum MTU is 1500

Hop count is 0

Originating router is 10.4.4.4

Internal tag is 5000

10.0.45.5 (Tunnel10), from 10.0.45.5, Send flag is 0x0

Composite metric is (26931200/25651200), route is External

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 52000 microseconds

Reliability is 255/255

Load is 99/255

Minimum MTU is 1476

Hop count is 2

Originating router is 10.0.78.7

External data:

AS number of route is 0

External protocol is Static, external metric is 0

Administrator tag is 0 (0x00000000)

10.0.46.6 (Ethernet1/0), from 10.0.46.6, Send flag is 0x0 //Parent route

Composite metric is (25651200/281600), route is External

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 2000 microseconds

Reliability is 255/255

Load is 102/255

Minimum MTU is 1500

Hop count is 1

Originating router is 10.0.68.6

External data:

AS number of route is 0

External protocol is Static, external metric is 0

Administrator tag is 0 (0x00000000)

上で示したように、親ルートと挿入されたプレフィックスが同じサブネット マスクの場合、挿入されたルートは最小帯域幅、負荷、信頼性、MTU 等を親ルートから継承しますが、挿入されたルートの遅延はより少なく設定されるので、これが優先ルートになります。そのため、トラフィックが他の BR(R5)で受信されると、R5 はより優れたメトリックを持つこのルートを介して R4 にトラフィックを送信し、R4 は次いで、PfRv2 に従ってその出口インターフェイスからトラフィックを送信します。

シスコ エンジニア提供

- Amandeep SinghCisco TACエンジニア

- Subeh SharmaCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック