スタティック ルートおよびポリシー ベース ルーティングを使用した PfRv2 トラフィック制御機能の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、PfRv2(パフォーマンス ルーティング)が PfRv2 のポリシー決定に基づいてトラフィックを制御する方法について説明します。このドキュメントでは、PfRv2 のスタティック ルートとポリシー ベースのルーティングの利用について説明します。

前提条件

要件

Performance Routing(PfR)に関する基本的な知識があることが推奨されます。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

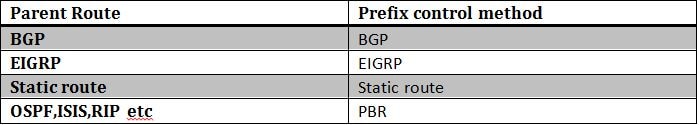

設定

PfRv2 では、ネットワーク管理者がポリシーを設定し、それに従って PfRv2 ポリシー結果ごとにトラフィックをルーティングできます。PfRv2 がトラフィックを制御する様々なモードが存在し、これは宛先プレフィックスへの親ルートを学習するプロトコルによって決まります。PfRv2 は、ルーティング プロトコルの操作、スタティック ルートの提供出、ダイナミック ポリシーベース ルーティングの使用により、ルーティング情報ベース(RIB)を変更できます。

- 親ルートが BGP によって学習される場合、PfRv2 はローカル設定などの属性を使用して、ルートをダイナミックに操作できます。

- 親ルートが EIGRP によって学習される場合、PfRv2 は EIGRP トポロジ テーブルに新しいルートを提供することができます。

- 親ルートがスタティック ルートによって学習される場合、PfRv2 は PfR が選択した境界ルータ(BR)でより具体的な(より適切な)ルートを提供することができます。

- 親ルートが上記の 3 つのメカニズムのいずれによっても学習されない場合、PfRv2 はポリシーベース ルーティング(PBR)を使用して、選択された BR でトラフィックをプッシュします。

この記事では、スタティック ルート(親ルートがスタティック ルート経由の場合)および PBR(RIB の親ルートが RIP、OSPF、ISIS などを経由する場合)を使用したトラフィックの制御について説明します。

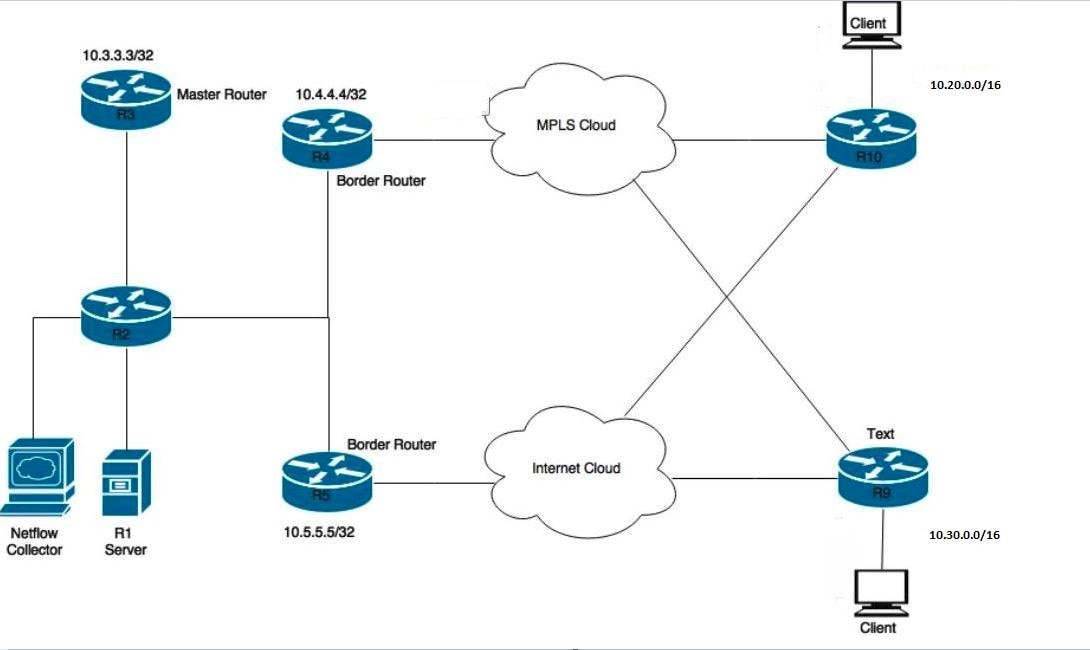

ネットワーク図

このドキュメントでは、後半で次のイメージをサンプル トポロジとして参照します。

図で表示されているデバイス:

R1:サーバ、開始トラフィック。

R3:PfRマスタールータ。

R4およびR5:PfRボーダルータ。

R9 および R10 に接続されているクライアントは、R1 サーバからトラフィックを受信するデバイスです。

設定

このシナリオでは、2 つの学習リストが設定されます。1 つはアプリケーション用(APPLICATION-LEARN-LIST)、もう 1 つはデータ(DATA-LEARN-LIST)のトラフィックです。このシナリオでは、トラフィックの定義にプレフィックスのリストを使用します。アクセスリストは、TCP、UDP、ICMPなどのトラフィックタイプの照合にも使用できます。DSCPとTOSを使用してトラフィックを定義することもできます。

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST //Learn-list for application traffic

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST //Learn-list for data traffic

traffic-class prefix-list DATA

throughput

!

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set resolve delay priority 1 variance 10

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

ip prefix-list DATA

seq 5 permit 10.30.0.0/24

ip prefix-list APPLICATION

seq 5 permit 10.20.0.0/24

確認

ケース 1:親ルートが境界ルータのスタティック ルートによって学習される

このシナリオでは、宛先10.20.20.1と10.30.30.1にトラフィックが流れています。次に、R4とR5での親ルートの外観を示します。

R4#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.68.8

S 10.30.0.0/16 [1/0] via 10.0.68.8

R5#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.57.7

S 10.30.0.0/16 [1/0] via 10.0.57.7

トラフィックが流れるとき、PfRv2 はトラフィックのプレフィックスを学習し、トラフィックは以下の出力に示すように INPOLICY 状態になります。

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 STATIC

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 30 10.5.5.5 Et1/0 STATIC

N N N N N N N N

4 2 0 0 N N N N

次に示すように、R4(10.4.4.4)ルータは、より具体的なルート10.20.20.0/24を挿入しました。この自動生成されたルートは、タグ値5000で自動的にタグ付けされます。このより具体的で適切なルートにより、10.20.20.0/24 に向かうトラフィックで、R4 がより適切な BR となります。

R4#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.46.6, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

同様の動作が R5 でも見られ、より具体的なルート 10.30.30.0/24(5000 のタグが付いている)を提供します。これにより、R5は10.30.30.0/24のトラフィックをルーティングするのに適した候補になります。これは、PfRv2が上記の「show pfr master traffic-class」に示すように、ルーティングされるトラフィックを優先する方法です。

R5#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

XN 10.20.20.0/24

CE 10.30.30.0/24 10.30.0.0/16 5000

R5#show ip route 10.30.30.0 255.255.255.0

Routing entry for 10.30.30.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.57.7, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

(この場合のように)複数の境界ルータがある場合、これらの自動生成されたスタティック ルートは手動で IGP に再分配され、ほかの境界ルータに到達し、選択した BR によって生成されるより具体的なルートに基づいてトラフィックをルーティングできます。

ケース 2:親ルートが OSPF によって学習される

BGP、EIGRP、またはスタティック ルートによって学習されない親ルートは、ポリシーベース ルーティング(PBR)を使用して制御されます。 PfRv2 はダイナミック ルート マップとアクセス リストを提供して、トラフィックを制御します。R4 と R5 の OSPF 親ルートは、以下のようになります。

R4#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

R5#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

PfRv2 がポリシーベース ルーティングによってトラフィック フローを操作する必要がある場合、BR の間に直接接続されたインターフェイスが必要です。この直接接続されたリンクは、物理接続や GRE トンネルにすることができます。このトンネルは、PfRv2 の境界定義の内部インターフェイスとして、手動で作成および設定される必要があります。

R4

interface tunnel 0 // Defining GRE tunnel for policy routing of traffic.

ip add 10.0.45.4

tunnel source 10.0.24.4

tunnel destination 10.0.25.5

R5

interface tunnel 0

ip add 10.0.45.5

tunnel source 10.0.25.5

tunnel destination 10.0.24.4

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY @8 10.4.4.4 Et1/0 RIB-PBR

N N N N N N N N

2 1 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 82 10.5.5.5 Et1/0 RIB-PBR

N N N N N N N N

1 1 0 0 N N N N

PfRv2定義ポリシーに従って、10.20.20.0/24および10.30.30.0/24の最適な出口ルータ(BR)が提供されます。たとえば、10.20.20.0/24宛てのトラフィックが選択されたBRではないR5(10.5.5.5)に到達すると、ダイナミックルートマップとアクセスリストが自動的に挿入されます。 パケットは、既に定義されているトンネル インターフェイスでルーティングされたポリシーです。

R5#show route-map dynamic

route-map OER_INTERNAL_RMAP, permit, sequence 0, identifier 436207617

Match clauses:

ip address (access-lists): oer#1

Set clauses:

ip next-hop 10.0.45.4

interface Tunnel0 // Tunnel is used to PBR traffic to R4.

Policy routing matches: 314076 packets, 16960104 bytes

R5#show ip access-lists dynamic

Extended IP access list oer#1

1073741823 permit ip any 10.20.20.0 0.0.0.255 (315125 matches)

2147483647 deny ip any any (314955 matches)

シスコ エンジニア提供

- Amandeep SinghCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック