Firepower NGFWアプライアンスでのSNMPの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Next Generation Firewall(NGFW)FTDアプライアンスでSimple Network Management Protocol(SNMP)を設定およびトラブルシューティングする方法について説明します。

前提条件

要件

このドキュメントには、SNMP プロトコルの基本的な知識が必要です。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

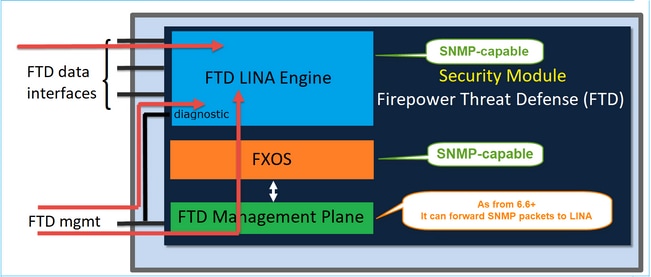

Firepower NGFW アプライアンスは、2 つの主要なサブシステムに分割できます。

- Firepower Extensible Operative System(FX-OS)は、シャーシハードウェアを制御します

- Firepower Threat Defense(FTD)は、モジュール内で実行されます

FTDは、2つのメインエンジン、Snortエンジン、およびLINAエンジンで構成される統合ソフトウェアです。 FTDの現在のSNMPエンジンは従来のASAから派生しており、LINA関連の機能を表示できます。

FX-OS と FTD には独立したコントロールプレーンがあり、監視目的で異なる SNMP エンジンがあります。各SNMPエンジンは異なる情報を提供し、両方をモニタして、デバイスステータスをより包括的に表示します。

ハードウェアの観点からは、Firepower NGFWアプライアンスには現在、Firepower 2100シリーズとFirepower 4100/9300シリーズの2つの主要なアーキテクチャがあります。

Firepower 4100/9300デバイスには、デバイス管理用の専用インターフェイスがあります。これは、FXOSサブシステムにアドレス指定されたSNMPトラフィックの送信元と宛先です。一方、FTDアプリケーションはLINAインターフェイス(データおよび/または診断)を使用します。6.6以降のFTDリリースでは、SNMP設定にFTD管理インターフェイスも使用できます。

Firepower 2100 アプライアンスの SNMP エンジンは、FTD 管理インターフェイスと IP を使用します。アプライアンス自体は、このインターフェイスで受信した SNMP トラフィックをブリッジし、FXOS ソフトウェアに転送します。

ソフトウェアリリース6.6以降を使用するFTDでは、次の変更が導入されました。

- 管理インターフェイス上の SNMP。

- FPR1000 または FPR2100 シリーズ プラットフォームでは、この単一の管理インターフェイス上で LINA SNMP と FXOS SNMP の両方を統合します。さらに、[Platform settings] > [SNMP] の下にある FMC に単一の構成ポイントを提供します。

設定

FPR4100/FPR9300 のシャーシ(FXOS)SNMP

GUIでのFXOS SNMPv1/v2cの設定

ステップ 1:Firepower Chassis Manager(FCM)UIを開き、Platform Settings > SNMPタブに移動します。SNMP の有効化ボックスをチェックし、SNMP 要求で使用するコミュニティストリングを指定して、保存します。

注:Community/Usernameフィールドがすでに設定されている場合、空のフィールドの右側のテキストにはSet: Yesと表示されます。Community/Usernameフィールドに値が入力されていない場合、空のフィールドの右側にあるテキストはSet: No

ステップ 2:SNMPトラップの宛先サーバを設定します。

注:クエリとトラップホストのコミュニティ値は独立しており、異なる場合があります

ホストはIPアドレスまたは名前で定義できます。[OK] を選択すると、SNMP トラップサーバーの構成が自動的に保存されます。SNMP メインページから保存ボタンを選択する必要はありません。ホストを削除する場合も同様です。

コマンド ライン インターフェイス(CLI)による FXOS SNMPv1/v2c の構成

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

GUIでのFXOS SNMPv3の設定

ステップ 1:FCMを開き、Platform Settings > SNMPタブに移動します。

ステップ 2:SNMP v3の場合、上部セクションでコミュニティストリングを設定する必要はありません。作成されたすべてのユーザーは、FXOS SNMP エンジンへのクエリを正常に実行できます。最初のステップは、プラットフォームで SNMP を有効にすることです。完了したら、ユーザーと宛先トラップホストを作成できます。SNMPユーザとSNMPトラップホストの両方が自動的に保存されます。

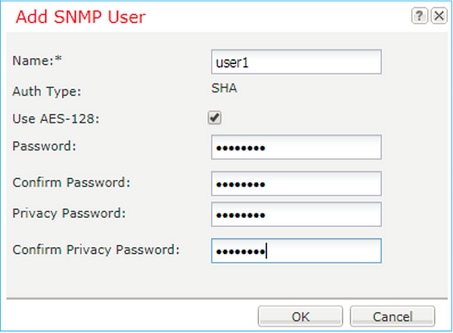

ステップ 3:図に示すように、SNMPユーザを追加します。認証タイプは常にSHAですが、暗号化にはAESまたはDESを使用できます。

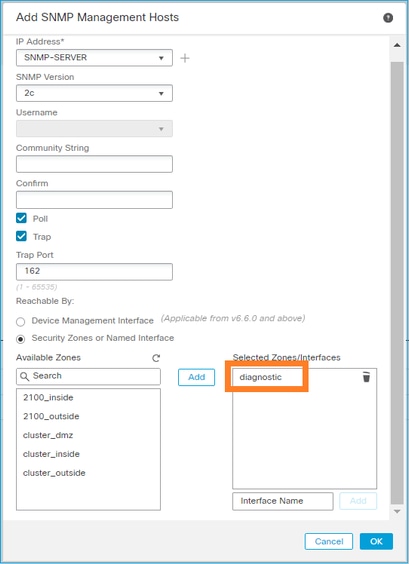

ステップ 4:図に示すように、SNMPトラップホストを追加します。

CLIでのFXOS SNMPv3の設定

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

FPR4100/FPR9300 の FTD(LINA)SNMP

6.6 以降のリリースでの変更点

- 6.6 以降のリリースでは、ポーリングとトラップに FTD 管理インターフェイスを使用するオプションもあります。

SNMP シングル IP 管理機能は、すべての FTD プラットフォームで 6.6 以降サポートされています。

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- FTD を実行する ASA5500

- FTDv

LINA SNMPv2c の構成

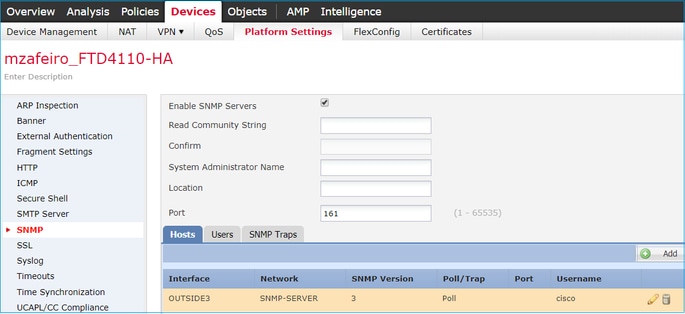

ステップ 1:FMCのUIで、Devices > Platform Settings > SNMPの順に移動します。 Enable SNMP Servers オプションにチェックマークを入れて、SNMPv2を設定します。

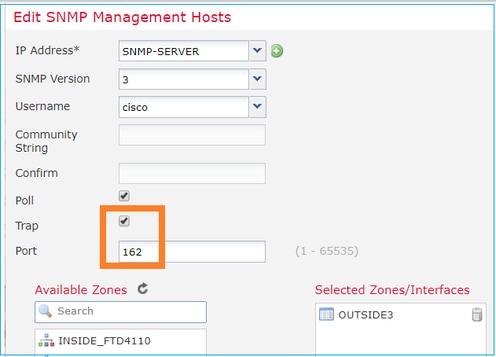

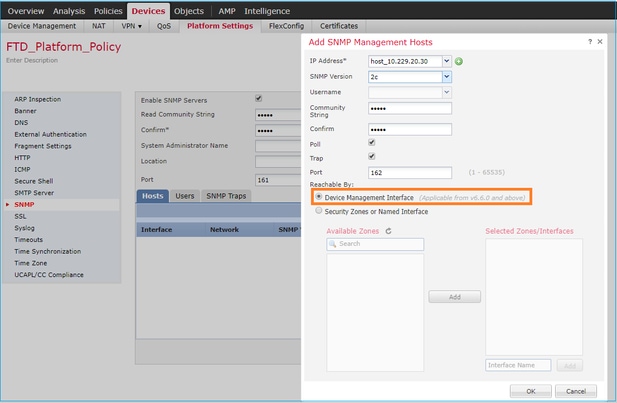

ステップ 2:HostsタブでAddボタンを選択し、SNMPサーバの設定を指定します。

SNMP メッセージのソースとして diagnostic インターフェイスを指定することもできます。diagnostic インターフェイスは、to-the-box および from-the-box(管理のみ)のトラフィックのみを許可するデータインターフェイスです。

この画像は 6.6 リリースのもので、ライトテーマを使用しています。

さらに、6.6 以降の FTD リリースでは、管理インターフェイスを選択することもできます。

新しい管理インターフェイスが選択されている場合、LINA SNMP は管理インターフェイス経由で使用できます。

結果は、次のとおりです。

LINA SNMPv3 の構成

ステップ 1:FMCのUIで、Devices > Platform Settings > SNMPの順に移動します。 Enable SNMP Servers オプションにチェックマークを付けて、SNMPv3のユーザとホストを設定します。

ステップ 2:トラップを受信するようにホストを設定します。

ステップ 3:受信するトラップは、SNMP Trapsセクションで選択できます。

MIOブレードSNMP統合(FXOS 2.12.1、FTD 7.2、ASA 9.18.1)

7.2より前の動作

- 9300および4100プラットフォームでは、シャーシ情報のSNMP MIBは、FTD/ASAアプリケーションで設定されたSNMPでは使用できません。シャーシマネージャのMIOで個別に設定し、個別にアクセスする必要があります。MIOは、管理およびI/O(スーパーバイザ)モジュールです。

- 2つの異なるSNMPポリシーを設定する必要があります。1つはBlade/App上で、もう1つはMIO上でSNMPモニタリング用に設定します。

- 別々のポートがブレード用に1つと、同じデバイスのSNMPモニタリング用にMIO用にもう1つ使用されます。

- これにより、SNMPを使用して9300および4100のデバイスを設定および監視する際に、複雑さが生じる可能性があります。

新しいリリース(FXOS 2.12.1、FTD 7.2、ASA 9.18.1以降)での動作の仕組み

- MIOブレードのSNMP統合により、ユーザはアプリケーション(ASA/FTD)インターフェイス経由でLINAおよびMIO MIBをポーリングできます。

- この機能は、新しいMIO CLIおよびFCM(シャーシマネージャ)UIを使用して有効または無効にすることができます。

- デフォルトのステータスは無効です。これは、MIO SNMPエージェントがスタンドアロンインスタンスとして実行されていることを意味します。シャーシ/DME MIBのポーリングには、MIOインターフェイスを使用する必要があります。この機能を有効にすると、アプリケーションインターフェイスを使用して同じMIBをポーリングできるようになります。

- Chassis ManagerのUIでPlatform-settings > SNMP > Admin Instanceの順に選択すると、シャーシのMIBを照合/収集してNMSに提示するFTDインスタンスを指定できます

- ASA/FTDネイティブおよびMIアプリケーションがサポートされます。

- この機能は、MIOベースのプラットフォーム(FPR9300およびFPR4100)にのみ適用されます。

前提条件、サポートされるプラットフォーム

- サポートされるマネージャの最小バージョン:FCM 2.12.1

- 管理対象デバイス:FPR9300/FP4100シリーズ

- サポートされる管理対象デバイスの最小バージョン:FXOS 2.12.1、FTD 7.2、またはASA 9.18.1

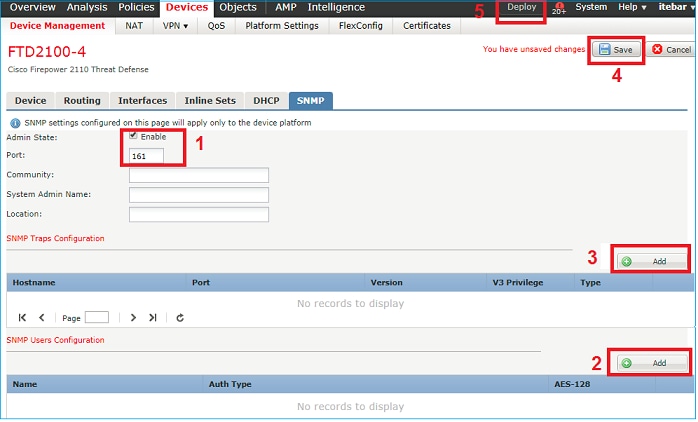

FPR2100 の SNMP

FPR2100 システムでは、FCM はありません。SNMP を構成する唯一の方法は、FMC 経由です。

FPR2100 のシャーシ(FXOS)SNMP

FTD 6.6 以降、SNMP に FTD 管理インターフェイスを使用するオプションもあります。この場合、FXOS と LINA SNMP 情報の両方が FTD 管理インターフェイスを介して転送されます。

FXOS SNMPv1/v2c の構成

FMC UIを開き、Devices > Device Managementに移動します。 デバイスを選択し、SNMPを選択します。

FTD 6.6 以降での変更点

FTD 管理インターフェイスを指定できます。

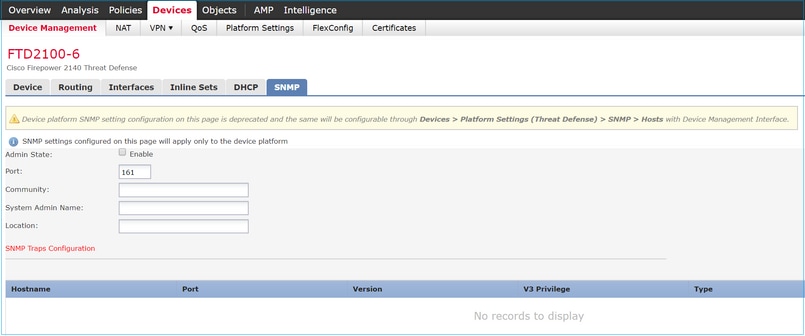

管理インターフェイスもSNMP用に設定できるため、このページには次の警告メッセージが表示されます。

Devices > Platform Settings (Threat Defense) > SNMP > HostsでDevice Management Interfaceを使用してSNMP設定を設定した場合、このページのデバイスプラットフォームのSNMP設定は無効になります。

FXOS SNMPv3 の構成

FMC UIを開き、Devices > Device Managementに移動します。デバイスを選択し、SNMPを選択します。

FPR2100 の FTD(LINA)SNMP

- 6.6 より前のリリースでは、FTD FP1xxx/FP21xx アプライアンスの LINA FTD SNMP 構成は、Firepower 4100 または 9300 アプライアンスの FTD と同じです。

FTD 6.6 以降のリリース

- 6.6以降のリリースでは、LINAポールとトラップにFTD管理インターフェイスを使用するオプションもあります。

新しい管理インターフェイスが選択されている場合:

- LINA SNMP は、管理インターフェイス経由で使用できます。

- Devices > Device Managementの順に選択すると、不要になったSNMPタブは無効になります。通知バナーが表示されます。[SNMP device] タブは、2100/1100 プラットフォームでのみ表示されていました。このページは、FPR9300/FPR4100 および FTD55xx プラットフォームには存在しません。

構成されると、(FP1xxx/FP2xxx 上の)結合された LINA SNMP + FXOS SNMP ポーリング/トラップ情報は、FTD 管理インターフェイスを介して送信されます。

SNMPシングルIP管理機能は、すべてのFTDプラットフォームで6.6以降からサポートされています。

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- FTD を実行する ASA5500

- FTDv

詳細については、「Configure SNMP for Threat Defense」を参照してください。

確認

FPR4100/FPR9300 の FXOS SNMP の検証

FXOS SNMPv2c の検証

CLI 構成の検証:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

FXOS モードから:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

その他の検証:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- SNMP 要求のテスト.

- 有効なホストからSNMP要求を実行します。

- トラップ生成の確認.

Ethanalyzer が有効になっているインターフェイスでフラップを使用して、SNMP トラップが生成され、定義されたトラップホストに送信されることを確認できます。

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

警告:インターフェイスフラップにより、トラフィックが停止する可能性があります。このテストは、ラボ環境またはメンテナンスウィンドウでのみ実行してください。

FXOS SNMPv3 の検証

ステップ 1:FCM UIプラットフォームを開き、Settings > SNMP > User の順に選択すると、パスワードとプライバシーパスワードが設定されているかどうかが表示されます。

ステップ 2:CLIでは、スコープmonitoringでSNMP設定を確認できます。

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

ステップ 3:FXOSモードでは、SNMP設定を展開して詳細を確認できます。

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- SNMP 要求のテスト.

- 設定を確認し、SNMP機能を持つ任意のデバイスからSNMP要求を実行します。

SNMP要求がどのように処理されているかを確認するには、SNMPデバッグを使用できます。

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

注意:デバッグは、デバイスのパフォーマンスに影響を与える可能性があります。

FPR2100 の FXOS SNMP の検証

FXOS SNMPv2 の検証

CLIで設定をチェックします。

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- SNMP 動作の確認.

- FXOSをポーリングして、ホストまたはSNMP機能を持つ任意のデバイスからSNMP要求を送信できることを確認します。

capture-traffic コマンドを使用して、SNMP 要求と応答を確認します。

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

FXOS SNMPv3 の検証

CLIで設定をチェックします。

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- SNMP 動作の確認.

- SNMP要求を送信して、FXOSをポーリングできることを確認します。

さらに、要求をキャプチャできます。

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

FTD SNMP の検証

FTD LINA SNMP 構成を確認するには:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

6.6以降のFTDでは、SNMPに対してFTD管理インターフェイスを設定し、使用できます。

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

その他の検証:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

SNMPサーバのCLIから、snmpwalk コマンドを実行します。

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

SNMP トラフィック統計の検証。

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

FPR4100/FPR9300 での FXOS への SNMP トラフィック許可

FPR4100/9300 の FXOS 構成では、ソース IP アドレスごとに SNMP アクセスを制限できます。アクセスリスト構成セクションでは、SSH、HTTPS、または SNMP 経由でデバイスに到達できるネットワーク/ホストを定義します。SNMP サーバーからの SNMP クエリが許可されていることを確認する必要があります。

GUIでのグローバルアクセスリストの設定

CLIでのグローバルアクセスリストの設定

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

検証

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

OID オブジェクトナビゲータの使用

Cisco SNMP Object Navigatorは、さまざまなOIDを変換して簡単な説明を得るためのオンラインツールです。

FTD LINA CLI からコマンド show snmp-server oid を使用して、ポーリングできる LINA OID のリスト全体を取得します。

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

注:このコマンドは隠しコマンドです。

トラブルシュート

Cisco TAC によって確認された最も一般的な SNMP ケースジェネレータを以下に示します。

- FTD LINA SNMP をポーリングできない

- FXOS SNMP をポーリングできない

- 使用する SNMP OID の値

- SNMP トラップを取得できない

- SNMP 経由で FMC を監視できない

- SNMP を構成できない

- Firepower Device Manager 上の SNMP 構成

FTD LINA SNMP をポーリングできない

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「SNMP 経由でデータを取得できません。」

- 「SNMPv2 経由でデバイスをポーリングできません。」

- 「SNMP が機能しません。SNMP でファイアウォールを監視したいのですが、構成後に問題が発生しました。」

- 「2 つの監視システムがありますが、SNMP v2c または 3 を介して FTD を監視できません。」

- 「SNMP walk がファイアウォールで機能しません。」

トラブルシューティング方法に関する推奨事項

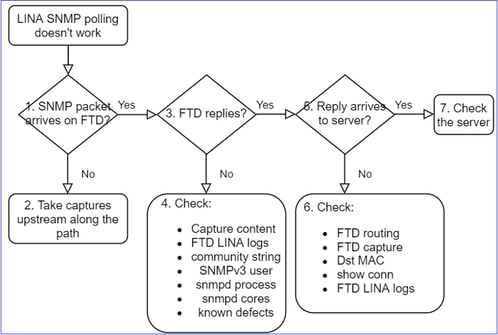

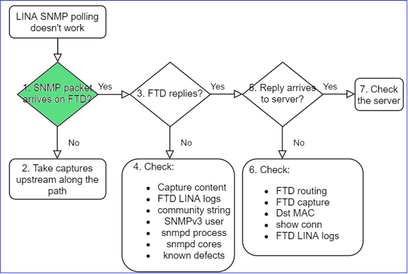

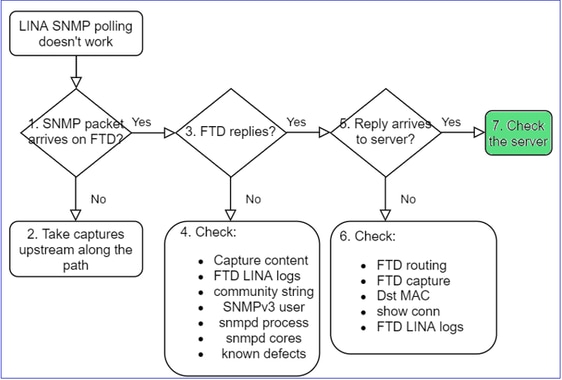

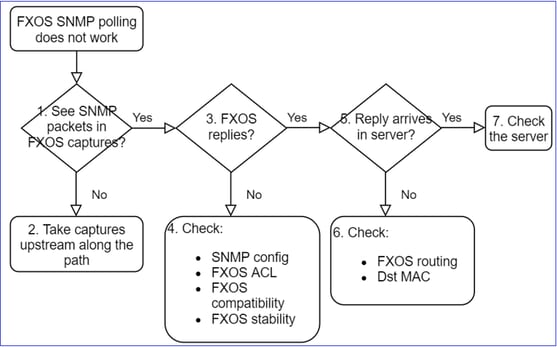

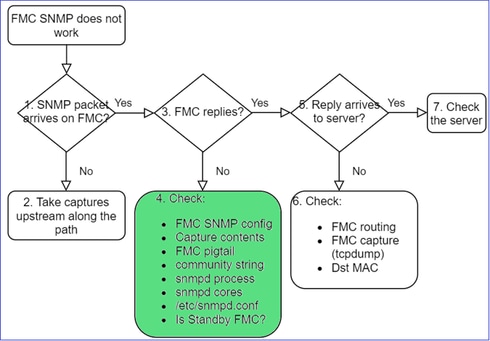

LINA SNMPポーリングの問題に関するフローチャートのトラブルシューティングには、次のプロセスを推奨します。

分析 [英語]

1. SNMP パケットは FTD に到着するか。

- SNMPパケットの到着を確認するためにキャプチャを有効にします。

FTD管理インターフェイス(6.6以降のリリース)のSNMPは、管理キーワードを使用します。

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

FTD データインターフェイス上の SNMP では、インターフェイスの名前を使用します。

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

FTD 管理インターフェイスでキャプチャします。

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

FTD データインターフェイスでキャプチャします。

firepower# capture SNMP interface net201 trace match udp any any eq 161

FTDデータインターフェイスパケットトレース(6.6/9.14.1よりも前):

FTDデータインターフェイスパケットトレース(6.6/9.14.1以降):

2. FTD入力キャプチャにSNMPパケットが表示されない場合:

a.パスに沿ってアップストリームのキャプチャを取得します。

b. SNMPサーバが適切なFTD IPを使用していることを確認します。

c. FTDインターフェイスに面するスイッチポートから開始し、アップストリームに移動します。

3. FTD SNMP 応答を確認できるか。

FTDが応答するかどうかを確認するには、FTD出力捕捉(LINAまたは管理インターフェイス)をチェックします。

そのためには、送信元ポートが161のSNMPパケットをチェックします。

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

6.6/9.14.1以降のリリースでは、追加のキャプチャポイントが1つあります。それは、NLPタップインターフェイスでのキャプチャです。NAT変換されたIPアドレスは、162.254.x.xの範囲から取得されます。

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4. その他のチェック

a. Firepower 4100/9300デバイスの場合は、FXOS互換性テーブルを確認します。

b. FTD LINA snmp-server statisticsをチェックします。

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. FTD LINA接続テーブル

このチェックは、FTD入力インターフェイスのキャプチャにパケットが表示されない場合に非常に便利です。これは、データインターフェイス上のSNMPに対してのみ有効な検証であることに注意してください。SNMPが管理インターフェイス上にある場合(6.6/9.14.1以降)、connは作成されません。

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d. FTD LINAのsyslog

これも、データインターフェイスの SNMP に対してのみ有効な検証です。SNMP が管理インターフェイス上にある場合、ログは作成されません。

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

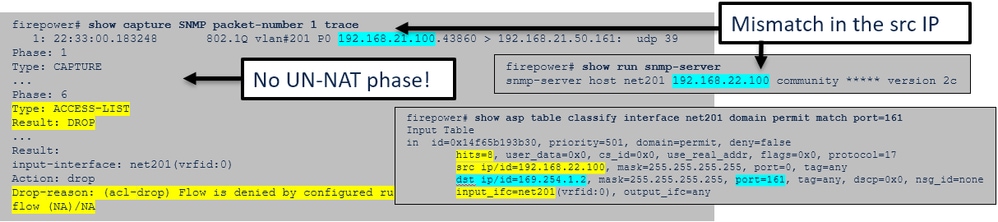

e.ホストの送信元IPが正しくないために、FTDでSNMPパケットがドロップされるかどうかを確認します。

f.クレデンシャルが正しくない(SNMPコミュニティ)

キャプチャの内容で、コミュニティ値を確認できます(SNMP v1 および 2c)。

g.設定が正しくない(SNMPバージョン、コミュニティストリングなど)

デバイスの SNMP 設定とコミュニティストリングを確認するには、いくつかの方法があります。

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

別の方法:

firepower# debug menu netsnmp 4

h. FTD LINA/ASA ASPドロップ

これは、SNMP パケットが FTD によってドロップされたかどうかを確認するための便利なチェックです。まず、カウンタをクリアして(clear asp drop)、次にテストします。

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i. ASPキャプチャ

ASP キャプチャは、ドロップされたパケット(たとえば、ACL や隣接関係(アジャセンシー))を可視化します。

firepower# capture ASP type asp-drop all

テストして、キャプチャの内容を確認します。

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j. SNMPコア(トレースバック):検証方法1

このチェックは、システムの安定性の問題が疑われる場合に役立ちます。

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

SNMP コア(トレースバック):検証方法 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

SNMP コアファイルが見つかった場合は、次の項目を収集して、Cisco TAC に連絡してください。

- FTD TS ファイル(または ASA show tech)

- snmpd コアファイル

SNMP デバッグ(これらは隠しコマンドであり、新しいバージョンでのみ使用可能):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

ファイアウォールの SNMP 応答はサーバーに到達するか。

FTDが応答するが、応答がサーバに到達しない場合は、次を確認します。

a. FTDルーティング

FTD 管理インターフェイスのルーティングの場合:

> show network

FTD LINA データインターフェイスのルーティングの場合:

firepower# show route

b.宛先MACの確認

FTD 管理インターフェイスの宛先 MAC 検証:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

FTD LINA データインターフェイスの宛先 MAC 検証:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. SNMP パケットをドロップ/ブロックする可能性のあるパス上のデバイスを確認します。

SNMP サーバーの確認

a.設定を確認するには、キャプチャの内容を確認します。

b.サーバ設定をチェックします。

c. SNMPコミュニティ名を変更してみてください(たとえば、特殊文字を使用しない)。

d. 2つの条件が満たされている限り、エンドホストまたはFMCを使用してポーリングをテストできます。

i. SNMP接続が確立されている。

ii.送信元IPはデバイスのポーリングを許可されます。

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv3ポーリングの考慮事項

- ライセンス:SNMPv3には強力な暗号化ライセンスが必要です。スマートライセンスポータルで輸出規制機能が有効になっていることを確認します。

- トラブルシューティングを行うには、新しいユーザ/クレデンシャルを試すことができます

- 暗号化を使用する場合は、SNMPv3トラフィックを復号化し、https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59の説明に従ってペイロードを確認できます。

- ソフトウェアが次のような不具合の影響を受ける場合は、暗号化に AES128 を検討してください。

- Cisco Bug ID CSCvy27283

ASA/FTD SNMPv3ポーリングが、プライバシーアルゴリズムAES192/AES256を使用して失敗する可能性がある

ASA/FTD SNMPv3ポーリングが、プライバシーアルゴリズムAES192/AES256を使用して失敗する可能性がある

Cisco Bug ID CSCvx45604  auth shaおよびpriv aes 192を使用したユーザのsnmpv3 walkが失敗する

auth shaおよびpriv aes 192を使用したユーザのsnmpv3 walkが失敗する

注:アルゴリズムの不一致が原因でSNMPv3に障害が発生した場合は、showの出力に何も示されず、ログに明確な情報は記録されません。

SNMPv3 ポーリングに関する考慮事項 - ケーススタディ

- SNMPv3 snmpwalk - 機能シナリオ

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

キャプチャ(snmpwalk)では、各パケットの応答が表示されます。

キャプチャファイルには異常は何も表示されません。

- SNMPv3 snmpwalk - 暗号化の失敗

ヒント#1:タイムアウトがあります:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

ヒント#2:多数の要求と1つの応答があります:

ヒント#3: Wireshark復号化の失敗:

ヒント#4ma_ctx2000.logファイルで「error parsing ScopedPDU」メッセージを確認します。

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

ScopedPDUの解析エラーは、暗号化エラーの強力なヒントです。ma_ctx2000.logファイルは、SNMPv3のイベントのみを表示します。

- SNMPv3 snmpwalk - 認証の失敗

ヒント#1:認証の失敗

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

ヒント#2:多くの要求と多くの応答があります

ヒント#3:Wiresharkの不正なパケット

ヒント#4ma_ctx2000.logファイルで「Authentication failed」メッセージを確認します。

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

FXOS SNMP をポーリングできない

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「SNMP は FXOS の間違ったバージョンを提供します。FXOS のバージョンについて SNMP でポーリングする場合、出力を理解するのが困難です。」

- 「FXOS FTD4115 で snmp コミュニティをセットアップできません。」

- 「スタンバイファイアウォールで FXOS を 2.8 から 2.9 にアップグレードした後、SNMP 経由で情報を受信しようとするとタイムアウトが発生します。」

- 「snmpwalk は 9300 fxos では失敗しますが、同じバージョンの 4140 fxos では機能します。到達可能性とコミュニティは問題ではありません。」

- 「FPR4K FXOS に 25 の SNMP サーバーを追加したいのですが、できません。」

推奨されるトラブルシューティング

これは、FXOS SNMPポーリングの問題のフローチャートをトラブルシューティングするプロセスです。

1. FXOS キャプチャに SNMP パケットが表示されるか。

FPR1xxx/21xx

- FPR1xxx/21xxには、シャーシマネージャ(アプライアンスモード)がありません。

- 管理インターフェイスからFXOSソフトウェアをポーリングできます。

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- Firepower 41xx/93xx では、Ethanalyzer CLI ツールを使用してシャーシキャプチャを取得します。

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. FXOS キャプチャにパケットがないか。

- パスに沿ってアップストリームでキャプチャします。

3. FXOS 応答はあるか。

- 機能シナリオ:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS が応答しません。

その他の確認事項

- SNMP設定を確認します(UIまたはCLIから)。

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- 特殊文字(「$」など)には注意してください。

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- SNMP v3 の場合は、show snmp-user [detail] を使用します。

- FXOS の互換性を検証します。

4. FXOS が応答しない場合

FXOS SNMP カウンタを確認します。

- FXOS アクセス制御リスト(ACL)を確認します。これは、FPR41xx/9300 プラットフォームにのみ適用されます。

トラフィックがFXOS ACLによってブロックされている場合、要求は表示されますが、応答は表示されません。

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

ユーザーインターフェイス(UI)から FXOS ACL を確認できます。

CLI から FXOS ACL を確認することもできます。

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- SNMP をデバッグします(パケットのみ)。FPR41xx/9300 のみに適用されます。

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP(all):このデバッグ出力は非常に詳細です。

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- SNMP 関連の FXOS 障害があるかどうかを確認します。

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- snmpdコアがあるかどうかを確認します。

FPR41xx/FPR9300 の場合:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

FPR1xxx/21xx の場合:

firepower(local-mgmt)# dir cores_fxos

snmpd コアが見つかった場合は、コアを FXOS トラブルシュートバンドルとともに収集し、Cisco TAC に連絡してください。

5. SNMP 応答は SNMP サーバーに到達するか。

a. FXOSルーティングをチェックします。

この出力は FPR41xx/9300 からのものです。

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b.キャプチャを取得し、pcapをエクスポートして、応答の宛先MACを確認します

c.最後に、SNMPサーバ(キャプチャ、設定、アプリケーションなど)を確認します

使用する SNMP OID の値

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「シスコの Firepower 機器を監視したい。コア CPU、メモリ、ディスクごとに SNMP OID を提供してください。」

- 「ASA 5555 デバイスの電源ステータスを監視するために使用できる OID はありますか。」

- 「FPR 2K および FPR 4K でシャーシの SNMP OID を取得したい。」

- 「ASA ARP キャッシュをポーリングしたい。」

- 「BGP ピアダウンの SNMP OID を知る必要があります。」

SNMP OID 値を見つける方法

以下のドキュメントでは、Firepower デバイスの SNMP OID に関する情報を提供します。

- 「Cisco Firepower Threat Defense (FTD) SNMP Monitoring White Paper」:

https://www.cisco.com/c/en/us/products/index.html

- 「Cisco Firepower 4100/9300 FXOS MIB Reference Guide」:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- 「How to Search for a Specific OID on FXOS Platforms」:

- CLI からの SNMP OID を確認します(ASA/LINA)。

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- OIDに関する詳細は、SNMPオブジェクトナビゲータを参照してください。

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- FXOS(41xx/9300)では、FXOS CLI から次の 2 つのコマンドを実行します。

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

一般的な OID クイックリファレンス

| Requirement |

OID |

| CPU(LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU(Snort) |

1.3.6.1 .4.1.9.9.109.1.1.1(FP >= 6.7) |

| メモリ(LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| メモリ(Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| HA 情報 |

1.3.6.1.4.1.9.9.491.1.4.2 |

| クラスタ情報 |

1.3.6.1.4.1.9.9.491.1.8.1 |

| VPN 情報 |

RA-VPNセッション数:1.3.6.1 .4.1.9.9.392.1.3.1(7.x) RA-VPNユーザ数:1.3.6.1 .4.1.9.9.392.1.3.3(7.x) RA-VPNピークセッション数:1.3.6.1 .4.1.9.9.392.1.3.41(7.x) S2S VPNセッション数:1.3.6.1.4.1.9.9.392.1.3.29 S2S VPNのピークセッション数:1.3.6.1.4.1.9.9.392.1.3.31 – ヒント:firepower# show snmp-server oid | 私は |

| BGP ステータス |

ENH Cisco Bug ID CSCux13512 |

| FPR1K/2K ASA/ASAv スマートライセンス |

ENH Cisco Bug ID CSCvv83590 |

| FXOS レベルのポートチャネルの LINA SNMP OID |

ENH Cisco Bug ID CSCvu91544 |

FMC 7.3の追加(FMC 1600/2600/4600以降)

| Requirement |

OID |

| ファンステータストラップ |

トラップOID:1.3.6.1 .4.1.9.9.117.2.0.6 値OID: 1.3.6.1 .4.1.9.9.117.1.4.1.1.1.<index> 0 – ファンが動作していない 1 – ファンが動作している |

| CPU/PSU温度トラップ |

トラップOID:1.3.6.1 .4.1.9.9.91.2.0.1 しきい値OID: 1.3.6.1 .4.1.9.9.91.1.2.1.1.4.<インデックス>.1 値OID: 1.3.6.1 .4.1.9.9.91.1.1.1.1.4.<index> |

| PSUステータストラップ |

トラップOID:1.3.6.1 .4.1.9.9.117.2.0.2 OperStatus OID: 1.3.6.1 .4.1.9.9.117.1.1.2.1.2.<インデックス> AdminStatus OID: 1.3.6.1 .4.1.9.9.117.1.1.2.1.1.<index> 0 – 電源装置の存在が検出されない 1 – 電源装置の存在が検出されました、ok |

SNMP トラップを取得できない

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「FTD の SNMPv3 が SNMP サーバーにトラップを送信しません。」

- 「FMC と FTD が SNMP トラップメッセージを送信しません。」

- 「FXOS 用に FTD 4100 で SNMP を構成し、SNMPv3 と SNMPv2 を試しましたが、どちらもトラップを送信できません。」

- 「Firepower SNMP が監視ツールにトラップを送信しません。」

- 「ファイアウォール FTD が SNMP トラップを NMS に送信しません。」

- 「SNMP サーバートラップが機能しません。」

- 「FXOS 用に FTD 4100 で SNMP を構成し、SNMPv3 と SNMPv2 を試しましたが、どちらもトラップを送信できません。」

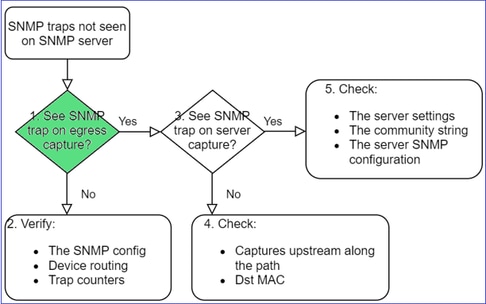

推奨されるトラブルシューティング

これは、Firepower SNMPトラップの問題のフローチャートをトラブルシューティングするプロセスです。

1. 出力キャプチャで SNMP トラップが表示されるか。

管理インターフェイスで LINA/ASA トラップをキャプチャするには:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

データインターフェイスで LINA /ASA トラップをキャプチャするには:

firepower# capture SNMP interface net208 match udp any any eq 162

FXOS トラップをキャプチャするには(41xx/9300):

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. 出力インターフェイスにパケットがない場合:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

FXOS SNMP トラップ構成:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

注:1xxx/21xxでは、これらの設定はDevices > Device Management > SNMP config!の場合にのみ表示されます。

- 管理インターフェイスを介したトラップの LINA/ASA ルーティング:

> show network

- データインターフェイスを介したトラップの LINA/ASA ルーティング:

firepower# show route

- FXOS ルーティング(41xx/9300):

FP4145-1# show fabric-interconnect

- トラップカウンタ(LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

FXOS の場合:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

その他の確認事項

- 宛先SNMPサーバでキャプチャを取得します。

チェックするべきその他の項目:

- パスに沿ったキャプチャ.

- SNMP トラップパケットの宛先 MAC アドレス.

- SNMPサーバの設定とステータス(ファイアウォール、オープンポートなど)。

- SNMP コミュニティストリング.

- SNMP サーバー構成.

SNMP 経由で FMC を監視できない

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「SNMP がスタンバイ FMC で機能しません。」

- 「FMC メモリを監視する必要があります。」

- 「SNMP はスタンバイ 192.168.4.0.8 FMC で機能する必要がありますか。」

- 「CPUやメモリなどのリソースを監視するようにFMCを設定する必要があります」

トラブルシューティング方法

これは、FMC SNMPの問題のフローチャートをトラブルシューティングするプロセスです。

1. SNMP パケットが FMC に到着するか。

- FMC 管理インターフェイスでのキャプチャ:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

ヒント:キャプチャをFMCの/var/common/ディレクトリに保存し、FMCのUIからダウンロードします

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

FMC は応答するか。

FMC が応答しない場合は、次の点を確認します。

- FMC SNMP 構成([System] > [Configuration])

- [SNMP] セクション

- [Access List] セクション

FMC が応答しない場合は、次の点を確認します。

- キャプチャ(pcap)の内容

- コミュニティストリング(これはキャプチャで確認できます)

- FMC pigtail 出力(エラー、失敗、トレースを探す)と /var/log/snmpd.log の内容

- snmpd プロセス

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- snmpd コア

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- /etc/snmpd.conf のバックエンド構成ファイル:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

注:SNMPが無効の場合、snmpd.confファイルは存在しません

- スタンバイ FMC か

6.4.0-9 より前および 6.6.0 より前では、スタンバイ FMC は SNMP データを送信しません(snmpd は待機状態です)。これは正常な動作です。チェック機能拡張Cisco Bug ID CSCvs32303

SNMP を構成できない

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「Cisco Firepower Management Center および Firepower 4115 Threat Defense 用に SNMP を設定したいと考えています。」

- 「FTDでのSNMP設定のサポート」

- 「FTD アプライアンスで SNMP モニタリングを有効にしたいと考えています。」

- 「FXOS で SNMP サービスを設定しようとしましたが、システムが最終的に commit-buffer を許可しません。「Error: Changes not allowed. use 'Connect ftd' to make changes.」というメッセージが表示されます。

- 「FTD アプライアンスで SNMP モニタリングを有効にしたいと考えています。」

- 「FTD で SNMP を構成できず、モニタリングでデバイスを検出できません。」

SNMP 構成の問題にアプローチする方法

最新のドキュメントを読む:

- FMC の構成ガイド:

- FXOS の構成ガイド:

特にSNMPのドキュメントに精通していること。

FMC SNMP:

FXOS SNMP:

Firepower 41xx/9300 SNMP 構成:

Firepower 1xxx/21xx SNMP 構成:

Firepower Device Manager(FDM)上の SNMP 構成

問題の説明(実際の Cisco TAC ケースからのサンプル):

- 「FDM を使用した Firepower デバイスの SNMPv3 に関するガイダンスが必要です。」

- 「SNMP 構成は、FDM から FPR 2100 デバイスでは機能しません。」

- 「FDM で機能する SNMP v3 構成を取得できません。」

- 「FDM 6.7 SNMP 構成の支援。」

- 「Firepower FDM で SNMP v3 を有効にしてください。」

SNMP FDM 構成の問題にアプローチする方法

- 6.7 より前のバージョンでは、FlexConfig を使用して SNMP 構成を行うことができます。

- Firepower バージョン 6.7 以降、SNMP 構成は FlexConfig ではなく、REST API を使用して行われます。

SNMP トラブルシューティングのチートシート

1xxx/21xx/41xx/9300(LINA/ASA)- Cisco TAC でケースを開く前に収集するもの

| コマンド |

説明 |

| firepower# show run snmp-server |

ASA/FTD LINA SNMP設定を確認します。 |

| firepower# show snmp-server statistics |

ASA/FTD LINA の SNMP 統計を確認します。SNMP パケット入力と SNMP パケット出力のカウンタに注目してください。 |

| > capture-traffic |

管理インターフェイスでトラフィックをキャプチャします。 |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

UDP 161(SNMPポーリング)のデータインターフェイス(nameif 'net201')上のトラフィックをキャプチャします。 |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

UDP 162(SNMPトラップ)のデータインターフェイス(nameif 'net208')でトラフィックをキャプチャします。 |

| firepower# show capture SNMP-POLL packet-number 1 trace |

ASA/FTD LINAデータインターフェイスに到達する入力SNMPパケットをトレースします。 |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

NLP(Non-Lina Process)内部タップインターフェイスでキャプチャします。 |

| firepower# show conn all protocol udp port 161 |

UDP 161ですべてのASA/FTD LINA接続をチェックします(SNMPポーリング)。 |

| firepower# show log | i 302015.*161 |

ASA/FTD LINAログ302015でSNMPポーリングを確認します。 |

| firepower# more system:running-config | iコミュニティ |

SNMPコミュニティストリングを確認します。 |

| firepower# debug menu netsnmp 4 |

SNMPの設定とプロセスIDを確認します。 |

| firepower# show asp table classify interface net201 domain permit match port=161 |

「net201」という名前のインターフェイスでSNMP ACLのヒットカウントを確認します。 |

| firepower# show disk0: | iコア |

SNMP コアがあるかどうかを確認します。 |

| admin@firepower:~$ ls -l /var/data/cores |

SNMP コアがあるかどうかを確認します。FTDにのみ適用可能。 |

| firepower# show route |

ASA/FTD LINAルーティングテーブルを確認します。 |

| > show network |

FTD管理プレーンのルーティングテーブルを確認します。 |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

FTDでSNMPv3の確認とトラブルシューティングを行います。 |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

新しいリリースの隠しコマンドです。内部デバッグ。Cisco TACでSNMPのトラブルシューティングを行う場合に役立ちます。 |

41xx/9300(FXOS)- Cisco TAC でケースを開く前に収集するもの

| コマンド |

説明 |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

SNMP ポーリング(UDP 161)の FXOS キャプチャ。 リモート FTP サーバーにアップロードします。 FTP IP:192.0.2.100 FTPユーザ名:ftp |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

SNMP トラップ(UDP 162)の FXOS キャプチャ。 |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

FXOS ACL を確認します。 |

| firepower# show fault |

FXOS 障害を確認します。 |

| firepower# show fabric-interconnect |

FXOS インターフェイス構成とデフォルトゲートウェイ設定を確認します。 |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

FXOS SNMP 構成を確認します。 |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

FXOS SNMP OID を確認します。 |

| firepower# connect fxos firepower(fxos)# show snmp |

FXOS SNMP 設定とカウンタを確認します。 |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

FXOS SNMP をデバッグします(「パケット」または「すべて」)。 停止するには、「terminal no monitor」と「undebug all」を使用します。 |

1xxx/21xx(FXOS)- Cisco TAC でケースを開く前に収集するもの

| コマンド |

説明 |

| > capture-traffic |

管理インターフェイスでトラフィックをキャプチャします。 |

| > show network |

FTD 管理プレーンのルーティングテーブルを確認します。 |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

FXOS SNMP 構成を確認します。 |

| firepower# show fault |

FXOS 障害を確認します。 |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

FXOS コアファイル(トレースバック)を確認します。 |

FMC - Cisco TAC でケースを開く前に収集するもの

| コマンド |

説明 |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

SNMP ポーリングについて管理インターフェイスでトラフィックをキャプチャします。 |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap |

SNMP ポーリングについて管理インターフェイスでトラフィックをキャプチャし、ファイルに保存します。 |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd(デバッグ) |

SNMP プロセスの状態をチェックします。 |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd(デバッグ) |

SNMP コアファイル(トレースバック)を確認します。 |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

SNMP 構成ファイルの内容を確認します。 |

snmpwalk の例

これらのコマンドは、検証とトラブルシューティングに使用できます。

| コマンド |

説明 |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

SNMP v2c を使用して、リモートホストからすべての OID を取得します。 Cisco123 = コミュニティストリング 192.0.2.1 = 宛先ホスト |

| # snmpwalk -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1 .4.1.9.9.109.1.1.1.1.3.1 =ゲージ32: 0 |

SNMP v2c を使用して、リモートホストから特定の OID を取得します。 |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 .10.3.1.4.1.9.9.109.1.1.1.1 -On .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 =ゲージ32: 0 |

取得した OID を数値形式で表示します。 |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

SNMP v3 を使用して、リモートホストからすべての OID を取得します。 SNMPv3 ユーザー = cisco SNMPv3 認証 = SHA SNMPv3 承認 = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

SNMP v3(MD5 および AES128)を使用して、リモートホストからすべての OID を取得します。 |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

認証のみの SNMPv3。 |

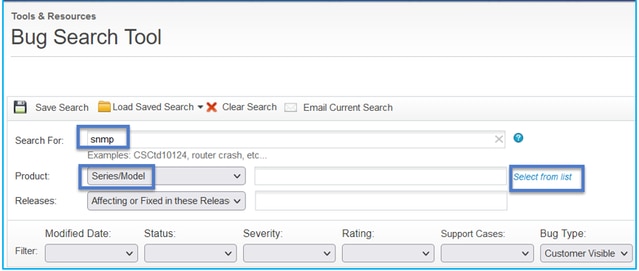

SNMP の不具合を検索する方法

- https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV に移動します。

- キーワードsnmpを入力し、Select from listを選択します。

最も一般的な製品:

- Cisco 適応型セキュリティ アプライアンス(ASA)ソフトウェア

- Cisco Firepower 9300 シリーズ

- Cisco Firepower Management Center 仮想アプライアンス

- Cisco Firepower NGFW

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

7.0 |

19-Nov-2024 |

PIIの削除、画像の代替テキストの更新、導入エラー、ヘッダー、SEO改善の修正。書式と文法を更新。 |

6.0 |

19-Oct-2023 |

PIIの削除、イメージの代替テキストの更新、導入エラーの修正、機械翻訳、スタイル要件、およびゲルンド。書式と文法を更新。 |

2.0 |

26-Oct-2021 |

イメージの代替テキストを更新。 |

1.0 |

03-Oct-2021 |

初版 |

シスコ エンジニア提供

- イグナシオペナルバCisco TACエンジニア

- Mikis ZafeiroudisCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック