はじめに

このドキュメントでは、Virtual Routing and Forwarding(VRF)テーブルを介した、Telnet またはセキュアシェル(SSH)によるデバイスアクセスの設定について説明します。

背景説明

IP ベースのコンピュータ ネットワークでは、VRF により、同じルータ内にルーティング テーブルの複数のインスタンスを共存させることができます。

ルーティングインスタンスは独立しているため、同じ(重複する)IP アドレスを相互に競合することなく使用できます。

複数のルータを必要とせずにネットワーク パスをセグメント化できるため、ネットワーク機能が向上します。

VRF は、転送情報ベース(FIB)と呼ばれる個別のルーティングテーブルによって、ルーティングインスタンスごとに 1 つずつ、ネットワークデバイスに実装できます。

あるいは、ネットワークデバイスは、独自の FIB を持つ異なる(同じデバイス上の他の仮想ルータインスタンスにアクセスできない)仮想ルータを設定できます。

Telnet は、仮想端末接続を使用する双方向のインタラクティブなテキスト指向型通信機能を提供するために、インターネットまたはローカルエリアネットワーク(LAN)で使用されるアプリケーション レイヤ プロトコルです。

ユーザ データは、Transmission Control Protocol(TCP)を介した 8 ビット バイト指向型データ接続で Telnet 制御情報とともにインバンドに散在しています。

SSH は、セキュリティ保護されていないネットワークを介してネットワークサービスを安全に運用するための暗号化ネットワークプロトコルです。最もよく知られている適用例は、ユーザーによるコンピュータシステムへのリモートログインです。

これらのテクノロジーを併用すると、かなりの頻度で、混乱状態が発生します。特に、非グローバルルーティングVRFインスタンスに属するインターフェイスを介してデバイスにリモートアクセスする場合。

このコンフィギュレーション ガイドでは、説明のためだけに、管理アクセスの形式として Telnet を使用しています。この概念は SSH アクセスにも拡張できます。

前提条件

要件

VRFとTelnetの基本的な知識。ACL の知識の習得も推奨されます。

VRF の設定がデバイスとプラットフォームでサポートされている必要があります。

使用するコンポーネント

このドキュメントは、Cisco IOS® を実行し、VRF と ACL がサポートされているすべての Cisco ルータに適用されます。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

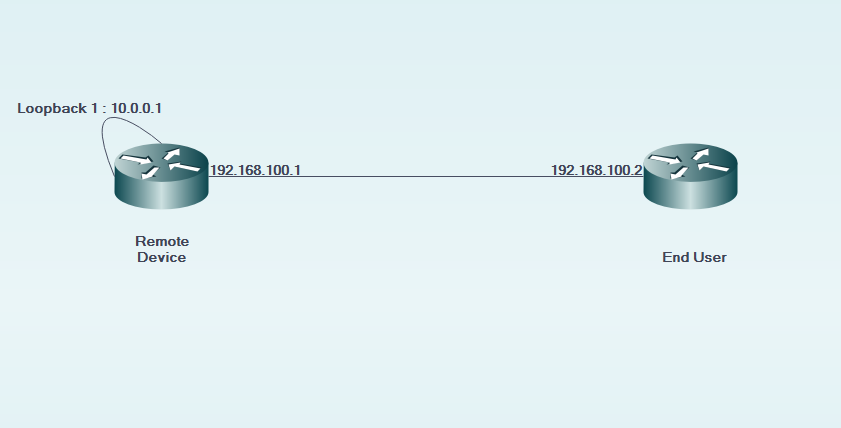

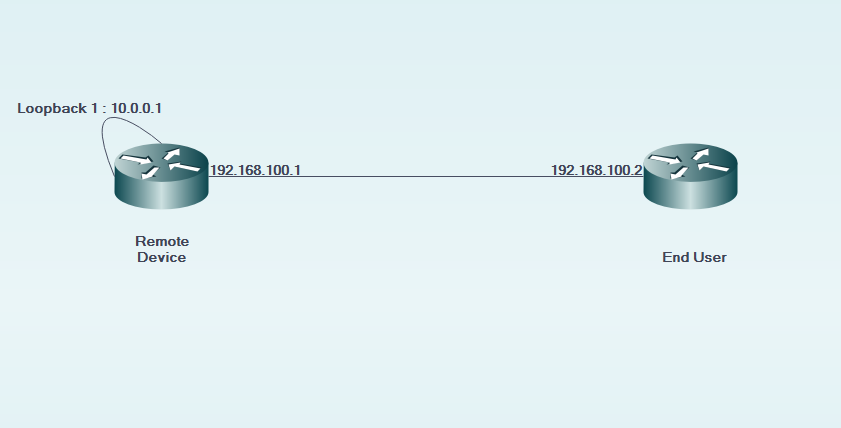

ネットワーク図

コンフィギュレーション

リモート デバイスにおいて:

!

interface GigabitEthernet0/0

description LINK TO END USER

ip vrf forwarding MGMT

ip address 192.168.100.1 255.255.255.252

duplex auto

speed auto

!

!

interface Loopback1

description LOOPBACK TO TELNET INTO FOR MANAGEMENT ACCESS

ip vrf forwarding MGMT

ip address 10.0.0.1 255.255.255.255

!

!

line vty 0 4

access-class 8 in

password cisco

login

transport input all

line vty 5 15

access-class 8 in

password cisco

login

transport input all

!

エンドユーザーデバイスで、次を実行します。

!

interface GigabitEthernet0/0

description LINK TO REMOTE SITE

ip vrf forwarding MGMT

ip address 192.168.100.2 255.255.255.252

duplex auto

speed auto

!

確認

ここでは、設定が正常に機能しているかどうかを確認します。

リモートデバイスの line vty 0 15 設定の access-class で キーワードが使用される前:vrf-also

EndUser#ping vrf MGMT ip 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

EndUser#telnet 10.0.0.1 /vrf MGMT

Trying 10.0.0.1 ...

% Connection refused by remote host

対応する ACE の数が増えるため、リモート デバイスでのパケット ヒットが増えます。

RemoteSite#show ip access-lists 8

Standard IP access list 8

10 permit 192.168.100.2 log (3 matches)

ただし、vty 0 15 行の access-class に キーワードが追加された後は、Telnet アクセスが許可されます。vrf-also

定義された動作に従い、Cisco IOS デバイスは、デフォルトですべての VTY 接続を受け入れます。

ただし、access-class が使用されている場合、接続はグローバル IP インスタンスからのみ到着する必要があると想定されます。

VRFインスタンスからの接続を許可する必要がある場合は、回線設定で対応するaccess-class文とともにキーワードvrf-alsoを使用します。

!

line vty 0 4

access-class 8 in vrf-also

password cisco

login

transport input all

line vty 5 15

access-class 8 in vrf-also

password cisco

login

transport input all

!

EndUser#ping vrf MGMT ip 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

EndUser#telnet 10.0.0.1 /vrf MGMT

Trying 10.0.0.1 ... Open

User Access Verification

Password:

RemoteSite>

トラブルシュート

関係するインターフェイスがすべて同じ VRF 内にあり、それらが同じ VRF 内で到達可能であることを確認してください。

フィードバック

フィードバック