はじめに

このドキュメントでは、セキュアファイアウォール脅威対策のセキュアクライアント(AnyConnect)リモートアクセスVPNの設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- VPN、TLS、およびIKEv2の基礎知識

- 認証、認可、およびアカウンティング(AAA)、および RADIUS に関する基本的な知識

- Secure Firewall Management Centerの経験

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- セキュアファイアウォール脅威対策(SFTD)7.2.5

- Secure Firewall Management Center(SFMC)7.2.9

- セキュアクライアント(AnyConnect)5.1.6

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、リモートアクセスVPNでTransport Layer Security(TLS)とInternet Key Exchange version 2(IKEv2)の使用を可能にする、セキュアファイアウォール脅威対策(FTD)バージョン7.2.5以降の設定例を紹介します。 クライアントとして、複数のプラットフォームでサポートされているセキュアクライアント(AnyConnect)を使用できます。

コンフィギュレーション

1. 前提条件

Secure Firewall Management Centerでリモートアクセスウィザードを実行するには、次の手順を実行します。

- サーバ認証に使用する証明書を作成します。

- ユーザ認証用にRADIUSサーバまたはLDAPサーバを設定します。

- VPNユーザ用のアドレスプールを作成します。

- 異なるプラットフォームのAnyConnectイメージをアップロードします。

a) SSL証明書のインポート

証明書は、Secure Clientを設定する際に不可欠です。Webブラウザでのエラーを回避するために、証明書にはDNS名やIPアドレスを含むサブジェクト代替名(SAN)拡張が必要です。

注:内部ツールおよびバグ情報にアクセスできるのは、登録されたシスコユーザだけです。

証明書の手動登録には制限があります。

- SFTDでは、CSRを生成する前にCA証明書が必要です。

・CSRを外部で生成した場合は手動で処理が失敗するため、別の方法を採用する(PKCS12)。

SFTDアプライアンスで証明書を取得するには複数の方法がありますが、安全で簡単な方法は、証明書署名要求(CSR)を作成し、認証局(CA)で署名し、CSR内にある公開キーに対して発行された証明書をインポートすることです。

その方法を次に示します。

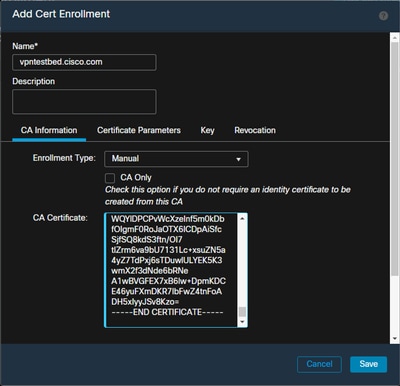

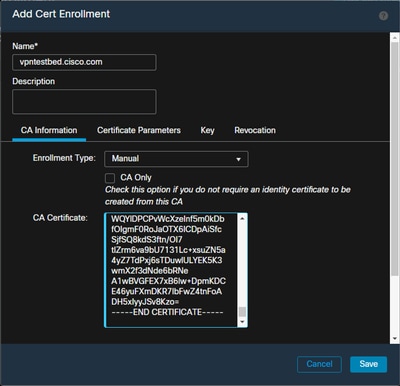

Objects > Object Management > PKI > Cert Enrollmentに移動し、Add Cert Enrollmentをクリックします。

Enrollment Typeを選択し、認証局(CA)証明書(CSRの署名に使用される証明書)を貼り付けます。

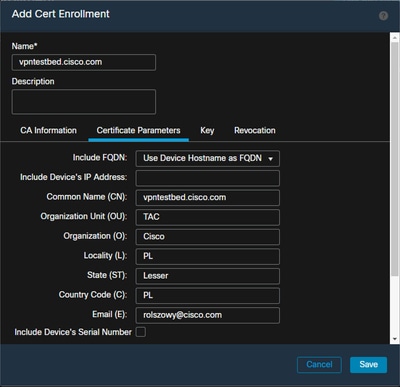

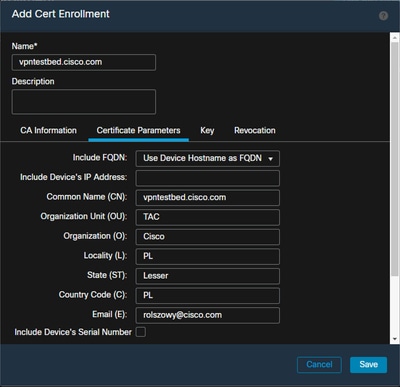

- 次に、2番目のタブに移動し、

Custom FQDNを選択して必要なすべてのフィールドに入力します。次に例を示します。

- 3番目のタブで、

Key Typeを選択し、nameとsizeを選択します。RSAでは、2048ビット以上です。

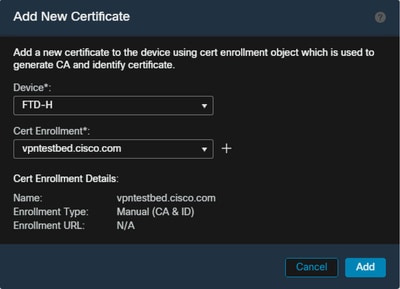

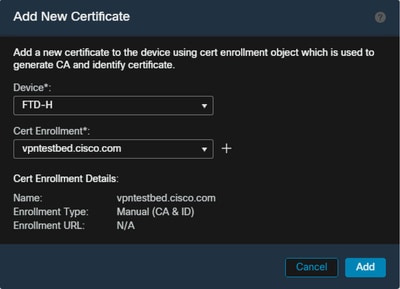

Saveをクリックし、Devices > Certificates > Addに移動します。- 次に、

Deviceを選択し、先ほど作成したトラストポイントをCert Enrollment, 選択して、Add:

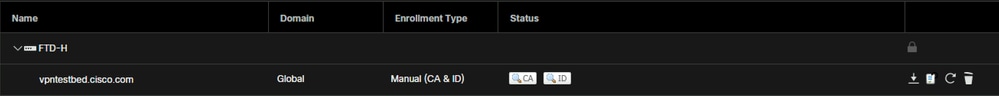

- 後で、トラストポイント名の横にある

アイコンをクリックし、

アイコンをクリックし、Yesをクリックします。その後、CSRをCAにコピーして署名します。 証明書は、通常のHTTPSサーバと同じ属性を持つ必要があります。

- CAからBase64形式の証明書を受信したら、

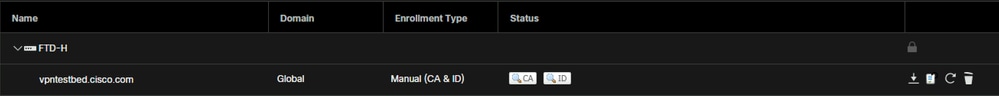

Browse Identity Certificateを選択し、ディスクから選択して、Importをクリックします。これが成功すると、次のように表示されます。

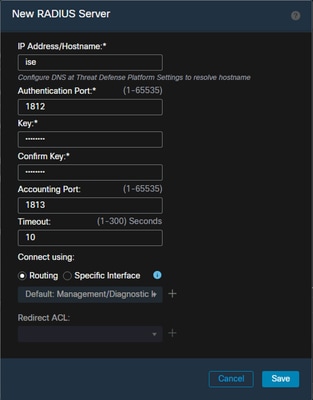

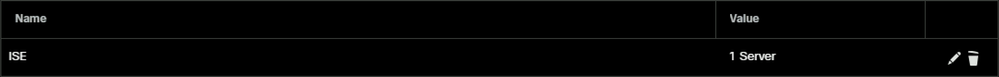

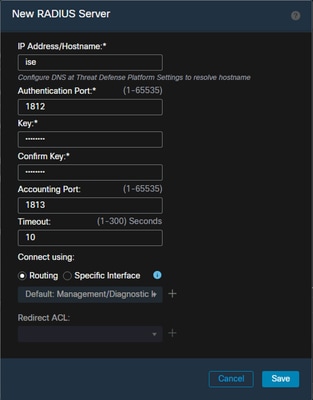

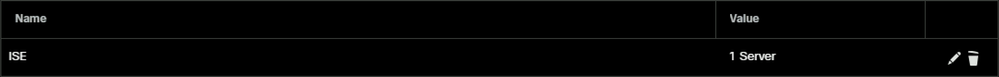

b) RADIUSサーバの設定

- に移動します。

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +

- 名前を入力し、IPアドレスと共有秘密を追加して、

Save:

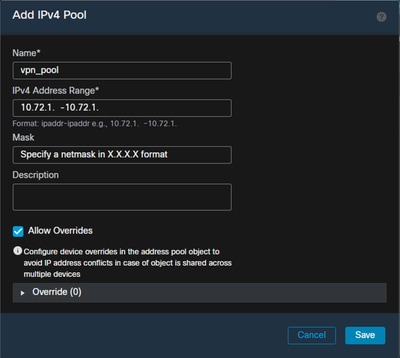

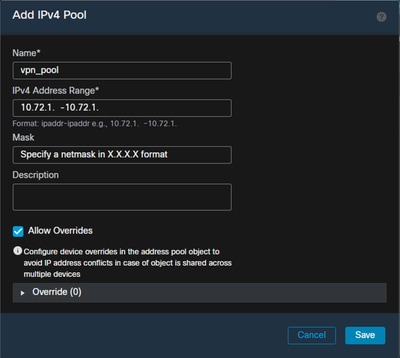

c) VPNユーザ用のアドレスプールの作成

- 移動先:

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- 名前と範囲を入力します。マスクは必要ありません。

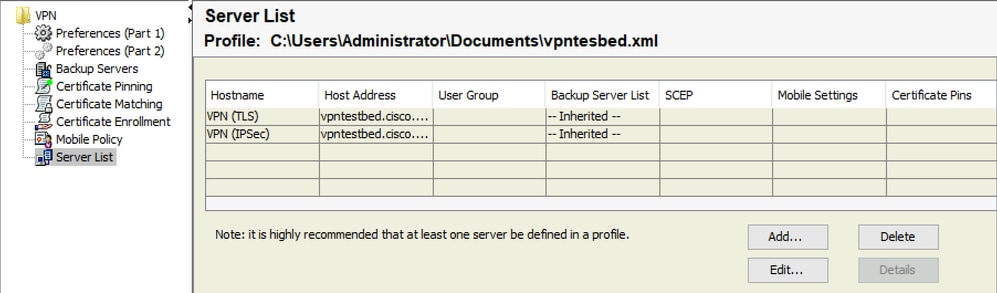

d) XMLプロファイルの作成

- シスコのサイトからプロファイルエディタをダウンロードして開きます。

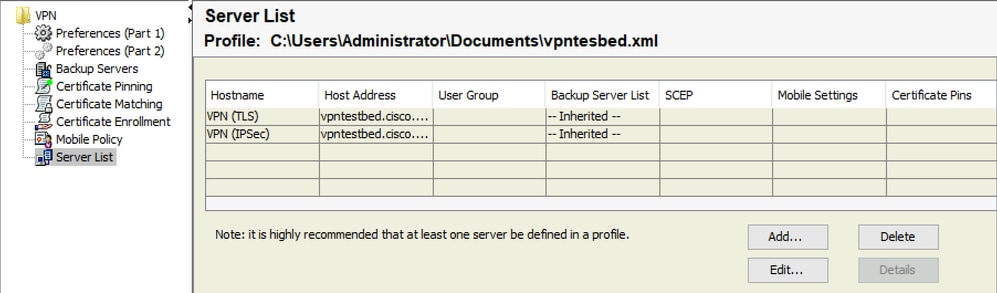

- 移動先:

Server List > Add...

- Display NameとFQDNを入力します。サーバリストに次のエントリが表示されます。

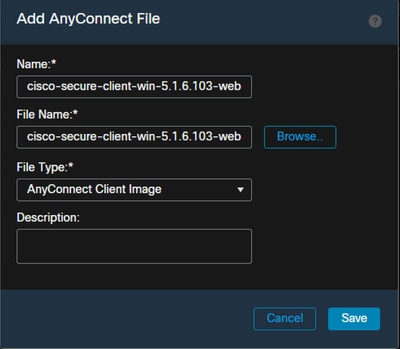

e) AnyConnectイメージのアップロード

- シスコサイトからpkgイメージをダウンロードします。

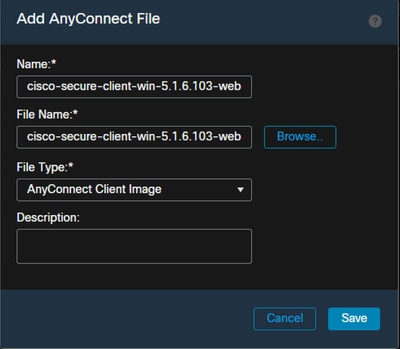

- に移動します。

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File

- nameを入力し、ディスクからPKG fileを選択し、

Saveをクリックします。

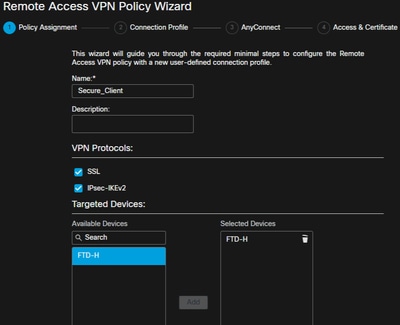

2. リモートアクセスウィザード

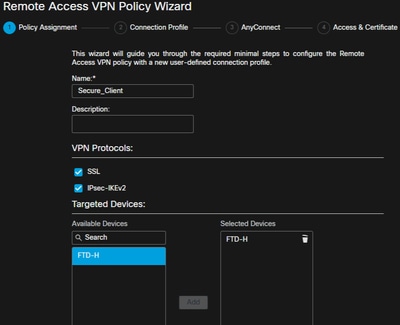

- に移動します。

Devices > VPN > Remote Access > Add a new configuration

- プロファイルに名前を付け、FTDデバイスを選択します。

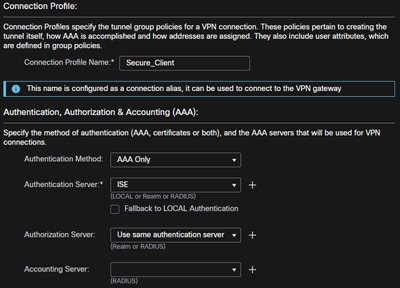

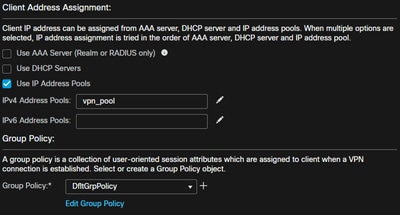

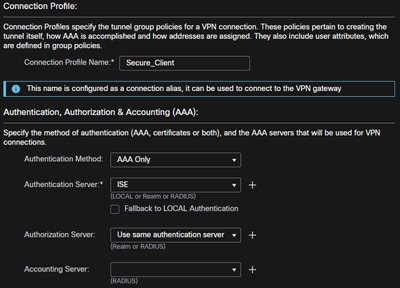

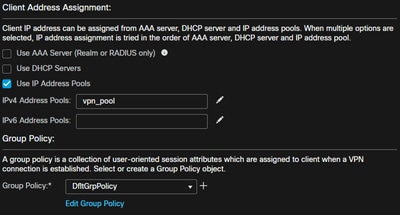

- Connection Profileステップで、

Connection Profile Nameと入力し、前に作成したAuthentication ServerとAddress Poolsを選択します。

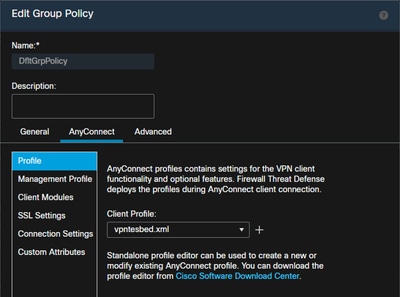

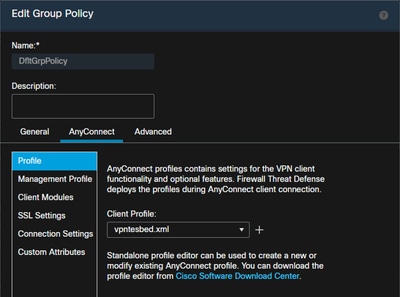

- をクリック

Edit Group Policy し、タブAnyConnectでClient Profileを選択し、Save:

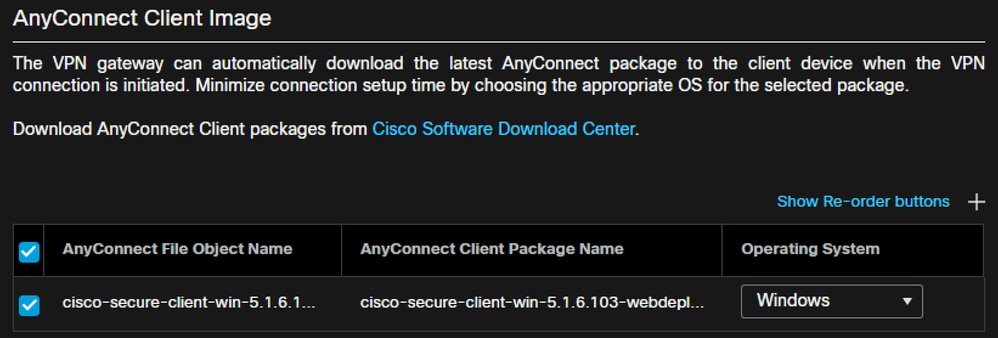

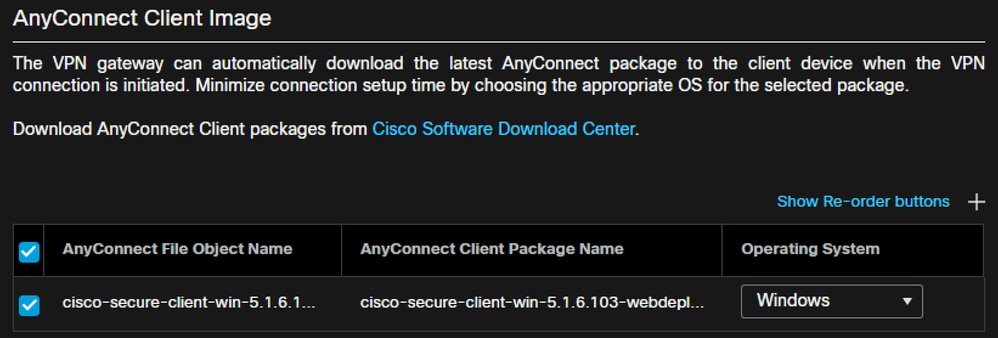

- 次のページで、AnyConnect imagesを選択し、

Nextをクリックします。

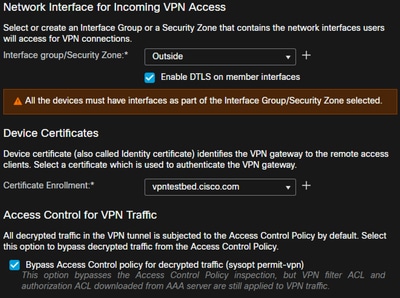

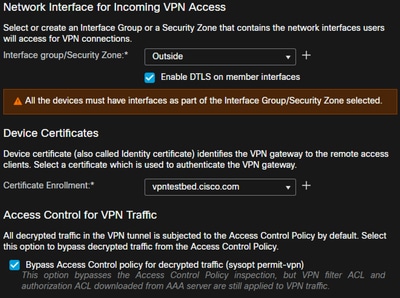

- 次の画面で、

Network Interface and Device Certificates:

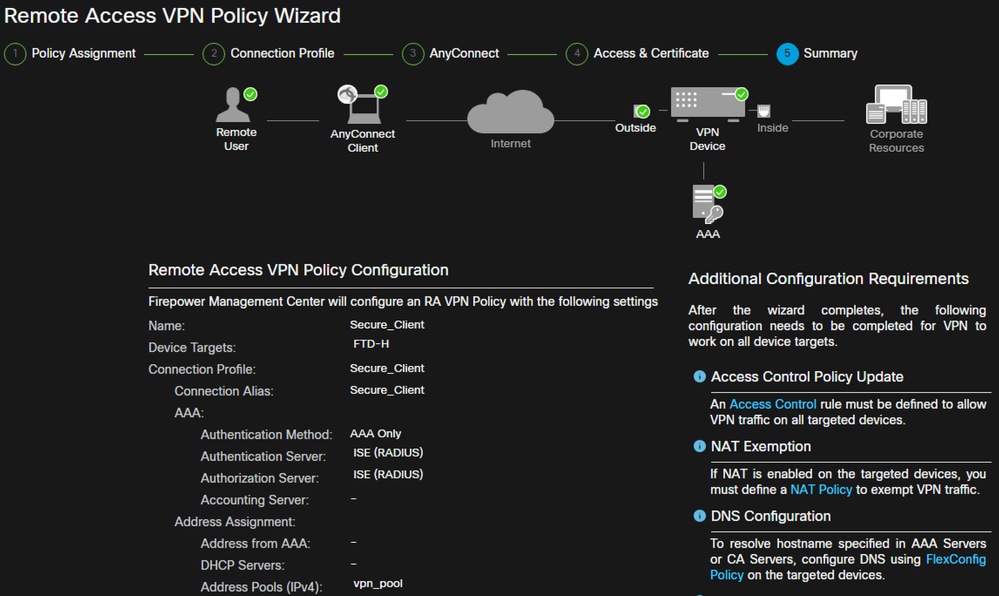

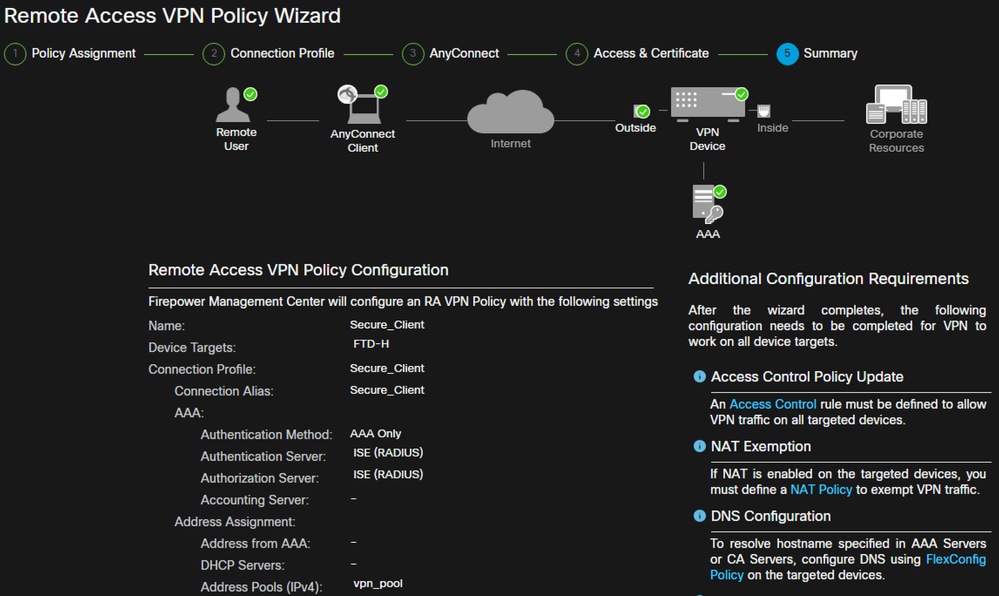

- すべてが正しく設定されたら、

Finishをクリックし、次にDeployをクリックします。

- これにより、証明書およびAnyConnectパッケージとともに設定全体がFTDアプライアンスにコピーされます。

Connection

FTDに接続するには、ブラウザを開き、外部インターフェイスをポイントするDNS名またはIPアドレスを入力する必要があります。次に、RADIUSサーバに保存されたクレデンシャルを使用してログインし、画面に表示される指示に従います。 AnyConnectをインストールしたら、AnyConnectウィンドウで同じアドレスを指定して、Connectをクリックする必要があります。

制限事項

現在、FTDではサポートされていませんが、ASAでは使用可能です。

セキュリティに関する考慮事項

デフォルトでは、 sysopt connection permit-vpnオプションが無効になっています。これは、アクセスコントロールポリシーを介して外部インターフェイスのアドレスプールから送信されるトラフィックを許可する必要があることを意味します。プレフィルタまたはアクセスコントロールルールはVPNトラフィックのみを許可するために追加されますが、クリアテキストトラフィックがルールの基準に一致した場合は、誤って許可されます。

この問題には2つのアプローチがあります。最初に、TACが推奨するオプションは、外部インターフェイスに対してアンチスプーフィングを有効にすること(ASAではUnicast Reverse Path Forwarding(uRPF)と呼ばれていました)と、 sysopt connection permit-vpnがSnort検査を完全にバイパスできるようにすることです。最初のオプションでは、VPNユーザとの間で送受信されるトラフィックを通常の方法で検査できます。

a) uRPFの有効化

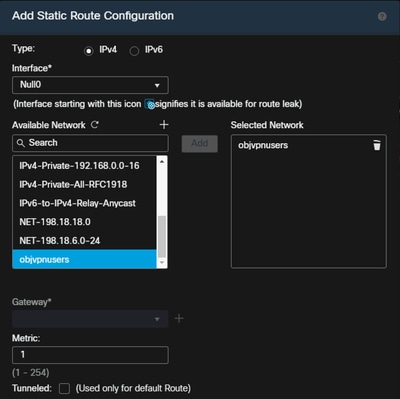

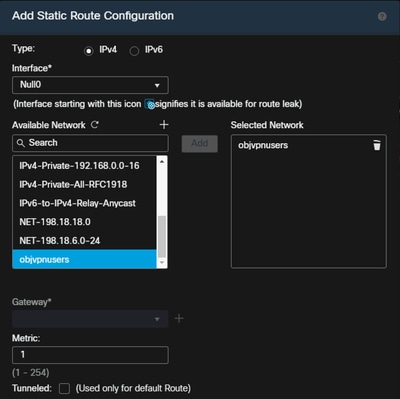

- セクションCで定義されている、リモートアクセスユーザに使用されるネットワークのヌルルートを作成します。に移動

Devices > Device Management > Edit > Routing > Static Route し、を選択します Add route.

- 次に、VPN接続が終端されるインターフェイスでuRPFをイネーブルにします。これを確認するには、

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofingに移動します。

ユーザが接続されると、そのユーザの32ビットルートがルーティングテーブルにインストールされます。プールの未使用のIPアドレスを発信元とするクリアテキストトラフィックは、uRFPによって廃棄されます。Anti-Spoofingの説明については、『ファイアウォールの脅威対策におけるセキュリティ設定パラメータの設定』を参照してください。

b)イネーブルsysopt connection permit-vpnオプション

- ウィザードまたは

Devices > VPN > Remote Access > VPN Profile > Access Interfacesで実行するオプションがあります。

関連情報

フィードバック

フィードバック