REST APIによるASAからFDMへのDAPおよびHostScanの移行

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

概要

このドキュメントでは、Cisco Adaptive Security Appliances(ASA)からFirepower Device Manager(FDM)によってローカルで管理されるCisco Firepower Threat Defense(FTD)へのダイナミックアクセスポリシー(DAP)およびHostScan設定の移行について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- FDMでのRA VPN設定に関する基礎知識。

- ASAでのDAPおよびHostscanの動作。

- REST APIおよびFDM Rest APIエクスプローラの基礎知識。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- バージョン6.7.0が稼働するCisco FTD

- Cisco AnyConnect Secure Mobility Clientversion 4.9.00086

- Postmanまたはその他のAPI開発ツール

注:このドキュメントの情報は、特定のラボ環境のデバイスから作成されたものです。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。ネットワークが稼働中の場合は、設定変更による潜在的な影響について理解しておいてください。

FTDではリモートアクセスVPN(RAVPN)の設定がサポートされていますが、DAPのサポートはありません。リリース6.7.0以降、FTDでDAPのAPIサポートが追加されました。これは、ASAからFTDへの移行の非常に基本的な使用例をサポートすることを目的としています。ASAでDAPが設定されており、FTDに移行する途中のユーザには、RA VPN設定とともにDAP設定を移行するパスが用意されています。

DAP設定をASAからFTDに正常に移行するには、次の条件を確認します。

- DAP/ホストスキャンが設定されたASA。

- ASAまたはASDMからASAへのTFTP/FTPサーバアクセス。

- バージョン6.7.0以降を実行するCisco FTDは、Firepower Device Manager(FDM)によって管理されます。

- FTDで設定され、動作しているRA VPN。

ライセンス

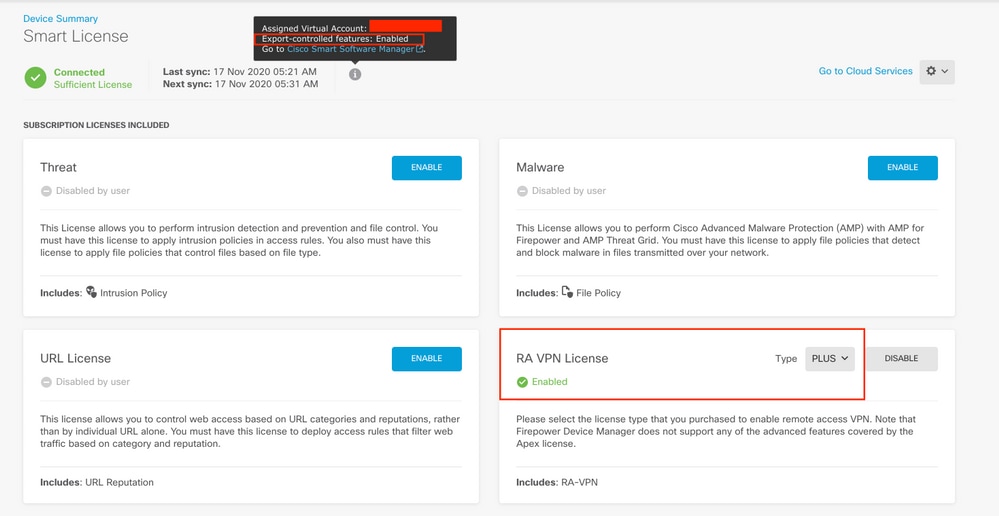

- [Export Controlled Features]を有効にしてスマートライセンスポータルに登録されたFTD(RA VPN設定タブを有効にするために)。

- 有効になっているAnyConnectライセンス(APEX、Plus、またはVPN-Only)。

ライセンスを確認するには:[Devices] > [Smart Licenses]に移動します。

機能制限

- これらの機能は、FDM/FTD REST APIインターフェイスでのみサポートされます。

- DAP名にREST APIの空白文字を含めることはできません。

コンフィギュレーション

ステップ 1: ASAからローカルPC/TFTPサーバにdap.xmlをコピーします。これを実現するには、次の2つの方法があります。

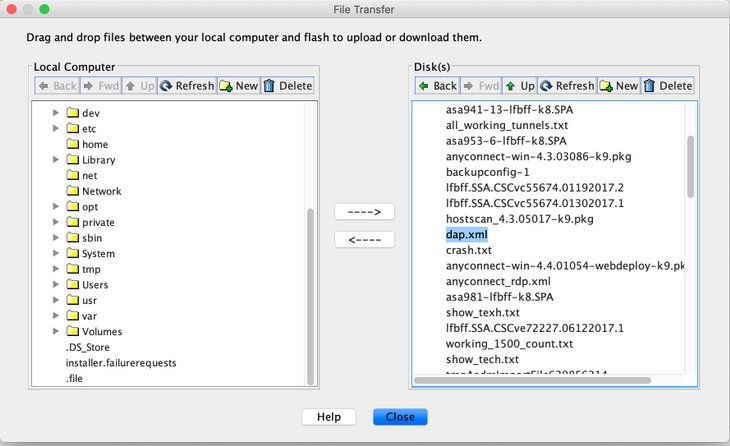

ASDM:

[Tools] > [File Management] > [File Transfer] > [Local PC and Flash]に移動します。

CLI:

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

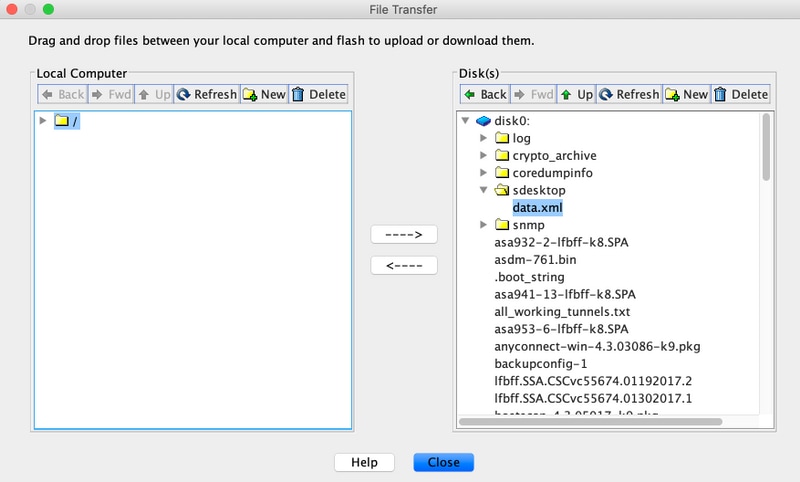

ステップ 2: ホストスキャン設定ファイル(data.xml)とホストスキャンイメージをASAからローカルデバイスにコピーします。

ASDM:

[Tools] > [File Management] > [File Transfer] > [Between Local PC and Flash] に移動します。

CLI:

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

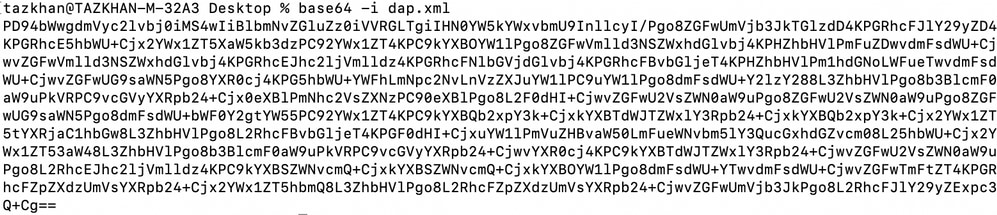

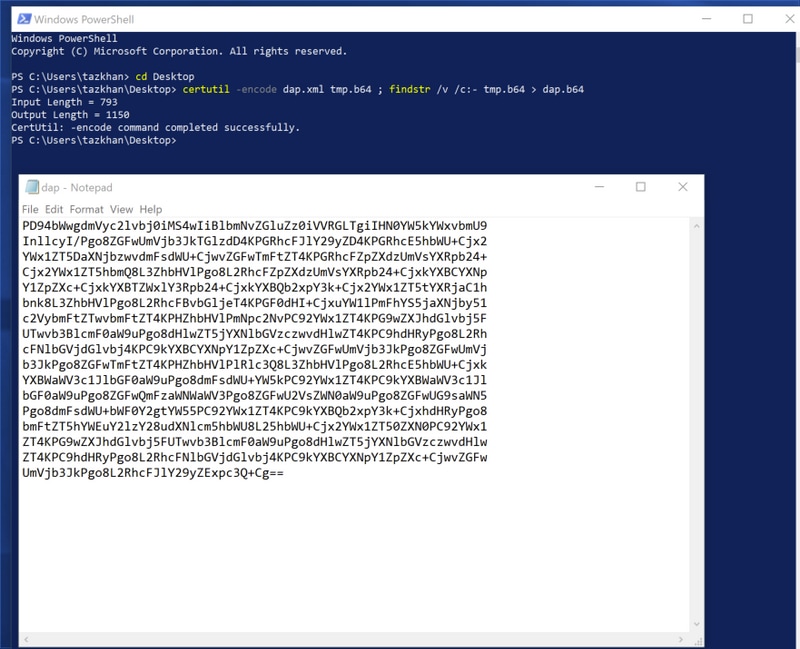

ステップ 3: dap.xmlおよびdata.xmlのbase64エンコード値を取得します。

Mac:base64 -i <file>

Windows Powershellの場合:certutil -encode dap.xml tmp.b64 ;findstr /v /c:- tmp.b64 > dap.b64

data.xmlについても同じ手順に従います。

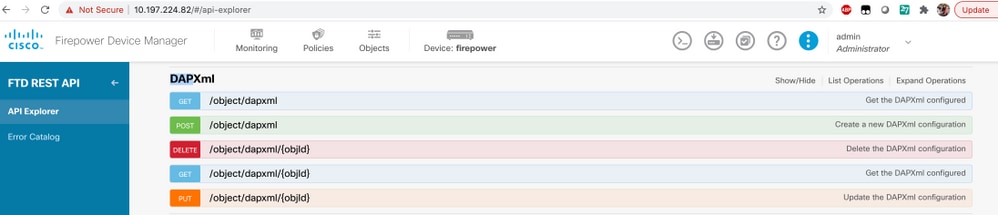

ステップ4:ブラウザウィンドウでFTDのAPI Explorerを起動します。

https://<FTD Management IP>/api-explorerに移動します

これには、FTDで使用可能なAPIのリスト全体が含まれます。これは、FDMでサポートされている複数のGET/POST/PUT/DELETE要求を含む主機能に基づいて分割されます。

DAPXmlとHostScanPackageFileが使用されるAPIです。

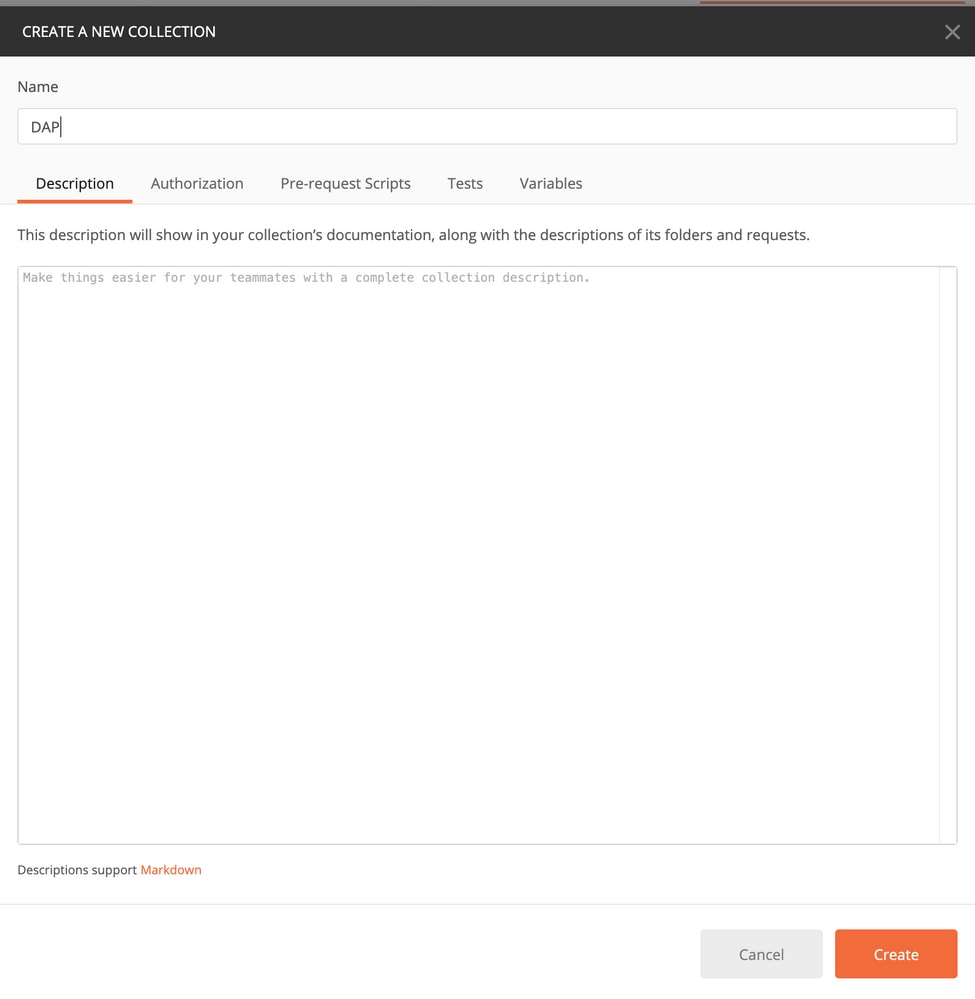

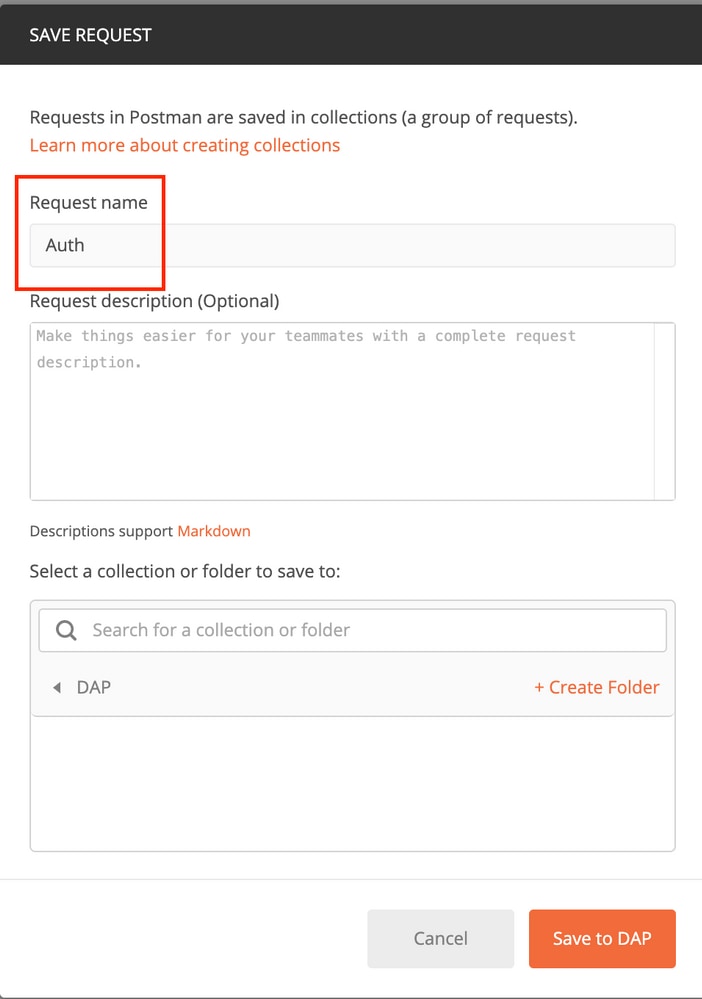

ステップ 5: DAPのPostmanコレクションを追加します。

コレクションの名前を指定します。次の図に示すように、[Create]をクリックします。

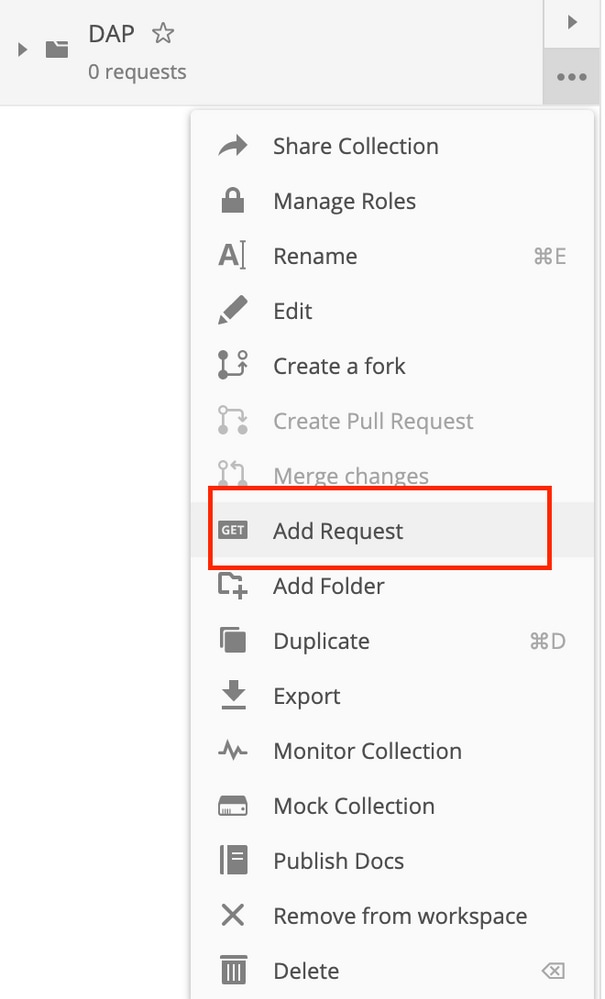

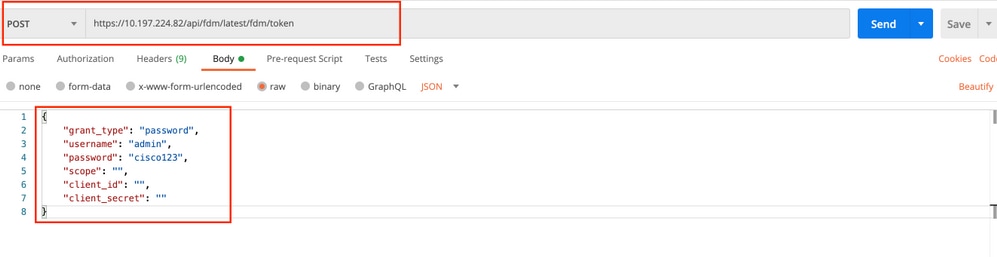

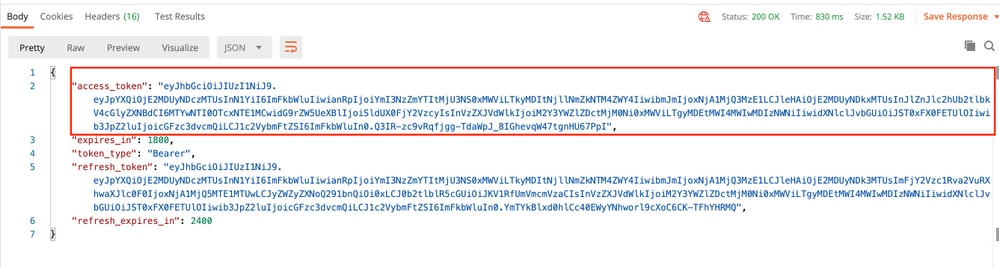

手順 6: 新しい要求の追加 AUTH トークンを取得してPOST/GET/PUT要求を認可するために、FTDへのログインPOST要求を作成します。[Save] をクリックします。

POSTリクエストの本文には、次の情報が含まれている必要があります。

| Type | raw - JSON(アプリケーション/json) |

| grant_type | password |

| username | FTDにログインするための管理者ユーザ名 |

| password | 管理者ユーザーアカウントに関連付けられているパスワード |

POSTリクエスト:https://<FTD管理IP>/api/fdm/latest/fdm/token

応答の本文には、FTDとの間でPUT/GET/POST要求を送信するために使用されるアクセストークンが含まれています。

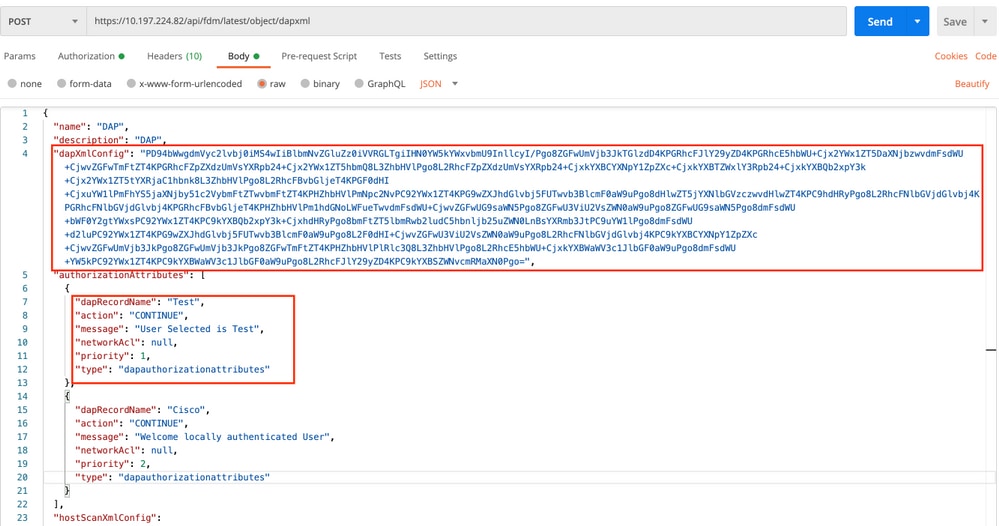

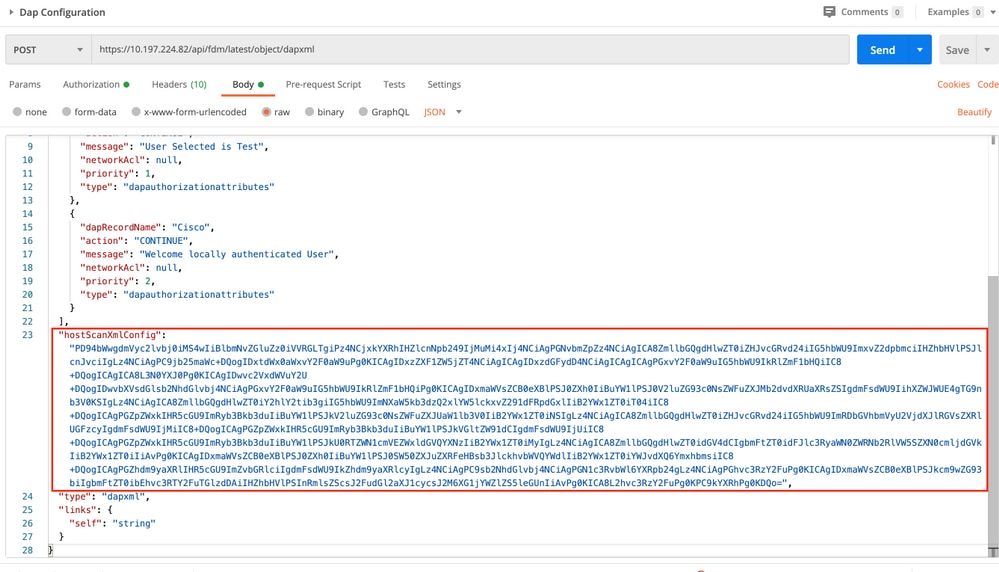

手順 7: DAP設定を追加するDAP設定要求を作成します。次の図に示すように、[Save to DAP]をクリックします。

[Authorization]タブには、後続のすべてのPOST要求に対して次の情報が含まれている必要があります。

[Authorization]タブには、後続のすべてのPOST要求に対して次の情報が含まれている必要があります。

| Type | ベアラトークン |

| トークン | Auth POST要求を実行して受信したアクセストークン |

POST REQUEST:https://<FTD Management IP>/api/fdm/latest/object/dapxml

要求の本文には、手順3で変換されたdap.xmlおよびdata.xmlのbase64エンコード値が含まれている必要があります。認可属性は手動で追加する必要があり、DAPレコード名、アクション、ネットワークACL、および優先度が必要です。

| dapXMLConfig | dap.xmlのbase64エンコード値 |

| dapRecordName | 記録されたDAPの名前 |

| メッセージ | DAPが選択されている場合は、ユーザに表示されるメッセージを入力します |

| priority | DAPのプライオリティの追加 |

| networkAcl | 必要に応じてACLオブジェクトを追加 |

|

hostScanXmlConfig

|

data.xmlのbase64エンコード値 |

応答の本文は、デバイスにプッシュできるDAP設定を示しています。

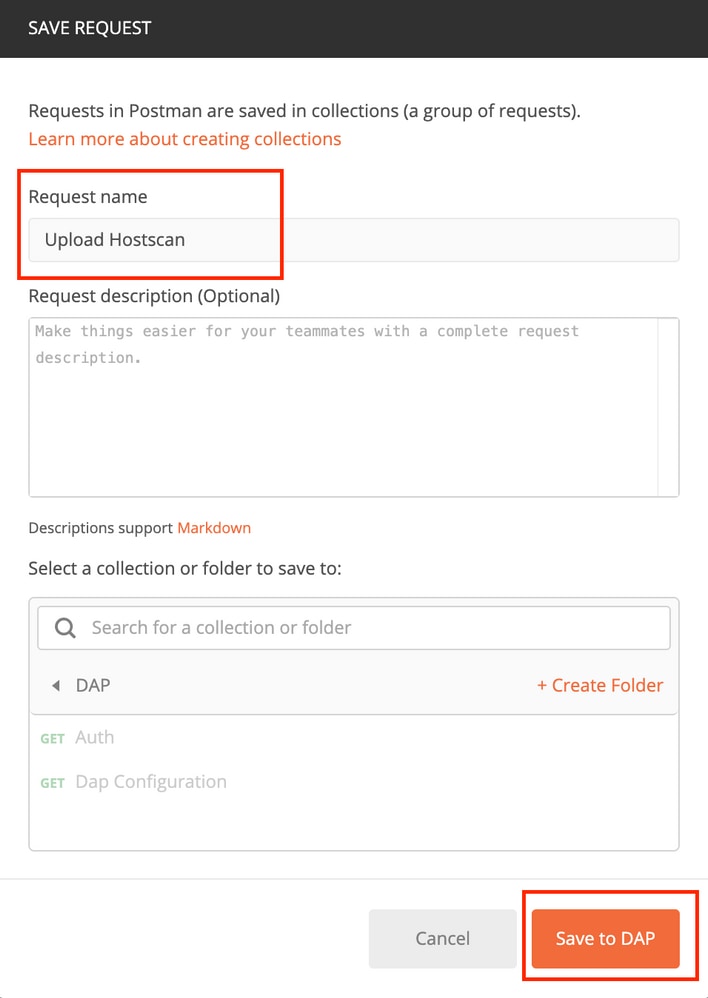

ステップ8:ホストスキャンイメージをアップロードするリクエストを作成します。次の図に示すように、[Save to DAP]をクリックします。

filetoUploadセクションにホストスキャンファイルをアップロードします。

POST REQUEST:https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

要求の本文には、Bodyにフォームデータ形式で追加されたホストスキャンファイルが含まれている必要があります。ホストスキャンファイルはHostScanダウンロードからダウンロードできます または、ステップ2でASAからコピーしたホストスキャンイメージを使用できます。

キーの種類は、filetoUploadのFileである必要があります。

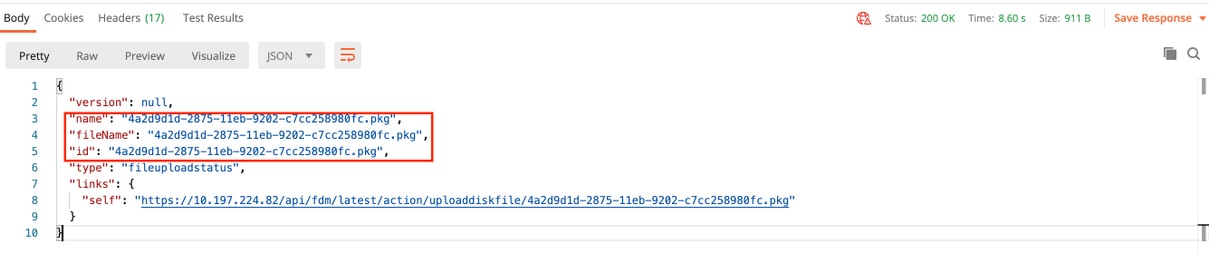

応答の本文には、ホストスキャン設定の作成に使用されるid/ファイル名が示されます。

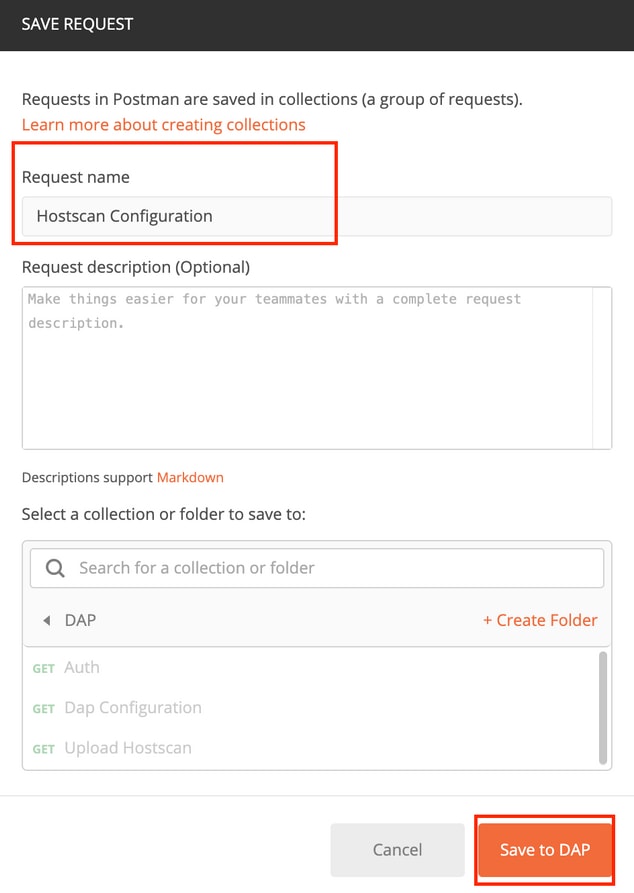

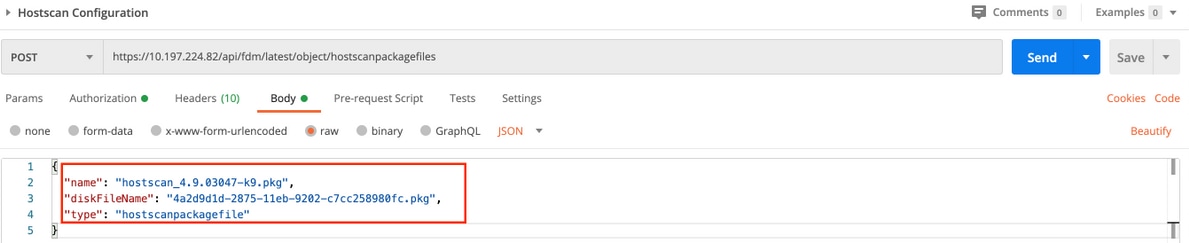

ステップ9:ホストスキャンパッケージの構成要求を作成します。[Save] をクリックします。

POST REQUEST: https://<FDM IP>/api/fdm/latest/object/hostscanpackagefiles

要求の本文には、前の手順で取得したid/ファイル名がdiskFileNameとして含まれています。 実行コンフィギュレーションに示されているホストスキャンパッケージ名をNameとして追加します。

応答の本文は、デバイスにプッシュできる状態のHostscanファイルを示しています。

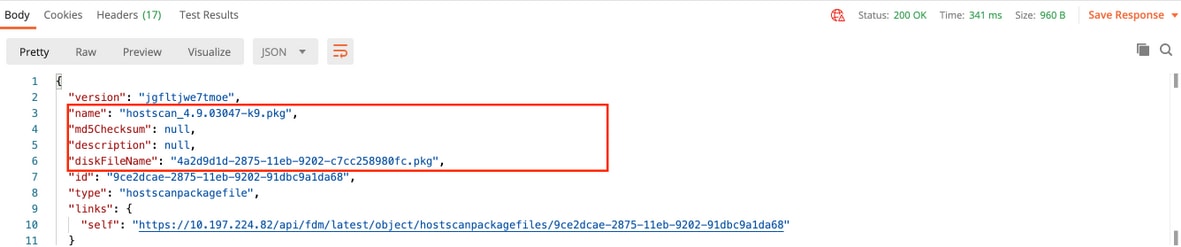

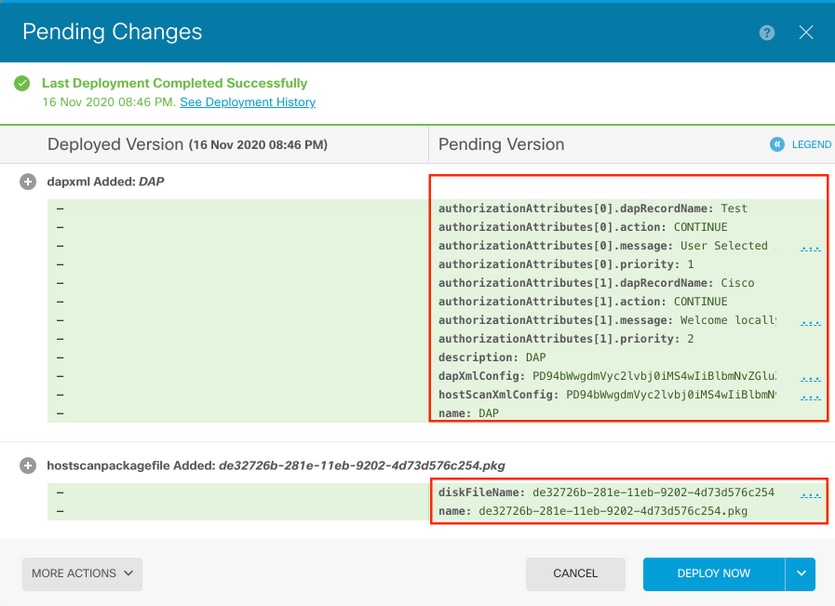

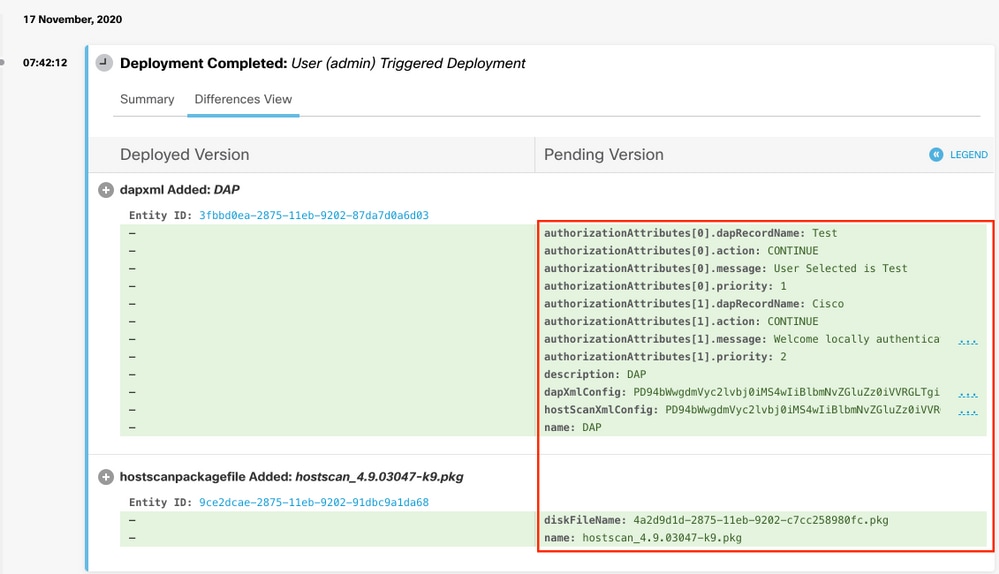

ステップ 12 デバイスに設定を展開します。構成はFDMを介して展開できます。保留中の変更は、プッシュされるDAPおよびHostscan認可属性を示します。

導入が成功した後にFTD CLIにプッシュされる設定:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

確認

FTD GUIからの導入検証

[配置]タブ(右上)> [配置の履歴]に移動します。

FTD CLIからの導入検証

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

Dapデバッグ

注:FTDでは、さまざまなデバッグレベルを設定できます。デフォルトでは、レベル 1 が使用されます。デバッグ レベルを変更すると、デバッグの冗長性が高くなる場合があります。特に実稼働環境では、注意して実行してください。

debug dap trace 127

debug dap errors 127

シスコ エンジニア提供

- Tazy KhanCisco TAC Engineer

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック