Cisco IOS®、XEを使用するASR1000のISGアカウンティング機能のトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Cisco IOS® XEを使用するASR1000でトラフィッククラス「インターネット」を使用するPPPoEセッションに適用されるISGアカウンティング機能の修復について説明します。

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

ISGアカウンティング

このドキュメントでは、設定、Cisco IOS® XEの機能の検証、Linuxカーネルのプログラミングの検証、ハードウェア(QFP/ESP)での機能のプログラミングの検証、およびセッションの初期化から完了までのデバッグについて説明します。

ISGアカウンティング機能は、クライアントのセッション全体またはサービス全体の使用状況に関する統計情報を収集します。

この例では、ISGアカウンティングは、RADIUSサーバのユーザおよびサービスプロファイルからRADIUS属性を介して適用されたトラフィッククラスのインターネット(サービス)に適用されています。

詳細については、次の URL にアクセスしてください。

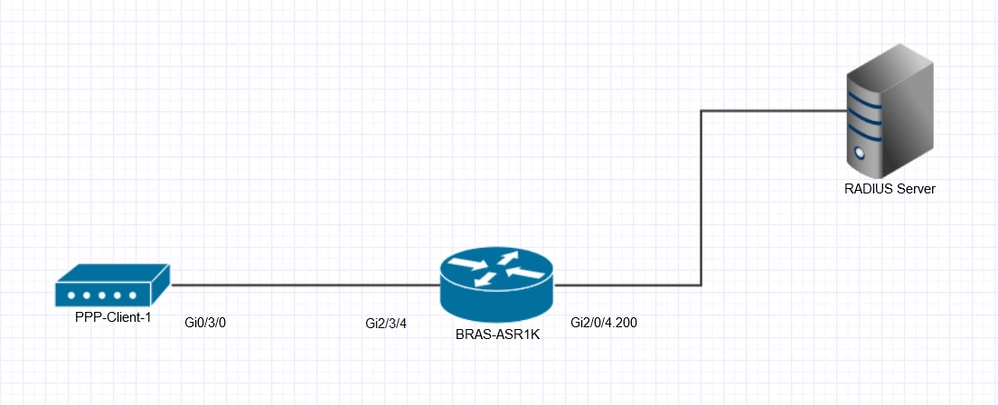

トポロジ

コンフィギュレーション

次に、ISGセッションおよびサービスアカウンティングの設定例を示します。

RADIUSの設定

ここで使用されるRADIUSユーザおよびサービスプロファイル定義:

####ユーザプロファイル定義###

PPPoE-Client-1 Cleartext-Password := "cisco"

Framed-Protocol = PPP,

Service-Type = Framed,

Cisco-Account-Info+=「AINTERNET」、

####インターネットサービスプロファイル定義###

デフォルトプレフィクス==「INTERNET」、認証タイプ:= Accept

Cisco-AVPair += "ip:traffic-class=in access-group name ACL-Internet-In",

Cisco-AVPair += "ip:traffic-class=in default drop",

Cisco-AVPair += "ip:traffic-class=out access-group name ACL-Internet-Out",

Cisco-AVPair += "ip:traffic-class=out default drop",

Cisco-AVPair += "accounting-list=ACCNT_LIST1",

PPP-Client-1の設定

!

interface GigabitEthernet0/3/0

description description description ####### ISGからBRAS-ASR1K Gi2/3/4 ########

IPアドレスがありません

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 2

!

interface Dialer2

description #########スタティックPPPダイヤラ########

mtu 1492

ip address negotiated

encapsulation ppp

dialer pool 2

dialer idle-timeout 0

ダイヤラ持続

ppp mtu適応型

ppp authentication pap callin

ppp pap sent-username PPPoE-Client-1 password 7 104D000A0618

BRAS-ASR1Kの設定

!

aaa new-model

!

!

aaaグループサーバradius RADIUS_AUTH

server 192.168.111.9

ip radius source-interface GigabitEthernet2/0/4.200

デッドタイム3

ロードバランス方式least-outstanding ignore-preferred-server

!

!

aaa authentication login default local

aaa authentication ppp default local group RADIUS_AUTHコマンドを発行します。

aaa authorization network default group RADIUS_AUTH localコマンドを発行します。

aaa認証設定デフォルトグループRADIUS_AUTH

aaa authorization subscriber-service default local group RADIUS_AUTH(認証サブスクライバサービスのデフォルトのローカルグループ)

aaa authorization subscriber-service TESTローカルグループRADIUS_AUTH

aaa accounting delay-start all(aaaアカウンティングdelay-start all)

aaaアカウンティングの定期的な更新21

aaa accounting include auth-profile framed-ip-address

aaa accounting include auth-profile framed-ipv6-prefix(aaa accounting include auth-profile framed-ipv6-prefix)

aaa accounting include auth-profile delegated-ipv6-prefix(aaaアカウンティングにauth-profile delegated-ipv6-prefixが含まれる)

aaa accounting network default start-stop group RADIUS_AUTHコマンドを発行します。

aaaアカウンティングネットワークACCNT_LIST1開始/停止グループRADIUS_AUTH

!

AAA NASポート拡張

!

bba-group pppoeスタティックPPPoE

virtual-template 2

!

インターフェイスループバック2

説明#######スタティックPPPセッションループバック#######

ip address 192.0.2.0 255.255.255.255

!

interface GigabitEthernet2/0/4.200

encapsulation dot1Q 200

ip address 192.168.111.1 255.255.255.0

!

interface GigabitEthernet2/3/4

description ####### ISG to PPP-Client-1 Gi0/2/0 #######

IPアドレスがありません

negotiation auto

pppoe enable group静的PPPoE

cdp enable

!

インターフェイスVirtual-Template2

description ###### Static-PPPoE #####

ipアンナンバードループバック2

ip verify unicast source reachable-via rx(rxを介して到達可能なユニキャストソースを確認)

ip tcp adjust-mss 1452

no logging event link-status

ピアデフォルトIPアドレスプールsyd-dhcp

keepalive 60

ppp mtu適応型

ppp authentication pap

ppp ipcp dns 192.0.2.4 192.0.2.5

!

ip local pool syd-dhcp 192.0.2.1 192.0.2.6

Cisco IOS® XEのshowコマンド

Cisco IOS® XEでのISGアカウンティングおよびAAA/RADIUSサーバとの関連付けの検証。

show aaa servers(aaaサーバの表示)

BRAS-ASR1K#show aaa servers

RADIUS:ID 1、プライオリティ1、ホスト192.168.111.9、auth-port 1645、acct-port 1646

状態:現在のUP、期間73946s、以前の期間0s

Dead:合計時間0秒、カウント0

隔離:いいえ

Authen:要求2902、タイムアウト0、フェールオーバー0、再送信0

対応:2897を承認、5を拒否、チャレンジ0

応答:予期しない0、サーバーエラー0、正しくない0、時間2ミリ秒

トランザクション:成功2902、失敗0

スロットル:トランザクション0、タイムアウト0、エラー0

作成者:要求8690、タイムアウト0、フェールオーバー0、再送信0

応答:8690を受け入れ、0を拒否、0をチャレンジします。

応答:予期しない0、サーバーエラー0、正しくない0、時間2ミリ秒

トランザクション:成功8690、失敗0

スロットル:トランザクション0、タイムアウト0、エラー0

アカウント:要求18、タイムアウト0、フェールオーバー0、再送信0

要求:開始5、暫定10、停止3

対応:開始5、暫定10、停止3

応答:予期しない0、サーバーエラー0、正しくない0、時間7ミリ秒

トランザクション:成功18、失敗0

スロットル:トランザクション0、タイムアウト0、エラー0

カウンタが最後にクリアされてからの経過時間:20h32m

未完了アクセストランザクションの見積もり: 0

推定未処理会計トランザクション: 0

推定スロットル・アクセス・トランザクション: 0

推定調整された会計トランザクション: 0

最大調整トランザクション:アクセス0、会計0

過去24時間の1分あたりの要求:

高 – 20時間30分前:12

低 – 20時間、32分前:0

平均:9

show aaa method-listsアカウンティング

BRAS-ASR1K#show aaa method-lists accounting

acct queue=AAA_ML_ACCT_SHELL(アカウンティング要求)

acct queue=AAA_ML_ACCT_AUTH_PROXY(認証プロキシ)

acct queue=AAA_ML_ACCT_NET(オプション)

name=ACCNT_LIST1 valid=TRUE id=AE000012 Action=START STOP :state=ALIVE : SERVER_GROUP RADIUS_AUTH

show aaa sessions(aaaセッションの表示)

BRAS-ASR1K#show aaa sessions

前回のリロード以降の合計セッション数: 2921

セッションId:2922

固有Id: 2931

ユーザ名:PPPoE-Client-1

IPアドレス:192.0.2.3

アイドル時間: 0

CTコールハンドル: 0

show aaa service-profilesを発行します。

BRAS-ASR1K#show aaa service-profiles

1>サービス名:Internet

show aaa user <UID>(ユーザ名とパスワード)

BRAS-ASR1K#show aaa user 2931

一意のID 2931が現在使用中です。

タイプ0のデータがありません

タイプEXECのデータがありません

CONN型のデータがありません

NET:Username=PPPoE-Client-1

セッションId=00000B6A一意のId=00000B73

送信開始=1停止のみ=N

stop_has_been_sent=Nを使用します。

方式リスト=7F742FA2D8F8:名前=デフォルト

属性リスト:

7F7430450570 0 00000001 session-id(408) 4 2922(B6A)

7F74304505B0 0 00000001 start_time(418) 4 Aug 30 2016 13:06:47

7F74304505F0 0 00000081 clid-mac-addr(42) 14 35 30 35 37 2E 61 38 64 38 2E 30 32 64 38

7F7430450630 0 00000002 session-type(692) 4 ipv4のみ

7F7430450670 0 00000001 Framed-Protocol(111) 4 PPP

7F7430451998 0 00000002 media-protocol-state(980) 4ステートアップ

7F74304519D8 0 00000001 addr(8) 4 192.0.2.3

7F7430451A18 0 00000001 protocol(337) 4 ip

0.--------

NET:Username=PPPoE-Client-1

セッションId=00000B6B一意のId=00000B73

送信開始=1停止のみ=N

stop_has_been_sent=Nを使用します。

方式リスト=7F7419C2CE40:名前= ACCNT_LIST1

属性リスト:

7F7430450D80 0 00000001 session-id(408) 4 2923(B6B)

7F7430450DC0 0 00000001 start_time(418) 4 Aug 30 2016 13:06:48

7F7430450E00 0 00000001 Framed-Protocol(111) 4 PPP

7F7430450E40 0 00000081 ssg-service-info(489) 9インターネット

7F7430450E80 0 00000081 parent-session-id(404) 8 00000B6A

7F7430450ED8 0 00000001 addr(8) 4 192.0.2.3

7F7430450F18 0 00000001 protocol(337) 4 ip

フローIDは1です

Cli hdlは4A000002

認証データがありません

0.--------

CMD型のデータがありません

SYSTEM型のデータがありません

VRRSタイプのデータなし

タイプRM CALLのデータがありません

タイプRM VPDNのデータがありません

AUTH PROXYタイプのデータがありません

DOT1X型のデータがありません

CALL型のデータがありません

タイプVPDN-TUNNELのデータなし

タイプVPDN-TUNNEL-LINKのデータなし

IPSEC-TUNNELタイプのデータがありません

MCAST型のデータがありません

RESOURCE型のデータがありません

タイプSSGのデータがありません

IDENTITY型のデータがありません

ConnectedApps型のデータがありません

アカウンティング:

log=0x1000000020C241

記録されたイベント:

コール開始

属性の置換

ネットアップ

IPCP_PASS

暫定スタート

VPDN NET UP

上に流れる

アップデート方法:

定期的

アップデート間隔= 1260

未処理の停止レコード: 0

ダイナミック属性リスト:

7F7430450ED8 0 00000001 connect-progress(75) 4 LAN Ses Up

7F7430450F18 0 00000001 pre-session-time(334) 4 0(0)

7F7430450F58 0 00000001 nas-tx-speed(481) 4 1000000000(3B9ACA00)

7F7430450F98 0 00000001 nas-rx-speed(78) 4 1000000000(3B9ACA00)

7F7430450FD8 0 00000001 elapsed_time(414) 4 958(3BE)

7F7430450D80 0 00000001 bytes_in(146) 4 1592(638)

7F7430450DC0 0 00000001 bytes_out(311) 4 1574(626)

show subscriber session username <username> detail

BRAS-ASR1K#show subscriber session username PPPoE-Client-1 detail

タイプ:PPPoE、UID:900、状態:authen、ID:PPPoE-Client-1

IPv4アドレス:192.0.2.3

セッションアップタイム:00:21:13、最終変更日時:00:21:13

インターフェイス:Virtual-Access2.1

スイッチID:15701

ポリシー情報:

コンテキスト7F7439B43390:ハンドル8B000F38

AAA_id 00000B73:Flow_handle 0

認証ステータス:authen

ダウンロードされたユーザプロファイル(サービスを除く):

Framed-Protocol 0 1 [PPP]

service-type 0 2 [フレーム化]

ssg-account-info 0「インターネット」

ダウンロードされたユーザプロファイル(サービスを含む):

Framed-Protocol 0 1 [PPP]

service-type 0 2 [フレーム化]

ssg-account-info 0「インターネット」

ssg-service-info 0「インターネット」

traffic-class 0 “in access-group name ACL-Internet-In”(アクセスグループ名ACL – インターネット受信)

traffic-class 0「デフォルトでドロップ」

traffic-class 0「out access-group name ACL-Internet-Out」

traffic-class 0「out default drop」

accounting-list 0 "ACCNT_LIST1"

セッションの構成履歴(最近のものから最も古いもの):

アクセスタイプ:Web-service-logonクライアント:SM

ポリシーイベント:追加のキーを取得(サービス)

プロファイル名:インターネット、3件のリファレンス

ssg-service-info 0「インターネット」

traffic-class 0 “in access-group name ACL-Internet-In”(アクセスグループ名ACL – インターネット受信)

traffic-class 0「デフォルトでドロップ」

traffic-class 0「out access-group name ACL-Internet-Out」

traffic-class 0「out default drop」

accounting-list 0 "ACCNT_LIST1"

アクセスタイプ:PPPクライアント:SM

ポリシーイベント:追加のキーを取得しました

プロファイル名:PPPoE-Client-1、3参照

Framed-Protocol 0 1 [PPP]

service-type 0 2 [フレーム化]

ssg-account-info 0「インターネット」

アクセスタイプ:PPPクライアント:SM

ポリシーイベント:追加のキーを取得しました

プロファイル名:PPPoE-Client-1、3参照

Framed-Protocol 0 1 [PPP]

service-type 0 2 [フレーム化]

ssg-account-info 0「インターネット」

セッションに関連付けられたアクティブなサービス:

「インターネット」という名前

実行されたルール、アクション、条件:

subscriber rule-map default-internal-rule

condition always event service-start(常にイベントservice-start)

1サービスポリシータイプservice identifierサービス名

クラシファイア:

Class-Id Dir Packets Bytes Priの略。 定義

5 500の0すべてに一致

1 Out 5 500 0一致Any

11584 In 5 500 0 Match ACL ACL-Internet-In

11585 Out 5 500 0 Match ACL ACL-Internet-Out

4294967294 In 0 0 – ドロップ

4294967295 Out 0 0 – ドロップ

機能

アカウンティング:

Class-id Dir Packetsバイトソース

5 500のインターネットに11584

11585 Out 5 500インターネット

構成ソース:

アクティブ時間AAAサービスID名の入力

SVC 00:21:13 385875970インターネット

USR 00:21:13 – パーユーザ

インターフェイス00:21:13 – 仮想テンプレート2

show subscriber service name <name> detailed(登録ユーザのサービス名を表示する)

BRAS-ASR1K#show subscriber service name Internet detailed

サービス「インターネット」:

バージョン 1:

SVM ID:B20001F1

クラスId入力:00011584

クラスId Out:00011585

ロック元:SVM-Printer [1]

ロック元:PM-Service [1]

ロック: FM-Bind [1]

ロック:アカウンティング機能[1]

プロファイル:7F7439BF3510

プロファイル名:インターネット、3件のリファレンス

ssg-service-info 0「インターネット」

traffic-class 0 “in access-group name ACL-Internet-In”(アクセスグループ名ACL – インターネット受信)

traffic-class 0「デフォルトでドロップ」

traffic-class 0「out access-group name ACL-Internet-Out」

traffic-class 0「out default drop」

accounting-list 0 "ACCNT_LIST1"

機能:アカウンティング

機能IDBタイプ:Sub-ifまたは不要

フィーチャデータ:32バイト:

: 000000 00 00 B2 00 01 F1 00 00 ........

: 000008 00 00 00 00 7F 74 3A 09 .....t:.

: 000010 31 58 00 00 7C 0F 00 00 1x..|..

: 000018 00 01 00 00 00 00 00 ........

サービス「インターネット」を使用する現在の加入者情報

合計セッション数:1

コード:Lterm – ローカル用語、Fwd – 転送、非認証 – 認証、認証 –

認証済み、TC Ct。 – メインセッションのトラフィッククラス数

Uniq ID Interface State Service Up-time TC Ct.(ユニークIDインターフェイス状態サービスのアップタイムTC Ct.)識別子

900 Vi2.1 authen Lterm 02:17:59 1 PPPoE-Client-1

show subscriber session username <username> feature accounting detailed

BRAS-ASR1K#show subscriber session username PPPoE-Client-1 feature accounting detailed

0.--------------------------------------------------

タイプ:PPPoE、UID:900、状態:authen、ID:PPPoE-Client-1

IPv4アドレス:192.0.2.3

セッションアップタイム:02:16:05、最終変更:02:16:05

インターフェイス:Virtual-Access2.1

スイッチID:15701

機能

アカウンティング:

Class-id Dir Packets-v4 Bytes-v4 Packets-v6 Bytes-v6 Source

11584 In 5 500 0 0インターネット

11585 Out 5 500 0 0インターネット

共通ACL:

Class-id Dir Packets-v4 Bytes-v4 Packets-v6 Bytes-v6 Source

一般的なACL定義:

show subscriber session username PPPoE-Client-1 | iスイッチ

BRAS-ASR1K#show subscriber session username PPPoE-Client-1 | iスイッチ

スイッチID:15701

show ssm switch id <スイッチID>

BRAS-ASR1K#show ssm switch id 15701

Switch-ID 15701の状態:Open

セグメントID: 23895タイプ: Lterm[21]

スイッチID:15701

割り当て元:このCPU

ロック者: SIP [1]

クラス:SSS

状態:アクティブ

LTERMスイッチングコンテキスト:

ソフトウェアIDB Vi2.1

SSSスイッチハンドル0x0

セッションID 900

L2アウトバウンド機能セット

クラス:ADJ

状態:アクティブ

LTERMハードウェア交換コンテキスト:

セッションID 900

スイッチングモード1

L2アウトバウンド機能セット

Segment-ID:19798タイプ:PPPoE[19]

スイッチID:15701

割り当て元:このCPU

ロック者: SIP [1]

ロック者: SSS [1]

ロック者: SSF [2]

クラス:SSS

状態:アクティブ

PPPoEスイッチングコンテキスト:

セッションID:2902

一意のID: 900

PPPハンドル:0x38000B56

SSSハンドル: 0x00000000

発信リンク:Gi2/3/4

仮想アクセスインターフェイス:Vi2.1

MACアドレスローカル:0027.0d2b.4fb4リモート:5057.a8d8.02d8

PPPoE encap string [20 bytes]:

5057A8D802D800270D2B4FB4886411000B560000

クラス:ADJ

状態:アクティブ

ハードウェアセグメントタイプ:L2HW_PPPOE

ESSセグメント= 0x7F742A544BB0、フラグ= 0x16、EVSI= 80、extended segment_id= 0x0000005000004D56

ピアESSセグメント= 0x7F742A544AC0、タイプ= 19、セガンドル= 0x7F7430243F30

機能ID: 7512タイプ: ISG分類子[14]

セグメントID:19798

割り当て元:このCPU

クラス:SSS

状態:アクティブ

クラス:ADJ

状態:アクティブ

機能ID: 11609タイプ: Accounting[6]

セグメントID:19798

方向:両方[11584.11585]

割り当て元:このCPU

クラス:SSS

状態:アクティブ

クラス:ADJ

都道府県:法律

Kernel Showコマンド

LinuxカーネルでのISGアカウンティングの検証

show platform software subscriber fp active accounting(登録ユーザのみ)

BRAS-ASR1K#show platform software subscriber fp active accounting

加入者アカウンティングレコード:合計:1

セグメントクラスID In/Out EVSI QFP Hdl AOM状態

0.------------------------------------------------------------------------

0x0000005000004d56 11584/11585 16908315 81作成済み

show platform software subscriber fp active segment(入手可能)

BRAS-ASR1K#show platform software subscriber fp active segment

加入者セグメント:合計:2

セグメントSegType EVSIがAOM Id AOM状態を変更

0.----------------------------------------------------------------------

0x0000005000004d56 PPPoE 80 0x00000000 13008作成

0x0000005000005d57 LTERM 80 0x00000000 13009作成

show platform software subscriber fp active segment id <PPPoE Segment ID>(登録ユーザ専用)

BRAS-ASR1K#show platform software subscriber fp active segment id 0x0000005000004d56

セグメントSegType EVSIがAOM Id AOM状態を変更

0.-----------------------------------------------------------------------------------

0x0000005000004d56 PPPoE 80 0x00000000 13008作成

PPPoEセッションID 0xb56

MACカプセル化0x1

スイッチモード0x2

最大MTU 0x5d4

VLAN cos 0x8

Phy Intf(CPP上) 0x31

条件付きデバッグOFF

MACアドレスローカル:00270d2b4fb4

リモートMACアドレス:5057a8d802d8

PPPoEカプセル化文字列[20バイト]:5057a8d802d800270d2b4fb4886411000b560000

フロー情報:

アクティブ/アタッチされたフロー: 1/1

入力クラス: 1 (既定のドロップ)

IdプライオリティフローEVSIクラスグループIdフィルタタイプ:

フィルタ名

0.-----------------------------------------------------------------------------

11584 0 16908315 1573220256.1名前付きACL:

ACLインターネット受信

出力クラス:1(デフォルトのドロップ)

IdプライオリティフローEVSIクラスグループIdフィルタタイプ:

フィルタ名

0.-----------------------------------------------------------------------------

11585 0 16908315 1589997875.1名前付きACL:

ACLインターネット発信

show platform software subscriber fp active segment id <LTERM Segment ID>(登録ユーザ専用)

BRAS-ASR1K#show platform software subscriber fp active segment id 0x0000005000005d57

セグメントSegType EVSIがAOM Id AOM状態を変更

0.-----------------------------------------------------------------------------------

0x0000005000005d57 LTERM 80 0x00000000 13009作成

LCPマジック0x2b68bfb2

スイッチモード0x2

最大MTU 0x5d4

LCP PFC:オフ

条件付きデバッグ:オフ

show platform software subscriber session username <ユーザ名>

BRAS-ASR1K#show platform software subscriber session username PPPoE-Client-1

-------- show plat so subscriber fp act session id 80 --------

セッションセグメント1 SegType1 Segment2 SegType2 AOM状態

0.---------------------------------------------------------------------------------------------

80 0x0000005000005d57 LTERM 0x0000005000004d56 PPPoEが作成されました

-------- show plat ha qfp act featサブスクライバセッションid 80 --------

セッションID:80

EVSIタイプ:PPP

SIPセグメントID:0x5000004d56

SIPセグメントタイプ:PPPOE

FSPセグメントID:0x5000005d57

FSP Segment type(FSPセグメントタイプ):LTERM

QFP(ハンドルの場合):80

QFPインターフェイス名:EVSI80

SIP TXシーケンス番号:0

SIP RXシーケンス番号:0

FSP TXシーケンス番号:0

FSP RXシーケンス番号:0

条件デバッグ: 0x00000000

TC機能が有効

session

-------- show plat so subscriber fp act segment id 0x0000005000004D56 --------

セグメントSegType EVSIがAOM Id AOM状態を変更

0.-----------------------------------------------------------------------------------

0x0000005000004d56 PPPoE 80 0x00000000 13008作成

PPPoEセッションID 0xb56

MACカプセル化0x1

スイッチモード0x2

最大MTU 0x5d4

VLAN cos 0x8

Phy Intf(CPP上) 0x31

条件付きデバッグOFF

MACアドレスローカル:00270d2b4fb4

リモートMACアドレス:5057a8d802d8

PPPoEカプセル化文字列[20バイト]:5057a8d802d800270d2b4fb4886411000b560000

フロー情報:

アクティブ/アタッチされたフロー: 1/1

入力クラス: 1 (既定のドロップ)

IdプライオリティフローEVSIクラスグループIdフィルタタイプ:

フィルタ名

0.-----------------------------------------------------------------------------

11584 0 16908315 1573220256.1名前付きACL:

ACLインターネット受信

出力クラス:1(デフォルトのドロップ)

IdプライオリティフローEVSIクラスグループIdフィルタタイプ:

フィルタ名

0.-----------------------------------------------------------------------------

11585 0 16908315 1589997875.1名前付きACL:

ACLインターネット発信

-------- show plat hard qfp act feature subscriber segment id 0x0000005000004D56 --------

セグメントID:0x5000004d56

EVSI: 80

ピアセグメントID:0x5000005d57

QFP vsi if handle:80

QFPインターフェイス名:EVSI80

セグメントタイプ:PPPOE

条件付きデバッグ: 0

SIPの場合:1

セグメントステータス:BOUND

Macstringの長さ: 20

00000000 5057 a8d8 02d8 0027 0d2b 4fb4 8864 1100

00000010 0b56 0000 000 0000 0000 0000 0000 000

Encap info exmemハンドル: 0x0

セッションid:2902

vcd: 0

mtu: 1492

物理ifハンドル:49

ハッシュ値:0x00003f00

入力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11584 16908315 1573220256.1 81

出力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11585 16908315 1589997875.1 81

-------- show plat so subscriber fp act segment id 0x0000005000005D57 --------

セグメントSegType EVSIがAOM Id AOM状態を変更

0.-----------------------------------------------------------------------------------

0x0000005000005d57 LTERM 80 0x00000000 13009作成

LCPマジック0x2b68bfb2

スイッチモード0x2

最大MTU 0x5d4

LCP PFC:オフ

条件付きデバッグ:オフ

-------- show plat hard qfp act feature subscriber segment id 0x0000005000005D57 --------

セグメントID:0x5000005d57

EVSI: 80

ピアセグメントID:0x5000004d56

QFP vsi if handle:80

QFPインターフェイス名:EVSI80

セグメントタイプ:LTERM

条件付きデバッグ: 0

SIPの場合: 0

セグメントステータス:BOUND

Macstringの長さ: 0

Encap info exmemハンドル: 0x0

入力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11584 16908315 1573220256.1 81

出力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11585 16908315 1589997875.1 81

-------- show plat hard qfp act feature subscriber session id 16908315 --------

セッションID:16908315

EVSIタイプ:TC_FLOW

SIPセグメントID:0x5000004d56

SIPセグメントタイプ:PPPOE

FSPセグメントID:0x0

FSP Segment type(FSPセグメントタイプ):----

QFP(ハンドルの場合):81

QFPインターフェイス名:EVSI16908315

SIP TXシーケンス番号:0

SIP RXシーケンス番号:0

FSP TXシーケンス番号:0

FSP RXシーケンス番号:0

条件デバッグ: 0x00000000

アカウンティング機能が有効

session

QFP(Quantum Flow Processor)/ESP(Embedded Switch Processor)のshowコマンド

QFP/ESPにプログラミングされたトラフィッククラス「インターネット」およびISGアカウンティングの検証

show platform hardware qfp active feature subscriber session

BRAS-ASR1K#show platform hardware qfp active feature subscriber session

現在のセッション数:1

現在のTCフロー数:1

機能タイプ:A=Accounting D=Policing(DRL) F=FFR L=L4redirect P=Portbundle T=TC

セッションタイプセグメント1 SegType1 Segment2 SegType2機能その他

0.----------------------------------------------------------------------------------------

80 PPP 0x0000005000004d56 PPPOE 0x0000005000005d57 LTERM ----T-

16908315 TC_FLOW 0x0000005000004d56 PPPOE 0x0000000000000000 ---- A-----

show platform hardware qfp active feature subscriber segment id <LTERMセッション>

BRAS-ASR1K#show platform hardware qfp active feature subscriber segment id 0x0000005000005d57

セグメントID:0x5000005d57

EVSI: 80

ピアセグメントID:0x5000004d56

QFP vsi if handle:80

QFPインターフェイス名:EVSI80

セグメントタイプ:LTERM

条件付きデバッグ: 0

SIPの場合: 0

セグメントステータス:BOUND

Macstringの長さ: 0

Encap info exmemハンドル: 0x0

入力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11584 16908315 1573220256.1 81

出力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11585 16908315 1589997875.1 81

show platform hardware qfp active feature subscriber session id <session>

BRAS-ASR1K#show platform hardware qfp active feature subscriber session id 80

セッションID:80

EVSIタイプ:PPP

SIPセグメントID:0x5000004d56

SIPセグメントタイプ:PPPOE

FSPセグメントID:0x5000005d57

FSP Segment type(FSPセグメントタイプ):LTERM

QFP(ハンドルの場合):80

QFPインターフェイス名:EVSI80

SIP TXシーケンス番号:0

SIP RXシーケンス番号:0

FSP TXシーケンス番号:0

FSP RXシーケンス番号:0

条件デバッグ: 0x00000000

TC機能が有効

session

show platform hardware qfp active feature subscriber segment id <セグメントID>

BRAS-ASR1K#show platform hardware qfp active feature subscriber segment id 0x0000005000004d56

セグメントID:0x5000004d56

EVSI: 80

ピアセグメントID:0x5000005d57

QFP vsi if handle:80

QFPインターフェイス名:EVSI80

セグメントタイプ:PPPOE

条件付きデバッグ: 0

SIPの場合:1

セグメントステータス:BOUND

Macstringの長さ: 20

00000000 5057 a8d8 02d8 0027 0d2b 4fb4 8864 1100

00000010 0b56 0000 000 0000 0000 0000 0000 000

Encap info exmemハンドル: 0x0

セッションid:2902

vcd: 0

mtu: 1492

物理ifハンドル:49

ハッシュ値:0x00003f00

入力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11584 16908315 1573220256.1 81

出力クラス: 1

クラスIdフローEVSI CG Id QFP Hdl

0.------------------------------------------------------

11585 16908315 1589997875.1 81

show platform hardware qfp active feature subscriber session id <session>

BRAS-ASR1K#show platform hardware qfp active feature subscriber session id 16908315

セッションID:16908315

EVSIタイプ:TC_FLOW

SIPセグメントID:0x5000004d56

SIPセグメントタイプ:PPPOE

FSPセグメントID:0x0

FSP Segment type(FSPセグメントタイプ):----

QFP(ハンドルの場合):81

QFPインターフェイス名:EVSI16908315

SIP TXシーケンス番号:0

SIP RXシーケンス番号:0

FSP TXシーケンス番号:0

FSP RXシーケンス番号:0

条件デバッグ: 0x00000000

アカウンティング機能が有効

session

show platform hardware qfp active feature subscriber state feature accounting(登録ユーザ専用)

BRAS-ASR1K#show platform hardware qfp active feature subscriber state feature accounting

加入者アカウンティングの状態:

合計インストール数:2

合計削除数: 1

クエリの合計: 0

更新プログラムの総数: 0

レポート合計(in): 0

合計レポート(出力): 0

失敗したレポートの合計(インチ): 0

失敗したレポートの合計(送信): 0

QFP番号0:

acct_dbg_cfg: 0x00000000

SBSハンドル(入力方向):0x111bd9a8

SBSハンドル(出力方向):0x111bda80

Cisco IOS® XEのデバッグ

ISGアカウンティングが適用されたPPPセッション用に収集されたデバッグ。

警告:debugコマンドは注意して使用してください。一般に、これらのコマンドは、特定の問題を修正する場合に限り、ルータのテクニカルサポート担当者の指示の下で使用することをお勧めします。インターネットワークに高い負荷が生じているときにデバッグを有効にすると、ルータの動作が中断する場合があります。そのため、ロギングが有効な場合、コンソール ポートがログ メッセージで過負荷になるとアクセス サーバは断続的にフリーズする可能性があります。

debugコマンドを有効にする前に、次のリンクを参照してください。https://www.cisco.com/c/en/us/support/docs/dial-access/integrated-services-digital-networks-isdn-channel-associated-signaling-cas/10374-debug.html

デバッグ条件<ip | macアドレス>

debug radius

debug subscriber feature name accounting event(登録ユーザ機能名アカウンティングイベント)

debug subscriber feature name accountingエラー

debug subscriber feature name accounting detail(登録ユーザ専用)

debug subscriber policy all(登録ユーザ専用)

debug subscriber service(登録ユーザ専用)

debug ssm fhm errors(ssm fhmエラー)

ssm fhmイベントのデバッグ

debug ssm cm errors(ssm cmエラーのデバッグ)

ssm cmイベントのデバッグ

ssm smエラーのデバッグ

ssm smイベントのデバッグ

debug ssm xdrエラー

SSM XDRイベントのデバッグ

デバッグ出力

Aug 30 02:06:47.698: AAA/AUTHOR: auth_need : user= 'cisco' ruser= 'BRAS-ASR1K'rem_addr= '10.137.80.251' priv= 1 list= " AUTHOR-TYPE= 'commands'

8月30日02:06:47.976: SSM CM: SSMスイッチID 15701 [0x3D55]割り当て済み

8月30日02:06:47.976: SSM CM:provision switch event, switch id 15701

8月30日02:06:47.976: SSM CM[19798]: allocate segment: allocated ID

8月30日02:06:47.976: SSM CM[19798]: allocate segment: Locking SSM ID

8月30日02:06:47.976: SSM SM ID LOCK: [PPPoE Discovery Daemon:id_lock:19798] locker <SIP>: count 0 —> 1

8月30日02:06:47.976: SSM CM[19798]: allocate segment: queue ok

8月30日02:06:47.976:AAA/BIND(00000B73):Bind i/f Virtual-Template2

8月30日02:06:47.976:SSS PM: ANCP not enabled on 'GigabitEthernet2/3/4' – デフォルトのシェーパー値を取得しない

8月30日02:06:47.976:SSS PM: ANCP not enabled on 'GigabitEthernet2/3/4' – デフォルトのシェーパー値を取得しない

8月30日02:06:47.977: SSM SM ID LOCK: [PPPoE Discovery Daemon:id_lock:19798] locker <SSS>: count 0 —> 1

8月30日02:06:47.978: SSM CM[19798]: allocate segment: reserved segment id

8月30日02:06:47.978: SSM SM ID LOCK: [SSS Manager:id_lock:19798] locker <SSS>: count 1 —> 2

8月30日02:06:47.979: SSS PM [7F7439B43390][AAA ID:0]: Create context 7F7439B43390

Aug 30 02:06:47.979: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Authen status update; is now "unauthen"

8月30日02:06:47.979: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: assert authen status "unauthen"

8月30日02:06:47.979: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: send event Session Update

8月30日02:06:47.980: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:47.980: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:47.980: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: AAA ID 2931のNASポートを更新

8月30日02:06:47.980: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: send event Session Update

8月30日02:06:47.981: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ハンドル8B000F38のget client blockでクライアントブロックがNULLです

8月30日02:06:47.981: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:更新されたキーリスト:

8月30日02:06:47.983:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:AAA-Acct-Enbl = 1(YES)

8月30日02:06:47.983:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SHDB-Handle = 1426064214 (55000356)

8月30日02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:入力インターフェイス= "GigabitEthernet2/3/4"

8月30日02:06:47.983:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Access-Type = 3(PPPoE)

8月30日02:06:47.983:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Protocol-Type = 0(PPPアクセスプロトコル)

8月30日02:06:47.983:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:メディアタイプ= 1(イーサネット)

Aug 30 02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Authen-Status = 1 (認証なし)

8月30日02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Nasport = PPPoEoE:slot 2 adapter 1 port 4 IP 10.66.79.146 VPI 0 VCI 0 VLAN 0

8月30日02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ハンドル8B000F38のget client blockでクライアントブロックがNULLです

Aug 30 02:06:47.983: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:更新されたキーリスト:

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:AAA-Acct-Enbl = 1(YES)

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SHDB-Handle = 1426064214 (55000356)

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:入力インターフェイス= "GigabitEthernet2/3/4"

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Access-Type = 3(PPPoE)

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Protocol-Type = 0(PPPアクセスプロトコル)

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:メディアタイプ= 1(イーサネット)

Aug 30 02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Authen-Status = 1 (認証なし)

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Nasport = PPPoEoE:slot 2 adapter 1 port 4 IP 10.66.79.146 VPI 0 VCI 0 VLAN 0

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:セッションハンドル= 2902460078 (AD0006AE)

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SM Policy invoke - Service Selection Request

8月30日02:06:47.985:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:アクセスタイプPPPoE

8月30日02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:キーSUBTYPE_CONVERTEDがFALSEとして正常に追加されました

8月30日02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Looking for a rule for event session-start

8月30日02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf CloneSrc Vt2: service-rule any: None

8月30日02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf InputI/f Gi2/3/4: service-rule any: None

8月30日02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Glob: service-rule any: None

8月30日02:06:47.985: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RM/VPDN disabled: RM/VPDN author not needed

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:キーが必要:Unauth-User

8月30日02:06:47.986: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SIP [PPPoE]は、より多くのキーを提供できます

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:サービスリクエストを受信

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Event <need keys>, State: initial-req to need-init-keys

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – キーが足りません

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR:Need: Unauth-User

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:クライアントに他のキーを要求

8月30日02:06:47.986:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – キーが足りません

8月30日02:06:47.986: SSM SM ID LOCK: [SSS Manager:id_unlock:19798] locker <SSS>: count 2 —> 1

8月30日02:06:47.986: SSM CM[19798]: deallocate segment: SSM ID still in use: postpone deallocate

8月30日02:06:47.986: PPP: Alloc Context [7F74247B3350]

8月30日02:06:47.986: ppp900 PPP:フェーズは確立しています

Aug 30 02:06:47.986: SSM CM[19798]:provision segment: standby RP received existing id from active RP

8月30日02:06:47.986: SSM XDR[19798]: SSM Provision segment, slots no slots (0x0) 0x0 not ready, message suppressed

8月30日02:06:47.986: SSM SH[19798]: alloc sbase 0x7F7430243E88 hdl 4D56

8月30日02:06:47.986: SSM CM[19798]: [PPPoE] provision first allocated base now, reserved early

Aug 30 02:06:47.986: SSM CM[19798]: CM FSM: st Idle, ev Prov seg->Down

8月30日02:06:47.986: SSM SH[19798]: init segment base

8月30日02:06:47.986: SSM SH[SSS:PPPoE:19798]: init segment class

8月30日02:06:47.986: SSM SH[ADJ:PPPoE:19798]: init segment class

8月30日02:06:47.986:SSM CM[SSS:PPPoE:19798]:provision segment 1

8月30日02:06:47.986: SSM SM[SSS:PPPoE:19798]:プロビジョニングセグメント:アイドル – >プロビジョニング

8月30日02:06:47.986: SSM CM[ADJ:PPPoE:19798]:provision segment 1

8月30日02:06:47.986: SSM SM[ADJ:PPPoE:19798]:プロビジョニングセグメント:アイドル – >プロビジョニング

8月30日02:06:47.986: SSM SM[ADJ:PPPoE:19798]:provision segment

8月30日02:06:47.986: SSM CM[19798]: [PPPoE] send client event, type=Segment event

8月30日02:06:47.987: ppp900 PPP: Using vpn set call direction

8月30日02:06:47.987: ppp900 PPP: Treating connection as a callin

8月30日02:06:47.987: ppp900 PPP:セッションハンドル[38000B56]セッションID[900]

8月30日02:06:47.987: ppp900 LCP: Event[OPEN] State[Initial to Starting]

Aug 30 02:06:47.987: ppp900 PPP LCP: Enter passive mode, state[Stopped]

Aug 30 02:06:47.991: ppp900 LCP: I CONFREQ [Stopped] id 1 len 14

8月30日02:06:47.991: ppp900 LCP: MRU 1492 (0x010405D4)

8月30日02:06:47.991: ppp900 LCP: MagicNumber 0x5BFE77FB (0x05065BFE77FB)

Aug 30 02:06:47.991: ppp900 LCP: O CONFREQ [Stopped] id 1 len 18

8月30日02:06:47.991: ppp900 LCP: MRU 1492 (0x010405D4)

8月30日02:06:47.991: ppp900 LCP: AuthProto PAP (0x0304C023)

8月30日02:06:47.991: ppp900 LCP: MagicNumber 0x2B68BFB2 (0x05062B68BFB2)

Aug 30 02:06:47.991: ppp900 LCP: O CONFACK [Stopped] id 1 len 14

8月30日02:06:47.991: ppp900 LCP: MRU 1492 (0x010405D4)

8月30日02:06:47.991: ppp900 LCP: MagicNumber 0x5BFE77FB (0x05065BFE77FB)

Aug 30 02:06:47.991: ppp900 LCP: Event[Receive ConfReq+] State[Stopped to ACKsent]

Aug 30 02:06:47.992: ppp900 LCP: I CONFACK [ACKsent] id 1 len 18

8月30日02:06:47.992: ppp900 LCP: MRU 1492 (0x010405D4)

8月30日02:06:47.992: ppp900 LCP: AuthProto PAP (0x0304C023)

8月30日02:06:47.992: ppp900 LCP: MagicNumber 0x2B68BFB2 (0x05062B68BFB2)

8月30日02:06:47.992: ppp900 LCP: Event[Receive ConfAck] State[ACKsent to Open]

8月30日02:06:48.008: ppp900 PPP: Phase is AUTHENTICATING, by this end

8月30日02:06:48.008:ppp900 LCP:状態はオープン

Aug 30 02:06:48.017: ppp900 PAP: I AUTH-REQ id 1 len 25 from "PPPoE-Client-1"

8月30日02:06:48.017: ppp900 PAP: Authenticating peer PPPoE-Client-1

8月30日02:06:48.018: ppp900 PPP: Phase is FORWARDING, Attempting Forward

8月30日02:06:48.019: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key does not have a delimiter in set domain key API

8月30日02:06:48.019: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:48.019: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ハンドル8B000F38のget client blockでクライアントブロックがNULLです

Aug 30 02:06:48.019: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:更新されたキーリスト:

8月30日02:06:48.021: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Access-Type = 0 (PPP)

8月30日02:06:48.021:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:AAA-Acct-Enbl = 1(はい)

8月30日02:06:48.021: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SHDB-Handle = 1426064214 (55000356)

8月30日02:06:48.021:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:入力インターフェイス= "GigabitEthernet2/3/4"

8月30日02:06:48.021:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Converted-Session = 0 (NO)

8月30日02:06:48.021:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:メディアタイプ= 1(イーサネット)

Aug 30 02:06:48.021: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Authen-Status = 1 (認証なし)

8月30日02:06:48.021: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Nasport = PPPoEoE:slot 2 adapter 1 port 4 IP 10.66.79.146 VPI 0 VCI 0 VLAN 0

8月30日02:06:48.021: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Session-Handle = 2902460078 (AD0006AE)

Aug 30 02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Protocol-Type = 0 (PPPアクセスプロトコル)

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Unauth-User = "PPPoE-Client-1"

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SM Policy invoke - Got More Keys

8月30日02:06:48.022:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:アクセスタイプPPP

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Looking for a rule for event session-start

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf CloneSrc Vt2: service-rule any: None

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf InputI/f Gi2/3/4: service-rule any: None

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Glob: service-rule any: None

Aug 30 02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:より多くの初期キーを受信しました

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <rcvd keys>, State: need-init-keys to check-auth-needed

8月30日02:06:48.022:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:認証チェックの処理

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Check author needed

8月30日02:06:48.022:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:キーセットを持つ:Unauth-User、Nasport、入力インターフェイス、AccIe-Hdl、AAA-Id、AAA-Acct-Enbl、SHDB-Handle、Media-Type、Protocol-Type、Session-Handle、認証ステータス、変換セッション

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Want keyset: Auth-User

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:キー「Auth-User」はありますか。

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SIP [PPP]は、より多くのキーを提供できます

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシーには'Auth-User'キーが必要です

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <need keys>, State: check-auth-needed to need-more-keys

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – Need More Keys

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR:Need: Auth-User

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: ask for authen status

8月30日02:06:48.022: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR:request, Query Session Authenticated Status

8月30日02:06:48.023: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR:reply, Query Session Authenticated Status = no-record-found

8月30日02:06:48.023: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR:セッションが認証されていません

8月30日02:06:48.023: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <idmgr did not get keys>, State: need-more-keys to need-more-keys

8月30日02:06:48.023: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:クライアントに他のキーを要求

8月30日02:06:48.023: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – Need More Keys

8月30日02:06:48.023: ppp900 PPP: Phase is AUTHENTICATING, Unauthenticated User

8月30日02:06:48.023: AAA/AUTHEN/PPP (00000B73):メソッドリスト'default'を選択します

8月30日02:06:48.024: RADIUS/ENCODE(00000B73):Orig. component type = PPPoE

8月30日02:06:48.024: RADIUS: DSL line rate attributes successfully added

8月30日02:06:48.024: RADIUS(00000B73): Config NAS IP: 192.168.111.1

8月30日02:06:48.024: RADIUS(00000B73): Config NAS IPv6::

8月30日02:06:48.024: RADIUS/ENCODE: No idb found!フレーム化されたIPアドレスは含まれない

8月30日02:06:48.024: RADIUS/ENCODE(00000B73): acct_session_id: 2922

Aug 30 02:06:48.024: RADIUS(00000B73): sending

8月30日02:06:48.025: RADIUS(00000B73): Send Access-Request to 192.168.111.9:1645 id 21691/86, len 140

8月30日02:06:48.025: RADIUS: authenticator 61 FF 91 F9 08 29 2F DD - DC 1D 4D 62 BC A5 CC 03

Aug 30 02:06:48.025: RADIUS: Framed-Protocol [7] 6 PPP [1]

8月30日02:06:48.025: RADIUS: User-Name [1] 16 "PPPoE-Client-1"

8月30日02:06:48.025: RADIUS: User-Password [2] 18 *

8月30日02:06:48.025: RADIUS: NAS-Port-Type [61] 6 Virtual [5]

8月30日02:06:48.025:RADIUS: NAS-Port [5] 6 738197504

8月30日02:06:48.025: RADIUS: NAS-Port-Id [87] 9 "2/3/4/0"

8月30日02:06:48.025: RADIUS: Vendor, Cisco [26] 41

8月30日02:06:48.025: RADIUS: Cisco AVpair [1] 35 "client-mac-address=5057.a8d8.02d8"

Aug 30 02:06:48.025: RADIUS: Service-Type [6] 6 Framed [2]

8月30日02:06:48.025: RADIUS: NAS-IP-Address [4] 6 192.168.111.1

8月30日02:06:48.025: RADIUS: Event-Timestamp [55] 6 1472522808

Aug 30 02:06:48.025: RADIUS(00000B73): Sending a IPv4 Radius Packet

Aug 30 02:06:48.025: RADIUS(00000B73): Started 5 sec timeout

Aug 30 02:06:48.026: RADIUS: Received from id 21691/86 192.168.111.9:1645, Access-Accept, len 49

8月30日02:06:48.026:RADIUS:オーセンティケータ40 8A 85 44 B9 61 A0 80 - 2C 1E 18 1B ED 29 87 57

Aug 30 02:06:48.026: RADIUS: Framed-Protocol [7] 6 PPP [1]

Aug 30 02:06:48.026: RADIUS: Service-Type [6] 6 Framed [2]

8月30日02:06:48.026:RADIUS: Vendor, Cisco [26] 17

8月30日02:06:48.026: RADIUS: ssg-account-info [250] 11 "AInternet"

8月30日02:06:48.026: RADIUS(00000B73): Received from id 21691/86

8月30日02:06:48.027: ppp900 PPP: Phase is FORWARDING, Attempting Forward

Aug 30 02:06:48.027: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Authen status update; is now "authen"

8月30日02:06:48.027: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: assert authen status "authen"

8月30日02:06:48.027: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: send event Session Update

8月30日02:06:48.027: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: IDMGR: with username "PPPoE-Client-1"

8月30日02:06:48.028: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:セッションアクティベーション: ok

8月30日02:06:48.028: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key does not have a delimiter in set domain key API

8月30日02:06:48.028: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Username key does not have a delimiter in set domain key API

8月30日02:06:48.028: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ハンドル8B000F38のget client blockでクライアントブロックがNULLです

8月30日02:06:48.028: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:更新されたキーリスト:

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: AAA-Attr-List = 05001CFF

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Framed-Protocol 0 1 [PPP]

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: service-type 0 2 [フレーム]

8月30日02:06:48.032:SSS午後[uid:900][7F7439B43390][AAA ID:2931]: ssg-account-info 0 "AInternet"

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Access-Type = 0 (PPP)

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Unauth-User = "PPPoE-Client-1"

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:AAA-Acct-Enbl = 1(YES)

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SHDB-Handle = 1426064214 (55000356)

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:入力インターフェイス= "GigabitEthernet2/3/4"

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:Converted-Session = 0 (NO)

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:メディアタイプ= 1(イーサネット)

Aug 30 02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Authen-Status = 0 (認証)

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Nasport = PPPoEoE:slot 2 adapter 1 port 4 IP 10.66.79.146 VPI 0 VCI 0 VLAN 0

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Session-Handle = 2902460078 (AD0006AE)

Aug 30 02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Protocol-Type = 0 (PPPアクセスプロトコル)

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:最終= 1(はい)

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Auth-User = "PPPoE-Client-1"

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SM Policy invoke - Got More Keys

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:アクセスタイプPPP:最終キー

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:続行する前に構成を適用する必要があります

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:クライアントからの設定要求の処理

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <got process config req>, State: need-more-keys to need-more-keys

8月30日02:06:48.032:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:処理プロセスの設定

Aug 30 02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Apply config request set to AAA list

Config: Framed-Protocol 0 1 [PPP]

Config: service-type 0 2 [フレーム]

Config: ssg-account-info 0 "AInternet"

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Sending PPPoE-Client-1 request to AAA

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SSS PM: Allocating per-user profile info

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SSS PM:ポリシーコンテキストにユーザごとのプロファイル情報を追加

8月30日02:06:48.032: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Root SIP PPPoE

Aug 30 02:06:48.032: SSS AAA AUTHOR [uid:900][AAA ID:2931]: PPPoE解析を有効にする

Aug 30 02:06:48.032: SSS AAA AUTHOR [uid:900][AAA ID:2931]: PPP解析を有効にする

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[0]: Snapshot captured in Active context

8月30日02:06:48.032: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[0]: Active context created

Aug 30 02:06:48.032: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Event <make request>, state changed from idle to authorizing

Aug 30 02:06:48.032: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Active key set to Auth-User

8月30日02:06:48.032: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Authorizing key PPPoE-Client-1

8月30日02:06:48.033: SSS AAA AUTHOR [uid:900][AAA ID:2931]:キーPPPoE-Client-1に送信されるスプーフィングされたAAA応答

Aug 30 02:06:48.033: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Received an AAA pass

Aug 30 02:06:48.033: SSS AAA AUTHOR [uid:900][AAA ID:2931]: [7F7439B43390]:Reply message not exist

最初のattr Framed-Protocol 0 1 [PPP]

最初のattr service-type 0 2 [フレーム化]

最初のattr ssg-account-info 0 "AInternet"

8月30日02:06:48.033:SSS午後[uid:900][7F7439B43390][AAA ID:2931]:

ポリシーキーリストにIPv4アドレスがありません

Aug 30 02:06:48.034: COA_HA: [ERR] Unable to get coa_ctx from shdb 0x55000356

8月30日02:06:48.034: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Service Name = Internet Ok

8月30日02:06:48.034: SSS PM: PARAMETERIZED-QoS: QOS parameters

8月30日02:06:48.035: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: VRF Parsing routine:

Framed-Protocol 0 1 [PPP]

service-type 0 2 [フレーム化]

ssg-account-info 0「インターネット」

8月30日02:06:48.035:SSS PM: No VPDN attributes or policy found

Aug 30 02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]: SIP PPP[7F756CC2B030] parsed as Success

Aug 30 02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]: SIP PPP[7F756DAD3800] parsed as Ignore

Aug 30 02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]: SIP PPPoE[7F756CCD6BF0] parsed as Success

8月30日02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Event <service not found>, state changed from authorizing to complete

Aug 30 02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]: No service authorization info found

8月30日02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Active Handle present - B6000D41

8月30日02:06:48.039: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Apply config handle [82001D03] now set to [EA001CDB]

8月30日02:06:48.039: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[0]: Snapshot reverted from Active context to policy context

8月30日02:06:48.039: SSS AAA AUTHOR [uid:900][AAA ID:2931]:アクティブハンドルを解放します。SSSポリシーコンテキストハンドル= 8B000F38

8月30日02:06:48.039: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[29305]: Released active handle

8月30日02:06:48.039: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:プロファイル:ストアプロファイル「PPPoE-Client-1」

8月30日02:06:48.039: SSS PM: PROFILE-DB: is profile "PPPoE-Client-1" in DB

8月30日02:06:48.039: SSS PM: PROFILE-DB: Computed hash value = 4099343087

8月30日02:06:48.039: SSS PM: PROFILE-DB: No, add new list

8月30日02:06:48.040:SSS午後:PROFILE-DB: create "PPPoE-Client-1"

8月30日02:06:48.040:SSS午後:PROFILE-DB: create "PPPoE-Client-1"/7F7439BF34E0 hdl A1001D54 ref 1

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:プロファイル: create 7F7439BF7DA0, ref 1

Aug 30 02:06:48.040: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Event <free request>, state changed from complete to terminal

Aug 30 02:06:48.040: SSS AAA AUTHOR [uid:900][AAA ID:2931]:要求のキャンセル

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Handling Author Not Found event

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Apply of config finished; returning

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SM Policy invoke - Got More Keys

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Looking for a rule for event session-start

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf CloneSrc Vt2: service-rule any: None

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf InputI/f Gi2/3/4: service-rule any: None

8月30日02:06:48.040: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Glob: service-rule any: None

Aug 30 02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:受信したキーの数が多い

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <rcvd keys>, State: need-more-keys to check-auth-needed

8月30日02:06:48.041:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:認証チェックの処理

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Check author needed

8月30日02:06:48.041:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:キーセット:Unauth-User、Auth-User、Nasport、Input Interface、AAA-Id、AAA-Acct-Enbl、Resource-Determined、SHDB-Handle、Media-Type、Protocol-Type、Session-Interface ハンドル、認証ステータス、変換されたセッション

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Want keyset: Auth-User

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:キー「Auth-User」はありますか。

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <send auth>, State: check-auth-needed to authorizing

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Handling AAA service Authorization

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Sending AAA request for 'PPPoE-Client-1'

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: SSS PM: Allocating per-user profile info

8月30日02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]:許可:SIPからのメソッドリストのフェッチ:PPPoE

8月30日02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Authorization:Failed method list access from SIP:PPPoE

Aug 30 02:06:48.041: SSS PM ERROR: Policy context is NULL or missing action in get aaa author passwd list API

8月30日02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Root SIP PPPoE

Aug 30 02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: PPPoE解析を有効にする

Aug 30 02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: PPP解析を有効にする

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[0]: Snapshot captured in Active context

8月30日02:06:48.041: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[0]: Active context created

Aug 30 02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Event <make request>, state changed from idle to authorizing

Aug 30 02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Active key set to Auth-User

8月30日02:06:48.041: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Authorizing key PPPoE-Client-1

8月30日02:06:48.042: AAA/AUTHOR (0xB73): Pick method list 'default'

Aug 30 02:06:48.042: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Set authorization profile type default - user

8月30日02:06:48.043: SSS AAA AUTHOR [uid:900][AAA ID:2931]: AAA要求がキーPPPoE-Client-1に送信される

8月30日02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:0]:コンテキスト7F7439B42FB0を作成します。

Aug 30 02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:2931]:追加するキーリストが空です

Aug 30 02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:2931]: Authen status update; is now "unauthen"

8月30日02:06:48.043:SSS PM [7F7439B42FB0][AAA ID:2931]: IDMGR: assert authen status "unauthen"

8月30日02:06:48.043:SSS PM [7F7439B42FB0][AAA ID:2931]:サービス[インターネット]:親7F7439B43390

8月30日02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:2931]: SERVICE [Internet]: Started yet?いいえ

8月30日02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:2931]: IDMGR:サービスはまだ開始されていません。更新できません

8月30日02:06:48.043:SSS PM [7F7439B42FB0][AAA ID:2931]:認証ステータスをIDMGRに更新しませんでした

8月30日02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:48.043: SSS PM [7F7439B42FB0][AAA ID:2931]: Username key not found in set domain key API

8月30日02:06:48.043:SSS PM [7F7439B42FB0][AAA ID:2931]:AAA ID 2931のNASポートを更新

8月30日02:06:48.043:SSS PM [7F7439B42FB0][AAA ID:2931]: IDMGR:send event Session Update

8月30日02:06:48.044:SSS PM [7F7439B42FB0][AAA ID:2931]:ハンドルD8000F3Bのget client blockでクライアントブロックがNULLになる

8月30日02:06:48.045:SSS PM [7F7439B42FB0][AAA ID:2931]:更新されたキーリスト:

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]: Logon-Service = "Internet"

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:Nasport = PPPoEoE:slot 2 adapter 1 port 4 IP 10.66.79.146 VPI 0 VCI 0 VLAN 0

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:アクセスタイプ= 11(Webサービスログオン)

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:Authen-Status = 1(未認証)

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:セッションハンドル= 2902460078 (AD0006AE)

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]: Service Command-Handler Policy invoke - Service-Start

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:アクセスタイプWeb-service-logon

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Looking for a rule for event service-start

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Intf CloneSrc Vt2: service-rule any: None

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Intf InputI/f Gi2/3/4: service-rule any: None

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:RULE: Glob: service-rule any: default-internal-rule

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:ルール:service-startに対して「default-internal-rule」を評価

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Not matched "default-internal-rule/always event account-logon"

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Not matched "default-internal-rule/always event idle-timeout"

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Not matched "default-internal-rule/always event session-timeout"

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Not matched "default-internal-rule/always event keepalive-timeout"

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:ルール:一致しない「default-internal-rule/always event flow-timeout」

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]:ルール:「default-internal-rule/always event service-start」と一致

8月30日02:06:48.046: SSS PM [7F7439B42FB0][AAA ID:2931]: RULE: Matched "default-internal-rule/always event service-start/1 service-policy type service identifier service-name"

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]: RULE[0]:開始

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]: RULE[0]: default-internal-rule/always event service-start/1 service-policy type service identifier service-name

8月30日02:06:48.046: SSS PM CCM: Found SHDB handle 0x55000356 for policy context 0x7F7439B43390

8月30日02:06:48.046:SSS PM CCM: [SESSION PM EVENT]イベント= NEW-REQUEST(ctx: 0x7F7439B43390、アクション: APPLY-SERVICE)

8月30日02:06:48.046:SSS PM HA:Dynsess not required shdb = 0x55000356 spol_ctx = 0x7F7439B43390

8月30日02:06:48.046: SSS PM CCM: Set PM HA as not ready (session 0x55000356) successfully

8月30日02:06:48.046:SSS PM HA:PM HAキューへのアクション(タイプAPPLY-SERVICE)の追加

8月30日02:06:48.046: SSS PM HA: NE: In policy_ha_add_session_info, shdb=0x55000356, last=APPLY-SERVICE (6)

8月30日02:06:48.046:SSS PM HA: In policy_ha_nett_effect_process: ctx=0x7F742BC552A8, action-type=APPLY-SERVICE, event=SERVICE-START, state=INIT-STATE

Aug 30 02:06:48.046: SSS PM HA: NE:重複するservice-applyアクションが見つかりませんでした

8月30日02:06:48.046: SSS PM HA: Setting current elem, from 0x0 to 0x7F742BC50EE0

8月30日02:06:48.046:SSS PM CCM:新しいバルクセッション(shdb 0x55000356)、ctx 0x7F7439B43390、dsess_hdl 0x0、APPLY-SERVICE OK

8月30日02:06:48.046:SSS PM [7F7439B42FB0][AAA ID:2931]: RULE[0]: Have key Logon-Service

8月30日02:06:48.047:SSS PM [7F7439B42FB0][AAA ID:2931]: RULE[0]:このサービスインターネットはキャンセルされなかったものとしてマークされています

8月30日02:06:48.047:SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:状態:initial-req to check-auth-needed

8月30日02:06:48.047: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:イベント<send auth>、状態: check-auth-needed to authorizing

Aug 30 02:06:48.047: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: Handling AAA service Authorization

8月30日02:06:48.048: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: 'Internet'のAAA要求を送信しています

Aug 30 02:06:48.048: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [Internet]: needs downloading

8月30日02:06:48.048: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: service "Internet" not in cache; needs download

8月30日02:06:48.049: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/Internet]:割り当てバージョン1

8月30日02:06:48.049: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/インターネット]: [D8000F3B]:クライアントがキューイングされました

8月30日02:06:48.049: SVM [B20001F1/インターネット]: [PM-Download:D8000F3B] locked 0->1

Aug 30 02:06:48.049: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:サービスのダウンロードが必要

8月30日02:06:48.049: SVM [B20001F1/Internet]: [AAA-Download:7F743125EEC0] locked 0->1

8月30日02:06:48.049: SSS AAA AUTHOR [uid:900][AAA ID:0]:許可:SIPからのメソッドリストのフェッチ:Web-service-logon

8月30日02:06:48.049: SSS AAA AUTHOR [uid:900][AAA ID:0]:許可:失敗したメソッドリストのSIPからのアクセス:Web-service-logon

8月30日02:06:48.049: SSS AAA AUTHOR [uid:900][AAA ID:0]: Root SIP PPPoE

Aug 30 02:06:48.049: SSS AAA AUTHOR [uid:900][AAA ID:0]: Enable PPPoE parsing

Aug 30 02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: Enable PPP parsing

Aug 30 02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: Webサービスログオン解析を有効にする

8月30日02:06:48.050: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: ACTIVE HANDLE[0]: Snapshot captured in Active context

8月30日02:06:48.050: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: ACTIVE HANDLE[0]: Active context created

Aug 30 02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: Event <make request>, state changed from idle to authorizing

Aug 30 02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: Active key set to Apply-Service

Aug 30 02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: Authorizing key Internet

8月30日02:06:48.050: AAA/AUTHOR (0x0): Pick method list 'default'

8月30日02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: Set authorization profile type to service

Aug 30 02:06:48.050: SSS AAA AUTHOR [uid:900][AAA ID:0]: AAA要求がキーインターネットに送信されました

8月30日02:06:48.050: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[0]: Downloading service "Internet"

8月30日02:06:48.050: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[1]:開始

8月30日02:06:48.051: RADIUS/ENCODE(00000B73):Orig. component type = PPPoE

8月30日02:06:48.051: RADIUS: DSL line rate attributes successfully added

8月30日02:06:48.051: RADIUS(00000B73): Config NAS IP: 192.168.111.1

8月30日02:06:48.051: RADIUS(00000B73): Config NAS IPv6::

8月30日02:06:48.051: RADIUS/ENCODE(00000B73): acct_session_id: 2922

Aug 30 02:06:48.051: RADIUS(00000B73): sending

Aug 30 02:06:48.052: RADIUS/ENCODE(00000000):Orig.コンポーネントタイプ=無効

8月30日02:06:48.053: RADIUS(00000000): Config NAS IP: 192.168.111.1

8月30日02:06:48.053: RADIUS(00000000): Config NAS IPv6::

Aug 30 02:06:48.053: RADIUS(00000000): sending

Aug 30 02:06:48.053: RADIUS(00000B73): Send Access-Request to 192.168.111.9:1645 id 21691/87, len 134

8月30日02:06:48.053: RADIUS: authenticator AB 9B 13 37 28 45 B9 5F - 8A 0C 45 79 DE 03 67 9A

8月30日02:06:48.053: RADIUS: User-Name [1] 16 "PPPoE-Client-1"

8月30日02:06:48.053: RADIUS: User-Password [2] 18 *

Aug 30 02:06:48.053: RADIUS: NAS-Port-Type [61] 6 Virtual [5]

8月30日02:06:48.053:RADIUS: NAS-Port [5] 6 738197504

8月30日02:06:48.053: RADIUS: NAS-Port-Id [87] 9 "2/3/4/0"

8月30日02:06:48.053: RADIUS: Vendor, Cisco [26] 41

Aug 30 02:06:48.053: RADIUS: Cisco AVpair [1] 35 "client-mac-address=5057.a8d8.02d8"

Aug 30 02:06:48.053: RADIUS: Service-Type [6] 6 Outbound [5]

8月30日02:06:48.054:RADIUS: NAS-IP-Address [4] 6 192.168.111.1

8月30日02:06:48.054: RADIUS: Event-Timestamp [55] 6 1472522808

Aug 30 02:06:48.054: RADIUS(00000B73): Sending a IPv4 Radius Packet

Aug 30 02:06:48.054: RADIUS(00000B73): Started 5 sec timeout

Aug 30 02:06:48.054: RADIUS: nas-port-id(87) is not found in the request

8月30日02:06:48.054: RADIUS(00000000): Send Access-Request to 192.168.111.9:1645 id 21691/88, len 66

8月30日02:06:48.054: RADIUS: authenticator 88 26 9B 9D 00 39 F7 BB - 95 D3 93 67 B5 FB 35 9A

8月30日02:06:48.054: RADIUS: User-Password [2] 18 *

8月30日02:06:48.054: RADIUS: User-Name [1] 10 "Internet"

Aug 30 02:06:48.054: RADIUS: Service-Type [6] 6 Outbound [5]

8月30日02:06:48.054:RADIUS: NAS-IP-Address [4] 6 192.168.111.1

8月30日02:06:48.054: RADIUS: Event-Timestamp [55] 6 1472522808

Aug 30 02:06:48.054: RADIUS(00000000): Sending a IPv4 Radius Packet

Aug 30 02:06:48.054: RADIUS(00000000): Started 5 sec timeout

Aug 30 02:06:48.055: RADIUS: Received from id 21691/87 192.168.111.9:1645, Access-Accept, len 49

8月30日02:06:48.055: RADIUS: authenticator 2C 28 38 54 02 DF 34 8A - AD A4 C6 6A CB E3 AB E9

Aug 30 02:06:48.055: RADIUS: Framed-Protocol [7] 6 PPP [1]

Aug 30 02:06:48.055: RADIUS: Service-Type [6] 6 Framed [2]

8月30日02:06:48.055: RADIUS: Vendor, Cisco [26] 17

8月30日02:06:48.055: RADIUS: ssg-account-info [250] 11 "AInternet"

8月30日02:06:48.056: RADIUS(00000B73): Received from id 21691/87

Aug 30 02:06:48.056: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Received an AAA pass

Aug 30 02:06:48.056: SSS AAA AUTHOR [uid:900][AAA ID:2931]: [7F7439B43390]:Reply message not exist

最初のattr Framed-Protocol 0 1 [PPP]

最初のattr service-type 0 2 [フレーム化]

最初のattr ssg-account-info 0 "AInternet"

8月30日02:06:48.056:SSS午後[uid:900][7F7439B43390][AAA ID:2931]:

ポリシーキーリストにIPv4アドレスがありません

8月30日02:06:48.057:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:RULE: Service Name =Internet is already active on the session, process next service

8月30日02:06:48.057: SSS PM: PARAMETERIZED-QoS: QOS parameters

8月30日02:06:48.057: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: VRF Parsing routine:

Framed-Protocol 0 1 [PPP]

service-type 0 2 [フレーム化]

ssg-account-info 0「インターネット」

8月30日02:06:48.058:SSS PM: No VPDN attributes or policy found

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: SIP PPP[7F756CC2B030] parsed as Success

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: SIP PPP[7F756DAD3800] parsed as Ignore

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: SIP PPPoE[7F756CCD6BF0] parsed as Success

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Event <service not found>, state changed from authorizing to complete

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: No service authorization info found

8月30日02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Active Handle present - 3D000D42

8月30日02:06:48.062: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Attr list is NULL, apply config handle [25001CF0] not reset

8月30日02:06:48.062: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[0]: Snapshot reverted from Active context to policy context

8月30日02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]:アクティブハンドルを解放します。SSSポリシーコンテキストハンドル= 8B000F38

8月30日02:06:48.062: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: ACTIVE HANDLE[29305]: Released active handle

8月30日02:06:48.062: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:プロファイル:ストアプロファイル「PPPoE-Client-1」

8月30日02:06:48.062: SSS PM: PROFILE-DB: is profile "PPPoE-Client-1" in DB

8月30日02:06:48.062: SSS PM: PROFILE-DB: Computed hash value = 4099343087

8月30日02:06:48.062: SSS PM: PROFILE-DB:ハッシュ値が既存のプロファイルのハッシュ値と一致する

8月30日02:06:48.062: SSS PM: PROFILE-DB:属性コンテンツも一致

8月30日02:06:48.062: SSS PM: PROFILE-DB: Yes, is a known version

8月30日02:06:48.062: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:プロファイル: create 7F7439BF7D78, ref 1

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]: Event <free request>, state changed from complete to terminal

Aug 30 02:06:48.062: SSS AAA AUTHOR [uid:900][AAA ID:2931]:要求をキャンセル

8月30日02:06:48.062: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Handling Author Not Found event

Aug 30 02:06:48.062: RADIUS: Received from id 21691/88 192.168.111.9:1645, Access-Accept, len 277

8月30日02:06:48.062: RADIUS: authenticator EE 5E F0 5E 63 B6 4C 3D - 5E C6 A6 4F 7A B8 43 66

8月30日02:06:48.062: RADIUS: Vendor, Cisco [26] 17

8月30日02:06:48.062: RADIUS: ssg-service-info [251] 11 "インターネット"

8月30日02:06:48.062: RADIUS: Vendor, Cisco [26] 61

Aug 30 02:06:48.062: RADIUS: Cisco AVpair [1] 55 "ip:traffic-class=in access-group name ACL-Internet-In"

8月30日02:06:48.062: RADIUS: Vendor, Cisco [26] 40

Aug 30 02:06:48.062: RADIUS: Cisco AVpair [1] 34 "ip:traffic-class=in default drop"

8月30日02:06:48.062: RADIUS: Vendor, Cisco [26] 63

8月30日02:06:48.062: RADIUS: Cisco AVpair [1] 57 "ip:traffic-class=out access-group name ACL-Internet-Out"

8月30日02:06:48.062: RADIUS: Vendor, Cisco [26] 41

Aug 30 02:06:48.062: RADIUS: Cisco AVpair [1] 35 "ip:traffic-class=out default drop"

8月30日02:06:48.062: RADIUS: Vendor, Cisco [26] 35

8月30日02:06:48.062: RADIUS: Cisco AVpair [1] 29 "accounting-list=ACCNT_LIST1"

Aug 30 02:06:48.063: RADIUS/DECODE(00000000): There is no General DB.返信サーバーの詳細が記録されていません

Aug 30 02:06:48.063: RADIUS(00000000): Received from id 21691/88

Aug 30 02:06:48.063: SSS AAA AUTHOR [uid:900][AAA ID:0]: Received an AAA pass

最初のattr ssg-service-info 0「インターネット」

最初のattr traffic-class 0 "in access-group name ACL-Internet-In"

最初のattr traffic-class 0「デフォルトでドロップ」

最初のattr traffic-class 0「out access-group name ACL-Internet-Out」

最初のattr traffic-class 0「out default drop」

最初の属性accounting-list 0 "ACCNT_LIST1"

8月30日02:06:48.063:SSS午後[uid:900][7F7439B42FB0][AAA ID:2931]:

ポリシーキーリストにIPv4アドレスがありません

8月30日02:06:48.064: SSS PM: PARAMETERIZED-QoS: QOS parameters

8月30日02:06:48.064: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE: VRF Parsing routine:

ssg-service-info 0「インターネット」

traffic-class 0 “in access-group name ACL-Internet-In”(アクセスグループ名ACL – インターネット受信)

traffic-class 0「デフォルトでドロップ」

traffic-class 0「out access-group name ACL-Internet-Out」

traffic-class 0「out default drop」

accounting-list 0 "ACCNT_LIST1"

8月30日02:06:48.065:SSS PM: No VPDN attributes or policy found

8月30日02:06:48.066: SVM [B20001F1/Internet]: Set class id: 11584.11585

Aug 30 02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: SIP PPP[7F756CC2B030] parsed as Success

Aug 30 02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: SIP PPP[7F756DAD3800] parsed as Ignore

Aug 30 02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: SIP PPPoE[7F756CCD6BF0] parsed as Success

Aug 30 02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: Event <service not found>, state changed from authorizing to complete

Aug 30 02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: No service authorization info found

8月30日02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: Active Handle present - FD000D43

8月30日02:06:48.068: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: Attr list is NULL, apply config handle [0] not reset

8月30日02:06:48.068: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: ACTIVE HANDLE[0]:スナップショットがアクティブコンテキストからポリシーコンテキストに戻されました

8月30日02:06:48.068: SSS AAA AUTHOR [uid:900][AAA ID:0]: Freeing Active Handle; SSS Policy Context Handle = D8000F3B

8月30日02:06:48.068: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: ACTIVE HANDLE[29305]: Released active handle

8月30日02:06:48.068:SSS PM [7F7439B42BD0][AAA ID:0]:コンテキスト7F7439B42BD0の作成

8月30日02:06:48.068: SSS PM: PROFILE-DB: is profile "Internet" in DB

8月30日02:06:48.069: SSS PM: PROFILE-DB: Computed hash value = 4239442925

8月30日02:06:48.069: SSS PM: PROFILE-DB: No, add new list

8月30日02:06:48.069:SSS PM: PROFILE-DB: create "Internet"

8月30日02:06:48.069:SSS午後:PROFILE-DB: create "Internet"/7F7439BF3510 hdl 74001D20 ref 1

Aug 30 02:06:48.069: SVM [7F7439B42BD0][AAA ID:0] [B20001F1/Internet]:アカウンティングハンドルを設定します。

Aug 30 02:06:48.069: SVM [7F7439B42BD0][AAA ID:0] [B20001F1/Internet]:最初のバージョンをダウンロード

8月30日02:06:48.069: SSS AAA AUTHOR [uid:900][AAA ID:0]: SVM download for "Internet" ok

8月30日02:06:48.069: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/インターネット]: [D8000F3B]:クライアントダウンロードok

8月30日02:06:48.069:SVM [B20001F1/インターネット]: [SVM-to-client-msg:D8000F3B] locked 0->1

8月30日02:06:48.069:SVM [B20001F1/インターネット]: [AAA-Download:7F743125EEC0] unlocked 1->0

Aug 30 02:06:48.069: SSS AAA AUTHOR [uid:900][AAA ID:0]: Event <free request>, state changed from complete to terminal

Aug 30 02:06:48.069: SSS AAA AUTHOR [uid:900][AAA ID:0]:要求のキャンセル

8月30日02:06:48.069:SSS PM [7F7439B42BD0][AAA ID:0]:コンテキスト7F7439B42BD0を破棄

8月30日02:06:48.069: SSS PM: [PARAMETERIZED-QoS]: In removed_from_rbpl_ctx_temp_hold for policy handle[8F000F39

8月30日02:06:48.069: SSS PM [7F7439B42BD0][AAA ID:0]: [PARAMETERIZED-QoS]:ハンドル[8F000F39]に対して作成されたrabapolコンテキストがありません。何も返されません

8月30日02:06:48.069: COA_CCM: [SESSION FREE]ポリシーctx: 0x7F7439B42BD0

8月30日02:06:48.069: COA_CCM: Free session - Ignoring policy context 0x7F7439B42BD0 (not our session)

8月30日02:06:48.069: SSS PM CCM: [SESSION FREE] policy ctx: 0x7F7439B42BD0

8月30日02:06:48.069: SSS PM CCM: [ERR]フリーセッション – ポリシーコンテキスト0x7F7439B42BD0 (HAセッションではありません)を無視します

8月30日02:06:48.069:SSS PM [7F7439B42BD0][AAA ID:0]:プロファイル:すべての構成を破棄

8月30日02:06:48.069:SSS PM [7F7439B42BD0][AAA ID:0]:SSS PM:ポリシーコンテキストからすべてのユーザプロファイル情報を破棄します。

8月30日02:06:48.069: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: SVMサービスのダウンロードが成功しました

8月30日02:06:48.069: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:「Internet」バージョン1のダウンロードが完了しました

8月30日02:06:48.069: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/Internet]:機能情報の割り当て

8月30日02:06:48.069: SVM [B20001F1/インターネット]: [SVM-Feature-Info:7F7439BF3C10] locked 0->1

8月30日02:06:48.069: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/Internet]:ポリシー情報あり

8月30日02:06:48.069: SVM [B20001F1/インターネット]: [PM-Info:7F7439BE9D78] locked 0->1

8月30日02:06:48.069: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/Internet]:ポリシー情報あり

8月30日02:06:48.069: SVM [B20001F1/インターネット]: [PM-Info:7F7439BE9D18] unlocked 1->0

8月30日02:06:48.069: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:プロファイル:店舗プロファイル「Internet」

8月30日02:06:48.069:SSS PM: PROFILE-DB: incremented ref "Internet"/7F7439BF3510 hdl 74001D20 ref 2

8月30日02:06:48.069: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:プロファイル: create 7F7439BF7D50, ref 1

Aug 30 02:06:48.069: SVM [uid:900][7F7439B42FB0][AAA ID:2931] [B20001F1/Internet]:クライアントの入力

8月30日02:06:48.069: SVM [B20001F1/インターネット]: [PM-Download:D8000F3B] unlocked 1->0

8月30日02:06:48.069: SVM [B20001F1/インターネット]: [SVM-to-client-msg:D8000F3B] unlocked 1->0

8月30日02:06:48.069: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE: VRF/Classname Check: session logging off or not VRF/Classname dependent

8月30日02:06:48.069: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: Handling Author Not Found Event

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:機能情報: 7F7439BF3C10 Type: Service Config

8月30日02:06:48.070:SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]::構成レベル:サービスプロファイル

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:: IDBタイプ: Sub-ifまたは不要

Aug 30 02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: : 16バイト:

SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: :データ: 000000 00 00 B2 00 01 F1 00 00 ........

SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: :データ: 000008 00 00 D8 00 0F 3B 00 00 .....;..

8月30日02:06:48.070:SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:サービス開始

8月30日02:06:48.070:SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:サービス[インターネット]:親7F7439B43390

8月30日02:06:48.070:SVM [B20001F1/インターネット]: [PM-Service:7F7439BFBE98] locked 0->1

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ハンドル8B000F38を持つget client blockでclient block is NULL

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: SERVICE [Internet]: Start-pending request: Ok

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: Event <srvf not found>, State: authorizing to check-auth-needed

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:次の認証チェックの処理

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[0]: Continue

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[0]: default-internal-rule/always event service-start/1 service-policy type service identifier service-name

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[0]:これ以上実行するアクションはありません

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[1]: Continue

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[1]: default-internal-rule/always event service-start/1 service-policy type service identifier service-name

Aug 30 02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[1]: Give default directive

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[2]: Continue

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: RULE[2]: default-internal-rule/always event service-start/1 service-policy type service identifier service-name

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]: Event <srvf found>, State: check-auth-needed to wait-for-events

8月30日02:06:48.070: SSS PM [uid:900][7F7439B42FB0][AAA ID:2931]:すべての自動サービスがダウンロードおよびキャッシュされ、ルール実行が続行されます

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Service Command-Handler Policy invoke - Auto Services Downloaded

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Handling Config Apply to SM

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: No service given yet; wait

Aug 30 02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Giving the default-directive

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – ローカル終了

8月30日02:06:48.070:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:状態:initial-reqへの承認

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Event <srvf found>, State: initial-req to wait-for-events

8月30日02:06:48.070:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:処理サービスの方向

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – ローカル終了

8月30日02:06:48.070:SSS PM [uid:900][7F7439B43390][AAA ID:2931]:FSPではなく、デフォルトで提案される配管系統

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]:ポリシー応答 – ローカル終了

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Looking for a rule for event session-service-found

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf CloneSrc Vt2: service-rule any: None

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Intf InputI/f Gi2/3/4: service-rule any: None

8月30日02:06:48.070: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: RULE: Glob: service-rule any: None

8月30日02:06:48.082: SSM CM[23895]:プロビジョニングセグメント:割り当てID

Aug 30 02:06:48.082: SSM CM[23895]:provision segment: Locking SSM ID

8月30日02:06:48.082: SSM SM ID LOCK: [SSS Manager:id_lock:23895] locker <SIP>: count 0 —> 1

8月30日02:06:48.082: SSM XDR[23895]: SSM Provision segment, slots no slots (0x0) 0x0 not ready, message suppressed

8月30日02:06:48.082: SSM SM ID LOCK: [SSS Manager:id_lock:19798] locker <SSF>: count 0 —> 1

8月30日02:06:48.083: SSM SM ID LOCK: [SSS Feature Manager:id_lock:19798] locker <SSF>: count 1 —> 2

Aug 30 02:06:48.083:Accounting: Apply outbound direction from Service Profile configuration

8月30日02:06:48.083:アカウンティング:アカウンティング機能cp context(0x7F743A303CF0)に対して割り当てられたコンテキストハンドル(0x4A000002)

8月30日02:06:48.084: Accounting[uid:900]: Seg hdl[%x] Acct Context[%x]: Install service (iedge_acct_install_service_accounting)アカウンティング

8月30日02:06:48.084: Accounting[uid:900]: Trying to get the sync data for ctx[7F743A303CF0] type[3]

8月30日02:06:48.084: SVM [B20001F1/Internet]: [Accounting-Feature:7F743A303CF0] locked 0->1

8月30日02:06:48.086: SSS PM [uid:900][7F7439B43390][AAA ID:2931]: Got AAA flow creation notification for service, AAAAID: 0xB73

8月30日02:06:48.088: Accounting[uid:900]: Flow ID associated with accounting feature

8月30日02:06:48.088: Accounting[uid:900]: Method list set for AAA flow Id

8月30日02:06:48.088: Accounting[uid:900]: Username inherited for AAA flow Id

8月30日02:06:48.088: Accounting[uid:900]: iedge acct context is NULLまたはacct acct accuracy not enabled

8月30日02:06:48.088: Accounting[uid:900]: Obtained record(7F743A14CD90) from SSS CQ lib

8月30日02:06:48.088:アカウンティング:iEdgeアカウンティングsend flow start record success to AAA.

8月30日02:06:48.088: Accounting[uid:900]: Append successful for start record

8月30日02:06:48.088: Accounting[uid:900]: Service start record sent