はじめに

このドキュメントでは、Amazon Web Services(AWS)とのマルチクラウド統合のためにCisco SD-WAN Cloud OnRampを設定および検証する方法について説明します。

前提条件

次の点を確認してください。

要件

次の項目に関する知識があることが推奨されます。

- Cisco Software-Defined Wide Area Network(SD-WAN)

- AWS

使用するコンポーネント

このドキュメントは、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Catalyst SD-WAN Managerバージョン20.9.4.1

- Cisco Catalyst SD-WANコントローラバージョン20.9.4

- Ciscoエッジルータバージョン17.9.04a

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

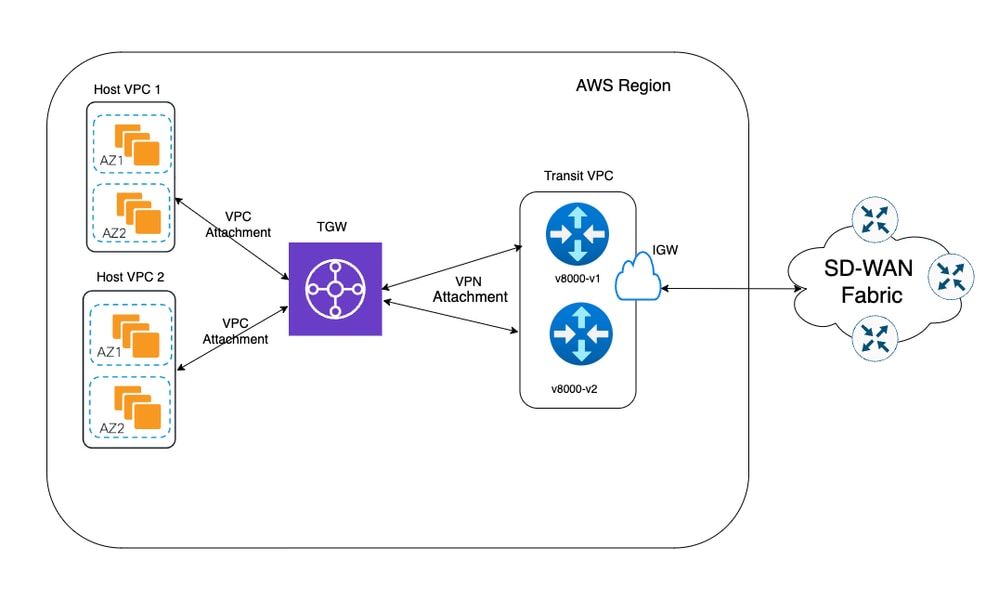

ネットワーク図

コンフィギュレーション

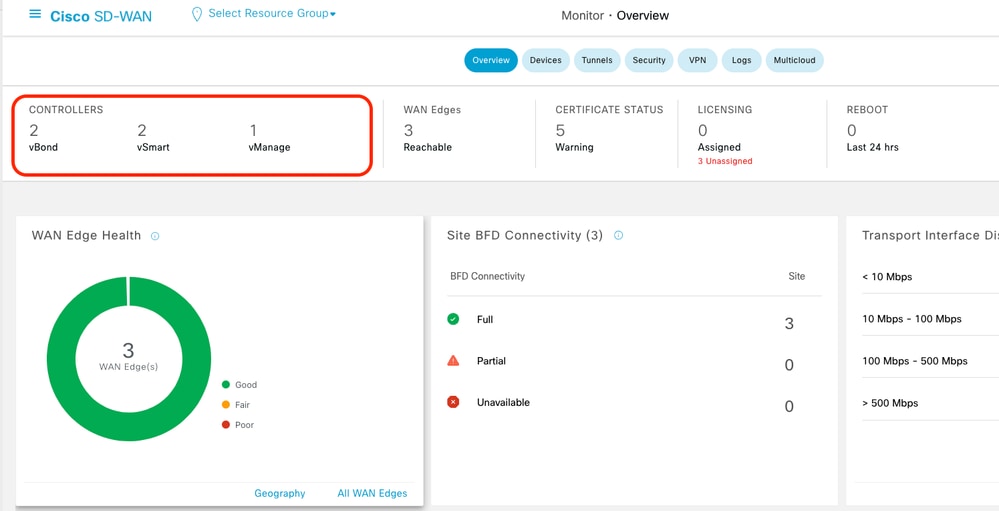

Catalyst SD-WAN ManagerのGUIにログインし、すべてのコントローラが稼働していることを確認します。

ステップ1: 2台のC8000vデバイスにAWSデバイステンプレートをアタッチする

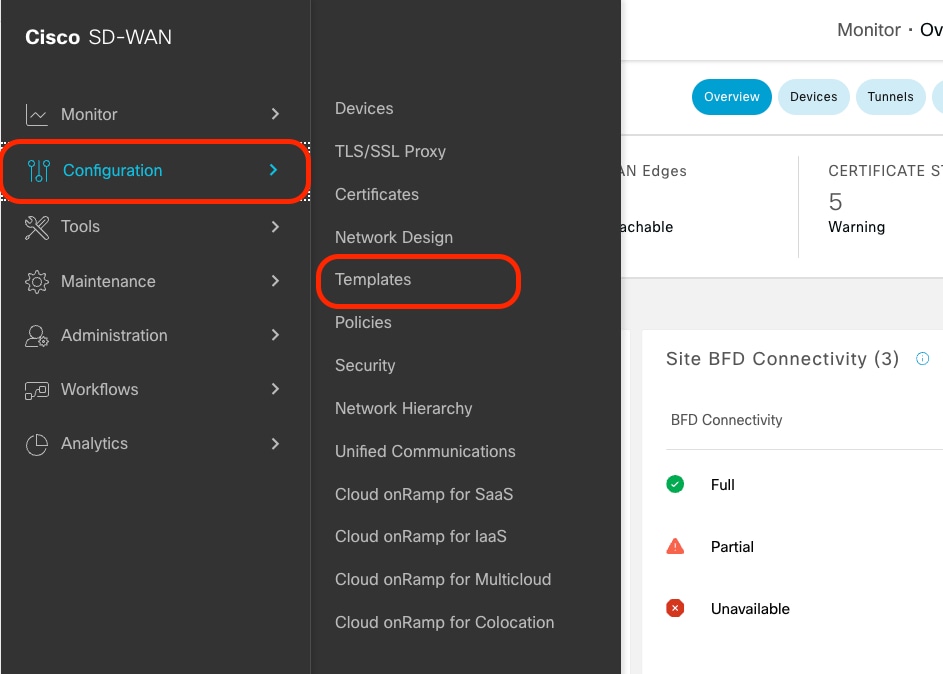

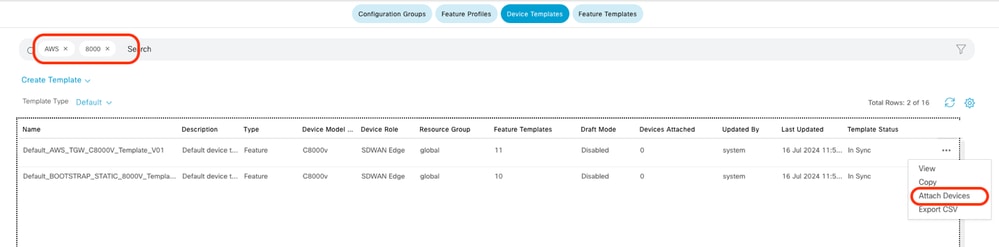

Cisco SD-WAN Managerメニューで、Configuration > Templatesの順に移動します。

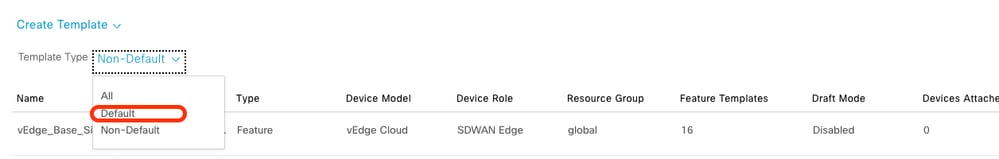

Device Templates > From Templateの順にクリックします。TypeドロップダウンメニューからDefaultを選択します。

検索バーに「AWS」と「C8000v」と入力します。次に、Default_AWS_TGW_C8000V_Template_V01テンプレートの横にある3つのドット(...)をクリックします。ドロップダウンメニューでAttach Devicesを選択します。

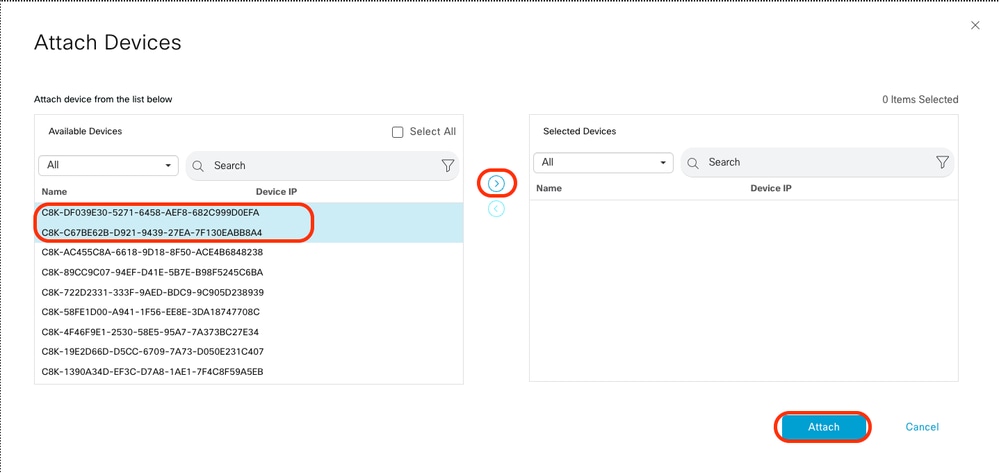

C8000vデバイスを2つ選択します。右向き矢印をクリックし、次にAttachをクリックします。

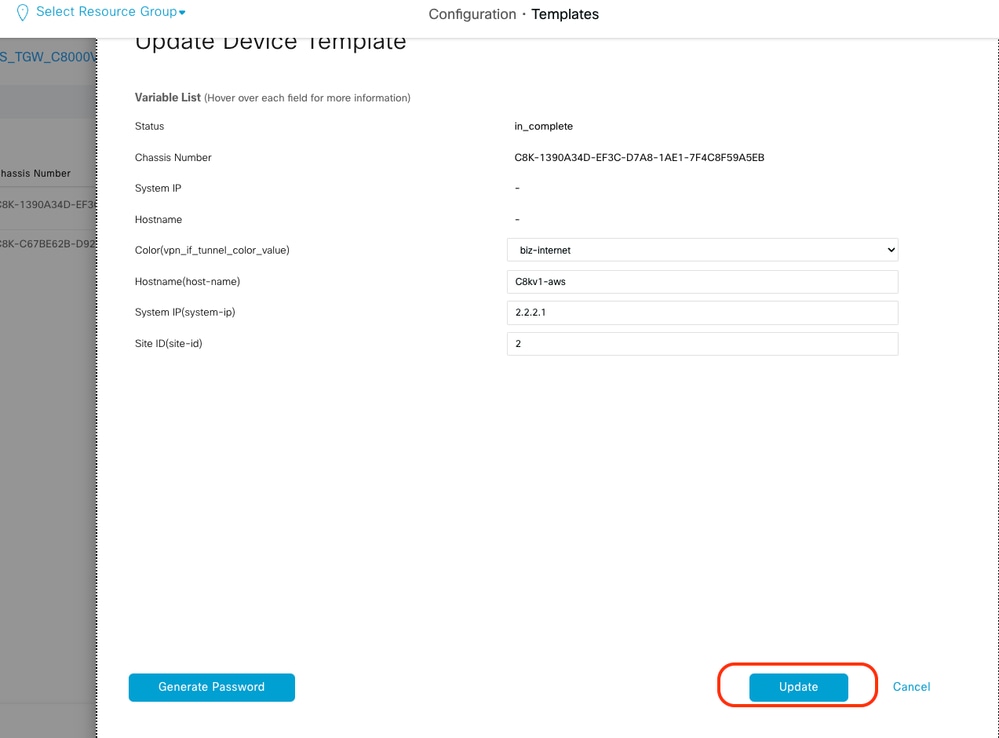

デバイスで3つのドット(...)をクリックし、Edit Device Templateに移動します。

ドロップダウンメニューをクリックして、Colorを選択し、Hostname、System IP、Site IDを入力します。これらの詳細を入力したら、Updateをクリックします。

個々のデバイスの値を入力し、Updateをクリックします。

例:

On Device 1

Color: Select biz-internet from Dropdown

Hostname: C8kv1-aws

System IP: 10.2.2.1

Site: ID 2

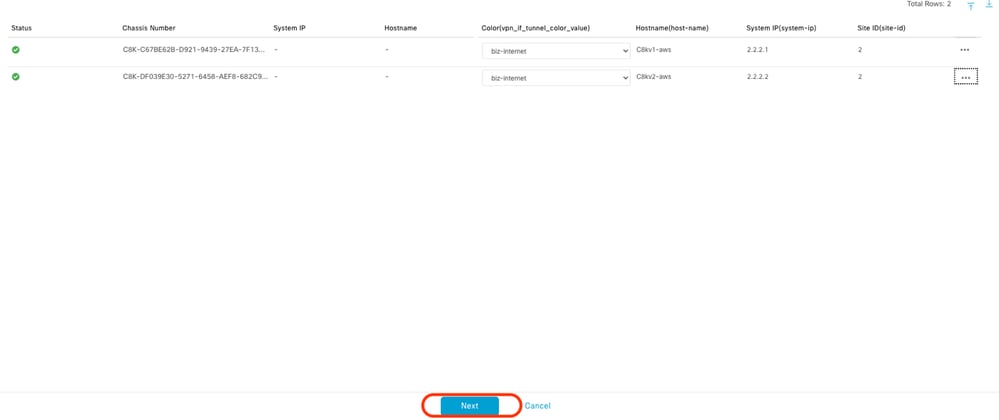

On Device 2

Color: biz-internet Color: biz-internet

Hostname: C8kv2-aws

System IP: 10.2.2.2

Site: ID 2

両方のデバイスでの作業が終了したら、Nextをクリックします。

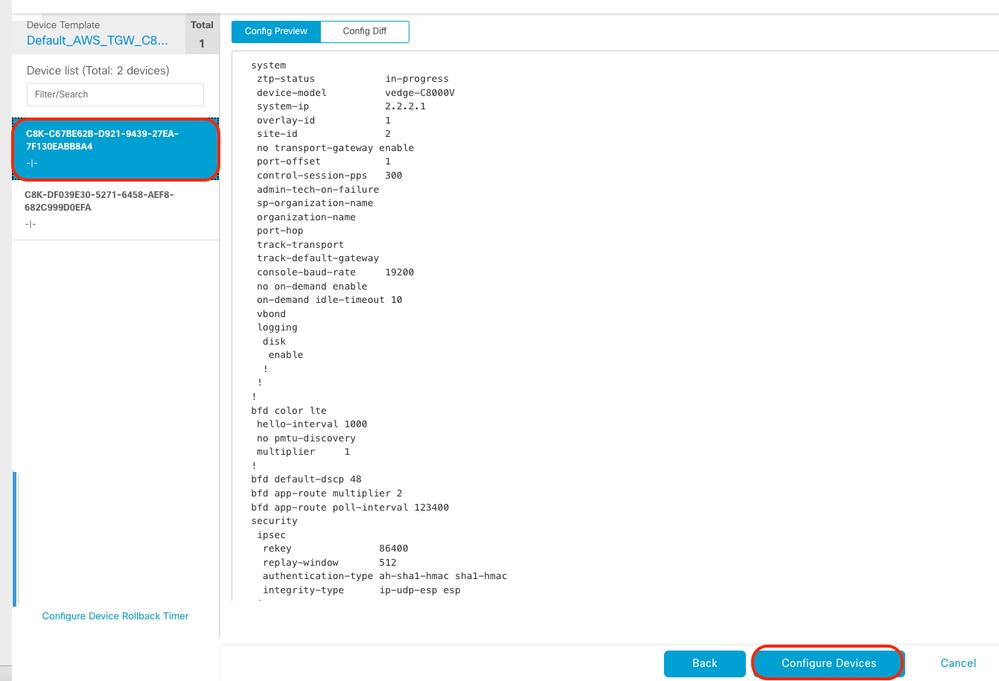

いずれかのデバイスをクリックし、設定が正しいことを確認します。Configure Devicesをクリックします。

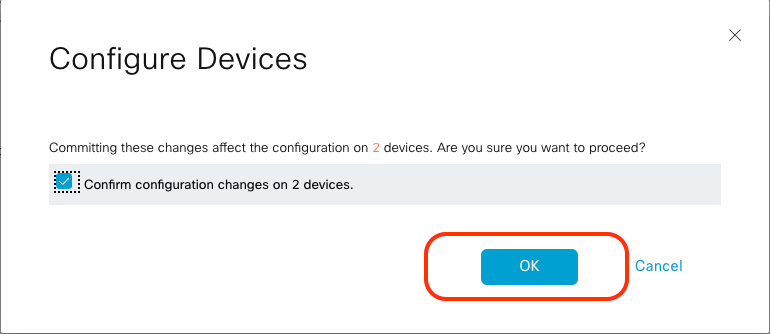

ポップアップウィンドウで、[2台のデバイスで構成の変更を確認する]チェックボックスをオンにし、[OK]をクリックします。

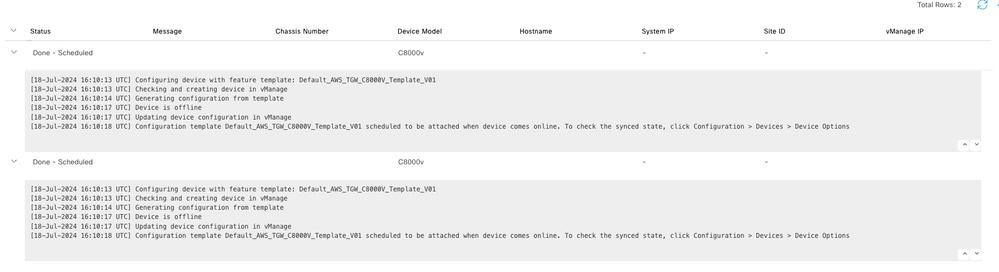

テンプレートのデバイスへの添付がスケジュールされていることを確認します。

ステップ 2:AWSへのSD-WAN統合の設定

Cisco Catalyst SD-WAN Managerを使用して、マルチクラウド環境のCloud onRampを設定および管理できます。

Cisco Catalyst SD-WAN Managerの設定ウィザードは、パブリッククラウドアカウントへのトランジットゲートウェイの起動を自動化し、パブリッククラウドアプリケーションとオーバーレイネットワーク内のブランチにあるアプリケーションのユーザ間の接続を自動化します。この機能は、シスコクラウドルータ上のAWS仮想プライベートクラウド(VPC)で動作します。

トランジットゲートウェイは、VPCとオンプレミスネットワークを相互接続するために使用できるネットワーク中継ハブです。VPCまたはVPN接続をトランジットゲートウェイに接続できます。VPCとVPN接続の間を流れるトラフィックの仮想ルータとして機能します。

Cloud OnRamp for Multicloudは、複数のAWSアカウントとの統合をサポートしています。

AWSクラウドアカウントの作成

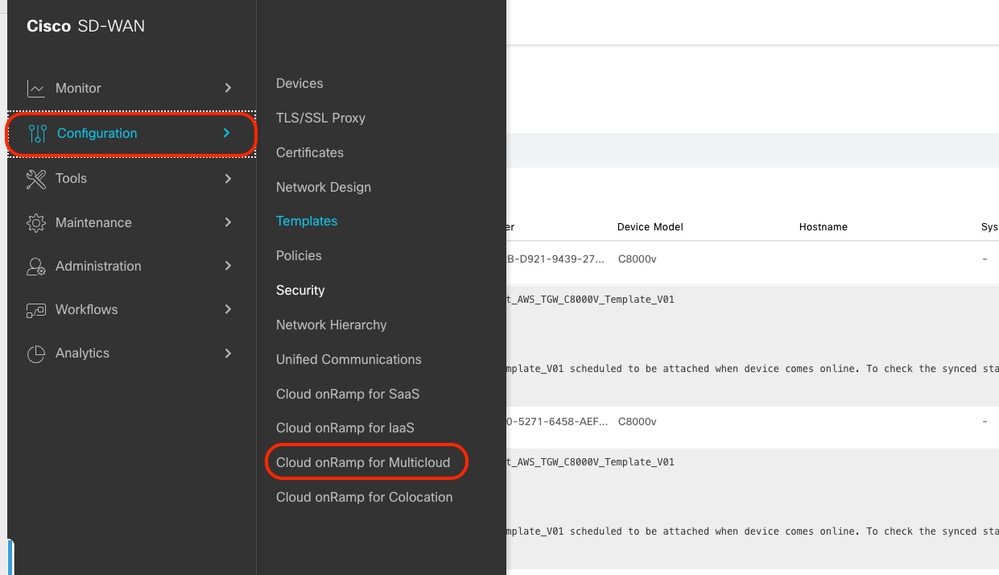

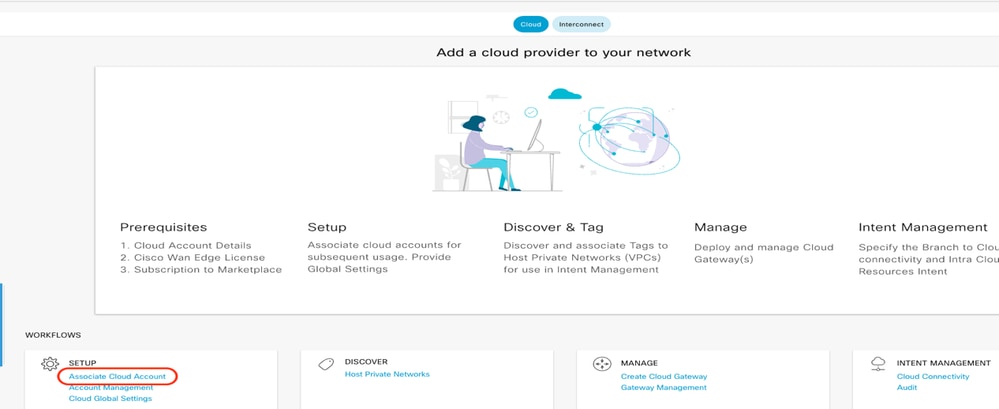

Configuration > Cloud onRamp for Multicloudの順に移動します。

Workflows > SetupでAssociate Cloud Accountをクリックします。

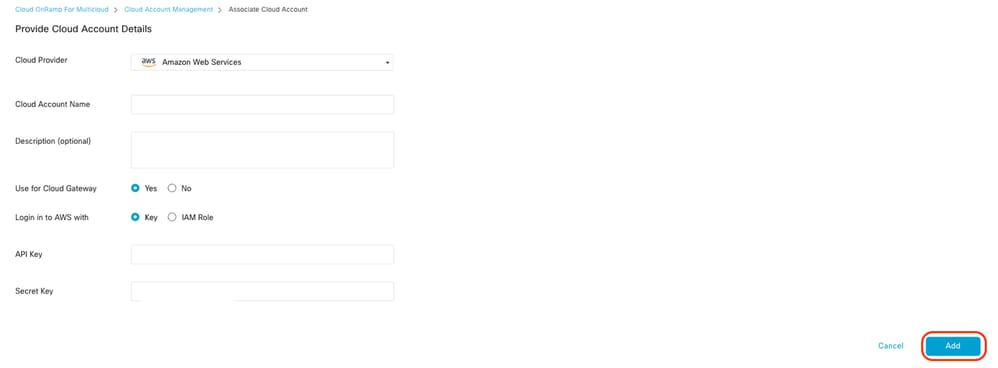

- Cloud Providerフィールドで、ドロップダウンリストからAmazon Web Servicesを選択します。

- Cloud Account Nameフィールドにアカウント名を入力します。

- Cloud Gatewayを作成するには、Yesを選択します。

- Log in AWS Withフィールドで、使用する認証モデルを選択します。

Keyモデルを選択する場合は、それぞれのフィールドにAPI KeyとSecret Keyを指定します。

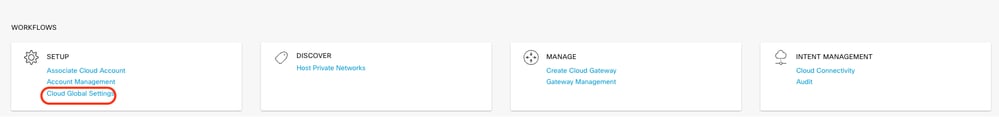

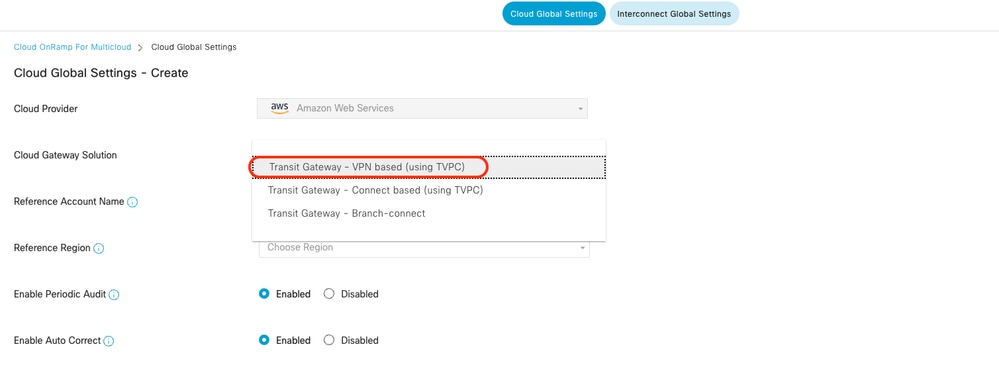

クラウドのグローバル設定を行います。Workflows > Setup > Cloud Global Settingsの順にクリックします。

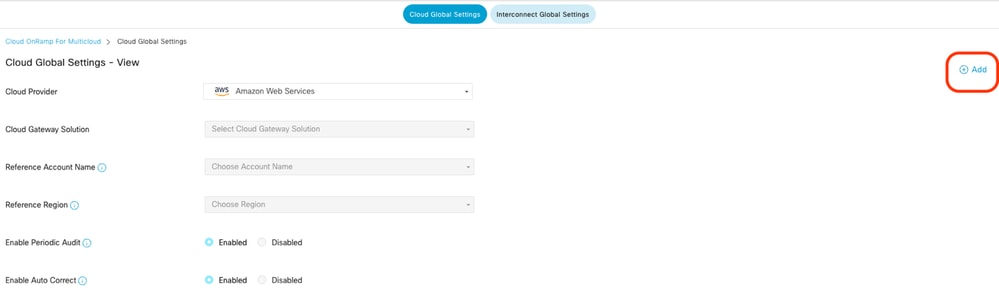

Addをクリックし、Cloud Gateway Solutionのドロップダウンメニューをクリックしてから、Transit Gateway - VPN Base (using TVPC)を選択します。

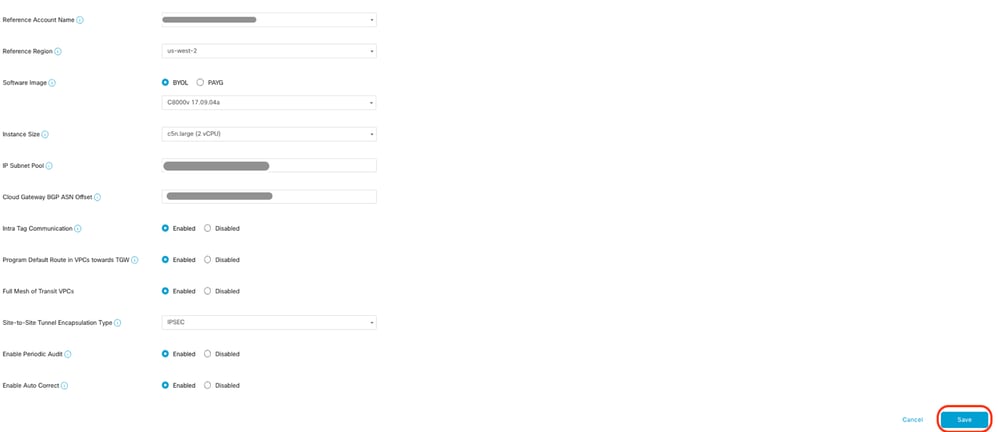

- Reference Account Nameのドロップダウンメニューをクリックして、アカウントを選択します。

- 「参照領域」のドロップダウンメニューをクリックし、ドロップダウンメニューから任意の領域を選択します。

-

Software Imagefield:

-

ClickBYOLは個人所有ライセンス持ち込み(BYOL)ソフトウェアイメージを使用し、PAYGは従量制ソフトウェアイメージを使用します。

-

ドロップダウンリストから、ソフトウェアイメージを選択します。

- Instance Sizeドロップダウンメニューをクリックして、トランジットVPCで実行されているインスタンスのサイズC5n.large(2 CPU)を選択します。

- IP subnet pool x.x.x.x/24と入力します。

注:少数のクラウドゲートウェイがすでにプールを使用しているときは、プールを変更できません。 サブネットの重複は許可されません。

- Cloud Gateway BGP ASN Offset 68520を入力します。

注:許容される開始オフセット範囲は64520 ~ 65500です。10の倍数である必要があります。

- Site-to-Site Tunnel Encapsulationをクリックします。 TypeドロップダウンメニューからIPSECを選択する。

- デフォルトとして保持する残りのオプションボタンが有効になります。

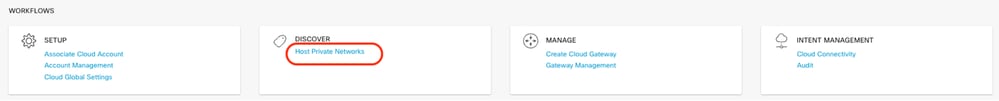

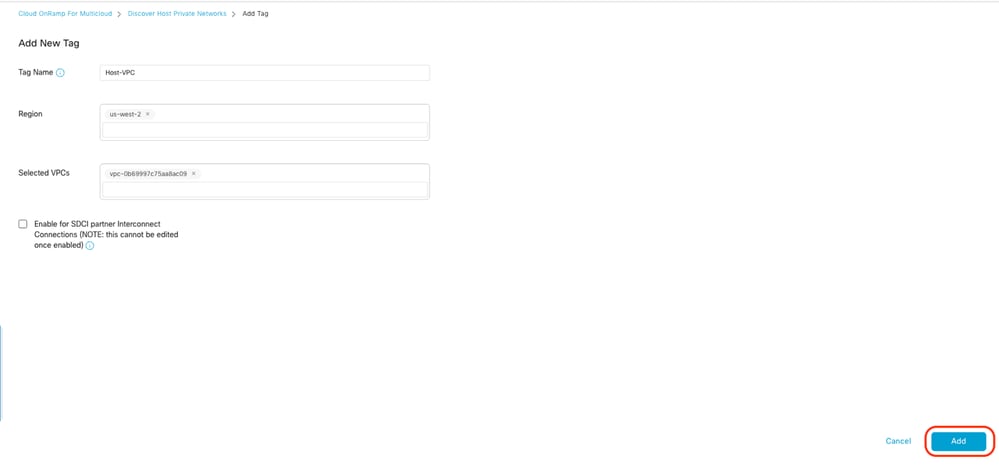

次に、Cloud OnRamp For MulticloudメインダッシュボードのDiscover の下にあるHost Private Networksをクリックして、ホストVPCを設定する必要があります。

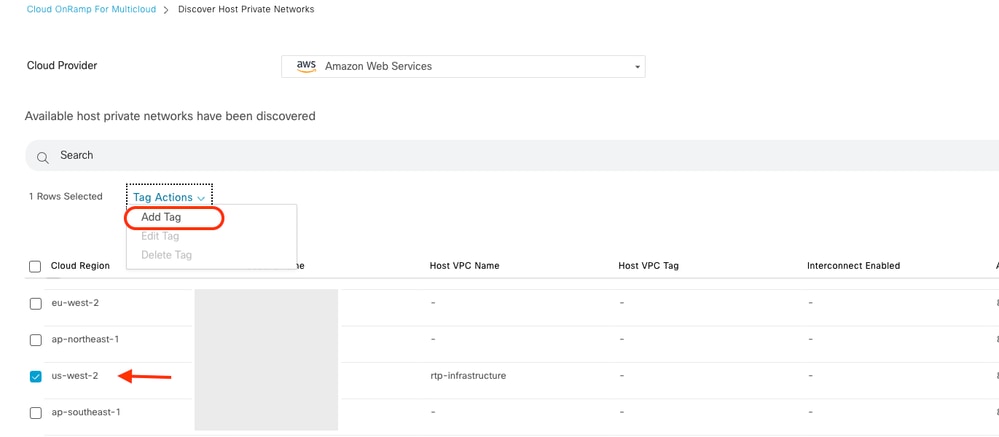

- トランジットゲートウェイに接続するホストVPCまたはVPCを選択します。

- Regionドロップダウンリストをクリックして、特定のリージョンに基づいてVPCを選択します。

- Tagアクションをクリックして、次のアクションを実行します。

タグの追加:選択したVPCをグループ化し、まとめてタグ付けします。

タグの編集:選択したVPCを1つのタグから別のタグに移行します。

タグの削除:選択したVPCのタグを削除します。

1つのタグの下に複数のホストVPCをグループ化できます。同じタグの下にあるすべてのVPCは、単一のユニットと見なされます。タグは接続を保証し、VPCを表示するために不可欠です。インテントマネジメント.

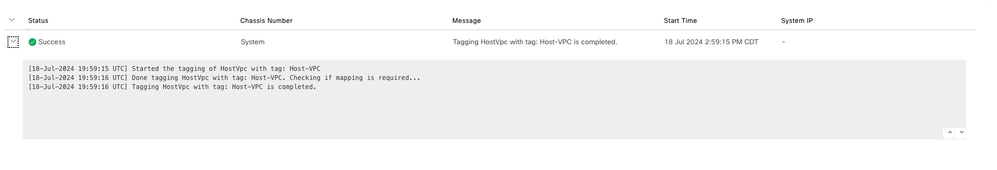

Tag Name(タグ名は任意)を入力し、Addをクリックします。

VPCタグ付けが正常に完了しました。

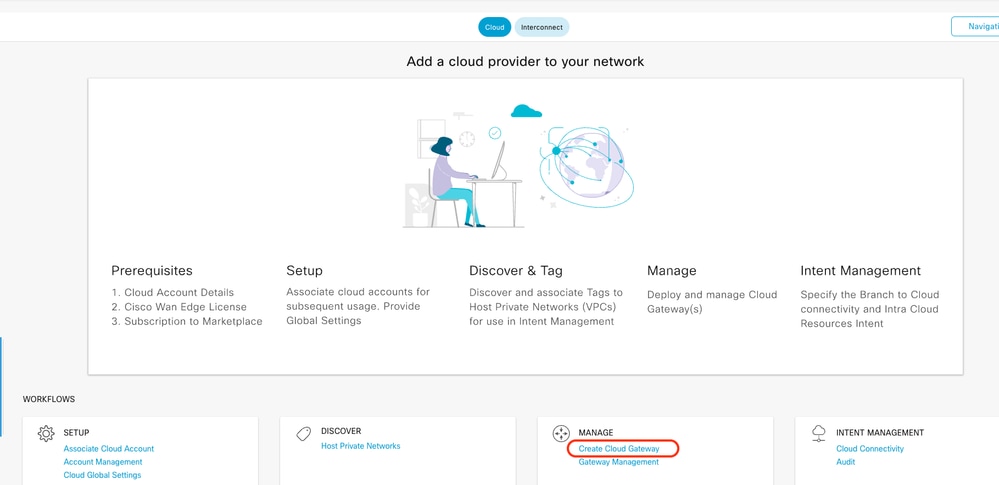

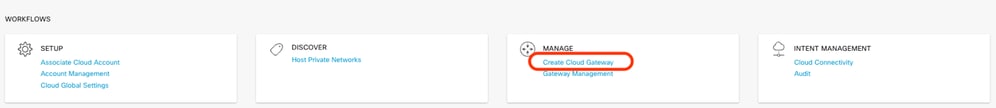

マルチクラウドのクラウドオンランプに戻り、MANAGEの下でCreate Cloud Gatewayをクリックします。

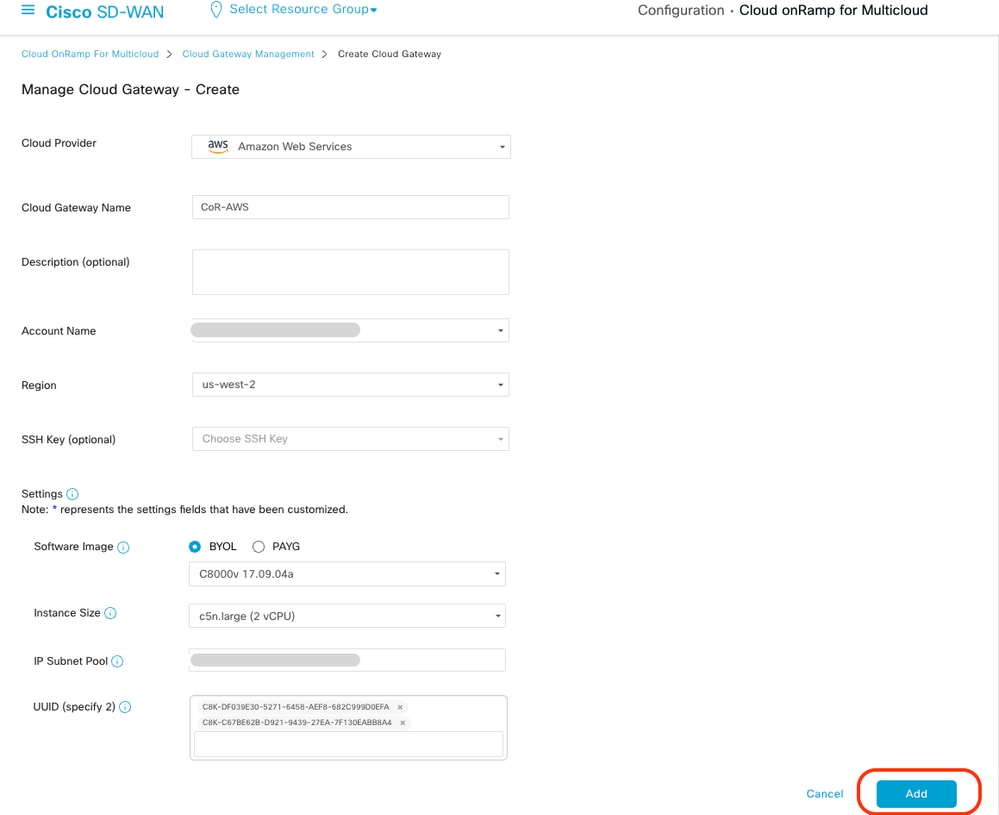

- Cloud Providerのドロップダウンメニューをクリックして、AWSを選択します。

- クラウドゲートウェイ名を入力します。

- Account Nameドロップダウンメニューをクリックします。このドロップダウンメニューには、以前に入力されたアカウント情報が表示されます。

- Regionドロップダウンメニューをクリックし、ホストVPCにタグが付けられたリージョンを選択します。

- ソフトウェアイメージ、インスタンスサイズ、およびIPサブネットプールは、以前に入力されたグローバルクラウドゲートウェイから自動入力されます。

- UUIDドロップダウンをクリックします。デバイステンプレートに以前に接続されたC8000vの2つのUUIDが表示されます。これらを選択し、Addをクリックします。

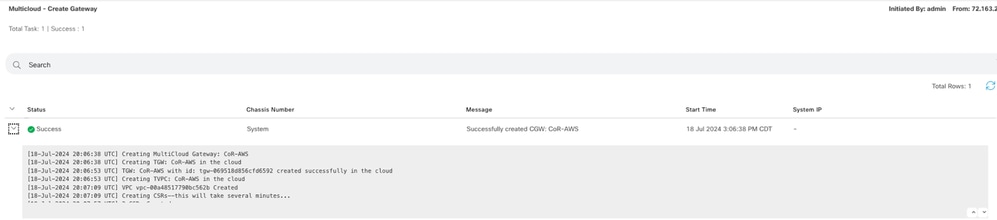

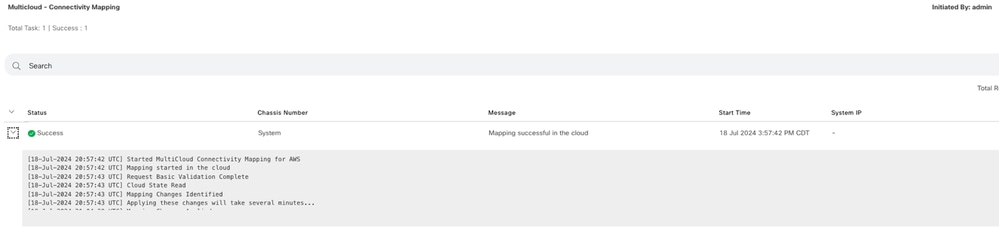

これで、クラウドゲートウェイが作成を開始し、クラウドゲートウェイの導入が成功するまで待機します。

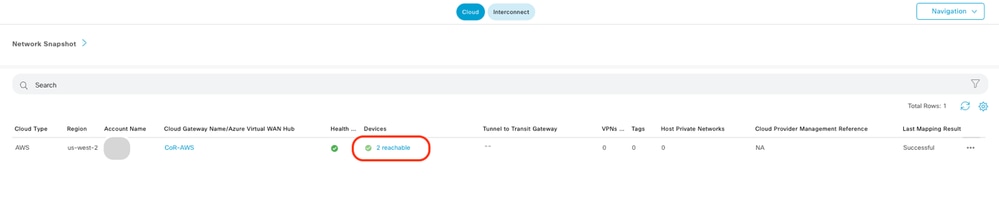

注:WANエッジには、プロセス完了後に到達可能になるまで数分かかります。

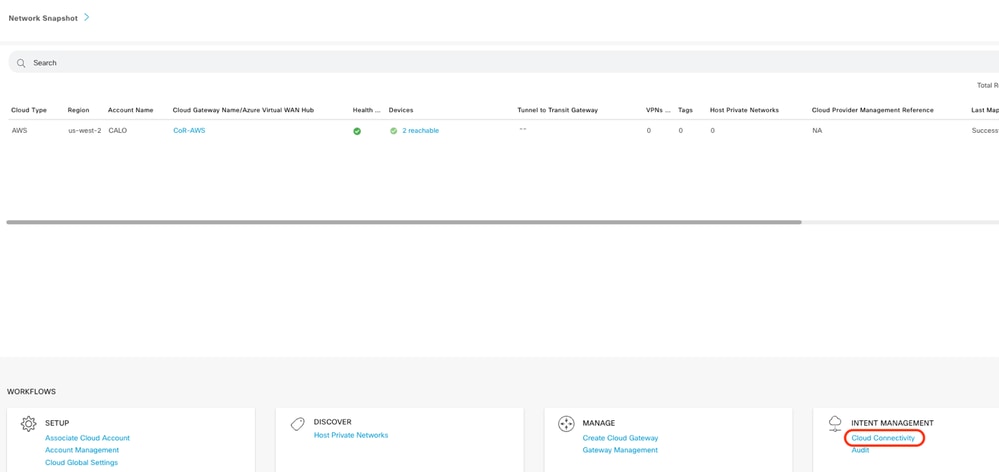

AWSにデプロイされた2台のC8000vデバイスが到達可能です。ここで、Cloud Connectivityをクリックします。

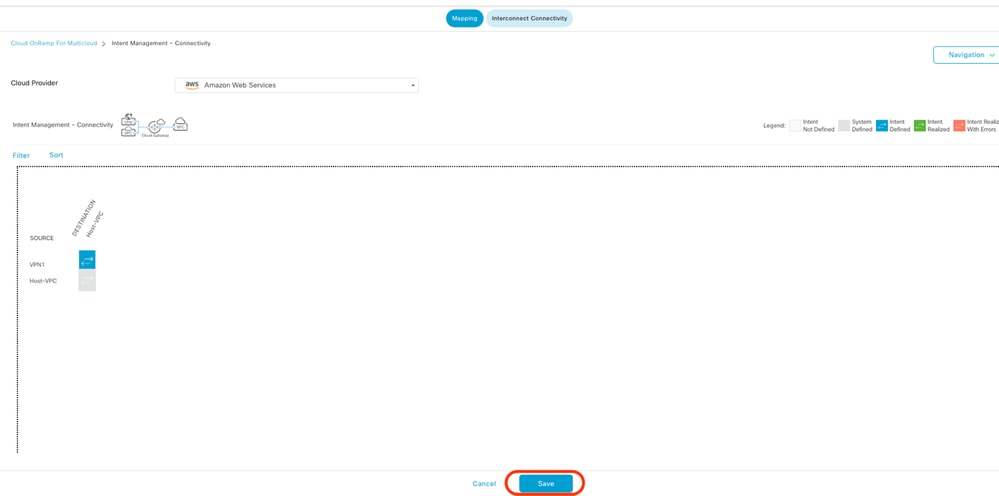

EditをクリックしてVPN mappingを実行し、VPN 1を選択してから、Saveをクリックします。

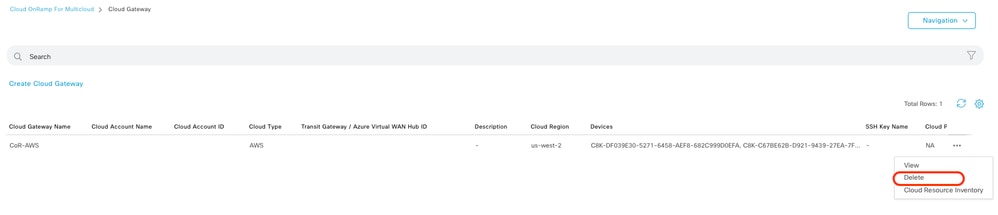

ステップ3:クラウドゲートウェイの削除方法

クラウドゲートウェイを削除するには、Manageの下で、Gateway Managementを選択します。

次に、目的のクラウドゲートウェイの3つのドット(...)をクリックし、Deleteをクリックします。

確認

このセクションでは、検証目的の結果について説明します。

マッピング後、VPN 1サービスVPN(VRF)がAWSの2つのC8000vの両方に存在することを確認します。

C8kv1-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

C8kv2-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

また、ホストVPCからのBGPルートだけでなく、オンプレミスブランチルータから学習したOMPルートも表示できます。

C8kv1-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:55:52, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:55:52, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:55:52, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.12/30 is directly connected, Tunnel100001

L 169.254.0.14/32 is directly connected, Tunnel100001

C 169.254.0.16/30 is directly connected, Tunnel100002

L 169.254.0.18/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

C8kv2-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:57:17, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:57:17, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:57:17, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.4/30 is directly connected, Tunnel100001

L 169.254.0.6/32 is directly connected, Tunnel100001

C 169.254.0.8/30 is directly connected, Tunnel100002

L 169.254.0.10/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

関連情報

SD-WANクラウドオンランプ設定ガイド

テクニカル サポートとドキュメント - Cisco Systems