概要

このドキュメントでは、Cisco IOS-XE® SD-WANルータへのセキュアシェル(SSH)接続を制限するプロセスについて説明します。

前提条件

要件

vManageとcEdge間のコントロール接続は、適切なテストを行うために必要です。

使用するコンポーネント

この手順は、Cisco EdgeまたはvManageデバイスのソフトウェアリリースに限定されるものではないため、すべてのリリースをこれらの手順で使用できます。ただし、このドキュメントはcEdgeルータ専用です。設定するには、次のものが必要です。

- Cisco cEdgeルータ(仮想または物理)

- Cisco vManage

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

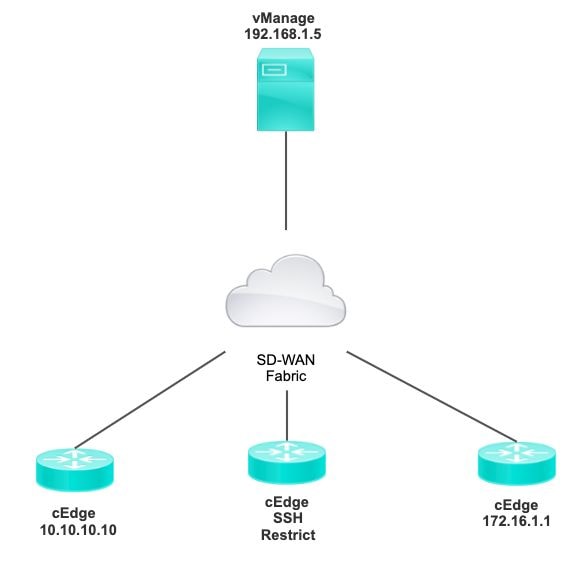

このデモンストレーションの目的は、cEdge 172.16.1.1からのSSHアクセスを制限し、cEdge 10.10.10.10およびvManageを許可するようにcEdgeで設定を示すことです。

トポロジ

SSHアクセスの制限手順

接続の検証

cEdgeルータがvManageに到達できるかどうかを検証するには、接続の検証が必要です。 デフォルトでは、vManageはIP 192.168.1.5を使用してcEdgeデバイスにログインします。

vManage GUIで、cEdgeへのSSHを開き、接続されたIPに次の出力があることを確認します。

cEdge#show users

Line User Host(s) Idle Location

*866 vty 0 admin idle 00:00:00 192.168.1.5

Interface User Mode Idle Peer Address

vManageがトンネル、システム、またはパブリックIPアドレスを使用してcEdgeにログインしていないことを確認します。

cEdgeへのログインに使用されるIPを確認するには、次のアクセスリストを使用します。

cEdge#show run | section access

ip access-list extended VTY_FILTER_SHH

5 permit ip any any log <<<< with this sequence you can verify the IP of the device that tried to access.

アクセスコントロールリストの検証

VTY回線に適用されるアクセスリスト

cEdge#show sdwan running-config | section vty

line vty 0 4

access-class VTY_FILTER_SSH in vrf-also

transport input ssh

ACLが適用された後、vManageからcEdgeに対してSSHを再び開き、ログに次のメッセージが生成されるのを確認できます。

このメッセージは、show loggingコマンドで表示できます。

*Jul 13 15:05:47.781: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: Tadmin] [Source: 192.168.1.5] [localport: 22] at 15:05:47 UTC Tue Jul 13 2022

前のログで、ローカルポート22を確認できます。これは、192.168.1.5がcEdgeへのSSHを開こうとしたことを意味します。

送信元IPが192.168.1.5であることを確認したので、vManageがSSHセッションを開けるように、正しいIPを使用してACLを設定できます。

アクセスコントロールリストの設定

cEdgeに複数のシーケンスがある場合は、必ずACLの先頭に新しいシーケンスを追加してください。

変更前:

cEdge#show access-list VTY_FILTER_SSH

Extended IP access list VTY_FILTER_SSH

10 permit tcp 10.10.10.10 0.0.0.15 any eq 22 100 deny ip any any log

設定例:

cEdge#config-transaction

cEdgeconfig)# ip access-list

cEdge(config)# ip access-list extended VTY_FILTER_SSH

cEdge(config-ext-nacl)# 5 permit ip host 192.168.1.5 any log

cEdgeconfig-ext-nacl)# commit

Commit complete.

新しいシーケンス:

cEdge#show access-list VTY_FILTER_SSH

Extended IP access list VTY_FILTER_SSH

5 permit ip host 192.168.1.5 any log <<<< New sequence to allow vManage to SSH

10 permit tcp 10.10.10.10 0.0.0.15 any eq 22

100 deny ip any any log <<<< This sequence deny all other SSH connections

VTY回線にACLを適用します。

cEdge#show sdwan running-config | section vty

line vty 0 4

access-class VTY_FILTER_SSH in vrf-also

transport input ssh

!

line vty 5 80

access-class VTY_FILTER_SSH in vrf-also

transport input ssh

vManage GUIでの設定

cEdgeデバイスにテンプレートが添付されている場合は、次の手順を実行できます。

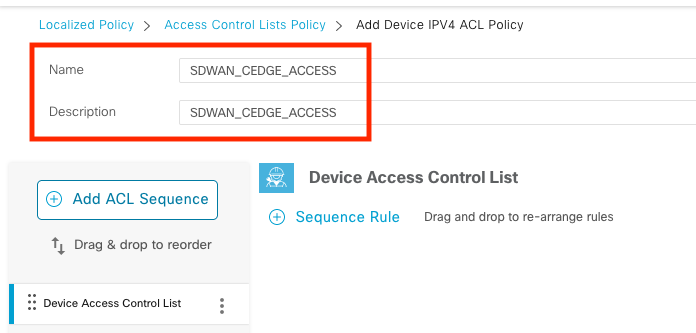

ステップ 1:ACLの作成

Configuration > Custom Options > Access Control List > Add Device Access Policy > Add ipv4 Device Access Policyの順に移動します。

ACLの名前と説明を追加し、Add ACL Sequenceをクリックしてから、Sequence Ruleを選択します

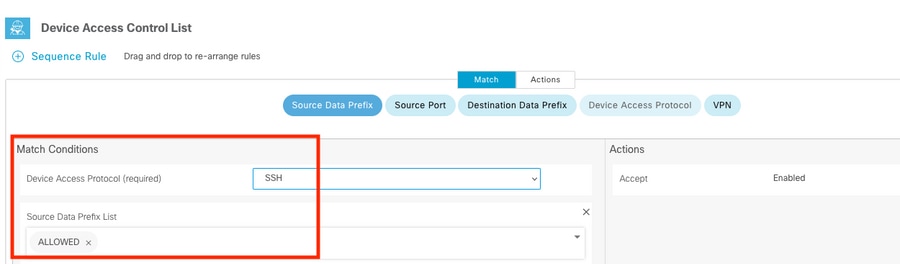

Device Access Protocol >SSHを選択します。

次に、送信元のデータプレフィックスリストを選択します。

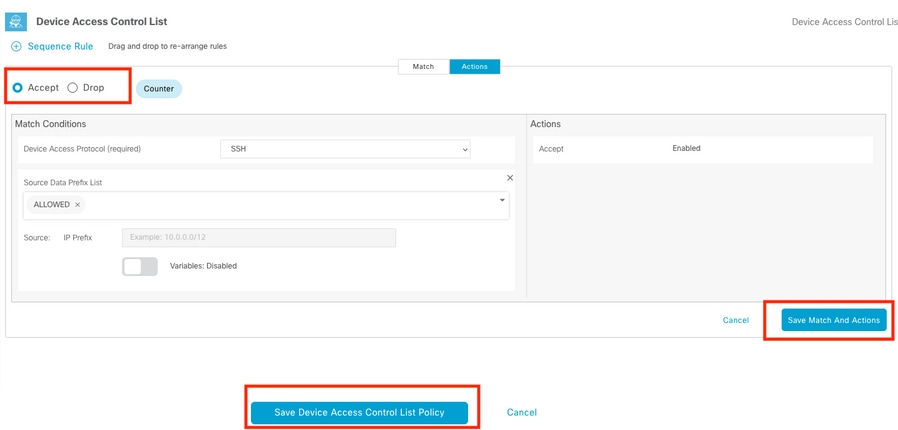

Actionsをクリックし、Acceptを選択してから、 Save Match And Actions.

最後に、 Save Device Access Control List Policy.

ステップ 2:ローカライズされたポリシーの作成

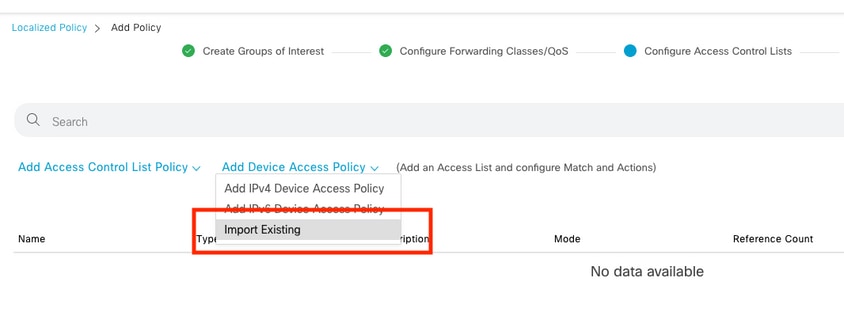

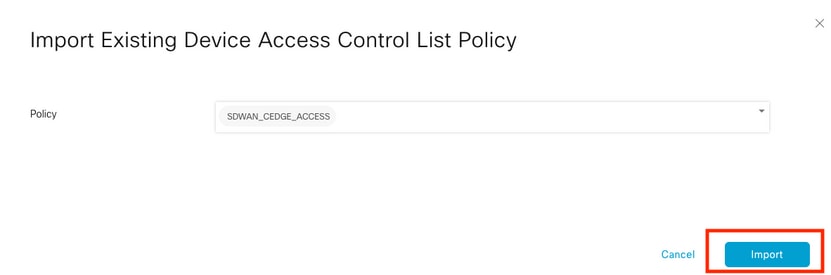

Configuration > Localized Policy > Add Policy > Configure Access Control List > Add Device Access Policy > Import Existingの順に移動します。

前のACLを選択し、Importをクリックします。

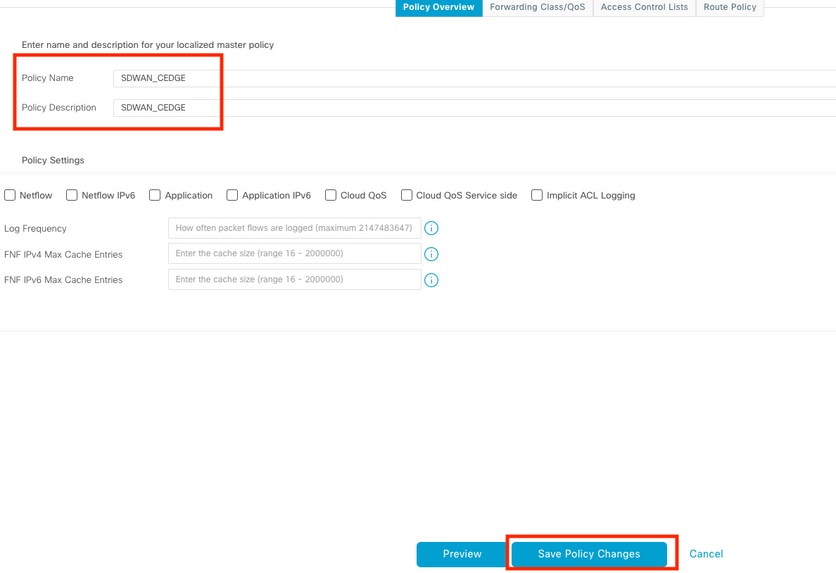

ポリシー名とポリシーの説明を追加し、 Save Policy Changes.

ステップ 3:デバイステンプレートへのローカライズされたポリシーの適用

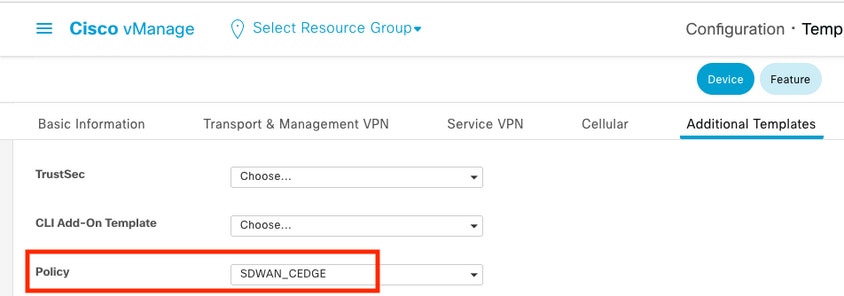

Configuration > Template > Device > Select the Deviceの順に移動し、 > ... > Edit > Additional Templates > Policy > SDWAN_CEDGE > Updateの順にクリックします。

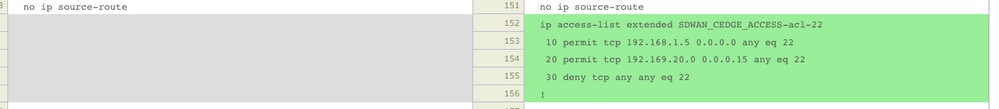

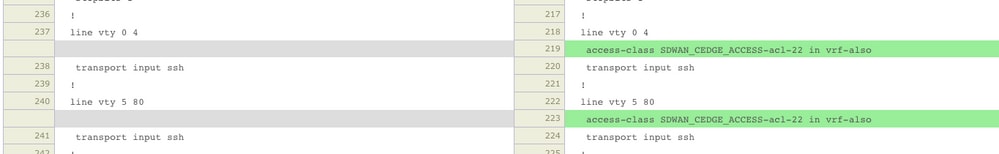

テンプレートをプッシュする前に、設定の違いを確認できます。

新しいACL設定

回線vtyに適用されるACL

検証

vManageの以前のフィルタを使用して、メニュー> [ツール] > [SSHターミナル]の順に選択し、cEdgeへのSSHアクセスを再度テストできます。

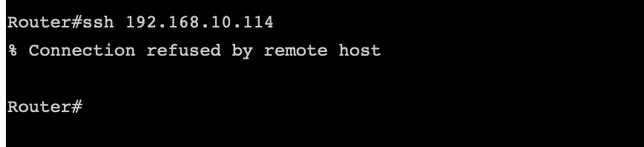

ルータは192.168.10.114mにSSH接続を試みた

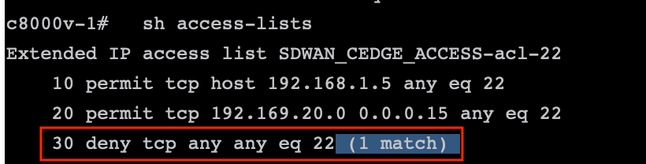

ACLカウンタを確認すると、Seq 30に1つの一致があり、SSH接続が拒否されたことを確認できます。

関連情報