はじめに

このドキュメントでは、SNMPv3の設定について説明し、セキュリティ(認証)、暗号化(プライバシー)、および制限(表示)について説明します。

背景

SNMPv3の設定は複雑で設定が難しく、必要な作業がわかるまで行われることがよくあります。SNMPv3が存在する理由は、セキュリティ、暗号化、および制限の点でHTTPSと似ています。

前提条件

SD-WAN機能テンプレートおよびデバイステンプレートに関する知識。

SNMP MIB、SNMPポーリング、およびSNMPウォークに関する一般的な知識

要件

SD-WANコントローラ

Ciscoエッジルータ

使用するコンポーネント

20.9上のSD-WANコントローラ

17.9上のCiscoエッジルータ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

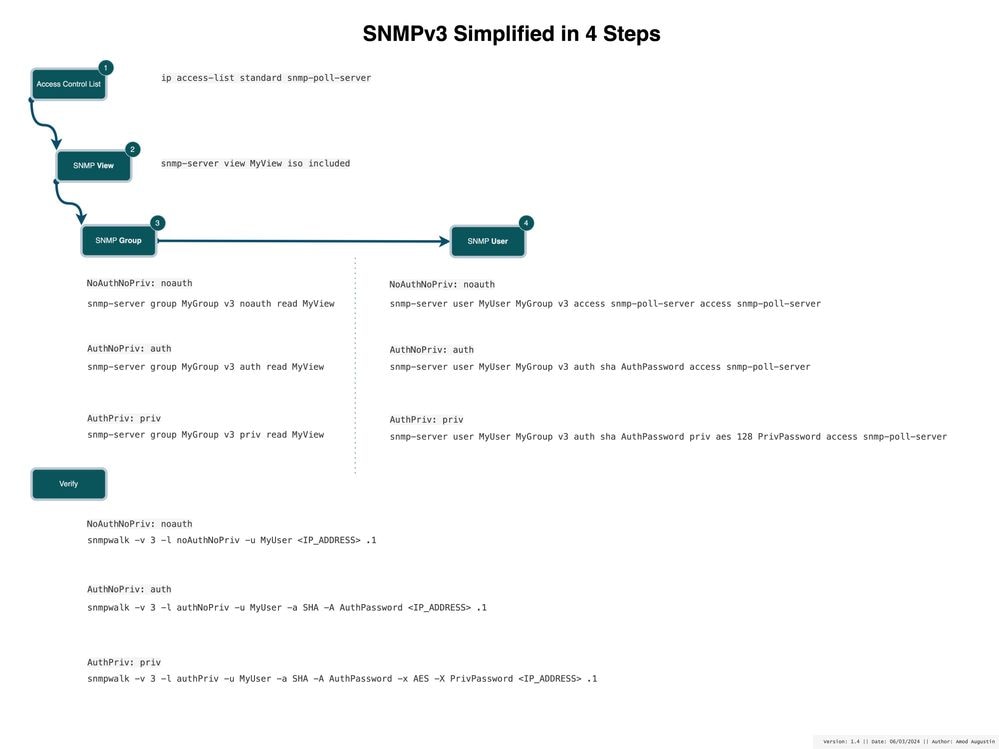

この図は、CLIの観点からSNMPv3を設定するために必要なものをすべて理解するのに役立ちます。

SNMPv3の4つのステップの簡素化

SNMPv3の4つのステップの簡素化

概念をCLIまたは機能テンプレートに簡単に配置できることを理解したら、さあ、飛び込もう。

ステップ 1:

システム(この例ではルータ)をポーリングできるユーザを許可するようにACLを設定します。

ip access-list standard snmp-poll-server

ステップ 2:

SNMPビューを定義します。この用語はポーリング側がアクセスできるMIBを示しているので、ここでは制限です。

snmp-server view MyView iso included

ステップ 3:

snmpグループを定義します。snmpグループは主に2つの部分で構成されます。a.セキュリティレベルb.制限(ビュー)。

セキュリティ レベル:

- noAuthNoPriv:認証およびプライバシーなし(暗号化なし)。

- authNoPriv:認証は必要ですが、プライバシーはありません。

- authPriv:認証とプライバシーの両方が必要です。

制約事項は、ステップ2で定義した内容です。これらをまとめてみましょう。

!NoAuthNoPriv: noauth

snmp-server group MyGroup v3 noauth read MyView

!AuthNoPriv: auth

snmp-server group MyGroup v3 auth read MyView

!AuthPriv: priv

snmp-server group MyGroup v3 priv read MyView

ステップ 4:

このステップでは、グループをユーザに関連付け、各グループをそれぞれの認証とプライバシー(暗号化)を定義するユーザに関連付け、アクセスコントロールリストを使用してさらにセキュリティを強化できます。

!NoAuthNoPriv: noauth

snmp-server user MyUser MyGroup v3 access snmp-poll-server

!AuthNoPriv: auth

snmp-server user MyUser MyGroup v3 auth sha AuthPassword access snmp-poll-server

!AuthPriv: priv

snmp-server user MyUser MyGroup v3 auth sha AuthPassword priv aes 128 PrivPassword access snmp-poll-server

注意:snmp-server userを設定しようとしても、コンテキストヘルプが利用できず、実行コンフィギュレーションにも表示されません。これは、RFC 3414に準拠するためです。フルコマンドを入力すると、パーサーは設定を受け入れます

cEdge-RT01(config)# snmp-server user ? ^ % Invalid input detected at '^' marker.

Cisco Bug ID CSCvn71472

おめでとうございます。以上が必要です。CLIとその概念が理解できたので、次にCatalyst SD-WAN ManagerでSNMP機能テンプレートを使用して設定する方法を説明します

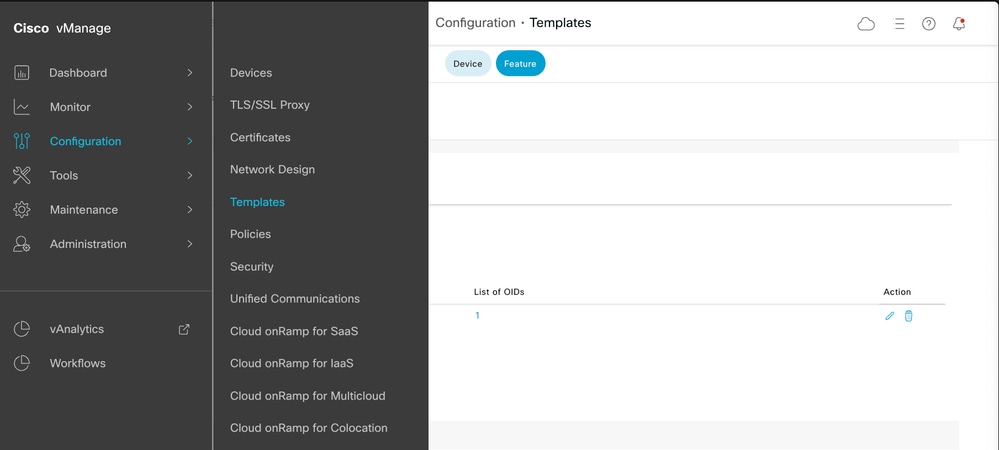

Cisco vManage > Configuration > Templates > Featureの順に移動します

機能テンプレート

機能テンプレート

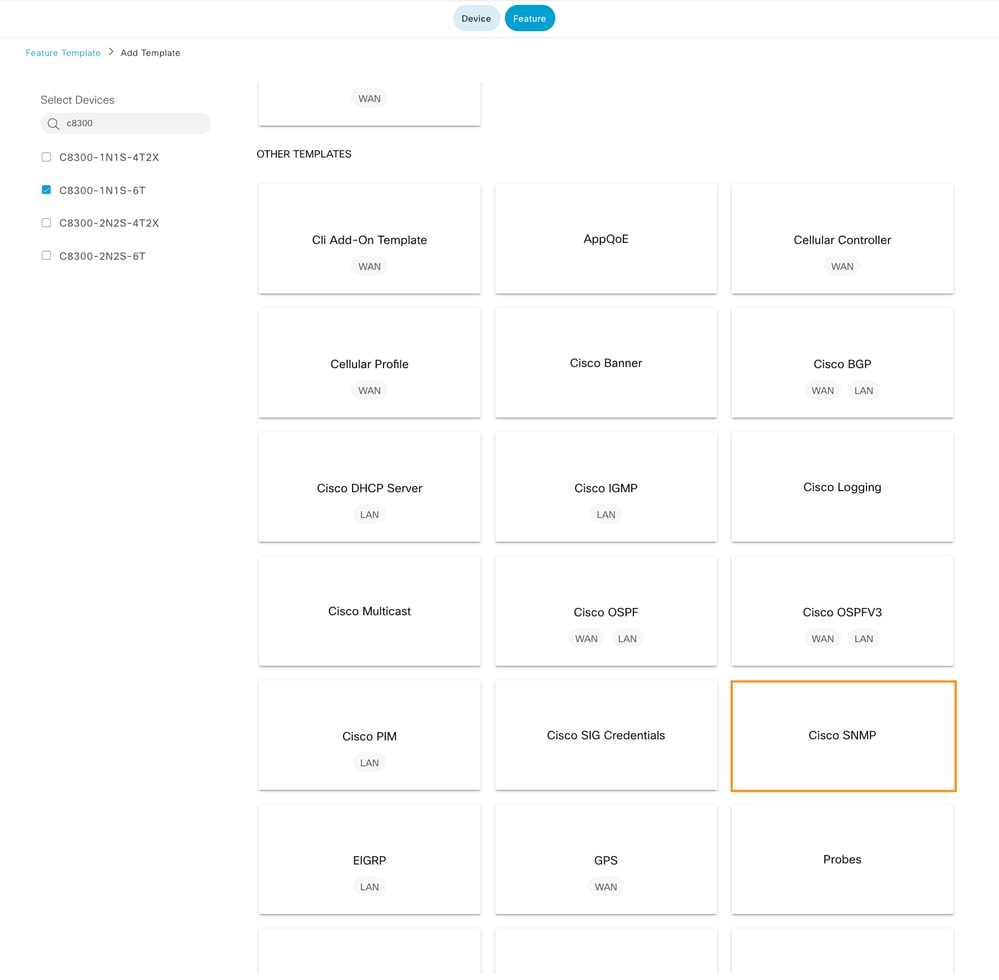

Other TemplateセクションにあるCisco SNMPに移動します

SNMP機能

SNMP機能

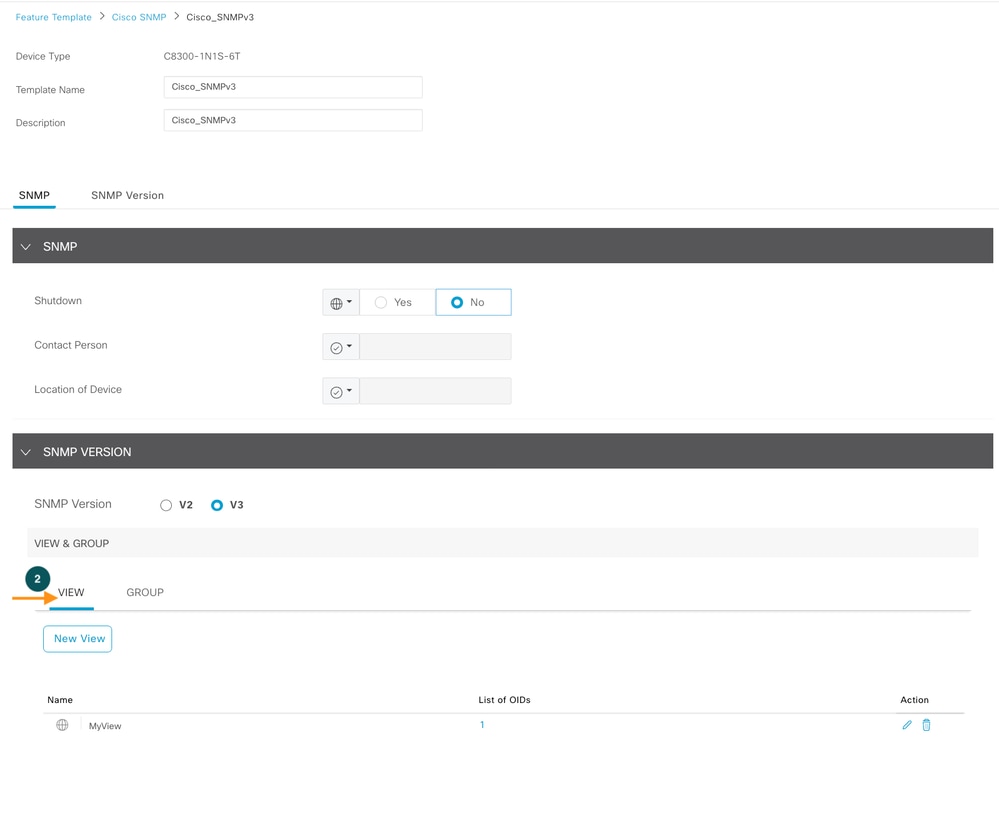

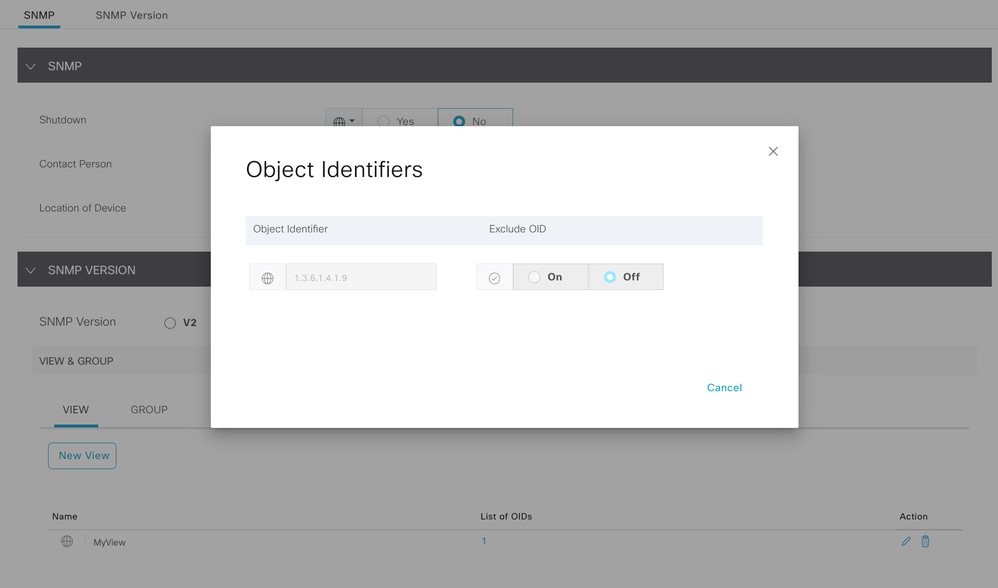

SNMPビュー(制限)を定義します。これがステップ2です。

SNMP ビュー

SNMP ビュー

SNMP OID(OID)

SNMP OID(OID)

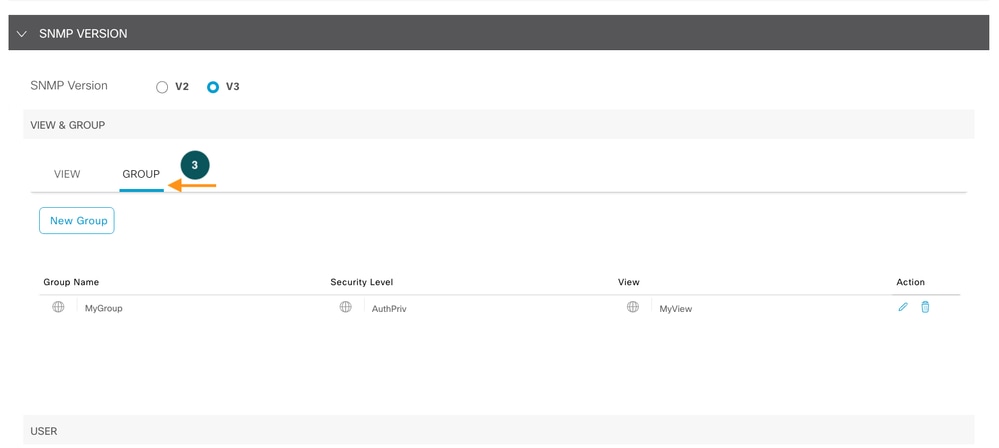

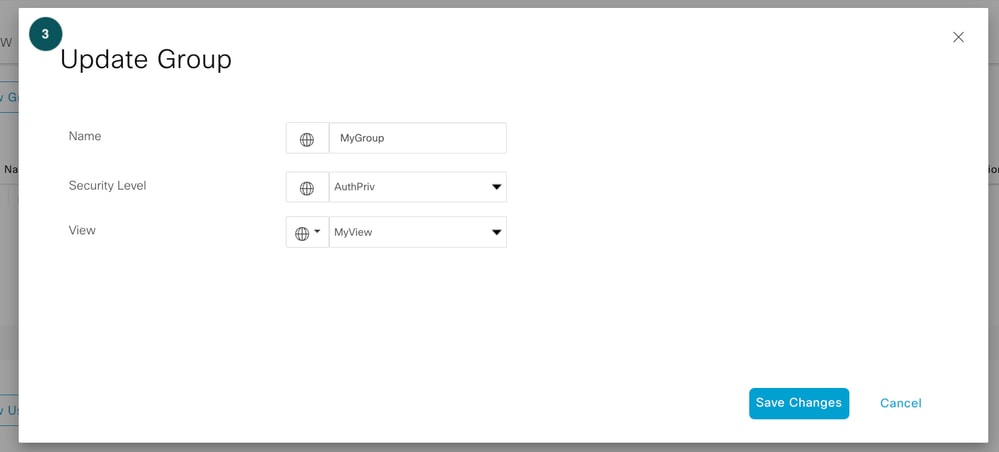

SNMPグループを定義します。これがステップ3です。

SNMPグループ

SNMPグループ

SNMPグループ

SNMPグループ

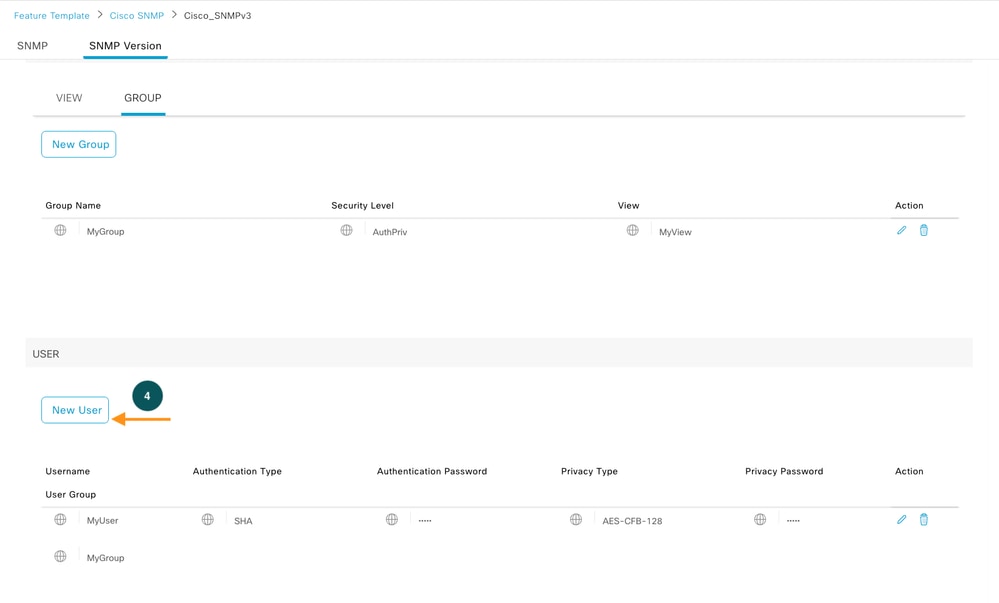

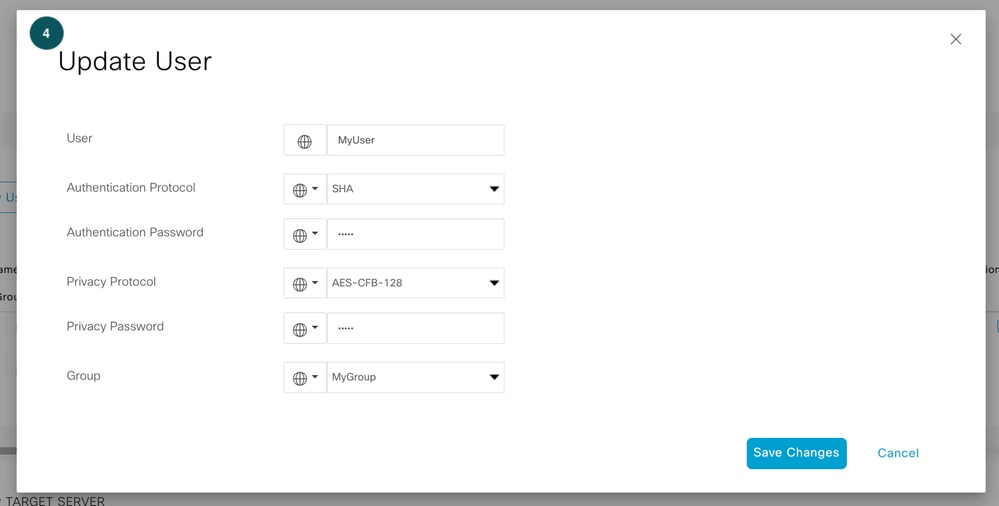

ユーザグループを定義します。これは、認証と暗号化パスワードを定義するステップ4です。

SNMPユーザ

SNMPユーザ

SNMPユーザ暗号化

SNMPユーザ暗号化

注:SNMPグループのセキュリティレベルに基づいて、ユーザに関連付けられているそれぞれのフィールドが有効になります。

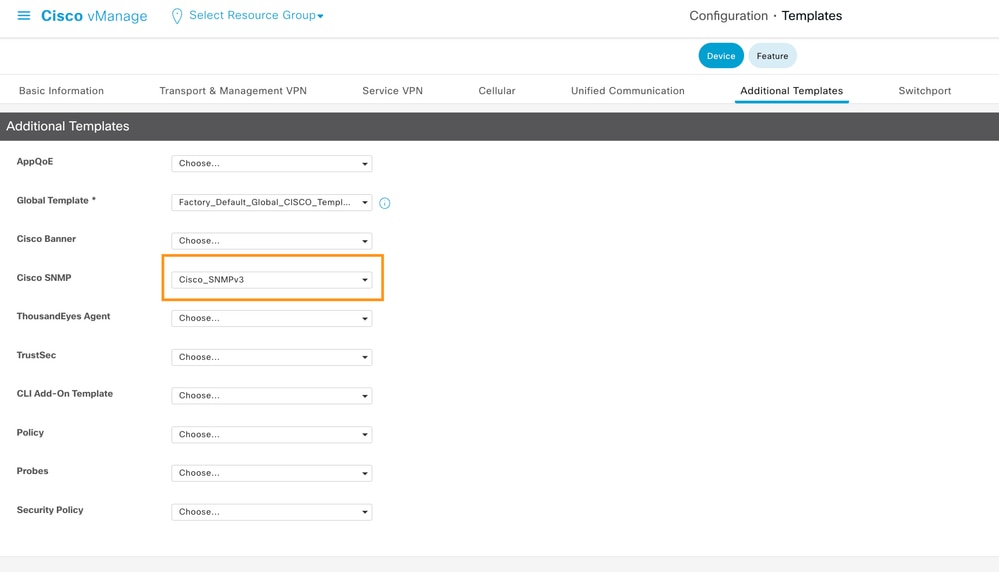

次に、デバイステンプレートに機能テンプレートをアタッチします。

SNMP機能テンプレート

SNMP機能テンプレート

確認

Router#show snmp user User name: MyUser Engine ID: 800000090300B8A3772FF870 storage-type: nonvolatile active access-list: snmp-poll-server Authentication Protocol: SHA Privacy Protocol: AES128 Group-name: MyGroup

snmpwalkがインストールされているマシンから、コマンドを実行して各セキュリティレベルのSNMP応答を確認できます

!NoAuthNoPriv: noauth snmpwalk -v 3 -l noAuthNoPriv -u MyUser <IP_ADDRESS> .1 !AuthNoPriv: auth snmpwalk -v 3 -l authNoPriv -u MyUser -a SHA -A AuthPassword <IP_ADDRESS> .1 !AuthPriv: priv snmpwalk -v 3 -l authPriv -u MyUser -a SHA -A AuthPassword -x AES -X PrivPassword <IP_ADDRESS> .1

-v:バージョン(3)

-l:セキュリティレベル

-A:認証プロトコルパスフレーズ

-X:プライバシー・プロトコルのパスフレーズ

参考資料