はじめに

このドキュメントでは、SD-WAN Cisco IOS® XEデバイスでTLS Syslogサーバを設定するための包括的なガイドについて説明します。

前提条件

SD-WAN Cisco IOS XEデバイスでTLS Syslogサーバの設定を進める前に、次の要件を満たしていることを確認してください。

要件

次の項目に関する知識があることが推奨されます。

-

SD-WANコントローラ:ネットワークに適切に設定されたSD-WANコントローラが含まれていることを確認します。

-

Cisco IOS XE SD-WANルータ:Cisco IOS XE SD-WANイメージを実行する互換性のあるルータ。

-

Syslogサーバ:ログデータを収集して管理するための、syslog-ngなどのUbuntuベースのSyslogサーバ。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

コンフィギュレーション

1. Ubuntuマシンへのsyslog-ngのインストール

Ubuntuサーバにsyslog-ngを設定するには、次の手順を実行して適切なインストールと設定を行います。

ステップ 1:ネットワーク設定の構成

Ubuntu Serverをインストールした後、マシンがインターネットにアクセスできるように、固定IPアドレスとDNSサーバを設定します。これは、パッケージと更新プログラムをダウンロードする際に重要です。

ステップ 2:syslog-ngのインストール

Ubuntuマシンで端末を開き、次のコマンドを実行します。

sudo apt-get install syslog-ng sudo apt-get install syslog-ng openssl

2. サーバ認証用のルート認証局をsyslogサーバにインストールする

ディレクトリの作成とキーの生成

cd /etc/syslog-ng mkdir cert.d key.d ca.d cd cert.d openssl genrsa -out ca.key 2048 openssl req -new -x509 -key ca.key -out PROXY-SIGNING-CA.ca -days 730 # Copy key to the key.d folder cp ca.key ../key.d

指紋の計算

次のコマンドを実行し、出力をコピーします。

openssl x509 -in PROXY-SIGNING-CA.ca -fingerprint -noout | awk -F "=" '{print $2}' | sed 's/://g' | tee fingerprint.txt

#出力例: 54F371C8EE2BFB06E2C2D0944245C288FBB07163

3. syslog-ngサーバ設定ファイルの設定

syslog-ngコンフィギュレーションファイルを編集します。

sudo nano /etc/syslog-ng/syslog-ng.conf

設定を追加します。

source s_src { network( ip(0.0.0.0) port(6514) transport("tls") tls( key-file("/etc/syslog-ng/key.d/ca.key") cert-file("/etc/syslog-ng/cert.d/PROXY-SIGNING-CA.ca") peer-verify(optional-untrusted) ) ); }; destination remote { file("/var/log/syslog"); }; log { source(s_src); destination(remote); };

4. Cisco IOS XE SD-WANデバイスでのサーバ認証用ルート認証局のインストール

CLIからの設定

-

次の設定モードを入力します。

config-t

-

トラストポイントを設定します。

crypto pki trustpoint PROXY-SIGNING-CA enrollment url bootflash: revocation-check none rsakeypair PROXY-SIGNING-CA 2048 subject-name cn=proxy-signing-cert fqdn none fingerprint 54F371C8EE2BFB06E2C2D0944245C288FBB07163 >> The fingerprint configured was obtained from the fingerprint.txt file above commit

-

をコピー プロキシ署名CA.ca 同じ名前を使用して、syslogサーバからルータのブートフラッシュにコピーします。

-

トラスト ポイントを認証します。

crypto pki authenticate PROXY-SIGNING-CA

example:

Router#crypto pki authenticate PROXY-SIGNING-CA

Reading file from bootflash:PROXY-SIGNING-CA.ca

Certificate has the attributes:

Fingerprint MD5: 7A97B30B 2AE458FF D9E7D91F 66488DCF

Fingerprint SHA1: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Trustpoint Fingerprint: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Certificate validated - fingerprints matched.

Trustpoint CA certificate accepted.

-

トラストポイントを登録します。

crypto pki enroll PROXY-SIGNING-CA

example:

vm32#crypto pki enroll PROXY-SIGNING-CA

Start certificate enrollment ..

The subject name in the certificate will include: cn=proxy-signing-cert

The fully-qualified domain name will not be included in the certificate

Certificate request sent to file system

The 'show crypto pki certificate verbose PROXY-SIGNING-CA' commandwill show the fingerprint.

-

をコピー プロキシ署名CA.req ファイルをルータからsyslogサーバにコピーします。

Syslogサーバでの証明書の署名

openssl x509 -in PROXY-SIGNING-CA.req -req -CA PROXY-SIGNING-CA.ca -CAkey ca.key -out PROXY-SIGNING-CA.crt -CAcreateserial -extensions ca_extensions

-

生成されたファイルをコピーします(プロキシ署名CA.crtcopy scp: bootflash:

-

証明書をインポートします。

crypto pki import PROXY-SIGNING-CA certificate

example:

Router# crypto pki import PROXY-SIGNING-CA certificate

% The fully-qualified domain name will not be included in the certificate

% Request to retrieve Certificate queued

構成の検証

show crypto pki trustpoint PROXY-SIGNING-CA status

example:

Router#show crypto pki trustpoint PROXY-SIGNING-CA status

Trustpoint PROXY-SIGNING-CA:

Issuing CA certificate configured:

Subject Name:

o=Internet Widgits Pty Ltd,st=Some-State,c=AU

Fingerprint MD5: 7A97B30B 2AE458FF D9E7D91F 66488DCF

Fingerprint SHA1: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Router General Purpose certificate configured:

Subject Name:

cn=proxy-signing-cert

Fingerprint MD5: 140A1EAB FE945D56 D1A53855 FF361F3F

Fingerprint SHA1: ECA67413 9C102869 69F582A4 73E2B98C 80EFD6D5

Last enrollment status: Granted

State:

Keys generated ............. Yes (General Purpose, non-exportable)

Issuing CA authenticated ....... Yes

Certificate request(s) ..... Yes

5. Cisco IOS XE SD-WANルータでのTLS syslogサーバの設定

次のコマンドを使用して、syslogサーバを設定します。

logging trap syslog-format rfc5424 logging source-interface GigabitEthernet0/0/0 logging tls-profile tls-profile logging host X.X.X.X transport tls profile tls-profile tls-version TLSv1.2

6. 検証

ルータのログを確認する

show logging

Showing last 10 lines

Log Buffer (512000 bytes):

Apr 9 05:59:48.025: %DMI-5-CONFIG_I: R0/0: dmiauthd: Configured from NETCONF/RESTCONF by admin, transaction-id 189410

Apr 9 05:59:48.709: %DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:58393 for netconf over ssh. External groups:

Apr 9 05:59:50.015: %LINK-5-CHANGED: Interface GigabitEthernet0/0/1, changed state to administratively down

Apr 9 05:59:51.016: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to down

Apr 9 05:59:52.242: %SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Syslogサーバのログを確認する

tail -f /var/log/syslog

root@server1:/etc/syslog-ng# tail -f /var/log/syslog

Apr 9 15:51:14 10.66.91.94 188 <189>1 2024-04-09T05:51:51.037Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:38032 for netconf over ssh. External groups:

Apr 9 15:59:10 10.66.91.94 177 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:10 10.66.91.94 177 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:10 10.66.91.94 143 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%DMI-5-CONFIG_I: R0/0: dmiauthd: Configured from NETCONF/RESTCONF by admin, transaction-id 189410

Apr 9 15:59:11 10.66.91.94 188 <189>1 2024-04-09T05:59:48.711Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:58393 for netconf over ssh. External groups:

Apr 9 15:59:13 10.66.91.94 133 <189>1 2024-04-09T05:59:50.016Z - - - - - BOM%LINK-5-CHANGED: Interface GigabitEthernet0/0/1, changed state to administratively down

Apr 9 15:59:13 10.66.91.94 137 <189>1 2024-04-09T05:59:50.016Z - - - - - BOM%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to down

Apr 9 15:59:15 10.66.91.94 177 <189>1 2024-04-09T05:59:52.242Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:15 10.66.91.94 177 <189>1 2024-04-09T05:59:52.242Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:18 10.66.91.94 188 <189>1 2024-04-09T05:59:55.286Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:34575 for netconf over ssh. External groups:

Apr 9 15:59:21 10.66.91.94 113 <187>1 2024-04-09T05:59:58.882Z - - - - - BOM%LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up

Apr 9 15:59:21 10.66.91.94 135 <189>1 2024-04-09T05:59:59.882Z - - - - - BOM%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up

Apr 9 15:59:28 10.66.91.94 177 <189>1 2024-04-09T06:00:05.536Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:43 10.66.91.94 188 <189>1 2024-04-09T06:00:20.537Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:43530 for netconf over ssh. External groups:

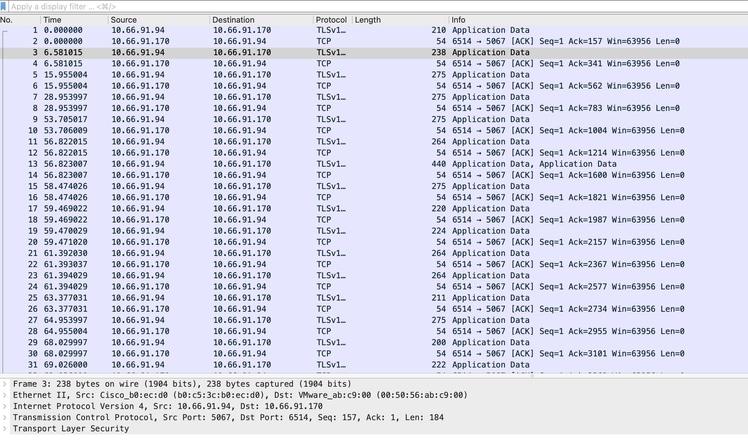

パケットキャプチャのスクリーンショットを見ると、暗号化された通信が行われていることがわかります。

ISR4331-branch-NEW_Branch#show logging

Trap logging: level informational, 6284 message lines logged

Logging to 10.66.91.170 (tls port 6514, audit disabled,

link up),

131 message lines logged,

0 message lines rate-limited,

0 message lines dropped-by-MD,

xml disabled, sequence number disabled

filtering disabled

tls-profile: tls-proile

Logging Source-Interface: VRF Name:

GigabitEthernet0/0/0

TLS Profiles:

Profile Name: tls-proile

Ciphersuites: Default

Trustpoint: Default

TLS version: TLSv1.2

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。