ASA の設定:SSL デジタル証明書のインストールと更新

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、クライアントレス SSLVPN および AnyConnect 接続に使用する、信頼できるサードパーティの SSL デジタル証明書を ASA にインストールする方法について説明します。

前提条件

要件

このドキュメントでは、証明書を登録するために信頼できるサードパーティの認証局(CA)にアクセスする必要があります。サードパーティ CA ベンダーの例としては、Baltimore、Cisco、Entrust、Geotrust、G、Microsoft、RSA、Thawte、VeriSign などがありますが、他にも存在します。

開始する前に、ASA 上のクロック時間、日付、およびタイム ゾーンが正しいことを確認してください。証明書認証では、Network Time Protocol(NTP)サーバを使用して ASA 上で時刻を同期することをお勧めします。『Cisco ASA シリーズ CLI コンフィギュレーション ガイド(一般的な操作)、9.1 』では、ASA で時刻と日付を正しく設定するために実行する手順について詳しく説明しています。

使用するコンポーネント

このドキュメントでは、ソフトウェア バージョン 9.4.1 および ASDM バージョン 7.4(1) が稼働する ASA 5500-X を使用しています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

この例では、GoDaddy 証明書が使用されます。各ステップには、Adaptive Security Device Manager(ASDM)の手順と、同等の CLI が含まれています。

設定

SSL プロトコルは、クライアントがサーバ認証を実行するために、SSL サーバがクライアントにサーバ証明書を提供することを義務付けています。ユーザが不正なサーバからの証明書を信頼するようにブラウザを誤って設定する可能性があるため、自己署名証明書を使用することは推奨されません。また、ユーザがセキュリティ ゲートウェイに接続するときにセキュリティ警告に応答する必要があるという不便さもあります。この目的のために、信頼できるサードパーティの CA を使用して ASA に SSL 証明書を発行することをお勧めします。

ASA でのサードパーティ証明書のライフサイクルは、基本的に次の手順で行われます。

CSR の生成

CSR の生成は、x.509 デジタル証明書のライフサイクルの最初のステップです。

プライベート/パブリック Rivest-Shamir-Adleman(RSA)または楕円曲線デジタル署名アルゴリズム(ECDSA)のキーペアが生成されると(付録 A で、RSA と ECDSA の使用の違いを詳しく説明します)、証明書署名要求(CSR)が作成されます。

CSR は、要求元のホストの公開キーとアイデンティティ情報を含む PKCS10 形式のメッセージです。 PKI のデータ形式 ASA および Cisco IOS に適用されるさまざまな証明書形式について説明します。®.

注:

1. 必要なキーペアのサイズについて、CA に確認します。CA/ブラウザ フォーラムでは、メンバー CA によって生成されたすべての証明書の最小サイズが 2048 ビットであることが義務付けられています。

2. ASA は現在、SSL サーバ認証に 4096 ビット キー(Cisco Bug ID CSCut53512)をサポートしていません。ただし、IKEv2 は、ASA 5580、5585、および 5500-X プラットフォームでの 4096 ビット サーバ証明書の使用のみサポートしています。

3. 「信頼できない証明書(Untrusted Certificate)」の警告が出されないようにし、厳密な証明書のチェックに合格するためには、CSR の FQDN フィールドの ASA の DNS 名を使用します。

CSR を生成する方法は 3 つあります。

- ASDM の設定.

- ASA CLI による ASA の設定.

- OpenSSL を使用した CSR の生成.

1. ASDM による設定

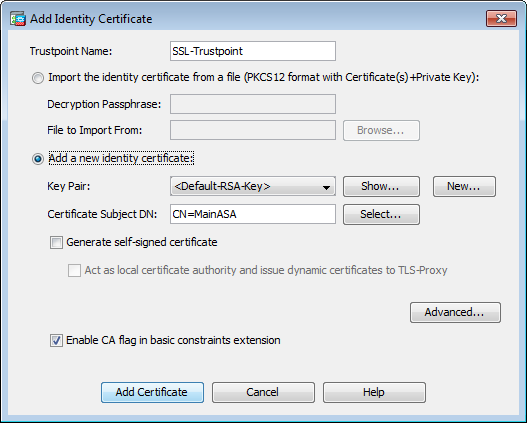

Configuration > Remote Access VPN > Certificate Managementに移動し、Identity Certificates.- クリック

Add.

- [トラストポイント名(Trustpoint Name)] 入力フィールドでトラストポイント名を定義します。

- 「

Add a new identity certificatetheradio」ボタンをクリックします。 - キーペアについては、

New.

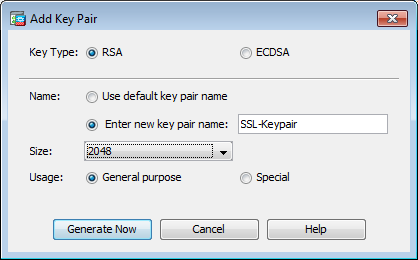

- [キータイプ(Key Type)] に RSA または ECDSA を選択します。 (これらの違いについては、「付録 A」を参照してください)。

- 「

Enter new key pair nametheradio」ボタンをクリックします。認識できるように、キーペアの名前を特定します。 - を選択します

Key Size。withGeneral Purpose for UsageRSAを選択します。 - をクリックします。

Generate Nowキーペアが作成されます。 - Certificate Subject DNを定義するには、をクリックし

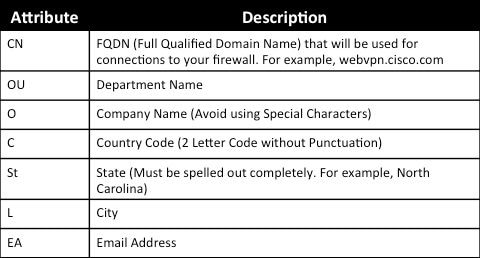

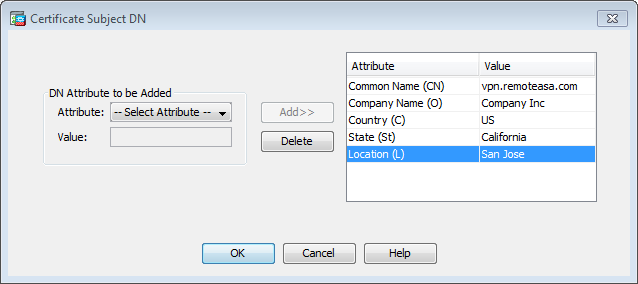

Select,、次の表に表示されている属性を設定します。

これらの値を設定するには、[属性(Attribute)] ドロップダウンリストから値を選択し、値を入力して [追加(Add)] をクリックします。

注:一部のサードパーティベンダーでは、アイデンティティ証明書を発行する前に、特定の属性を追加する必要があります。必要な属性が明確でない場合は、ベンダーに詳細を問い合せてください。

- 適切な値を追加したら、

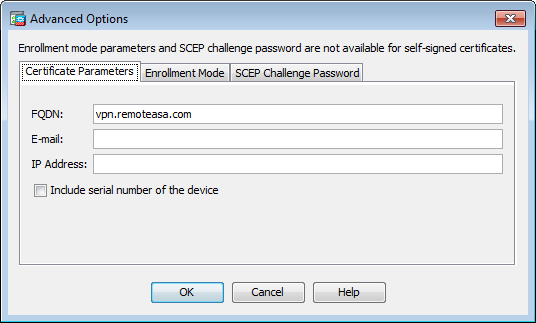

OK.[Certificate Subject DN]フィールドに値が入力された状態で[Add Identity Certificate]ダイアログボックスが表示されることをクリックします。 - [Advanced] をクリックします。

- フィ

FQDNールドに、インターネットからデバイスにアクセスするために使用されるFQDNを入力します。クリックOK. - [基本制約の拡張でCAフラグを有効にする(Enable CA flag in basic constraints extension)] オプションをオンのままにします。デフォルトでは、CA フラグのない証明書を CA 証明書として ASA にインストールできなくなりました。基本制約拡張は、証明書のサブジェクトが CA で、この証明書を含む有効な認証パスの最大深さかどうかを示すものです。オプションをオフにすることで、この要件をバイパスできます。

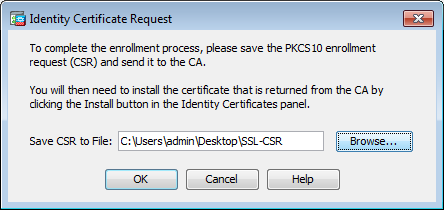

- をクリックし

OK,、Add Certificate.「A」プロンプトが表示されたら、CSRをローカルマシン上のファイルに保存します。

- choose a location where to save the CSR and save the

Browse,file with .txtという拡張子を付けてファイルを保存します。注:.txt 拡張子を付けてファイルを保存すると、テキストエディタ(メモ帳など)を使用して PKCS#10 要求を開き、表示することができます。

2. ASA CLI による ASA の設定

ASDM では、CSR が生成された時点、または CA 証明書がインストールされた時点でトラストポイントが自動的に作成されます。CLI では、トラストポイントを手動で作成する必要があります。

! Generates 2048 bit RSA key pair with label SSL-Keypair. MainASA(config)# crypto key generate rsa label SSL-Keypair modulus 2048 INFO: The name for the keys are: SSL-Keypair Keypair generation process begin. Please wait... ! Define trustpoint with attributes to be used on the SSL certificate MainASA(config)# crypto ca trustpoint SSL-Trustpoint MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# fqdn (remoteasavpn.url) MainASA(config-ca-trustpoint)# subject-name CN=(asa.remotevpn.url),O=Company Inc,C=US,

St=California,L=San Jose MainASA(config-ca-trustpoint)# keypair SSL-Keypair MainASA(config-ca-trustpoint)# exit ! Initiates certificate signing request. This is the request to be submitted via Web or

Email to the third party vendor. MainASA(config)# crypto ca enroll SSL-Trustpoint WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate is used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes % Start certificate enrollment .. % The subject name in the certificate is: subject-name CN=(remoteasavpn.url),

O=Company Inc,C=US,St=California,L=San Jose % The fully-qualified domain name in the certificate will be: (remoteasavpn.url), % Include the device serial number in the subject name? [yes/no]: no Display Certificate Request to terminal? [yes/no]: yes Certificate Request: -----BEGIN CERTIFICATE REQUEST-----

MIIDDjCCAfYCAQAwgYkxETAPBgNVBAcTCFNhbiBKb3NlMRMwEQYDVQQIEwpDYWxp

Zm9ybmlhMQswCQYDVQQGEwJVUzEUMBIGA1UEChMLQ29tcGFueSBJbmMxGjAYBgNV

BAMTEXZwbi5yZW1vdGVhc2EuY29tMSAwHgYJKoZIhvcNAQkCFhF2cG4ucmVtb3Rl

YXNhLmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK62Nhb9ktlK

uR3Q4TmksyuRMqJNrb9kXpvA6H200PuBfQvSF4rVnSwKOmu3c8nweEvYcdVWV6Bz

BhjXeovTVi17FlNTceaUTGikeIdXC+mw1iE7eRsynS/d4mzMWJmrvrsDNzpAW/EM

SzTca+BvqF7X2r3LU8Vsv6Oi8ylhco9Fz7bWvRWVtO3NDDbyolC9b/VgXMuBitcc

rzfUbVnm7VZDOf4jr9EXgUwXxcQidWEABlFrXrtYpFgBo9aqJmRp2YABQ1ieP4cY

3rBtgRjLcF+S9TvHG5m4v7v755meV4YqsZIXvytIOzVBihemVxaGA1oDwfkoYSFi

4CzXbFvdG6kCAwEAAaA/MD0GCSqGSIb3DQEJDjEwMC4wDgYDVR0PAQH/BAQDAgWg

MBwGA1UdEQQVMBOCEXZwbi5yZW1vdGVhc2EuY29tMA0GCSqGSIb3DQEBBQUAA4IB

AQBZuQzUXGEB0ix1yuPK0ZkRz8bPnwIqLTfxZhagmuyEhrN7N4+aQnCHj85oJane

4ztZDiCCoWTerBS4RSkKEHEspu9oohjCYuNnp5qa91SPrZNEjTWw0eRn+qKbId2J

jE6Qy4vdPCexavMLYVQxCny+gVkzPN/sFRk3EcTTVq6DxxaebpJijmiqa7gCph52

YkHXnFne1LQd41BgoLlCr9+hx74XsTHGBmI1s/9T5oAX26Ym+B2l/i/DP5BktIUA

8GvIY1/ypj9KO49fP5ap8al0qvLtYYcCcfwrCt+OojOrZ1YyJb3dFuMNRedAX37t

DuHNl2EYNpYkjVk1wI53/5w3

-----END CERTIFICATE REQUEST----- Redisplay enrollment request? [yes/no]: no ! Displays the PKCS#10 enrollment request to the terminal. Copy this from the terminal

to a text file to submit to the third party CA.

3. OpenSSL を使用した CSR の生成

OpenSSLは、OpenSSL configファイルを使用して、CSR生成で使用される属性を取得します。このプロセスにより、CSR と秘密キーが生成されます。

注意:生成された秘密キーが他のユーザーと共有されていないことを確認します。これは、証明書の整合性が損なわれる可能性があるためです。

- このプロセスが実行されているシステムに OpenSSL がインストールされていることを確認します。Mac OSX および GNU/Linux ユーザーの場合、これはデフォルトでインストールされます。

- 機能ディレクトリに切り替えます。

Windowsの場合:デフォルトでは、このユーティリティは「

C:\Openssl\bin.コマンドプロンプトを開く場所」にインストールされています。Mac OSX/Linux の場合:CSR を作成するために必要なディレクトリで、ターミナルウィンドウを開きます。

- テキストエディタを使用して、OpenSSL 構成ファイルを指定された属性で作成します。完了したら、前のステップで説明した場所にopenssl.cnfとしてファイルを保存します(バージョン0.9.8h以降を使用している場合は、ファイルisopenssl.cfg)。

[req] default_bits = 2048 default_keyfile = privatekey.key distinguished_name = req_distinguished_name req_extensions = req_ext [req_distinguished_name] commonName = Common Name (eg, YOUR name) commonName_default = (asa.remotevpn.url) countryName = Country Name (2 letter code) countryName_default = US stateOrProvinceName = State or Province Name (full name) stateOrProvinceName_default = California localityName = Locality Name (eg, city) localityName_default = San Jose 0.organizationName = Organization Name (eg, company) 0.organizationName_default = Company Inc [req_ext] subjectAltName = @alt_names

[alt_names] DNS.1 = *.remoteasa.com - 次のコマンドを使用して、CSR と秘密キーを生成します。

openssl req -new -nodes -out CSR.csr -config openssl.cnf# Sample CSR Generation: openssl req -new -nodes -out CSR.csr -config openssl.cnf

Generate a 2048 bit RSA private key ...................................................................................+++ ........................................+++ writing new private key to 'privatekey.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Common Name (eg, YOUR name) [(asa.remotevpn.url)]: Country Name (2 letter code) [US]: State or Province Name (full name) [California]: Locality Name (eg, city) [San Jose]: Organization Name (eg, company) [Company Inc]:保存した CSR をサードパーティ ベンダーに送信します。証明書が発行されると、CA は ASA にインストールされるアイデンティティ証明書と CA 証明書を提供します。

CA での SSL 証明書の生成

次の手順は、CA から署名された CSR を取得することです。CAは、新しく生成されたPEMエンコードされたID証明書を提供するか、CA証明書バンドルとともにPKCS12証明書を提供します。

CSR が(OpenSSL または CA 自体のいずれかによって)ASA の外部で生成される場合、秘密キーと CA 証明書を含む PEM でエンコードされたアイデンティティ証明書は個別のファイルとして使用できます。 付録Bでは、これらの要素を単一のPKCS12ファイル(.p12または.pfx形式)にまとめる手順について説明します。

このドキュメントでは、ASA にアイデンティティ証明書を発行する例として、GoDaddy CA が使用されています。このプロセスは、他のCAベンダーでは異なります。先に進む前に、CAのドキュメントをよく読んでください。

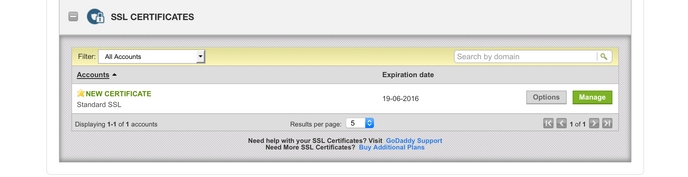

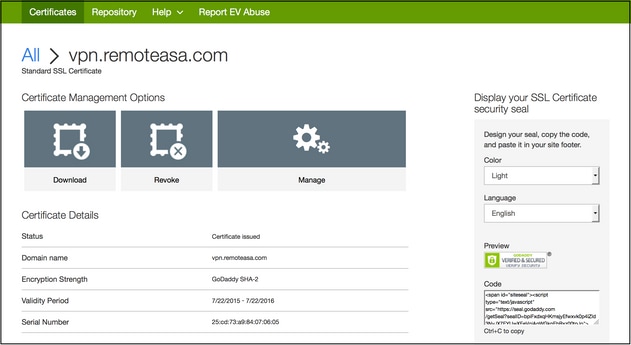

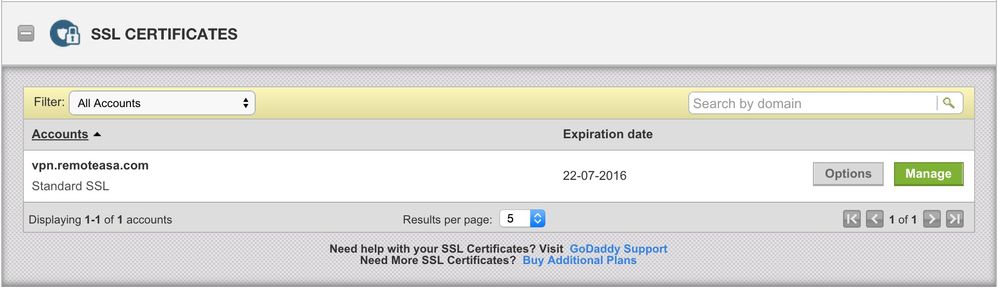

GoDaddy CA での SSL 証明書生成の例

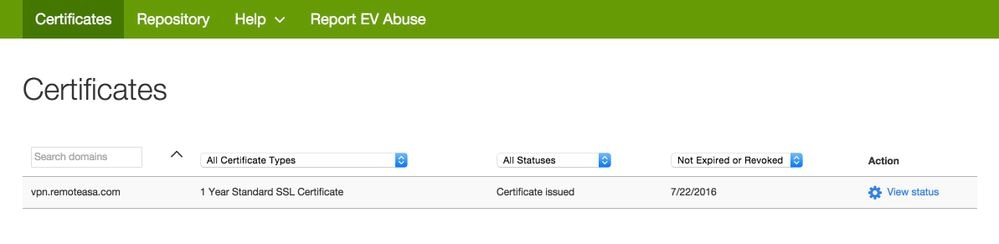

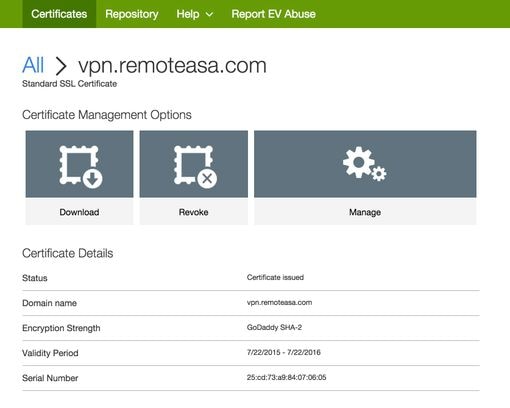

購入後、およびSSL証明書の初期セットアップフェーズで、GoDaddyアカウントに移動し、SSL証明書を表示します。新しい証明書が存在するはずです。クリックして続行しますManage。

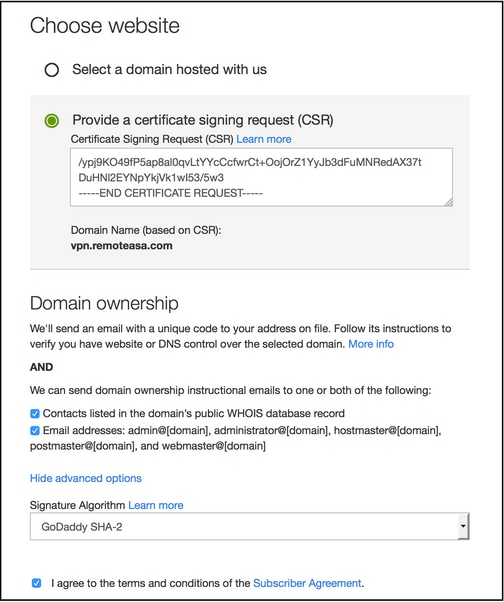

これにより、次の図に示すように、CSR を提供するためのページが表示されます。

CA は、入力された CSR に基づいて、証明書の発行先となるドメイン名を決定します。

これが ASA の FQDN と一致していることを確認します。

注:GoDaddy および他のほとんどの CA は、デフォルトの証明書の署名アルゴリズムとして SHA-2 または SHA256 を使用します。ASA は、8.2(5) [8.3 より前のリリース] および 8.4(1) [8.3 より後のリリース] 以降(Cisco Bug ID CSCti30937)の SHA-2 署名アルゴリズムをサポートします。8.2(5) または 8.4(1) より古いバージョンが使用されている場合は、SHA-1 署名アルゴリズムを選択します。

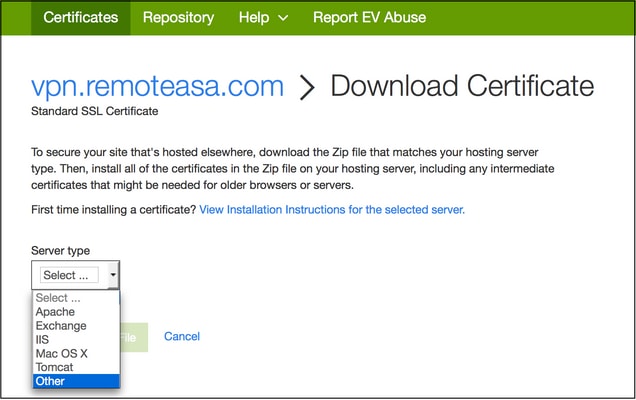

要求が送信されると、GoDaddy は証明書を発行する前に要求を検証します。 証明書要求が検証されると、GoDaddy はそのアカウントに証明書を発行します。 その後、ASA にインストールするために証明書をダウンロードできます。ページをクリックしてDownload、さらに進みます。

Server Typeとしてを選択しOther、証明書zipバンドルをダウンロードします。

.zip ファイルには、アイデンティティ証明書と GoDaddy CA 証明書チェーンバンドルが 2 つの別個の .crt ファイルとして含まれています。SSL 証明書のインストールに進み、これらの証明書を ASA にインストールします。

ASA での SSL 証明書のインストール

SSL 証明書は、ASDM または CLI を使用して ASA に次の 2 つの方法でインストールできます。

- PEM 形式で CA およびアイデンティティ証明書を個別にインポートします。

- または、PKCS12 ファイル(CLI の場合は base64 エンコード)をインポートします。このファイルにアイデンティティ証明書、CA 証明書、および秘密キーがバンドルされています。

注:CA が CA 証明書チェーンを提供している場合は、CSR の生成に使用されたトラストポイントの階層に、即時の中間 CA 証明書のみをインストールします。ルート CA 証明書およびその他の中間 CA 証明書は、新しいトラストポイントにインストールできます。

1.1 ASDM を使用した PEM 形式でのアイデンティティ証明書のインストール

このインストール手順では、CA が PEM でエンコードされた(pem、.cer、.crt)アイデンティティ証明書と CA 証明書バンドルを提供していることを前提としています。

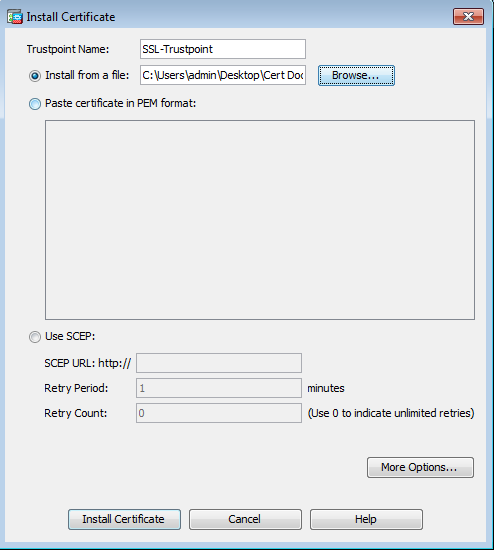

- CA Certificatesに移動し

Configuration > Remote Access VPN > Certificate Management,、これを選択します。 - テキスト エディタで PEM でエンコードされた証明書を開き、サードパーティ ベンダーによって提供された base64 CA 証明書をコピーしてテキスト フィールドに貼り付けます。

- Install Certificate をクリックします。

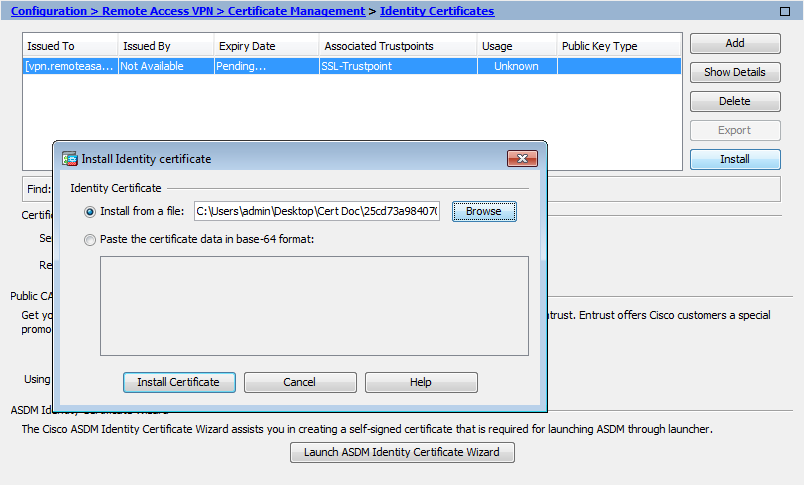

- に移動し

Configuration > Remote Access VPN > Certificate Management、Identity Certificatesを選択します。 - 以前に作成したアイデンティティ証明書を選択します。クリック

Install. - オプションボタンをクリックし、

Install from a filePEM encoded Identity証明書を選択するか、または、PEM encoded Certificateをテキストエディタで開き、サードパーティベンダーにより提供されたbase64 Identity証明書をコピーして、テキストフィールドに貼り付けます。

- クリック

Add Certificate.

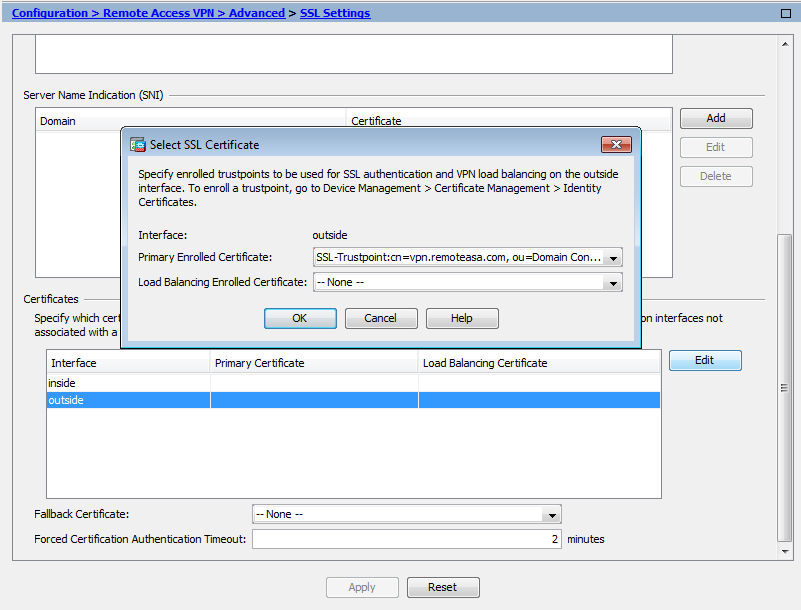

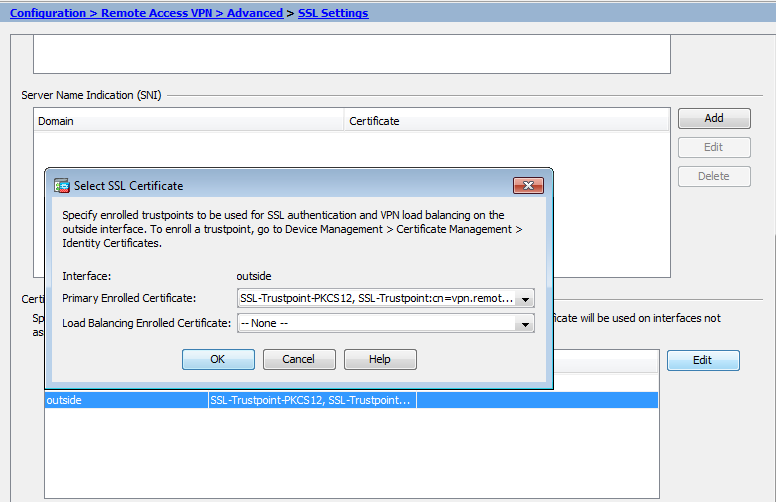

- 移動先:

Configuration > Remote Access VPN > Advanced > SSL Settings. - [証明書(Certificates)] で、WebVPN セッションの終端に使用されるインターフェイスを選択します。この例では、外部インターフェイスが使用されています。

- クリック

Edit. - [証明書(Certificate)] ドロップダウン リストで、新しくインストールした証明書を選択します。

- クリック

OK. - The

Apply.new certificate is now utilized for all WebVPN sessions that terminate on the interface specified.をクリックします。

1.2. CLI を使用した PEM 証明書のインストール

MainASA(config)# crypto ca authenticate SSL-Trustpoint

Enter the base 64 encoded CA certificate. End with the word"quit"on a line by itself

-----BEGIN CERTIFICATE----- MIIEADCCAuigAwIBAgIBADANBgkqhkiG9w0BAQUFADBjMQswCQYDVQQGEwJVUzEh MB8GA1UEChMYVGhlIEdvIERhZGR5IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBE YWRkeSBDbGFzcyAyIENlcnRpZmljYXRpb24gQXV0aG9yaXR5MB4XDTA0MDYyOTE3 MDYyMFoXDTM0MDYyOTE3MDYyMFowYzELMAkGA1UEBhMCVVMxITAfBgNVBAoTGFRo ZSBHbyBEYWRkeSBHcm91cCwgSW5jLjExMC8GA1UECxMoR28gRGFkZHkgQ2xhc3Mg MiBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTCCASAwDQYJKoZIhvcNAQEBBQADggEN ADCCAQgCggEBAN6d1+pXGEmhW+vXX0iG6r7d/+TvZxz0ZWizV3GgXne77ZtJ6XCA PVYYYwhv2vLM0D9/AlQiVBDYsoHUwHU9S3/Hd8M+eKsaA7Ugay9qK7HFiH7Eux6w wdhFJ2+qN1j3hybX2C32qRe3H3I2TqYXP2WYktsqbl2i/ojgC95/5Y0V4evLOtXi EqITLdiOr18SPaAIBQi2XKVlOARFmR6jYGB0xUGlcmIbYsUfb18aQr4CUWWoriMY avx4A6lNf4DD+qta/KFApMoZFv6yyO9ecw3ud72a9nmYvLEHZ6IVDd2gWMZEewo+ YihfukEHU1jPEX44dMX4/7VpkI+EdOqXG68CAQOjgcAwgb0wHQYDVR0OBBYEFNLE sNKR1EwRcbNhyz2h/t2oatTjMIGNBgNVHSMEgYUwgYKAFNLEsNKR1EwRcbNhyz2h /t2oatTjoWekZTBjMQswCQYDVQQGEwJVUzEhMB8GA1UEChMYVGhlIEdvIERhZGR5 IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBEYWRkeSBDbGFzcyAyIENlcnRpZmlj YXRpb24gQXV0aG9yaXR5ggEAMAwGA1UdEwQFMAMBAf8wDQYJKoZIhvcNAQEFBQAD ggEBADJL87LKPpH8EsahB4yOd6AzBhRckB4Y9wimPQoZ+YeAEW5p5JYXMP80kWNy OO7MHAGjHZQopDH2esRU1/blMVgDoszOYtuURXO1v0XJJLXVggKtI3lpjbi2Tc7P TMozI+gciKqdi0FuFskg5YmezTvacPd+mSYgFFQlq25zheabIZ0KbIIOqPjCDPoQ HmyW74cNxA9hi63ugyuV+I6ShHI56yDqg+2DzZduCLzrTia2cyvk0/ZM/iZx4mER dEr/VxqHD3VILs9RaRegAhJhldXRQLIQTO7ErBBDpqWeCtWVYpoNz4iCxTIM5Cuf ReYNnyicsbkqWletNw+vHX/bvZ8= -----END CERTIFICATE----- quit INFO: Certificate has these attributes: Fingerprint: 96c25031 bc0dc35c fba72373 1e1b4140 Do you accept this certificate? [yes/no]: yes Trustpoint 'SSL-Trustpoint' is a subordinate CA and holds a non self-signed certificate. Trustpoint CA certificate accepted. % Certificate successfully imported

!!! - Installing Next-level SubCA in the PKI hierarchy.

!!! - Create a separate trustpoint to install the next subCA certificate (if present)

in the hierarchy leading up to the Root CA (including the Root CA certificate)

MainASA(config)#crypto ca trustpoint SSL-Trustpoint-1

MainASA(config-ca-trustpoint)#enrollment terminal

MainASA(config-ca-trustpoint)#exit

MainASA(config)#

MainASA(config)# crypto ca authenticate SSL-Trustpoint-1

Enter the base 64 encoded CA certificate.

End with the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIEfTCCA2WgAwIBAgIDG+cVMA0GCSqGSIb3DQEBCwUAMGMxCzAJBgNVBAYTAlVT

MSEwHwYDVQQKExhUaGUgR28gRGFkZHkgR3JvdXAsIEluYy4xMTAvBgNVBAsTKEdv

IERhZGR5IENsYXNzIDIgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkwHhcNMTQwMTAx

MDcwMDAwWhcNMzEwNTMwMDcwMDAwWjCBgzELMAkGA1UEBhMCVVMxEDAOBgNVBAgT

B0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoTEUdvRGFkZHku

Y29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAtIEcyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAv3Fi

CPH6WTT3G8kYo/eASVjpIoMTpsUgQwE7hPHmhUmfJ+r2hBtOoLTbcJjHMgGxBT4H

Tu70+k8vWTAi56sZVmvigAf88xZ1gDlRe+X5NbZ0TqmNghPktj+pA4P6or6KFWp/

3gvDthkUBcrqw6gElDtGfDIN8wBmIsiNaW02jBEYt9OyHGC0OPoCjM7T3UYH3go+

6118yHz7sCtTpJJiaVElBWEaRIGMLKlDliPfrDqBmg4pxRyp6V0etp6eMAo5zvGI

gPtLXcwy7IViQyU0AlYnAZG0O3AqP26x6JyIAX2f1PnbU21gnb8s51iruF9G/M7E

GwM8CetJMVxpRrPgRwIDAQABo4IBFzCCARMwDwYDVR0TAQH/BAUwAwEB/zAOBgNV

HQ8BAf8EBAMCAQYwHQYDVR0OBBYEFDqahQcQZyi27/a9BUFuIMGU2g/eMB8GA1Ud

IwQYMBaAFNLEsNKR1EwRcbNhyz2h/t2oatTjMDQGCCsGAQUFBwEBBCgwJjAkBggr

BgEFBQcwAYYYaHR0cDovL29jc3AuZ29kYWRkeS5jb20vMDIGA1UdHwQrMCkwJ6Al

oCOGIWh0dHA6Ly9jcmwuZ29kYWRkeS5jb20vZ2Ryb290LmNybDBGBgNVHSAEPzA9

MDsGBFUdIAAwMzAxBggrBgEFBQcCARYlaHR0cHM6Ly9jZXJ0cy5nb2RhZGR5LmNv

bS9yZXBvc2l0b3J5LzANBgkqhkiG9w0BAQsFAAOCAQEAWQtTvZKGEacke+1bMc8d

H2xwxbhuvk679r6XUOEwf7ooXGKUwuN+M/f7QnaF25UcjCJYdQkMiGVnOQoWCcWg

OJekxSOTP7QYpgEGRJHjp2kntFolfzq3Ms3dhP8qOCkzpN1nsoX+oYggHFCJyNwq

9kIDN0zmiN/VryTyscPfzLXs4Jlet0lUIDyUGAzHHFIYSaRt4bNYC8nY7NmuHDKO

KHAN4v6mF56ED71XcLNa6R+ghlO773z/aQvgSMO3kwvIClTErF0UZzdsyqUvMQg3

qm5vjLyb4lddJIGvl5echK1srDdMZvNhkREg5L4wn3qkKQmw4TRfZHcYQFHfjDCm

rw==

-----END CERTIFICATE-----

quit

INFO: Certificate has the following attributes:

Fingerprint: 81528b89 e165204a 75ad85e8 c388cd68

Do you accept this certificate? [yes/no]: yes

Trustpoint 'SSL-Trustpoint-1' is a subordinate CA and holds a non self-signed certificate.

Trustpoint CA certificate accepted.

% Certificate successfully imported

BGL-G-17-ASA5500-8(config)#

!!! - Similarly create additional trustpoints (of the name "SSL-Trustpoint-n",

where n is number thats incremented for every level in the PKI hierarchy) to

import the CA certificates leading up to the Root CA certificate.

!!! - Importing identity certificate (import it in the first trustpoint that was

created namely "SSL-Trustpoint") MainASA(config)# crypto ca import SSL-Trustpoint certificate

WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate will be used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes

% The fully-qualified domain name in the certificate will be: (asa.remotevpn.url)

Enter the base 64 encoded certificate. End with the word "quit" on a line by itself

----BEGIN CERTIFICATE-----

MIIFRjCCBC6gAwIBAgIIJc1zqYQHBgUwDQYJKoZIhvcNAQELBQAwgbQxCzAJBgNV

BAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQHEwpTY290dHNkYWxlMRow

GAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjEtMCsGA1UECxMkaHR0cDovL2NlcnRz

LmdvZGFkZHkuY29tL3JlcG9zaXRvcnkvMTMwMQYDVQQDEypHbyBEYWRkeSBTZWN1

cmUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5IC0gRzIwHhcNMTUwNzIyMTIwNDM4WhcN

MTYwNzIyMTIwNDM4WjA/MSEwHwYDVQQLExhEb21haW4gQ29udHJvbCBWYWxpZGF0

ZWQxGjAYBgNVBAMTEXZwbi5yZW1vdGVhc2EuY29tMIIBIjANBgkqhkiG9w0BAQEF

AAOCAQ8AMIIBCgKCAQEArrY2Fv2S2Uq5HdDhOaSzK5Eyok2tv2Rem8DofbTQ+4F9

C9IXitWdLAo6a7dzyfB4S9hx1VZXoHMGGNd6i9NWLXsWU1Nx5pRMaKR4h1cL6bDW

ITt5GzKdL93ibMxYmau+uwM3OkBb8QxLNNxr4G+oXtfavctTxWy/o6LzKWFyj0XP

tta9FZW07c0MNvKiUL1v9WBcy4GK1xyvN9RtWebtVkM5/iOv0ReBTBfFxCJ1YQAG

UWteu1ikWAGj1qomZGnZgAFDWJ4/hxjesG2BGMtwX5L1O8cbmbi/u/vnmZ5Xhiqx

<snip>

CCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHkuY29tL3JlcG9z

aXRvcnkvMHYGCCsGAQUFBwEBBGowaDAkBggrBgEFBQcwAYYYaHR0cDovL29jc3Au

Z29kYWRkeS5jb20vMEAGCCsGAQUFBzAChjRodHRwOi8vY2VydGlmaWNhdGVzLmdv

ZGFkZHkuY29tL3JlcG9zaXRvcnkvZ2RpZzIuY3J0MB8GA1UdIwQYMBaAFEDCvSeO

zDSDMKIz1/tss/C0LIDOMEYGA1UdEQQ/MD2CEXZwbi5yZW1vdGVhc2EuY29tghV3

d3cudnBuLnJlbW90ZWFzYS5jb22CEXZwbi5yZW1vdGVhc2EuY29tMB0GA1UdDgQW

BBT7en7YS3PH+s4z+wTRlpHr2tSzejANBgkqhkiG9w0BAQsFAAOCAQEAO9H8TLNx

2Y0rYdI6gS8n4imaSYg9Ni/9Nb6mote3J2LELG9HY9m/zUCR5yVktra9azdrNUAN

1hjBJ7kKQScLC4sZLONdqG1uTP5rbWR0yikF5wSzgyMWd03kOR+vM8q6T57vRst5

69vzBUuJc5bSu1IjyfPP19z1l+B2eBwUFbVfXLnd9bTfiG9mSmC+4V63TXFxt1Oq

xkGNys3GgYuCUy6yRP2cAUV1lc2tYtaxoCL8yo72YUDDgZ3a4PyO1EvC1FOaUtgv

6QNEOYwmbJkyumdPUwko6wGOC0WLumzv5gHnhil68HYSZ/4XIlp3B9Y8yfG5pwbn

7puhazH+xgQRdg==

-----END CERTIFICATE-----

quit

INFO: Certificate successfully imported

! Apply the newly installed SSL certificate to the interface accepting SSL connections

MainASA(config)# ssl trust-point SSL-Trustpoint outside

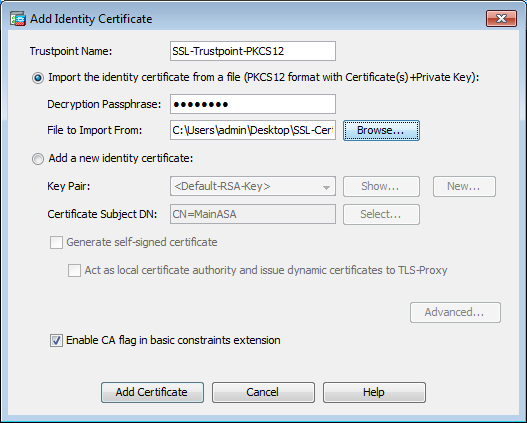

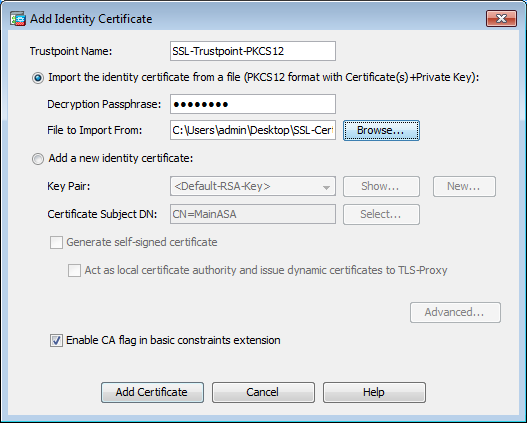

2.1 ASDM を使用した PKCS12 証明書のインストール

ワイルドカード証明書の場合や UC 証明書が生成された場合など、ASA 上で CSR が生成されない場合は、秘密キーとともにアイデンティティ証明書を個別のファイルとして、またはバンドルされた 1 つの PKCS12 ファイル(.p12 または pfx 形式)として受信します。このようなタイプの証明書をインストールするには、次の手順を実行します。

- ID証明書で、CA証明書と秘密キーを単一のPKCS12ファイルにバンドルします。 付録 B では、OpenSSL でこれを実行する手順について説明します。すでに CA によってバンドルされている場合は、次のステップに進みます。

- 移動して

Configuration > Remote Access VPN > Certificate Management,、Identity Certificates. - クリック

Add. - トラストポイント名を指定します。

- オプショ

Import the identity certificate from a fileンボタンをクリックします。 - PKCS12 ファイルの作成に使用するパスフレーズを入力します。PKCS12 ファイルを参照して選択します。証明書ファイルのパスフレーズを入力します。

- [証明書の追加(Add Certificate)] をクリックします。

- 移動し

Configuration > Remote Access VPN > Advanced,て選択SSL Settings. - [証明書(Certificates)] で、WebVPN セッションの終端に使用されるインターフェイスを選択します。この例では、外部インターフェイスが使用されています。

- クリック

Edit. - [証明書(Certificate)] ドロップダウン リストで、新しくインストールした証明書を選択します。

- クリック

OK. Apply.クリック:指定したインターフェイスで終端するすべてのWebVPNセッションに対して、新しい証明書が使用されます。

2.2 CLI を使用した PKCS12 証明書のインストール

MainASA(config)# crypto ca trustpoint SSL-Trustpoint-PKCS12 MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# exit MainASA(config)# crypto ca import SSL-Trustpoint-PKCS12 pkcs12 cisco123 Enter the base 64 encoded pkcs12. End with the word "quit" on a line by itself: -----BEGIN PKCS12----- MIISNwIBAzCCEfEGCSqGSIb3DQEHAaCCEeIEghHeMIIR2jCCEdYGCSqGSIb3DQEH BqCCEccwghHDAgEAMIIRvAYJKoZIhvcNAQcBMBsGCiqGSIb3DQEMAQMwDQQIWO3D hDti/uECAQGAghGQ9ospee/qtIbVZh2T8/Z+5dxRPBcStDTqyKy7q3+9ram5AZdG Ce9n5UCckqT4WcTjs7XZtCrUrt/LkNbmGDVhwGBmYWiOS7npgaUq0eoqiJRK+Yc7 LN0nbho6I5WfL56/JiceAMlXDLr/IqqLg2QAApGdN+F5vANsHse2GsAATewBDLt7 Jy+SKfoNvvIw9QvzCiUzMjYZBANmBdMCQ13H+YQTHitT3vn2/iCDlzRSuXcqypEV q5e3heiOO75lE8TDLWmO3PMvwIZqi8yzWesjcTt1Kd4FoJBZpB70/v9LntoIUOY7 kIQM8fHb4ga8BYfbgRmG6mkMmO1STtbSvlvTa19WTmdQdTyCa+G5PkrryRsy3Ww1 lkGFMhImmrnNADF7HmzbyslVohQZ7h09iVQY9krJogoXHjmQYxG9brf0oEwxSJDa mGDhhESh+s/WuFSV9Z9kiTXpJNZxpTASoWBQrrwmO5v8ZwbjbVNJ7sVdbwpUl6d+ NNFGR7LTqO8hpupeeJnY9eJc2yYqeAXWXQ5kLOZo6/gBEdGtEaZBgCFK9JZ3bl3A xqxGifanWPnLYG611NKuNjTgbjhnEEYI2uZzU0qxnlKa8zyXw+lzrKuJscDbkAPZ wKtw8K+p4OzXVHhuANo6MDvffNRY1KQDtyK1inoPH5ksVSE5awkVam4+HTcqEUfa 16LMana+4QRgSetJhU0LtSMaQfRJGkha4JLq2t+JrCAPz2osARlTsBOjQBNq6YNj 0uB+gGk2Gl8Q5Nln6K1fz0XBFZLWEDBLsaBRO5MAnE7wWtO0+4awGYqVdmIF1lkf XIRKAiQEr1pZ6BVPuvsCNJxaaUHzufhYI2ZAckasKBZOT8/7YK3fnAaGoBCz4cHa o2EEQhq2aYb6YTv0+wtLEWGHzsbGZEM/u54XmsXAI7g28LGJYdfWi509KyV+Ac1V KzHqXZMM2BbUQCNcTF5JIMiW+r62k42FdahfaQb0vJsIe/IwkAKG7y6DIQFs0hwg ZlPXiDbNr1k4e8L4gqupMKWg853PY+oY22rLDC7bul1CKtixIYBCvbn7dAYsI4GQ l6xXhNu3+iye0HgbUQQCfTU/mBrA0ZO+bpKjWOCfqNBuYnZ6kUEdCI7GFLH9QqtM K7YinFLoHwTWbi3MsmqVv+Z4ttVWy7XmikoO2nMynJMP6/CNV8OMxMKdC2qm+c1j s4QlKcAmFsQmNp/7SIP1wnvOc6JbUmC1O520U/r8ftTzn8C7WL62W79cLK4HOr7J sNsZnOz0JOZ/xdZT+cLTCtVevKJOQMK3vMsiOuy52FkuF3HnfrmBqDkbR7yZxELG RCEL0EDdbp8VP0+IhNlyz1q7975SscdxFSL0TvjnHGFWd14ndoqN+bLhWbdPjQWV l3W2NCI95tmHDLGgp3P0OlS+RjdCEGGMg+9cpgBfFC1JocuTDIEcUbJBY8QRUNiS /ubyUagdzUKt1ecfb9hMLP65ZNQ93VIw/NJKbIm7b4P/1Zp/lFP5eq7LkQPAxE4/ bQ4mHcnwrs+JGFkN19B8hJmmGoowH3p4IEvwZy7CThB3E1ejw5R4enqmrgvHqpQe B7odN1OFLAHdo1G5BsHExluNEsEb4OQ0pmKXidDB5B001bJsr748fZ6L/LGx8Al3 <snip> ijDqxyfQXY4zSytljSMwMtYA9hG5I79Sg7pnME1E9xq1DOoRGg8vgxlwiciKtLxp LL0ReDY31KRYv00vW0gf+tE7lST/3TKZvh0sQ/BE0V3kHnwldejMFH+dvyAA9Y1E c8O+tdafBFX4B/HP46E6heP6ZSt0xAfRW1/JF4ljNvUNVO9VtVfR2FTyWpzZFY8A GG5XPIA80WF6wKEPFHIcN8scY+Vot8kXxG96hwt2Cm5NQ2OnVzxUZQbpKsjs/2jC 3HVFe3UJFBsY9UxTLcPXYBSIG+VeqkI8hWZp6clTfNDLY2ELDylQzp1mBg2FujZa YuE0avjCJzBzZUG2umtS5mHQnwPF+XkOujEyhGMauhGxHp4nghSzrUZrBeuL9lUF 2mbpsOcgZkzxMS/rjdNXjCmPFloRBvKkZSlxHFrE/5ZopAhn4i7YtHQNrz9U4RjQ xo9cUuaJ+LNmvzE8Yg3epAMYZ16UNGQQkVQ6ME4BcjRONzW8BYgTq4+pmT1ZNq1P X87CXCPtYRpHF57eSo+tHDINCgfqYXD6e/7r2ngfiCeUeNDZ4aVl2XxvZDaUlBPP Tx5fMARqx/Z8BdDyBJDVBjdsxmQau9HLkhPvdfGlZIWdTe13CzKqXA5Ppmpjt4q9 GnCpC53m76x9Su4ZDw6aUdBcgCTMvfaqJC9gzObee2Wz+aRRwzSxu6tEWVZolPEM v0AA7po3vPeklgOnLRAwEoTTn4SdgNLWeRoxqZgkw1FC1GrotxF1so7uA+z0aMeU lw73reonsNdZvRAcVX3Y6UNFdyt70Ixvo1H4VLzWm0K/oP62C9/eqqMwZ8zoCMPt ENna7T+7Os66SCbMmXCHwyhO0tygNKZFFw/AATFyjqPMWPAxGuPNOrnB6uYCn0Hk 1BU7tF143RNIZaQQEH3XnaPvUuAA4C0FCoE3h+/tVjtfNKDvFmb6ZLZHYQmUYpyS uhdFEpoDrJH1VmI2Tik/iqYWaZ+oDqXPHQXnJhw25h9ombR4qnD+FCfwFCGtPFON o3QffZ53C95n5jPHVMyUrOxDdpwnvzCQPdj6yQm564TwLAmiz7uDlpqJZJe5QxHD nolv+4MdGSfVtBq+ykFoVCaamqeaq6sKgvAVujLXXEs4KEmIgcPqATVRG49ElndI LO1DEQyKhVoDGebAuVRBjzwAm/qxWxxFv3hrbCjpHCwEYms4Wgt/vKKRFsuWJNZf efHldwlltkd5dKwSvDocPT/7mSLtLJa94c6AfgxXy9zO+FTLDQwzxga7xC2krAN1 yHxR2KHN5YeRL+KDzu+u6dYoKAz+YAgwlW6KbeavALSuH4EYqcvg8hUEhp/ySiSc RDhuygxEovIMGfES4FP5V52lPyDhM3Dqwhn0vuYUmYnX8EXURkay44iwwI5HhqYJ lptWyYo8Bdr4WNwt5xqszGzYR6mmGeAIin7bDunsF1uBHWYF4dyKlz1tsdRNMYqQ +W5q+QjVdrjldWv/bMFOaqEjxeNWBRqjzcff3BxMnwvVxtgqxFvRh+DZxiJoiBG+ yx7x8np2AQ1r0METSSxbnZzfnKZKVvBVMkIC6Jsmt2WEVTQvoFJ8em+nemOWgTi/ hHSBzjE7RhAucnHuifOCXOgvR1SDDqyCQbiduc1QjXN0svA8Fqbea9WEH5khOPv3 pbtsL4gsfl2pv8diBQkVQgiZDi8Wb++7PR6ttiY65kVwrdsoNl1/qq+xWOd3tB4/ zoH9LEMgTy9Sz7myWrB9EOOZ8BIjL1M8oMigEYrTDOc3KbyW1S9dd7QAxiuOBaX1 8J8q1OydvTBzmqcjeSsFH4/1NHn5VnfOZnNpui4uhpOXBG+K2zJUJXm6dq1AHBlE KQFsFZpNNyave0Kk8JzQnLAPd7OUU/IksyOCGQozGBH+HSzVp1RDjrrbC342rkBj wnI+j+/1JdWBmHdJMZCfoMZFLSI9ZBqFirdii1/NRu6jh76TQor5TnNjxIyNREJC FE5FZnMFvhM900LaiUZff8WWCOfeRDMttLXb1nuxPFl+lRk+LNlPLVptWgcxzfsr JXrGiwjxybBB9oCOrACq8fGAtEs8WRxJyDH3Jjmn9i/Gl6J1mMCUF//LxAH2WQx8 Ld/qS5OM2iFCffDQjxAj0K6DEN5pUebBv1Em5SOHXvyq5nxgUh4/y84CWaKjw0MQ 5tbbLMlnc7ALIJ9LxZ97YiXSTyeM6oBXBFx6RpklkDv05mlBghSpVQiMcQ2ORIkh UVVNbSHOl9S3cb5wqxaWqAKBqb4h1uLGVbYWZf2mzLZ8U5U5ioiqoMBqNZbzTXpO EqEFuatTllQvCRbcKS3xou4MAixcYUxKwEhbZA/6hd10XSBJwe7jKBV9M6wliKab UfoJCGTAf3sY68lqrMPrbBt0eeWf1C02Sd9Mn+V/jvnil7mxYFFUpruRq3r1LeqP J5camfTtHwyL8N3Q/Zwp+zQeWZiLA8a/iAVu/hYLR1bpF2WCK0lOtJqkvVmrLVLz maZZjbJeOft5cP/lRxbKlS6Gd5dFTEKDE15c6gWUX8RKZP6Q7iaE5hnGmQjm8Ljl kXwF+ivoxOQ8a+Gg1bVTROc7tqW9e9/ewisV1mwvEB6Ny7TDS1oPUDHM84pY6dqi 1+Oio07Ked4BySwNlYy9yaJtBTZSCstfP+ApLidN7pSBvvXf1aHmeNbkPOZJ+c+t fGpUdL6V2UTXfCsOPHTC0ezA15sOHwCuPchrDIj/eGUwMS3NfS25XgcMuvnLqGVO RzcRzlZIg8G0oLYwOCuzoY0D/m9010O1ahePyA9tmVB7HRRbytLdaW7gYeEikoCv 7qtBqJFF17ntWJ3EpQHZUcVClbHIKqjNqRbDCY7so4AlIW7kSEUGWMIUDhprE8Ks NpnvPH2i9JrYrTeROyUI0tL/7SATd2P0a2lxz/zUWekeqd0bmVCsAgQNbB2XkrR3 XS0B52ol+63e8KDqS2zL2TZd3daDFidHlB8QB26tfbfOAcaObJH5/dWP8ddo8UYo Y3JqTl0malxSJhaMHmQdZIQp49utW3TcjqGllYS4HEmcqtHud0ShaUysC6239jlQ KlFWrwXTlBC5vnq5IcOMqx5zyNbfxXz28969cWoMCyU6+kRw0TyF6kF7EEv6XWca XLEwABx+tKRUKHJ673SyDMu96KMV3yZN+RtKbCjqCPVTP/3ZeIp7nCMUcj5sW9HI N34yeI/0RCLyeGsOEiBLkucikC32LI9ik5HvImVTELQ0Uz3ceFqU/PkasjJUve6S /n/1ZVUHbUk71xKR2bWZgECl7fIel7wlrbjpF3Wbk+Er0kfYcsNRHxeTDpKPSt9s u/UsyQJiyNARG4X3iYQlsTce/06Ycyri6GcLHAu58B02nj4CxolCplABZ2N79HtN /7Kh5L0pS9MwsDCHuUI8KFrTsET7TB1tIU99FdB19L64sl/shYAHbccvVWU50Wht PdLoaErrX81Tof41IxbSZbI8grUC4KfG2sdPLJKu3HVTeQ8LfllbBLxfs8ZBS+Oc v8rHlQ012kY6LsFGLehJ+/yJ/uvXORiv0ESp4EhFpFfkp+o+YcFeLUUPd+jzb62K HfSCCbLpCKyEay80dyWkHfgylqxmb9ud0oMO50aFJyqR0NjNt6pcxBRY2A6AJR5S IIC26YNwbh0GjF9qL2FiUqnNH/7GTqPnd2qmsB6FTIwSBT6d854qN7PRt+ZXgdtQ OjcYt1r9qpWDZpNFK8EzizwKiAYTsiEh2pzPt6YUpksRb6CXTkIzoG+KLsv2m3b8 OHyZ9a8z81/gnxrZlls5SCTfOSU70pHWh8VAYKVHHK+MWgQr0m/2ocV32dkRBLMy 2R6P4WfHyI/+9de1x3PtIuOiv2knpxHv2fKM6sQw45F7XkmwHxjq1YRJ6vIwPTAh MAkGBSsOAwIaBQAEFFTRETzpisHKZR+Kmen68VrTwpV7BBSQi0IesQ4n4E/bSVsd qJSzcwh0hgICBAA= -----END PKCS12----- quit INFO: Import PKCS12 operation completed successfully

!!! Link the SSL trustpoint to the appropriate interface MainASA(config)# ssl trust-point SSL-Trustpoint-PKCS12 outside

確認

サードパーティ ベンダーの証明書のインストールが成功し、SSLVPN 接続に使用されていることを確認するには、次の手順に従います。

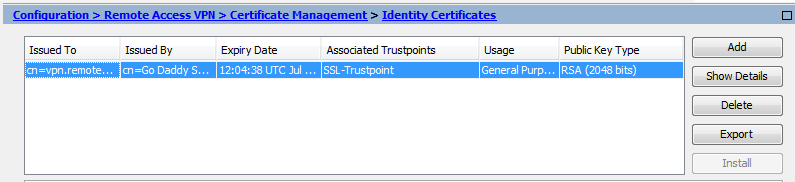

ASDM を使用してインストールされた証明書の表示

- 移動し

Configuration > Remote Access VPN > Certificate Management,て選択Identity Certificates. - サードパーティベンダーにより発行されたアイデンティティ証明書が表示されます。

CLI を使用してインストールされた証明書の表示

MainASA(config)# show crypto ca certificate

Certificate

Status: Available

Certificate Serial Number: 25cd73a984070605

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=(asa.remotevpn.url)

ou=Domain Control Validated

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdig2s1-96.crl

Validity Date:

start date: 12:04:38 UTC Jul 22 2015

end date: 12:04:38 UTC Jul 22 2016

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 07

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot-g2.crl

Validity Date:

start date: 07:00:00 UTC May 3 2011

end date: 07:00:00 UTC May 3 2031

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 1be715

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

ou=Go Daddy Class 2 Certification Authority

o=The Go Daddy Group\, Inc.

c=US

Subject Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot.crl

Validity Date:

start date: 07:00:00 UTC Jan 1 2014

end date: 07:00:00 UTC May 30 2031

Associated Trustpoints: SSL-Trustpoint-1

...(and the rest of the Sub CA certificates till the Root CA)

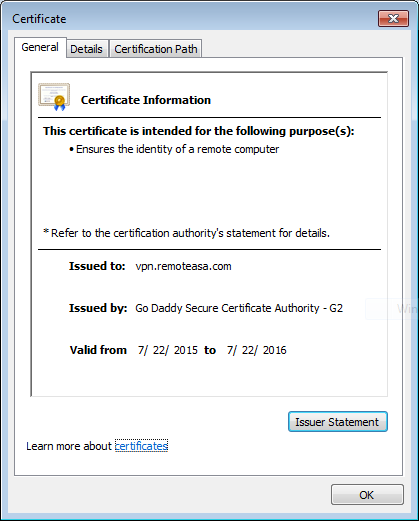

Web ブラウザによる WebVPN 用にインストールされた証明書の確認

WebVPN が新しい証明書を使用していることを確認します。

- Web ブラウザを介して WebVPN インターフェイスに接続します。証明書を要求するために使用されるFQDN(たとえば、WebVPNインターフェイス)とともにhttps://を使用します。

- WebVPNログインページの右下隅に表示されるロックアイコンをダブルクリックします。インストールされている証明書の情報が表示されます。

- 内容を確認し、サードパーティ ベンダーが発行した証明書に合致することを確認します。

ASA での SSL 証明書の更新

- ASA で、または古い証明書と同じ属性を使用して OpenSSL か CA で、CSR を再生成します。「CSR の生成」に記載されている手順を実行します。

- CA で CSR を送信し、CA 証明書とともに、PEM 形式(pem、.cer、.crt)で新しいアイデンティティ証明書を生成します。PKCS12 証明書の場合は、新しい秘密キーも生成されます。

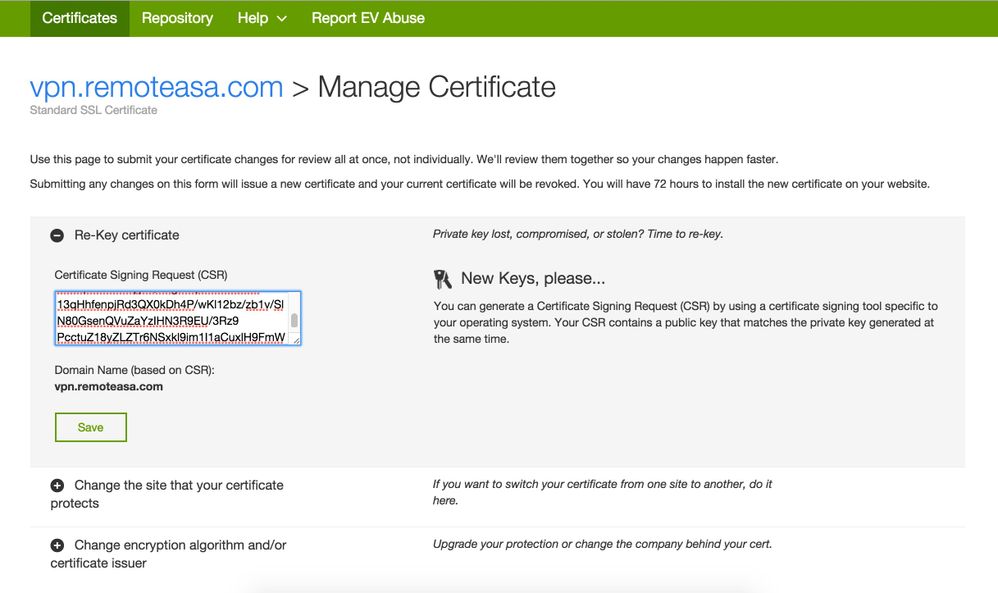

GoDaddy CA の場合、生成された新しい CSR で証明書のキーを再生成できます。

GoDaddyアカウントに移動し、SSL Certificatesの下でManageをクリックします。

必要なドメイン名の [ステータスの表示(View Status)] をクリックします。

[管理(Manage)] をクリックして、証明書のキーを再生成するためのオプションを指定します。

オプションの [証明書のキーの再作成(Re-Key certificate)] を展開して、新しい CSR を追加します。

保存して、次のステップに進みます。GoDaddy は、提供された CSR に基づいて新しい証明書を発行します。

- 「ASA での SSL 証明書のインストール」のセクションに示されているように、新しい証明書を新しいトラストポイントにインストールします。

よく寄せられる質問(FAQ)

1. アイデンティティ証明書をある ASA から別の ASA に転送する最善の方法は何ですか。

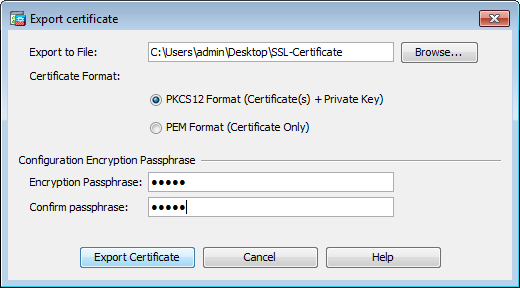

証明書をキーとともに PKCS12 ファイルにエクスポートします。

元の ASA から署名証明書をエクスポートするには、次のコマンドを使用します。

ASA(config)#crypto ca export

pkcs12

ASDM による設定:

CLI を介してターゲット ASA に証明書をインポートするには、次のコマンドを使用します。

ASA(config)#crypto ca import

pkcs12

ASDM による設定:

これは、次の手順で ASDM のバックアップ/復元機能を使用して実行することもできます。

- ASDM経由でASAにログインし、

Tools > Backup Configuration. - すべての設定をバックアップするか、またはアイデンティティ証明書のみをバックアップします。

- ターゲットASAでASDMを開き、

Tools > Restore Configuration.

2. VPN ロード バランシング ASA で使用する SSL 証明書を生成するにはどうすればよいですか。

VPN ロード バランシング環境用に SSL 証明書を使用して ASA をセットアップするために使用できる方法がいくつかあります。

- DN としてロード バランシング FQDN を持ち、個別のサブジェクト代替名(SAN)として各 ASA FQDN を持つ、1 つのユニファイド コミュニケーション/複数ドメイン証明書(UCC)を使用します。GoDaddy、Entrust、Comodo など、そのような証明書をサポートする、広く知られている CA がいくつかあります。この方法を選択する場合は、現在、ASA では複数の SAN フィールドを持つ CSR の作成がサポートされていないことを覚えておくことが重要です。この問題は、拡張Cisco Bug ID CSCso70867に記載されています。この場合、CSRを生成するには2つのオプションがあります

- CLI または ASDM を使用します。CSR が CA に送信されたら、CA ポータル自体で複数の SAN を追加します。

- OpenSSL を使用して、CSR を生成し、複数の SAN を openssl.cnf ファイルに含めます。

CSR が CA および生成された証明書に送信されたら、この PEM 証明書を、CSR を生成した ASA にインポートします。完了したら、この証明書を PKCS12 形式でエクスポートして、他のメンバーの ASA にインポートします。

- ワイルドカード証明書を使用します。これは UC 証明書と比べて安全性と柔軟性の点で劣っています。CAがUC証明書をサポートしていない場合、CSRはCAまたはOpenSSLで生成され、FQDNは*.domain.comの形式になります。CSR が CA および生成された証明書に送信されたら、PKCS12 証明書をクラスタ内のすべての ASA にインポートします。

- メンバー ASA ごとに、およびロード バランシング FQDN に、個別の証明書を使用します。これは、最も効果が低い解決策です。このドキュメントに示すように、個々の ASA について証明書を作成できます。VPN ロードバランシング FQDN の証明書は、ある ASA で作成され、PKCS12 証明書としてエクスポートされて、他の ASA にインポートされます。

3. 証明書を ASA フェールオーバー ペアのプライマリ ASA からセカンダリ ASA にコピーする必要がありますか。

ステートフル フェールオーバーが設定されている限り、ASA 間で証明書が同期されるため、プライマリ ASA からセカンダリ ASA に証明書を手動でコピーする必要はありません。フェールオーバーの初期セットアップで、証明書がスタンバイ デバイスに表示されない場合は、コマンド write standby を発行して、同期を強制します。

4. ECDSA キーが使用されている場合、SSL 証明書の生成プロセスは異なりますか。

構成の唯一の違いは、キーペアの生成手順です。この場合、RSA キーペアの代わりに ECDSA キーペアが生成されます。手順のそれ以外の部分は変わりません。

ECDSA キーを生成するための CLI コマンドを次に示します。

MainASA(config)# cry key generate ecdsa label SSL-Keypair elliptic-curve 256 INFO: The name for the keys will be: SSL-Keypair Keypair generation process begin. Please wait...

トラブルシュート

トラブルシューティングのためのコマンド

SSL 証明書のインストールに失敗した場合、次のデバッグ コマンドが CLI で収集されます。

debug crypto ca 255

debug crypto ca messages 255

debug crypto ca transactions 255

一般的な問題

9.4(1) 以降を実行している ASA の外部インターフェイスで有効なサードパーティの SSL 証明書を使用する場合、信頼できない証明書に関する警告が出されます。

ソリューション:

この問題は、証明書で RSA キーペアが使用されている場合に発生します。9.4(1) 以降の ASA バージョンでは、すべての ECDSA および RSA 暗号がデフォルトで有効になっており、最も強力な暗号(通常は ECDSA 暗号)がネゴシエーションに使用されます。この場合、ASA は、現在設定されている RSA ベースの証明書の代わりに自己署名証明書を提示します。RSAベースの証明書がインターフェイスにインストールされ、Cisco Bug ID CSCuu02848によって追跡される場合の動作を変更する機能拡張が実施されています

推奨処置:次の CLI コマンドを使用して、ECDSA 暗号を無効にします。

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:

DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5"

または、ASDMで移動しConfiguration > Remote Access VPN > Advanced,てSSL Settings.選択します。Encryptionセクションでtlsv1.2 Cipher versionを選択し、カスタム文字列AES256-SHA:AES128-SHA:DHE-RSAを使用して編集しますAES-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5

付録

付録 A:ECDSA または RSA

ECDSA アルゴリズムは楕円曲線暗号(ECC)の一部であり、楕円曲線の式を使用して公開キーを生成します。RSA アルゴリズムでは、2 つの素数と小さい数の積を使用して公開キーを生成します。つまり、ECDSA では RSA と同じレベルのセキュリティを実現できますが、キーは小さくなります。これにより、計算時間が短縮され、ECDSA 証明書を使用するサイトの接続時間が増加します。

次世代暗号化と ASA に関するドキュメントでは、詳細な情報を提供しています。

付録 B:OpenSSL を使用して、アイデンティティ証明書、CA 証明書、および秘密キーから PKCS12 証明書を生成する

- このプロセスが実行されているシステムに OpenSSL がインストールされていることを確認します。Mac OSX および GNU/Linux ユーザーの場合、これはデフォルトでインストールされます。

- 有効なディレクトリに切り替えます。

Windows の場合:デフォルトでは、ユーティリティは C:\Openssl\bin にインストールされます。この場所でコマンド プロンプトを開きます。

Mac OSX/Linux の場合:PKCS12 証明書を作成するために必要なディレクトリで、ターミナルウィンドウを開きます。

- 前の手順で説明したディレクトリに、秘密キー(privatekey.pem)、アイデンティティ証明書(certificate.crt)、およびルート CA 証明書チェーン(CACert.crt)の各ファイルを保存します。

秘密キー、アイデンティティ証明書、およびルート CA 証明書チェーンを PKCS12 ファイルに結合します。PKCS12 証明書を保護するためのパスフレーズを入力します。

strong> openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

- 生成された PKCS12 証明書を Base64 でエンコードされた証明書に変換します。

openssl base64 -in certificate.pfx -out certificate.p12

次に、最後の手順で生成された証明書を、SSL で使用するためにインポートします。

付録C:信頼できるCA証明書のセキュリティに関する考慮事項

証明書認証のリスクと推奨事項

デフォルトのトラストポイントの検証使用動作

信頼されたCA証明書がインストールされると、証明書認証を使用しcrypto ca trustpoint authenticate,て、さまざまなタイプのVPN接続を認証するために使用できます。これは、validation-usageトラストポイントコマンドで制御されます。検証使用タイプは次のとおりです。

ipsec-client:IPsecクライアント接続を検証します。ssl-client:SSLクライアント接続を検証します。ssl-server:SSLサーバ証明書を検証します。

デフォルトでは、このコマンドはipsec-clientとssl-clientの検証を許可します。

デフォルト設定のリスク

- 信頼できるCA証明書がインストールされている場合は、デフォルトで、証明書認証を使用してトンネルグループの着信クライアントID証明書を認証できます。

- このデフォルト設定は、知らない場合はセキュリティ上のリスクになる可能性があります。

推奨処置

意図しないトラストポイントのvalidation-usageを無効にします。CA証明書がVPNピアまたはユーザの認証を意図していない場合、そのトラストポイントのvalidation-usageを無効にします。

設定例:

trustpoint public-root-ca no validation-usage

認可のリスクと推奨事項

デフォルトでは、信頼できるCA証明書を使用して、任意のトンネルグループに接続するVPNピアまたはユーザを認証できます。適切な認可を設計する必要があります。

推奨処置

証明書マップとトンネルグループマップを使用して、特定のトンネルグループに対して承認された証明書のみが使用されるようにします。デフォルトのトンネルグループマップルールを設定して、アクセスできないトンネルグループを指し示し、不正アクセスを制限します。

設定例

証明書認証が許可されるのは次の場合のみです。

- cn=example.comによって発行された証明書を持ち、証明書のサブジェクトにOU=machinesを含むマシン。

- cn=example.comによって発行された証明書を持ち、証明書のサブジェクトにOU=usersがあるユーザ。

tunnel-group-map default-group no_accessコマンドにより、他の証明書を持つユーザはデフォルトでno_access tunnel-groupに割り当てられます。tunnel-group-map enable rulesコマンドにより、証明書マップルールはグループURLよりも優先されます。group-urlを知っても、証明書マップルールをバイパスすることはできません。

tunnel-group mgmt-tunnel type remote-access tunnel-group mgmt-tunnel general-attributes address-pool vpn_pool default-group-policy mgmt-tunnel tunnel-group mgmt-tunnel webvpn-attributes authentication certificate group-url https://ftd.example.com/mgmt enable ! tunnel-group users_access type remote-access tunnel-group usets_access general-attributes default-group-policy user_access_gp address-pool vpn_pool tunnel-group users_access webvpn-attributes authentication certificate group-url https://ftd.example.com/users enable ! tunnel-group no_access type remote-access tunnel-group no_access general-attributes default-group-policy no_access_gp address-pool vpn_pool tunnel-group no_access webvpn-attributes authentication certificate ! group-policy no_access_gp internal group-policy no_access_gp attributes banner value NO ACCESS GROUP POLICY (...) vpn-simultaneous-logins 0 ! crypto ca certificate map mgmt_tunnel 10 issuer-name attr cn eq example.com subject-name attr ou eq machines crypto ca certificate map users 10 issuer-name attr cn eq example.com subject-name attr ou eq users ! webvpn (...) certificate-group-map mgmt_tunnel 10 mgmt-tunnel certificate-group-map no-access 10 users_access ! tunnel-group-map enable rules tunnel-group-map default-group no_access

関連情報

設定手順の詳細については、次のシスコのドキュメントを参照してください。

- 検証使用設定:Cisco Secure Firewall ASAシリーズコマンドリファレンス、T - Zコマンド

- 証明書マップの設定:Cisco Secure Firewall ASAシリーズコマンドリファレンス、T - Zコマンド

- トンネルグループマップの設定:Cisco Secure Firewall ASAシリーズコマンドリファレンス、T - Zコマンド

- Tunnel-Group-Map Enable設定:Cisco Secure Firewall ASAシリーズコマンドリファレンス、T - Zコマンド

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

5.0 |

17-Oct-2024 |

SEO、代替テキスト、機械翻訳、スタイル要件、およびフォーマットが更新されました。 |

4.0 |

20-Aug-2024 |

SEOリンクを更新し、不要な太字を削除しました。 |

3.0 |

03-Aug-2023 |

– 対応したCCWエラー

– 画像に代替テキストを追加 |

1.0 |

18-Feb-2016 |

初版 |

シスコ エンジニア提供

- ディビアンシュシンエンジニアリング製品マネージャ

- ラーゴヴィンテクニカルコンサルティングエンジニア

- ルドフテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック