概要

このドキュメントでは、WebRTCフロー用のデュアルNICを有効にしたExpressway展開でのASAファイアウォールの設定手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco ASA(Cisco適応型セキュリティアプライアンス)ファイアウォールに関する知識

- Expresswayサーバの管理知識

- CMS(Cisco Meeting Server)の管理知識

- Cisco CMS WebRTCアプリケーションについて

- ネットワーク アドレス変換(NAT)

- Traversal Using Relays around NAT(TURN)

使用するコンポーネント

このドキュメントは特定のソフトウェアおよびハードウェアのバージョンに限定されているわけではありませんが、ソフトウェアの最小バージョンの要件を満たす必要があります。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

WebRTC プロキシのサポートがバージョン X8.9.2 から Expressway に追加され、オフプレミス ユーザが Cisco Meeting Server Web Bridge を参照できるようになりました。

外部クライアントとゲストは、サポートされているWebブラウザ以外のソフトウェアを使用しなくても、CMS coSpaceを管理または参加できます。サポートされているブラウザのリストはこちらをご覧ください。

Expressway-Eサーバは、シングルまたはデュアルネットワークインターフェイスで設定できます(したがって、内部および外部向けのNICのペアを持ちます)。 以前のバージョンのExpresswayでは、スタティックNATを使用するデュアルNICが必須ではありませんでした。Expressway経由のWebRTC機能が起動されると、スタティックNATの設定が必要になりました。ExpresswayソフトウェアバージョンX12.5.3にはほとんどすべての設定シナリオで要件を満たしています。詳細は、拡張要求CSCve37570を参照してください。

注意:スタティックNATを使用したデュアルNIC設定のExpressway-EがWebRTCトラフィックのTURNサーバとして使用され、CMSとWebRTCクライアントの両方のリレー候補が唯一の有効メディアパスである場合、RTPパケットがを自身自身のに自身にに送信NATアドレス。そのため、外部ファイアウォールでNATリフレクションを設定する必要があります。

注意:同じNATの背後でアクティブ化された複数のTURNサーバを持つExpressway-Eクラスタを展開するには、引き続きNATリフレクションを設定する必要があります。

テクニカルノート

ICE、TURNおよびSTUNプロセスの詳細については、シスコライフプレゼンテーション「ICE/TURN/STUN Tutorial - BRKCOL-2986」をご覧ください

このセッションでは、リレーNAT(TURN)およびInteractive Connectivity Establishment(ICE)を使用したトラバーサルに関する技術的な背景と考察を提供します。 このドキュメントでは、Mobile and Remote Access(MRA)の使用例に関して、コラボレーションポートフォリオでの使用方法について説明します。 このセッションの参加者は、TURNが必要な理由と、ICEが最適なメディアパスを見つける方法について学習しました。トラブルシューティングガイダンスについて説明し、ベストプラクティスとともに利用可能なサービスアビリティツールを示しました。

設定

この章では、デュアルNICが有効なExpressway-EサーバのシナリオでASAファイアウォールでNATリフレクションを設定するために必要な手順の概要を示します。ファイアウォールからExpresswayに戻るリターントラフィック(リフレクション後)。

注:ファイアウォールは通常、送信元と宛先のIPアドレスが同じパケットを信頼しません。Expressway-EのパブリックIPアドレスに対してNATリフレクションを許可するように外部ファイアウォールを設定する必要があります。

ネットワーク図

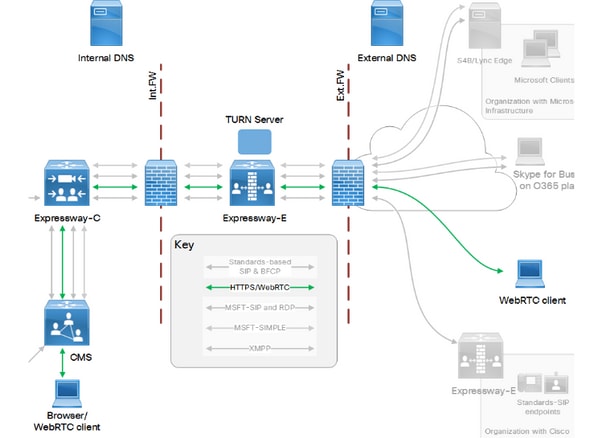

次の図は、デュアルNICが有効なExpresswayシナリオでの一般的なWebRTCフローの例を示しています。

次の図は、接続フローの例と、CMS WebRTCのWebプロキシに必要なポートを示しています。

このリファレンスは、『Cisco Expressway IP Port Usage Guide for Expressway version X12.5』から引用したものです。

Cisco ASAファイアウォールの設定手順

次の手順は、バージョン8.3以降のCisco ASAファイアウォールで必要な設定手順を示しています。

ステップ1:2つのオブジェクトを作成します。1つ目のオブジェクトはExpressway-EのプライベートIPアドレス用で、2つ目のオブジェクトはExpressway-EのパブリックIPアドレス用です。次のコマンドを実行します。

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

ステップ2:Expressway-Eが接続されているインターフェイスの名前(DMZ-expresswayなど)を特定します。

ステップ3:プライベートIPアドレスからパブリックIPアドレスにExpresswayトラフィックを変換し、Expressway-Eに再度送信することを目的とする手動スタティックNATを設定します(変換後)。 次のコマンドを実行し、導入の実際の値を置き換えます。

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

ステップ4:Expressway-Eに接続されているインターフェイスにアクセスリストを追加(または設定済みのアクセスリストに回線を追加)して、トラフィックが戻ることを許可します。

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

確認

設定が完了したら、コールを試して直接テストするか、packet-tracerコマンドを使用してテストできます。

packet-tracerコマンドの使用例:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

強調表示されたパラメータを、配置の適切な情報に置き換えます。設定が正常に完了すると、packet-tracerコマンドは次の出力を返します。

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

トラブルシュート

現在、この構成に関する特定のトラブルシューティング情報はありません。

関連情報