AMP仮想プライベートクラウドとThreat Gridアプライアンスの統合

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、Advanced Malware Protection(AMP)仮想プライベートクラウドとThreat Gridアプライアンスの統合を完了する手順について説明します。このドキュメントでは、統合プロセスに関連する問題のトラブルシューティング手順について説明します。

著者:Cisco TACエンジニア、Armando Garcia

前提条件

要件

次の項目に関する知識があることが推奨されます。

- AMP仮想プライベートクラウドの運用

- Threat Gridアプライアンスの運用と運用

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- AMPプライベートクラウド3.2.0

- Threat Gridアプライアンス2.12.0.1

注:このドキュメントは、アプライアンスまたは仮想バージョンのThreat GridアプライアンスおよびAMPプライベートクラウドデバイスに対して有効です。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

統合のアーキテクチャ

統合に関する基本情報

- Threat Gridアプライアンスは、AMPプライベートクラウドデバイスから送信されたサンプルを分析します。

- サンプルは、手動または自動でThreat Gridアプライアンスに送信できます。

- AMPプライベートクラウドデバイスでは、自動分析はデフォルトでは有効になっていません。

- Threat Gridアプライアンスは、サンプルの分析からレポートとスコアをAMPプライベートクラウドデバイスに提供します。

- Threat Gridアプライアンスは、スコアが95以上のサンプルについてAMPプライベートクラウドデバイスに通知(ポーク)します。

- 分析のスコアが95以上の場合、AMPデータベース内のサンプルには悪意のある処理がマークされます。

- レトロスペクティブ検出は、AMPプライベートクラウドによって、スコアが95以上のサンプルに適用されます。

手順

ステップ1:Threat Gridアプライアンスをセットアップして設定します(まだ統合されていません)。 必要に応じて、アップデートを確認してインストールします。

ステップ2:エンドポイントのプライベートクラウド用AMPをセットアップして設定します(まだ統合されていません)。

ステップ3:Threat Grid管理UIで、[Configuration]タブを選択し、[SSL]を選択します。

ステップ4:クリーンインターフェイス(PANDEM)の新しいSSL証明書を生成またはアップロードします。

SSL証明書の再生成

新しい自己署名証明書は、クリーンインターフェイスのホスト名が、そのクリーンインターフェイスのアプライアンスに現在インストールされている証明書のサブジェクト代替名(SAN)と一致しない場合に生成できます。アプライアンスがインターフェイスの新しい証明書を生成し、自己署名証明書のSANフィールドに現在のインターフェイスのホスト名を設定します。

ステップ4.1:[アクション(Actions)]列で(...)を選択し、ポップアップメニューから[新しい証明書の生成(Generate New Certificate)]を選択します。

ステップ4.2:Threat Grid UIでOperationsを選択し、次の画面でActivateを選択してReconfigureを選択します。

注:この生成された証明書は自己署名です。

SSL証明書のアップロード

Threat Gridアプライアンスのクリーンインターフェイス用に証明書がすでに作成されている場合、この証明書をアプライアンスにアップロードできます。

ステップ4.1:[アクション(Actions)]列で(...)を選択し、ポップアップメニューから[新規証明書のアップロード(Upload New Certificate)]を選択します。

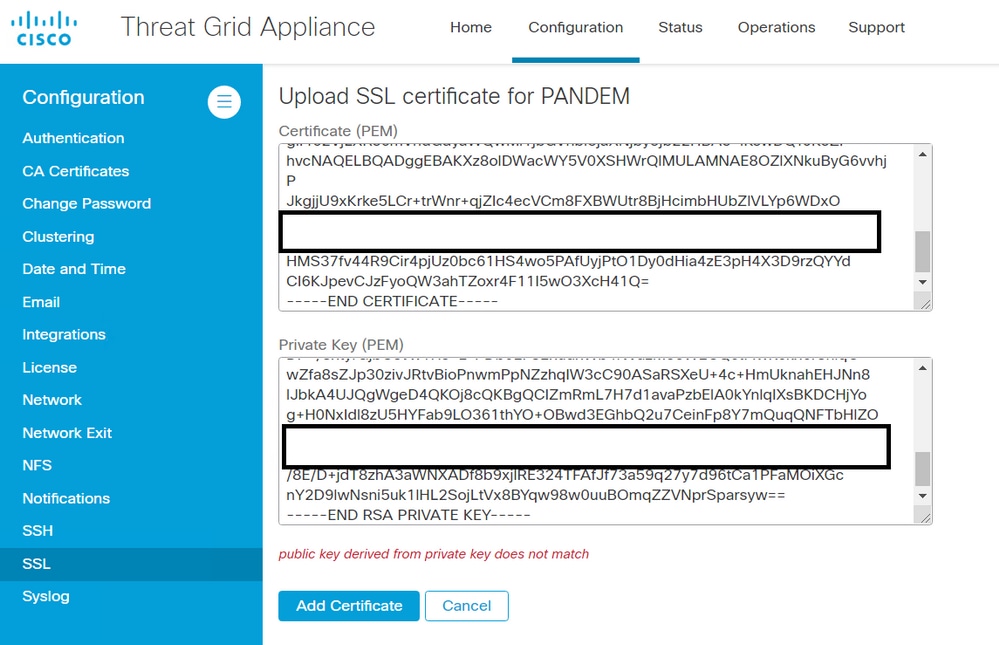

ステップ4.2:画面に表示されるテキストボックスに証明書と対応する秘密キーをPEM形式でコピーし、[Add Certificate]を選択します。

ステップ4.3:Threat Grid UIでOperationsを選択し、次の画面でActivateを選択してReconfigureを選択します。

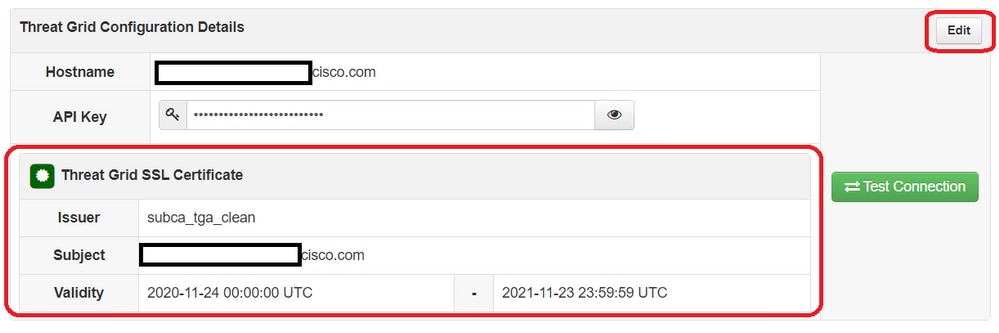

ステップ5:AMPプライベートクラウドデバイスの管理UIで、[統合]を選択し、[脅威グリッド]を選択します。

ステップ6:[Threat Grid Configuration Details]で、[Edit]を選択します。

ステップ7:[Threat Grid Hostname]に、Threat GridアプライアンスのクリーンインターフェイスのFQDNを入力します。

ステップ8:Threat Grid SSL証明書で、Threat Gridアプライアンスのクリーンインターフェイスの証明書を追加します。(以下の注を参照)

Threat Gridアプライアンスのクリーンインターフェイスの証明書は自己署名です

ステップ8.1:Threat Grid管理UIで、[Configuration]を選択し、[SSL]を選択します。

ステップ8.2:[アクション(Actions)]列で(...)を選択し、ポップアップメニューで[証明書のダウンロード(Download Certificate)]を選択します。

ステップ8.3:ダウンロードしたファイルをThreat Grid統合ページのAMP仮想プライベートデバイスに追加します。

Threat Gridアプライアンスのクリーンインターフェイス内の証明書は、企業の認証局(CA)によって署名されます

ステップ8.1:テキストファイルに、Threat Gridアプライアンスのクリーンインターフェイスと完全なCA証明書チェーンの証明書をコピーします。

注:テキストファイルの証明書はPEM形式である必要があります。

例

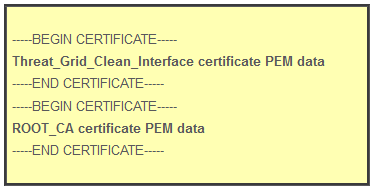

完全な証明書チェーンがROOT_CA certificate > Threat_Grid_Clean_Interface certificate;次に、図に示すように、テキストファイルを作成する必要があります。

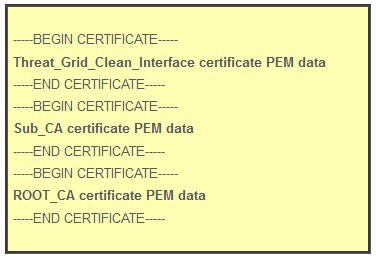

完全な証明書チェーンがROOT_CA certificate > Sub_CA Certificate > Threat_Grid_Clean_Interface certificate;次に、図に示すように、テキストファイルを作成する必要があります。

ステップ9:[Threat Grid API Key(Threat Grid APIキー)]で、アップロードされたサンプルにリンクされるThreat GridユーザのAPIキーを入力します。

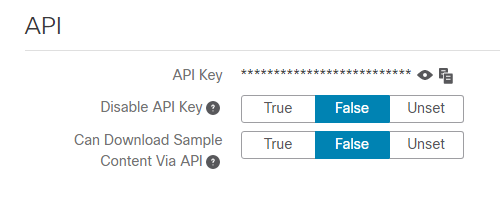

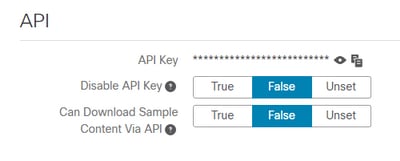

注:Threat Gridユーザーのアカウント設定で、[Disable API Key]パラメータが[True]に設定されていないことを確認します。

ステップ10:すべての変更が完了したら、[Save]を選択します。

ステップ11:AMP仮想クラウドデバイスに再設定を適用します。

ステップ12:AMPプライベートクラウドデバイスの管理UIから、[統合]を選択し、[脅威グリッド]を選択します。

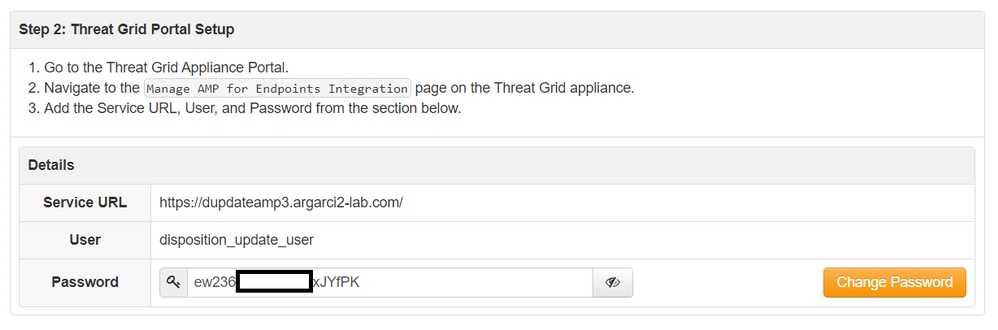

ステップ13:「詳細」から、廃棄更新サービスURL、廃棄更新サービスのユーザーおよび廃棄更新サービスのパスワードの値をコピーします。この情報は、ステップ17で使用します。

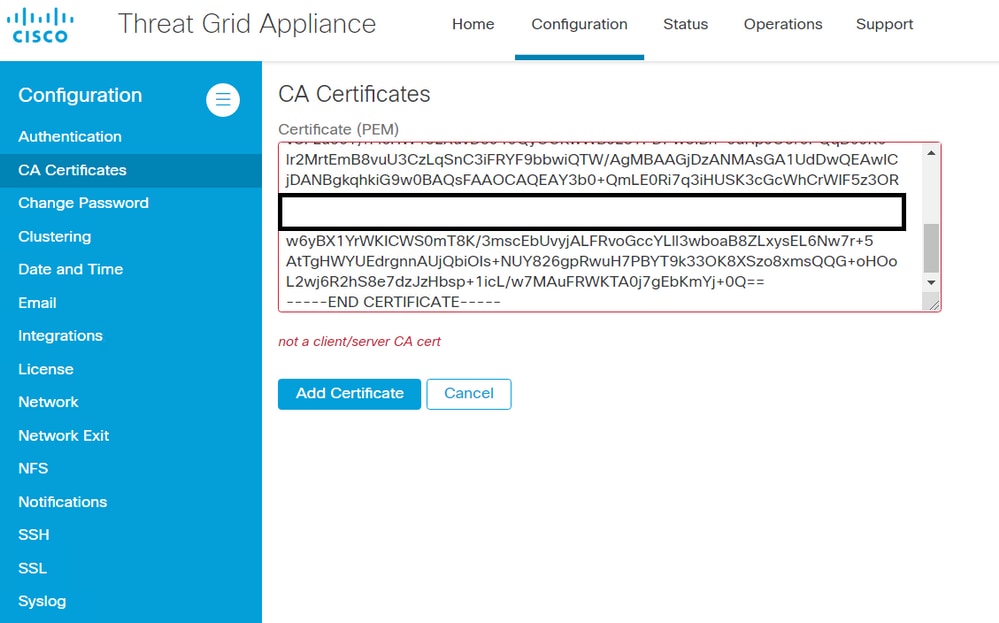

ステップ14:Threat Grid管理UIで、[Configuration]を選択し、[CA Certificates]を選択します。

ステップ15:[Add Certificate]を選択し、AMP Private Cloud Disposition Update Service証明書に署名したCA証明書をPEM形式でコピーします。

注:AMPプライベートクラウド廃棄更新証明書に署名したCA証明書がサブCAである場合は、チェーン内のすべてのCAがCA証明書にアップロードされるまで、このプロセスを繰り返します。

ステップ16:Threat Gridポータルで、[Administration]を選択し、[Manage AMP Private Cloud Integration]を選択します。

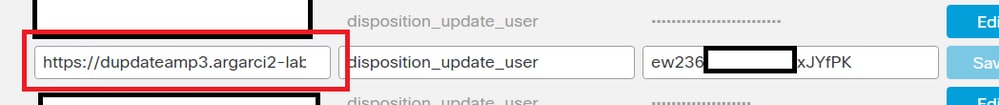

ステップ17:[Disposition Update Syndication Service]ページで、ステップ13で収集した情報を入力します。

- サービスURL:AMPプライベートクラウドデバイスの廃棄更新サービスのFQDN。

- ユーザ:AMPプライベートクラウドデバイスのDisposition Update Serviceのユーザ。

- パスワード:AMPプライベートクラウドデバイスの廃棄更新サービスのパスワード。

この時点ですべての手順が正しく適用されていれば、統合は正常に動作している必要があります。

確認

次に、Threat Gridアプライアンスが正常に統合されたことを確認する手順を示します。

注:手順1、2、3、4のみを実稼働環境に適用して統合を検証するのに適しています。ステップ5は、統合に関する詳細を知るための情報として提供され、実稼働環境に適用することは推奨されません。

ステップ1:[AMP Private Cloud Device Admin UI] > [Integrations] > [Threat Grid]で[Test Connection]を選択し、「Threat Grid Connection test successful!」というメッセージを確認します。を受信します。

ステップ2:AMPプライベートクラウドコンソールのファイル分析Webページがエラーなしでロードされていることを確認します。

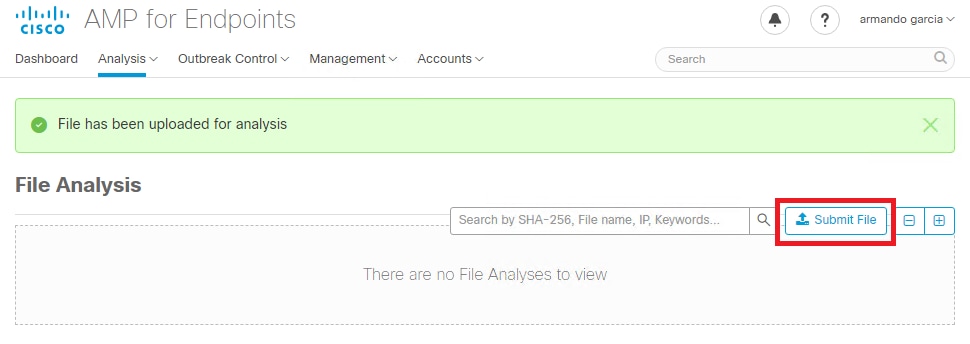

ステップ3:AMPプライベートクラウドコンソールの[Analysis] > [File Analysis]から手動で送信されたファイルがThreat Gridアプライアンスで認識され、スコアのレポートがThreat Gridアプライアンスによって返されることを確認します。

ステップ4:AMPプライベートクラウドデバイスの廃棄更新サービス証明書に署名したCAが、認証局のThreat Gridアプライアンスにインストールされていることを確認します。

ステップ5:スコアが95より大きいThreat Gridアプライアンスでマークされたサンプルが、レポートの後に悪意のある状態でAMPプライベートクラウドデータベースに記録され、サンプルスコアがThreat Gridアプライアンスによって提供されることを確認します。

注:AMPプライベートクラウドコンソールの[ファイルの分析]タブでサンプルレポートと>=95サンプルスコアを正常に受信した場合は、必ずしもファイルの性質がAMPデータベースで変更されたことを意味するものではありません。AMPプライベートクラウドデバイスの廃棄更新サービス証明書に署名したCAがThreat Gridアプライアンスの認証局にインストールされていない場合、レポートとスコアはAMPプライベートクラウドデバイスで受信されますが、Threat Gridアプライアンスからは受信されません。

警告:次のテストは、Threat Gridアプライアンスが>=95スコアのファイルをマークした後で、AMPデータベースのサンプルのディスポジション変更をトリガーするために完了しました。このテストの目的は、Threat Gridアプライアンスが>=95のサンプルスコアを提供する際のAMPプライベートクラウドデバイスの内部動作に関する情報を提供することでした。廃棄の変更プロセスをトリガーするために、Cisco internal makemalware.exeアプリケーションでマルウェア模倣テストファイルをしました。例:malware3-419d23483.exeSHA256:8d3bbc795bb47447984bf2842d3a0119bac0d79a15a59686951e1f7c5aacc995

注意:実稼働環境でマルウェア模倣テストファイルをデトネーションすることは推奨されません。

AMPプライベートクラウドデータベースのサンプル廃棄更新の確認

テストマルウェアファイルは、AMPプライベートクラウドコンソールのファイル分析から、Threat Gridアプライアンスに手動で送信されました。サンプルの分析後、Threat GridアプライアンスによってAMPプライベートクラウドデバイスにサンプルレポートと100のサンプルスコアが提供されました。サンプルスコア>=95は、AMPプライベートクラウドデバイスデータベース内のサンプルの廃棄変更をトリガーします。Threat Gridによって提供される>=95のサンプルスコアに基づくAMPデータベース内のサンプル配置のこの変更は、ポークと呼ばれるものです。

条件

- 統合は正常に完了しました。

- サンプルレポートとスコアは、ファイルを手動で送信した後にファイル分析で認識されます。

次に実行するコマンド

- Threat Gridアプライアンスでスコア>=95とマークされた各サンプルに対して、AMPプライベートクラウドデバイスのファイル/data/poked/poked.logにエントリが追加されます。

- /data/poked/poked.logは、最初の>=95サンプルスコアがThreat Gridアプライアンスによって提供された後、AMPプライベートクラウドデバイスで作成されます。

- AMPプライベートクラウドのdb_protectデータベースには、サンプルの現在の性質が保持されます。この情報を使用して、Threat Gridアプライアンスがスコアを提示した後で、サンプルの処分が3であるかどうかを確認できます。

サンプルレポートと>=95スコアがAMPプライベートクラウドコンソールのファイル分析で認識される場合は、次の手順を適用します。

ステップ1:SSH経由でAMPプライベートクラウドデバイスにログインします。

ステップ2:サンプルのエントリが/data/poked/poked.logにあることを確認します。

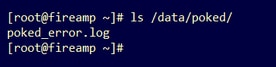

Threat Gridアプライアンスから>=95のサンプルスコアを受信したことがないAMPプライベートクラウドデバイスの/data/poked/ディレクトリを表示すると、poked.logファイルがシステムで作成されていないことを示します。

AMPプライベートクラウドデバイスがThreat GridアプライアンスからPOKEを受け取っていない場合、図に示すように、/data/poked/poked.logファイルがディレクトリに見つかりません。

最初の>=95サンプルスコアを受信した後の/data/poked/ディレクトリのリストは、ファイルが作成されたことを示しています。

最初のサンプルを受け取った後に>=95スコア。

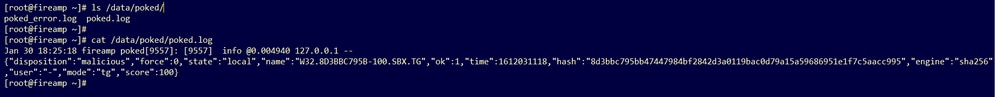

Threat Gridアプライアンスによって提供されるPOKEからのサンプル情報は、poked.logファイル内で認識できます。

ステップ3:サンプルSHA256を使用してこのコマンドを実行し、AMPプライベートクラウドデバイスのデータベースから現在の状態を取得します。

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

例

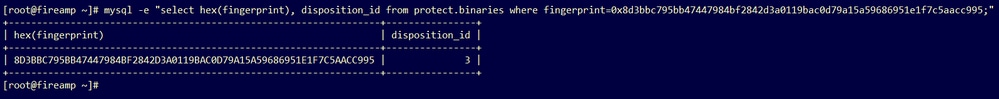

サンプルがThreat Gridアプライアンスにアップロードされる前にサンプルの処分を取得するためのデータベースクエリは、図に示すように結果を提供しません。

Threat Gridアプライアンスからレポートとスコアを受信した後でサンプルのディスポジションを取得するデータベースクエリは、悪意があると見なされるディスポジション3のサンプルを示します。

トラブルシューティング

統合プロセスでは、考えられる問題が認識される可能性があります。このドキュメントのこの部分では、最も一般的な問題のいくつかを取り上げています。

AMPプライベートクラウドデバイスで、ホストが無効、証明書がテストされていない、APIキーがテストされていないという警告が表示される

症状

警告メッセージ:Threat Gridホストが無効です。Threat Grid SSL Certificate could not be tested, Threat Grid API key could not be tested, is received in the AMP Private Cloud device after is selected in Integrations > Threat Grid.

統合のネットワークレベルに問題があります。

推奨手順:

- AMPプライベートクラウドデバイスコンソールインターフェイスがThreat Gridアプライアンスのクリーンインターフェイスに到達できることを確認します。

- AMPプライベートクラウドデバイスがThreat GridアプライアンスのクリーンインターフェイスのFQDNを解決できることを確認します。

- AMPプライベートクラウドデバイスとThreat Gridアプライアンスのネットワークパスにフィルタリングデバイスがないことを確認します。

無効なThreat Grid APIキーに関するAMPプライベートクラウドデバイスの警告

症状

警告メッセージ:Threat Grid Connectionテストが失敗しました。Threat Grid APIが無効です。[統合] > [脅威グリッド]で[接続のテスト]ボタンを選択した後にAMPプライベートクラウドデバイスで受信されます。

AMPプライベートクラウドで設定されたThreat GridアプライアンスAPIキー。

推奨手順:

- Threat Gridアプライアンスユーザのアカウント設定で、[Disable API Key]パラメータが[True]に設定されていないことを確認します。

- Disable API Keyパラメータは次のように設定する必要があります。FalseまたはUnset。

- AMPプライベートクラウド管理ポータルで設定されたThreat Grid APIキーが、Threat Gridアプライアンスのユーザ設定で同じAPIキーであることを確認します。

- 正しいThreat Grid APIキーがAMPプライベートクラウドデバイスデータベースに保存されているかどうかを確認します。

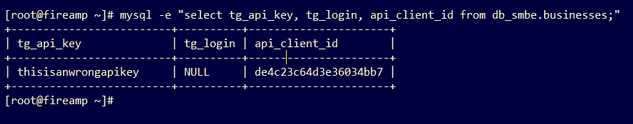

AMPプライベートクラウドデバイスのコマンドラインから、AMPデバイスで設定されている現在のThreat Grid APIキーを確認できます。SSH経由でAMPプライベートクラウドデバイスにログインし、次のコマンドを実行して現在のThreat GridユーザAPIキーを取得します。

mysql -e "select tg_api_key, tg_login, api_client_id from db_smbe.businesses;"これは、Threat GridアプライアンスAPIキー用のAMPプライベートクラウドデバイスのデータベース内の正しいエントリです。

統合のどのステップでもThreat Gridユーザ名がAMPプライベートクラウドデバイスで直接設定されていなかったとしても、Threat Grid APIキーが正しく適用されていれば、Threat Gridユーザ名はAMPデータベースのtg_loginパラメータで認識されます。

これは、Threat Grid APIキーのAMPデータベースの誤ったエントリです。

tg_loginパラメータがNULLです。再構成を適用した後、Threat Gridユーザ名がAMPプライベートクラウドデバイスによってThreat Gridアプライアンスから取得されませんでした。

サンプルスコア>=95はAMPプライベートクラウドデバイスで受信されますが、サンプルの配置に変化は見られません

症状

レポートおよび>=95のサンプルスコアは、サンプルの送信後にThreat Gridアプライアンスから正常に受信されますが、AMPプライベートクラウドデバイスではサンプルの配置に変更は認識されません。

推奨手順:

- サンプルSHA256が/data/poked/poked.logの内容である場合は、AMPプライベートクラウドデバイスで確認します。

SHA256が/data/poked/poked.logにある場合は、次のコマンドを実行して、AMPデータベース内の現在のサンプル配置を確認します。

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

- [管理] > [AMPプライベートクラウド統合の管理]で、正しいAMPプライベートクラウド統合パスワードがThreat Gridアプライアンス管理ポータルに追加されたことを確認します。

AMPプライベートクラウド管理ポータル。

Threat Gridアプライアンスコンソールポータル。

- AMPプライベートクラウドデバイスのDisposition Update Service証明書に署名したCAが、CA証明書のThreat Gridアプライアンス管理ポータルにインストールされたことを確認します。

次の例では、AMPプライベートクラウドデバイスのDisposition Update Service証明書の証明書チェーンはRoot_CA > Sub_CA > Disposition_Update_Service証明書です。したがって、RootCAとSub_CAは、Threat GridアプライアンスのCA証明書にインストールする必要があります。

AMPプライベートクラウド管理ポータルの証明機関。

Threat Grid管理ポータル:

- AMPプライベートクラウドデバイスの廃棄更新サービスのFQDNが、Threat Gridアプライアンス管理ポータルの[管理(Administration)] > [AMPプライベートクラウド統合の管理(Manage AMP Private Cloud Integration)]に正しく追加されたことを確認します。AMPプライベートクラウドデバイスコンソールインターフェイスのIPアドレスも、FQDNではなく追加されていないことを確認します。

AMPプライベートクラウドデバイスで、無効なThreat Grid SSL証明書に関する警告

症状

警告メッセージ:「Threat Grid SSL certificate is invalid」がAMPプライベートクラウドデバイスで受信され、[Integrations] > [Threat Grid]で[Test Connection]ボタンを選択した後に受信されます。

推奨手順:

- Threat Gridアプライアンスのクリーンインターフェイスにインストールされた証明書が企業CAによって署名されているかどうかを確認します。

CAによって署名されている場合は、完全な証明書チェーンをファイル内でAMPプライベートクラウドデバイス管理ポータルIntegrations > Threat Grid SSL Certificateに追加する必要があります。

AMPプライベートクラウドデバイスにインストールされている現在のThreat Gridアプライアンス証明書は、次の場所にあります。/opt/fire/etc/ssl/threat_grid.crt にアクセスしてください。

証明書に関連するThreat Gridアプライアンスの警告

警告メッセージ – 秘密キーから派生した公開キーが一致しません

症状

警告メッセージ:秘密キーから派生した公開キーが一致せず、証明書をインターフェイスに追加しようとした後に、Threat Gridアプライアンスで受信されます。

秘密キーからエクスポートされた公開キーが、証明書に設定されている公開キーと一致しません。

推奨手順:

- 秘密キーが証明書内の公開キーと一致するかどうかを確認します。

秘密キーが証明書内の公開キーと一致する場合、モジュラスと公開指数は同じである必要があります。この分析では、モジュラスの秘密キーと証明書の公開キーが同じ値であるかどうかを確認するだけで十分です。

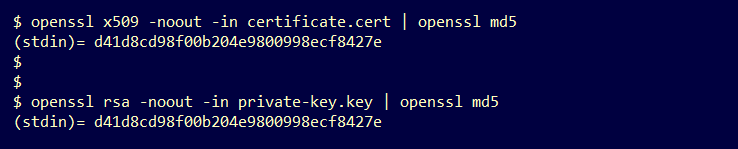

ステップ1:OpenSSLツールを使用して、秘密キーのモジュラスと証明書に設定されている公開キーを比較します。

openssl x509 -noout -modulus -in

| openssl md5 openssl rsa -noout -modulus -in

| openssl md5

例:証明書で設定された秘密キーと公開キーが正常に一致しました。

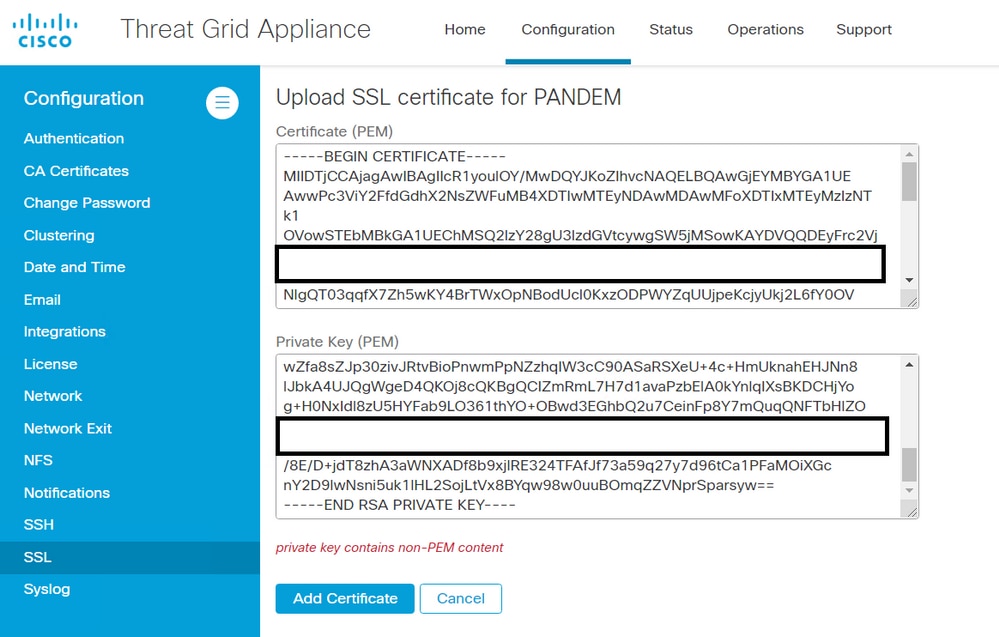

警告メッセージ:秘密キーに非PEMコンテンツが含まれています

症状

警告メッセージ:秘密キーには非PEMコンテンツが含まれており、証明書をインターフェイスに追加しようとすると、Threat Gridアプライアンスで受信されます。

秘密キーファイル内のPEMデータが破損しています。

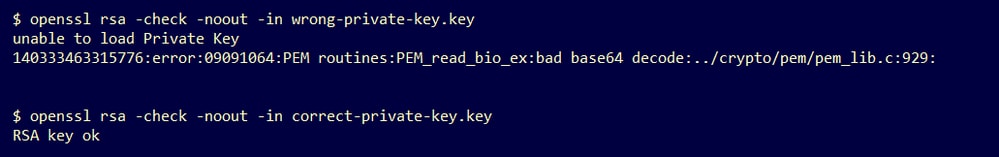

推奨手順:

- 秘密キー内のデータの整合性を確認します。

ステップ1:OpenSSLツールを使用して、秘密キーの整合性を確認します。

openssl rsa -check -noout -in

例:ファイル内のPEMデータにエラーがある秘密キーと、PEMコンテンツにエラーがない別の秘密キーから出力します。

OpenSSLコマンドの出力がRSA Key okでない場合は、キー内のPEMデータに問題が見つかったことを意味します。

OpenSSLコマンドで問題が見つかった場合は、次のようになります。

- 秘密キー内のPEMデータが欠落しているかどうかを確認します。

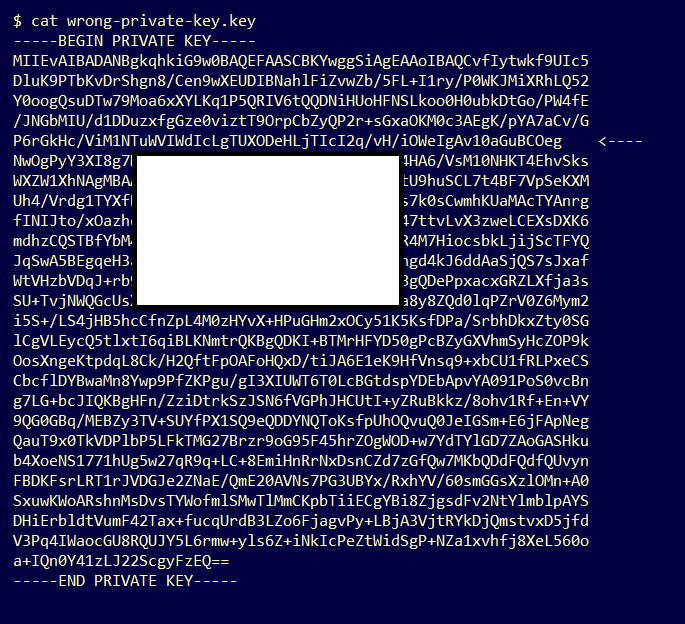

秘密キーファイル内のPEMデータは、64文字の行で表示されます。ファイル内のPEMデータを一目で確認すると、データが欠落しているかどうかを確認できます。データが欠落している行は、ファイル内の他の行と整列していません。

- 秘密キーの最初の行が5つのハイフンで始まり、単語BEGIN PRIVATE KEY、末尾が5つのハイフンで終わっていることを確認します。

例:

—BEGIN PRIVATE KEY—

- 秘密キーの最後の行が5つのハイフンで始まり、単語END PRIVATE KEY、末尾が5つのハイフンで終わることを確認します。

例:

– 秘密キーの終了 –

例:PEM形式と秘密キー内のデータを正しく入力します。

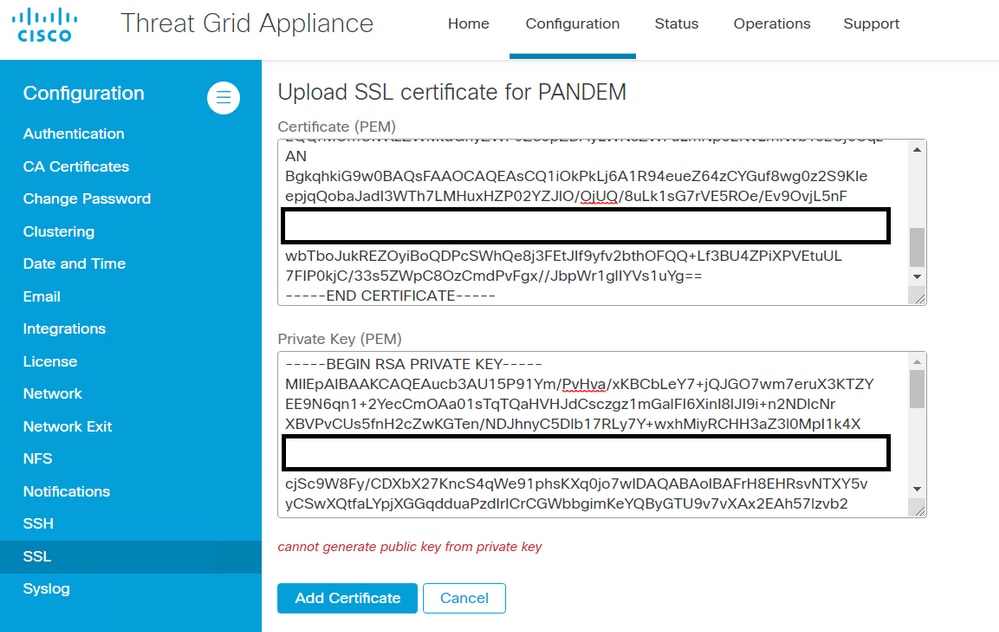

警告メッセージ – 秘密キーから公開キーを生成できません

症状

警告メッセージ:秘密キーから公開キーを生成できません。証明書をインターフェイスに追加しようとした後、脅威グリッドアプライアンスで受信されます。

秘密キーファイル内の現在のPEMデータから公開キーを生成することはできません。

推奨手順:

- 秘密キー内のデータの整合性を確認します。

ステップ1:OpenSSLツールを使用して、秘密キーの整合性を確認します。

openssl rsa -check -noout -in

OpenSSLコマンドの出力がRSA Key okでない場合は、キー内のPEMデータに問題が見つかったことを意味します。

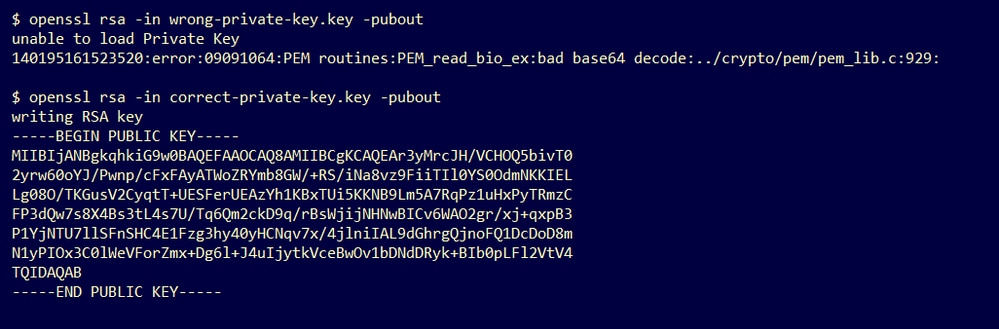

ステップ2:OpenSSLツールを使用して、秘密キーから公開キーをエクスポートできるかどうかを確認します。

openssl rsa -in

-pubout

例:公開キーのエクスポートに失敗し、公開キーのエクスポートに成功しました。

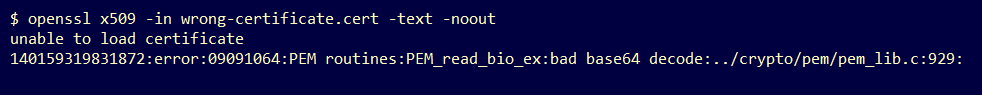

警告メッセージ – 解析エラー:PEMデータをデコードできませんでした

症状

警告メッセージ:解析エラー:PEMデータをデコードできませんでした。証明書をインターフェイスに追加しようとした後、Threat Gridアプライアンスで受信されます。

証明書ファイル内の現在のPEMデータから証明書をデコードできません。証明書ファイル内のPEMデータが破損しています。

- 証明書ファイル内のPEMデータから証明書情報を取得できるかどうかを確認します。

ステップ1:OpenSSLツールを使用して、PEMデータファイルの証明書情報を表示します。

openssl x509 -in

-text -noout

PEMデータが破損している場合、OpenSSLツールが証明書情報をロードしようとするとエラーが発生します。

例:証明書ファイルのPEMデータが破損しているため、証明書情報を読み込めませんでした。

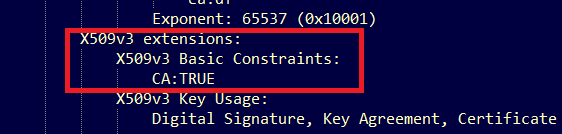

警告メッセージ:クライアント/サーバCA証明書ではありません

症状

警告メッセージ:解析エラー:クライアント/サーバのCA証明書ではなく、[Configuration] > [CA Certificates]にCA証明書を追加しようとすると、Threat Gridアプライアンスで受信されます。

CA証明書のBasic Constraints拡張値がCAとして定義されていません。True に設定します。

Basic Constraints拡張機能の値がCAに設定されている場合は、OpenSSLツールで確認します。CA証明書でTrueを指定します。

ステップ1:OpenSSLツールを使用して、PEMデータファイルの証明書情報を表示します。

openssl x509 -in

-text -noout

ステップ2:証明書の情報で、基本制約拡張の現在の値を検索します。

例:Threat Gridアプライアンスによって受け入れられるCAの基本制約値。

関連情報

シスコ エンジニア提供

- Armando GarciaCisco TAC Engineer

- Edited by Yeraldin SanchezCisco TAC Engineer

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック