AnyConnect VPN電話のトラブルシューティング – IPフォン、ASA、およびCUCM

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、VPNゲートウェイとして使用されるCisco適応型セキュリティアプライアンス(ASA)に接続するためにセキュアソケットレイヤ(SSL)プロトコル(Cisco AnyConnectセキュアモビリティクライアント)を使用するIP Phoneで問題をトラブルシューティングする方法、および音声サーバとして使用されるCisco Unified Communications Manager(CUCM)に接続するために問題をトラブルシューティングする方法について説明します。

VPN電話を使用したAnyConnectの設定例については、次のドキュメントを参照してください。

背景説明

IP 電話を使用して SSL VPN を展開する前に、ASA 用と CUCM の米国輸出制限バージョン用の AnyConnect ライセンスに関する次の初期要件が満たされていることを確認します。

ASA 上の VPN 電話ライセンスの確認

VPN 電話ライセンスは ASA の機能を有効にします。AnyConnect(IP 電話かどうかに関係なく)と接続可能なユーザ数を確認するには、AnyConnect Premium SSL ライセンスをチェックします。詳細については、『IP PhoneおよびモバイルVPN接続にASAライセンスが必要な理由』を参照してください。

ASA で、show version command コマンドを使用して、機能が有効になっているかどうかをチェックします。ライセンス名は ASA リリースによって異なります。

- ASAリリース8.0.x:ライセンス名はAnyConnect for Linksys Phoneです。

- ASAリリース8.2.x以降:ライセンス名はAnyConnect for Cisco VPN Phoneです。

ASAリリース8.0.xの例を次に示します。

ASA5505(config)# show ver

Cisco Adaptive Security Appliance Software Version 8.0(5)

Device Manager Version 7.0(2)

<snip>

Licensed features for this platform:

VPN Peers : 10

WebVPN Peers : 2

AnyConnect for Linksys phone : Disabled

<snip>

This platform has a Base license.

ASAリリース8.2.x以降の例を次に示します。

ASA5520-C(config)# show ver

Cisco Adaptive Security Appliance Software Version 9.1(1)

Device Manager Version 7.1(1)

<snip>

Licensed features for this platform:

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

<snip>

This platform has an ASA 5520 VPN Plus license.

輸出制限 CUCM と輸出無制限 CUCM

VPN 電話機能を利用するには、CUCM の米国輸出制限バージョンを展開する必要があります。

CUCM の米国輸出制限バージョンを使用する場合は、次の点に注意してください。

- シグナリングとメディアの暗号化を無効にするために、IP電話のセキュリティ設定が変更されています。これには、VPN電話機能によって提供される暗号化も含まれます。

- インポート/エクスポート経由で VPN の詳細をエクスポートできません。

- [VPN Profile]、[VPN Gateway]、[VPN Group]、および [VPN Feature Configuration] の各チェックボックスが表示されません。

注:米国輸出規制対象外バージョンのCUCMにアップグレードした後は、このソフトウェアの米国輸出規制対象バージョンにアップグレードしたり、新規インストールを実行したりすることはできません。

ASA の一般的な問題

注:Cisco CLI Analyzer(登録ユーザ専用)を使用すると、showコマンド出力の分析を表示できます。debugコマンドを使用する前に、『debugコマンドの重要な情報』Ciscoドキュメントも参照してください。

ASA で使用する証明書

ASAでは、自己署名SSL証明書、サードパーティのSSL証明書、およびワイルドカード証明書を使用できます。これらはすべて、IP PhoneとASA間の通信を保護します。

使用できるのは 1 つの ID 証明書だけです、これは、各インターフェイスに 1 つの証明書しか割り当てることができないためです。

サードパーティ SSL 証明書の場合は、ASA にチェーン全体をインストールして、中間証明書とルート証明書を含めます。

ASA エクスポートおよび CUCM インポート用のトラストポイント/証明書

SSL ネゴシエーション中に ASA から IP 電話に提示される証明書は、ASA からエクスポートして、CUCM にインポートする必要があります。IP 電話が接続されているインターフェイスに割り当てられたトラストポイントをチェックして、ASA からエクスポートする証明書を確認します。

show run ssl コマンドを使用して、エクスポートするトラストポイント(証明書)を確認します。詳細については、「証明書認証を使用した AnyConnect VPN Phone の設定例」を参照してください。

注:サードパーティ証明書を1つ以上のASAに導入した場合は、各ASAから各ID証明書をエクスポートし、phone-vpn-trustとしてCUCMにインポートする必要があります。

ASAが、設定されたRSA証明書の代わりにECDSA自己署名証明書を提示する

この問題が発生すると、新しいモデルの電話機は接続できませんが、古いモデルの電話機では問題は発生しません。この問題が発生したときの電話機のログを次に示します。

VPNC: -protocol_handler: SSL dpd 30 sec from SG (enabled) VPNC: -protocol_handler: connect: do_dtls_connect VPNC: -do_dtls_connect: udp_connect VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: binding sock to eth0 IP 63.85.30.39 VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: connecting to 63.85.30.34:443 VPNC: -udp_connect: connected to 63.85.30.34:443 VPNC: -do_dtls_connect: create_dtls_connection VPNC: -create_dtls_connection: cipher list: AES256-SHA VPNC: -create_dtls_connection: calling SSL_connect in non-block mode VPNC: -dtls_state_cb: DTLS: SSL_connect: before/connect initialization VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: DTLS1 read hello verify request A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 flush data VPNC: -dtls_state_cb: DTLS: write: alert: fatal:illegal parameter VPNC: -vpnc_set_notify_netsd : cmd: 0x5 event: 0x40000 status: 0x0 error: 0x0 VPNC: -alert_err: DTLS write alert: code 47, illegal parameter VPNC: -create_dtls_connection: SSL_connect ret -1, error 1 VPNC: -DTLS: SSL_connect: SSL_ERROR_SSL (error 1) VPNC: -DTLS: SSL_connect: error:140920C5:SSL routines:SSL3_GET_SERVER_HELLO:

old session cipher not returned VPNC: -create_dtls_connection: DTLS setup failure, cleanup VPNC: -do_dtls_connect: create_dtls_connection failed VPNC: -protocol_handler: connect: do_dtls_connect failed VPNC: -protocol_handler: connect : err: SSL success DTLS fail

バージョン9.4.1以降では、楕円曲線暗号はSSL/TLSでサポートされています。新しい電話機モデルなどの楕円曲線対応SSL VPNクライアントがASAに接続すると、楕円曲線暗号スイートがネゴシエートされ、対応するインターフェイスがRSAベースのトラストポイントで設定されている場合でも、ASAはSSL VPNクライアントに楕円曲線証明書を提示します。ASAが自己署名SSL証明書を提示しないようにするには、管理者がssl cipherコマンドを使用して、対応する暗号スイートを削除する必要があります。たとえば、RSAトラストポイントを使用して設定されているインターフェイスに対して、管理者はRSAベースの暗号だけがネゴシエートされるように次のコマンドを実行できます。

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA"

Cisco Bug ID CSCuu02848の実装では、設定が優先されます。明示的に設定された証明書が常に使用されます。自己署名証明書は、設定された証明書がない場合にのみ使用されます。

| クライアントの暗号方式の提案 |

RSA証明書のみ |

EC証明書のみ |

両方の証明書 |

なし |

|---|---|---|---|---|

| RSA暗号のみ |

RSA証明書を使用 RSA暗号を使用 |

RSA自己署名証明書を使用 RSA暗号を使用 |

RSA証明書を使用 RSA暗号を使用 |

RSA自己署名証明書を使用 RSA暗号を使用 |

| EC暗号のみ(まれ) |

接続の失敗 |

EC証明書を使用 EC暗号を使用 |

EC証明書を使用 EC暗号を使用 |

EC自己署名証明書を使用 EC暗号を使用 |

| 両方の暗号のみ |

RSA証明書を使用 RSA暗号を使用 |

EC証明書を使用 EC暗号を使用 |

EC証明書を使用 EC暗号を使用 |

EC自己署名証明書を使用 EC暗号を使用 |

IP 電話ユーザの認証用の外部データベース

外部データベースを使用して、IP Phoneユーザを認証できます。Lightweight Directory Access Protocol(LDAP)やRemote Authentication Dial In User Service(RADIUS)などのプロトコルは、VPN電話ユーザの認証に使用できます。

ASA 証明書と VPN 電話信頼リスト間での証明書ハッシュの照合

ASA SSL インターフェイスに割り当てられた証明書をダウンロードして CUCM 内の電話 VPN 信頼証明書としてアップロードする必要があることに注意してください。環境によっては、ASA から提示されるこの証明書のハッシュと、CUCM サーバが生成してコンフィギュレーション ファイル経由で VPN 電話にプッシュするハッシュが一致しない場合があります。

設定が完了したら、IP 電話と ASA 間の VPN 接続をテストしてください。接続に成功しない場合は、ASA 証明書のハッシュと、IP 電話で想定されているハッシュが一致するかどうかを確認します。

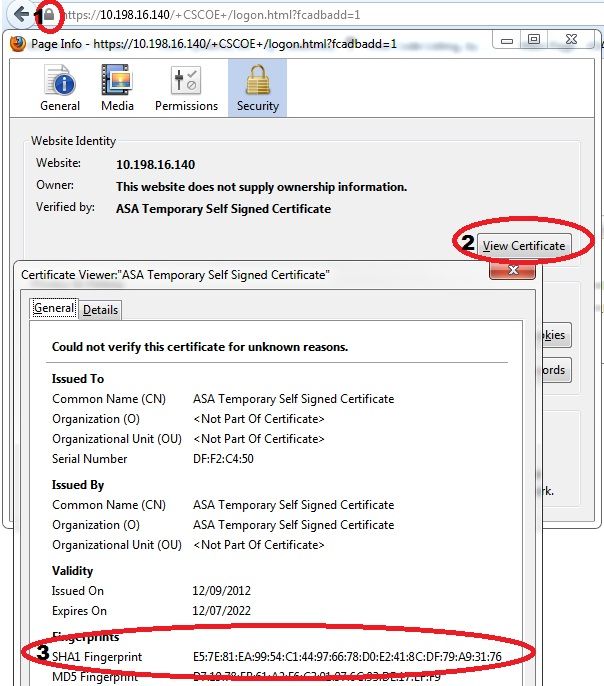

- ASA から提示されるセキュア ハッシュ アルゴリズム 1(SHA1)ハッシュを確認します。

- CUCM から IP 電話コンフィギュレーション ファイルをダウンロードするには、TFTP を使用します。

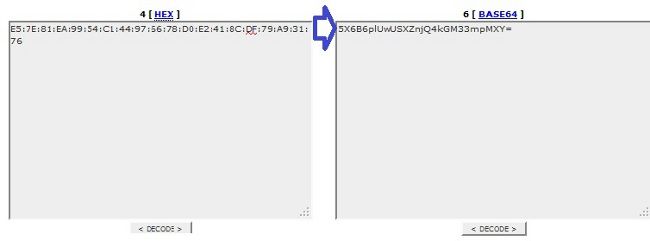

- ハッシュは、16 進数から Base 64 に、または、Base 64 から 16 進数にデコードします。

SHA1 ハッシュの確認

ASA は、IP 電話が接続されているインターフェイス上で ssl trustpoint コマンドを使用して適用された証明書を提示します。この証明書をチェックするには、ブラウザ(この例では Firefox)を開いて、電話を接続する URL(group-url)を入力します。

IP 電話コンフィギュレーション ファイルのダウンロード

CUCM へのダイレクト アクセスを備えた PC から、接続の問題がある電話の TFTP コンフィギュレーション ファイルをダウンロードします。次の 2 種類のダウンロード方法があります。

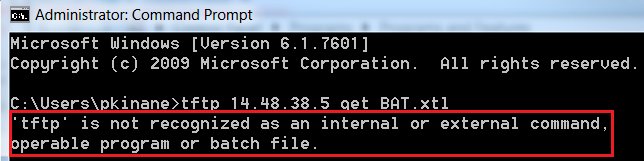

- WindowsでCLIセッションを開き、tftp -i <TFTP Server> GET SEP<Phone Mac Address>.cnf.xmlコマンドを使用します。

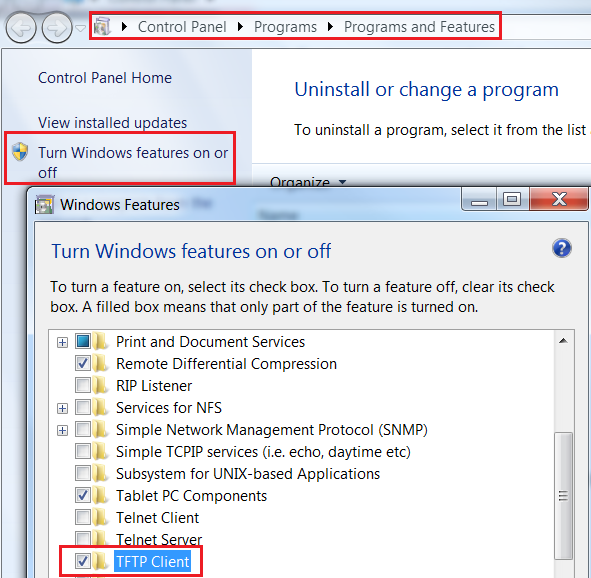

注:次のようなエラーが表示された場合は、TFTPクライアント機能が有効になっていることを確認してください。

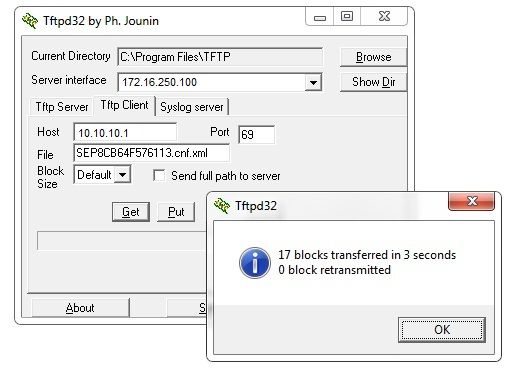

- Tftpd32などのアプリケーションを使用して、ファイルをダウンロードします。

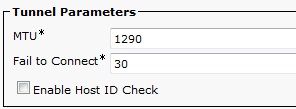

- ファイルがダウンロードされたら、XMLを開き、vpnGroup設定を見つけます。次の例で、確認すべきセクションと certHash を示します。

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>0</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1>https://10.198.16.140/VPNPhone</url1>

</addresses>

<credentials>

<hashAlg>0</hashAlg>

5X6B6plUwUSXZnjQ4kGM33mpMXY=

</credentials>

</vpnGroup>

ハッシュのデコード

両方のハッシュ値が一致することを確認します。ブラウザはハッシュを 16 進数形式で表示しますが、XML ファイルでは Base 64 が使用されるため、一致を確認するには一方の形式から他方の形式に変換する必要があります。使用可能なトランスレータは多数あります。たとえば、TRANSLATOR, BINARYなどです。

注:前のハッシュ値が一致しない場合、VPN電話はASAとネゴシエートされた接続を信頼せず、接続は失敗します。

VPN ロードバランシングと IP 電話

負荷分散された SSL VPN は VPN 電話でサポートされません。VPN 電話は、実際の証明書を検証しませんが、代わりに、CUCM からプッシュダウンされたハッシュを使用してサーバを検証します。VPN ロードバランシングの原理は HTTP リダイレクトであり、電話機が複数の証明書を検証する必要があるため、エラーが発生します。VPN ロードバランシング エラーの症状には次のようなものがあります。

- 電話機がサーバ間を往復するため、接続に異常に時間がかかったり、最終的に失敗したりします。

- 電話機のログには次のようなメッセージが書き込まれます。

909: NOT 20:59:50.051721 VPNC: do_login: got login response

910: NOT 20:59:50.052581 VPNC: process_login: HTTP/1.0 302 Temporary moved

911: NOT 20:59:50.053221 VPNC: process_login: login code: 302 (redirected)

912: NOT 20:59:50.053823 VPNC: process_login: redirection indicated

913: NOT 20:59:50.054441 VPNC: process_login: new 'Location':

/+webvpn+/index.html

914: NOT 20:59:50.055141 VPNC: set_redirect_url: new URL

<https://xyz1.abc.com:443/+webvpn+/index.html>

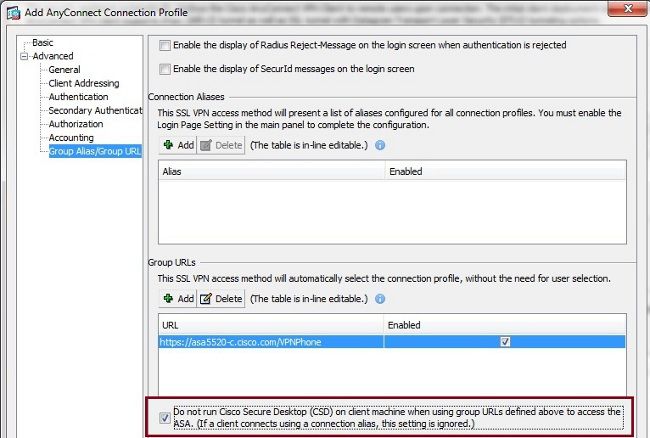

CSD と IP 電話

現在、IP 電話は Cisco Secure Desktop(CSD)をサポートしていないため、CSD が tunnel-group に対してまたは ASA 内でグローバルに有効になっている場合は接続が行われません。

最初に、ASAでCSDが有効になっているかどうかを確認します。ASA CLIでshow run webvpnコマンドを入力します。

ASA5510-F# show run webvpn

webvpn

enable outside

csd image disk0:/csd_3.6.6210-k9.pkg

csd enable

anyconnect image disk0:/anyconnect-win-3.1.00495-k9.pkg 1

anyconnect enable

ASA5510-F#

IP電話接続中のCSDの問題を確認するには、ASAのログまたはデバッグを確認します。

ASA ログ

%ASA-4-724002: Group <VPNPhone> User <Phone> IP <172.6.250.9> WebVPN session not

terminated. Cisco Secure Desktop was not running on the client's workstation.

ASA のデバッグ

debug webvpn anyconnect 255

<snip>

Tunnel Group: VPNPhone, Client Cert Auth Success.

WebVPN: CSD data not sent from client

http_remove_auth_handle(): handle 24 not found!

<snip>

注:AnyConnectユーザの負荷が高い大規模展開では、debug webvpn anyconnectを有効にしないことをお勧めします。この出力は IP アドレスで絞り込むことができないため、大量の情報が生成される可能性があります。

ASAバージョン8.2以降では、tunnel-groupのwebvpn-attributesの下にwithout-csdコマンドを適用する必要があります。

tunnel-group VPNPhone webvpn-attributes

authentication certificate

group-url https://asa5520-c.cisco.com/VPNPhone enable

without-csd

以前のバージョンの ASA では、これができなかったため、唯一の回避策が CSD をグローバルに無効にすることでした。

Cisco Adaptive Security Device Manager(ASDM)で、この例で示すように、特定の接続プロファイルの CSD を無効にすることができます。

注:CSD機能をオフにするには、group-urlを使用します。

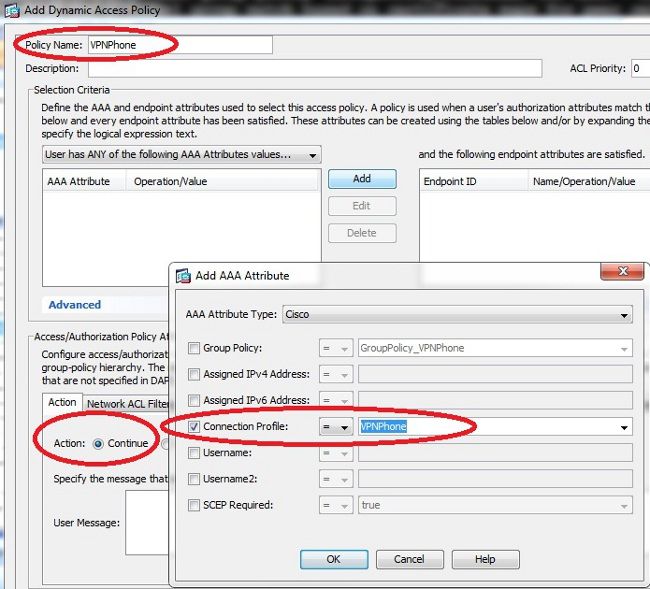

DAP ルール

ほとんどの展開では、IP 電話が ASA に接続されるだけでなく、さまざまなタイプのマシン(Microsoft、Linux、Mac OS)とモバイル デバイス(Android、iOS)も接続されます。そのため、ダイナミック アクセス ポリシー(DAP)ルールの既存の設定が見つかることがよくあります。このルールでは、大抵、DfltAccessPolicy の下の Default Action が接続の停止になっています。

このような場合は、VPN 電話用の別の DAP ルールを作成します。Connection Profileなどの特定のパラメータを使用し、アクションをContinueに設定します。

IP 電話専用の DAP ポリシーを作成しなかった場合は、ASA に DfltAccessPolicy 違反と失敗した接続が表示されます。

%ASA-6-716038: Group <DfltGrpPolicy> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Authentication: successful, Session Type: WebVPN.

%ASA-7-734003: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Session

Attribute aaa.cisco.grouppolicy = GroupPolicy_VPNPhone

<snip>

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9,

Connection AnyConnect: The following DAP records were selected for this

connection: DfltAccessPolicy

%ASA-5-734002: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Connection terminated by the following DAP records: DfltAccessPolicy

アクションが [Continue] に設定された IP 電話専用の DAP ポリシーを作成した場合は、接続できます。

%ASA-7-746012: user-identity: Add IP-User mapping 10.10.10.10 -

LOCAL\CP-7962G-SEP8CB64F576113 Succeeded - VPN user

%ASA-4-722051: Group <GroupPolicy_VPNPhone> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Address <10.10.10.10> assigned to session

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9, Connection

AnyConnect: The following DAP records were selected for this connection: VPNPhone

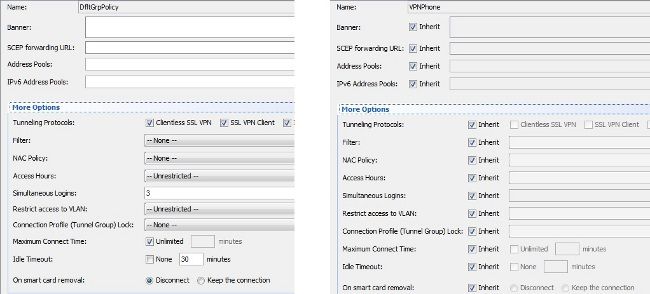

DfltGrpPolicy またはその他のグループからの継承値

多くの場合、DfltGrpPolicy は複数のオプションを使用してセットアップされます。デフォルトで、これらの設定は、IP 電話で使用すべき group-policy 内で手動で指定されなかった場合に、IP 電話セッションに継承されます。

DfltGrpPolicy から継承された場合に接続に影響するパラメータは次のとおりです。

- group-lock

- vpn-tunnel-protocol

- vpn-simultaneous-logins

- vpn-filter

DfltGrpPolicyとGroupPolicy_VPNPhoneに次の設定例があると仮定します。

group-policy DfltGrpPolicy attributes

vpn-simultaneous-logins 0

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

group-lock value DefaultWEBVPNGroup

vpn-filter value NO-TRAFFIC

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

default-domain value cisco.com

接続は、GroupPolicy_VPNPhoneの下で明示的に指定されていないDfltGrpPolicyからパラメータを継承し、接続中にすべての情報をIP Phoneにプッシュします。

これを回避するには、グループ内で直接必要な値を手動で指定します。

group-policy GroupPolicy_VPNPhone internal

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

vpn-simultaneous-logins 3

vpn-tunnel-protocol ssl-client

group-lock value VPNPhone

vpn-filter none

default-domain value cisco.com

DfltGrpPolicyのデフォルト値を確認するには、show run all group-policyコマンドを使用します。次の例では、出力間の違いを明確にします。

ASA5510-F# show run group-policy DfltGrpPolicy group-policy DfltGrpPolicy attributes dns-server value 10.198.29.20 10.198.29.21 vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless default-domain value cisco.com ASA5510-F#

ASA5510-F# sh run all group-policy DfltGrpPolicy group-policy DfltGrpPolicy internal

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server value 10.198.29.20 10.198.29.21

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

ipv6-vpn-filter none

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

ASDM 経由で属性を継承した group-policy の出力を以下に示します。

サポートされる暗号方式

7962G IP Phoneとファームウェアバージョン9.1.1でテストされたAnyConnect VPN Phoneでは、高度暗号化規格(AES)AES256-SHAとAES128-SHAの2つの暗号だけがサポートされます。正しい暗号がASAで指定されていない場合、接続は拒否され、ASAログに示されます。

%ASA-7-725010: Device supports the following 2 cipher(s).

%ASA-7-725011: Cipher[1] : RC4-SHA

%ASA-7-725011: Cipher[2] : DES-CBC3-SHA

%ASA-7-725008: SSL client outside:172.16.250.9/52684 proposes the following

2 cipher(s).

%ASA-7-725011: Cipher[1] : AES256-SHA

%ASA-7-725011: Cipher[2] : AES128-SHA

%ASA-7-725014: SSL lib error. Function: SSL3_GET_CLIENT_HELLO Reason: no shared cipher

ASAで有効になっている暗号が正しいかどうかを確認するには、show run all sslコマンドとshow sslコマンドを次のように入力します。

ASA5510-F# show run all ssl

ssl server-version any

ssl client-version any

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point SSL outside

ASA5510-F#

ASA5510-F# show ssl

Accept connections using SSLv2, SSLv3 or TLSv1 and negotiate to SSLv3 or TLSv1

Start connections using SSLv3 and negotiate to SSLv3 or TLSv1

Enabled cipher order: rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Disabled ciphers: des-sha1 rc4-md5 dhe-aes128-sha1 dhe-aes256-sha1 null-sha1

SSL trust-points:

outside interface: SSL

Certificate authentication is not enabled

ASA5510-F#

CUCM の一般的な問題

IP 電話に適用されない VPN 設定

CUCM 上でコンフィギュレーション(ゲートウェイ、グループ、およびプロファイル)を作成したら、共通電話プロファイル内の VPN 設定を適用します。

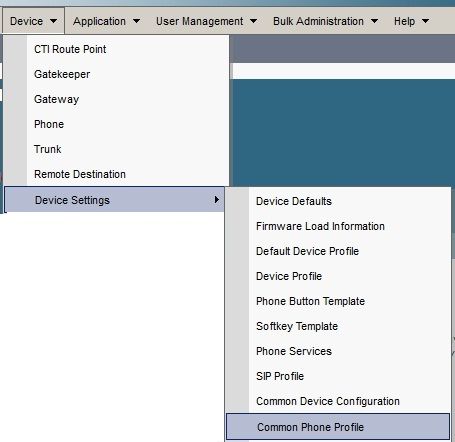

- [Device] > [Device Settings] > [Common Phone Profile] に移動します。

- VPN 情報を入力します。

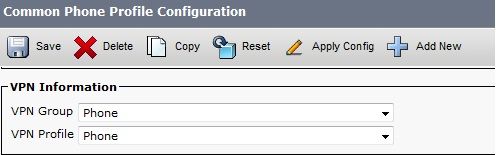

- Device > Phoneに移動し、このプロファイルが電話機の設定に割り当てられていることを確認します。

証明書認証方法

IP Phoneの証明書認証を設定するには、製造元でインストールされる証明書(MIC)とローカルで有効な証明書(LSC)の2つの方法があります。状況に最適なオプションを選択するには、「証明書認証を使用した AnyConnect VPN Phone の設定例」を参照してください。

証明書認証を設定するときに、CUCM サーバから証明書(ルート CA)をエクスポートして、ASA にインポートします。

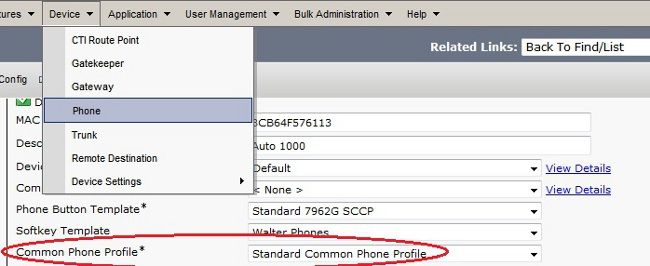

- CUCM にログインします。

- [Unified OS Administration] > [Security] > [Certificate Management] に移動します。

- Certificate Authority Proxy Function(CAPF;認証局プロキシ機能)またはCisco_Manufacturing_CAを探します。証明書のタイプは、MICまたはLSCのどちらの証明書認証を使用したかによって異なります。

- ファイルをローカル コンピュータにダウンロードします。

ファイルをダウンロードしたら、CLIまたはASDMを使用してASAにログインし、証明書をCA証明書としてインポートします。

デフォルトでは、VPN をサポートするすべての電話機に MIC があらかじめロードされています。7960 および 7940 モデルの電話機には MIC が付属しないため、LSC を安全に登録するための特別なインストール手順が必要です。

最新の Cisco IP Phone(8811、8841、8851、8861)には、新しい製造元 SHA2 CA によって署名された MIC 証明書が含まれています。

- CUCM バージョン 10.5(1) は、新しい SHA2 証明書を含んでおり、これを信頼します。

- 以前の CUCM バージョンを実行する場合は、新しい製造元 CA 証明書をダウンロードし、次のいずれかを実行する必要があります。

- 電話機が LSC を取得するために CAPF を使って認証できるようにするため、証明書を CAPF 信頼にアップロードします。

- 電話機が SIP 5061 のために MIC を使って認証できるようにする場合は、証明書を CallManager 信頼にアップロードします。

- 電話機が LSC を取得するために CAPF を使って認証できるようにするため、証明書を CAPF 信頼にアップロードします。

ヒント:現在CUCMで以前のバージョンが実行されている場合は、SHA2 CAを取得するためにこのリンクをクリックします。

注意:シスコでは、LSCのインストールにのみMICを使用することを推奨します。シスコは、CUCM による TLS 接続の認証で LSC をサポートします。MIC ルート証明書は侵害される可能性があるため、TLS 認証やその他の目的で MIC を使用するように電話機を設定する場合は、お客様の責任で行ってください。MIC が侵害された場合、シスコは一切の責任を負いません。

デフォルトで、電話機に LSC が組み込まれている場合は、電話機に MIC が組み込まれているかどうかに関係なく、認証で LSC が使用されます。電話機に MIC と LSC が組み込まれている場合は、認証で LSC が使用されます。電話機に LSC が組み込まれていないが、MIC が組み込まれている場合は、認証で MIC が使用されます。

注:証明書認証の場合は、ASAからSSL証明書をエクスポートし、CUCMにインポートする必要があることに注意してください。

ホスト ID チェック

証明書のタイトル内の一般名(CN)が電話機から VPN 経由で ASA に接続するときに使用される URL(group-url)と一致しない場合は、CUCM 上のホスト ID チェックを無効にするか、ASA 上のその URL と一致する ASA 内の証明書を使用します。

この操作は、ASA の SSL 証明書がワイルドカード証明書の場合、SSL 証明書に別の SAN(Subject Alternative Name)が含まれている場合、または URL が完全修飾ドメイン名(FQDN)の代わりに IP アドレスを使用して作成された場合に必要です。

これは、証明書の CN が電話機から到達しようとしている URL と一致しない場合の IP 電話ログの例です。

1231: NOT 07:07:32.445560 VPNC: DNS has wildcard, starting checks...

1232: ERR 07:07:32.446239 VPNC: Generic third level wildcards are not allowed,

stopping checks on host=(test.vpn.com) and dns=(*.vpn.com)

1233: NOT 07:07:32.446993 VPNC: hostID not found in subjectAltNames

1234: NOT 07:07:32.447703 VPNC: hostID not found in subject name

1235: ERR 07:07:32.448306 VPNC: hostIDCheck failed!!

CUCMでホストIDチェックを無効にするには、Advanced Features > VPN > VPN Profileの順に移動します。

その他のトラブルシューティング

ASA で使用するログとデバッグ

ASA では、これらのデバッグとログを有効にしてトラブルシューティングに利用できます。

logging enable

logging buffer-size 1048576

logging buffered debugging

debug webvpn anyconnect 255

注:AnyConnectユーザの負荷が高い大規模展開では、debug webvpnh anyconnectを有効にしないことをお勧めします。この出力は IP アドレスで絞り込むことができないため、大量の情報が生成される可能性があります。

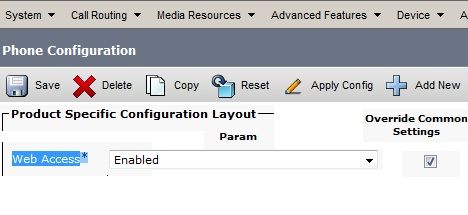

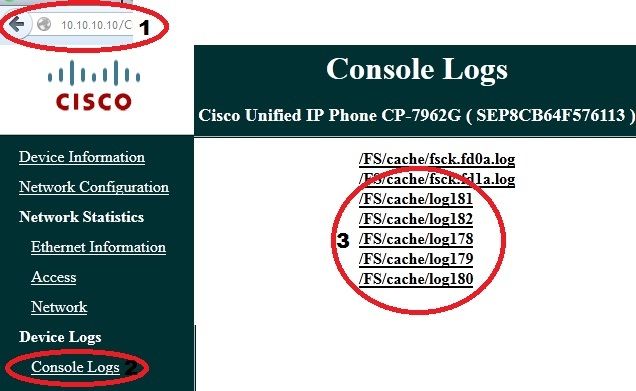

IP 電話ログ

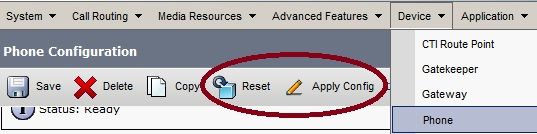

電話ログにアクセスするには、Web アクセス機能を有効にします。CUCM にログインして、[Device] > [Phone] > [Phone Configuration] に移動します。この機能を有効にする IP 電話を探して、Web アクセス用のセクションを探します。IP 電話に設定変更を適用します。

この新しい機能を導入するためにサービスを有効にして電話機をリセットすると、ブラウザでIP電話のログにアクセスできるようになります。そのサブネットにアクセスできるコンピュータから電話機のIPアドレスを使用してください。コンソールログに移動し、5つのログファイルを確認します。この 5 つのファイルが電話機によって上書きされるため、すべてのファイルをチェックして必要な情報を探す必要があります。

ASA ログと IP 電話ログの関連付けの問題

次の例は、ASA と IP 電話からのログを関連付ける方法を示しています。この例では、ASA 上の証明書のハッシュが電話機のコンフィギュレーション ファイル内の証明書のハッシュと一致していません。これは、ASA 上の証明書が別の証明書に置き換えられたためです。

ASA ログ

%ASA-7-725012: Device chooses cipher : AES128-SHA for the SSL session with

client outside:172.16.250.9/50091

%ASA-7-725014: SSL lib error. Function: SSL3_READ_BYTES Reason: tlsv1 alert

unknown ca

%ASA-6-725006: Device failed SSL handshake with client outside:172.16.250.9/50091

電話ログ

902: NOT 10:19:27.155936 VPNC: ssl_state_cb: TLSv1: SSL_connect: before/connect

initialization

903: NOT 10:19:27.162212 VPNC: ssl_state_cb: TLSv1: SSL_connect: unknown state

904: NOT 10:19:27.361610 VPNC: ssl_state_cb: TLSv1: SSL_connect: SSLv3 read server hello A

905: NOT 10:19:27.364687 VPNC: cert_vfy_cb: depth:1 of 1, subject:

</CN=10.198.16.140/unstructuredName=10.198.16.140>

906: NOT 10:19:27.365344 VPNC: cert_vfy_cb: depth:1 of 1, pre_err: 18 (self signed certificate)

907: NOT 10:19:27.368304 VPNC: cert_vfy_cb: peer cert saved: /tmp/leaf.crt

908: NOT 10:19:27.375718 SECD: Leaf cert hash = 1289B8A7AA9FFD84865E38939F3466A61B5608FC

909: ERR 10:19:27.376752 SECD: EROR:secLoadFile: file not found </tmp/issuer.crt>

910: ERR 10:19:27.377361 SECD: Unable to open file /tmp/issuer.crt

911: ERR 10:19:27.420205 VPNC: VPN cert chain verification failed, issuer certificate not found and leaf not trusted

912: ERR 10:19:27.421467 VPNC: ssl_state_cb: TLSv1: write: alert: fatal:

unknown CA

913: ERR 10:19:27.422295 VPNC: alert_err: SSL write alert: code 48, unknown CA

914: ERR 10:19:27.423201 VPNC: create_ssl_connection: SSL_connect ret -1 error 1

915: ERR 10:19:27.423820 VPNC: SSL: SSL_connect: SSL_ERROR_SSL (error 1)

916: ERR 10:19:27.424541 VPNC: SSL: SSL_connect: error:14090086:SSL

routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

917: ERR 10:19:27.425156 VPNC: create_ssl_connection: SSL setup failure

918: ERR 10:19:27.426473 VPNC: do_login: create_ssl_connection failed

919: NOT 10:19:27.427334 VPNC: vpn_stop: de-activating vpn

920: NOT 10:19:27.428156 VPNC: vpn_set_auto: auto -> auto

921: NOT 10:19:27.428653 VPNC: vpn_set_active: activated -> de-activated

922: NOT 10:19:27.429187 VPNC: set_login_state: LOGIN: 1 (TRYING) --> 3 (FAILED)

923: NOT 10:19:27.429716 VPNC: set_login_state: VPNC : 1 (LoggingIn) --> 3

(LoginFailed)

924: NOT 10:19:27.430297 VPNC: vpnc_send_notify: notify type: 1 [LoginFailed]

925: NOT 10:19:27.430812 VPNC: vpnc_send_notify: notify code: 37

[SslAlertSrvrCert]

926: NOT 10:19:27.431331 VPNC: vpnc_send_notify: notify desc: [alert: Unknown

CA (server cert)]

927: NOT 10:19:27.431841 VPNC: vpnc_send_notify: sending signal 28 w/ value 13 to

pid 14

928: ERR 10:19:27.432467 VPNC: protocol_handler: login failed

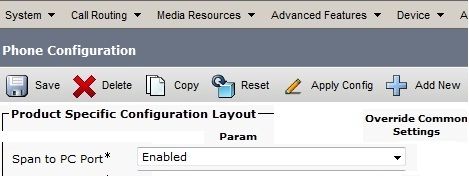

PC ポート機能へのスパン

コンピュータを電話機に直接接続することができます。電話機のバックプレーン内にスイッチ ポートがあります。

以前行ったように電話機を設定して、CUCM 上の PC ポートへのスパンを有効にし、設定を適用します。電話機が各フレームのコピーを PC に送信し始めます。分析用にトラフィックをキャプチャするには、無差別モードでWiresharkを使用します。

VPN 経由で接続された状態での IP 電話設定の変更

IP 電話が AnyConnect 経由でネットワーク外部から接続された状態で、VPN 設定を変更できるかという質問をよく受けます。答えは「はい」ですが、いくつかの構成設定を確認する必要があります。

CUCM 内で必要な変更を加えてから、その変更を電話機に適用します。新しい設定を電話機にプッシュするための 3 つのオプション(Apply Config、Reset、Restart)があります。この3つのオプションはすべて電話機とASAからVPNを切断しますが、証明書認証を使用している場合は自動的に再接続できます。認証、許可、アカウンティング(AAA)を使用している場合は、クレデンシャルの再入力が求められます。

注:IP電話がリモート側にある場合、通常は外部DHCPサーバからIPアドレスを受け取ります。IP 電話で CUCM から新しい設定を受信するには、本社の TFTP サーバに接続する必要があります。通常は、CUCM が TFTP サーバを兼ねています。

変更内容を含むコンフィギュレーションファイルを受信するには、電話機のネットワーク設定でTFTPサーバのIPアドレスが正しく設定されていることを確認します。確認するには、DHCPサーバからオプション150を使用するか、電話機にTFTPを手動で設定します。この TFTP サーバには AnyConnect セッション経由でアクセスできます。

IP 電話がローカル DHCP サーバから TFTP サーバを受信しているが、そのアドレスが正しくない場合は、代替 TFTP サーバ オプションを使用して、DHCP サーバから提供される TFTP サーバの IP アドレスを上書きすることができます。この手順では、代替 TFTP サーバの適用方法を説明します。

- [Settings] > [Network Configuration] > [IPv4 Configuration] に移動します。

- [代替 TFTP(Alternate TFTP)] オプションにスクロールします。

- 電話機が代替TFTPサーバを使用するには、Yesソフトキーを押します。そうでない場合は、Noソフトキーを押します。オプションがロックされている場合は、* * # を押してロックを解除します。

- [Save] ソフトキーを押します。

- [TFTP Server 1] オプションで代替 TFTP サーバを適用します。

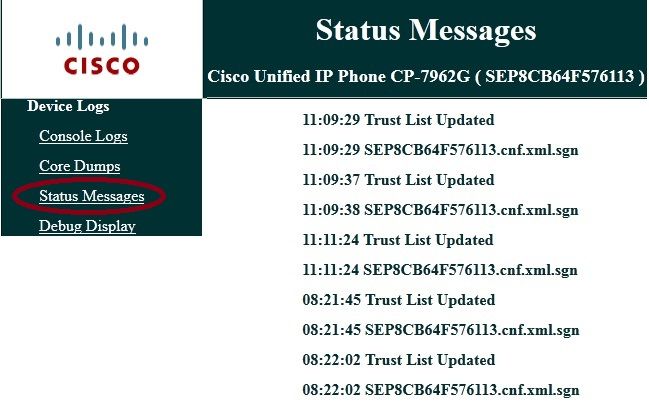

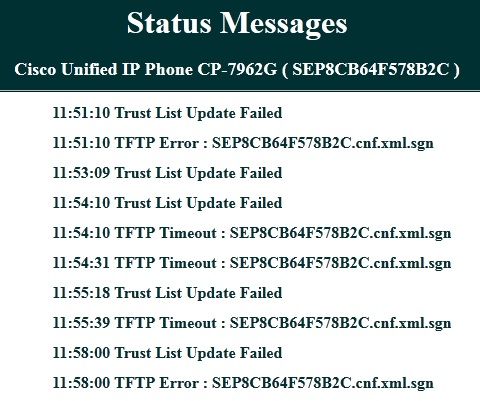

Web ブラウザまたは電話機メニューで直接ステータス メッセージを確認して、電話機が正しい情報を受信していることを確認します。通信が正しくセットアップされている場合は、次のようなメッセージが表示されます。

電話機が TFTP サーバから情報を受信できない場合は、TFTP エラー メッセージが表示されます。

ASA SSL 証明書の更新

AnyConnect VPN Phoneが正常に設定されているのに、ASA SSL証明書の有効期限が近づいている場合は、新しいSSL証明書を電話機に挿入するために、すべてのIP Phoneをメインサイトに移動する必要はありません。VPNの接続中に新しい証明書を追加できます。

ID 証明書の代わりに ASA のルート CA 証明書をエクスポートまたはインポートしてから、更新で同じベンダー(CA)を引き続き使用する場合は、CUCM 内の証明書を変更する必要がありません。これは、証明書を流用できるためです。ただし、ID証明書を使用した場合は、次の手順が必要になります。それ以外の場合は、ASAとIP電話間のハッシュ値が一致せず、接続は電話によって信頼されません。

- ASA 上の証明書を更新します。

注:詳細は、『ASA 8.x:ASDMでのSSL証明書の更新とインストール』を参照してください。別のトラストポイントを作成して、すべての VPN IP 電話に証明書を適用するまで、ssl trustpoint <name> outside コマンドを使用してこの新しい証明書を適用しないでください。

- 新しい証明書をエクスポートします。

- 電話 VPN 信頼証明書として新しい証明書を CUCM にインポートします。

注:同じCNを使用して証明書をアップロードすると、Phone-VPN-trustの古い証明書が上書きされるのでCSCuh19734に注意してください

- CUCM の [VPN Gateway Configuration] に移動して、新しい証明書を適用します。これで、期限切れになる証明書と、まだASAに適用されていない新しい証明書の両方の証明書が作成されました。

- この新しい設定を IP 電話に適用します。[Apply Config] > [Reset] > [Restart] に移動して、VPN トンネル経由で新しい設定変更を IP 電話に導入します。すべての IP 電話が VPN 経由で接続されており、それらからトンネル経由で TFTP サーバに到達可能なことを確認します。

- TFTP を使用してステータス メッセージとコンフィギュレーション ファイルをチェックし、IP 電話が更新されたコンフィギュレーション ファイルを受信したことを確認します。

- ASA で新しい SSL トラストポイントを適用して、古い証明書を置き換えます。

注:ASA SSL証明書がすでに期限切れであり、IPフォンがAnyConnect経由で接続できない場合は、変更(新しいASA証明書ハッシュなど)をIPフォンにプッシュできます。手動で IP 電話内の TFTP をパブリック IP アドレスに設定して IP 電話がそこから情報を取得できるようにします。パブリックTFTPサーバを使用してコンフィギュレーションファイルをホストします。たとえば、ASAでポートフォワーディングを作成し、トラフィックを内部TFTPサーバにリダイレクトします。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

06-May-2013 |

初版 |

シスコ エンジニア提供

- ウォルター・ロペスCisco TACエンジニア

- エドゥアルド・サラザールCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック