AnyConnectを使用した、CLIを使用したルータヘッドエンド用の基本的なSSL VPNの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、AnyConnectセキュアソケットレイヤ(SSL)VPN(SSL VPN)ヘッドエンドとしてのCisco IOS®ルータの基本設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco IOS

- AnyConnect セキュア モビリティ クライアント

- 一般的なSSLの動作

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- バージョン15.3(3)M5のCisco 892Wルータ

- AnyConnectセキュアモビリティクライアント3.1.08009

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

注:AnyConnectはCisco Secure Clientのブランドに変更されました。名前だけが変更され、インストールプロセスは同じです。

異なるIOSバージョンのライセンス情報

- Cisco IOSのバージョンにかかわらず、SSL VPN機能を使用するにはsecurityk9フィーチャセットが必要です。

- Cisco IOS 12.x:SSL VPN機能は、少なくとも1つのセキュリティライセンス(advsecurityk9、adventerprisek9など)を持つ12.4(6)Tで始まるすべての12.xイメージに統合されています。

- Cisco IOS 15.0 – 以前のバージョンでは、ルータにLICファイルをインストールする必要があります。これにより、10、25、または100のユーザ接続が可能になります。Right to Use*ライセンスは、15.0(1)M4で実装されました。

- Cisco IOS 15.1:以前のバージョンでは、ルータにLICファイルをインストールする必要があります。これにより、10、25、または100のユーザ接続が可能になります。Right to Use*ライセンスは、15.1(1)T2、15.1(2)T2、15.1(3)T、および15.1(4)M1で実装されました。

- Cisco IOS 15.2:すべての15.2バージョンでSSL VPNの使用*ライセンスが提供されます。

- Cisco IOS 15.3以降:以前のバージョンではRight to Use*ライセンスが提供されています。15.3(3)M以降では、securityk9テクノロジーパッケージを起動した後でSSL VPN機能を使用できます。

RTUライセンスの場合、評価ライセンスは、最初のwebvpn機能が設定され(webvpnゲートウェイGATEWAY1)、使用許諾契約書(EULA)に同意すると有効になります。60日後、この評価ライセンスは永久ライセンスになります。これらのライセンスは任意であり、機能を使用するにはペーパーライセンスを購入する必要があります。また、RTUでは、一定の使用数に制限を設けるのではなく、ルータプラットフォームが同時にサポートできる最大同時接続数に制限を設けることができます。

ソフトウェアの大幅な機能拡張

次のバグIDにより、AnyConnectの重要な機能または修正が提供されています。

- Cisco Bug ID CSCti89976 IOSへのAnyConnect 3.xのサポートを追加。

- Cisco Bug ID CSCtx38806 Fix for BEAST Vulnerability、Microsoft KB2585542。

設定

ステップ 1:ライセンスが有効であることの確認

IOSルータのヘッドエンドでAnyConnectを設定する際の最初のステップは、ライセンスが正しくインストールされ(該当する場合)、有効になっていることを確認することです。異なるバージョンのライセンスの詳細については、前のセクションのライセンス情報を参照してください。これは、show licenseでSSL_VPNライセンスとsecurityk9ライセンスのどちらが表示されるかは、コードのバージョンとプラットフォームによって異なります。バージョンとライセンスに関係なく、EULAに同意する必要があり、ライセンスがアクティブとして表示されます。

ステップ 2:AnyConnectセキュアモビリティクライアントパッケージのルータへのアップロードとインストール

AnyConnectイメージをVPNにアップロードするために、ヘッドエンドは2つの目的を果たします。まず、AnyConnectヘッドエンドにAnyConnectイメージが存在するオペレーティングシステムだけが接続を許可されます。たとえば、WindowsクライアントではヘッドエンドにWindowsパッケージをインストールする必要があり、Linux 64ビットクライアントではLinux 64ビットパッケージをインストールする必要があります。2つ目は、ヘッドエンドにインストールされたAnyConnectイメージが、接続時に自動的にクライアントマシンにプッシュされることです。ヘッドエンドのAnyConnectパッケージがクライアントマシンにインストールされているものよりも新しい場合、初めて接続するユーザはWebポータルからクライアントをダウンロードでき、戻ってきたユーザはアップグレードできます。

AnyConnectパッケージは、シスコソフトウェアダウンロードWebサイトの「AnyConnectセキュアモビリティクライアント」セクションから入手できます。使用可能なオプションは多数ありますが、ヘッドエンドにインストールされるパッケージには、オペレーティングシステムとヘッドエンド導入(PKG)というラベルが付いています。現在、AnyConnectパッケージは、Windows、Mac OS X、Linux(32ビット)、およびLinux 64ビットのオペレーティングシステムプラットフォームで使用できます。Linuxでは、32ビットと64ビットの両方のパッケージがあります。各オペレーティングシステムでは、接続を許可するために適切なパッケージをヘッドエンドにインストールする必要があります。

AnyConnectパッケージがダウンロードされたら、copy コマンドを使用して、TFTP、FTP、SCP、またはその他の少数のオプションでパッケージをルータのフラッシュにアップロードできます。ランダム データの例は次のとおりです。

copy tftp: flash:/webvpn/

Address or name of remote host []? 192.168.100.100

Source filename []? anyconnect-win-3.1.08009-k9.pkg

Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]?

Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg...

Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 37997096 bytes]

37997096 bytes copied in 117.644 secs (322984 bytes/sec)

AnyConnectイメージをルータのフラッシュにコピーした後、コマンドラインでインストールする必要があります。インストールコマンドの最後にシーケンス番号を指定すると、複数のAnyConnectパッケージをインストールできます。これにより、ルータは複数のクライアントオペレーティングシステムのヘッドエンドとして機能できます。AnyConnectパッケージをインストールする際に、最初にコピーされなかった場合はflash:/webvpn/ directoryにも移動されます。

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

15.2(1)Tより前にリリースされたコードのバージョンでは、PKGをインストールするコマンドは若干異なります。

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

ステップ 3:RSAキーペアおよび自己署名証明書の生成

SSLまたは公開キーインフラストラクチャ(PKI)とデジタル証明書を実装する機能を設定する場合、証明書の署名にRivest-Shamir-Adleman(RSA)キーペアが必要です。このコマンドは、自己署名PKI証明書が生成されるときに使用されるRSAキーペアを生成します。2048ビットのモジュラスを使用します。これは必須ではありませんが、AnyConnectクライアントマシンとのセキュリティと互換性を強化するために使用できる最大のモジュラスを使用することをお勧めします。また、キー管理とともに割り当てる説明的なキーラベルを使用することを推奨します。キーの生成は、show crypto key mypubkey rsa コマンドで確認できます。

注:RSAキーをエクスポート可能にする場合は多くのセキュリティリスクがあるため、デフォルトでキーがエクスポート不可に設定されるようにすることを推奨いたします。RSAキーをエクスポート可能にする場合のリスクについては、「PKI内でのRSAキーの展開」を参照してください。

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

Storage Device: not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827F581E 57F72074 FD803EEA 693EBACC 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2FBB3035 04E3770B 01155368 C4A5B488 D38F425C 23E430ED 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55D410DB ECC0E2D9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443AD87 0E66C2B1 4E0CB6E9 81569DF2 DB0FE9F1 1A9E737F 617DC68B 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6D020301 0001

RSAキーペアが正常に生成されたら、このルータ情報とRSAキーペアを使用してPKIトラストポイントを設定する必要があります。サブジェクト名の共通名(CN)は、ユーザがAnyConnectゲートウェイに接続するために使用するIPアドレスまたは完全修飾ドメイン名(FQDN)で設定できます。この例では、クライアントが接続を試行する際に、 fdenofa-SSLVPN.cisco.com のFQDNが使用されます。必須ではありませんが、CNに正しく入力すると、ログイン時にプロンプトが表示される証明書エラーの数を減らすことができます。

注:ルータによって生成された自己署名証明書を使用する代わりに、サードパーティCAによって発行された証明書を使用することもできます。これは、このドキュメント『PKIの証明書登録の設定』で説明されているように、いくつかの異なる方法で実行できます。

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIR

トラストポイントが正しく定義されたら、ルータはcrypto pki enroll コマンドを使用して証明書を生成する必要があります。このプロセスでは、シリアル番号やIPアドレスなど、その他のパラメータをいくつか指定できます。ただし、これは必須ではありません。証明書の生成は、show crypto pki certificates コマンドで確認できます。

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT

ステップ 4:ローカルVPNユーザアカウントの設定

外部の認証、許可、およびアカウンティング(AAA)サーバを使用することもできますが、この例では、ローカル認証を使用します。これらのコマンドは、ユーザ名VPNUSERと、SSLVPN_AAAという名前のAAA認証リストを作成します。

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACO

ステップ 5:クライアントが使用するアドレスプールとスプリットトンネルアクセスリストを定義する

AnyConnectクライアントアダプタがIPアドレスを取得するには、ローカルIPアドレスプールを作成する必要があります。同時AnyConnectクライアント接続の最大数をサポートするのに十分な大きさのプールを設定していることを確認します。

デフォルトでは、AnyConnectはフルトンネルモードで動作します。つまり、クライアントマシンによって生成されたすべてのトラフィックがトンネルを介して送信されます。これは通常、望ましくないため、トンネルを介して送信できるトラフィックと送信できないトラフィックを定義するアクセスコントロールリスト(ACL)を設定できます。他のACL実装と同様に、最後の暗黙的なdenyにより、明示的なdenyの必要性がなくなります。したがって、トンネリング可能なトラフィックに対してのみpermit文を設定する必要があります。

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255

手順 6:仮想テンプレートインターフェイス(VTI)の設定

ダイナミックVTIは、各VPNセッションにオンデマンドの個別のバーチャルアクセスインターフェイスを提供し、リモートアクセスVPNに対して安全性の高いスケーラブルな接続を可能にします。DVTIテクノロジーは、トンネルの確立に役立つダイナミック暗号マップおよびダイナミックハブアンドスポーク方式に代わるものです。DVTIは他の実インターフェイスと同様に機能するため、トンネルがアクティブになるとすぐに、QoS、ファイアウォール、ユーザごとの属性、およびその他のセキュリティサービスをサポートし、より複雑なリモートアクセスの導入が可能になります。

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual-Template 1 ip unnumbered Loopback0

手順 7:WebVPNゲートウェイの設定

WebVPNゲートウェイは、AnyConnectヘッドエンドによって使用されるIPアドレスとポート、およびクライアントに提示されるSSL暗号化アルゴリズムとPKI証明書を定義するものです。デフォルトでは、ゲートウェイは、ルータのCisco IOSバージョンに応じて異なる、すべての可能な暗号化アルゴリズムをサポートします。

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

ステップ 8:WebVPNコンテキストとグループポリシーの設定

WebVPNコンテキストとグループポリシーは、AnyConnectクライアント接続に使用されるいくつかの追加パラメータを定義します。基本的なAnyConnect設定の場合、コンテキストは、AnyConnectに使用されるデフォルトのグループポリシーを呼び出すためのメカニズムとしてのみ機能します。ただし、コンテキストを使用して、WebVPNのスプラッシュページとWebVPNの動作をさらにカスタマイズできます。定義済みポリシーグループでは、SSLVPN_AAAリストは、ユーザがメンバになっているAAA認証リストとして設定されます。functions svc-enabled コマンドは、ユーザがブラウザ経由でWebVPNだけでなくAnyConnect SSL VPN Client(SVC)を使用して接続することを可能にする設定です。最後に、追加のSVCコマンドは、SVC接続のみに関連するパラメータを定義します。svc address-pool は、SSLVPN_POOL内のアドレスをクライアントに配布するようにゲートウェイに指示し、上で定義したACL 1ごとにスプリットトンネルポリシーを定svc split include 義し、ドメイン名解決に使用されるDNSサーバを定義しますsvc dns-server。この設定では、すべてのDNSクエリが指定したDNSサーバに送信されます。クエリー応答で受信したアドレスによって、トラフィックがトンネル経由で送信されるかどうかが決まります。

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

default-group-policy SSLVPN_POLICY

ステップ 9:クライアントプロファイルの設定(オプション)

ASAとは異なり、Cisco IOSには、クライアントプロファイルの作成を支援する組み込みのGUIインターフェイスはありません。AnyConnectクライアントプロファイルは、スタンドアロンプロファイルエディタを使用して個別に作成/編集する必要があります。

ヒント:anyconnect-profileeditor-win-3.1.03103-k9.exeを探します。

ルータにプロファイルを展開させるには、次の手順を実行します。

- ftp/tftpを使用して、これをIOSフラッシュにアップロードします。

- 次のコマンドを使用して、アップロードしたプロファイルを特定します。

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

ヒント:15.2(1)Tよりも前のバージョンのCisco IOSでは、webvpn import svc profile <profile_name> flash:<profile.xml>コマンドを使用する必要があります。

コンテキストで、次のコマンドを使用してプロファイルをそのコンテキストにリンクします。

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILE

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

設定が完了すると、ブラウザからゲートウェイのアドレスとポートにアクセスすると、WebVPNのスプラッシュページに戻ります。

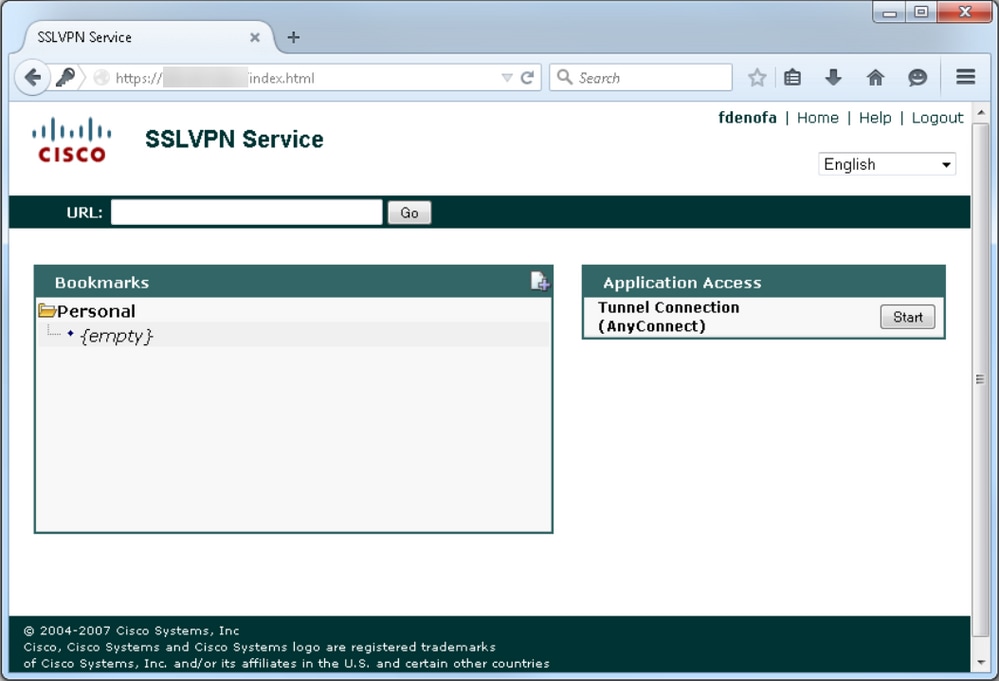

ログインすると、WebVPNホームページが表示されます。そこから、Tunnel Connection (AnyConnect)をクリックします。 Internet Explorerを使用する場合は、AnyConnectクライアントのプッシュダウンとインストールにActiveXが使用されます。検出されない場合は、代わりにJavaが使用されます。その他のすべてのブラウザは、すぐにJavaを使用します。

インストールが完了すると、AnyConnectは自動的にWebVPNゲートウェイへの接続を試みます。ゲートウェイが自身を識別するために自己署名証明書が使用されるため、接続試行中に複数の証明書の警告が表示されます。これらは接続を続行するために必要であり、受け入れる必要があります。これらの証明書の警告を回避するには、提示された自己署名証明書がクライアントマシンの信頼された証明書ストアにインストールされている必要があります。サードパーティの証明書が使用されている場合は、認証局(CA)証明書が信頼された証明書ストアに存在する必要があります。

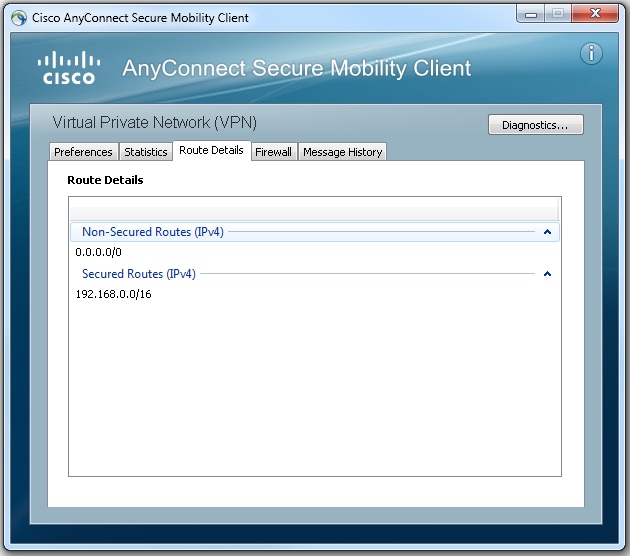

接続がネゴシエーションを完了したら、AnyConnectの左下にあるgear アイコンをクリックします。このアイコンには、接続に関する詳細情報が表示されます。このページでは、グループポリシー設定のスプリットトンネルACLから取得した接続統計とルートの詳細を表示できます。

設定手順による最終的な実行コンフィギュレーションの結果を次に示します。

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto vpn anyconnect profile SSLVPN_PROFILE flash:test-profile.xml ! access-list 1 permit 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint SSLVPN_TP_SELFSIGNED inservice ! webvpn context SSLVPN_CONTEXT virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

svc profile SSLVPN_PROFILE default-group-policy SSLVPN_POLICY

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

AnyConnect接続の問題をトラブルシューティングする際には、いくつかの共通コンポーネントを確認する必要があります。

- クライアントは証明書を提示する必要があるため、WebVPNゲートウェイで指定されている証明書が有効であることが要件です。を発行すると、ルータ上のすべての証明書に関連する情報が表示されます。

show crypto pki certificate - WebVPNの設定を変更する場合は常に、ゲートウェイとコンテキストの両方で

no inservice および inservice を発行するのがベストプラクティスです。これにより、変更が正しく反映されます。 - 前述のように、このゲートウェイに接続する各クライアントオペレーティングシステムに対してAnyConnect PKGが必要です。たとえば、WindowsクライアントにはWindows PKGが必要で、Linux 32ビットクライアントにはLinux 32ビットPKGが必要です。

- AnyConnectクライアントとブラウザベースのWebVPNの両方がSSLを使用することを考慮すると、WebVPNのスプラッシュページにアクセスできるということは、一般にAnyConnectが接続できることを意味します(関連するAnyConnect設定が正しいと仮定します)。

Cisco IOSには、失敗した接続のトラブルシューティングに使用できるさまざまなデバッグWebVPNオプションがあります。次に、接続試行成功時のdebug WebVPN aaa、debug WeVPN tunnel、およびshow WebVPN sessionの出力例を示します。

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

07-Mar-2024 |

AnyConnectをCisco Secure Clientにリブランドすることについての注を追加。 |

1.0 |

22-Jun-2016 |

初版 |

シスコ エンジニア提供

- フランク・デノファCisco TACエンジニア

- 金持ちのヘンリーCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック