はじめに

このドキュメントでは、Cisco FMCによって管理されるCisco FTDのローカル認証でCisco Secure Client(Anyconnectを含む)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower Management Center(FMC)によるSSLセキュアクライアント(SSL)の設定

- FMCによるFirePOWERオブジェクトの設定

- FirepowerでのSSL証明書

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Firepower Threat Defense(FTD)バージョン7.0.0(ビルド94)

- Cisco FMCバージョン7.0.0(ビルド94)

- Cisco Secure Mobilityクライアント4.10.01075

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

この例では、Secure Sockets Layer(SSL)を使用して、FTDとWindows 10クライアント間にバーチャルプライベートネットワーク(VPN)を作成します。

リリース7.0.0以降、FMCによって管理されるFTDは、Cisco Secure Clientのローカル認証をサポートします。これは、プライマリ認証方式、またはプライマリ認証方式が失敗した場合のフォールバックとして定義できます。この例では、ローカル認証がプライマリ認証として設定されています。

このソフトウェアバージョンより前のバージョンでは、FTD上のCisco Secure Clientローカル認証は、Cisco Firepower Device Manager(FDM)でのみ使用できました。

設定

コンフィギュレーション

ステップ 1:ライセンスの確認

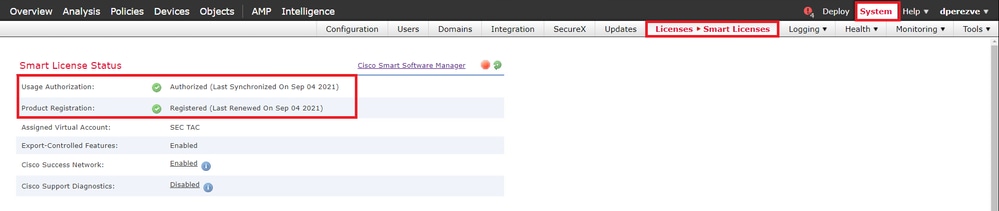

Cisco Secure Clientを設定する前に、FMCが登録され、スマートライセンシングポータルに準拠している必要があります。FTDに有効なPlus、Apex、またはVPN Onlyライセンスがない場合は、Cisco Secure Clientを導入できません。

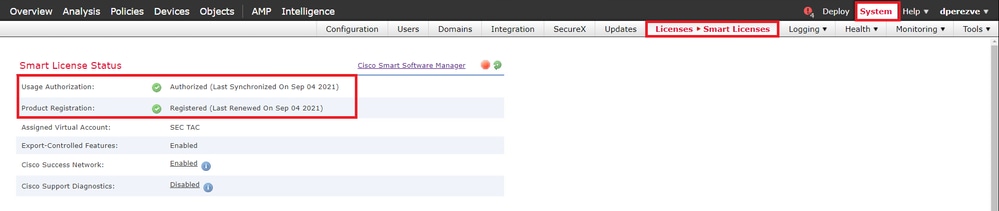

System > Licenses > Smart Licensesの順に移動して、FMCが登録されていて、スマートライセンスポータルに準拠していることを確認します。

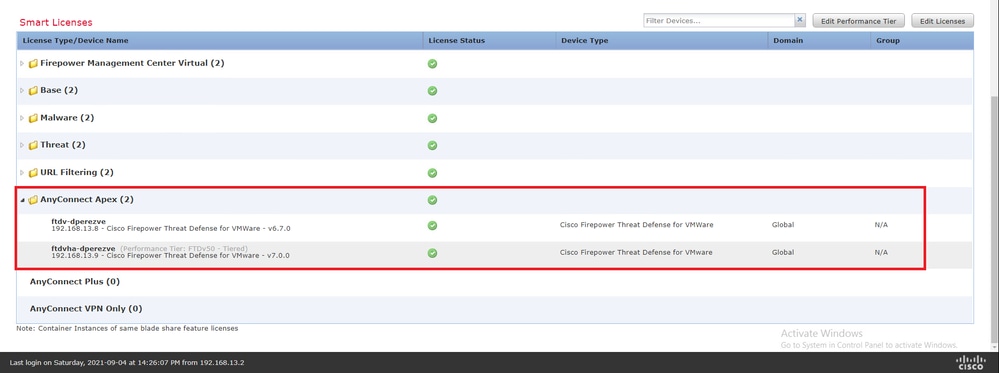

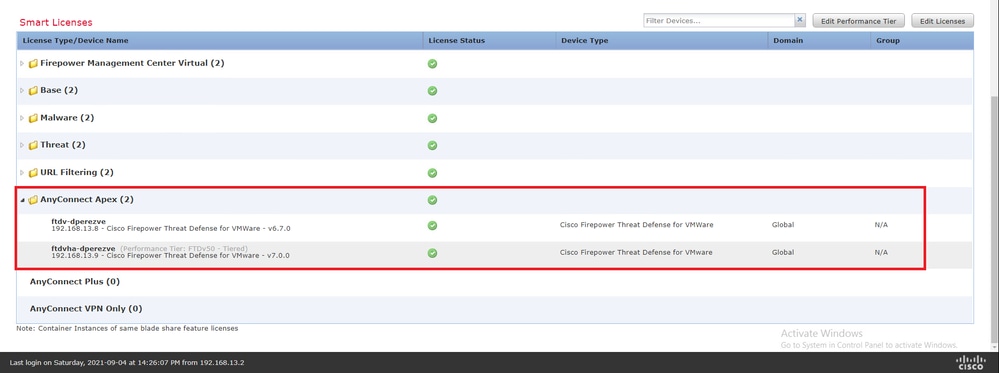

同じページを下にスクロールします。スマートライセンスのグラフの下部には、使用可能なCisco Secure Client(AnyConnect)ライセンスのタイプと、ライセンスにサブスクライブしているデバイスが表示されます。次のいずれかのカテゴリで、手元のFTDが登録されていることを確認します。

ステップ 2:Cisco Secure ClientパッケージのFMCへのアップロード

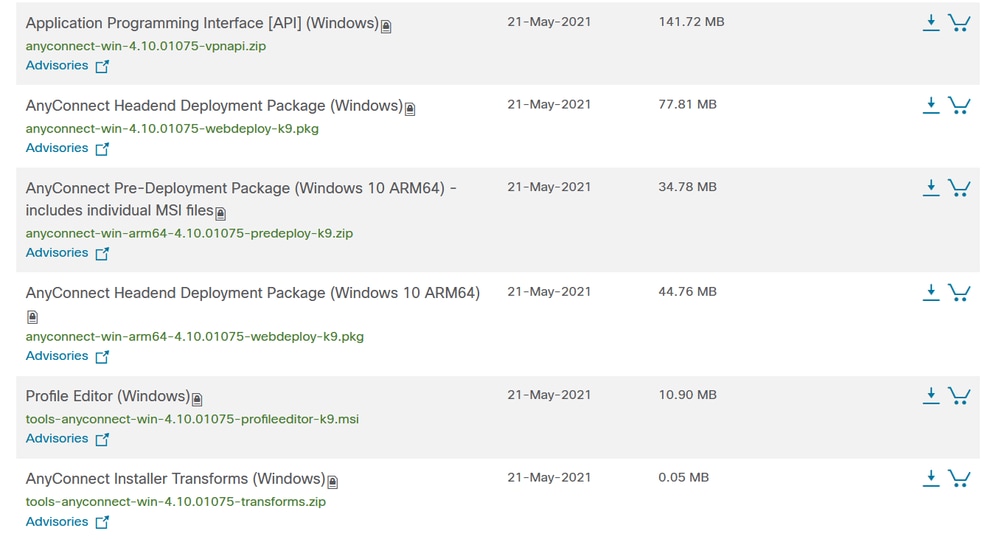

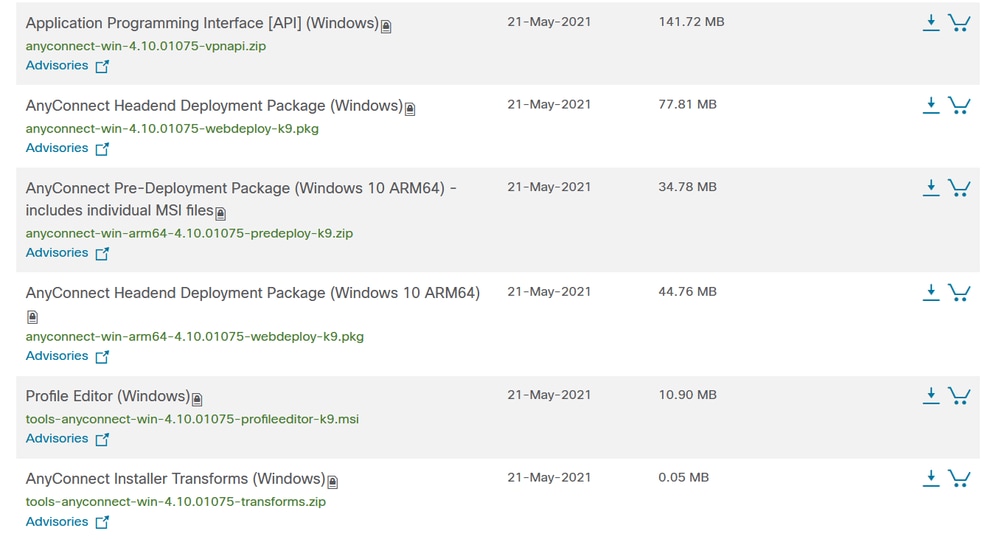

Windows用のCisco Secure Client(AnyConnect)ヘッドエンド導入パッケージをcisco.comからダウンロードします。

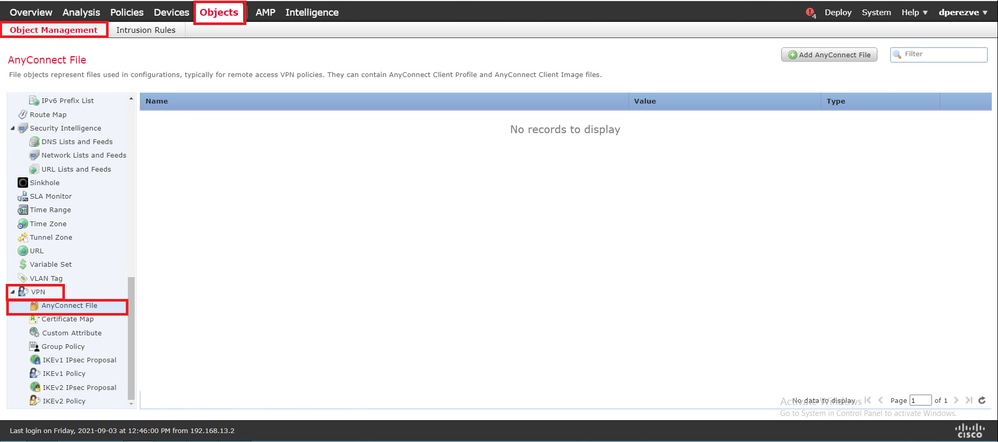

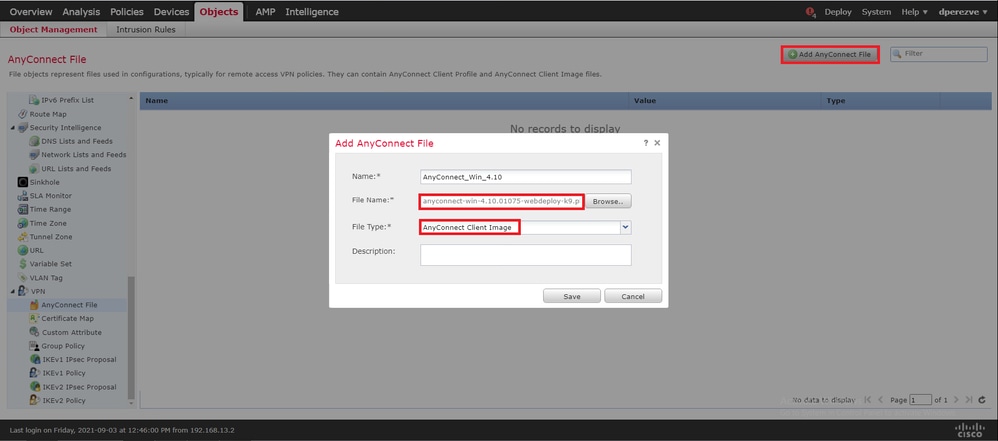

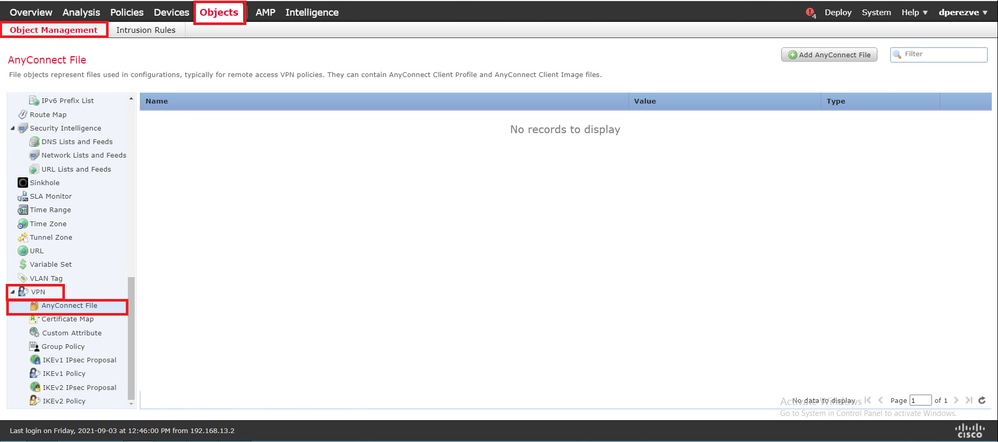

Cisco Secure Clientイメージをアップロードするには、Objects > Object Managementの順に選択し、目次でVPNカテゴリの下にあるCisco Secure Client Fileを選択します。

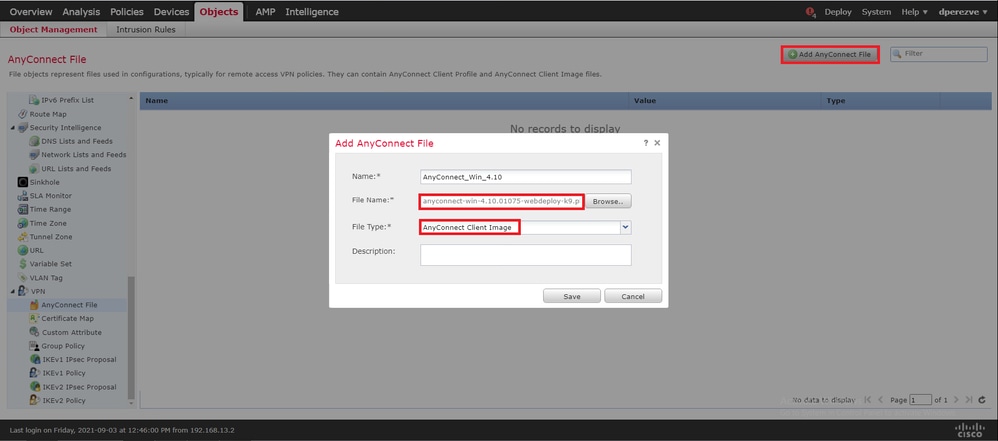

Add AnyConnect Fileをクリックします。Add AnyConnect Secure Client Fileウィンドウで、オブジェクトに名前を割り当て、Browse...を選択して、Cisco Secure Clientパッケージを選択します。最後に、ドロップダウンメニューでファイルタイプとしてAnyConnect Client Imageを選択します。

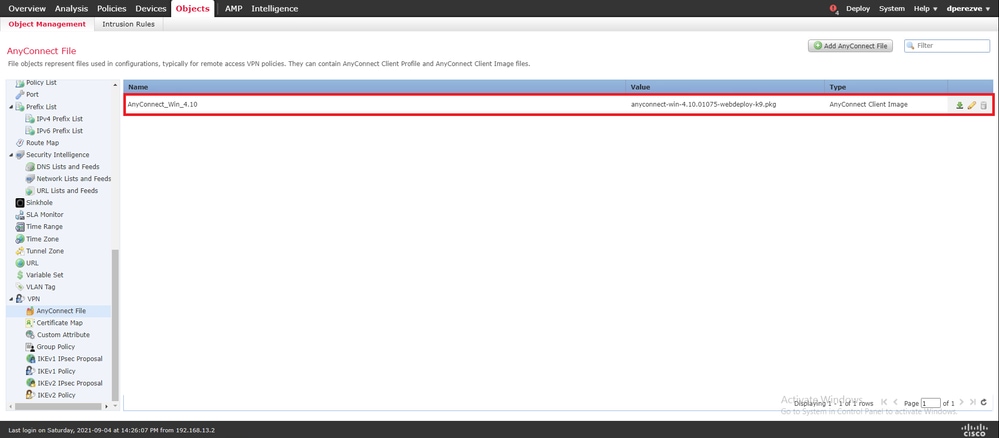

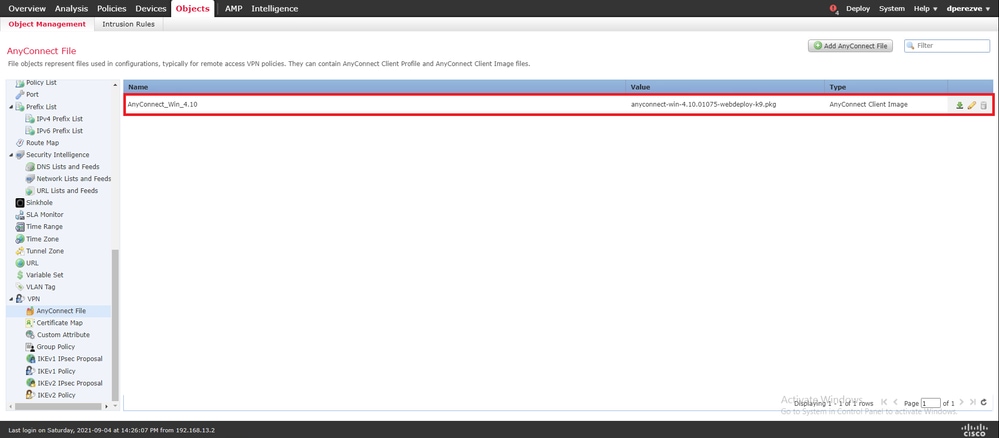

[Save] をクリックします。オブジェクトをオブジェクトリストに追加する必要があります。

ステップ 3:自己署名証明書の生成

SSL Cisco Secure Client(AnyConnect)では、VPNヘッドエンドとクライアント間のSSLハンドシェイクで使用する有効な証明書が1つ必要です。

注:この例では、この目的のために自己署名証明書が生成されます。また、自己署名証明書の他に、内部認証局(CA)または既知のCAのいずれかによって署名された証明書をアップロードすることもできます。

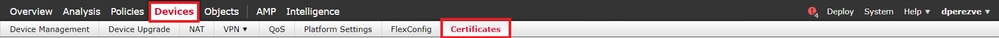

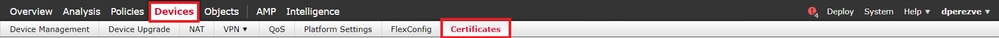

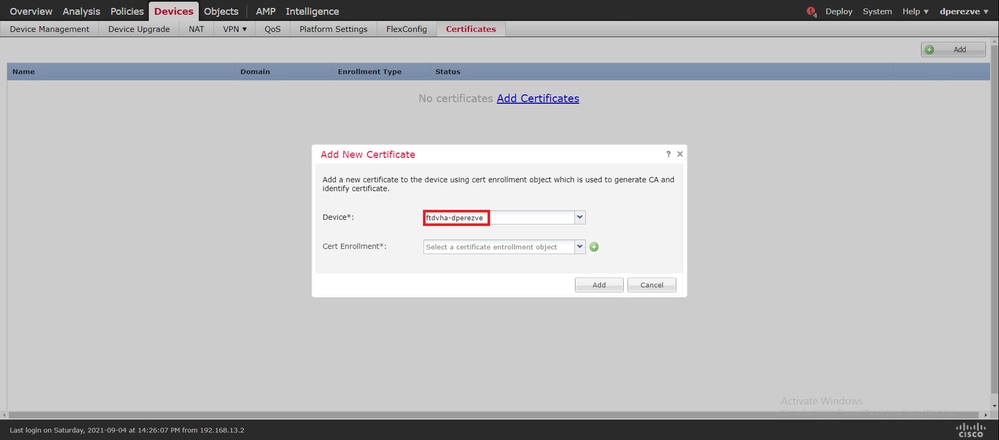

自己署名証明書を作成するには、Devices > Certificatesの順に移動します。

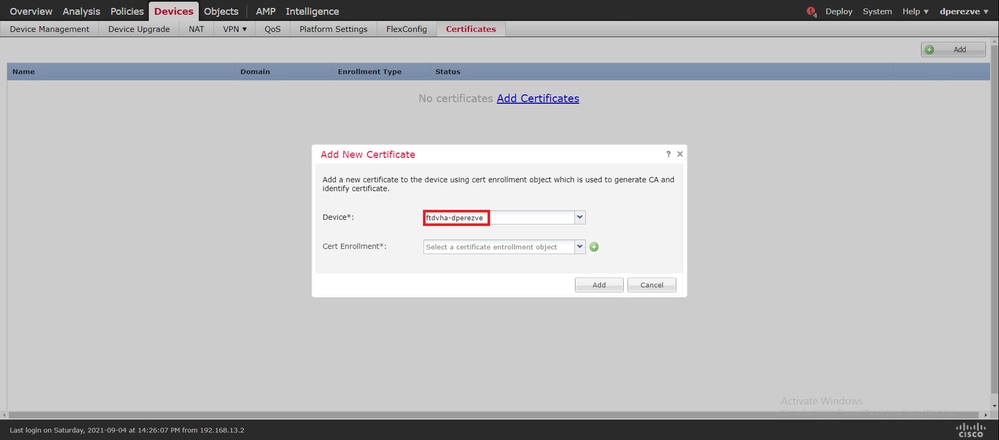

[Add] をクリックします。次に、Add New CertificateウィンドウのDeviceドロップダウンメニューにリストされているFTDを選択します。

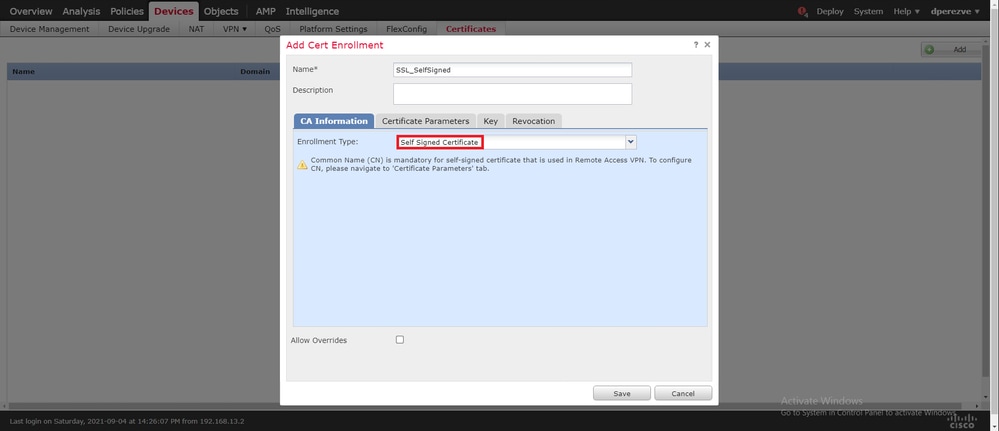

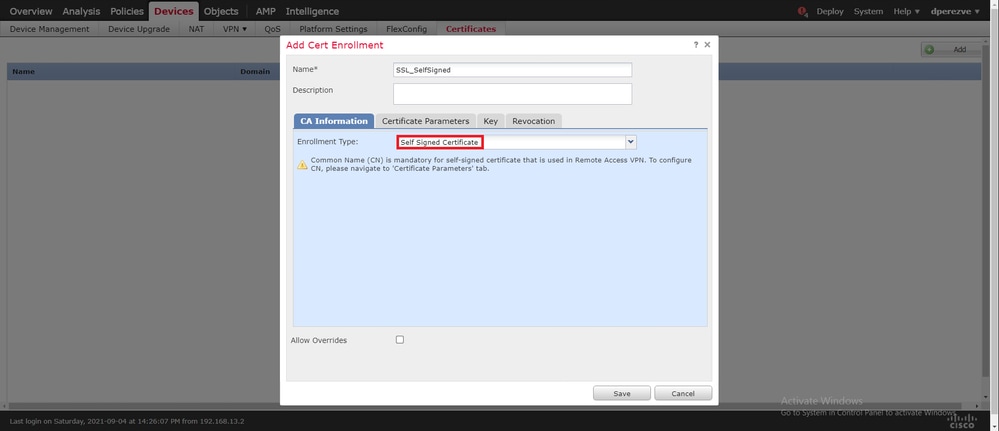

Add Cert Enrollmentボタン(緑色の+記号)をクリックして、新しい登録オブジェクトを作成します。ここで、Add Cert Enrollmentウィンドウでオブジェクトの名前を割り当て、Enrollment TypeドロップダウンメニューからSelf Signed Certificateを選択します。

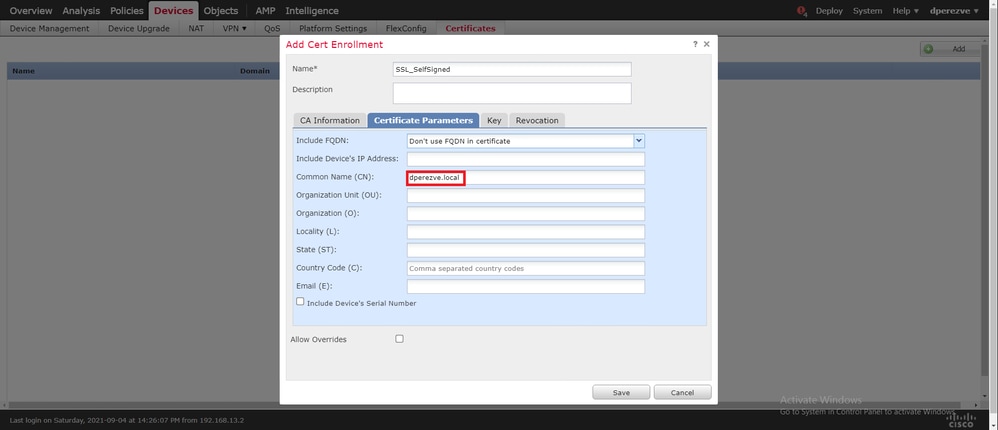

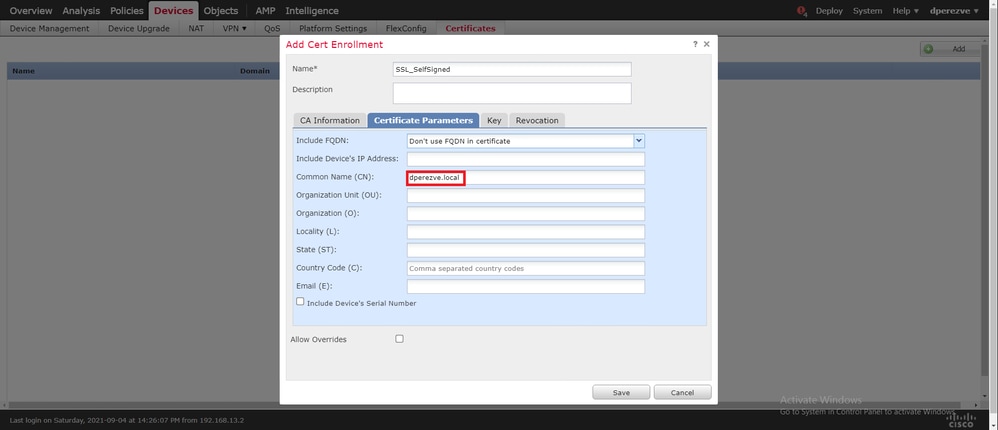

最後に、自己署名証明書の場合は、共通名(CN)が必要です。Certificate Parametersタブに移動して、CNを定義します。

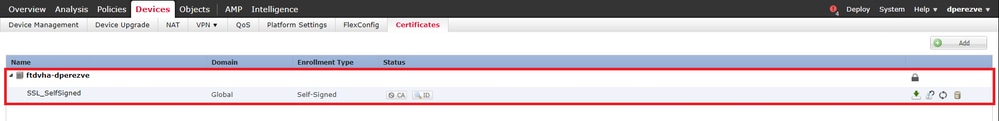

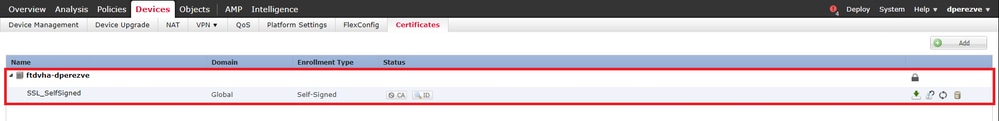

SaveボタンとAddボタンをクリックします。数秒後、新しい証明書を証明書リストに追加する必要があります。

ステップ 4:FMCでのローカルレルムの作成

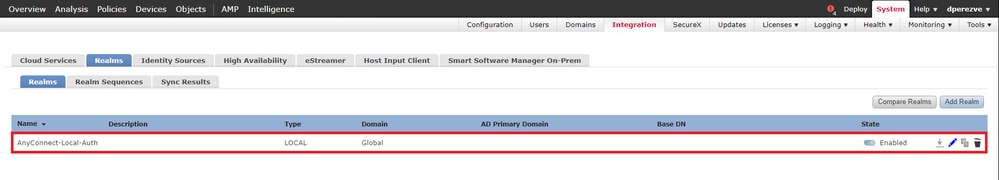

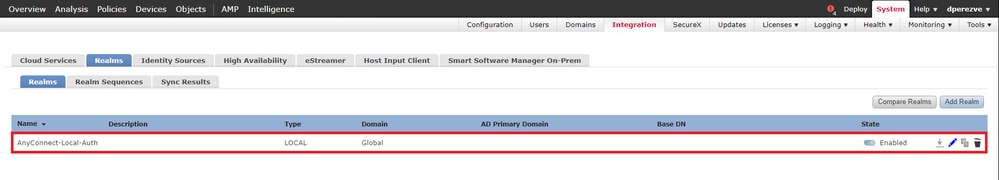

ローカルユーザデータベース及び各パスワードは、ローカルレルムに格納される。ローカルレルムを作成するには、System > Integration > Realmsの順に移動します。

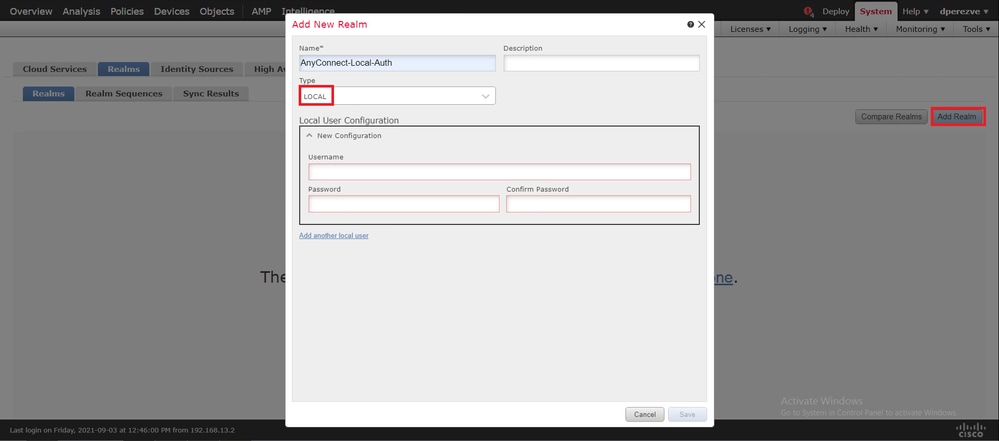

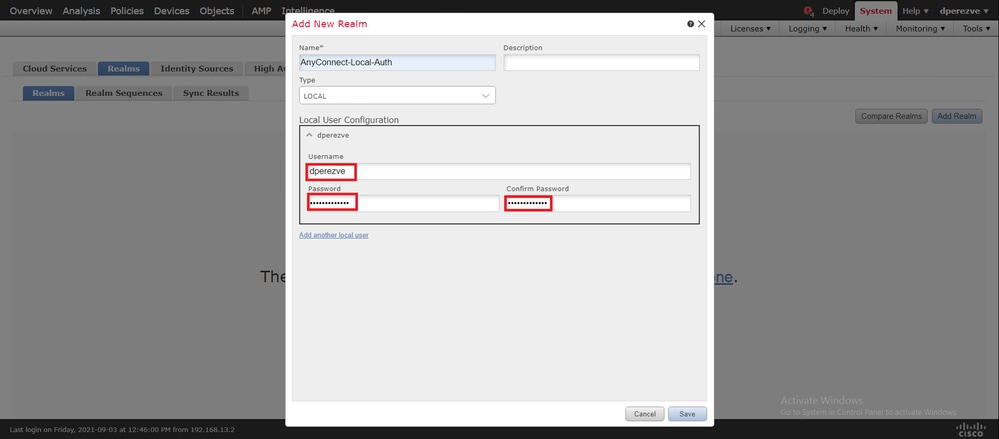

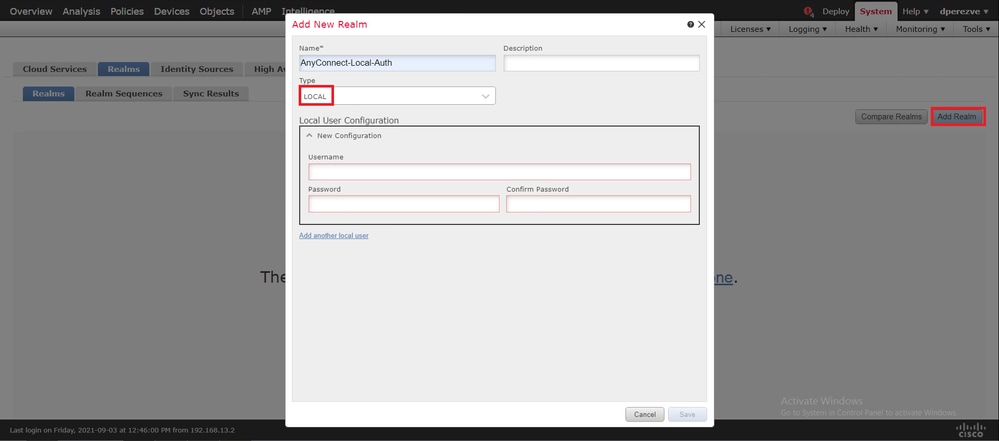

Add Realmボタンを選択します。Add New Realmウィンドウで、名前を割り当て、TypeドロップダウンメニューからLOCALオプションを選択します。

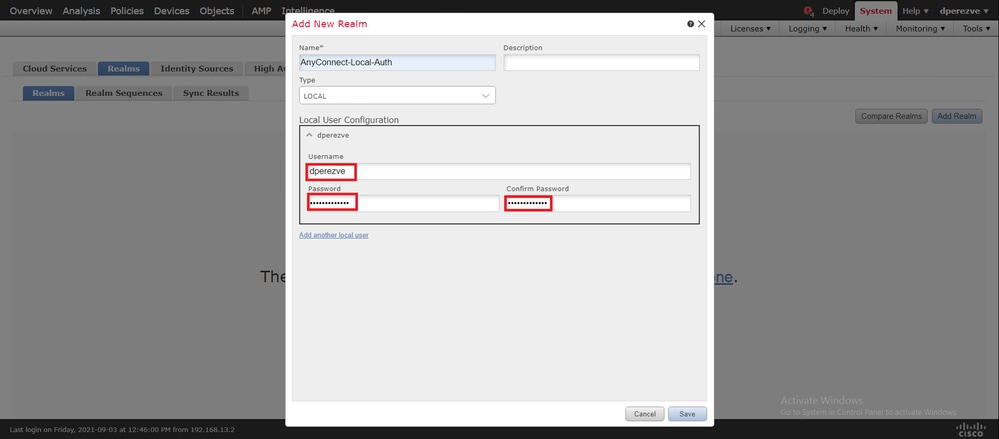

ユーザアカウントとパスワードは、Local User Configurationセクションで作成します。

注:パスワードには、大文字、小文字、数字、特殊文字が少なくとも1つ含まれている必要があります。

変更を保存し、Add Realmをクリックして、既存のレルムのリストに新しいレルムを追加します。

ステップ 5:SSL Cisco Secure Clientの設定

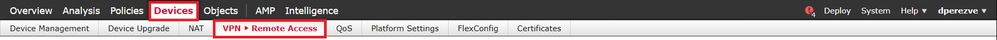

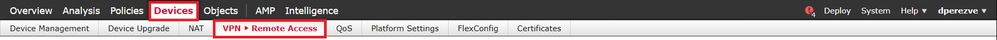

SSL Cisco Secure Clientを設定するには、Devices > VPN > Remote Accessの順に移動します。

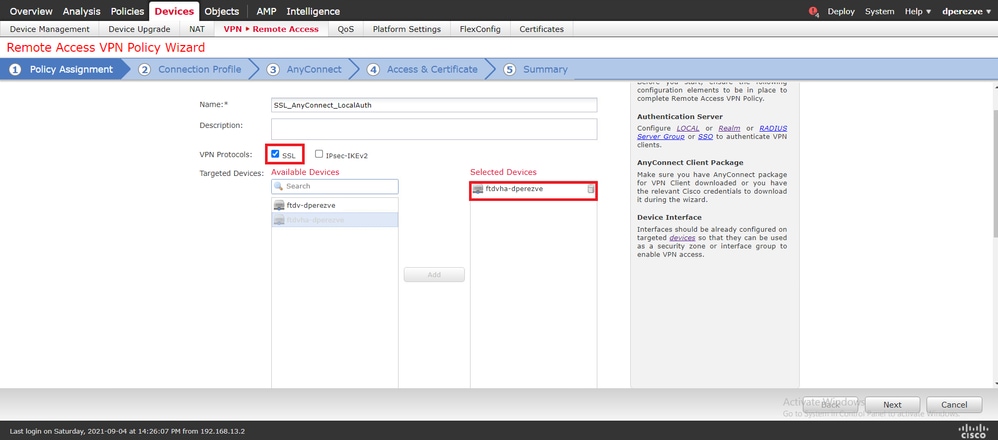

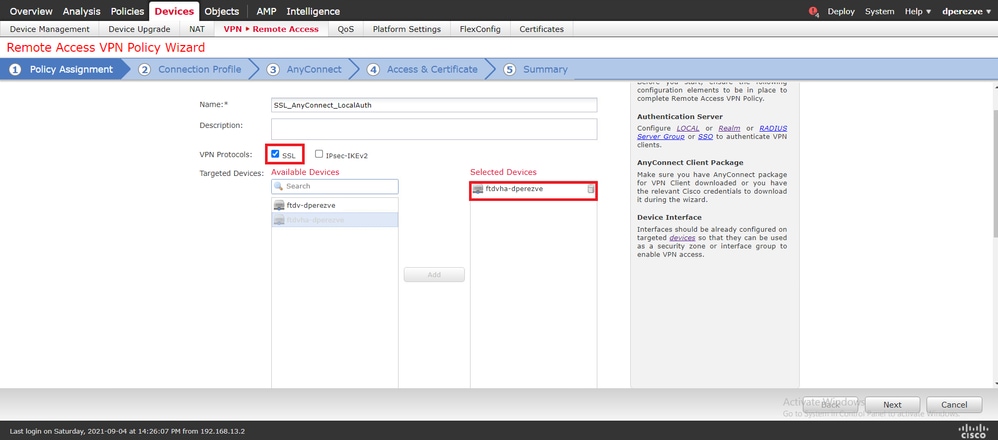

Addをクリックして、新しいVPNポリシーを作成します。接続プロファイルの名前を定義し、「SSL」チェックボックスを選択して、ターゲット・デバイスとしてリストされているFTDを選択します。すべてがリモートアクセスVPNポリシーウィザードのポリシー割り当てセクションで設定されている必要があります。

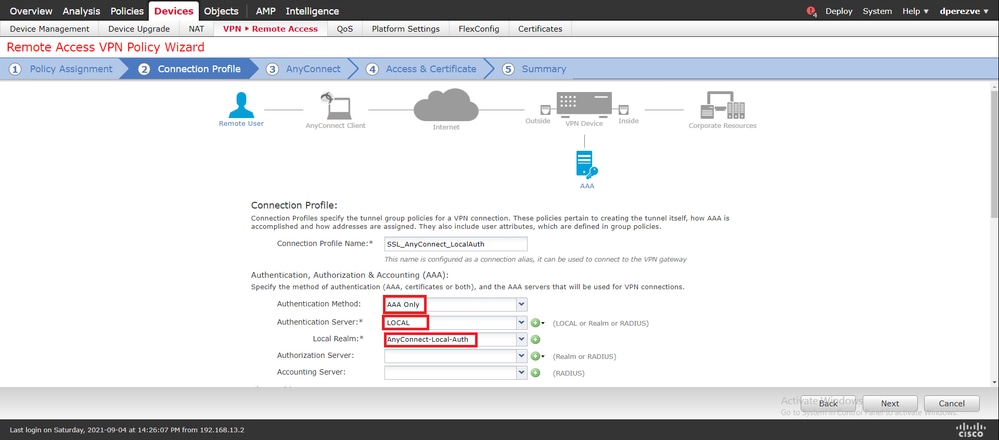

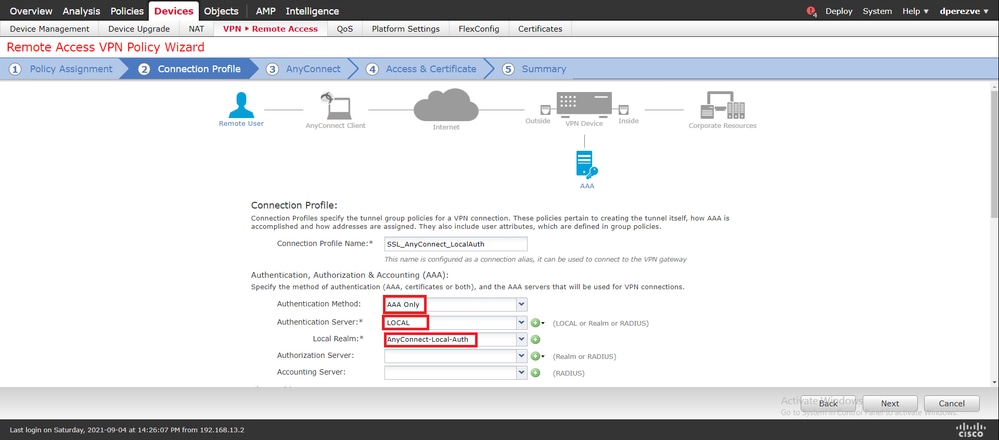

Nextをクリックして、Connection Profile設定に移動します。接続プロファイルの名前を定義し、認証方式としてAAA Onlyを選択します。次に、Authentication ServerドロップダウンメニューでLOCALを選択し、最後にLocal Realmドロップダウンメニューでステップ4で作成したローカルレルムを選択します。

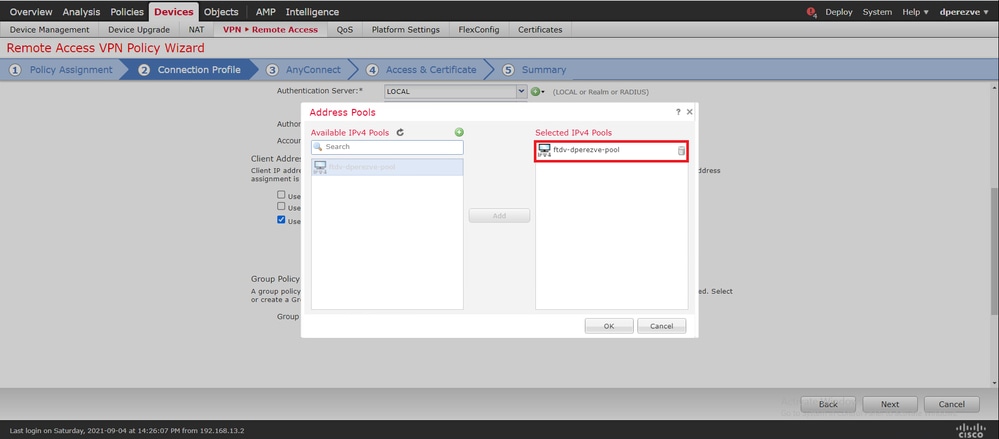

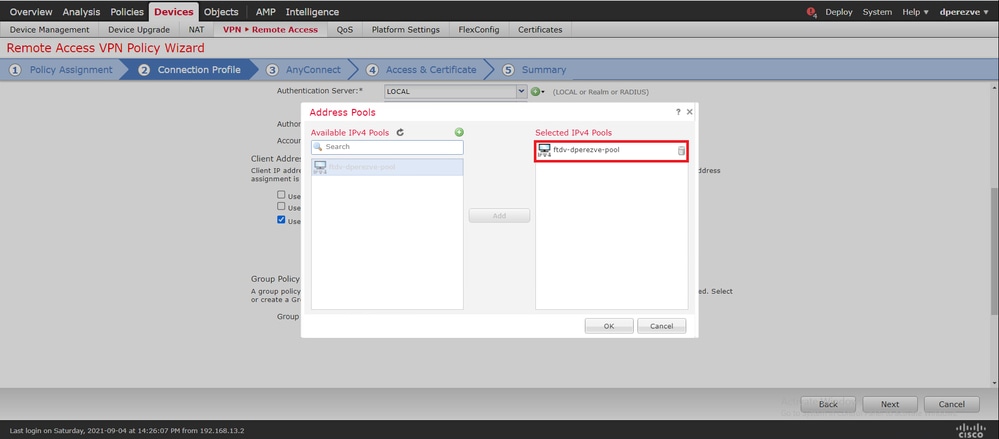

同じページを下にスクロールし、IPv4 Address Poolセクションにある鉛筆アイコンをクリックして、Cisco Secure Clientが使用するIPプールを定義します。

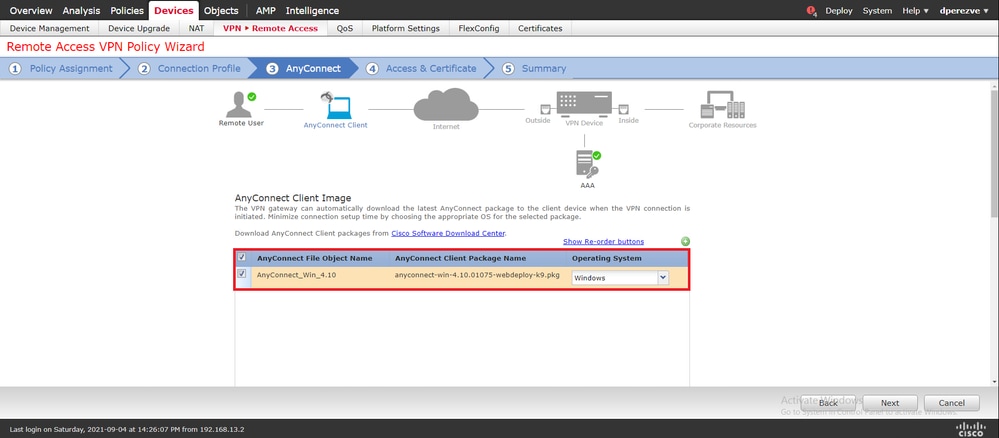

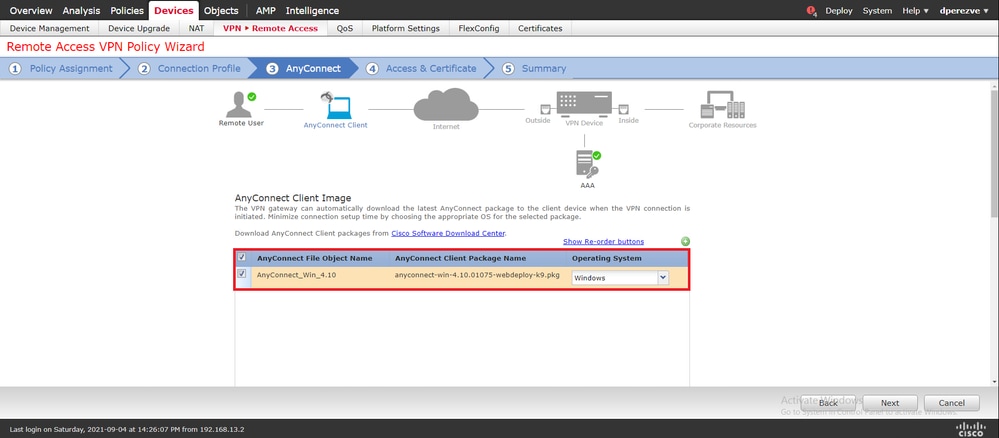

Nextをクリックして、AnyConnectセクションに移動します。ここで、ステップ2でアップロードしたCisco Secure Clientイメージを選択します。

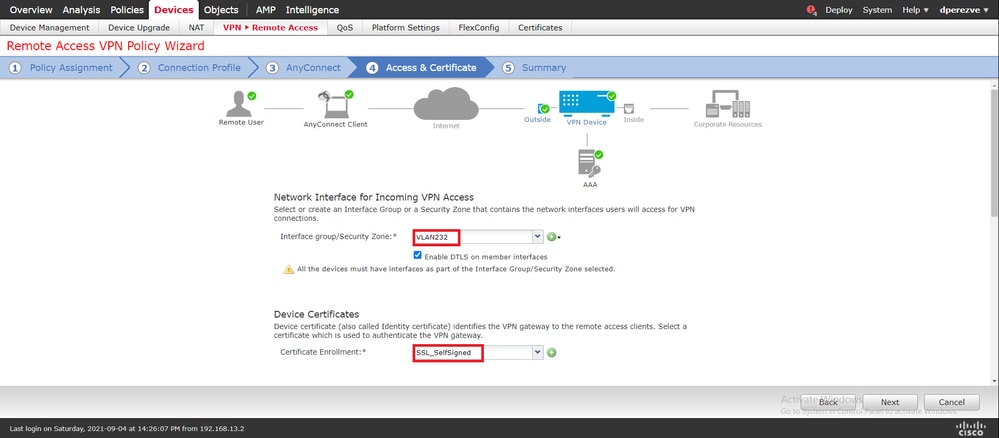

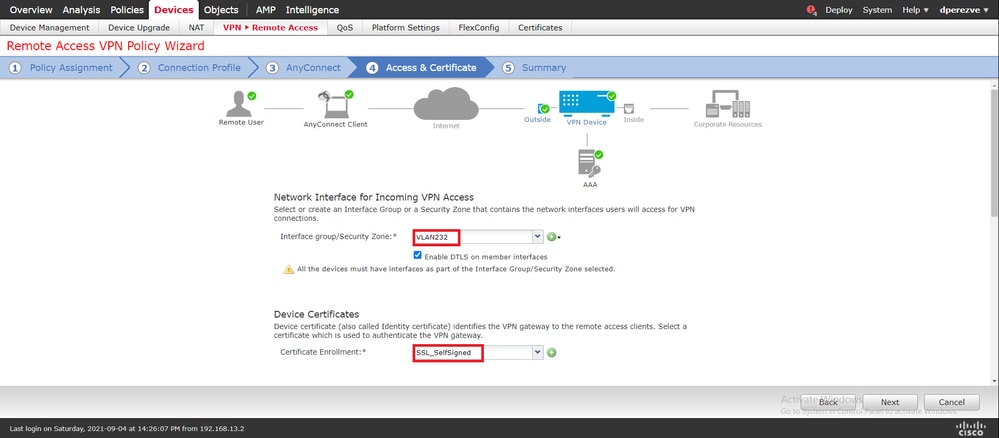

Nextをクリックして、Access & Certificateセクションに移動します。Interface group/Security Zoneドロップダウンメニューで、Cisco Secure Client(AnyConnect)を有効にする必要があるインターフェイスを選択します。次に、Certificate Enrollmentドロップダウンメニューで、手順3で作成した証明書を選択します。

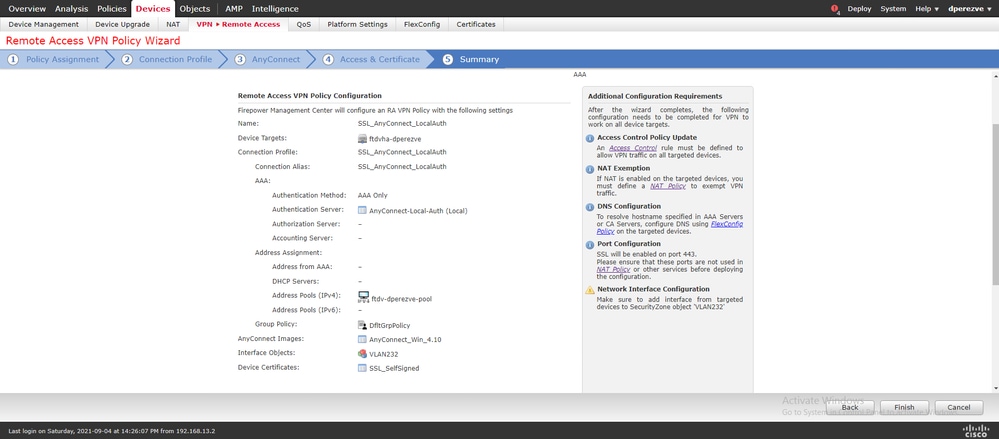

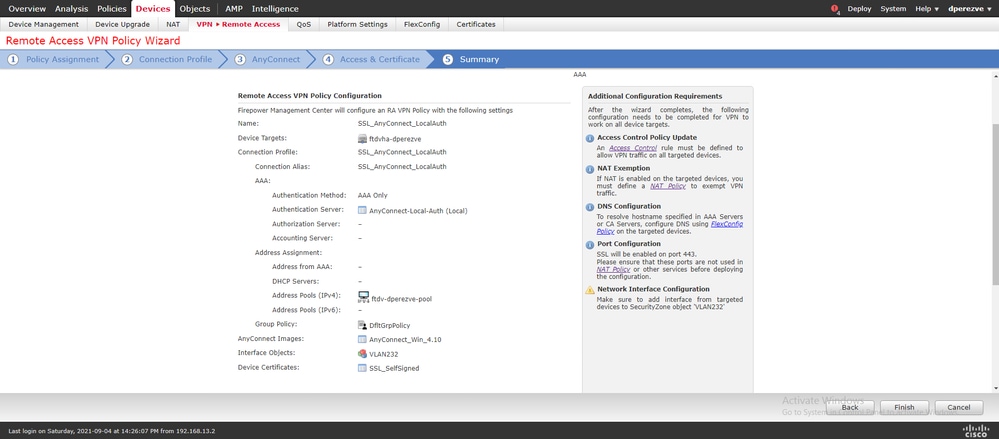

最後に、Nextをクリックして、Cisco Secure Clientの設定の要約を表示します。

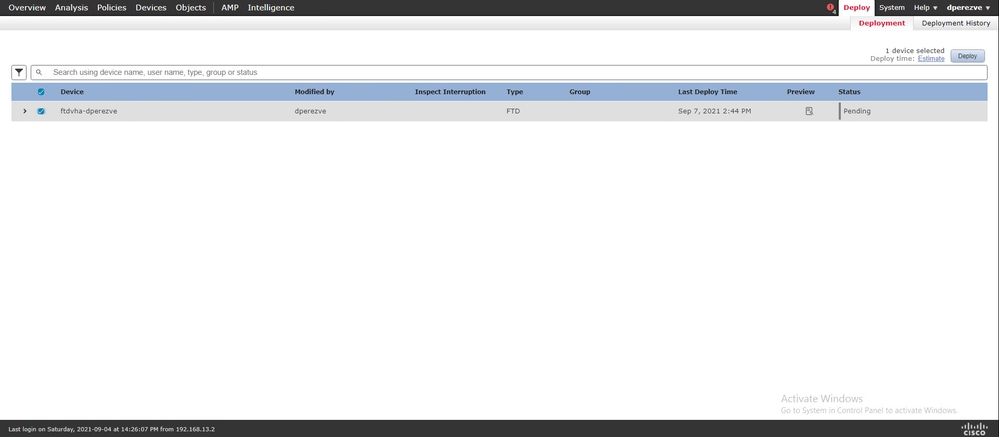

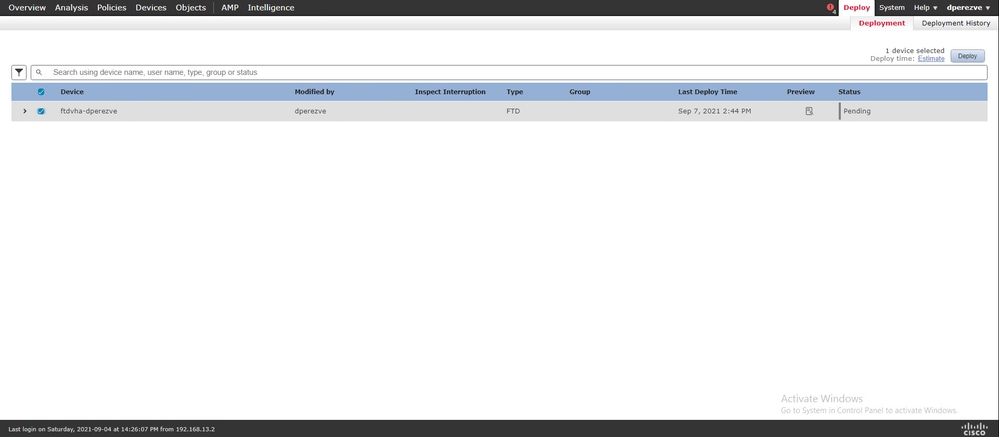

すべての設定が正しければ、Finishをクリックして変更をFTDに展開します。

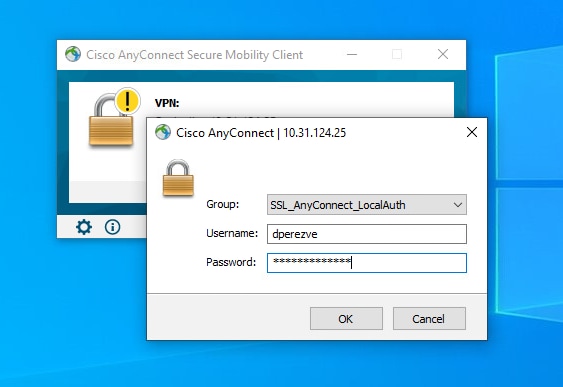

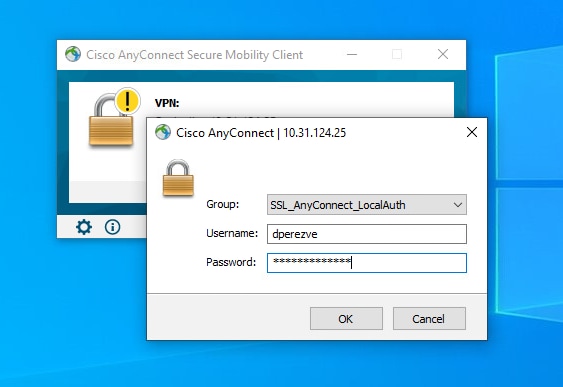

確認

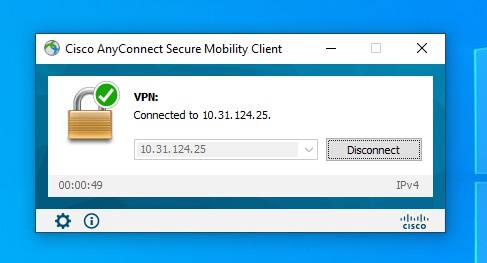

導入が成功したら、WindowsクライアントからFTDへのCisco AnyConnectセキュアモビリティクライアント接続を開始します。認証プロンプトで使用するユーザ名とパスワードは、ステップ4で作成したものと同じである必要があります。

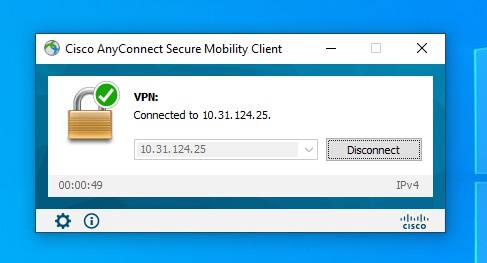

クレデンシャルがFTDによって承認された後、Cisco AnyConnectセキュアモビリティクライアントアプリケーションに接続状態が表示される必要があります。

FTDから、show vpn-sessiondb anyconnectコマンドを実行して、ファイアウォールで現在アクティブなCisco Secure Clientセッションを表示できます。

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dperezve Index : 8

Assigned IP : 172.16.13.1 Public IP : 10.31.124.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15756 Bytes Rx : 14606

Group Policy : DfltGrpPolicy

Tunnel Group : SSL_AnyConnect_LocalAuth

Login Time : 21:42:33 UTC Tue Sep 7 2021

Duration : 0h:00m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 00000000000080006137dcc9

Security Grp : none Tunnel Zone : 0

トラブルシュート

FTDでdebug webvpn anyconnect 255コマンドを実行し、FTDのSSL接続フローを確認します。

firepower# debug webvpn anyconnect 255

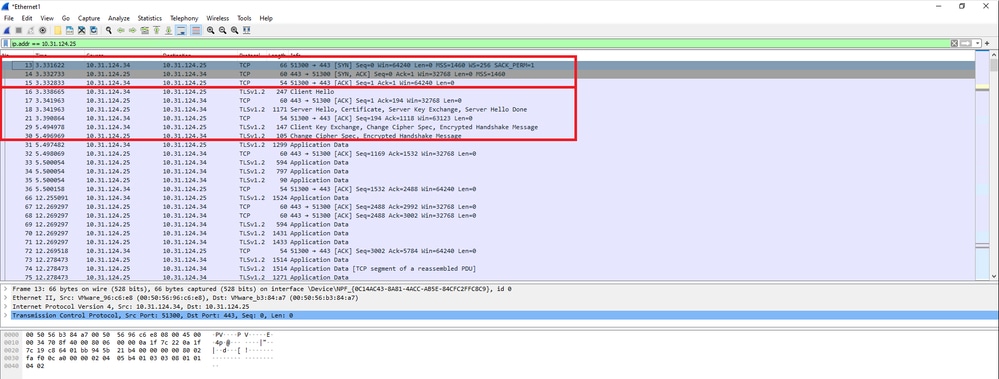

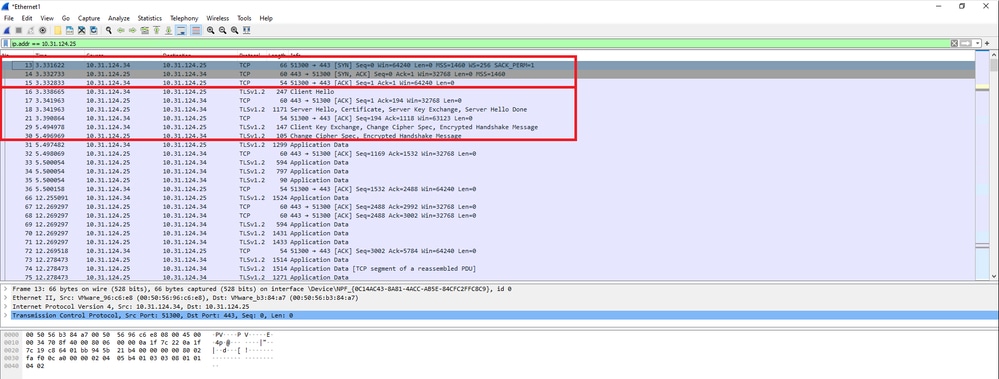

Cisco Secure Clientデバッグの他に、TCPパケットキャプチャでも接続フローを確認できます。これは、接続が成功し、WindowsクライアントとFTD間の通常の3つのハンドシェイクが完了した後、暗号の同意に使用されるSSLハンドシェイクが完了した例です。

プロトコルのハンドシェイク後、FTDはローカルレルムに保存された情報を使用してクレデンシャルを検証する必要があります。

DARTバンドルを収集し、さらに調査するためにCisco TACに連絡します。

フィードバック

フィードバック