ASA 8.3:ACS 5.Xを使用したTACACS認証

内容

はじめに

このドキュメントでは、ユーザのネットワーク アクセスを認証するためのセキュリティ アプライアンスの設定方法について説明します。

前提条件

要件

このドキュメントでは、適応型セキュリティ アプライアンス(ASA)が完全に動作していて、Cisco Adaptive Security Device Manager(ASDM)か CLI 設定を変更できるように設定されていることを想定しています。

注:デバイスをASDMによってリモートで設定できるようにする方法については、『ASDMでのHTTPSアクセスの許可』を参照してください。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

Cisco 適応型セキュリティ アプライアンス ソフトウェア バージョン 8.3 以降

-

Adaptive Security Device Manager バージョン 6.3 以降

-

Cisco Secure Access Control Server 5.x

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

表記法

表記法の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

設定

このセクションでは、このドキュメントで説明する機能を設定するために必要な情報を提供しています。

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。

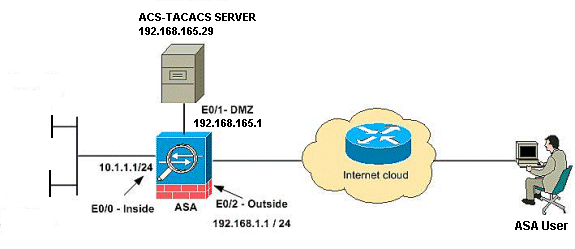

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

注:この設定で使用されているIPアドレッシング方式は、インターネット上で正式にルーティング可能なものではありません。これらは RFC 1918 でのアドレスであり、ラボ環境で使用されたものです。

CLI を使用して ACS サーバから ASA の認証を設定する方法

ASA で ACS サーバから認証するには、次の設定を実行します。

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

注:ACSが使用できない場合に、ローカル認証でASDMにアクセスするには、username cisco password cisco privilege 15 コマンドを使用して、ASAにローカルユーザを作成します。

ASDM を使用して ACS サーバから ASA の認証を設定する方法

ASDM の手順

ASA で ACS サーバから認証するには、次の手順を実行します。

-

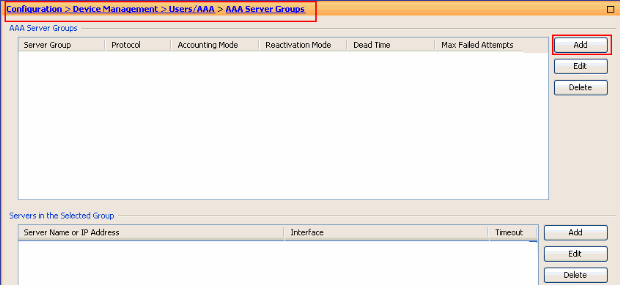

[Configuration] > [Device Management] > [Users/AAA] > [AAA Server Groups] > [Add] の順に選択し、AAA サーバ グループを作成します。

-

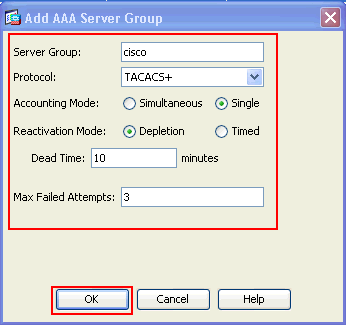

次に示すように、[Add AAA Server Group] ウィンドウに AAA サーバ グループの詳細が表示されます。使用されるプロトコルは TACACS+ で、作成されるサーバ グループは cisco です。

[OK] をクリックします。

-

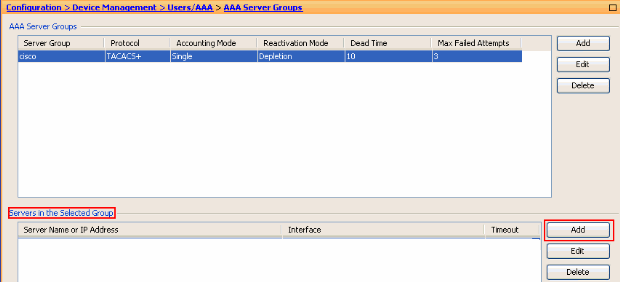

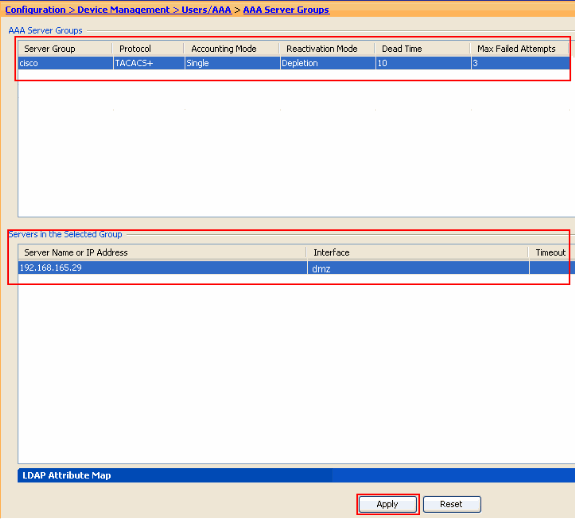

[Configuration] > [Device Management] > [Users/AAA] > [AAA Server Groups] の順に選択し、[Servers in the Selected Group] の下にある [Add] をクリックして、AAA サーバを追加します。

-

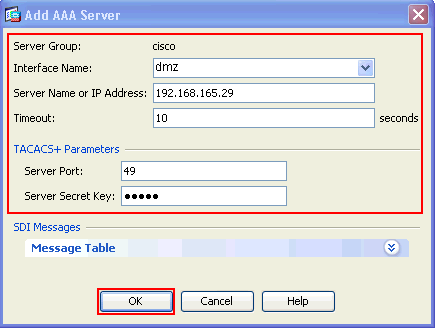

次に示すように、[Add AAA Server] ウィンドウに AAA サーバの詳細が表示されます。使用されるサーバ グループは cisco です。

[OK] をクリックし、[Apply] をクリックします。

AAA サーバ グループと AAA サーバ が ASA に設定されます。

-

[APPLY] をクリックします。

-

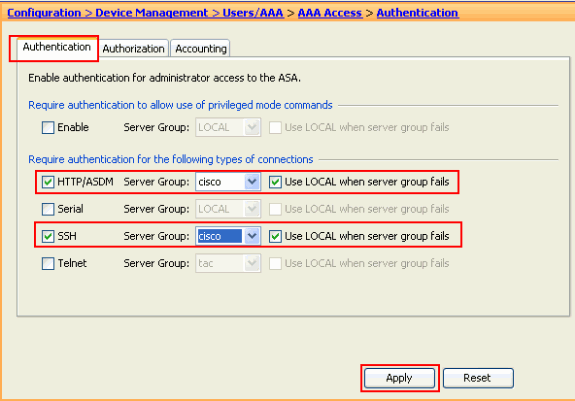

[Configuration] > [Device Management] > [Users/AAA] > [AAA Access] > [Authentication] の順に選択し、[HTTP/ASDM] と [SSH] の横のチェック ボックスをオンにします。次に、サーバ グループとして cisco を選択し、[Apply] をクリックします。

ACS を TACACS サーバとして設定する方法

ACS を TACACS サーバとして設定するには、次の手順を実行します。

-

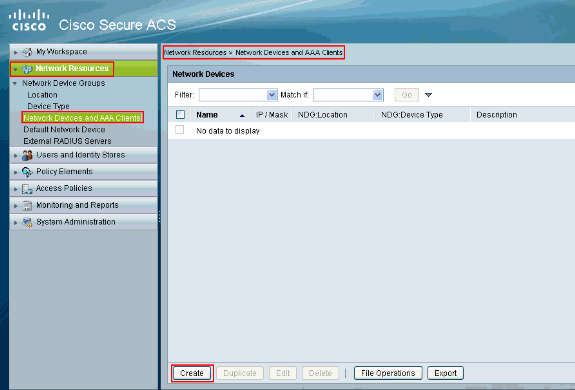

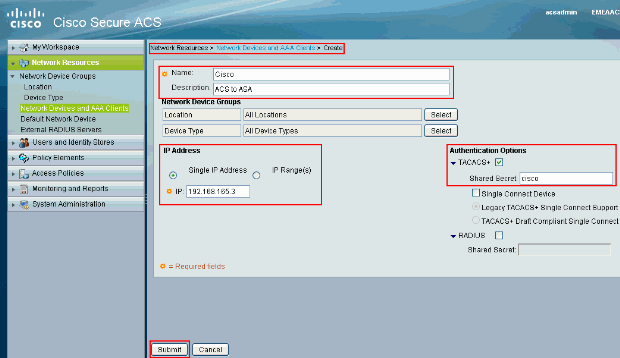

[Network Resources] > [Network Devices and AAA Clients] の順に選択し、[Create] をクリックして、ASA を ACS サーバに追加します。

-

クライアント(ここでは ASA がクライアント)について必要な情報を指定し、[Submit] をクリックします。これで、ASA を ACS サーバに追加できます。詳細に含まれるのは、ASA の IP アドレスと TACACS サーバの詳細です。

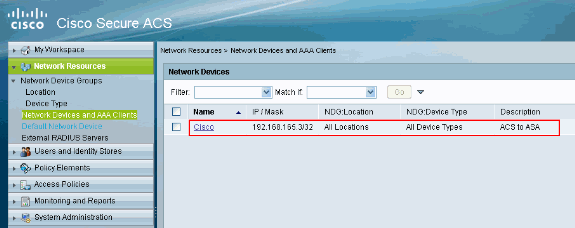

クライアント Cisco が ACS サーバに追加されています。

-

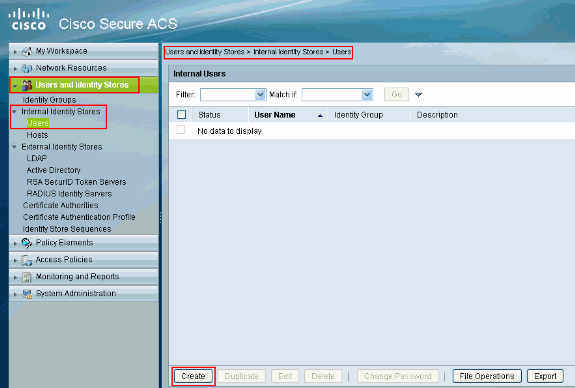

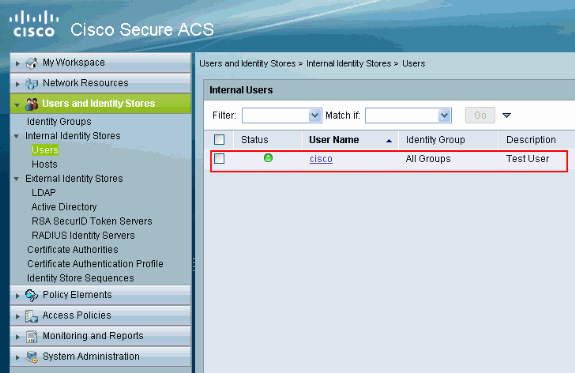

[Users and Identity stores] > [Internal Identity Stores] > [Users] の順に選択し、[Create] をクリックして、新しいユーザを作成します。

-

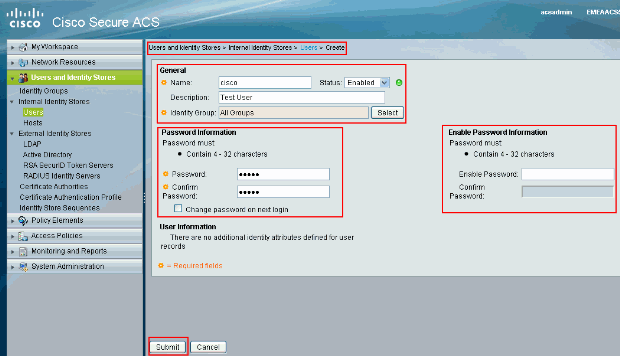

[Name]、[Password] および [Enable Password] に必要な情報を指定します。[Enable Password] はオプションです。終了したら、[Submit] をクリックします。

ユーザ cisco が ACS サーバに追加されています。

確認

このセクションでは、設定が正常に動作していることを確認します。

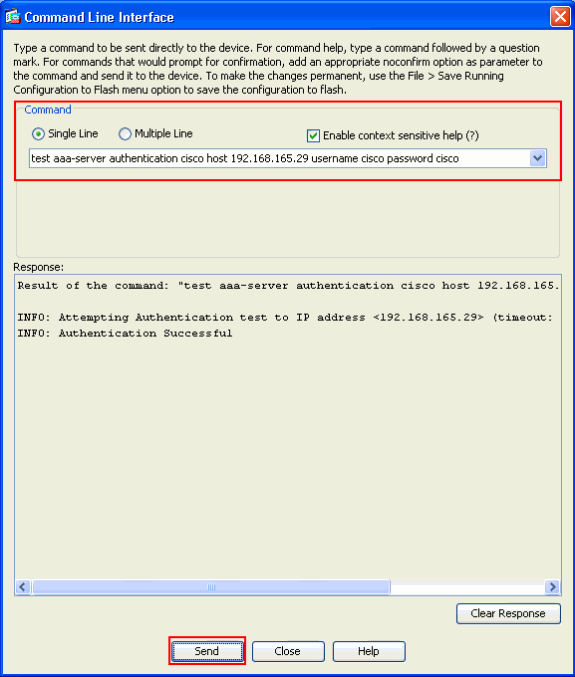

test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco コマンドを使用し、設定が正しく動作するかどうかを確認します。次の図は、認証が成功し、ASA に接続しているユーザが ACS サーバによって認証されていることを示しています。

Output Interpreter Tool(OIT)(登録ユーザ専用)では、特定の show コマンドがサポートされています。OIT を使用して show コマンド出力の解析を表示します。

トラブルシュート

エラー: AAA Marking TACACS+ server x.x.x in aaa-server group tacacs as FAILED

このメッセージは、Cisco ASA と x.x.x.x サーバとの接続が失われたことを意味します。ASA からサーバ x.x.x.x への有効な接続が tcp 49 にあることを確認します。ネットワークの遅延が発生する場合は、ASA で TACACS+ サーバのタイムアウトを 5 秒から必要な秒数に増やすこともできます。ASA は FAILED サーバ x.x.x.x に認証要求を送信しませんが、aaa-server group tacacs の次のサーバを使用します。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

25-Apr-2011 |

初版 |

フィードバック

フィードバック