ASDM を使用した ASA での SSL VPN Client(SVC)の設定例

内容

はじめに

Secure Socket Layer(SSL)Virtual Private Network(VPN; バーチャル プライベート ネットワーク)テクノロジーを使用すると、次の方法のいずれかを使用して、あらゆる場所から企業ネットワークに安全に接続できます。

-

クライアントレス SSL VPN(WebVPN):企業のローカル エリア ネットワーク(LAN)上の HTTP サーバまたは HTTPS Web サーバへアクセスする際に SSL 対応の Web ブラウザが必要となるリモート クライアントです。また、クライアントレス SSL VPN は、Common Internet File System(CIFS)プロトコルによる Windows ファイル ブラウジングへのアクセスも提供します。Outlook Web Access(OWA)は、HTTP アクセスの一例です。

クライアントレス SSL VPN の詳細は、「ASA でのクライアントレス SSL VPN(WebVPN)の設定例」を参照してください。

-

シンクライアント SSL VPN(ポート転送):小規模な Java ベースのアプレットをダウンロードし、スタティックなポート番号を使用する Transmission Control Protocol(TCP; 伝送制御プロトコル)アプリケーションのセキュアなアクセスを可能にするリモート クライアントです。Post Office Protocol(POP3)、Simple Mail Transfer Protocol(SMTP)、Internet Message Access Protocol(IMAP)、Secure Shell(ssh; セキュア シェル)、および Telnet は、セキュアなアクセスの例です。ローカル マシン上のファイルが変更されるため、この方法を使用するには、ユーザにローカル管理者特権が必要です。SSL VPN のこの方法は、一部の File Transfer Protocol(FTP; ファイル転送プロトコル)アプリケーションなど、ダイナミックなポート割り当てを使用するアプリケーションでは使用できません。

クライアントレス SSL VPN の詳細については、『ASDM を使った ASA でのシンクライアント SSL VPN(WebVPN)の設定例』を参照してください。

注:ユーザデータグラムプロトコル(UDP)はサポートされていません。

-

SSL VPN Client(トンネル モード):リモート ワークステーションに小規模なクライアントをダウンロードし、社内ネットワーク上のリソースへの完全なセキュア アクセスを可能にします。SSL VPN Client(SVC; SSL VPN クライアント)をリモート ワークステーションへ永続的にダウンロードすることも、セキュアなセッションが閉じられた後にクライアントを削除することもできます。

このドキュメントでは、Adaptive Security Device Manager(ASDM)を使用して、Adaptive Security Appliance(ASA; 適応型セキュリティ アプライアンス)で SVC を設定する方法について説明します。この設定によってコマンドラインに表示される内容は、「結果」の項に示します。

前提条件

要件

この設定を開始する前に、次の要件が満たされていることを確認してください。

-

Cisco Adaptive Security Appliance (ASA)ソフトウェア バージョン7.1以降のSVCの開始のサポート

-

すべてのリモート ワークステーション上でのローカルな管理者権限

-

リモート ワークステーションでの Java コントロールおよび ActiveX コントロール

-

接続パス上のどの場所でも、ポート 443 がブロックされていないこと

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

Cisco Adaptive Security Appliance Software Version 7.2(1)

-

Cisco Adaptive Security Device Manager 5.2(1)

-

Cisco 適応型セキュリティ アプライアンス 5510 シリーズ

-

Microsoft Windows XP Professional SP 2

このドキュメントに記載されている情報は、ラボ環境で作成されたものです。このドキュメントで使用されるデバイスはすべてデフォルト設定にリセットされました。稼働中のネットワークで作業を行う場合、コマンドの影響について十分に理解したうえで作業してください。この設定で使用されるIPアドレスはすべて、ラボ環境のRFC 1918アドレスから選択されたものです。これらのIPアドレスは、インターネット上でのルーティングは不可能であり、テスト目的でのみ使用されます。

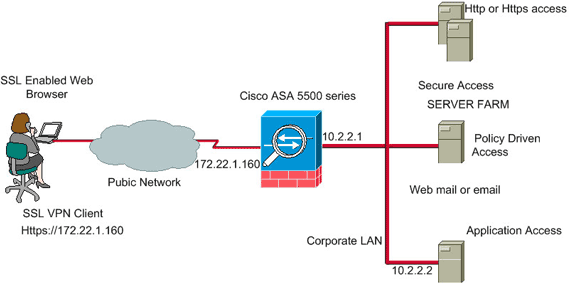

ネットワーク図

このドキュメントでは、このセクションで示すネットワーク設定を使用しています。

リモート ユーザは SSL 対応の Web ブラウザを使用して ASA の IP アドレスに接続します。認証が成功した後、クライアント コンピュータに SVC をダウンロードします。ユーザは社内ネットワーク上のアクセスが許可されているすべてのリソースに対して、暗号化されたセキュア セッションを使用して完全なアクセスを行えます。

設定前の作業

開始する前に、次の作業を実行してください。

-

ASA を ASDM で設定できるようにするには、『ASDM 用の HTTPS アクセスの許可』を参照してください。

ASDM アプリケーションにアクセスするには、管理ステーションから SSL 対応の Web ブラウザを使用して ASA デバイスの IP アドレスを入力します。たとえば、https://inside_ip_addressのように入力します。ここで、inside_ip_addressはASAのアドレスです。ASDM がロードされれば、SVC の設定を開始できます。

-

Cisco Software Download (registered customers only) Webサイトから、ASDMアプリケーションにアクセスする管理ステーションのローカル ハード ドライブにSSL VPNクライアント パッケージ(sslclient-win*.pkg)をダウンロードします。

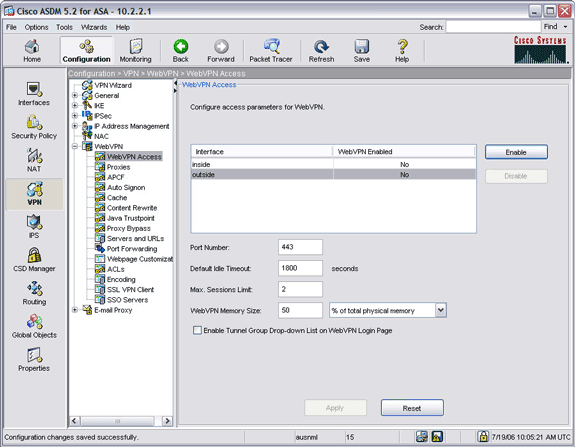

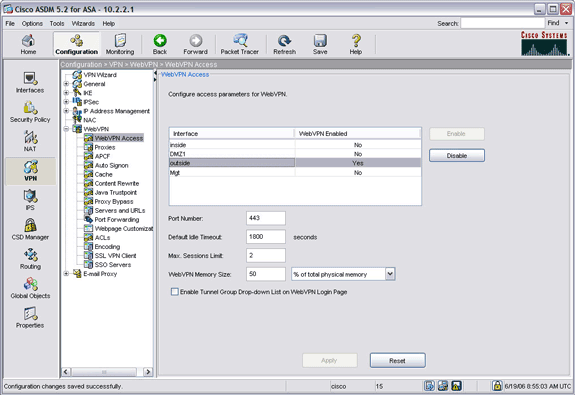

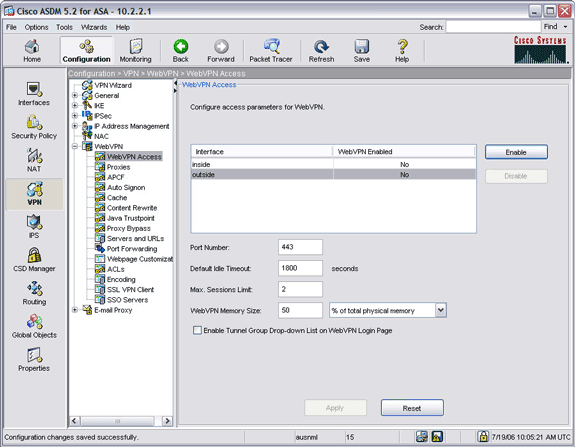

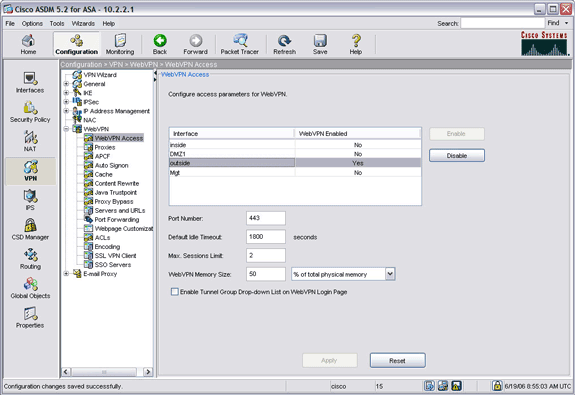

WebVPN と ASDM は、ポート番号を変更しない限り、同じ ASA インターフェイス上では有効にできません。これら 2 つのテクノロジーを同じデバイスの同じポート(ポート 443)で使用する場合は、inside インターフェイスでは ASDM をイネーブルにし、outside インターフェイスでは WebVPN をイネーブルにします。

表記法

ドキュメント表記の詳細は、『シスコ テクニカル ティップスの表記法』を参照してください。

ASA での SSL VPN クライアントの設定

ASA での SSL VPN クライアントを設定するには、次の手順を実行します。

ステップ 1:ASA で WebVPN アクセスをイネーブルにする

ASA で WebVPN アクセスをイネーブルにするには、次の手順を実行します。

-

ASDM アプリケーション内で [Configuration]をクリックし、次に [VPN] をクリックします。

-

[WebVPN]を展開して、[WebVPN Access] を選択します。

-

WebVPN をイネーブルにするインターフェイスを選択して、Enable をクリックします。

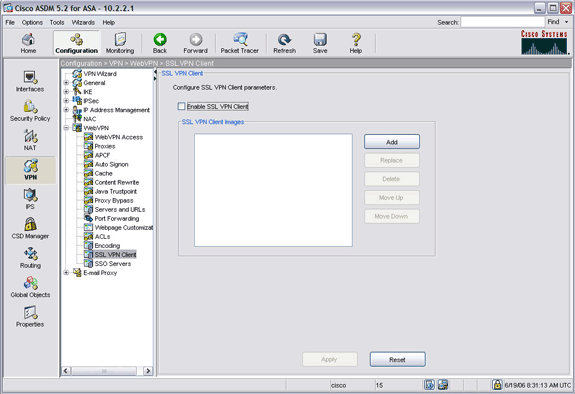

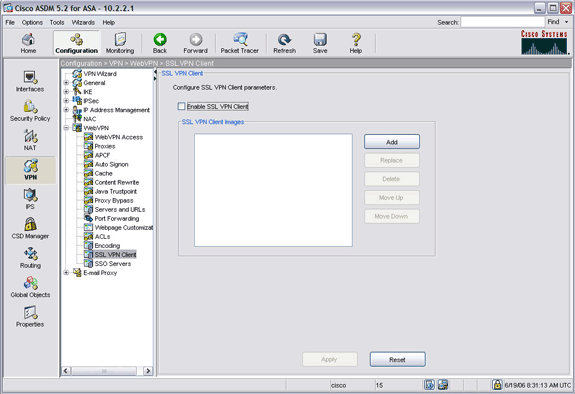

ステップ 2:ASA に SSL VPN クライアントをインストールし、イネーブルにする

ASA に SSL VPN クライアントをインストールしてイネーブルにするには、次の手順を実行します。

-

[Configuration]をクリックし、次に [VPN] をクリックします。

-

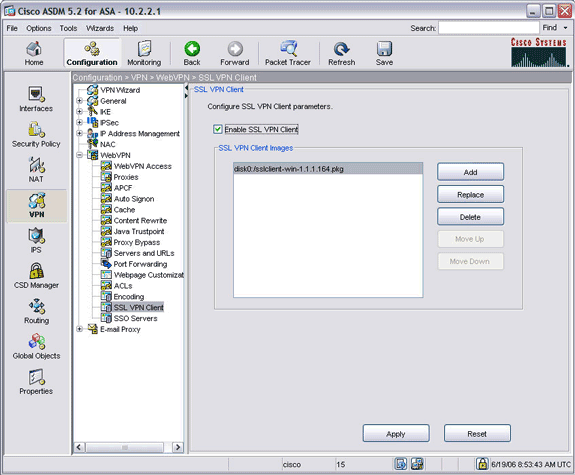

ナビゲーション ペインで [WebVPN]を展開し、[SSL VPN Client] を選択します。

-

[Add] をクリックします。

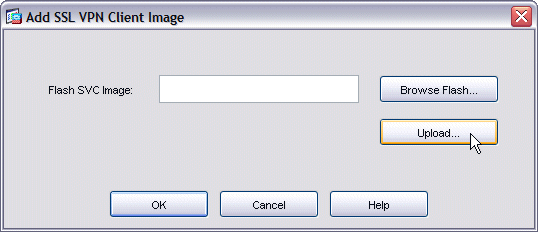

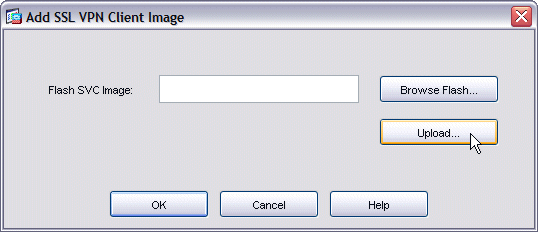

Add SSL VPN Client Image ダイアログ ボックスが表示されます。

-

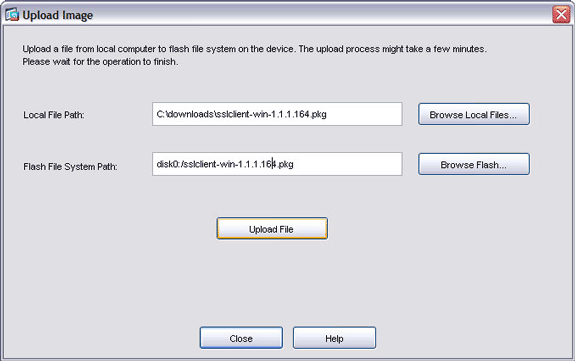

[Upload]ボタンをクリックします。

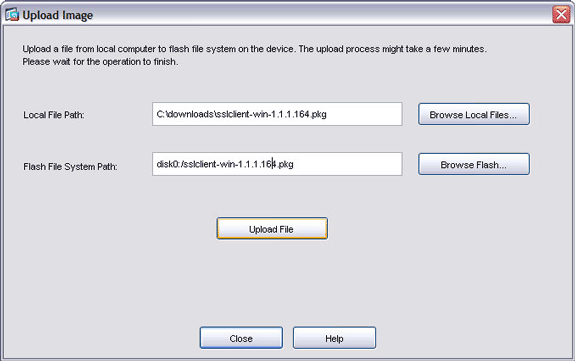

Upload Image ダイアログ ボックスが表示されます。

-

[Browse Local Files]ボタンをクリックして、ローカル コンピュータにあるファイルを指定するか、[Browse Flash] ボタンをクリックして、フラッシュ ファイル システムにあるファイルを指定します。

-

アップロードするクライアント イメージ ファイルを指定して、[OK] をクリックします。

-

[Upload File]をクリックした後に、[Close] をクリックします。

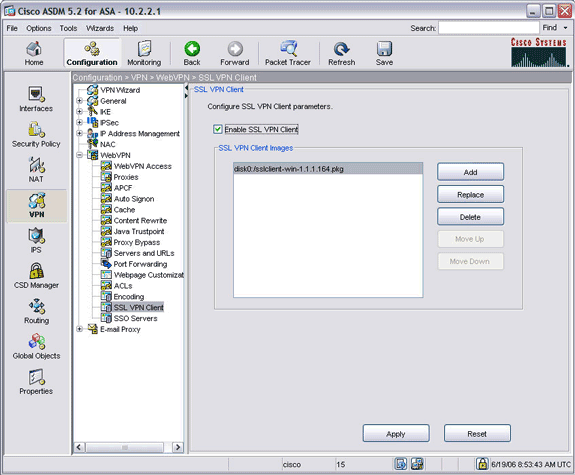

-

クライアント イメージがフラッシュにロードされたら、[Enable SSL VPN Client]チェック ボックスをオンにしてから、[Apply] をクリックします。

注:エラーメッセージが表示された場合は、WebVPNアクセスが有効になっていることを確認してください。ナビゲーション ペインで [WebVPN]を展開し、[WebVPN Access] を選択します。アクセスを設定するインターフェイスを選択して、[Enable]をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

ステップ 3:クライアントにインストールした SVC をイネーブルにする

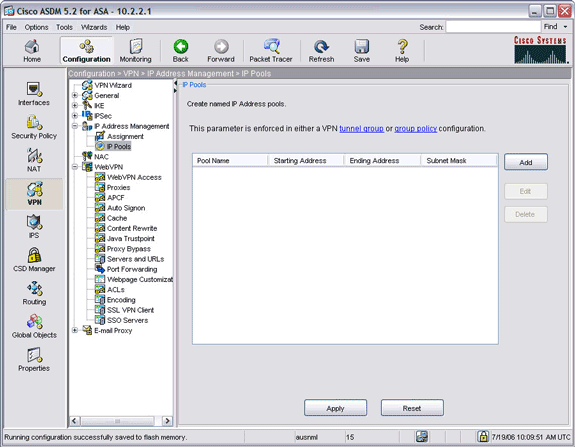

クライアントにインストールした SVC をイネーブルにするには、次の手順を実行します。

-

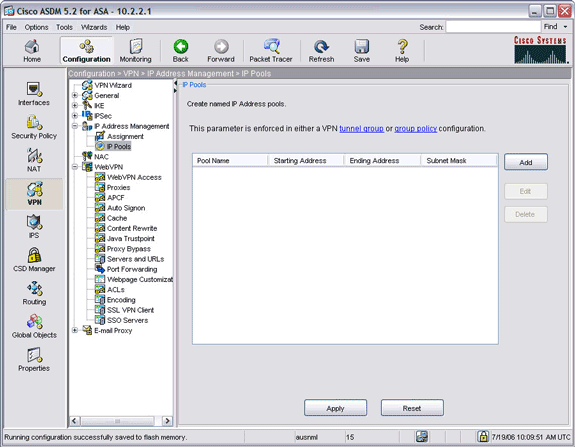

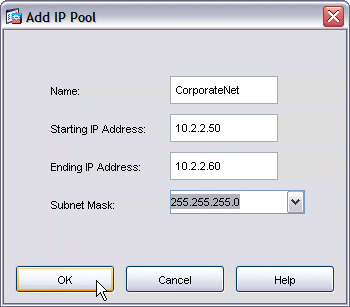

ナビゲーション ペインで [IP Address Management]を展開し、[IP Pools] を選択します。

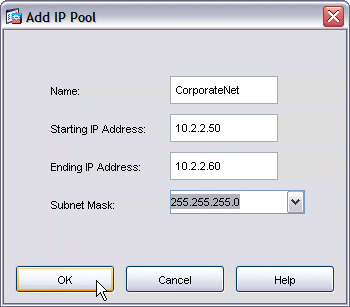

-

[Add] をクリックし、[Name]、[Starting IP Address]、[Ending IP Address]、および [Subnet Mask] の各フィールドに値を入力します。Starting IP Address と Ending IP Address のフィールドに入力した IP アドレスは、内部ネットワークのサブネットに含まれている必要があります。

-

[OK] をクリックして、[Apply] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

-

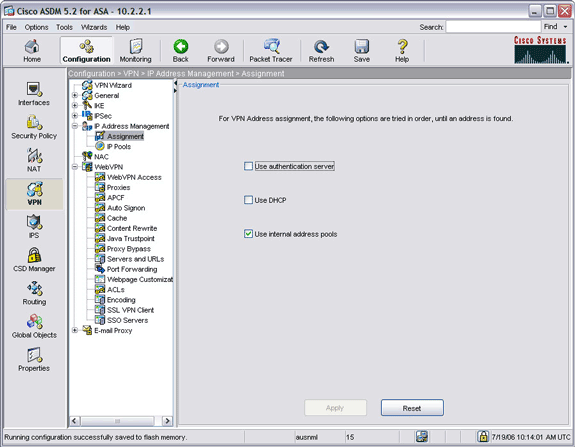

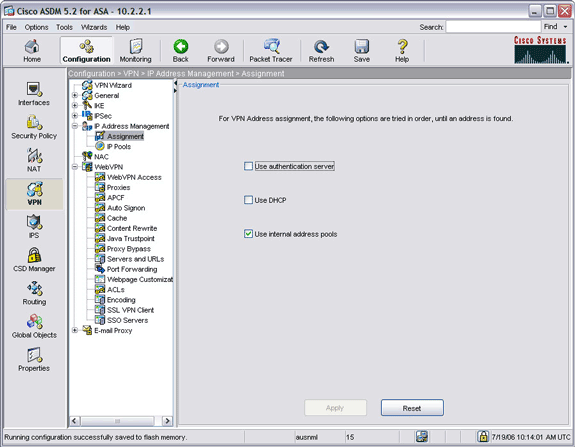

ナビゲーション ペインで [IP Address Management]を展開し、[Assignment] を選択します。

-

[Use internal address pools]チェック ボックスをオンにし、次に [Use authentication server] チェック ボックスと [Use DHCP] チェック ボックスをオフにします。

-

[APPLY] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

-

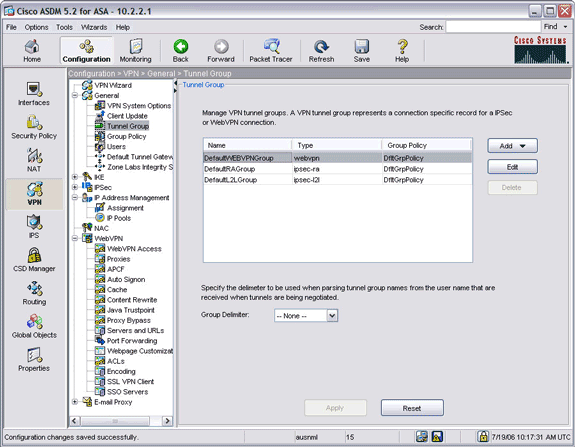

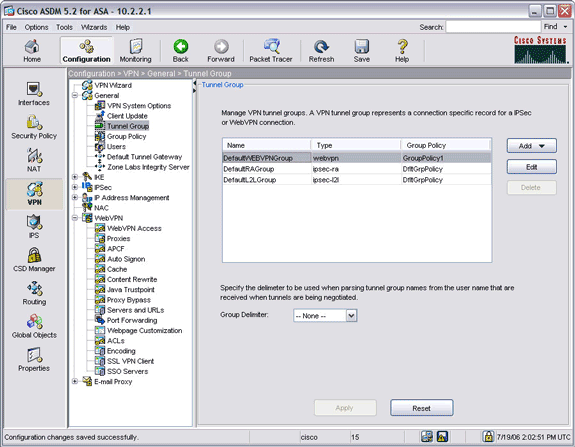

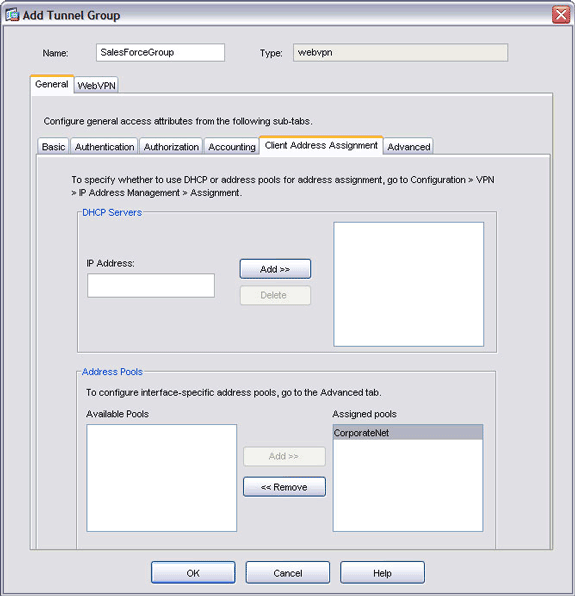

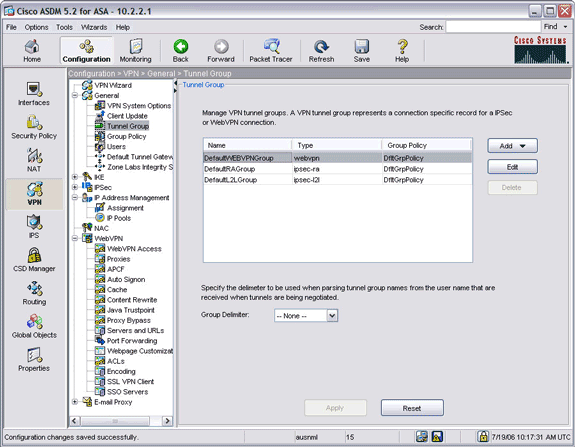

ナビゲーション ペインで [General]を展開し、[Tunnel Group] を選択します。

-

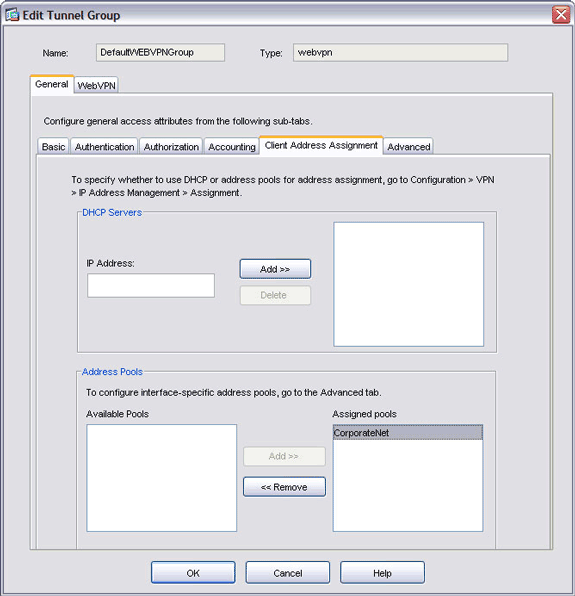

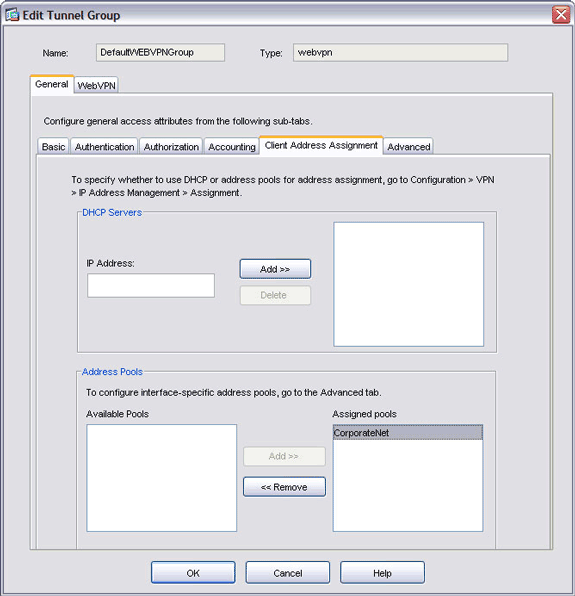

管理するトンネル グループを選択して、[Edit] をクリックします。

-

[Client Address Assignment]タブをクリックして、新しく作成した IP アドレス プールを [Available Pools] リストから選択します。

-

[Add] をクリックし、次に [OK] をクリックします。

-

ASDM アプリケーションのウィンドウで、[Apply]をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

ステップ 4:キー再生成パラメーターの有効化

キーの再生成パラメータをイネーブルにするには、次の手順を実行します。

-

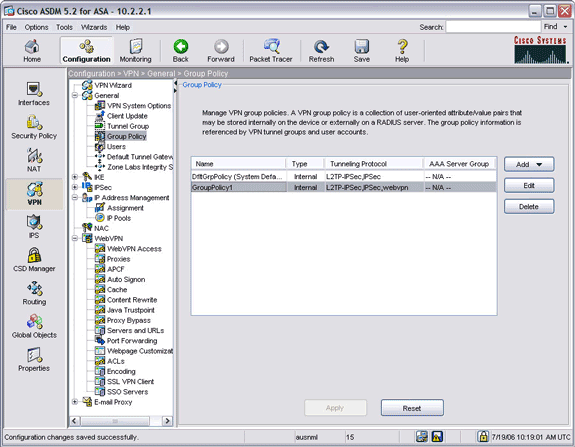

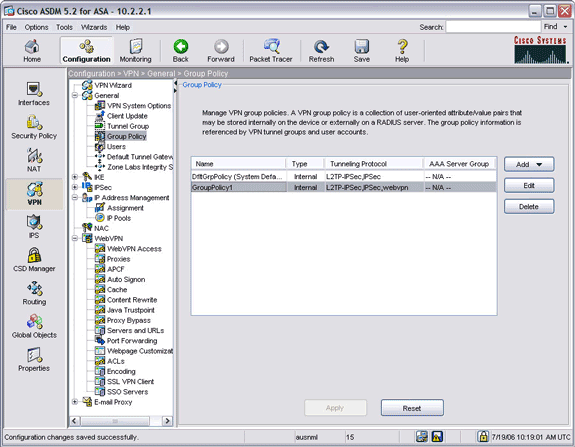

ナビゲーション ペインで [General]を展開し、[Group Policy] を選択します。

-

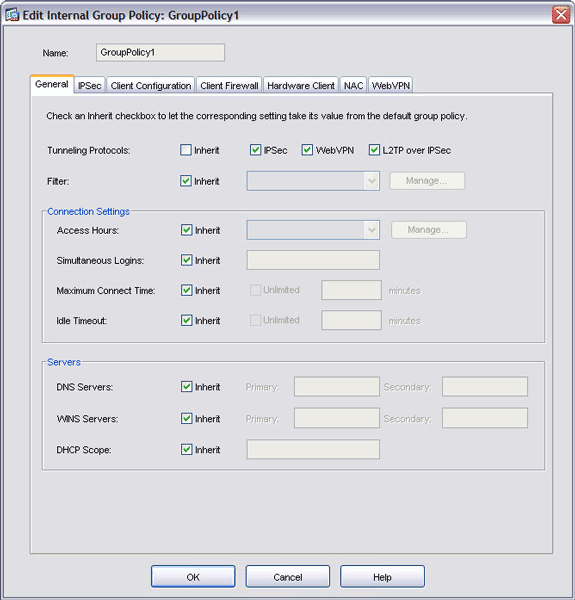

このグループのクライアントに適用するポリシーを選択して、[Edit] をクリックします。

-

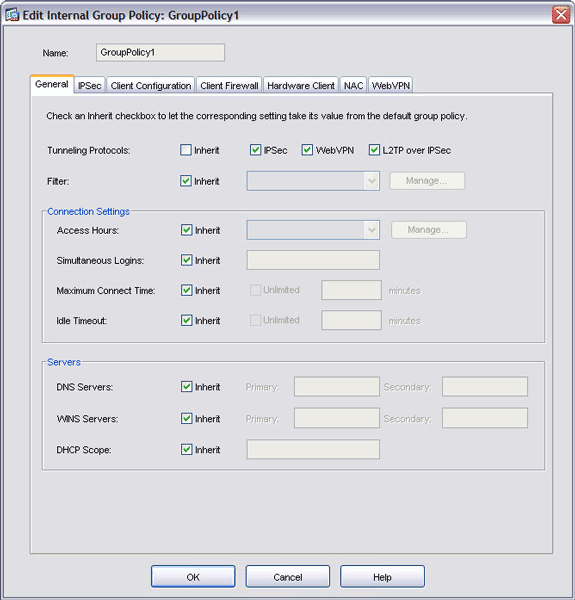

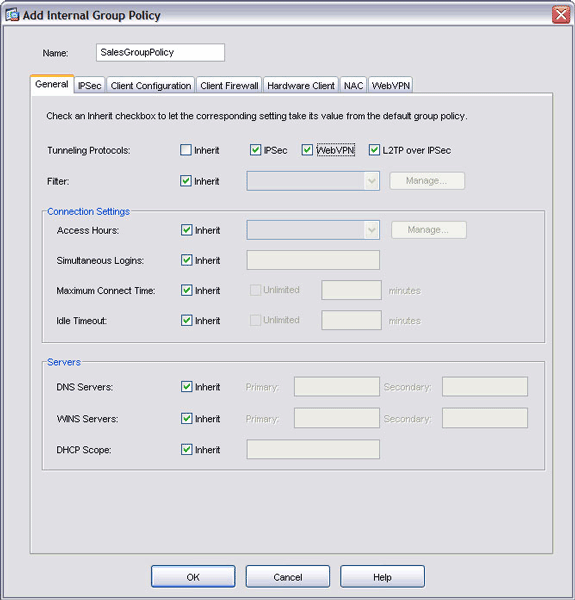

[General] タブで、[Tunneling Protocols Inherit]チェック ボックスをオフにし、[WebVPN] チェック ボックスをオンにします。

-

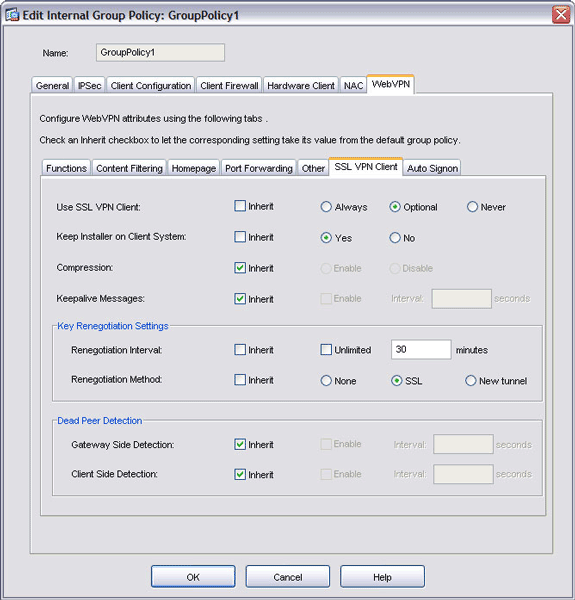

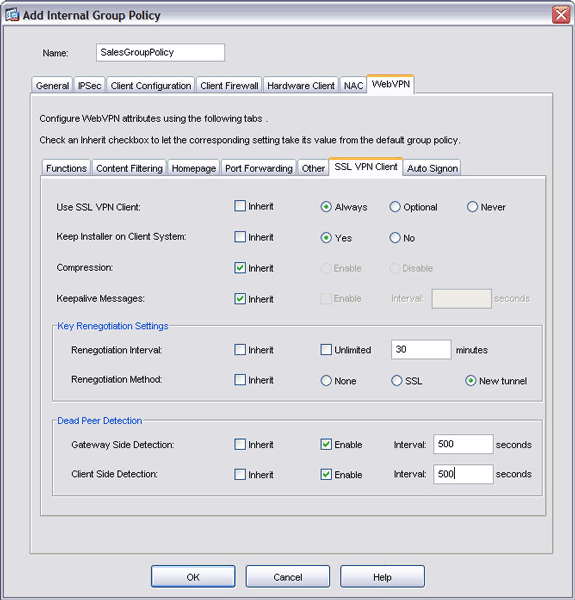

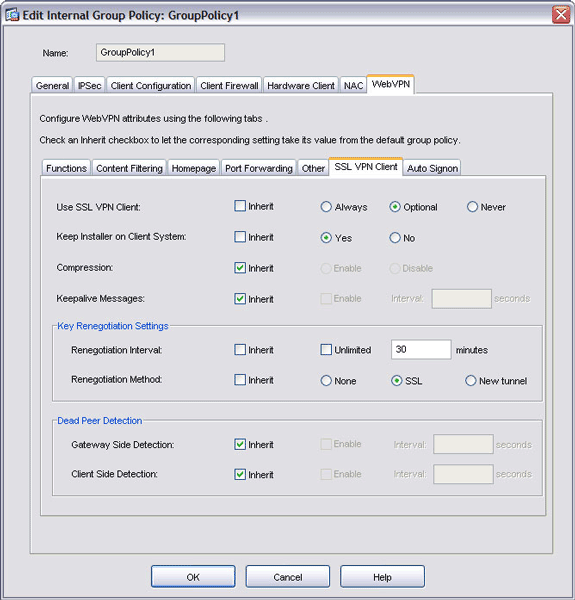

[WebVPN]タブをクリックし、[SSLVPN Client] タブをクリックして、次のオプションを選択します。

-

[Use SSL VPN Client] オプションで、[Inherit]チェック ボックスをオフにし、[Optional] オプション ボタンをクリックします。

これを選択すると、リモート クライアントが SVC をダウンロードするかどうかを選択できるようになります。[Always]を選択すると、SSL VPN 接続のたびにリモート ワークステーションに SVC がダウンロードされるようになります。

-

[Keep Installer on Client System] オプションで、[Inherit]チェック ボックスをオフにし、[Yes] オプション ボタンをクリックします。

このアクションにより、SVCソフトウェアはクライアントマシン上に留まることになります。そのため、接続が確立されるたびにASAがSVCソフトウェアをクライアントにダウンロードする必要はありません。このオプションは、社内ネットワークに頻繁にアクセスするリモート ユーザが選択するのに適しています。

-

[Renegotiation Interval] オプションで、[Inherit]チェック ボックスをオフにし、[Unlimited] チェック ボックスをオフにし、キーの再生成が行われるまでの時間(分)を入力します。

セキュリティは、キーが有効である時間に制限を設けることで強化されます。

-

[Renegotiation Method] オプションで、[Inherit]チェック ボックスをオフにして、[SSL] オプション ボタンをクリックします。再ネゴシエーションは、現在の SSL トンネルまたは再ネゴシエーション用に明示的に作成された新しいトンネルを使用できます。

SSL VPN クライアントの属性は次の図で示すように設定することになります。

-

-

[OK] をクリックして、[Apply] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

成果

ASDM は次のコマンドライン設定を作成します。

| ciscoasa |

|---|

ciscoasa(config)#show run ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 9jNfZuG3TC5tCVH0 encrypted names dns-guard ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu DMZ1 1500 mtu Mgt 1500 ip local pool CorporateNet 10.2.2.50-10.2.2.60 mask 255.255.255.0 icmp permit any outside asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0 0 route outside 0.0.0.0 0.0.0.0 172.22.1.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute ! !--- Group Policy Statements group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn !--- Enable the SVC for WebVPN webvpn svc enable svc keep-installer installed svc rekey time 30 svc rekey method ssl ! username cisco password 53QNetqK.Kqqfshe encrypted privilege 15 ! http server enable http 10.2.2.0 255.255.255.0 inside ! no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- Tunnel Group and Group Policy using the defaults here tunnel-group DefaultWEBVPNGroup general-attributes address-pool CorporateNet default-group-policy GroupPolicy1 ! no vpn-addr-assign aaa no vpn-addr-assign dhcp ! telnet timeout 5 ssh 172.22.1.0 255.255.255.0 outside ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp ! service-policy global_policy global !--- Enable webvpn and the select the SVC client webvpn enable outside svc image disk0:/sslclient-win-1.1.1.164.pkg 1 svc enable !--- Provide list for access to resources url-list ServerList "E-Commerce Server1" http://10.2.2.2 1 url-list ServerList "BrowseServer" cifs://10.2.2.2 2 tunnel-group-list enable prompt hostname context Cryptochecksum:80a1890a95580dca11e3aee200173f5f : end |

設定のカスタマイズ

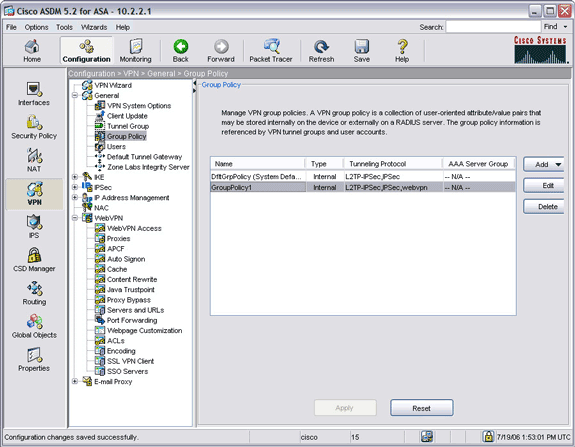

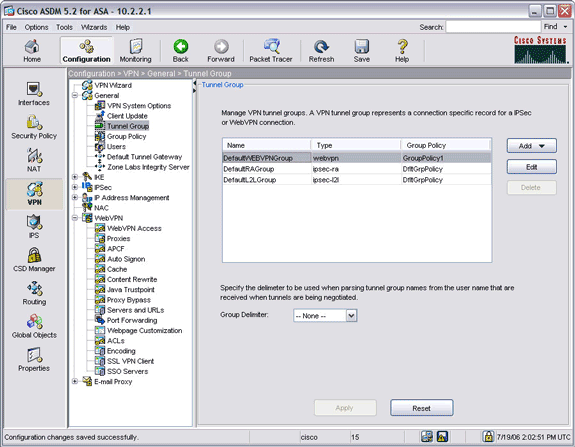

説明されている手順はこの図のようにASA使用のSSL VPNクライアントのグループ ポリシー(GroupPolicy1)とトンネル グループ(DefaultWebVPNGroup) ASAデフォルト名設定:

この手順では、組織のセキュリティ ポリシーに従って、独自のカスタム グループ ポリシーとトンネル グループを作成し、これらをリンクさせる方法について説明します。

設定のカスタマイズを行うには、次のステップを実行します。

ステップ 1:カスタム グループ ポリシーの作成

カスタム グループ ポリシーを作成するには、次の手順を実行します。

-

[Configuration]をクリックし、次に [VPN] をクリックします。

-

[General]を展開して、[Group Policy] を選択します。

-

[Add] をクリックして、[Internal Group Policy] を選択します。

-

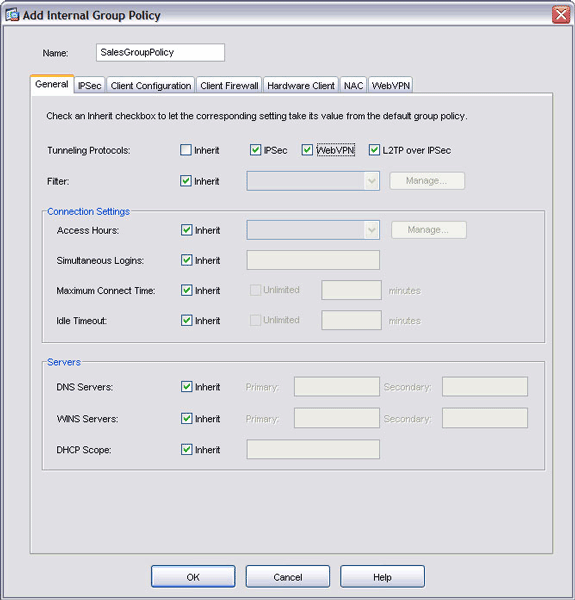

Name フィールドにグループ ポリシーの名前を入力します。

この例では、グループ ポリシーの名前を SalesGroupPolicy に変更しています。

-

[General] タブで、[Tunneling Protocols Inherit]チェック ボックスをオフにし、[WebVPN] チェック ボックスをオンにします。

-

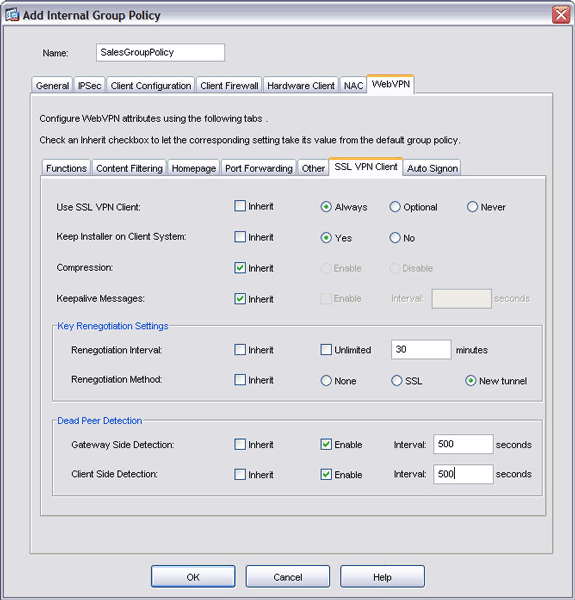

[WebVPN]タブをクリックし、[SSLVPN Client] タブをクリックします。

このダイアログ ボックスでは、SSL VPN クライアントの動作も選択できます。

-

[OK] をクリックして、[Apply] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

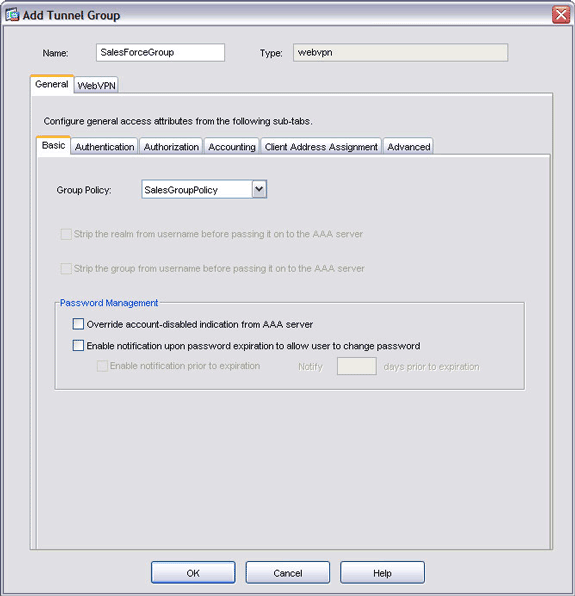

ステップ 2:カスタム トンネル グループの作成

カスタム トンネル グループを作成するには、次の手順を実行します。

-

[Configuration]ボタンをクリックし、次に [VPN] をクリックします。

-

[General]を展開して、[Tunnel Group] を選択します。

-

[Add] をクリックし、[WebVPN Access] を選択します。

-

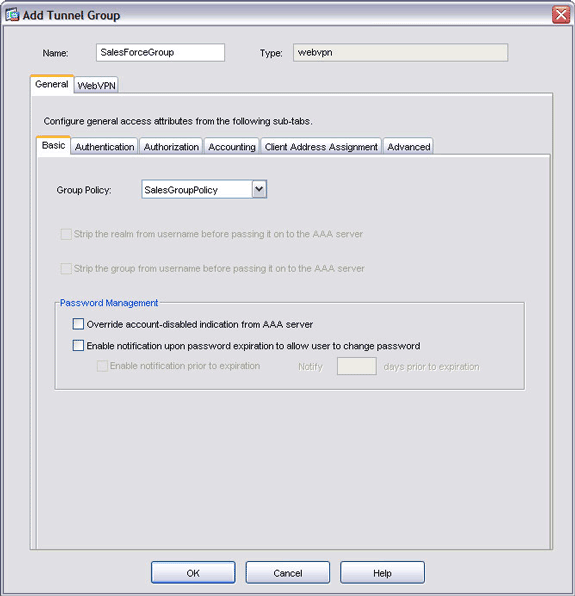

Name フィールドにトンネル グループの名前を入力します。

この例では、トンネル グループの名前を SalesForceGroup に変更しています。

-

[Group Policy]ドロップダウン矢印をクリックし、新しく作成したグループ ポリシーを選択します。

これでグループ ポリシーとトンネル グループがリンクされました。

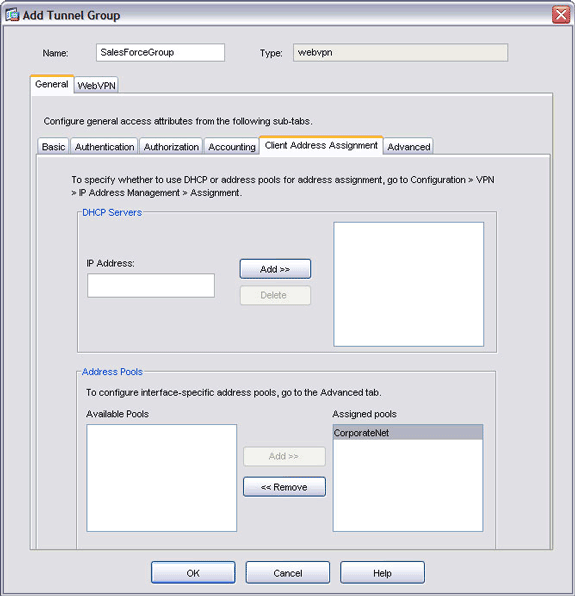

-

[Client Address Assignment]タブをクリックして、DHCP サーバの情報を入力するか、ローカルに作成されている IP アドレス プールから選択します。

-

[OK] をクリックして、[Apply] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

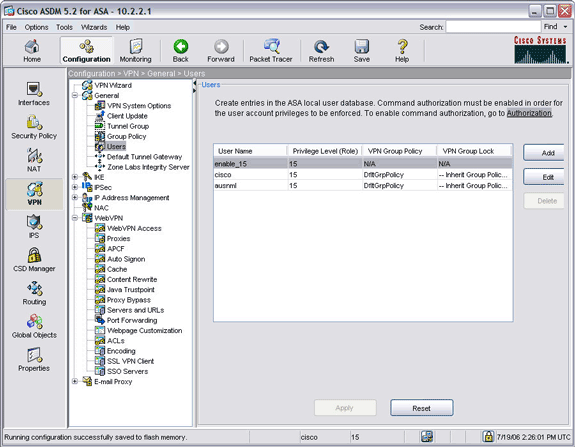

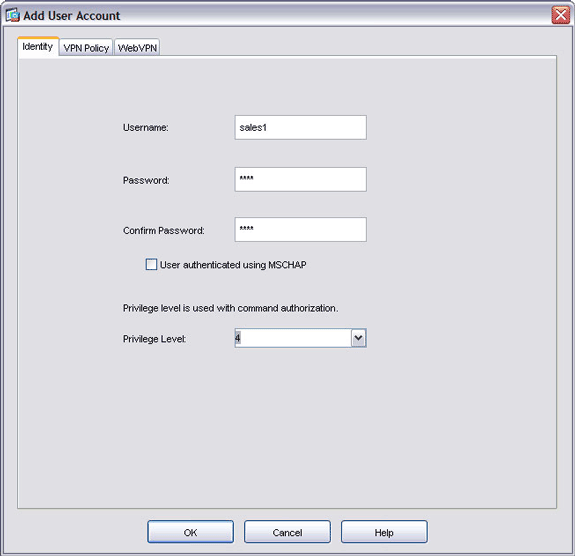

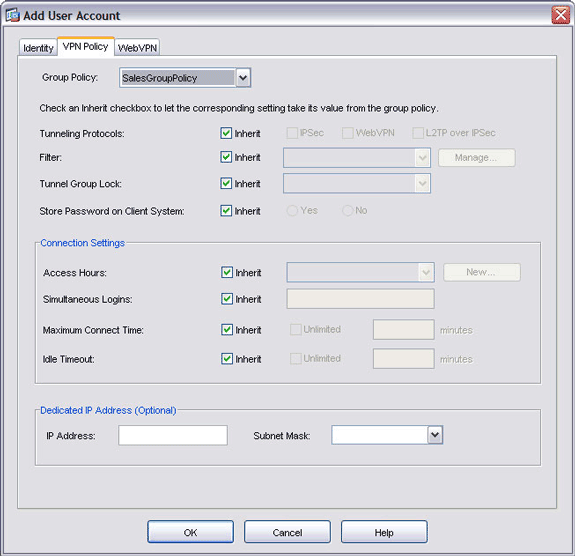

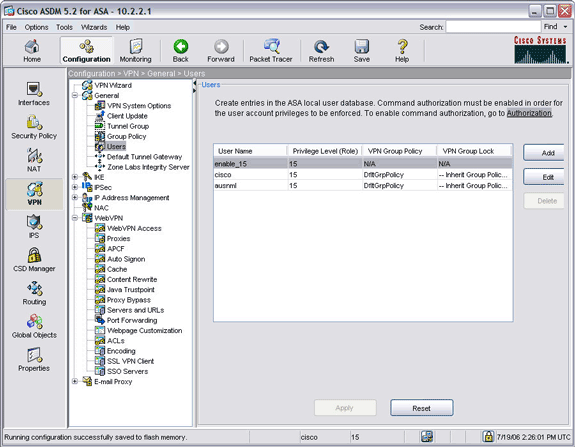

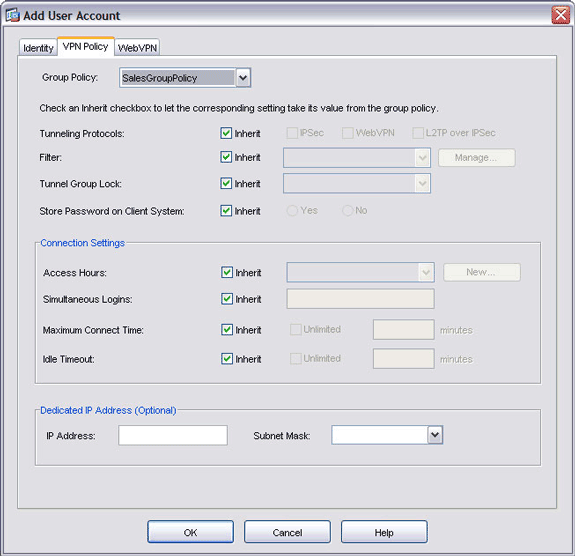

ステップ 3:ユーザの作成とそのユーザのカスタム グループ ポリシーへの追加

ユーザを作成し、そのユーザをカスタム グループ ポリシーに追加するには、次の手順を実行します。

-

[Configuration]をクリックし、次に [VPN] をクリックします。

-

[General]を展開して、[Users] を選択します。

-

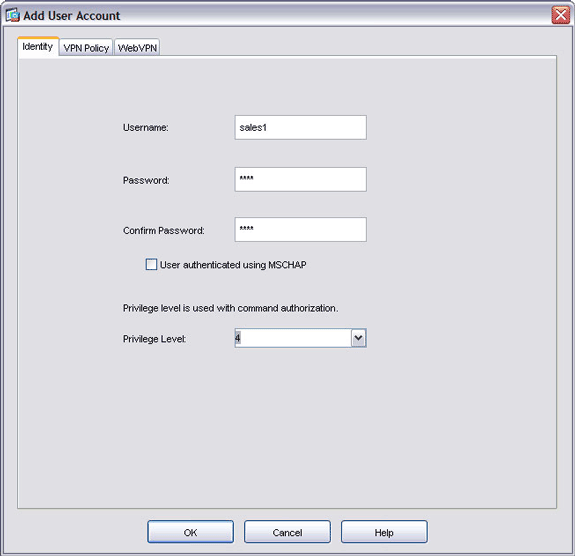

[Add]をクリックして、ユーザ名とパスワードを入力します。

-

[VPN Policy]タブをクリックします。Group Policy フィールドに新しく作成したグループ ポリシーが表示されていることを確認します。

このユーザは新しいグループ ポリシーの特性をすべて継承します。

-

[OK] をクリックして、[Apply] をクリックします。

-

[Save]をクリックし、次に [Yes] をクリックして変更を確定します。

確認

このセクションでは、設定が正常に動作していることを確認します。

[Authentication]

SSL VPN クライアントの認証は、次の方法のいずれかを使用して行います。

-

Cisco Secure ACS Server(Radius)

-

NT ドメイン

-

Active Directory

-

ワンタイム パスワード

-

デジタル証明書

-

スマートカード

-

ローカル AAA 認証

このドキュメントでは、ASA デバイスで作成されたローカルのアカウントを使用しています。

注:適応型セキュリティアプライアンス(ASA)に同じCAを共有する複数のトラストポイントがある場合、ユーザ証明書の検証に使用できるのは、CAを共有するこれらのトラストポイントの1つだけです。

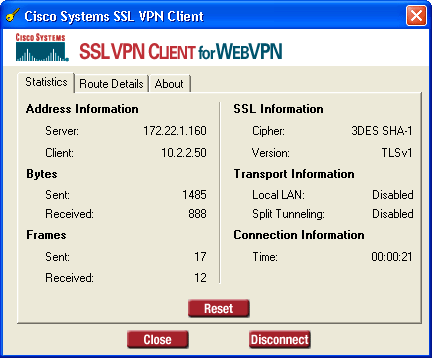

コンフィギュレーション

リモート クライアントを使用して ASA に接続するには、SSL 対応の Web ブラウザのアドレス フィールドに https://ASA_outside_address と入力します。ASA_outside_address は ASA の外部 IP アドレスです。設定が正常に行われると、Cisco Systems SSL VPN Client ウィンドウが表示されます。

注:Cisco Systems SSL VPN Clientウィンドウは、ASAからの証明書を受け入れ、SSL VPN Clientがリモートステーションにダウンロードされた後に表示されます。ウィンドウが表示されない場合は、ウィンドウが最小化されていないかどうか確認してください。

コマンド

いくつかの show コマンドは WebVPN に関連しています。これらのコマンドをコマンドライン インターフェイス(CLI)で実行して、統計情報や他の情報を表示できます。show コマンドの詳細については、『WebVPN 設定の確認』を参照してください。

注:特定のshowコマンドが、アウトプットインタープリタツール(登録ユーザ専用)(OIT)でサポートされています。OIT を使用して show コマンド出力の解析を表示します。

トラブルシュート

ここでは、設定に関するトラブルシューティングについて説明します。

SVCのエラー

問題

認証中に、次のようなエラー メッセージを受信する場合があります。

"The SSl VPN connection to the remote peer was disrupted and could not be automatically re-estabilished. A new connection requires re-authentication and must be restarted manually. Close all sensitive networked applications."

解決方法

ファイアウォール サービスがPCで稼働している場合は、認証を中断できます。サービスを停止し、クライアントを接続します。

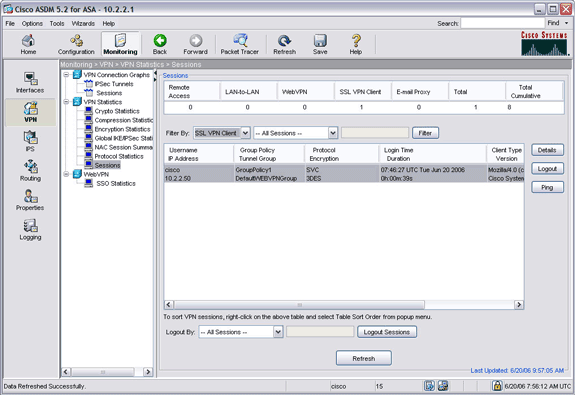

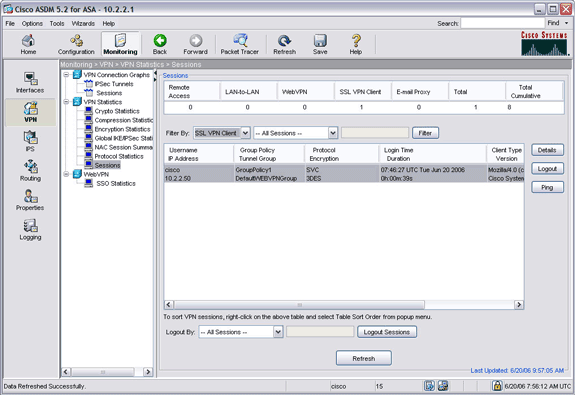

SVC によって ASA とのセキュアなセッションが確立されているかどうか

SSL VPN クライアントによって ASA とのセキュアなセッションが確立されているかどうかを確認するには、次の手順に従います。

-

[Monitoring] をクリックします。

-

[VPN Statistics]を展開し、[Sessions] を選択します。

-

[Filter By] ドロップダウン メニューから、[SSL VPN Client]を選択して、[Filter] ボタンをクリックします。

設定がセッション リストに表示されます。

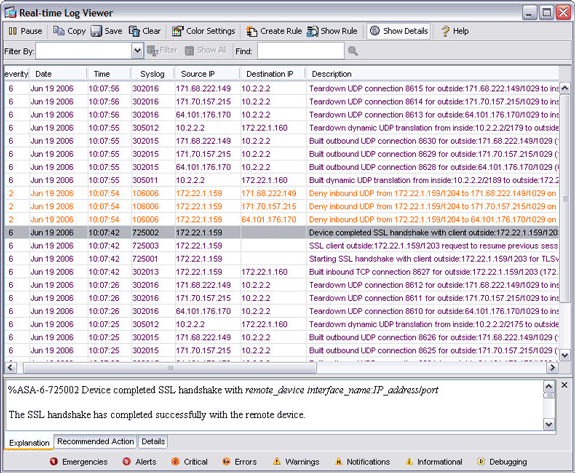

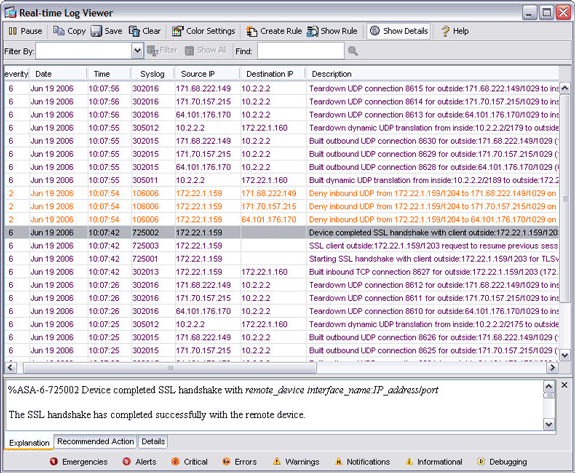

セキュアなセッションが確立されていて、正しく終端されているかどうか

リアルタイムのログを表示すると、セキュアなセッションが確立されていて、正しく終端されているかどうかを確認できます。セッション ログを表示するには、次の手順に従ってください。

-

[Monitoring] をクリックし、次に [Logging] をクリックします。

-

[Real-time Log Viewer]または [Log Buffer] を選択し、次に [View] をクリックします。

注:特定のアドレスからのセッションだけを表示するには、アドレスでフィルタリングします。

WebVPNプロファイルのIPプールを選択します

%ASA-3-722020: Group group User user-name IP IP_address No address available for SVC connection

SVC 接続への割り当てに使用できるアドレスがありません。そのため、プロファイルのIPプール アドレスを割り当てます。

新しい接続プロファイルを作成した場合は、この接続プロファイルにアクセスするためのエイリアスまたはグループURLを設定します。そうでない場合は、すべてのSSL接続は、ボンディングIPプールが、デフォルトのWebVPN接続プロファイルが適用されます。これにはデフォルトの接続プロファイル設定するまで、IPプールを置きます。

ヒント

-

リモート クライアントに割り当てた IP アドレス プールを使用してルーティングが正しく動作していることを確認してください。この IP アドレス プールは、使用している LAN のサブネットに属している必要があります。また、IP アドレスの割り当てには DHCP サーバや認証サーバも使用できます。

-

ASA ではデフォルトのトンネル グループ(DefaultWebVPNGroup)とデフォルトのグループ ポリシー(GroupPolicy1)が作成されます。新しいグループとポリシーを作成した場合は、必ず使用しているネットワークのセキュリティ ポリシーに従って値を割り当てるようにしてください。

-

CIFSがWindows file permissions forする場合は、[Configuration] > [VPN] > [WebVPN] > [Servers]とURLで優先(NBNS)サーバを入力します。このテクノロジーでは CIFS の一部を使用しています。

コマンド

いくつかの debug コマンドは、WebVPN に関連しています。これらのコマンドの詳細については、「WebVPN の Debug コマンドの使用」を参照してください。

注:debugコマンドを使用すると、シスコデバイスに悪影響が及ぶ可能性があります。debug コマンドを使用する前に、「debug コマンドの重要な情報」を参照してください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

20-Jun-2006 |

初版 |

フィードバック

フィードバック