適応型セキュリティアプライアンスでのQuality of Service(QoS)の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Cisco適応型セキュリティアプライアンス(ASA)でQuality of Service(QoS)がどのように動作するかについて説明し、その実装方法の例を示します。

前提条件

要件

Modular Policy Framework(MPF)に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、バージョン9.2が稼働する適応型セキュリティアプライアンス(ASA)に基づいていますが、それ以前のバージョンも使用できます。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

セキュリティアプライアンスでQoSを設定すると、選択したネットワークトラフィックに対して個別のフローとVPNトンネルフローの両方のレート制限を行い、制限された帯域幅がすべてのトラフィックに公平に割り当てられるようにすることができます。 この機能は、Cisco Bug IDCSCsk06260に統合されています。

QoS は、インターネット トラフィックの特定のタイプにプライオリティを設定可能なネットワーク機能です。インターネットユーザがアクセスポイントをモデムからデジタル加入者線(DSL)やケーブルなどの高速ブロードバンド接続にアップグレードする際に、1人のユーザが利用可能な帯域幅の大部分(すべてではないとしても)を吸収し、他のユーザが使用する帯域幅が不足する可能性が高くなります。特定の 1 ユーザまたはサイトツーサイト接続が適切な割り当て分を超えて帯域幅を消費することを防ぐため、QoS はユーザが使用できる最大帯域幅を管理するポリシング機能を提供します。

QoS は、基盤となるテクノロジーの限られた帯域幅で全体的に最良のサービスを実現するさまざまなテクノロジーによって、特定のネットワーク トラフィックに、より良いサービスを提供するネットワークの機能を指します。

セキュリティアプライアンスでのQoSの主な目的は、個々のフローまたはVPNトンネルフローの両方に対して、選択されたネットワークトラフィックのレート制限を行い、制限された帯域幅で全トラフィックが適切に分配されるようにすることです。フローはさまざまな方法で定義できます。セキュリティ アプライアンスでは、送信元 IP アドレスと宛先 IP アドレスの組み合せ、送信元ポート番号と宛先ポート番号の組み合せ、および IP ヘッダーの ToS バイトに QoS を適用できます。

ASAで実装できるQoSには、ポリシング、シェーピング、およびプライオリティキューイングの3種類があります。

トラフィック ポリシング

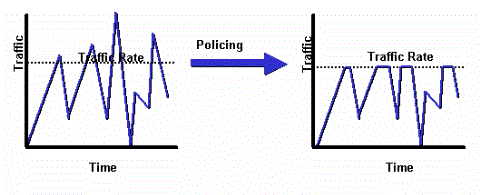

ポリシングを使用すれば、指定された制限を超えたトラフィックがドロップされます。 ポリシングは、設定された最大レート(ビット/秒単位)を超えるトラフィックが発生しないようにすることによって、1 つのトラフィック フローまたはクラスが全体のリソースを占有しないようにする方法です。トラフィックが最大レートを超えると、ASA が超過したトラフィックをドロップします。また、ポリシングでは、許可されるトラフィックの最大単一バーストも設定されます。

次の図は、トラフィックレートが設定された最大レートに達して超過トラフィックがドロップされた場合の、トラフィックポリシングの動作を示しています。その結果、出力レートは頂上と谷間のある鋸歯状になります。

次に、特定のユーザの発信方向の帯域幅を 1 Mbps に調整する例を示します。

ciscoasa(config)# access-list WEB-LIMIT permit ip host 192.168.10.1 any

ciscoasa(config)# class-map Class-Policy

ciscoasa(config-cmap)# match access-list WEB-LIMIT

ciscoasa(config-cmap)#exit

ciscoasa(config)# policy-map POLICY-WEB

ciscoasa(config-pmap)# class Class-Policy

ciscoasa(config-pmap-c)# police output 1000000 conform-action transmit exceed-

action drop

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

ciscoasa(config)# service-policy POLICY-WEB interface outside

トラフィック シェーピング

トラフィック シェーピングは、デバイスとリンクの速度を一致させることで、ジッタや遅延を引き起こす可能性のあるパケット損失、可変遅延、およびリンク飽和を制御するために使用されます。 セキュリティ アプライアンスでトラフィック シェーピングを使用すれば、デバイスでトラフィックのフローを制限することができます。このメカニズムは、速度制限を超えるトラフィックをバッファリングし、後でトラフィックの送信を試みます。

シェーピングは、特定のタイプのトラフィック用に設定することはできません。シェーピング対象のトラフィックには、デバイスを通過するトラフィックだけでなく、デバイスから出力されるトラフィックも含まれます。

次の図は、トラフィックシェーピングの動作を示しています。超過パケットをキューに保持し、一定の時間間隔で超過分を後で伝送するようにスケジュールします。トラフィック シェーピングの結果、パケットの出力レートは平滑化されます。

注:トラフィックシェーピングがサポートされているのは、ASAバージョン5505、5510、5520、5540、および5550だけです。マルチコア モデル(5500-X など)はシェーピングをサポートしません。

トラフィック シェーピングを使用すれば、特定の制限を超過したトラフィックがキューに入れられ、次のタイムスライスで送信されます。

ファイアウォールでのトラフィックシェーピングは、アップストリームデバイスがネットワークトラフィックにボトルネックを発生させる場合に最も役立ちます。この例として、ルータ上で終端されたケーブル モデムまたは T1 経由のインターネットへのアップストリーム接続を使用した 100 Mbit インターフェイスを有する ASA を挙げることができます。トラフィックシェーピングを使用すると、ユーザはインターフェイス(外部インターフェイスなど)で最大発信スループットを設定できます。ファイアウォールはそのインターフェイスから指定された帯域幅までトラフィックを送信し、後でリンクの飽和度が低くなった場合に送信できるように、過剰なトラフィックをバッファに入れようとします。

シェーピングは、指定されたインターフェイスから出力されるすべての集約トラフィックに適用されます。特定のトラフィック フローだけをシェーピングするように選択することはできません。

注:シェーピングは暗号化後に実行され、VPNの内部パケットまたはトンネルグループ単位での優先順位付けを許可しません。

プライオリティ キューイング

プライオリティ キューイングを使用すれば、標準キューの前に処理される低遅延キュー(LLQ)に特定のトラフィック クラスを配置することができます。

注:シェーピングポリシーに基づいてトラフィックに優先順位を付ける場合は、内部パケットの詳細は使用できません。より高度なキューイングおよび QoS メカニズム(重み付け均等化キューイング(WFQ)、クラスベース重み付け均等化キューイング(CBWFQ)など)を提供可能なルータと違って、ファイアウォールは LLQ しか実行できません。

階層型 QoS ポリシーは、QoS ポリシーを階層構造で指定するためのメカニズムを提供します。たとえば、インターフェイス上のトラフィックをシェーピングしてから、シェーピングしたインターフェイス トラフィック内で、VoIP トラフィックにプライオリティ キューイングを適用する場合は、一番上にトラフィック シェーピング ポリシーを指定して、その下にプライオリティ キューイング ポリシーを指定できます。階層型 QoS ポリシーのサポートは対象範囲が限られています。

使用できるオプションは次のとおりです。

- トップ レベルのトラフィック シェーピング.

- 次のレベルのプライオリティ キューイング.

注:シェーピングポリシーに基づいてトラフィックに優先順位を付ける場合は、内部パケットの詳細は使用できません。より高度なキューイングおよび QoS メカニズム(WFQ、CBWFQ など)を提供可能なルータと違って、ファイアウォールは LLQ しか実行できません。

この例では、シェーピングの例と同様に、外部インターフェイス上のすべての発信トラフィックを2 Mbpsにシェーピングするために階層型QoSポリシーを使用しますが、Differentiated Services Code Point(DSCP)値のefを持つ音声パケットとセキュアシェル(SSH)トラフィックが優先されるように指定します。

この機能を有効にするインターフェイス上でプライオリティ キューを作成します。

ciscoasa(config)#priority-queue outsideciscoasa(config-priority-queue)#queue-limit

2048ciscoasa(config-priority-queue)#tx-ring-limit 256

DSCP ef を照合するクラス:

ciscoasa(config)# class-map Voice

ciscoasa(config-cmap)# match dscp ef

ciscoasa(config-cmap)# exit

ポート TCP/22 SSH トラフィックを照合するクラス:

ciscoasa(config)# class-map SSH

ciscoasa(config-cmap)# match port tcp eq 22

ciscoasa(config-cmap)# exit

音声と SSH トラフィックの優先順位付けを適用するポリシー マップ:

ciscoasa(config)# policy-map p1_priority

ciscoasa(config-pmap)# class Voice

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# class SSH

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

すべてのトラフィックにシェーピングを適用し、優先順位付けされた音声と SSH トラフィックをアタッチするポリシー マップ:

ciscoasa(config)# policy-map p1_shape

ciscoasa(config-pmap)# class class-default

ciscoasa(config-pmap-c)# shape average 2000000

ciscoasa(config-pmap-c)# service-policy p1_priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

最後に、発信トラフィックをシェーピングして優先順位付けするインターフェイスにシェーピングポリシーを割り当てます。

ciscoasa(config)# service-policy p1_shape interface outside

VPN トンネル経由のトラフィックの QoS

IPSec VPN を使用した QoS

RFC 2401では、元のIPヘッダー内のType of Service(ToS;タイプオブサービス)ビットが暗号化されたパケットのIPヘッダーにコピーされるため、暗号化後にQoSポリシーを適用できます。そのため、DSCP/DiffServ ビットを QoS ポリシーの任意の場所でプライオリティとして使用できます。

IPSec トンネルに対するポリシング

ポリシングは、特定の VPN トンネルに対して実施することもできます。ポリシングするトンネルグループを選択するには、クラスマップ内のmatch tunnel-group <tunnel>コマンドと、match flow ip destination addresscommandを使用します。

class-map tgroup_out

match tunnel-group ipsec-tun

match flow ip destination-address

policy-map qos

class tgroup_out

police output 1000000

match tunnel-groupコマンドを使用した場合は、この時点で入力ポリシングが機能しません。詳細は、Cisco Bug ID CSCth48255を参照してください。match flow ip destination-address を使用して入力ポリシングを実行しようとすると、次のエラーが表示されます。

police input 10000000

ERROR: Input policing cannot be done on a flow destination basis

tunnel-groupを使用する場合、この時点で入力ポリシングが機能していないように見えます(Cisco Bug ID CSCth48255)。 入力ポリシングが機能するには、match flow ip destination-address addressを使用せずに、クラスマップを使用する必要があります。

入力ポリシングが機能するには、match flow ip destination-address addressを使用せずに、クラスマップを使用する必要があります。

class-map tgroup_in

match tunnel-group ipsec-tun

policy-map qos

class tgroup_in

police input 1000000

match ip destination addressを含まないクラスマップに基づいて出力をポリシングしようとすると、次のエラーが表示されます。

police output 10000000

ERROR: tunnel-group can only be policed on a flow basis

アクセス コントロール リスト(ACL)や DSCP などを使用して、内側フロー情報に基づく QoS を実行することもできます。前述のバグがあるため、現時点では、ACL が入力ポリシングを正しく実行可能な方法です。

注:すべてのプラットフォームタイプで、最大64のポリシーマップを設定できます。トラフィックをセグメント化するには、ポリシーマップ内で複数のクラス マップを使用します。

セキュア ソケット レイヤ(SSL)VPN を使用した QoS

ASA バージョン 9.2 までは、ASA で ToS ビットが保存されませんでした。

この機能で SSL VPN トンネリングはサポートされません。詳細は、Cisco Bug IDCSCsl73211を参照してください。

ciscoasa(config)# tunnel-group a1 type webvpn

ciscoasa(config)# tunnel-group a1 webvpn-attributes

ciscoasa(config-tunnel-webvpn)# class-map c1

ciscoasa(config-cmap)# match tunnel-group a1

ciscoasa(config-cmap)# match flow ip destination-address

ciscoasa(config-cmap)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ERROR: tunnel with WEBVPN attributes doesn't support police!

ciscoasa(config-pmap-c)# no tunnel-group a1 webvpn-attributes

ciscoasa(config)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ciscoasa(config-pmap-c)#

注:電話VPNを使用するユーザがAnyConnectクライアントとDatagram Transport Layer Security(DTLS)を使用して電話を暗号化する場合、AnyConnectのDTLSカプセル化でDSCPフラグが保持されないため、優先順位付けは機能しません。

詳細については、拡張要求Cisco Bug IDCSCtq43909を参照してください。

QOS の注意事項

QoS について考慮すべき点は次のとおりです。

- ポリシング、シェーピング、LLQなどのモジュラポリシーフレームワーク(MPF)を使用して、厳密な方法または階層的な方法で適用されます。

- すでにネットワークインターフェイスカード(NIC)からDP(データパス)に渡されているトラフィックにのみ影響を与えることができます。

- 隣接するデバイスに適用しない限り、オーバーランに対処するのは役に立たない(早すぎる)。

- ポリシングは、パケットが許可された後の入力と、NICの前の出力に適用されます。

- 出力のレイヤ2(L2)アドレスを書き換えた直後。

- インターフェイス上のすべてのトラフィックのアウトバウンド帯域幅をシェーピングします。

- アップリンク帯域幅が限られている環境(10Mbモデムへの1ギガビットイーサネット(GE)リンクなど)で役立ちます。

- 高性能ASA558xモデルではサポートされていません。

- プライオリティキューイングは、ベストエフォートトラフィックを枯渇させる可能性があります。

- ASA5580の10GEインターフェイスまたはVLANサブインターフェイスではサポートされません。

- 最適なパフォーマンスのためにインターフェイス リング サイズをさらに調整できる.

設定例

VPN トンネル上の VoIP トラフィックの QoS 設定例

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

注:IP電話とホストが異なるセグメント(サブネット)に配置されていることを確認します。これは、適切なネットワーク設計として推奨されています。

このドキュメントでは、次のコンフィギュレーションを使用します。

- DSCP に基づく QoS 設定

- VPN を使用した DSCP に基づく QoS 設定

- ACL に基づく QoS 設定

- VPN を使用した ACL に基づく QoS 設定

DSCP に基づく QoS 設定

!--- Create a class map named Voice.

ciscoasa(config)#class-map Voice

!--- Specifies the packet that matches criteria that

!--- identifies voice packets that have a DSCP value of "ef".

ciscoasa(config-cmap)#match dscp ef

!--- Create a class map named Data.

ciscoasa(config)#class-map Data

!--- Specifies the packet that matches data traffic to be passed through

!--- IPsec tunnel.

ciscoasa(config-cmap)#match tunnel-group 10.1.2.1

ciscoasa(config-cmap)#match flow ip destination-address

!--- Create a policy to be applied to a set

!--- of voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

PIX(config-pmap-c)#class Data

!--- Apply policing to the data traffic.

ciscoasa(config-pmap-c)#police output 200000 37500

!--- Apply the policy defined to the outside interface.

ciscoasa(config-pmap-c)#service-policy Voicepolicy interface outside

ciscoasa(config)#priority-queue outside

ciscoasa(config-priority-queue)#queue-limit 2048

ciscoasa(config-priority-queue)#tx-ring-limit 256

注:efのDSCP値は、VoIP-RTPトラフィックに一致する緊急転送を意味します。

VPN を使用した DSCP に基づく QoS 設定

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!--- Configuration for IPsec policies.

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

!--- Sets the IP address of the remote end.

crypto map mymap 10 set peer 10.1.2.1

!--- Configures IPsec to use the transform-set

!--- "myset" defined earlier in this configuration.

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

!--- Configuration for IKE policies

crypto ikev1 policy 10

!--- Enables the IKE policy configuration (config-isakmp)

!--- command mode, where you can specify the parameters that

!--- are used during an IKE negotiation.

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!--- Use this command in order to create and manage the database of

!--- connection-specific records like group name

!--- as 10.1.2.1, IPsec type as L2L, and password as

!--- pre-shared key for IPsec tunnels.

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

!--- Specifies the preshared key "cisco123" which should

!--- be identical at both peers.

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

queue-limit 2048

tx-ring-limit 256

!

class-map Voice

match dscp ef

class-map Data

match tunnel-group 10.1.2.1

match flow ip destination-address

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice

priority

class Data

police output 200000 37500

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

ACL に基づく QoS 設定

!--- Permits inbound H.323 calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq h323

!--- Permits inbound Session Internet Protocol (SIP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq sip

!--- Permits inbound Skinny Call Control Protocol (SCCP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq 2000

!--- Permits outbound H.323 calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq h323

!--- Permits outbound SIP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq sip

!--- Permits outbound SCCP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq 2000

!--- Apply the ACL 100 for the inbound traffic of the outside interface.

ciscoasa(config)#access-group 100 in interface outside

!--- Create a class map named Voice-IN.

ciscoasa(config)#class-map Voice-IN

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 100.

ciscoasa(config-cmap)#match access-list 100

!--- Create a class map named Voice-OUT.

ciscoasa(config-cmap)#class-map Voice-OUT

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 105.

ciscoasa(config-cmap)#match access-list 105

!--- Create a policy to be applied to a set

!--- of Voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice-IN

ciscoasa(config-pmap)#class Voice-OUT

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

ciscoasa(config-pmap-c)#end

ciscoasa#configure terminal

ciscoasa(config)#priority-queue outside

!--- Apply the policy defined to the outside interface.

ciscoasa(config)#service-policy Voicepolicy interface outside

ciscoasa(config)#end

VPN を使用した ACL に基づく QoS 設定

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

interface GigabitEthernet2

nameif DMZ1

security-level 95

ip address 10.1.5.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

!--- Permits inbound H.323, SIP and SCCP calls.

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq h323

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq sip

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq 2000

!--- Permit outbound H.323, SIP and SCCP calls.

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq h323

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq sip

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq 2000

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group 100 in interface outside

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

crypto map mymap 10 set peer 10.1.2.1

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

!

class-map Voice-OUT

match access-list 105

class-map Voice-IN

match access-list 100

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

!--- Inspection enabled for H.323, H.225 and H.323 RAS protocols.

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

!--- Inspection enabled for Skinny protocol.

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

!--- Inspection enabled for SIP.

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice-IN

class Voice-OUT

priority

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

show service-policy police

トラフィック ポリシングの QoS 統計情報を表示するには、show service-policy コマンドと police キーワードを使用します。

ciscoasa(config)# show ser

ciscoasa(config)# show service-policy police

Interface outside:

Service-policy: POLICY-WEB

Class-map: Class-Policy

Output police Interface outside:

cir 1000000 bps, bc 31250 bytes

conformed 0 packets, 0 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 0 bps, exceed 0 bps

show service-policy priority

priority コマンドを実装するサービス ポリシーの統計情報を表示するには、show service-policy コマンドと priority キーワードを使用します。

ciscoasa# show service-policy priority

Global policy:

Service-policy: qos_outside_policy

Interface outside:

Service-policy: qos_class_policy

Class-map: voice-traffic

Priority:

Interface outside: aggregate drop 0, aggregate transmit 9383

show service-policy shape

ciscoasa(config)# show service-policy shape

Interface outside:

Service-policy: qos_outside_policy

Class-map: class-default

shape (average) cir 2000000, bc 16000, be 16000

Queueing

queue limit 64 packets

(queue depth/total drops/no-buffer drops) 0/0/0

(pkts output/bytes output) 0/0

show priority-queue statistics

インターフェイスのプライオリティ キュー統計情報を表示するには、特権 EXEC モードで show priority-queue statistics コマンドを実行します。ベスト エフォート(BE)キューと LLQ の両方の統計情報が表示されます。次に、outside という名前のインターフェイスに対して show priority-queue statistics コマンドを使用した場合のコマンド出力例を示します。

ciscoasa# show priority-queue statistics outside

Priority-Queue Statistics interface outside

Queue Type = BE

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

Queue Type = LLQ

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

ciscoasa#

この統計情報レポートの項目の意味は、次のとおりです。

- Packets Droppedは、このキューで廃棄されたパケットの総数を示します。

- Packets Transmitは、このキューで送信されたパケットの総数を示します。

- Packets Enqueuedは、このキューでキューイングされたパケットの総数を示します。

- Current Q Lengthは、このキューの現在の深さを示します。

- Max Q Lengthは、このキューで発生した最大項目数を示します。

アウトプットインタープリタツール(登録ユーザ専用)は、特定のshowコマンドをサポートします。showコマンド出力の分析を表示するには、アウトプットインタープリタ(登録ユーザ専用)を使用します。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

追加情報

ここでは、トラフィック シェーピング機能によって発生したバグを示します。

| CiscoバグIDCSCsq08550 | プライオリティ キューイングを使用したトラフィック シェーピングが ASA 上のトラフィック エラーを引き起こす. |

| CiscoバグIDCSCsx07862 | プライオリティ キューイングを使用したトラフィック シェーピングがパケットの遅延とドロップを引き起こす. |

| CiscoバグIDCSCsq07395 | ポリシー マップを編集するとシェーピング サービス ポリシーが追加できない. |

FAQ

このセクションでは、このドキュメントで説明されている情報に関して最もよく寄せられる質問に対する回答を提供します。

QoSマーキングは、VPNトンネルが通過する際に保持されますか。

はい。QoSマーキングは、プロバイダーが転送中に除去しない限り、プロバイダーのネットワークを通過する際にトンネル内に保持されます。

ヒント:詳細については、『CLIブック2:Cisco ASAシリーズファイアウォールCLIコンフィギュレーションガイド9.2』の「DSCPとDiffServの保持」セクションを参照してください。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

02-Mar-2007 |

初版 |

フィードバック

フィードバック