ASA 9.x EIGRPの設定:例

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Enhanced Interior Gateway Routing Protocol(EIGRP)を介してルートを学習するようにCisco ASAを設定する方法について説明します。

前提条件

要件

この設定を行う前に、以下の条件を満たしていることを確認してください。

- Cisco ASA は、バージョン 9.x 以降を実行する必要があります。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ASA ソフトウェア バージョン 9.2.1

- Cisco Adaptive Security Device Manager(ASDM)バージョン 7.2.1

- バージョン 12.4 が稼働する Cisco IOS® ルータ

このドキュメントでは、Cisco 適応型セキュリティ アプライアンス(ASA)を用いて、ASA ソフトウェア バージョン 9.x 以降でサポートされている、Enhanced Interior Gateway Routing Protocol(EIGRP)を介したルート学習のための設定方法、および認証の実施方法について説明します。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

ガイドラインと制限事項

- 1 つの EIGRP インスタンスは、シングル モードで、またマルチモードではコンテキストごとにサポートされています。

- マルチモードでは、2 つのスレッドがコンテキストごと、EIGRP インスタンスごとに作成され、表示プロセスで参照できます。

- 自動要約はデフォルトでは無効になっています。

- 個別インターフェイス モードでは、クラスタ ユニット間でネイバー関係は確立されません。

- デフォルト情報の in [<acl>] が、受信候補のデフォルト ルートの外部ビットをフィルタ処理するために使用されます。

- デフォルト情報の out [<acl>] が、送信候補のデフォルト ルートの外部ビットをフィルタ処理するために使用されます。

EIGRP およびフェールオーバー

Cisco ASA コード バージョン 8.4.4.1 以降では、アクティブ装置からスタンバイ装置へのダイナミック ルートが同期されます。また、ルートの削除もスタンバイ装置に同期されます。ただし、ピア隣接関係の状態は同期されません。ACTIVEデバイスだけがネイバー状態を維持し、ダイナミックルーティングにアクティブに参加します。詳細は、『ASAに関するFAQ:ダイナミックルートが同期されている場合のフェールオーバー後の動作』を参照してください。

設定

この項では、このドキュメントで網羅する機能の設定方法について説明します。

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。

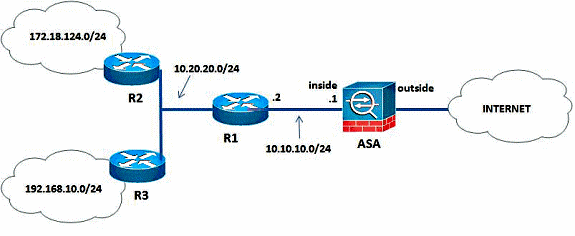

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

ここに示すネットワーク トポロジでは、Cisco ASA 内部インターフェイス IP アドレスは、10.10.10.1/24 です。ここでは、EIGRP を Cisco ASA で設定し、隣接ルータ(R1)を直接介した内部ネットワーク(10.20.20.0/24、172.18.124.0/24、192.168.10.0/24)へのルートを学習することを目的とします。R1 は、他の 2 つのルータ(R2 と R3)を介したリモート内部ネットワークへのルートを学習します。

ASDM の設定

ASDM は、セキュリティ アプライアンスのソフトウェアの設定およびモニタのために使用されるブラウザベースのアプリケーションです。ASDM は、セキュリティ アプライアンスからロードされ、デバイスの設定、モニタ、管理のために使用されます。また、ASDM Launcher を使用して、Java アプレットより高速に ASDM アプリケーションを起動することもできます。ここでは、この ASDM のドキュメントで説明する機能を設定するために必要な情報を説明します。

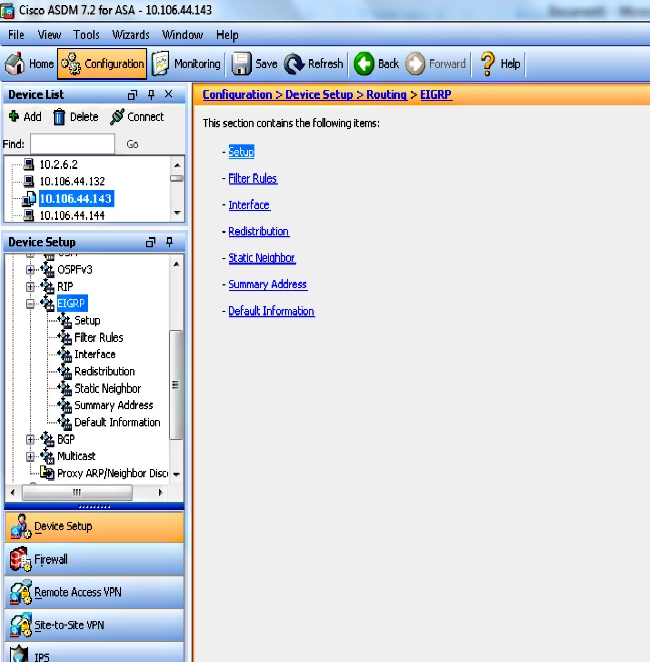

Cisco ASA で EIGRP を設定するには、次の手順を実行してください。

- Cisco ASA の ASDM にログインします。

- このスクリーンショットに示すように、ASDM インターフェイスの [Configuration] > [Device Setup] > [Routing] > [EIGRP]エリアに移動します。

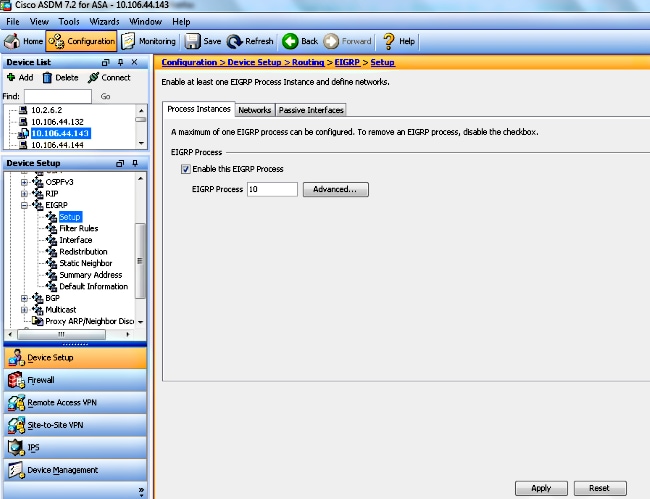

- このスクリーンショットに示すように、[Setup] > [Process Instances] タブで EIGRP ルーティング プロセスをイネーブルにします。この例では、EIGRP プロセスは10 です。

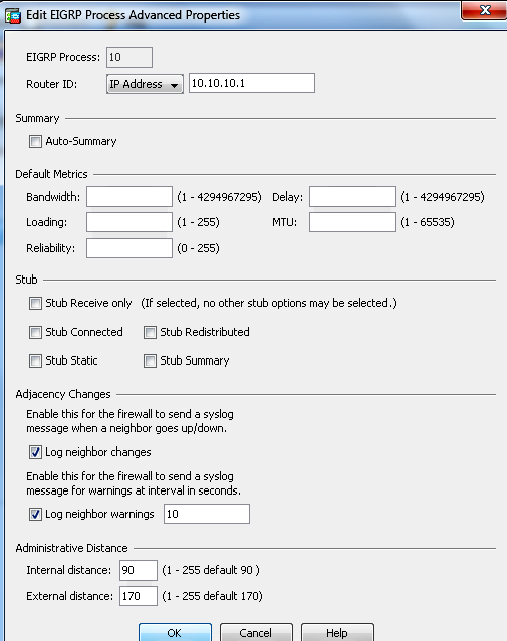

- オプションで、高度な EIGRP ルーティング プロセスのパラメータを設定できます。[Setup] > [Process Instances]タブで [Advanced] をクリックします。EIGRP ルーティング プロセスをスタブ ルーティング プロセスとして設定し、自動ルート集約をディセーブルにし、再配布されるルートのデフォルト メトリックを定義できます。また、内外 EIGRP ルートのアドミニストレーティブ ディスタンスを変更し、スタティック ルータ ID を設定し、隣接関係の変更のロギングをイネーブルまたはディセーブルにすることもできます。この例では、EIGRP の [Router ID] は、内部インターフェイス(10.10.10.1)の IP アドレスで静的に設定されます。さらに、自動要約も無効になっています。それ以外のオプションはデフォルト値に設定されます。

- 上記の手順が完了したら、[Setup] > [Networks] タブで、EIGRP ルーティングに参加するネットワークとインターフェイスを定義します。このスクリーンショットに示すように、[Add] をクリックします。

- 次の画面が表示されます。この例では、EIGRP が内部インターフェイスのみでイネーブルにされているため、追加するネットワークだけが内部ネットワーク(10.10.10.0/24)です。

IP アドレスが定義済みネットワークの範囲内にあるインターフェイスだけが、EIGRP ルーティング プロセスに参加します。EIGRP ルーティングに参加させないインターフェイスがアドバタイズ先のネットワークに接続されている場合は、そのインターフェイスが接続されているネットワーク エントリを [Setup] > [Networks] タブで設定し、次にそのインターフェイスをパッシブ インターフェイスとして設定して、インターフェイスが EIGRP 更新を送受信できないようにします。

注:パッシブに設定されたインターフェイスは、EIGRPアップデートを送受信しません。

- オプションで、[Filter Rules] ペインでルート フィルタを定義できます。ルート フィルタにより、EIGRP 更新で送受信することを許可されているルートをより細かく制御できます。

- オプションで、ルート再配布を設定できます。Cisco ASA は、Routing Information Protocol(RIP)、および Open Shortest Path First(OSPF)によって検出されたルートを EIGRP ルーティング プロセスに再配布できます。スタティック ルートおよび接続されているルートも、EIGRP ルーティング プロセスに再配布できます。スタティックまたは接続されているルートが、[Setup] > [Networks]タブで設定されたネットワークの範囲内にある場合は、そのルートを再配布する必要はありません。[Redistribution] ペインでルート再配布を定義します。

- EIGRP Hello パケットはマルチキャスト パケットとして送信されます。EIGRP ネイバーが非ブロードキャスト ネットワークを越えた場所にある場合、そのネイバーを手動で定義する必要があります。手動で EIGRP ネイバーを定義すると、Hello パケットはユニキャスト メッセージとしてそのネイバーに送信されます。スタティック EIGRP ネイバーを定義するには、[Static Neighbor] ペインに移動します。

- デフォルトでは、デフォルト ルートが送信され、受け入れられます。デフォルトのルート情報の送受信を制限またはディセーブルにするには、[Configuration] > [Device Setup] > [Routing] > [EIGRP] > [Default Information] ペインを開きます。[Default Information] ペインには、EIGRP 更新でのデフォルト ルート情報の送受信を制御するルールのテーブルが表示されます。

注:各EIGRPルーティングプロセスに対して、1つの「in」ルールと1つの「out」ルールを設定できます。(現在は 1 つのプロセスだけがサポートされています)。

EIGRP 認証の設定

Cisco ASA は、EIGRP ルーティング プロトコルからのルーティング アップデートの MD5 認証をサポートします。MD5 キーを使用したダイジェストが各 EIGRP パケットに含まれており、承認されていない送信元からの不正なルーティング メッセージや虚偽のルーティング メッセージが取り込まれないように阻止します。認証を EIGRP メッセージに追加すると、ルータおよび Cisco ASA は、同じ事前共有キーが設定された他のルーティング デバイスからのルーティング メッセージのみを受信します。この認証を設定しない場合、ネットワークへの異なるまたは逆方向のルート情報を持つ別のルーティング デバイスが別のユーザにより導入されると、ルータまたは Cisco ASA のルーティング テーブルが破損し、DoS 攻撃を受ける危険性があります。ルーティング デバイス(ASA を含む)間で送信される EIGRP メッセージに認証を追加すると、承認されていない EIGRP ルータのルーティング トポロジへの追加を回避できます。

EIGRP ルート認証は、インターフェイスごとに設定します。EIGRP メッセージ認証対象として設定されたインターフェイス上にあるすべての EIGRP ネイバーには、隣接関係を確立できるように同じ認証モードとキーを設定する必要があります。

Cisco ASA で EIGRP MD5 認証をイネーブルにするには、次の手順を実行します。

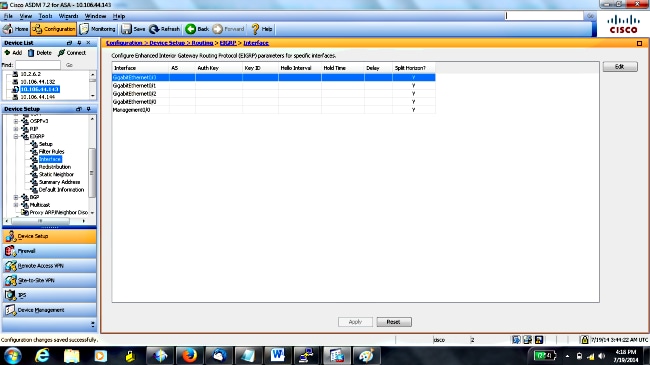

- ここに示すように、ASDM で [Configuration] > [Device Setup] > [Routing] > [EIGRP] > [Interface]に移動します。

- この場合、EIGRP は、内部インターフェイス(GigabitEthernet 0/1)でイネーブルにされます。[GigabitEthernet 0/1]インターフェイスを選択して、[Edit] をクリックします。

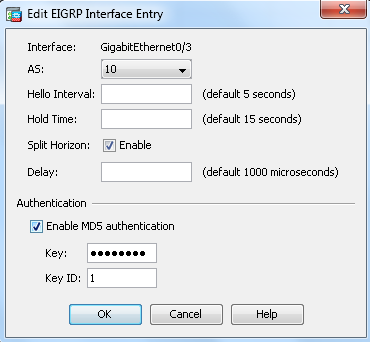

- [Authentication] で、[Enable MD5 authentication]を選択します。認証パラメータの詳細をここに追加します。この場合、事前共有キーは cisco123 で、キー ID は 1 です。

EIGRP ルート フィルタリング

EIGRP では、送受信したルーティング アップデートを制御できます。この例では、R1 の背後にある、ネットワーク プレフィックスが 192.168.10.0/24 の ASA のルーティング アップデートをブロックします。ルート フィルタリングには、[STANDARD ACL] のみ使用できます。

access-list eigrp standard deny 192.168.10.0 255.255.255.0

access-list eigrp standard permit any

router eigrp 10

distribute-list eigrp in

確認

ASA(config)# show access-list eigrp

access-list eigrp; 2 elements; name hash: 0xd43d3adc

access-list eigrp line 1 standard deny 192.168.10.0 255.255.255.0 (hitcnt=3) 0xeb48ecd0

access-list eigrp line 2 standard permit any4 (hitcnt=12) 0x883fe5ac

コンフィギュレーション

Cisco ASA CLI 設定

これは Cisco ASA CLI の設定です。

!outside interface configuration

interface GigabitEthernet0/0

description outside interface connected to the Internet

nameif outside

security-level 0

ip address 198.51.100.120 255.255.255.0

!

!inside interface configuration

interface GigabitEthernet0/1

description interface connected to the internal network

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

!EIGRP authentication is configured on the inside interface

authentication key eigrp 10 cisco123 key-id 1

authentication mode eigrp 10 md5

!

!management interface configuration

interface Management0/0

nameif management

security-level 99

ip address 10.10.20.1 255.255.255.0 management-only

!

!

!EIGRP Configuration - the CLI configuration is very similar to the

!Cisco IOS router EIGRP configuration.

router eigrp 10

no auto-summary

eigrp router-id 10.10.10.1

network 10.10.10.0 255.255.255.0

!

!This is the static default gateway configuration

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

Cisco IOS ルータ(R1)CLI 設定

これは R1(内部ルータ)CLI の設定です。

!!Interface that connects to the Cisco ASA. Notice the EIGRP authentication

paramenters.

interface FastEthernet0/0

ip address 10.10.10.2 255.255.255.0

ip authentication mode eigrp 10 md5

ip authentication key-chain eigrp 10 MYCHAIN

!

!

! EIGRP Configuration

router eigrp 10

network 10.10.10.0 0.0.0.255

network 10.20.20.0 0.0.0.255

network 172.18.124.0 0.0.0.255

network 192.168.10.0

no auto-summary

確認

設定を検証するには、次の手順を実行します。

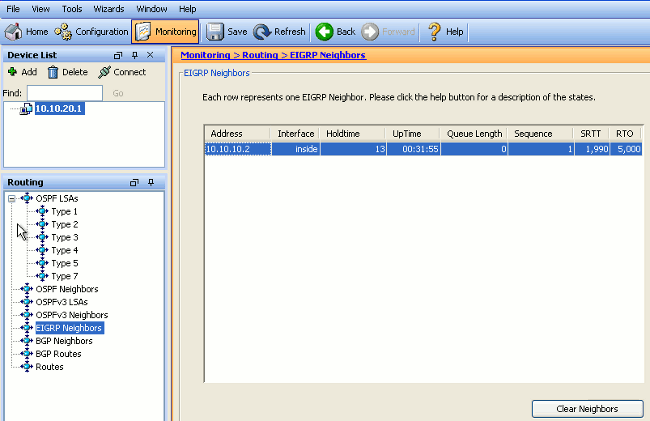

- ASDM で、[Monitoring] > [Routing] > [EIGRP Neighbor] に移動し、各 EIGRP ネイバーを確認できます。このスクリーンショットは、アクティブ ネイバーとしての内部ルータ(R1)を示しています。ネイバーが常駐するインターフェイス、待機時間、ネイバー関係が稼働している時間(UpTime)も確認できます。

- また、[Monitoring] > [Routing] > [Routes] に移動して、ルーティング テーブルを確認できます。このスクリーンショットでは、192.168.10.0/24、172.18.124.0/24、および 10.20.20.0/24 ネットワークが、R1(10.10.10.2)を介して学習されます。

CLI から、show route コマンドを使用して、同じ出力を取得できます。

ciscoasa# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 100.10.10.2 to network 0.0.0.0

C 198.51.100.0 255.255.255.0 is directly connected, outside

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

C 127.0.0.0 255.255.0.0 is directly connected, cplane

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside

C 10.10.10.0 255.255.255.0 is directly connected, inside

C 10.10.20.0 255.255.255.0 is directly connected, management

S* 0.0.0.0 0.0.0.0 [1/0] via 198.51.100.1, outside

ASA バージョン 9.2.1 以降では、show route eigrp command コマンドを使用して、EIGRP ルートのみを表示できます。

ciscoasa(config)# show route eigrp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is not set

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside - また、show eigrp topology コマンドを使用して、学習したネットワークおよび EIGRP トポロジに関する情報を取得することもできます。

ciscoasa# show eigrp topology

EIGRP-IPv4 Topology Table for AS(10)/ID(10.10.10.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.20.20.0 255.255.255.0, 1 successors, FD is 28672

via 10.10.10.2 (28672/28416), GigabitEthernet0/1

P 10.10.10.0 255.255.255.0, 1 successors, FD is 2816

via Connected, GigabitEthernet0/1

P 192.168.10.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1

P 172.18.124.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1 - show eigrp neighbors コマンドは、アクティブ ネイバーおよび対応情報の検証にも役に立ちます。この例では、手順 1 で ASDM から取得した情報と同じ情報を示します。

ciscoasa# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms)Cnt Num

0 10.10.10.2 Gi0/1 12 00:39:12 107 642 0 1

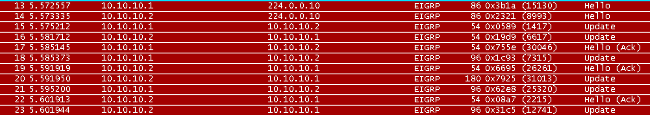

パケット フロー

パケット フローを以下に示します。

- ASA はリンク上でアップすると、EIGRP が設定されたすべてのインターフェイスを介して mCast Hello パケットを送信します。

- R1 は Hello パケットを受信し、mCast Hello パケットを送信します。

- ASA は、Hello パケットを受信し、初期化プロセスであることを示す最初のビット セットと共に、アップデート パケットを送信します。

- R1 は、アップデート パケットを受信し、初期化プロセスであることを示す最初のビット セットと共に、アップデート パケットを送信します。

- ASA および R1 が Hello を交換し、隣接関係が確立された後、ASA および R1 は、更新情報を受信したことを示す ACK パケットで応答します。

- ASA はアップデート パケットで R1 にルーティング情報を送信します。

- R1 は、トポロジ テーブルにアップデート パケットの情報を挿入します。トポロジ テーブルには、ネイバーによってアドバタイズされたすべての接続先が含まれます。これは構造化されていて、接続先に送信できるすべてのネイバーと、それに関連するメトリックスと共に、各接続先がリストされます。

- 次に、R1 は ASA にアップデート パケットを送信します。

- アップデート パケットを受信すると、ASA は R1 に ACK パケットを送信します。ASA および R1 が互いにアップデート パケットの受信に成功すると、トポロジ テーブル内のサクセサ(ベスト)、およびフィージブル サクセサ(バックアップ)ルートの選択が可能になり、サクセサのルートをルーティング テーブルに提供します。

トラブルシュート

このセクションでは、EIGRP の問題のトラブルシューティングに役立つ debug and show commands コマンドについて説明します。

トラブルシューティングのためのコマンド

Output Interpreter Tool(OIT)(登録ユーザ専用)では、特定の show コマンドがサポートされています。OIT を使用して、show コマンド出力の解析を表示できます。

注:debug コマンドを使用する前に、『debug コマンドの重要な情報』を参照してください。Diffusing Update Algorithm(DUAL)有限状態マシンのデバッグ情報を表示するには、特権 EXEC モードでdebug eigrp fsm コマンドを使用します。このコマンドを使用すると、EIGRP フィージブル サクセサ アクティビティをモニタし、ルート更新がルーティング プロセスによりインストールされているかどうか、および削除されているかどうかを確認できます。

これは、R1 に正常にピアリングされた場合の、debug コマンドの出力です。システムにインストールされているルートごとに表示できます。

EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust GigabitEthernet0/1

DUAL: dest(10.10.10.0 255.255.255.0) not active

DUAL: rcvupdate: 10.10.10.0 255.255.255.0 via Connected metric 2816/0 on topoid 0

DUAL: Find FS for dest 10.10.10.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

DUAL: RT installed 10.10.10.0 255.255.255.0 via 0.0.0.0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(10.20.20.0 255.255.255.0) not active

DUAL: rcvupdate: 10.20.20.0 255.255.255.0 via 10.10.10.2 metric 28672/28416 on t

opoid 0

DUAL: Find FS for dest 10.20.20.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

DUAL: RT installed 10.20.20.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(172.18.124.0 255.255.255.0) not active

DUAL: rcvupdate: 172.18.124.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 172.18.124.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

DUAL: RT installed 172.18.124.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(192.168.10.0 255.255.255.0) not active

DUAL: rcvupdate: 192.168.10.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 192.168.10.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

DUAL: RT installed 192.168.10.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: new if on topoid 0

また、debug eigrp neighbor コマンドも使用できます。これは、Cisco ASA が R1 に新しいネイバー関係を作成したときの、debug コマンドの出力です。

ciscoasa# EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust Gigabi

tEthernet0/1

EIGRP: New peer 10.10.10.2

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

Cisco ASA とピア間の EIGRP メッセージ交換情報の詳細については、デバッグ EIGRP パケットも使用できます。この例では、認証キーはルータ(R1)で変更され、問題は認証の不一致であるとデバッグ出力に示されています。

ciscoasa# EIGRP: Sending HELLO on GigabitEthernet0/1

AS 655362, Flags 0x0, Seq 0/0 interfaceQ 1/1 iidbQ un/rely 0/0

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: GigabitEthernet0/1: ignored packet from 10.10.10.2, opcode = 5

(invalid authentication)

EIGRP ネイバーシップのダウンと Syslog ASA-5-336010

ASA は、EIGRP 配布リストに変更がある場合、EIGRP ネイバーシップをドロップします。この Syslog メッセージが表示されます。

EIGRP Nieghborship Resets with syslogs ASA-5-336010: EIGRP-IPv4: PDM(314 10:

Neighbor 10.15.0.30 (GigabitEthernet0/0) is down: route configuration changed

この設定では、ACL に新しい ACL エントリが追加されるたびに、Eigrp-network-list EIGRP ネイバーシップがリセットされます。

router eigrp 10

distribute-list Eigrp-network-list in

network 10.10.10.0 255.0.0.0

passive-interface default

no passive-interface inside

redistribute static

access-list Eigrp-network-list standard permit any

ネイバー関係は、隣接関係のデバイスで動作していることを確認できます。

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 10 00:01:22 1 5000 0 5

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 13 00:01:29 1 5000 0 5

ここに、access-list Eigrp-network-list standard deny 172.18.24.0 255.255.255.0 を追加できます。

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'debug

eigrp fsm'

%ASA-7-111009: User 'enable_15' executed cmd: show access-list

%ASA-5-111008: User 'enable_15' executed the 'access-list Eigrp-network-list line

1 permit 172.18.24.0 255.255.255.0' command.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'access-list

Eigrp-network-list line 1 permit 172.18.24.0.0 255.255.255.0'

%ASA-7-111009: User 'enable_15' executed cmd: show eigrp neighbors

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

down: route configuration changed

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

up: new adjacency

これらのログは、debug eigrp fsm で確認できます。

IGRP2: linkdown: start - 10.10.10.2 via GigabitEthernet0/3

DUAL: Destination 10.10.10.0 255.255.255.0 for topoid 0

DUAL: linkdown: finish

これは、8.4 および 8.6 ~ 9.1 のすべての新しい ASA バージョンにおいて想定される動作です。同様のことが、12.4 ~ 15.1 のコード トレインが動作するルータでも確認されました。 ただし、ASA バージョン 8.2 以前の ASA ソフトウェア バージョンでは、ACL に加えられた変更により EIGRP の隣接関係はリセットされないため、この動作は見られません。

EIGRP は、最初にネイバーが起動されたときに、ネイバーにすべてのトポロジ テーブルを送信し、その後変更のみを送信するため、EIGRP のイベント起動と共に配布リストを設定する仕組みでは、ネイバー関係を全リセットせずに、変更を適用するのは困難です。現在の配布リストで指示される変更を適用するには、ルータは、どのルートが変更されたか(送信/承認されたかどうか)を知るため、ネイバーから送受信されたすべてのルートをトラックする必要があります。単にネイバー間の隣接関係を切断し、再確立する方がより簡単です。

隣接関係が切断され、再確立されると、特定のネイバー間のすべての学習ルートは削除され、新しい配布リストと共に、ネイバー間のすべての同期が再度実行されます。

Cisco IOS ルータのトラブルシューティングに使用する EIGRP 手法のほとんどは Cisco ASA に適用できます。EIGRPのトラブルシューティングを行うには、「主要なトラブルシューティングのフローチャート」を使用し、「主要」と書かれたボックスから作業を始めます。

一般的な問題

ASAがEIGRPのバグに影響する

- CSCun18948 ネイバーの接続解除後にASA EIGRPルートがスタックする。

- CSCum97632 RU:「no nameif」後のマスター/スレーブユニットの古いEIGRP集約ルート

- CSCuj30271 EIGRP:authentication keyコマンドがASAの実行コンフィギュレーションから削除されている。

- CSCuj47104:ASAフェールオーバーの後、アクティブASA上のEIGRPルートが削除されます。

- CSCum93000 RU:プライマリASAで「no nameif」の後の、スレーブユニットの古いEIGRPルート。

- CSCup32973 ASA EIGRPがアップデートを受信した後、ホールドタイムをリセットしない。

- CSCts93346 RIM:ASAマルチコンテキストモードにおけるEIGRPおよびOSPFv2のフェールオーバーサポート。

- CSCuc92292 ASAが、バージョンの問題によりルータとEIGRP隣接関係を確立しない場合がある。

- CSCuj13918 [RU:EIGRP]ネイバーシップが、スタティックルートの設定後にダウンする。

- CSCuj23967 EIGRP:デフォルト候補のEIGRPルートが設定されたASAからのトラフィックが失敗する。

- CSCte01475 EIGRP:配布リストが機能しない場合のスタティックルートの再配布

ASA EIGRP拡張要求。

CSCug90292 ASA:EIGRP A/Sの不一致に関するデバッグ出力またはsyslog出力がない。

CSCtc43373 CSM:Enh:ASAプラットフォームでのEIGRP設定のサポートを導入。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

02-Apr-2007 |

初版 |

シスコ エンジニア提供

- ディンカーシャルマ

- マグナス・モルテンセン

- プラシャント・ジョシ

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック