はじめに

このドキュメントでは、Duo Trusted EndPoint(CTI)とCisco Secure EndPointを統合する方法について説明します。

背景説明

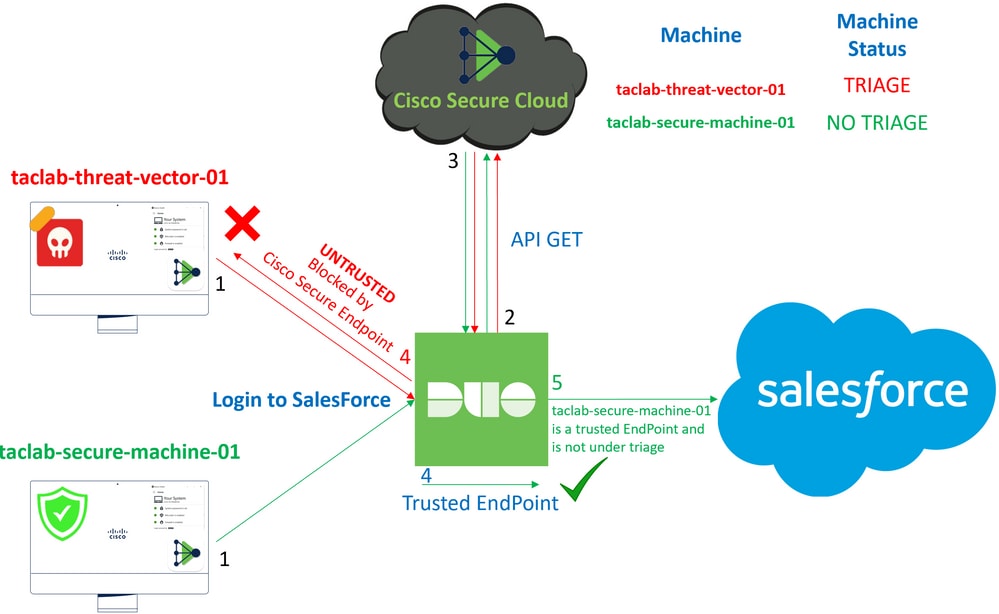

Cisco Secure EndPointとDuoの統合により、信頼できるネットワークデバイス上で検出された脅威に対する効果的なコラボレーションが可能になります。この統合は、各デバイスの信頼性を確立する複数のデバイス管理ツールによって実現されます。これらのツールの一部は次のとおりです。

- Active Directoryドメインサービス

- Active Directoryとデバイスヘルス

- デバイスヘルスを含む汎用

- Intuneとデバイスのヘルス

- Jamf Proとデバイスヘルス

- LANDESK管理スイート

- Mac OS Xエンタープライズ資産管理ツール

- デバイスの状態を手動で確認

- Windows Enterprise Asset Managementツール

- デバイスヘルス機能を備えたWorkspace ONE

デバイスをデバイス管理ツールと統合すると、次の方法でCisco Secure EndPointとDuoを統合できます API の Administration Panelを参照。その後、Duoで適切なポリシーを設定して、信頼できるデバイスの検証を実行し、Duoで保護されたアプリケーションに影響を与える可能性がある侵害されたデバイスを検出する必要があります。

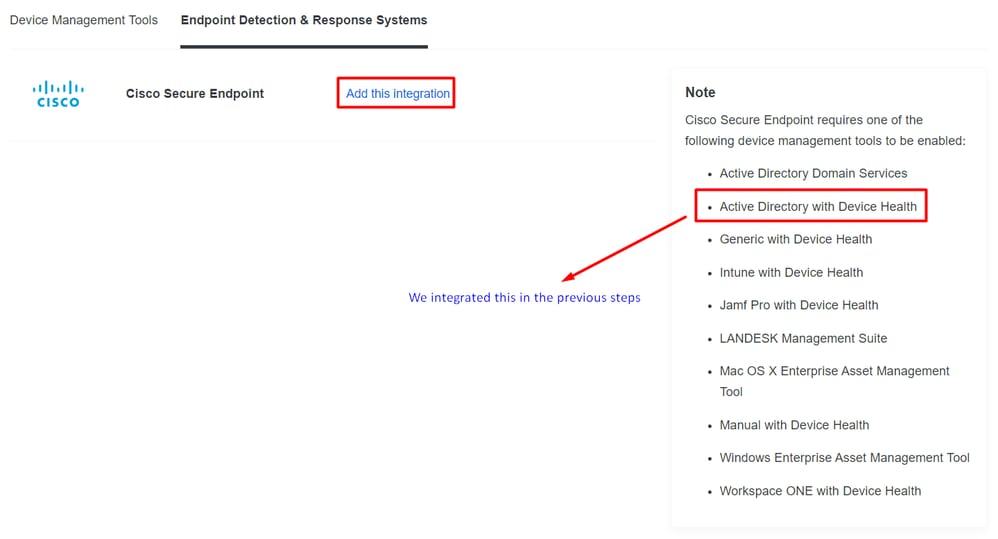

注:この場合、Active Directoryとデバイスの状態を使用します。

前提条件

- 統合を行うためのActive Directory。

- DuoとTrusted Endpointsを統合するには、デバイスをActive Directoryドメインに登録する必要があります。これにより、Duoはネットワークリソースとサービスへのアクセスを安全に認証および許可できます。

- Duo Beyond Planの略。

設定と使用例

Duoでの統合の設定

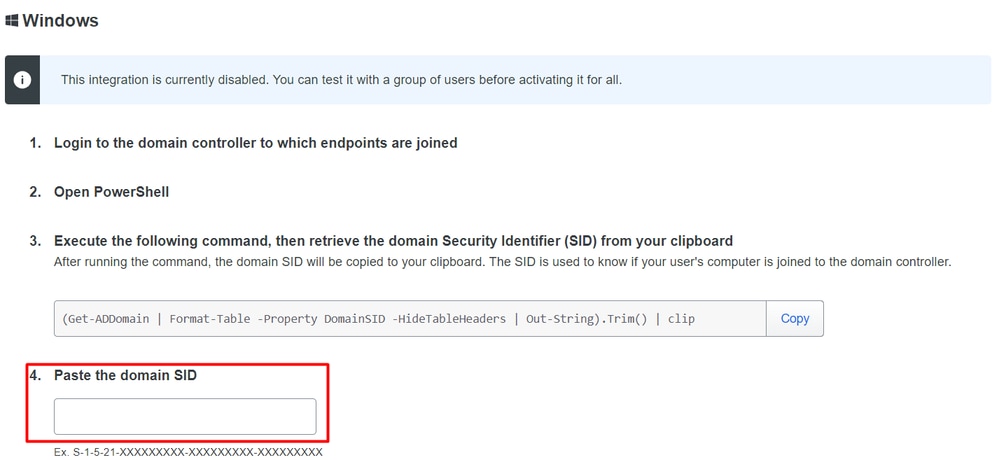

にログインします Admin Panel 次のリンクに移動します。

Trusted EndPoints > Add Integration- 選択

Active Directory Domain Services

その後で、 Active Directory and Device Healthを参照。

これはドメイン内のマシンでのみ機能することを考慮してください。

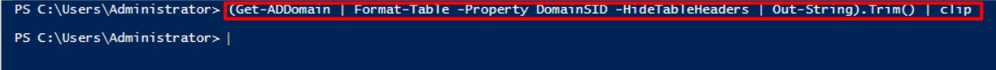

Active Directoryに移動し、PowerShellで次のコマンドを実行します。

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

その後、Active DirectoryのセキュリティIDをクリップボードにコピーしたことを確認します。

例

S-1-5-21-2952046551-2792955545-1855548404

これは、Active Directoryとデバイスの正常性の統合で使用されます。

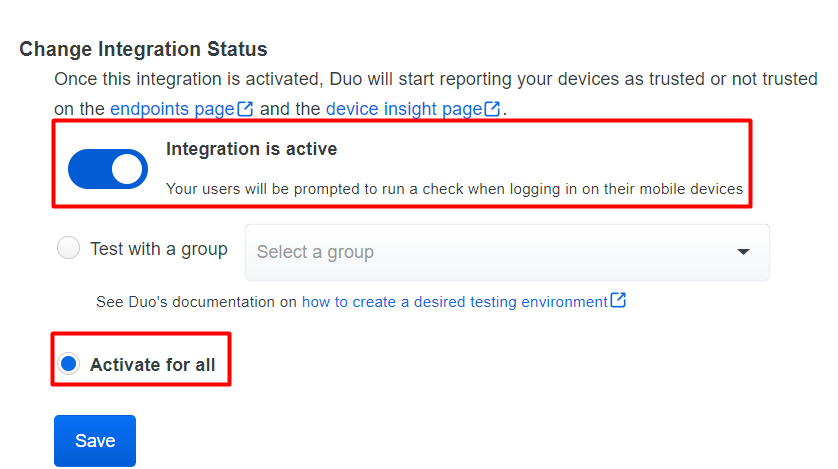

クリック Save 統合を実現し – Activate for allを参照。 そうしないと、Cisco Secure EndPointと統合できません。

次に Trusted EndPoints > Select Endpoint Detection & Response System > Add this integrationを参照。

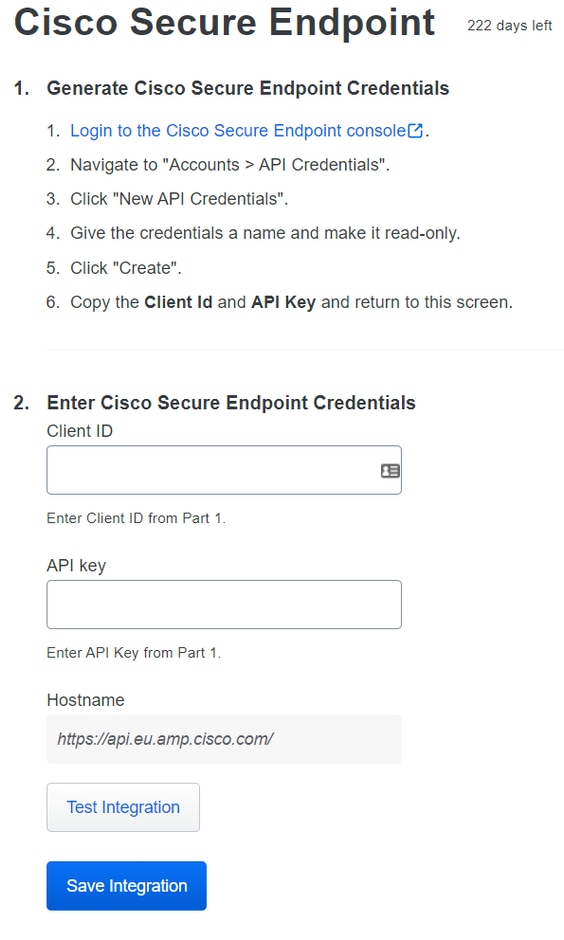

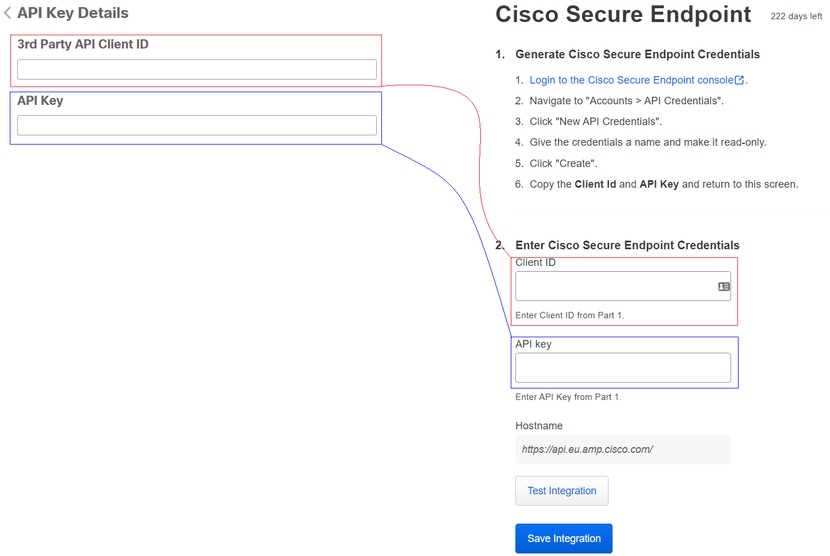

これで、Cisco Secure EndPointの統合のメインページが表示されます。

その後、 Admin Panel Cisco Secure EndPoint

Cisco Secure EndPointでの統合の設定

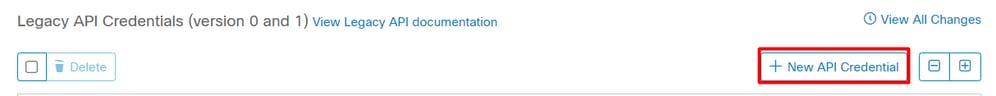

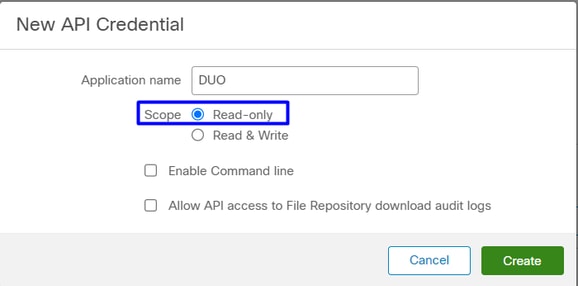

次のページに移動します。 Accounts > API Credentials および選択 New API Credentialsを参照。

注:のみ Read-only この統合を実現するにはDuoが必要です GET デバイスがポリシーの要件を満たしているかどうかを確認するためにCisco Secure EndPointに照会します。

挿入 Application Name、 Scope,Createを参照。

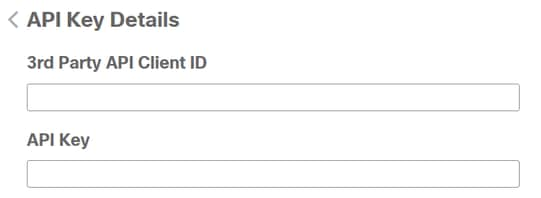

- をコピーする

3rd API Party Client ID 変更前 Cisco Secure EndPoint Duoに変換 Admin Panel イン Client IDを参照。

- をコピーする

API Key 変更前 Cisco Secure EndPoint Duoに変換 Admin Panel イン API Keyを参照。

統合をテストし、すべてが正常に動作したら、 Save 統合を保存します。

Duoでのポリシーの設定

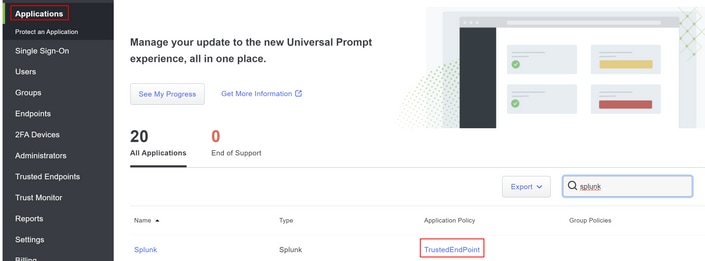

統合のポリシーを設定するには、アプリケーションを使用して次の手順を実行します。

Navigate to Application > Search for your Application > Select your policy

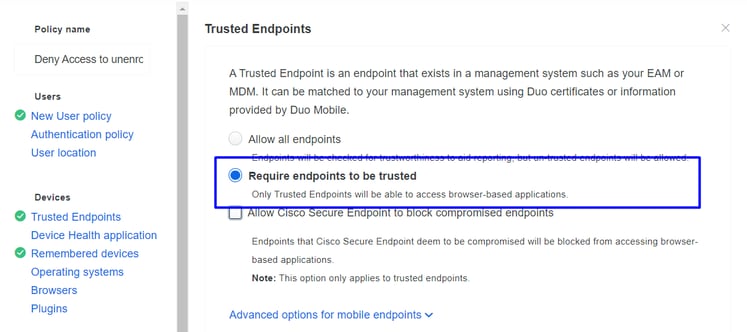

信頼できるデバイスを検出するためのポリシーの設定

信頼できるマシンのテスト

Duo Device Healthを持つマシンがドメインに参加しました

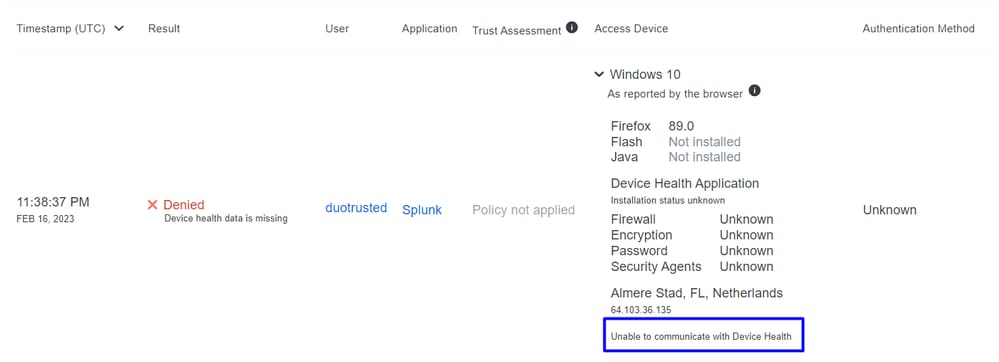

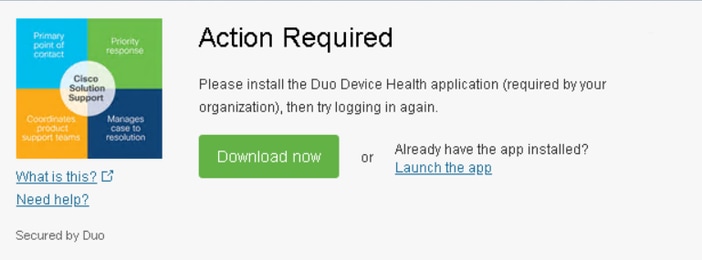

Duo Device Healthのないドメイン外のマシン

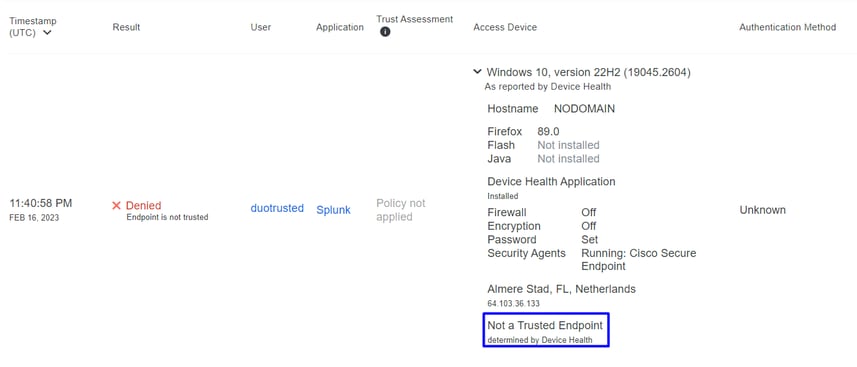

Duo Device Healthによるドメイン外のマシン

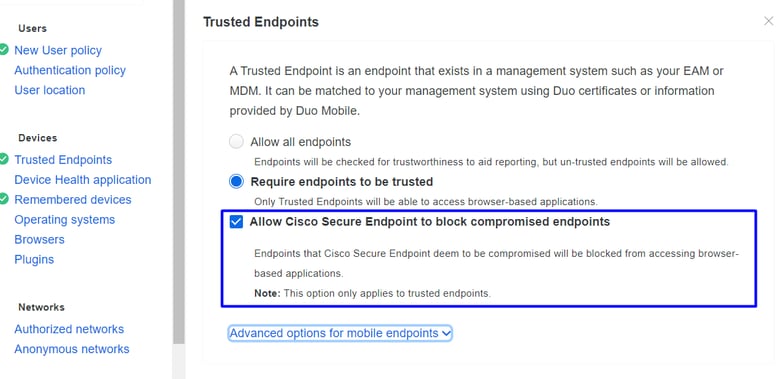

Cisco Secure EndPointのポリシーの設定

このポリシー設定では、アプリケーションに影響を与える可能性がある脅威に関する要件を満たすように、既に信頼されているデバイスを構成します。これにより、デバイスが感染した場合や、一部の動作がそのマシンをマークした場合に対応できます suspicious artifacts または Indicators of Compromise保護されたアプリケーションへのマシンのアクセスをブロックできます。

Cisco Secure EndPointを使用した信頼できるマシンのテスト

Cisco Secure Agentがインストールされていないマシン

この場合、マシンはAMP検証なしで通過できます。

制限ポリシーを使用する場合は、ポリシーを変更してポリシーをより制限するように設定できます。 Device Health Application からのポリシー Reporting から Enforcingを参照。

さらに – Block Access if an EndPoint Security Agent is not runningを参照。

感染のないコンピュータ

感染のないコンピュータ

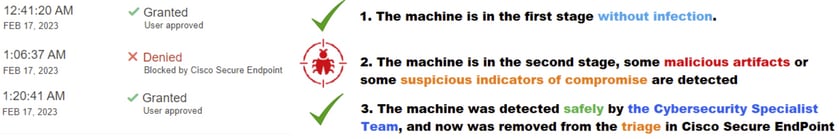

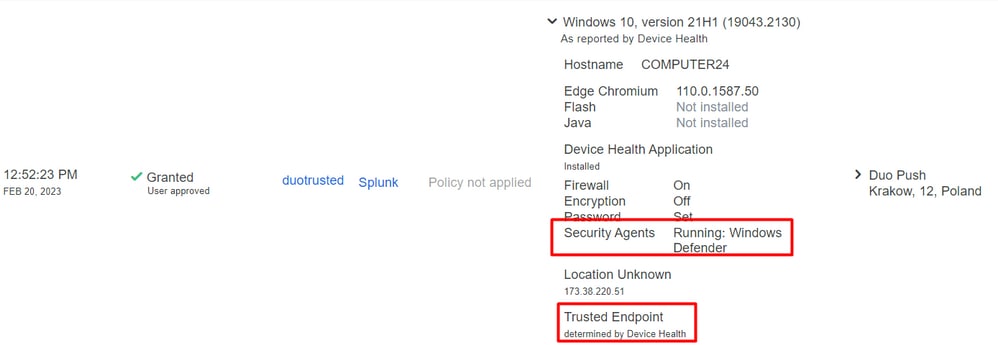

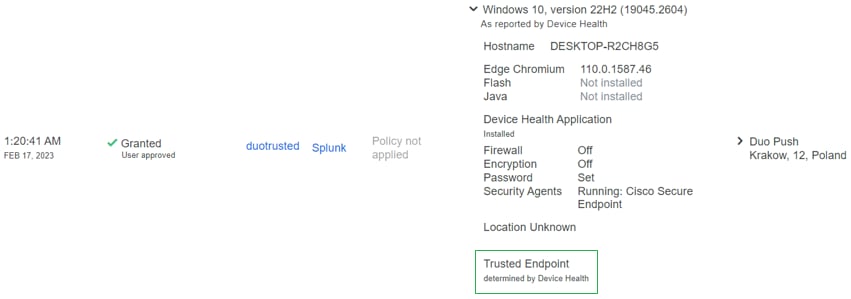

マシンに感染がない状態で、Duo with Cisco Secure EndPointがマシンの状態に関する情報を交換する方法や、イベントがDuoおよびCisco Secure EndPointの場合にどのように表示されるかをテストできます。

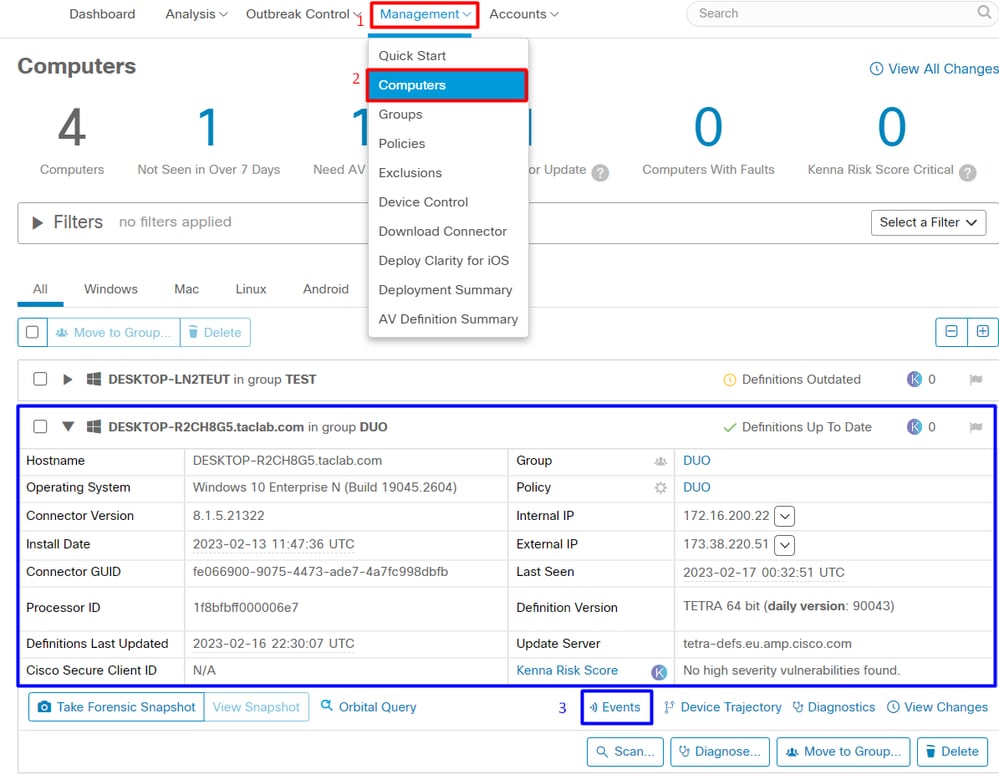

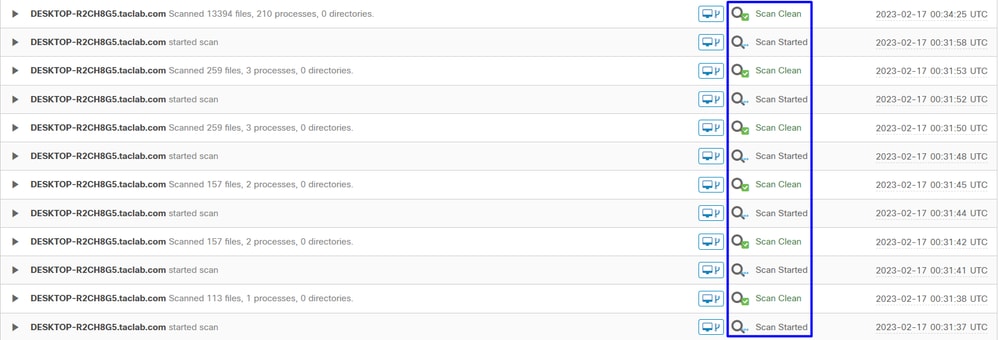

Cisco Secure EndPointでマシンのステータスを確認する場合:

Navigate to Management > Computers.

マシンをフィルタリングすると、そのイベントを確認できます。この場合、マシンがクリーンであることを確認できます。

デバイスが検出されず、クリーンのステータスになっていることが分かります。これは、マシンが参加できる状態ではないことを意味します。

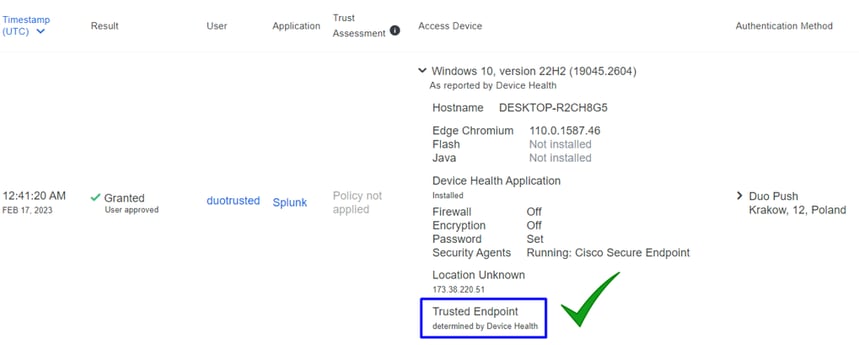

Duoは次のようにマシンを分類します。

このマシンは、 trusted ラベル.

同じマシンが Malicious ActorIndicators of Compromise このマシンに関する警告を表示しますか?

感染したコンピュータ

EICARの例を使用して機能をテストするには、https://www.eicar.org/にアクセスし、悪意のあるサンプルをダウンロードします。

注:心配しないでください。EICARテストをダウンロードできます。これは安全で、テストファイルだけです。

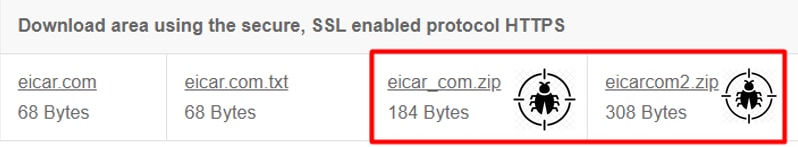

下にスクロールしてセクションに移動し、テストファイルをダウンロードします。

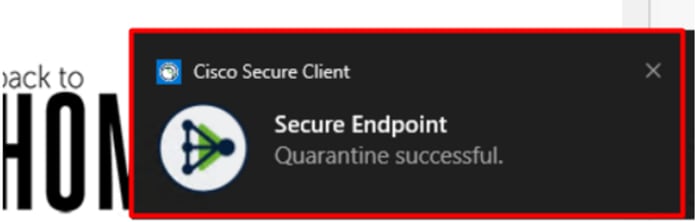

Cisco Secure EndPointがマルウェアを検出し、検疫に移動します。

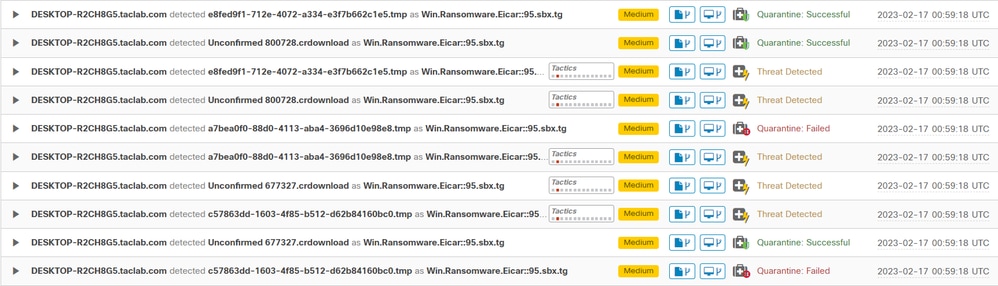

これが、Cisco Secure EndPoint Adminパネルに表示される変更方法です。

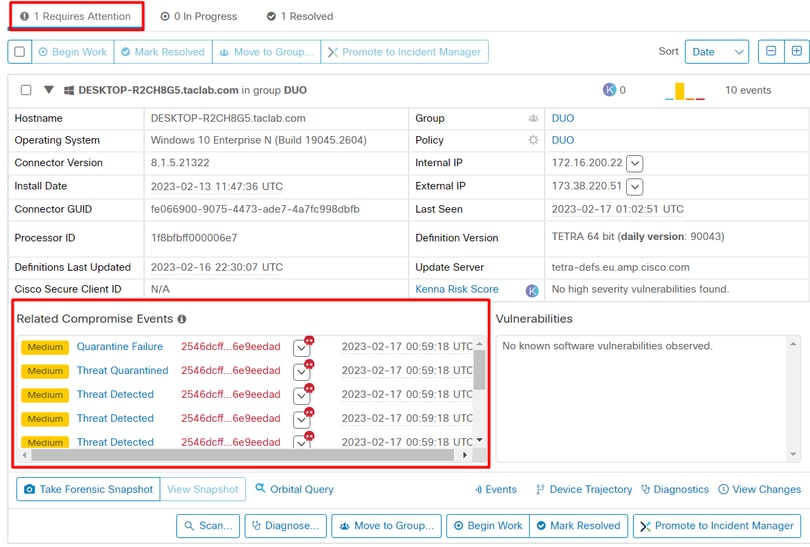

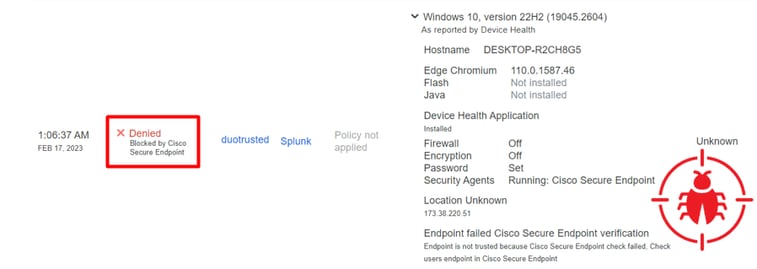

マシン内のマルウェアも検出されますが、これはエンドポイントがCisco Secure EndPointのトリアージで分析されると見なされることを意味します。 Inboxを参照。

注:エンドポイントをトリアージに送信するには、複数のアーティファクトの検出または一部の動作をアクティブ化する異常な動作が必要です Indicators of Compromise 確認します。

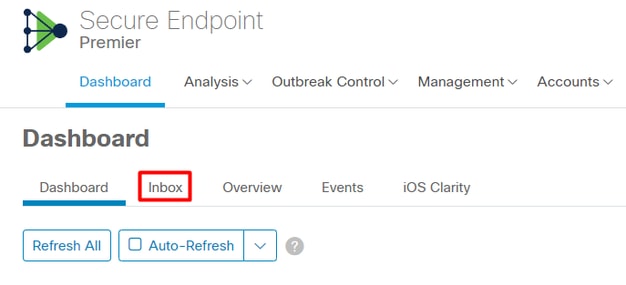

の下 Dashboardをクリックし、 Inboxを参照。

今、あなたは注意を必要とするマシンを持っています。

次に、Duoに切り替えて、ステータスを確認します。

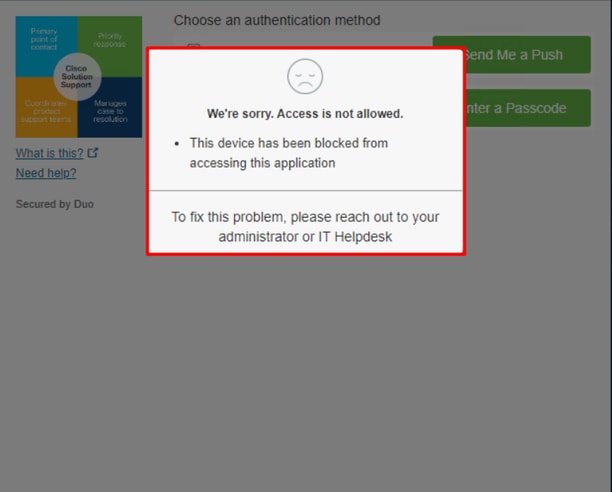

マシンがCisco Secure EndPointの下に配置された後、最初に認証が試行されて動作が確認されます Require Attentionを参照。

これは、Duoでの変更と、認証イベントでのイベントの表示方法です。

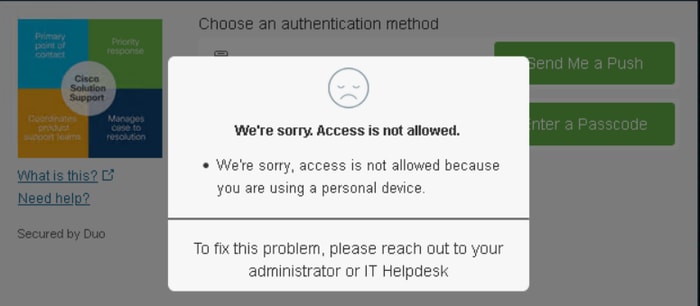

お使いのコンピューターは、組織の安全装置として検出されませんでした。

レビュー後にマシンへのアクセスを許可する

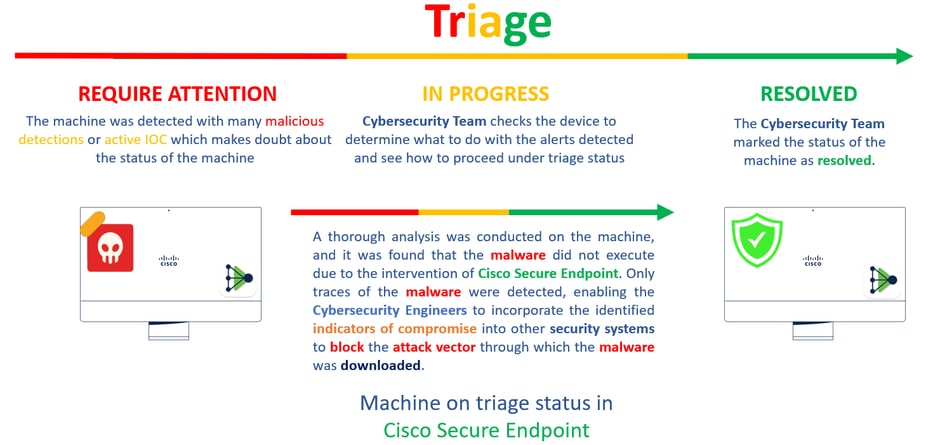

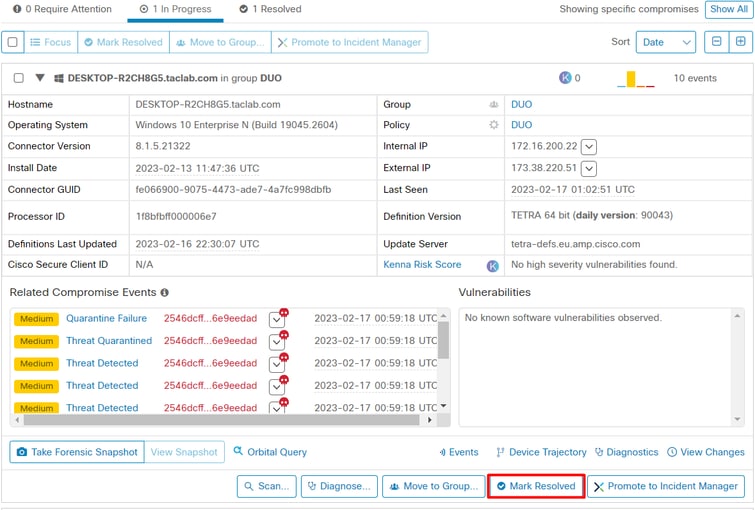

Cisco Secure EndPointで検証を行い、Cybersecurity Specialistの認定を受けた後、Duoでこのマシンからアプリへのアクセスを許可できます。

ここで問題は、Duoによって保護されたアプリへのアクセスを再び許可する方法です。

Cisco Secure EndPointにアクセスし、 Inbox、このデバイスを次のようにマーク resolved Duoで保護されたアプリケーションへのアクセスを許可します。

その後、ステータスのマシンはありません attention requiredを参照。これは次のように変化しました resolved ステータス.

一言で言えば、今、あなたはDuoによって保護された私たちのアプリケーションへのアクセスを再びテストする準備ができています。

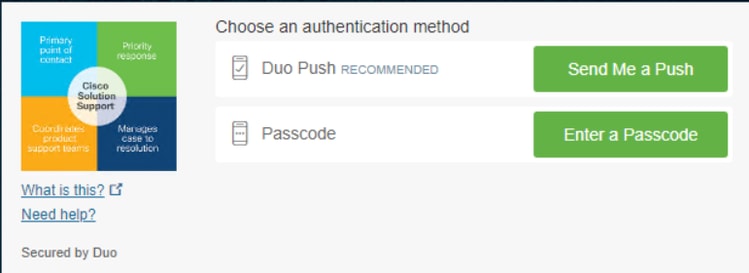

これで、Duoにプッシュを送信する権限が与えられ、アプリにログインしました。

トリアージワークフロー