はじめに

このドキュメントでは、ESAまたはSMAのスパム隔離および関連機能(LDAPを使用した外部認証とスパム隔離通知)を設定する方法について説明します。

手順

ESAでのローカルスパム隔離の設定

- ESAで、Monitor > Spam Quarantineの順に選択します。

- Spam Quarantine Settingsセクションで、Enable Spam Quarantineチェックボックスにチェックマークを入れて、必要な隔離設定を設定します。

- Security Services > Spam Quarantineの順に選択します。

- 外部スパム隔離(下記のセクションを参照)を使用する予定でない限り、外部スパム隔離を有効にするチェックボックスのチェックマークを外してください。

- 変更を送信し、保存します。

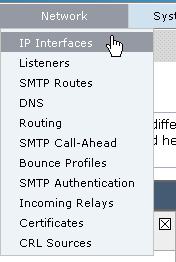

インターフェイスで検疫ポートを有効にし、検疫URLを指定する

- Network > IP Interfacesの順に選択します。

- 隔離へのアクセスに使用するインターフェイスのインターフェイス名をクリックします。

スパム検疫セクションで、チェックボックスをオンにし、デフォルトポートを指定するか、必要に応じて変更します。

- This is the default interface for Spam Quarantineチェックボックスにチェックマークを入れます。

- 「通知に表示されるURL」では、2番目のオプション・ボタンとテキスト・フィールドで特に指定しない限り、アプライアンスはデフォルトでシステム・ホスト名(cli: sethostname)を使用します。

この例では、デフォルトのホスト名設定を指定します。

スパム検疫にアクセスするためのカスタムURLを指定できます。

注:外部アクセスの隔離を設定する場合、インターフェイスに設定された外部IPアドレス、または内部IPに変換されたネットワークアドレスである外部IPが必要です。

ホスト名を使用しない場合は、ホスト名オプションボタンをオンにしたまま、IPアドレスによる検疫だけにアクセスできます。たとえば、https://10.10.10.10:83 にアクセスします。

- 変更を送信し、保存します。

- 検証します。

スパム検疫のホスト名を指定する場合は、ホスト名が内部ドメインネームシステム(DNS)または外部DNS経由で解決可能であることを確認します。DNSはホスト名をIPアドレスに解決します。

結果が得られない場合は、ネットワーク管理者に確認し、ホストがDNSに表示されるまで、前の例と同様にIPアドレスによる隔離へのアクセスを続行します。

> nslookup quarantine.mydomain.com

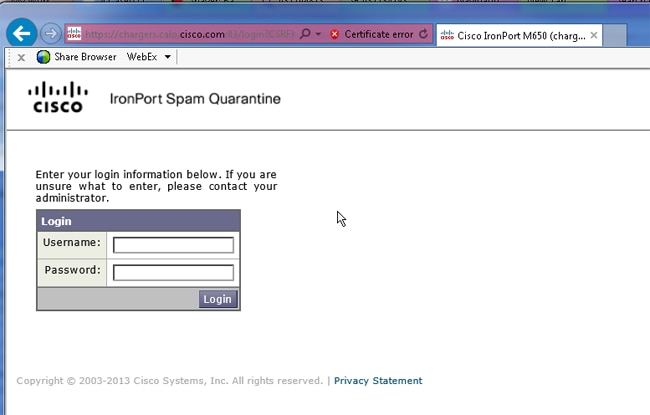

検疫にアクセスできることを確認するために、Webブラウザで以前に設定したURLに移動します。

https://quarantine.mydomain.com:83

https://10.10.10.10:83

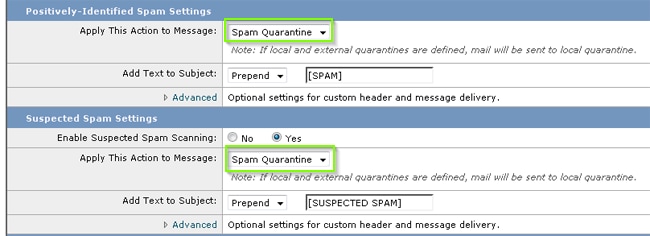

陽性スパムや疑わしいスパムをスパム検疫に移動するようにESAを設定する

疑わしいスパムや明確に識別されたスパムメッセージを隔離するには、次の手順を実行します。

- ESAで、Mail Policies > Incoming Mail Policiesの順にクリックし、次にDefault Policyのanti-spam列をクリックします。

- Positive Identified SpamまたはSuspect Spamのアクションを変更して、スパム検疫に送信します。」

- 外部スパム検疫用に設定した他のESAに対しても、このプロセスを繰り返します。この変更をクラスタレベルで行った場合、変更はクラスタ内の他のアプライアンスに伝播されるため、この変更を繰り返す必要はありません。

- 変更を送信し、保存します。

- この時点で、他の方法で配信または廃棄されたメールは隔離されます。

SMAでの外部スパム隔離の設定

SMAで外部スパム隔離を設定する手順は、いくつかの例外を除いて前のセクションと同じです。

- 各ESAで、ローカル隔離を無効にする必要があります。Monitor > Quarantinesの順に選択します。

- ESAで、Security Services > Spam Quarantineの順に選択し、Enable External Spam Quarantineをクリックします。

- ESAでSMAのIPアドレスを指定し、使用するポートを指定します。デフォルトはポート6025です。

- ポート6025がESAからSMAに対して開いていることを確認します。このポートは、隔離されたメッセージをESA > SMAから配信するためのものです。

これは、ポート6025のESA上のCLIからtelnetテストを実行することで検証できます。接続が開いたまま開いたままの場合は、設定する必要があります。

tarheel.rtp> telnet 14.2.30.116 6025

Trying 14.2.30.116...

Connected to steelers.rtp.

Escape character is '^]'.

220 steelers.rtp ESMTP

- 「隔離ポートを有効にして、インターフェイスで隔離URLを指定する」のように、スパム隔離にアクセスするようにIP/ホスト名を設定していることを確認します。

- メッセージがESAからスパム検疫に到着することを確認します。スパム隔離にメッセージが表示されない場合、ポート6025でのESA > SMAからの接続に問題がある可能性があります(前の手順を参照)。

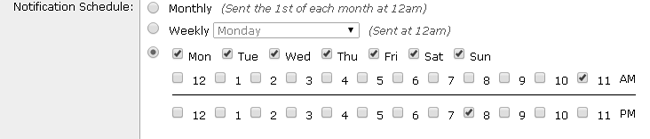

スパム検疫通知の設定

- ESAで、Monitor > Spam Quarantineの順に選択します。

- SMAで同じ手順を実行するには、スパム検疫設定に移動します。

- Spam Quarantineをクリックします。

- Enable Spam Notificationチェックボックスにチェックマークを入れます。

- 通知スケジュールを選択します。

- 変更を送信し、保存します。

スパム検疫エンドユーザ認証クエリーによるエンドユーザのスパム検疫アクセスの設定

- SMAまたはESAで、System Administration > LDAPの順に選択します。

- LDAPサーバプロファイルを開きます。

- Active Directoryアカウントで認証できることを確認するには、スパム検疫エンドユーザ認証クエリが有効になっていることを確認します。

- Designate as Active Queryチェックボックスにチェックマークを付けます。

- Testをクリックして、クエリをテストします。

Match Positiveは、認証が成功したことを意味します。

- 変更を送信し、保存します。

- ESAで、Monitor > Spam Quarantineの順に選択します。

SMAでスパム検疫設定に移動し、同じ手順を実行します。

- Spam Quarantineをクリックします。

- Enable End-User Quarantine Accessチェックボックスにチェックマークを付けます。

- End-User AuthenticationドロップダウンリストからLDAPを選択します。

- 変更を送信し、保存します。

- 外部認証がESA/SMAにあることを確認します。

- Webブラウザで以前に設定したURLに移動し、検疫にアクセスできることを確認します。

https://quarantine.mydomain.com:83

https://10.10.10.10:83

- LDAPアカウントでログインします。これが失敗する場合は、外部認証LDAPプロファイルを確認し、エンドユーザ隔離アクセスを有効にします(前の手順を参照)。

スパム隔離への管理ユーザアクセスの設定

これらのロールを持つ管理ユーザがスパム隔離のメッセージを管理できるようにするには、このセクションの手順を使用します。スパム隔離のメッセージは、オペレータ、読み取り専用オペレータ、ヘルプデスク、またはゲストロールで管理し、スパム隔離へのアクセスを含むカスタムユーザロールで管理します。

デフォルトの管理者ユーザと電子メール管理者ユーザを含む管理者レベルのユーザは、常にスパム隔離にアクセスでき、この手順を使用してスパム隔離機能に関連付ける必要はありません。

注:管理者以外のレベルのユーザは、スパム検疫のメッセージにアクセスできますが、検疫設定を編集することはできません。管理者レベルのユーザーは、メッセージにアクセスして設定を編集できます。

完全な管理者権限を持たない管理ユーザがスパム隔離のメッセージを管理できるようにするには、次の手順を実行します。

- ユーザを作成し、スパム隔離へのアクセス権を持つユーザロールを割り当てていることを確認します。

- セキュリティ管理アプライアンスで、Management Appliance > Centralized Services > Spam Quarantineの順に選択します。

- Spam Quarantine SettingsセクションでEnable or Edit Settingsをクリックします。

- スパム検疫設定セクションの管理ユーザ領域で、ローカルユーザ、外部認証ユーザ、またはカスタムユーザロールの選択リンクをクリックします。

- スパム隔離のメッセージを表示および管理するためのアクセス権を付与するユーザを選択します。

- [OK] をクリックします。

- このセクションに示されているその他の管理ユーザのタイプ(「ローカルユーザ」、「外部認証ユーザ」、または「カスタムユーザロール」)ごとに、必要に応じて繰り返します。

- 変更を送信し、確定します。