はじめに

このドキュメントでは、Eメールセキュリティアプライアンス(ESA)の送信者ドメインレピュテーション(SDR)の設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、AsyncOS for ESA 12.0以降に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

1. SDRは、スパム検出を改善するための追加リソースとして開発されました。

2. SDRは複数のヘッダー値をキャプチャしてTalos Threat Intelligence Serverにアップロードし、Talos.acronによって導き出された式に基づいて段階的尺度で各メッセージの判定を行うために追加の詳細を組み合わせます。

3.決定に含まれるヘッダー値は次のとおりです。

- エンベロープの送信者

- 変更前

- 返信先

- dmarc、dkim、spfの検証(設定されている場合)

- From(名前部分)は、'From'ヘッダーと'Reply-To'ヘッダーから送信することもできます

- 送信元IP

- 'From'ヘッダーと'Reply-To'ヘッダーに名前を表示

5. SDRスキャンは、すべてのインバウンドメッセージに対して実行されます。

6. SDRスキャンは、Simple Mail Transfer Protocol(SMTP)がメッセージを受け入れた直後に実行されます。

7.メッセージフィルタまたはコンテンツフィルタを実装しない限り、アクションは実行できません。

8. SDRアクションは、設定済みのメッセージフィルタまたはコンテンツフィルタで実行されます。

9.構成されるコンポーネントは次のとおりです。

- ドメインレピュテーションサービスの有効化

- ドメイン例外リスト(オプション)

- ドメイン例外リスト(グローバル)

- ドメイン例外リスト(メッセージ/コンテンツフィルタ固有)

- メッセージフィルタまたはコンテンツフィルタ

設定

ドメインレピュテーションサービスWebUIの有効化

SDRは、WebUIまたはCLIインターフェイスから有効にできます。

WebUI:

1. Mail Security Services > Domain Reputation > Enableに移動します。

2. 「送信者ドメインレピュテーションフィルタリングを有効にする」の横のボックスをクリックします。

3.チェックしたデータにオプションのヘッダー値を含めて有効性を向上させる場合は、このボックスを選択します。追加属性を含む: (オプション)。 ?をクリックして、詳細を確認してください。

4. Sender Domain Reputation Query Timeoutボックスを選択します。 ?をクリックして、詳細を確認してください。

5. Match Domain Exception List Based On Domain in Envelope From - Enabledを選択します。

6.図に示すように、Submit > Commitの順にクリックします。

送信者(ドメインレピュテーション)サービス

送信者(ドメインレピュテーション)サービス

Domain Reputation" />セキュリティサービス>ドメインレピュテーション

Domain Reputation" />セキュリティサービス>ドメインレピュテーション

ドメイン例外リスト

1.ドメイン例外リストは、受信メールフローの送信者ドメインレピュテーションスキャンをバイパスできます。

2.ドメイン例外リストは、メールフローに影響を与えるために異なる場所に適用できます。

3.グローバルアプリケーションは、スキャンされたすべてのメールに適用できます。

4.コンテンツ/メッセージフィルタ内のより詳細なアプリケーションは、設定されたフィルタにのみ影響する可能性があります。

5.ドメイン例外リストには、単純なオプションと安全なオプションの両方を提供する2つのオプションがあります。

6.このドキュメントでは、ドメイン例外リストを使用するメッセージのSDRを正常にバイパスするためのオプションについて説明します。

7.説明されているドメイン例外リストの要件

アドレス一覧の作成

- Mail Policies > Address List > Add Address List > Name > Description > List Type: Domains Onlyの順に移動します。

- 各ドメイン名をカンマで区切って追加します。

- 図に示すように、Submitをクリックし、Commit Changesをクリックします。

ドメイン例外リストに適用されるアドレスリスト

ドメイン例外リストに適用されるアドレスリスト

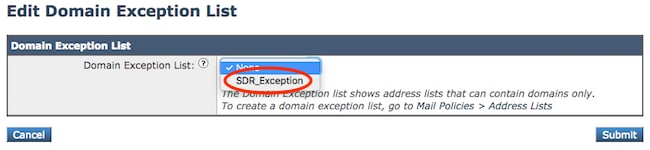

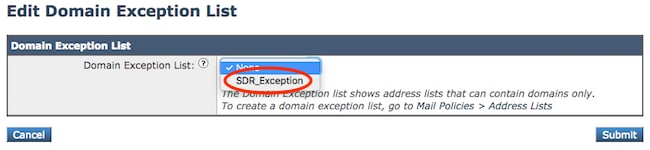

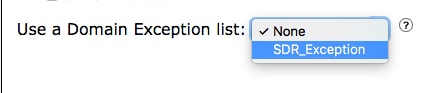

SDRグローバルドメイン例外リストへのアドレスリストの適用

- Security Services > Domain Reputation > Domain Exception List > Edit Settings > Domain Exception Listの順に移動します(リストを選択します)。

- 図に示すように、Submitをクリックし、Commit Changesをクリックします。

ドロップダウンからアドレスリストを選択します。

ドロップダウンからアドレスリストを選択します。

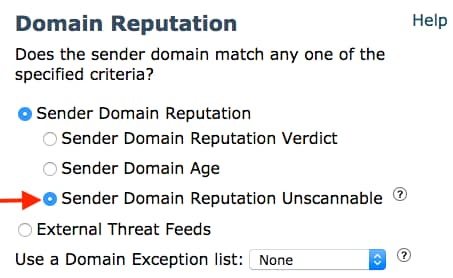

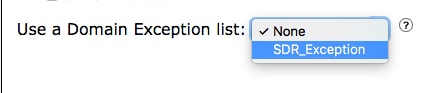

コンテンツ/メッセージフィルタへのアドレスリストの適用

受信コンテンツフィルタ:

1. Condition > URL Reputation > Threat Feeds Optionの順に移動します。

2.条件ドメインレピュテーション。

ドメイン例外リストでは、ポリシーごとのアクションが許可されます。

ドメイン例外リストでは、ポリシーごとのアクションが許可されます。

メッセージ フィルタ:

メッセージフィルタ内のドメイン例外リストアプリケーションは、条件内のオプションとして含まれます。

注:これらのサンプルには、条件全体の一部としてdomain_exception_listが含まれています。

- sdr-reputation (['awful', 'poor', 'tained', 'weak', 'unknown', 'neutral', 'good'], domain_exception_list)

- sdr-age(「days」、<、5、domain_exception_list)

- sdr-unscannable(domain_exception_list)

より包括的な説明とメッセージフィルタアプリケーションの例は、次の見出しの下にある『ESAユーザガイド』で確認できます。

- ETFのドメインレピュテーションルール

- メッセージフィルタを使用する送信者ドメインレピュテーションに基づくメッセージのフィルタリング

SDR判定に対してアクションを実行するコンテンツフィルタの作成

- SDRは受信メールフローに対してのみ有効です。

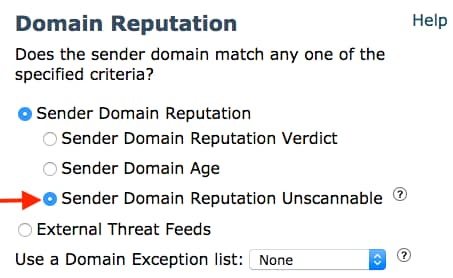

- SDR条件名:Domain Reputation

- 複数の条件を作成して、異なる結果を組み合わせることができます。

- ドメインレピュテーション条件には、それぞれに複数のオプションを含む2つの異なるチェックが含まれています。

- 送信者ドメインレピュテーション

- 送信者ドメインのレピュテーション判定

- 送信者ドメインの有効期間

- 送信者ドメインのレピュテーションがスキャン不能

- 外部の脅威フィード

- 脅威フィードのダウンロードされたコンテンツリストを使用して、SDR用に収集された同じドメインヘッダーに対してスキャンできます。

注:ドメインレピュテーション条件内のこれらのオプションは、選択ごとに異なるオプションに基づいて視覚的に変更できます。

5.ドメインレピュテーション条件の最後のオプションは、ドメイン例外リストです。

6.アドレス一覧に関連付けられたドメイン例外リスト機能は、メッセージ処理のより詳細なメールポリシーレベルにリストを適用することによって、アクションの適用により多くの制御を追加します。

7. Mail Policy > Incoming Content Filters > Add Filter > Add Condition > Domain Reputationの順に移動します。

8.条件1:送信者ドメインレピュテーション判定。

- ひどい、貧しい、汚染された、弱い、不明、中立、良い

- 一致させる範囲を選択するためのスライド三角形マーカーが含まれています。

- AwfulとPoorは推奨される値です。

- 「Awful」と「Poor」に一致するメッセージには、「Spam」や「Malicious」などの追加のカテゴリがあり、メッセージトラッキングで確認できます。

SDR判定可能な範囲スライドバー。

SDR判定可能な範囲スライドバー。 SDR判定スライドバーの全画面。

SDR判定スライドバーの全画面。

9.条件2:送信者ドメインの有効期間。

- ドメインの古さは、より多くのリスクや長期にわたって確立された信頼性と関連付けることができます。

- 10日未満のドメインの可能性はリスクが高くなる可能性があります。

送信元ドメインの経過時間。値が低いほどリスクが高くなります。

送信元ドメインの経過時間。値が低いほどリスクが高くなります。

10.条件3:送信元ドメインのレピュテーションがスキャン不能です。

- 判定が得られない場合に管理者がアクションを実行するオプションを提供します。

SDRスキャン不能

SDRスキャン不能

11.条件4:外部の脅威フィード

- SDRスキャンに含まれるヘッダーは、カスタムダウンロードされたSTIX/TAXIIコンテンツでもスキャンできます。

- 外部脅威フィードについては、外部脅威フィードで詳しく説明します。

外部脅威フィードは、SDRに使用されるのと同じヘッダーをスキャンするために使用できます。

外部脅威フィードは、SDRに使用されるのと同じヘッダーをスキャンするために使用できます。

Eメールセキュリティアプライアンスユーザガイド

12.条件5:ドメイン例外リストを使用する。

- コンテンツフィルタ内でドメイン例外リストを使用すると、グローバルリストよりも多くの制御が追加されます。

ドメイン例外リストでは、ポリシーごとのアクションが許可されます。

ドメイン例外リストでは、ポリシーごとのアクションが許可されます。

13.これらの条件と組み合わされた行動は、最小から極端まで及び、管理者の望ましい結果に依存することができる。

14.より一般的なアクションの一部は次のとおりです。

- 検疫/検疫へのコピー

- [Drop]

- メッセージの件名または本文に免責事項または警告を追加します。

- メッセージトラッキングログに特定の単語、フレーズ、または値を生成するためのログエントリを作成します。

メッセージフィルタを使用したSDRの設定

- ESAユーザガイドは、メッセージフィルタの構文、定義、および例に関する優れた情報源です。

- ユーザガイドでこの見出しを検索して、ここに記載されている情報以外のメッセージフィルタの追加コンテンツを探してください。

- メッセージフィルタを使用した送信者ドメインレピュテーションに基づくメッセージのフィルタリング

3.次の条件がSDRメッセージフィルタに関連付けられています。

- sdr-reputation (['awful', 'poor'] >>>この場合、すべての値はAwful、Poor、Tainted、Weak、Unknown、Neutral、Goodです。

- if sdr-reputation (['awful', 'poor'], "<domain_exception_list>") >>>これには、ドメイン例外リストの使用が含まれます

- sdr-age (<'unit'>, <'operator'> <'actual value'>) >>>の場合は、「operator」の定義についてユーザー・ガイドを参照してください。

- (sdr-age ("unknown", "")) >>> unit = unknownの場合残りの値は「」に置き換えられます

- 例: (sdr-age ("months", <, 1, "")). >>> unit =日、月、年演算子= < (より小さい)。実際の値= 1

- sdr-unscannable (<'domain_exception_list'>) >>>が表示された場合、メッセージの結果がunscannableになる場合。このサンプルには、ドメイン例外リストの条件も含まれています。

- if (sdr-unscannable ("")) >>>このサンプルには例外リストは含まれていません。値は("")に置き換えられます

確認

このセクションでは、設定が正常に動作していることを確認します。

SDRサービスが有効になると、mail_logsとMessage TrackingにSDR:ログエントリが表示され始めます。

- mail_logsには、収集されたSDRデータのスコアが含まれています。

- スコアは、メールポリシーを決定する前に、メールフローの早い段階で決定されます。

- 判定に対して行われるアクションは、メッセージフィルタおよびコンテンツフィルタのアクションの際に発生します。

xxx.com> mail_logs sample including SDR verdict

Tue Dec 3 15:22:44 2019 Info: New SMTP ICID 5539460 interface Data 1 (10.10.10.170) address 55.1.x.y reverse dns host xxx1.xxx.com verified yes

Tue Dec 3 15:22:44 2019 Info: ICID 5539460 ACCEPT SG Production_INBOUND match xxx1.xxx.com SBRS 2.5 country United States

Tue Dec 3 15:22:44 2019 Info: ICID 5539460 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES128-GCM-SHA256

Tue Dec 3 15:22:44 2019 Info: Start MID 3291517 ICID 5539460

Tue Dec 3 15:22:44 2019 Info: MID 3291517 ICID 5539460 From: <customer@xxx.com>

Tue Dec 3 15:22:44 2019 Info: MID 3291517 ICID 5539460 RID 0 To: <owner@xxx.com>

Tue Dec 3 15:22:44 2019 Info: MID 3291517 IncomingRelay(PROD_TO_BETA): Header Received found, IP 172.20.245.245 being used, SBRS -1.9 country United States

Tue Dec 3 15:22:44 2019 Info: MID 3291517 Message-ID '<mail>'

Tue Dec 3 15:22:44 2019 Info: MID 3291517 Subject "You\\'ve Been Nominated for inclusion with Who\\'s Who"

Tue Dec 3 15:22:44 2019 Info: MID 3291517 SDR: Domains for which SDR is requested: reverse DNS host: Not Present, helo: xxx1.xxx.com, env-from: xxx.com, header-from: xxx.com, reply-to: Not Present

Tue Dec 3 15:22:46 2019 Info: MID 3291517 SDR: Consolidated Sender Reputation: Awful, Threat Category: N/A, Suspected Domain(s) : owner@xxx.com, owner=xxx.com@xxx.com. Youngest Domain Age: unknown for domain: owner@xxx.com

Tue Dec 3 15:22:46 2019 Info: MID 3291517 SDR: Tracker Header : 5Zrl76622ZDGPsS6cByUUXq7LTXXS3/wonoZb5cGe2AbRQKxXE5Fag5SfJuNyzii3UPRVoCasmgBq9G0UrsLt7i/omQxDae82pU/wJbLOD8akDJ7eq7cLFChOcPm0utOmSv9sFJ4K/K1dL4uNiB13e/pXHjGDAmZrKwo7A13/7HTMCZz8PaMgKl7AFKvwVuZc1oVn5OGQr95d0L5x6/ipHZi6/2oKPxMcovolx580SiJ29lJFv7qLjJ8jOlGZCEQOVBnzRHJ7X8wJrZKhGMiLgy

Tue Dec 3 15:22:46 2019 Info: MID 3291517 ready 10011 bytes from <owner@xxx.com>

Tue Dec 3 15:22:46 2019 Info: MID 3291517 Custom Log Entry: MF_URL_Category_all HIT

Tue Dec 3 15:22:46 2019 Info: MID 3291517 matched all recipients for per-recipient policy DEFAULT in the inbound table

Tue Dec 3 15:22:47 2019 Info: MID 3291517 interim verdict using engine: CASE spam positive

Tue Dec 3 15:22:47 2019 Info: MID 3291517 using engine: CASE spam positive

Tue Dec 3 15:22:47 2019 Info: MID 3291517 interim AV verdict using Sophos CLEAN

Tue Dec 3 15:22:47 2019 Info: MID 3291517 antivirus negative

Tue Dec 3 15:22:47 2019 Info: MID 3291517 AMP file reputation verdict : SKIPPED (no attachment in message)

Tue Dec 3 15:22:47 2019 Info: MID 3291517 using engine: GRAYMAIL negative

Tue Dec 3 15:22:47 2019 Info: MID 3291517 Custom Log Entry: SDR_Verdict_matched_Awful_Poor

Tue Dec 3 15:22:47 2019 Info: Start MID 3291519 ICID 0

4.特定の判定の頻度または存在を確認するための簡単なgrepコマンド。

- >> grep "Sender Reputation: Awful" mail_logs

- >> grep "Sender Reputation: Poor" mail_logs

5.さらに、メールログの詳細は、CLIのfindeventコマンドをMID値と組み合わせて使用することで取得できます。

xxx.com> grep "SDR: Domain Reputation.*Poor" mail_logs

Tue Dec 3 11:07:01 2019 Info: MID 3265844 SDR: Consolidated Sender Reputation: Poor, Threat Category: Spam, Suspected Domain(s) : xxx.com Youngest Domain Age: 21 days for domain: customer@xxx.net

Tue Dec 3 12:57:28 2019 Info: MID 3277401 SDR: Consolidated Sender Reputation: Poor, Threat Category: Spam, Suspected Domain(s) : xxxs.com@xxx.com, Youngest Domain Age: 6 months 29 days for domain: xxxs.com@xxx.com

xxx.com> grep "SDR: Domain Reputation.*Awful" mail_logs

Tue Dec 3 10:24:08 2019 Info: MID 3261075 SDR: Consolidated Sender Reputation: Awful, Threat Category: N/A, Suspected Domain(s) : owner@xxxxxx.us Youngest Domain Age: unknown for domain: owner@xxx.ca

Tue Dec 3 15:18:27 2019 Info: MID 3291182 SDR: Consolidated Sender Reputation: Awful, Threat Category: N/A, Suspected Domain(s) : example.com@xxx.info, xxx@.info. Youngest Domain Age: 1 day for domain: example.com@xxx.info

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

- SDRなし:mail_logsまたはMessage Tracking内にログが存在します。

- SDRログは、ACCEPT Mail Flow Policyを通過するメッセージに対して常に存在できます。

- このガイドの最初の手順に従って、サービスが有効になっていることを確認します。

2. SDRタイムアウト:

- SDR用のCiscoクラウドサーバが開いていて、使用可能であることを確認します。

- v2.sds.cisco.com

- 非常に一般的なテストは、CLIからtelnetを使用して実行できます。

- バナーが表示されたら、基本的な到達可能性を確認できます。

- CLI > telnet v2.sds.cisco.com 443(これは特定時点のみを確認できます)。

- 他のサービスからのログをチェックして、インターネットベースのサービスへの通信障害の可能性があるかどうかを判断します。

- CLI > displayalertsの順に選択して、通信障害の追加の兆候を確認します。

- 13.5より前のAsyncOSでは、SDRとURLフィルタリングはどちらもv2.sds.cisco.comを使用します。

- URL Filtering CLI command > websecuritydiagnosticsをチェックすると、ネットワークパスに遅延が含まれているかどうかを検証できます。

- Sender Domain Reputation Timeout Settingを確認し、値を1 ~ 10秒増やすことができるかどうかを判断します。Security Services > Domain Reputation > Edit > Sender Domain Reputation Query Timeout:2の順に移動します。

- デフォルトは2秒で、最大設定は10秒です。

関連情報

Domain Reputation" />

Domain Reputation" />

フィードバック

フィードバック