Firepower eXtensible Operating System(FXOS)2.2:RADIUSを使用したACSによるリモート管理のためのシャーシ認証および許可

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

概要

このドキュメントでは、Access Control Server(ACS)を使用して、Firepower eXtensible Operating System(FXOS)シャーシのRADIUS認証および許可(AAA)を設定する方法について説明します。

FXOSシャーシには、次のユーザロールが含まれます。

- 管理者:システム全体への読み取り/書き込みアクセスを完了します。デフォルトの管理者アカウントにはデフォルトでこのロールが割り当てられ、変更できません。

- 読み取り専用:システムの状態を変更する権限のない、システム設定への読み取り専用アクセス。

- 操作:NTP設定、スマートライセンス用のSmart Call Home設定、システムログ(syslogサーバと障害を含む)への読み取りと書き込みのアクセス。システムの残りの部分への読み取りアクセス。

- AAA:ユーザ、ロール、およびAAA設定への読み取りおよび書き込みアクセス。システムの残りの部分への読み取りアクセス。

CLIでは、次のように表示できます。

fpr4120-TAC-A /security* # show role

ロール:

ロール名の特権

— —

aaa

admin admin

運用業務

読み取り専用

著者:Cisco TACエンジニア、Tony Remirez、Jose Soto

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower eXtensible Operating System(FXOS)に関する知識

- ACS設定に関する知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Firepower 4120セキュリティアプライアンスバージョン2.2

- 仮想Cisco Access Control Serverバージョン5.8.0.32

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

設定の目的は次のとおりです。

- ACSを使用して、FXOSのWebベースGUIおよびSSHにログインするユーザを認証します。

- ACSを使用して、FXOSのWebベースGUIおよびSSHにログインするユーザを、それぞれのユーザロールに従って許可します。

- ACSを使用して、FXOSでの認証と許可の適切な動作を確認します。

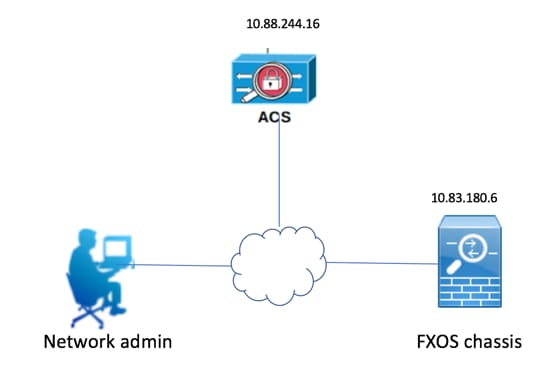

ネットワーク図

設定

FXOSシャーシの設定

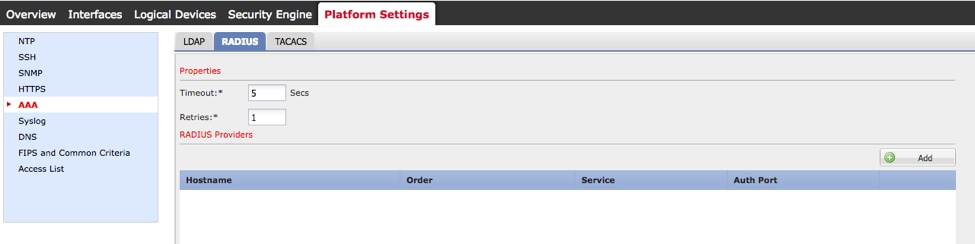

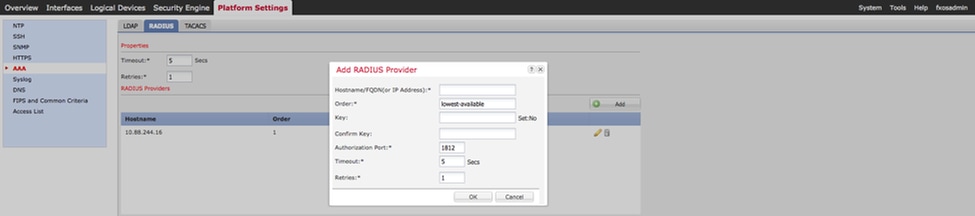

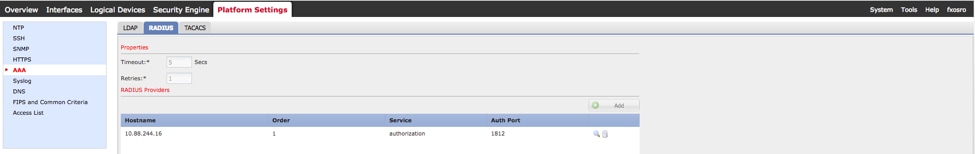

シャーシマネージャを使用したRADIUSプロバイダーの作成

ステップ1:[Platform Settings] > [AAA]に移動します。

ステップ2:[RADIUS]タブをクリックします。

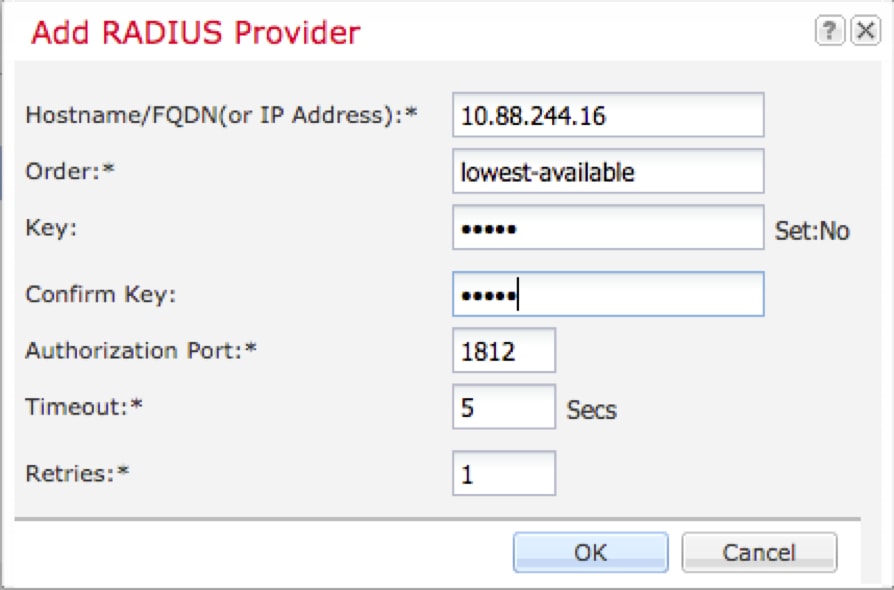

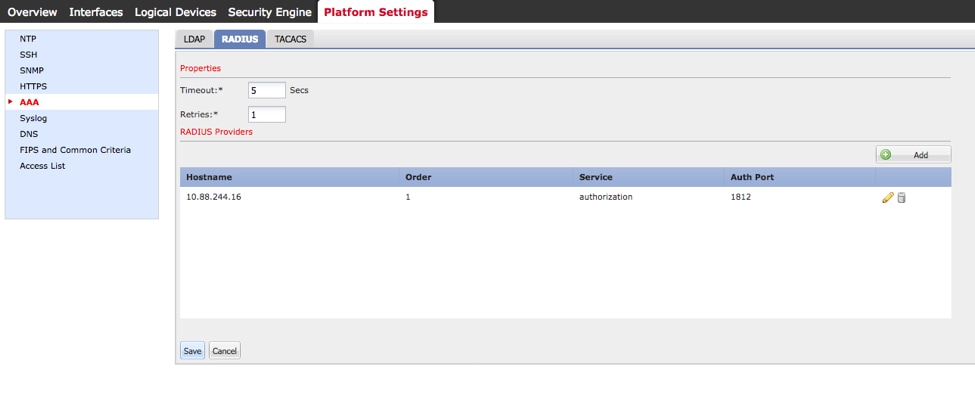

ステップ3:追加する各RADIUSプロバイダー(最大16プロバイダー)について。

3.1. [RADIUSプロバイダー]領域で、[追加]をクリックします。

3.2. [Add RADIUS Provider]ダイアログボックスで、必要な値を入力します。

3.3. 「OK」をクリックし、「RADIUSプロバイダの追加」ダイアログ・ボックスを閉じます。

ステップ4:[Save]をクリックします。

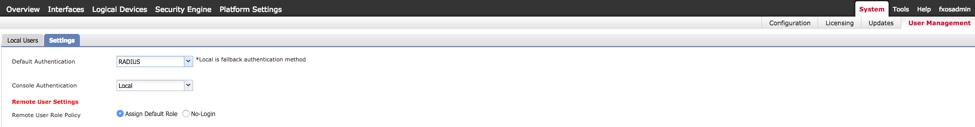

ステップ5:[System] > [User Management] > [Settings]に移動します。

ステップ6:[Default Authentication]で[RADIUS]を選択します。

CLIを使用したRADIUSプロバイダーの作成

ステップ1:RADIUS認証を有効にするには、次のコマンドを実行します。

fpr4120-TAC-A#スコープセキュリティ

fpr4120-TAC-A /security # scope default-auth

fpr4120-TAC-A /security/default-auth # set realm radius

ステップ2:show detailコマンドを使用して結果を表示します。

fpr4120-TAC-A /security/default-auth # show detail

デフォルト認証:

管理レルム:Radius

動作領域:Radius

Webセッションの更新間隔(秒):600

Web、ssh、telnetセッションのセッションタイムアウト(秒):600

Web、ssh、telnetセッションの絶対セッションタイムアウト(秒):3600

シリアルコンソールセッションのタイムアウト(秒):600

シリアルコンソールの絶対セッションタイムアウト(秒):3600

管理認証サーバグループ:

動作認証サーバグループ:

2次係数の使用:No

ステップ3:RADIUSサーバパラメータを設定するには、次のコマンドを実行します。

fpr4120-TAC-A#スコープセキュリティ

fpr4120-TAC-A /security # scope radius

fpr4120-TAC-A /security/radius # enter server 10.88.244.16

fpr4120-TAC-A /security/radius/server # set descr "ISE Server"

fpr4120-TAC-A /security/radius/server* # set key

キーを入力します。******

キーを確認します。******

ステップ4:show detailコマンドを使用して結果を表示します。

fpr4120-TAC-A /security/radius/server* # show detail

RADIUS サーバ:

ホスト名、FQDN、またはIPアドレス:10.88.244.16

descr :

発注:1

認証ポート:1812

ポイント:****

タイムアウト:5

ACSサーバの設定

ネットワークリソースとしてのFXOSの追加

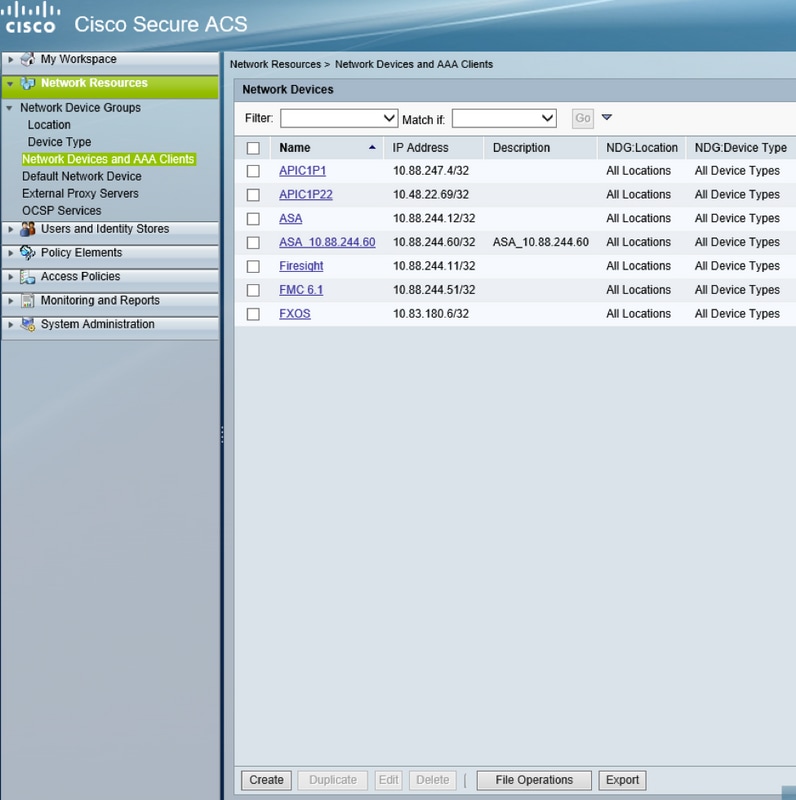

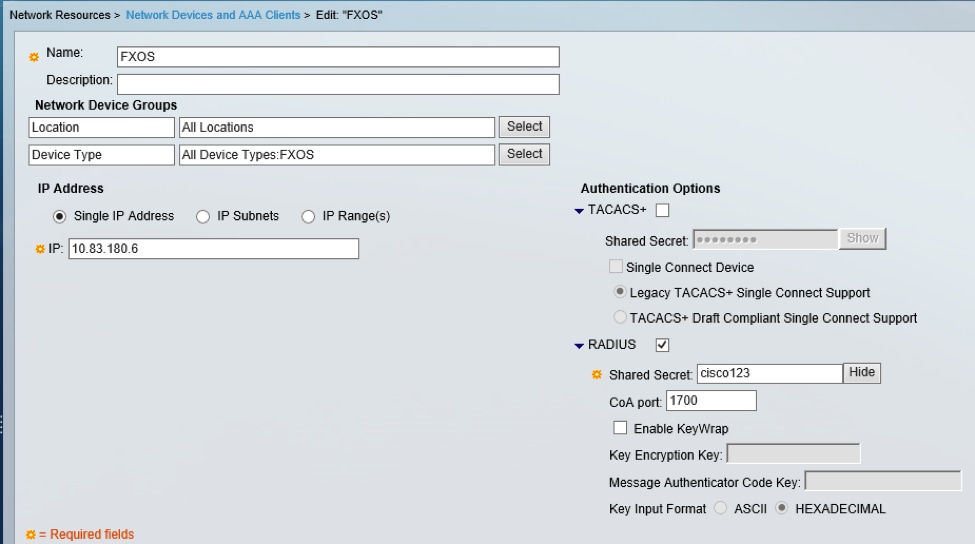

ステップ1:[Network Resources] > [Network Devices and AAA Clients]に移動します。

ステップ2:[Create]をクリックします。

ステップ3:必要な値([Name]、[IP Address]、[Device Type]、および[Enable RADIUS]を入力し、KEYを追加します)。

ステップ 4:[Submit] をクリックします。

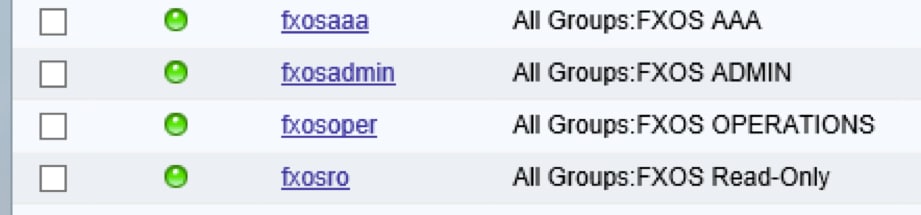

アイデンティティグループとユーザの作成

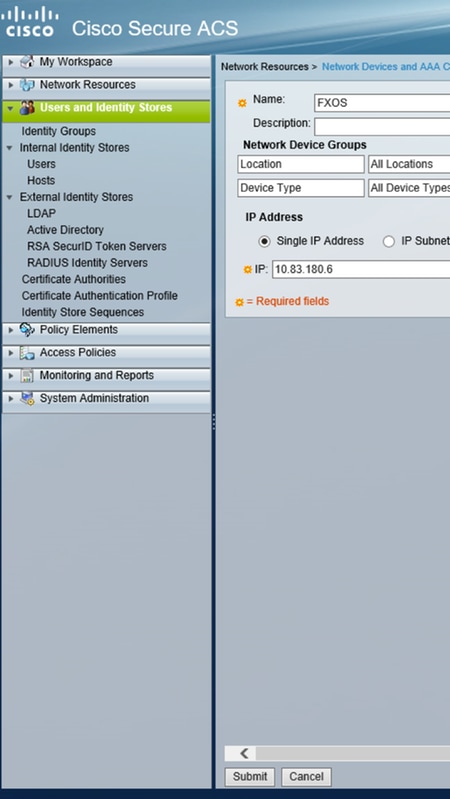

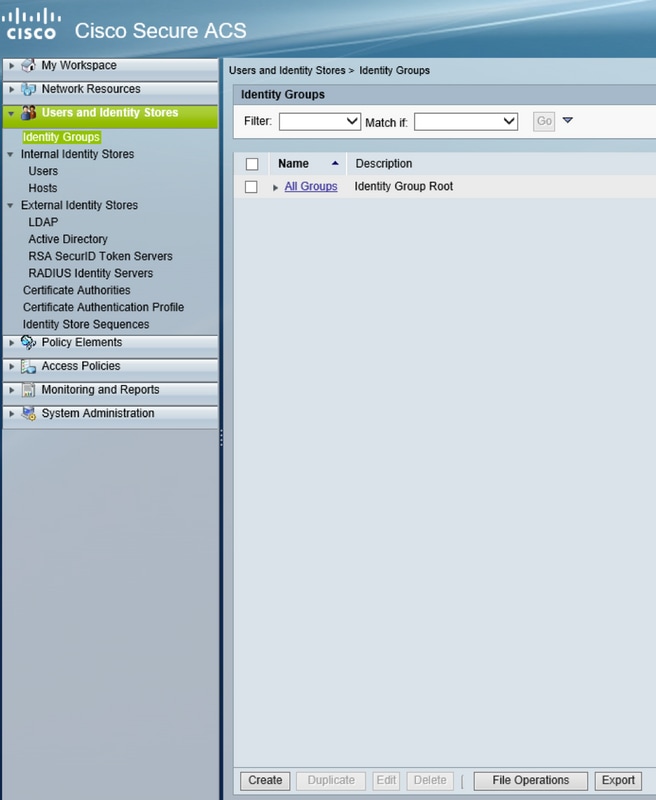

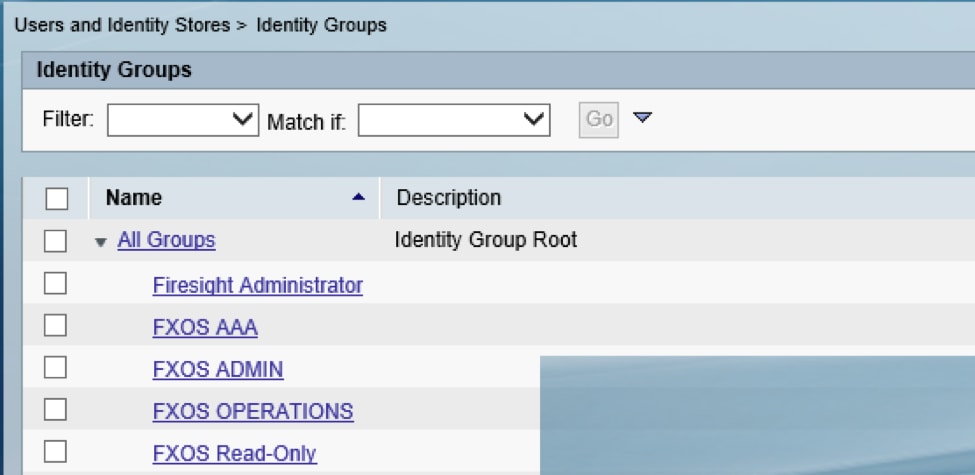

ステップ1:[Users and Identity Stores] > [Identity Groups]に移動します。

ステップ2:[Create]をクリックします。

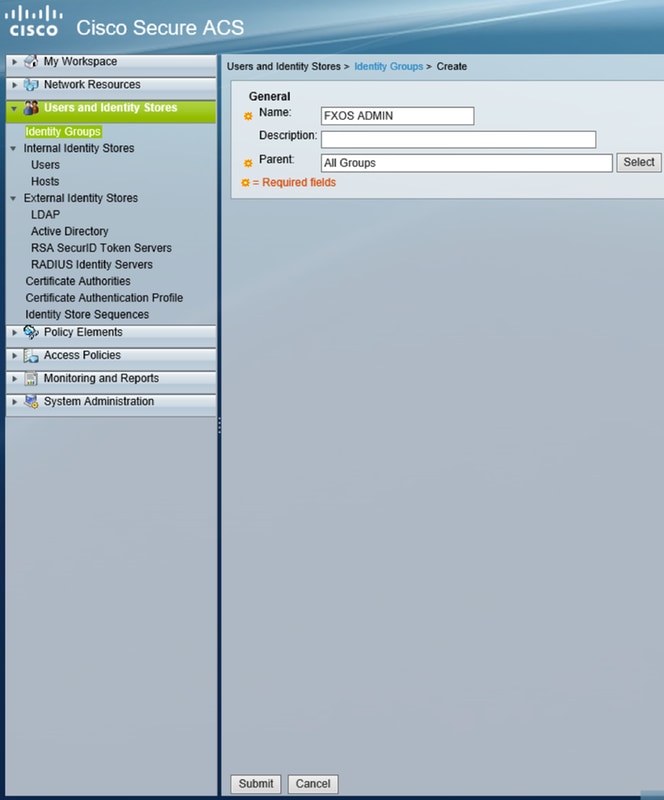

ステップ3:[Name]に値を入力し、[Submit]をクリックします。

ステップ4:必要なすべてのユーザロールについて、ステップ2と3を繰り返します。

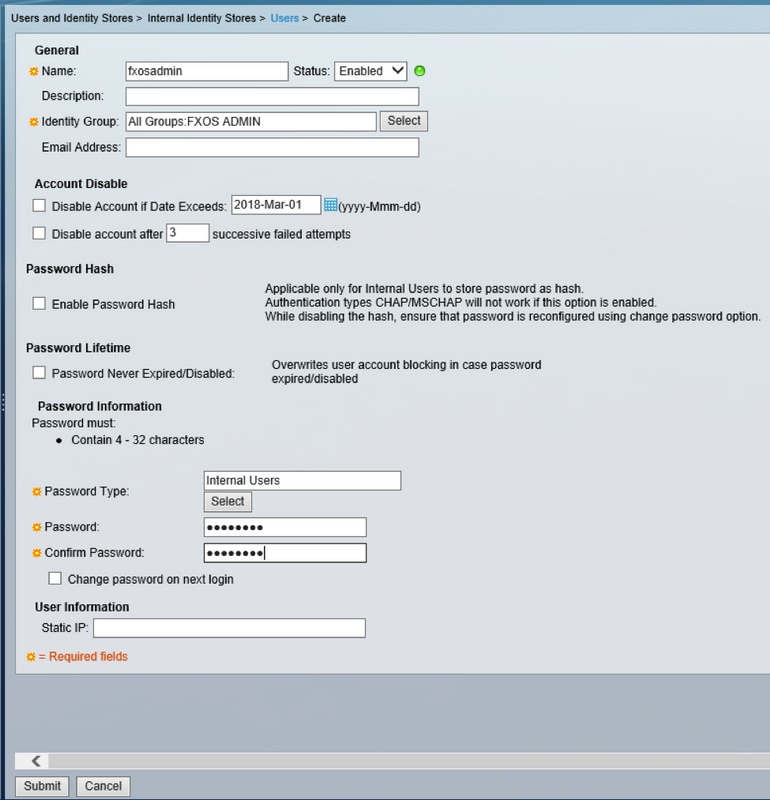

ステップ5:[Users and Identity Stores] > [Internal Identity Stores] > [Users]に移動します。

ステップ6:[Create]をクリックします。

ステップ7:必要な値(名前、IDグループ、パスワード)を入力します。

ステップ8:必要なすべてのユーザに対して、ステップ6と7を繰り返します。

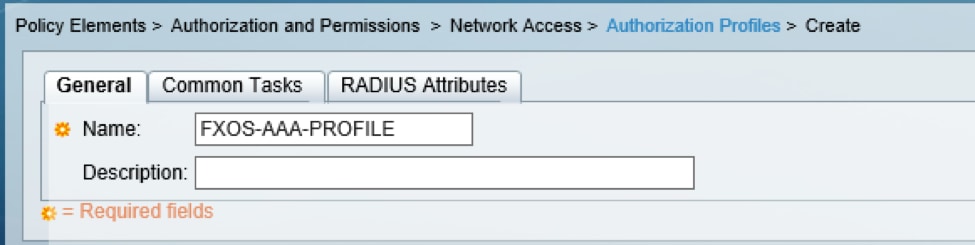

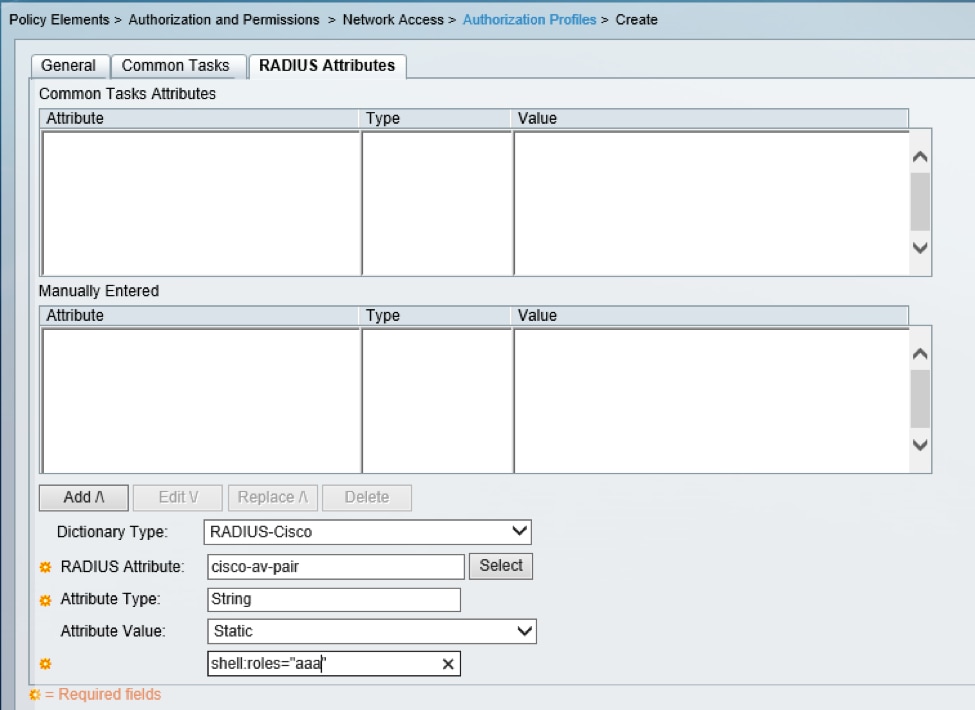

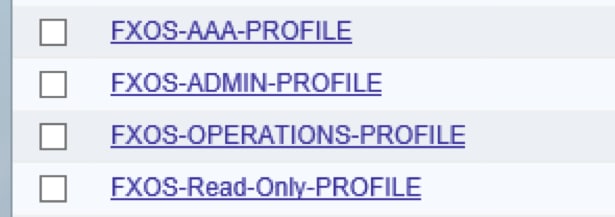

各ユーザロールの認可プロファイルの作成

ステップ1:[Policy Elements] > [Authorization and Permissions] > [Network Access] > [Authorization Profiles] > [Create]を選択します。

ステップ2:認可プロファイルのすべての属性を入力します。

2.1. [General]タブでプロファイル名を設定します。

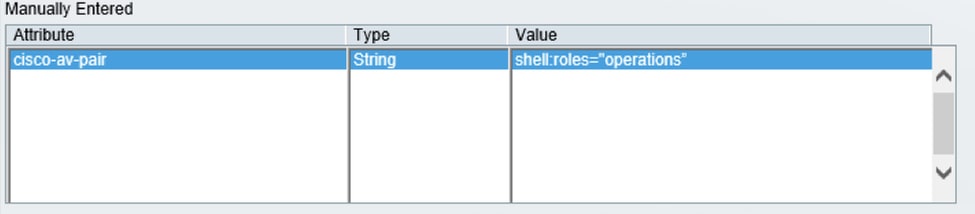

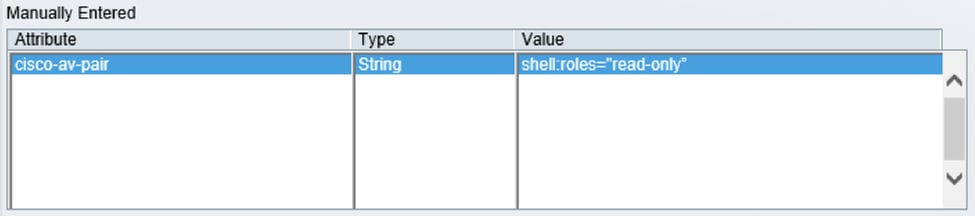

2.2. [RADIUS Attributes]タブで、次のCISCO-AV-PAIRを設定します

cisco-av-pair=shell:roles="aaa"

2.3. [ADD /\]をクリックし、[Submit]をクリックします。

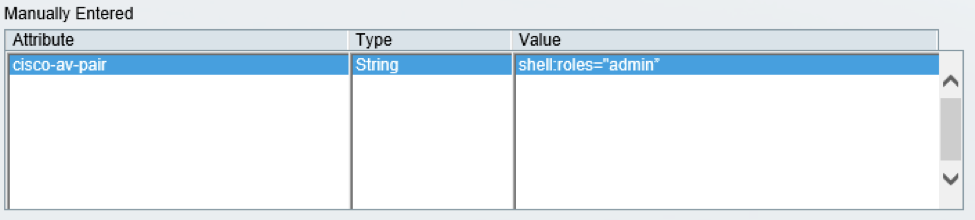

ステップ3:次のCisco-AV-Pairsを使用して、残りのユーザロールについてステップ1と2を繰り返します

cisco-av-pair=shell:roles="admin"

cisco-av-pair=shell:roles="operations"

cisco-av-pair=shell:roles="read-only"

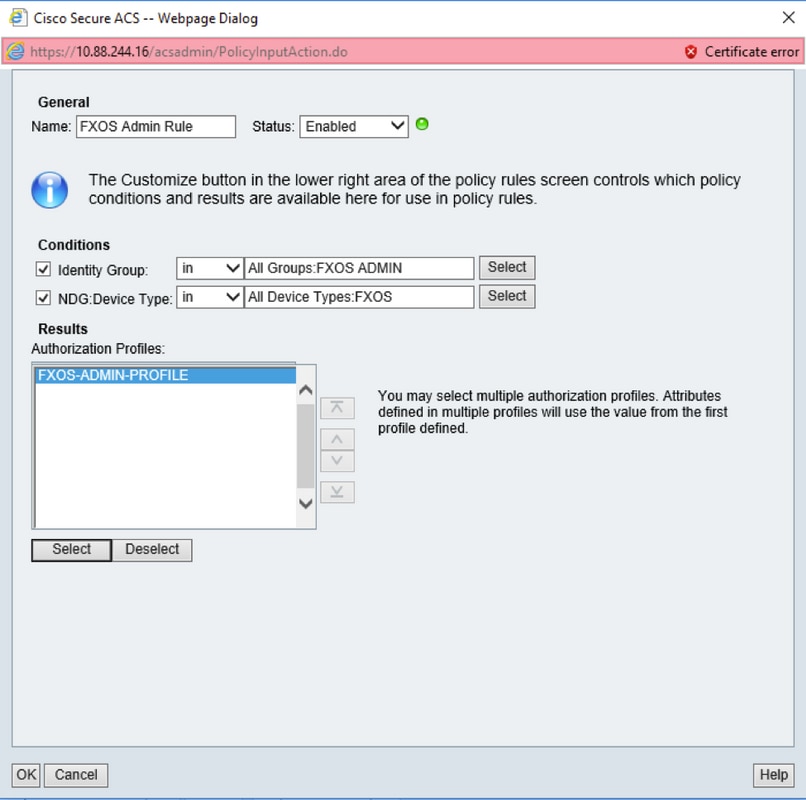

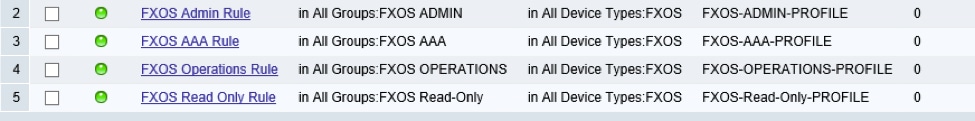

ネットワークアクセスポリシーの作成

ステップ1:[Access Policies] > [Access Services] > [Default Network Access] > [Authorization] > [Create]をクリックします。

ステップ2:必要なパラメータ([IDグループ(Identity Group)]、[デバイスタイプ(Device Type)]、および[許可プロファイル(Authorization Profile)])を入力し、[OK]をクリックします。

ステップ3:すべてのユーザロールについて、ステップ1と2を繰り返します。

ステップ4:ページの下部にある[Save Changes]をクリックします。

確認

各ユーザをテストし、割り当てられたユーザロールを確認できます。

FXOSシャーシの検証

- FXOSシャーシにTelnetまたはSSHで接続し、ISEで作成されたユーザのいずれかを使用してログインします。

ユーザ名:fxosadmin

パスワード:

fpr4120-TAC-A#スコープセキュリティ

fpr4120-TAC-A /security # show remote-user detail

リモートユーザーfxosa:

説明:

ユーザ ロール:

[Name]:[AAA]

[Name]:読み取り専用

リモートユーザーfxosadmin:

説明:

ユーザ ロール:

[Name]:admin

[Name]:読み取り専用

リモートユーザーフソッパー:

説明:

ユーザ ロール:

[Name]:運用

[Name]:読み取り専用

リモートユーザーfxosro:

説明:

ユーザ ロール:

[Name]:読み取り専用

FXOSシャーシのcliに入力したユーザ名に応じて、割り当てられたユーザロールに対して許可されたコマンドだけが表示されます。

管理者ユーザロール。

fpr4120-TAC-A /security # ?

確認応答

clear-user-sessions Clear User Sessions

管理対象オブジェクトの作成

管理オブジェクトの削除

disableサービスを無効にします

サービスの有効化

入力マネージオブジェクトを入力

scope現在のモードを変更する

プロパティ値の設定

show system information

アクティブなcimcセッションの終了

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

fpr4120-TAC-A(fxos)#

読み取り専用ユーザロール。

fpr4120-TAC-A /security # ?

scope現在のモードを変更する

プロパティ値の設定

show system information

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

%権限が拒否されました

- FXOSシャーシのIPアドレスを参照し、ISEで作成されたユーザのいずれかを使用してログインします。

管理者ユーザロール。

読み取り専用ユーザー:

注:[ADD]ボタンがグレー表示されていることに注意してください。

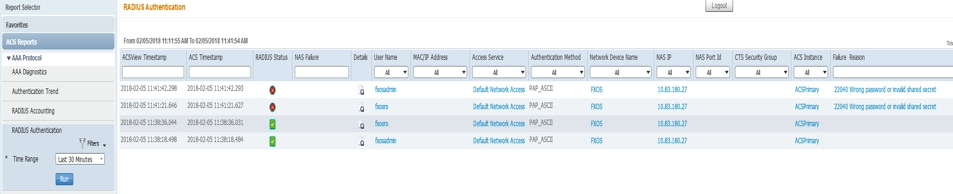

ACSの検証

- [Monitoring and Reports] > [Launch Monitoring and Report viewer] > [Reports] > [AAA Protocol] > [Radius Authentication] > [Run]に移動します。成功した試行と失敗した試行が表示されます。

トラブルシュート

AAA認証と認可をデバッグするには、FXOS CLIで次のコマンドを実行します。

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

fpr4120-TAC-A(fxos)# debug aaa event

fpr4120-TAC-A(fxos)# debug aaa errors

fpr4120-TAC-A(fxos)# term mon

認証に成功すると、次の出力が表示されます。

2018 Feb 5 14:21:30.017289 aaa:aaa_req_processを使用します。session no 0

2018 Feb 5 14:21:30.017330 aaa:aaa_req_process:applnからの一般的なAAA要求:login appln_subtype:default

2018 Feb 5 14:21:30.017360 aaa:try_next_aaa_method

2018 Feb 5 14:21:30.017395 aaa:設定されたメソッドの総数は1、試行される現在のインデックスは0

2018 Feb 5 14:21:30.017425 aaa:handle_req_using_method

2018 Feb 5 14:21:30.017451 aaa:AAA_METHOD_SERVER_GROUP

2018 Feb 5 14:21:30.017479 aaa:aaa_sg_method_handler group = radius

2018 Feb 5 14:21:30.017506 aaa:この関数に渡されるsg_protocolの使用

2018 Feb 5 14:21:30.017537 aaa:RADIUSサービスへの要求の送信

2018 Feb 5 14:21:30.017707 aaa:構成されたメソッドグループが成功しました

2018 Feb 5 14:21:30.123584 aaa:aaa_process_fd_set:aaa_qのmtscallback

2018 Feb 5 14:21:30.123625 aaa:mts_message_response_handler:mts応答

2018 Feb 5 14:21:30.123654 aaa:prot_daemon_reponse_handler

2018 Feb 5 14:21:30.123713 aaa:is_aaa_resp_status_success status = 1

2018 Feb 5 14:21:30.123741 aaa:is_aaa_resp_status_successはTRUEです

2018 Feb 5 14:21:30.123768 aaa:aaa_send_client_responseを使用します。session->flags=21. aaa_resp->flags=0.

2018 Feb 5 14:21:30.123795 aaa:AAA_REQ_FLAG_NORMAL

2018 Feb 5 14:21:30.123880 aaa:mts_send_response成功

2018 Feb 5 14:21:30.290059 aaa:古いOPCODE:accounting_interim_update

2018 Feb 5 14:21:30.290087 aaa:aaa_create_local_acct_req:user=、session_id=、log=added user fxosro

2018 Feb 5 14:21:30.290122 aaa:aaa_req_process(アカウンティング用)。session no 0

2018 Feb 5 14:21:30.290148 aaa:MTS要求参照がNULLです。ローカル要求

2018 Feb 5 14:21:30.290174 aaa:AAA_REQ_RESPONSE_NOT_NEEDEDの設定

2018 Feb 5 14:21:30.290202 aaa:aaa_req_process:applnからの一般的なAAA要求:デフォルトのappln_subtype:default

2018 Feb 5 14:21:30.290230 aaa:try_next_aaa_method

2018 Feb 5 14:21:30.290270 aaa:デフォルトで設定されている方法はありません

2018 Feb 5 14:21:30.290299 aaa:この要求に使用できる構成がありません

2018 Feb 5 14:21:30.290333 aaa:try_fallback_method

2018 Feb 5 14:21:30.290364 aaa:handle_req_using_method

2018 Feb 5 14:21:30.290391 aaa:local_method_handler

2018 Feb 5 14:21:30.290419 aaa:aaa_local_accounting_msg

2018 Feb 5 14:21:30.290448 aaa:update::追加されたユーザーfxosro

2018 Feb 5 14:21:30.290475 aaa:avリストがnullです。VSAN IDなし

2018 Feb 5 14:21:30.290607 aaa:aaa_send_client_response(アカウンティング用)。session->flags=254. aaa_resp->flags=0.

2018 Feb 5 14:21:30.290635 aaa:古いライブラリのアカウンティング要求に対する応答はSUCCESSとして送信されます

2018 Feb 5 14:21:30.290659 aaa:この要求に対する応答は不要です

2018 Feb 5 14:21:30.290684 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018 Feb 5 14:21:30.290708 aaa:aaa_cleanup_session

2018 Feb 5 14:21:30.290732 aaa:aaa_reqは解放される必要があります。

2018 Feb 5 14:21:30.290757 aaa:フォールバック方式がローカルで成功しました

2018 Feb 5 14:21:30.312898 aaa:aaa_process_fd_set

2018 Feb 5 14:21:30.312932 aaa:aaa_process_fd_set:aaa_accounting_qのmtscallback

2018 Feb 5 14:21:30.312977 aaa:古いOPCODE:accounting_interim_update

2018 Feb 5 14:21:30.313007 aaa:aaa_create_local_acct_req:user=、session_id=、log=追加されたユーザ:fxosroをロールに追加:読み取り専用

2018 Feb 5 14:21:30.313044 aaa:aaa_req_process(アカウンティング用)。session no 0

2018 Feb 5 14:21:30.313071 aaa:MTS要求参照がNULLです。ローカル要求

2018 Feb 5 14:21:30.313099 aaa:AAA_REQ_RESPONSE_NOT_NEEDEDの設定

2018 Feb 5 14:21:30.313125 aaa:aaa_req_process:applnからの一般的なAAA要求:デフォルトのappln_subtype:default

2018 Feb 5 14:21:30.313149 aaa:try_next_aaa_method

2018 Feb 5 14:21:30.313185 aaa:デフォルトで設定されている方法はありません

2018 Feb 5 14:21:30.313213 aaa:この要求に使用できる構成がありません

2018 Feb 5 14:21:30.313240 aaa:try_fallback_method

2018 Feb 5 14:21:30.313267 aaa:handle_req_using_method

2018 Feb 5 14:21:30.313294 aaa:local_method_handler

2018 Feb 5 14:21:30.313321 aaa:aaa_local_accounting_msg

2018 Feb 5 14:21:30.313493 aaa:update:::added user:fxosro to role:read-only

2018 Feb 5 14:21:30.313520 aaa:avリストがnullです。VSAN IDなし

2018 Feb 5 14:21:30.313670 aaa:aaa_send_client_response(アカウンティング用)。session->flags=254. aaa_resp->flags=0.

2018 Feb 5 14:21:30.313698 aaa:古いライブラリのアカウンティング要求に対する応答はSUCCESSとして送信されます

2018 Feb 5 14:21:30.313722 aaa:この要求に対する応答は不要です

2018 Feb 5 14:21:30.313747 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018 Feb 5 14:21:30.313770 aaa:aaa_cleanup_session

2018 Feb 5 14:21:30.313793 aaa:aaa_reqは解放される必要があります。

2018 Feb 5 14:21:30.313818 aaa:フォールバック方式がローカルで成功しました

2018 Feb 5 14:21:30.313865 aaa:aaa_process_fd_set

2018 Feb 5 14:21:30.313890 aaa:aaa_process_fd_set:aaa_qのmtscallback

2018 Feb 5 14:21:32.339136 aaa:aaa_process_fd_set

2018 Feb 5 14:21:32.339177 aaa:aaa_process_fd_set:aaa_qのmtscallback

2018 Feb 5 14:21:32.339218 aaa:mts_aaa_req_process

2018 Feb 5 14:21:32.339252 aaa:aaa_req_process(アカウンティング用)。session no 0

2018 Feb 5 14:21:32.339280 aaa:AAA_REQ_RESPONSE_NOT_NEEDEDの設定

2018 Feb 5 14:21:32.339307 aaa:aaa_req_process:applnからの一般的なAAA要求:デフォルトのappln_subtype:default

2018 Feb 5 14:21:32.339335 aaa:try_next_aaa_method

2018 Feb 5 14:21:32.339374 aaa:デフォルトで設定されている方法はありません

2018 Feb 5 14:21:32.339401 aaa:この要求に使用できる構成がありません

2018 Feb 5 14:21:32.339429 aaa:try_fallback_method

2018 Feb 5 14:21:32.339456 aaa:handle_req_using_method

2018 Feb 5 14:21:32.339482 aaa:local_method_handler

2018 Feb 5 14:21:32.339506 aaa:aaa_local_accounting_msg

2018 Feb 5 14:21:32.339533 aaa:update:::enabled (null)

2018 Feb 5 14:21:32.339558 aaa:avリストがnullです。VSAN IDなし

2018 Feb 5 14:21:32.339680 aaa:aaa_send_client_response(アカウンティング用)。session->flags=211. aaa_resp->flags=0.

2018 Feb 5 14:21:32.339707 aaa:この要求に対する応答は不要です

2018 Feb 5 14:21:32.339732 aaa:AAA_REQ_FLAG_LOCAL_RESP

2018 Feb 5 14:21:32.339756 aaa:aaa_cleanup_session

2018 Feb 5 14:21:32.339780 aaa:要求メッセージのmts_drop

2018 Feb 5 14:21:32.339821 aaa:フォールバック方式がローカルで成功しました

認証に失敗すると、次の出力が表示されます。

2018 Feb 5 14:16:13.899605 aaa:mts_aaa_req_process

2018 Feb 5 14:16:13.899625 aaa:aaa_req_processを使用します。session no 0

2018 Feb 5 14:16:13.899645 aaa:aaa_enable_info_config:RADIUSサーバ宛て要求のGET_REQ

2018 Feb 5 14:16:13.899666 aaa:設定操作の戻り値を取得しました:不明なセキュリティ項目

2018 Feb 5 14:16:13.899685 aaa:aaa_enable_info_config:GET_REQ for tacacs+サーバのディレクテッド要求

2018 Feb 5 14:16:13.899712 aaa:設定操作の戻り値を取得しました:不明なセキュリティ項目

2018 Feb 5 14:16:13.899736 aaa:aaa_req_process:applnからの一般的なAAA要求:login appln_subtype:default

2018 Feb 5 14:16:13.899755 aaa:try_next_aaa_method

2018 Feb 5 14:16:13.899776 aaa:aaa_method_config:GET request for authentication login default

2018 Feb 5 14:16:13.899798 aaa:aaa_method_config:GETメソッドグループradius

2018 Feb 5 14:16:13.899817 aaa:aaaメソッド設定操作の戻り値を取得しました:成功

2018 Feb 5 14:16:13.899841 aaa:設定されたメソッドの総数は1、試行される現在のインデックスは0

2018 Feb 5 14:16:13.899862 aaa:handle_req_using_method

2018 Feb 5 14:16:13.909905 aaa:AAA_METHOD_SERVER_GROUP

2018 Feb 5 14:16:13.909937 aaa:aaa_sg_method_handler group = radius

2018 Feb 5 14:16:13.909967 aaa:この関数に渡されるsg_protocolの使用

2018 Feb 5 14:16:13.909998 aaa:RADIUSサービスへの要求の送信

2018 Feb 5 14:16:13.910085 aaa:mts_send_msg_to_prot_daemon:ペイロード長= 368

2018 Feb 5 14:16:13.910142 aaa:session:セッションテーブル1に0x85c1c54を追加

2018 Feb 5 14:16:13.910174 aaa:構成されたメソッドグループが成功しました

2018 Feb 5 14:16:13.995770 aaa:aaa_process_fd_set

2018 Feb 5 14:16:13.995809 aaa:aaa_process_fd_set:aaa_qのmtscallback

2018 Feb 5 14:16:13.995848 aaa:mts_message_response_handler:mts応答

2018 Feb 5 14:16:13.997143 aaa:prot_daemon_reponse_handler

2018 Feb 5 14:16:13.997171 aaa:session:セッションテーブル0から0x85c1c54を削除

2018 Feb 5 14:16:13.997201 aaa:is_aaa_resp_status_success status = 2

2018 Feb 5 14:16:13.997229 aaa:is_aaa_resp_status_successはTRUEです

2018 Feb 5 14:16:13.997256 aaa:aaa_send_client_responseを使用します。session->flags=21. aaa_resp->flags=0.

2018 Feb 5 14:16:13.997283 aaa:AAA_REQ_FLAG_NORMAL

2018 Feb 5 14:16:13.997369 aaa:mts_send_response成功

2018 Feb 5 14:16:13.998845 aaa:aaa_cleanup_session

2018 Feb 5 14:16:13.998875 aaa:要求メッセージのmts_drop

2018 Feb 5 14:16:13.998921 aaa:aaa_reqは解放される必要があります。

2018 Feb 5 14:16:13.998974 aaa:aaa_process_fd_set

2018 Feb 5 14:16:13.999003 aaa:aaa_process_fd_set:aaa_qのmtscallback

2018 Feb 5 14:16:13.999341 aaa:aaa_enable_info_config:GET_REQ for aaa loginエラーメッセージ

2018 Feb 5 14:16:13.999378 aaa:設定操作の戻り値を取得しました:不明なセキュリティ項目

関連情報

TACACS/RADIUS認証が有効な場合、FX-OS CLIのEthanalyzerコマンドはパスワードの入力を求めます。この動作はバグが原因です。

バグID:CSCvg87518

シスコ エンジニア提供

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック