Firepower eXtensible Operating System(FXOS)2.2:RADIUSを使用したISEによるリモート管理のシャーシ認証/許可

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Identity Services Engine(ISE)を介してFirepower eXtensible Operating System(FXOS)シャーシのRADIUS認証および許可(RADIUS)を設定する方法について説明します。

FXOSシャーシには、次のユーザロールが含まれます。

- 管理者:システム全体への読み取り/書き込みアクセス権を付与します。デフォルトの管理者アカウントにはデフォルトでこのロールが割り当てられ、変更することはできません。

- 読み取り専用:システムの状態を変更する権限のない、システム設定への読み取り専用アクセス。

- 操作:NTP設定、Smart Licensing用のSmart Call Home設定、およびsyslogサーバと障害を含むシステムログへの読み取りおよび書き込みアクセス。システムの他の部分への読み取りアクセス。

- AAA:ユーザ、ロール、およびAAA設定への読み取り/書き込みアクセス。システムの他の部分への読み取りアクセス。

CLIでは、次のように表示されます。

fpr4120-TAC-A /security* # show role

ロール:

ロール名Priv

---------- ----

aaa aaa(認証)

adminコマンド

運用

読み取り専用、読み取り専用

著者:Tony Remirez、Jose Soto、Cisco TACエンジニア

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower eXtensible Operating System(FXOS)の知識

- ISE設定の知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Firepower 4120セキュリティアプライアンスバージョン2.2

- 仮想Cisco Identity Services Engine(ISE)2.2.0.470

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

この設定の目標は次のとおりです。

- ISEを使用したFXOSのWebベースのGUIおよびSSHへのユーザログインの認証

- ISEを使用して、ユーザがそれぞれのユーザロールに従ってFXOSのWebベースのGUIおよびSSHにログインすることを許可します。

- ISEを使用したFXOSでの認証および認可の適切な動作の確認

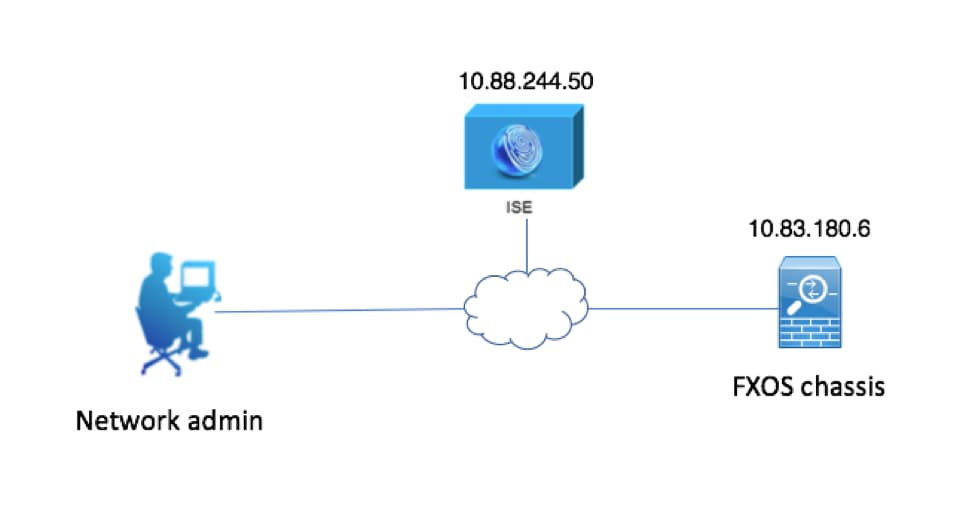

ネットワーク図

コンフィギュレーション

FXOSシャーシの設定

Chassis Managerを使用したRADIUSプロバイダーの作成

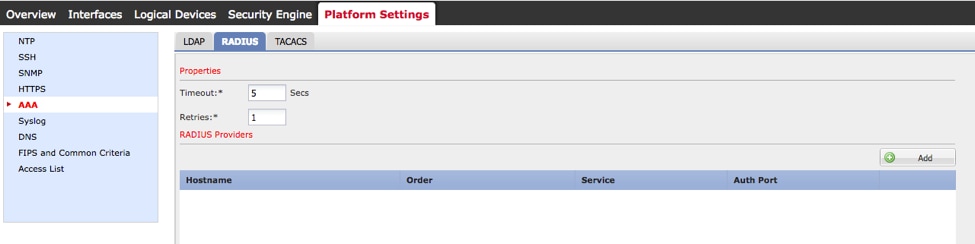

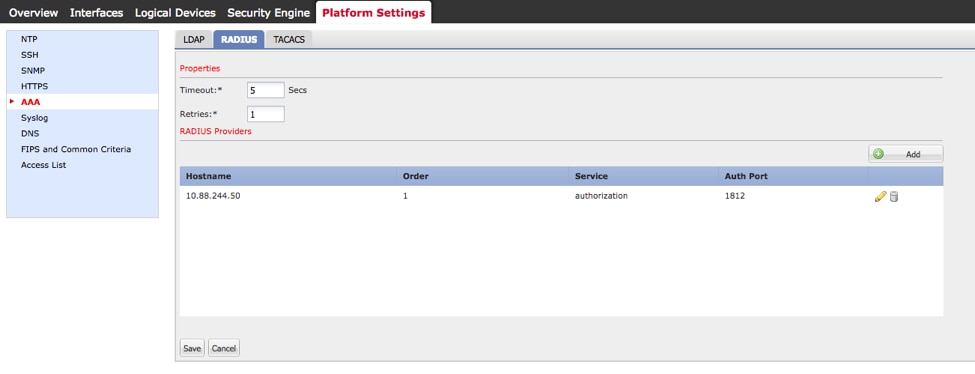

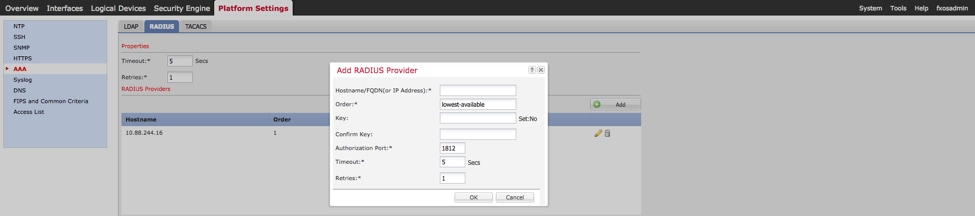

ステップ 1:Platform Settings > AAAの順に移動します。

ステップ 2:RADIUSタブをクリックします。

ステップ 3:追加するRADIUSプロバイダーごとに(最大16のプロバイダー)。

3.1. [RADIUSプロバイダー]領域で、[追加]をクリックします。

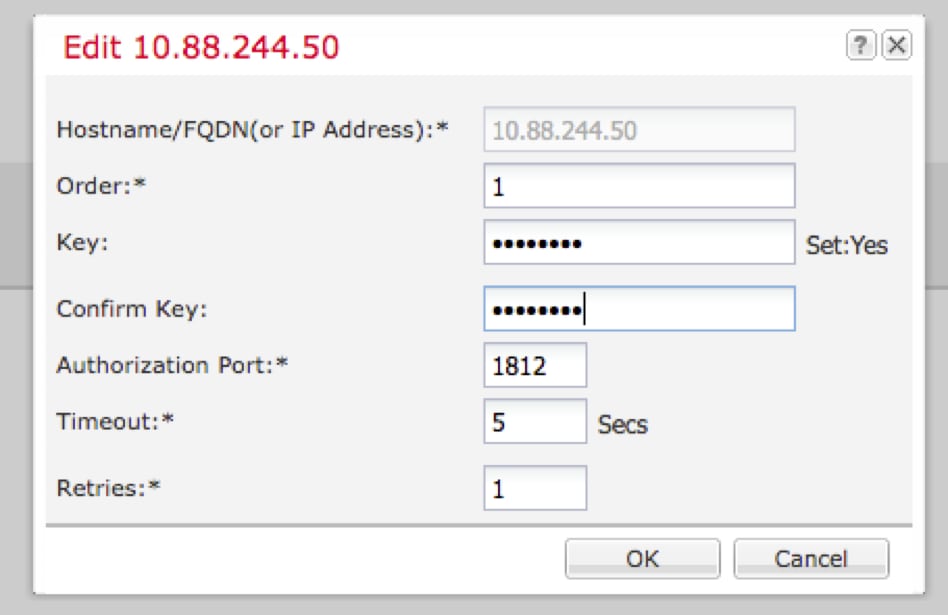

3.2. 「RADIUSプロバイダの追加」ダイアログが開いたら、必要な値を入力します。

3.3. OKをクリックして、Add RADIUS Providerダイアログボックスを閉じます。

ステップ 4:[Save] をクリックします。

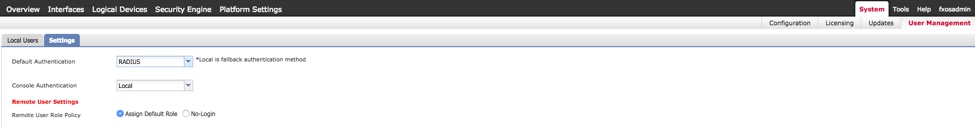

ステップ 5:System > User Management > Settingsの順に移動します。

手順 6:Default Authenticationで、RADIUSを選択します。

CLIを使用したRADIUSプロバイダーの作成

ステップ 1:RADIUS認証をイネーブルにするには、次のコマンドを実行します。

fpr4120-TAC-A# scope security(スコープセキュリティ)

fpr4120-TAC-A /security # scope default-auth

fpr4120-TAC-A /security/default-auth # set realm radius

ステップ 2:結果を表示するには、show detailコマンドを使用します。

fpr4120-TAC-A /security/default-auth # show detail

デフォルト認証:

管理レルム:Radius

操作レルム:Radius

Webセッション更新間隔(秒): 600

Web、ssh、telnetセッションのセッションタイムアウト(秒):600

Web、ssh、telnetセッションの絶対セッションタイムアウト(秒単位):3600

シリアルコンソールセッションタイムアウト(秒): 600

シリアルコンソールの絶対セッションタイムアウト(秒単位):3600

管理認証サーバグループ:

動作認証サーバグループ:

第2因子の使用:いいえ

ステップ 3:RADIUSサーバのパラメータを設定するには、次のコマンドを実行します。

fpr4120-TAC-A# scope security(スコープセキュリティ)

fpr4120-TAC-A /security # scope radius

fpr4120-TAC-A /security/radius # サーバ10.88.244.50を入力

fpr4120-TAC-A /security/radius/server # set descr "ISE Server"

fpr4120-TAC-A /security/radius/server* # set key

キーを入力します:******

キーを確認します:******

ステップ 4:結果を表示するには、show detailコマンドを使用します。

fpr4120-TAC-A /security/radius/server* # show detail

RADIUS サーバ:

ホスト名、FQDN、またはIPアドレス:10.88.244.50

descr :

注文:1

認証ポート:1812

キー:****

タイムアウト:5

ISEサーバの設定

ネットワークリソースとしてのFXOSの追加

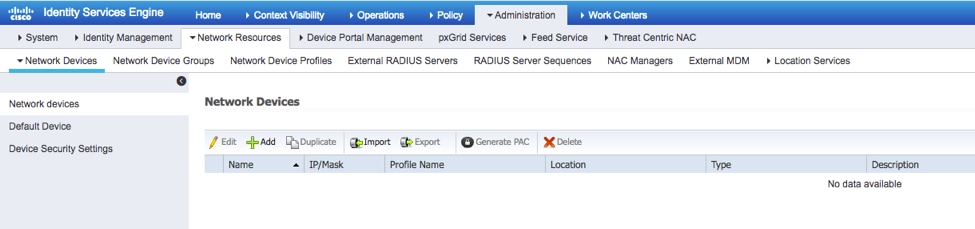

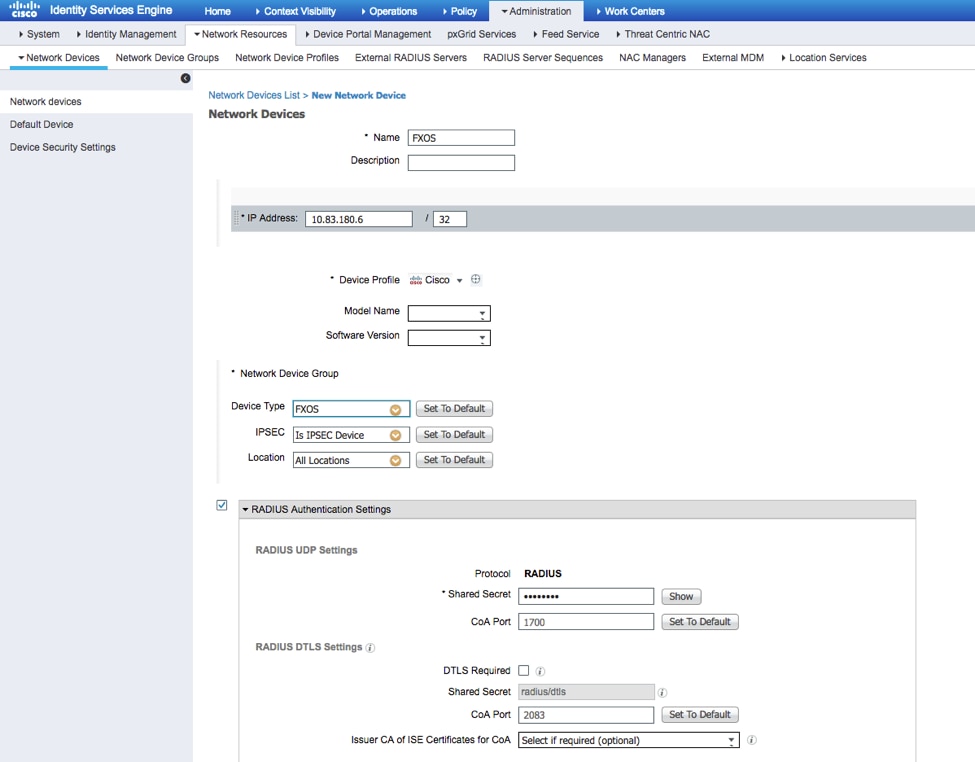

ステップ 1:[管理(Administration)] > [ネットワーク リソース(Network Resources)] > [ネットワーク デバイス(Network Devices)] に移動します。

ステップ 2:[Add] をクリックします。

ステップ 3:必要な値(名前、IPアドレス、デバイスタイプ、およびEnable RADIUS)を入力し、Submitをクリックします。

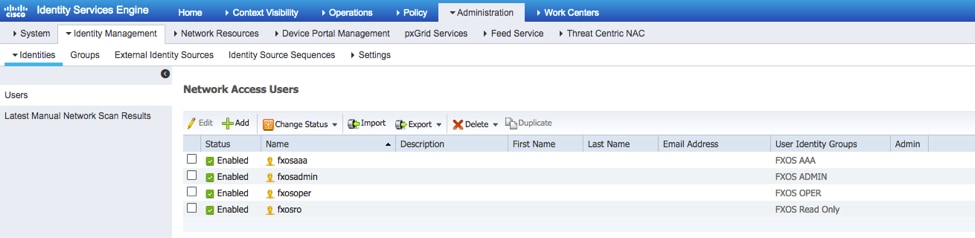

IDグループとユーザの作成

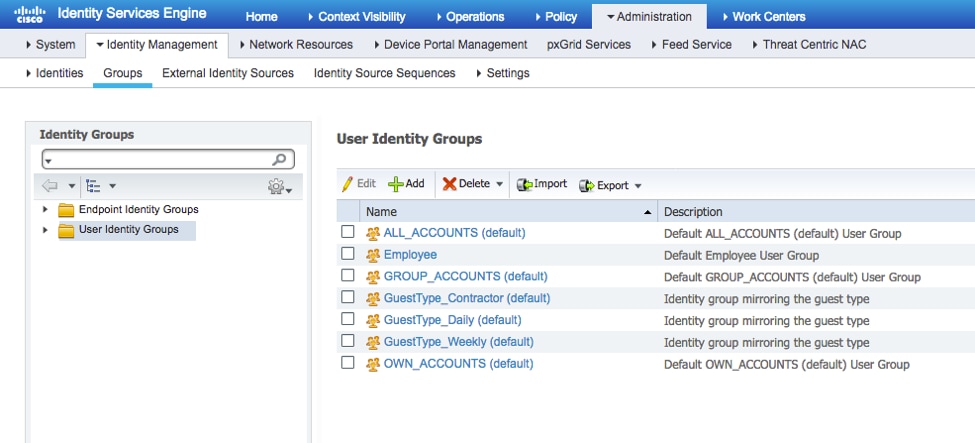

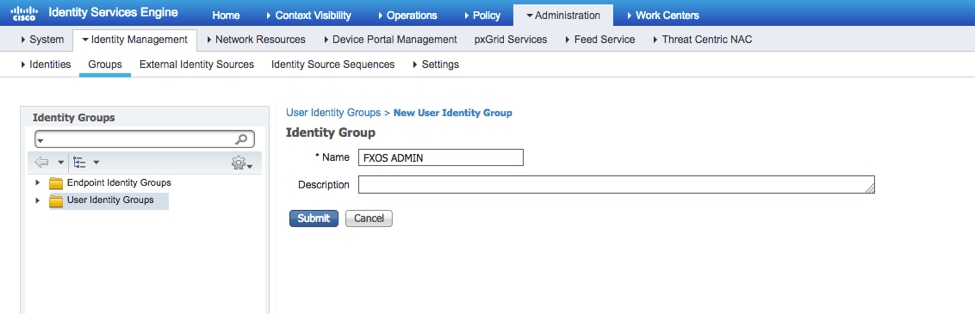

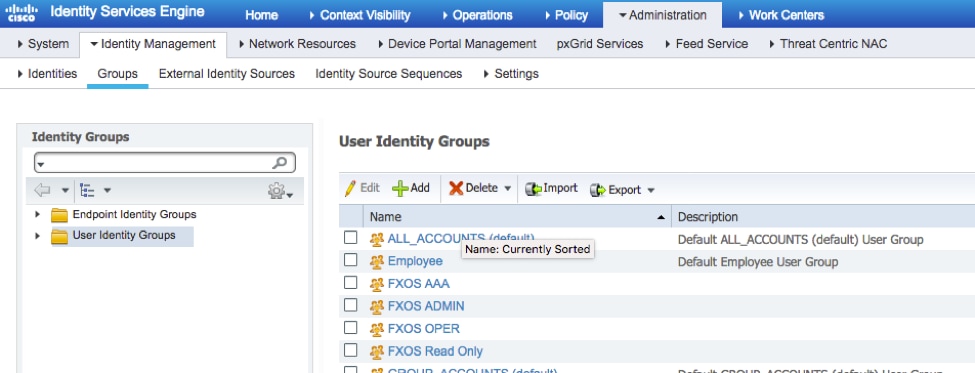

ステップ 1:Administration > Identity Management > Groups > User Identity Groupsの順に移動します。

ステップ 2:[Add] をクリックします。

ステップ 3:[名前]に値を入力し、[送信]をクリックします。

ステップ 4:必要なすべてのユーザロールについて、手順3を繰り返します。

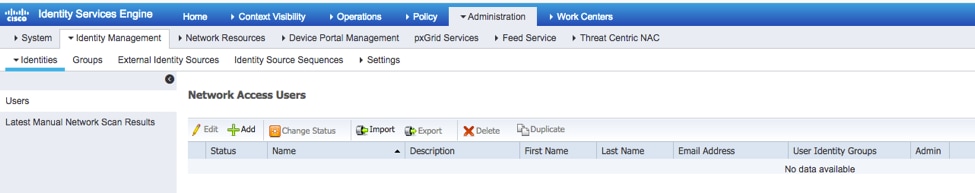

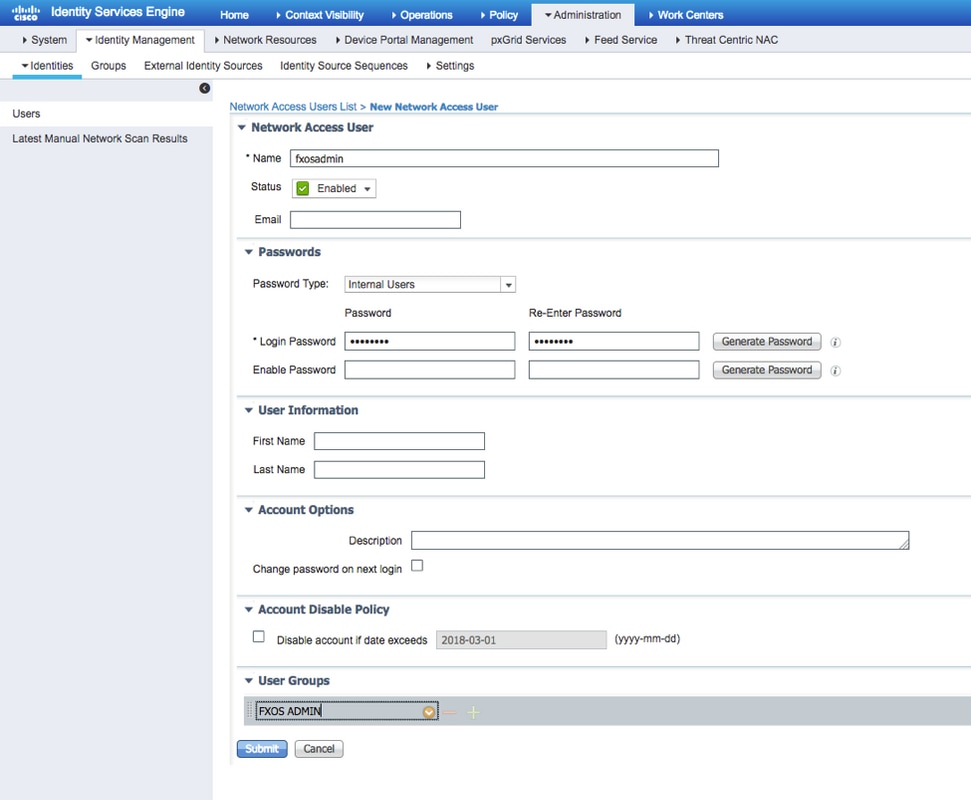

ステップ 5:Administration > Identity Management > Identity > Usersの順に移動します。

手順 6:[Add] をクリックします。

手順 7:必要な値(名前、ユーザグループ、パスワード)を入力します。

ステップ 8:必要なすべてのユーザについて、手順6を繰り返します。

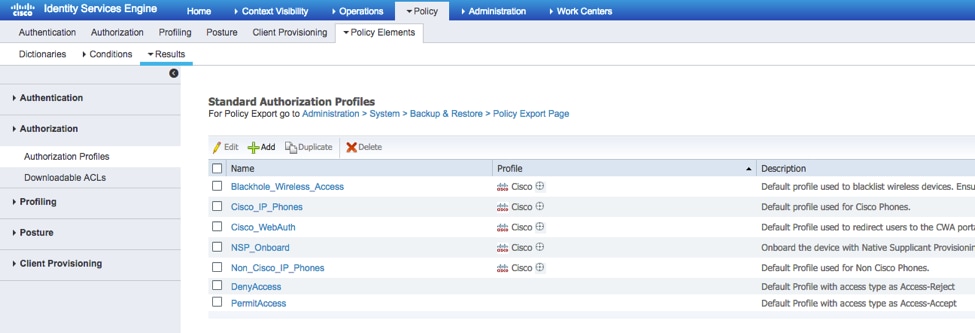

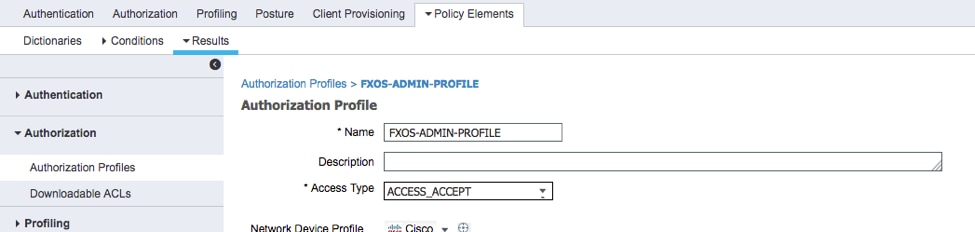

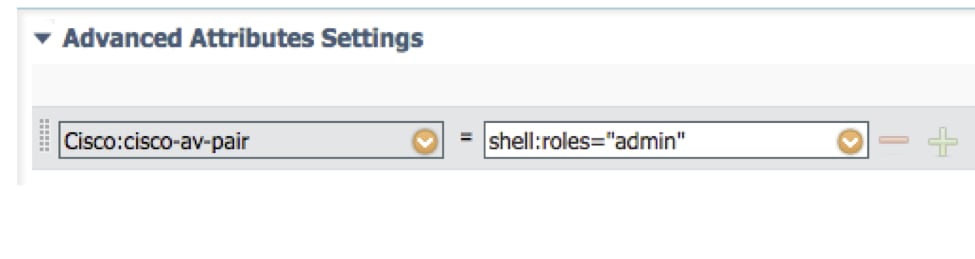

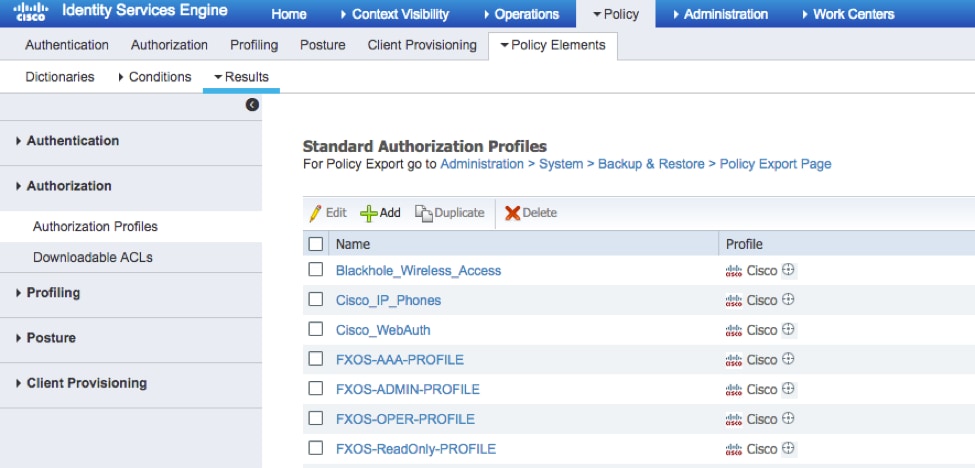

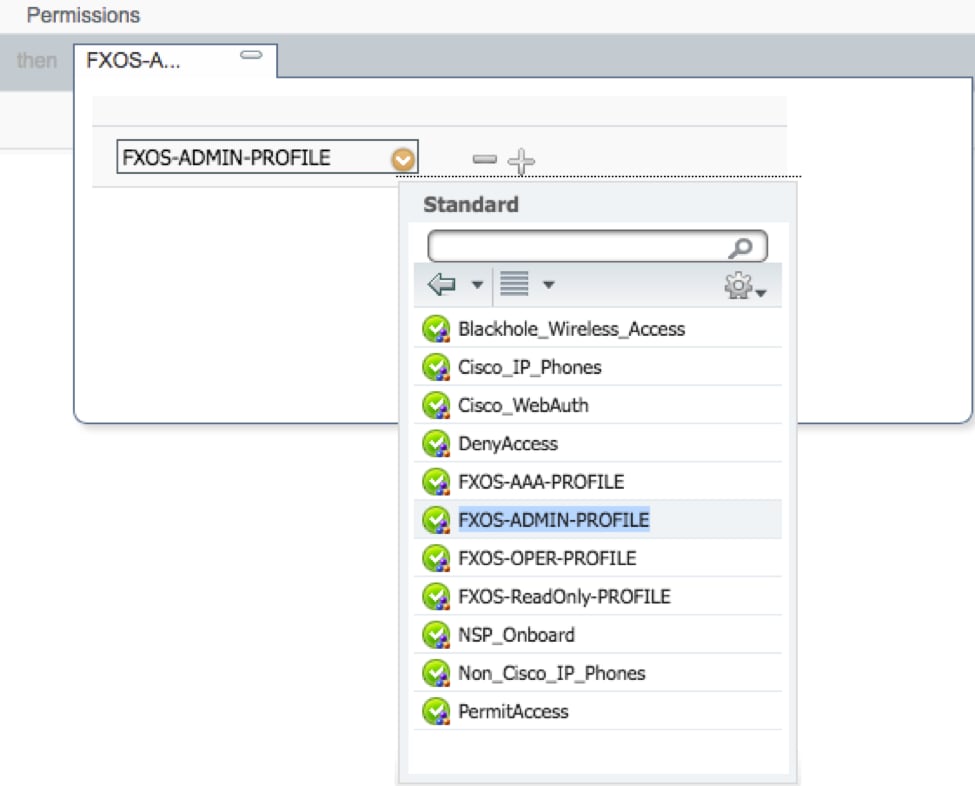

各ユーザ権限の許可プロファイルの作成

ステップ 1:[Policy] > [Policy Elements] > [Results] > [Authorization] > [Authorization Profiles] の順に選択します。

ステップ 2:許可プロファイルのすべての属性を入力します。

2.1.プロファイル名を設定する。

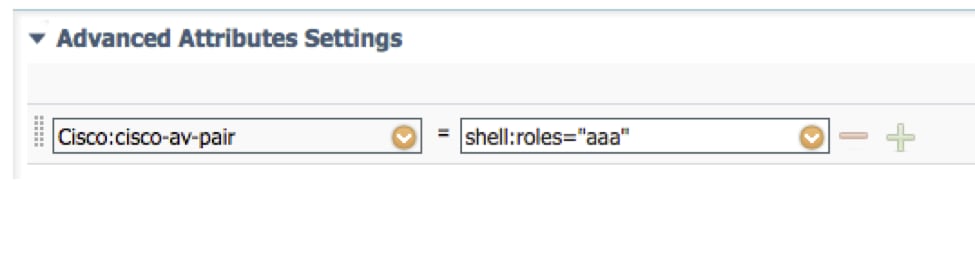

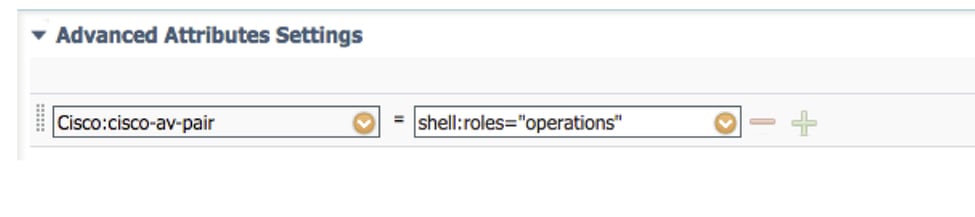

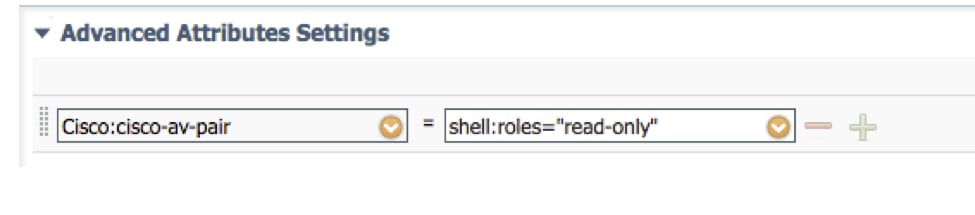

2.2. 拡張属性設定で、次のCISCO-AV-PAIRを設定する

cisco-av-pair=shell:roles="admin"

2.3. 「保存」をクリックします。

ステップ 3:残りのユーザロールに対して、次のCisco-AV-Pairsを使用してステップ2を繰り返します

cisco-av-pair=shell:roles="aaa"

cisco-av-pair=shell:roles="操作"

cisco-av-pair=shell:roles="読み取り専用"

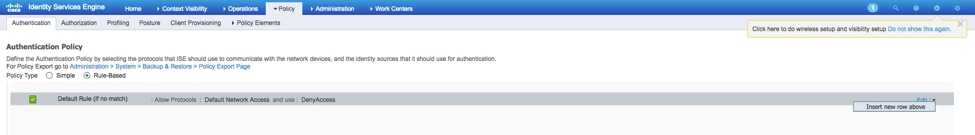

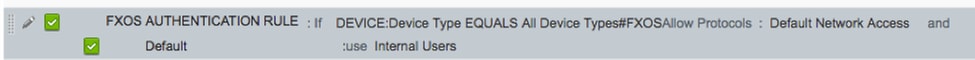

認証ポリシーの作成

ステップ 1:Policy > Authentication >の順に移動し、ルールを作成する編集の横にある矢印をクリックします。

ステップ 2:設定は簡単です。きめ細かく設定できますが、この例ではデバイスタイプを使用します。

名前:FXOS認証ルール

新しい属性/値を選択した場合:Device:Device Type Equals All Devices Types #FXOS

プロトコルの許可:既定のネットワークアクセス

使用:内部ユーザ

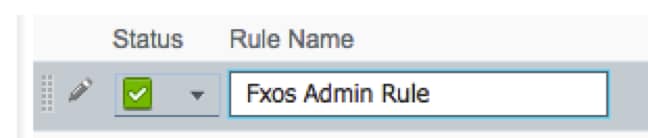

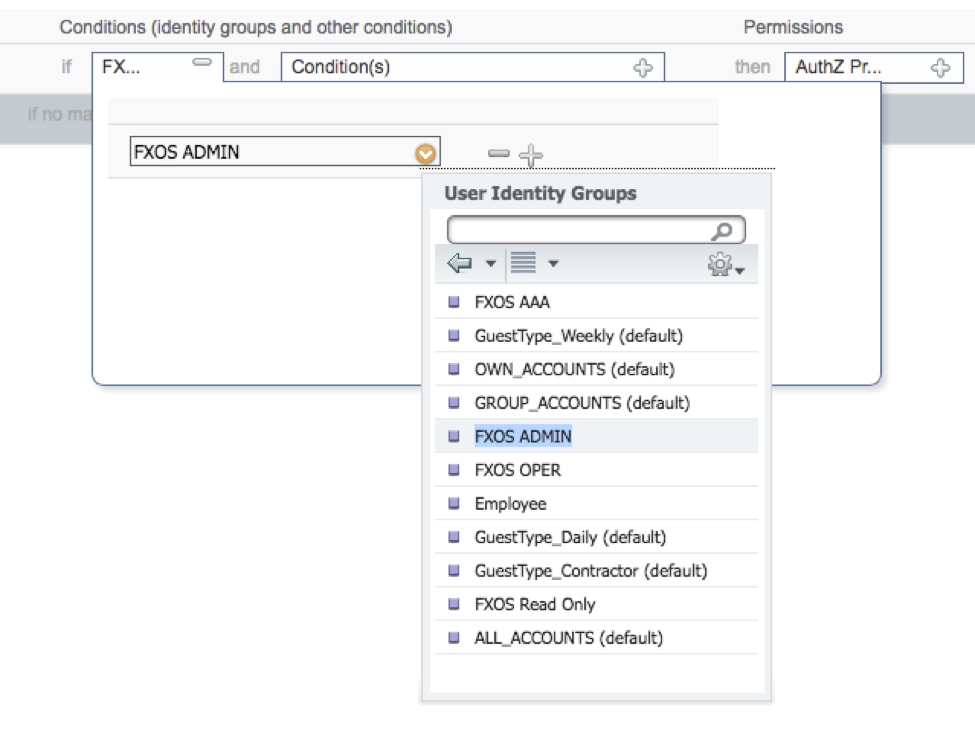

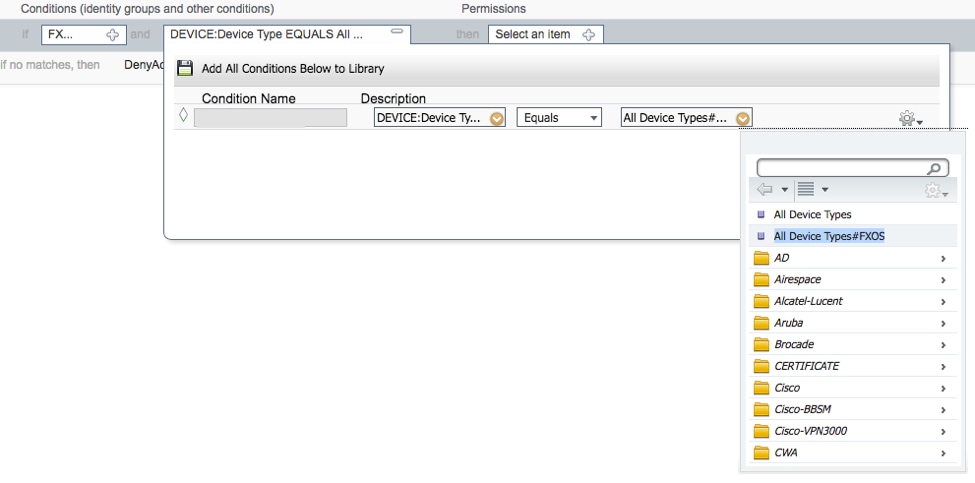

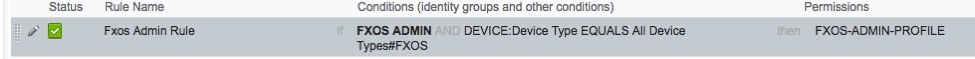

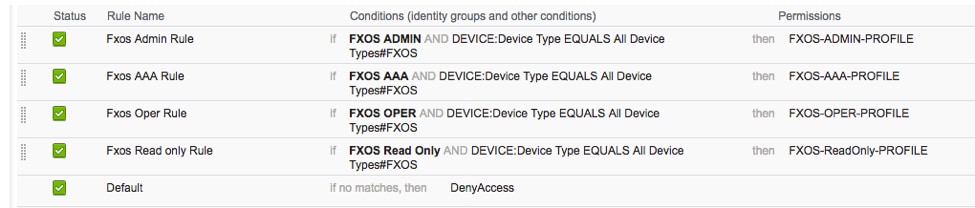

認可ポリシーの作成

ステップ 1:Policy > Authorization >の順に移動し、矢印ネットをクリックして、ルールを作成する場所を編集します。

ステップ 2:必要なパラメータを使用して、許可ルールの値を入力します。

2.1.ルール名:Fxos <USER ROLE> Rule.

2.2.次の場合:ユーザIDグループ> [<ユーザロール>]を選択します。

2.3.および:新しい条件の作成> Device:Device Type Equals All Devices Types #FXOS.

2.4.アクセス許可:標準>ユーザロールプロファイルの選択

ステップ 3:すべてのユーザロールについて手順2を繰り返します。

ステップ 4:ページの下部にあるSaveをクリックします。

確認

ここで、各ユーザをテストし、割り当てられたユーザロールを確認します。

FXOSシャーシの検証

- FXOSシャーシにTelnetまたはSSHで接続し、ISEで作成された任意のユーザを使用してログインします。

ユーザ名:fxosadmin

パスワード:

fpr4120-TAC-A#スコープセキュリティ

fpr4120-TAC-A /security # show remote-user detail

リモートユーザfxosaa:

[Description]:

ユーザ ロール:

Name(名前):aaa

名前:読み取り専用

リモートユーザfxosadmin:

[Description]:

ユーザ ロール:

名前:admin

名前:読み取り専用

リモートユーザfxosoper:

[Description]:

ユーザ ロール:

名前:operations

名前:読み取り専用

リモートユーザfxosro:

[Description]:

ユーザ ロール:

名前:読み取り専用

入力したユーザ名に応じて、FXOSシャーシCLIには、割り当てられたユーザロールに対して承認されたコマンドだけが表示されます。

管理者ユーザロール。

fpr4120-TAC-A /security # ?

確認応答

clear-user-sessionsユーザセッションのクリア

作成マネージオブジェクトの作成

delete管理対象オブジェクトの削除

disableサービスを無効にします

enableサービスの有効化

enter管理対象オブジェクトを入力します

scopeカレントモードを変更する

プロパティ値の設定

システム情報の表示

アクティブなcimcセッションの終了

fpr4120-TAC-A# fxosの接続

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

fpr4120-TAC-A(fxos)#

読み取り専用ユーザロール。

fpr4120-TAC-A /security # ?

scopeカレントモードを変更する

プロパティ値の設定

システム情報の表示

fpr4120-TAC-A# fxosの接続

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

%ロールに対する権限が拒否されました

- FXOSシャーシのIPアドレスを参照し、ISEで作成された任意のユーザを使用してログインします。

管理者ユーザロール。

読み取り専用ユーザロール。

注:ADDボタンがグレー表示されていることに注意してください。

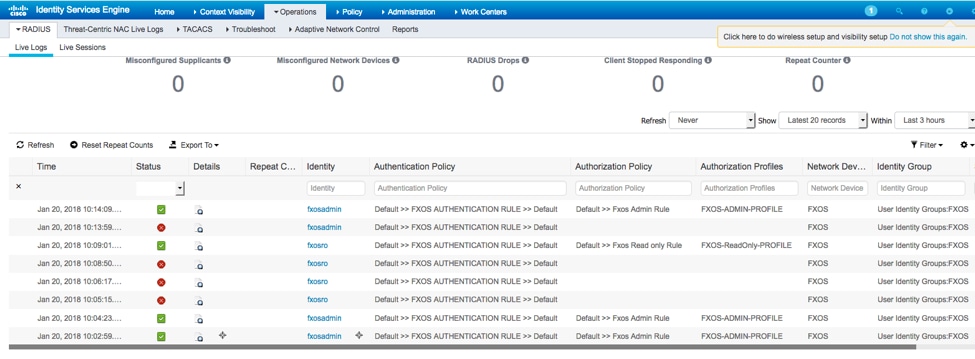

ISE 2.0 の検証

- Operations > RADIUS > Live logsの順に移動します。成功した試行と失敗した試行を確認できます。

トラブルシュート

AAA認証および認可をデバッグするには、FXOS CLIで次のコマンドを実行します。

fpr4120-TAC-A# fxosの接続

fpr4120-TAC-A(fxos)# debug aaa aaa-requests

fpr4120-TAC-A(fxos)# debug aaa event

fpr4120-TAC-A(fxos)# debug aaa errors

fpr4120-TAC-A(fxos)# term mon

認証に成功すると、次の出力が表示されます。

2018年1月20日17:18:02.410275 aaa: aaa_req_process for authentication. session no 0

2018年1月20日17:18:02.410297 aaa: aaa_req_process: General AAA request from appln: login appln_subtype: default

2018年1月20日17:18:02.410310 aaa: try_next_aaa_method

2018年1月20日17:18:02.410330 aaa: total methods configured is 1, current index to be tryed is 0

2018年1月20日17:18:02.410344 aaa: handle_req_using_method

2018年1月20日17:18:02.410356 aaa: AAA_METHOD_SERVER_GROUP

2018年1月20日17:18:02.410367 aaa: aaa_sg_method_handler group = radius

2018年1月20日17:18:02.410379 aaa: Using sg_protocol which is passed to this function

2018年1月20日17:18:02.410393 aaa: Sending request to RADIUS service

2018年1月20日17:18:02.412944 aaa: mts_send_msg_to_prot_daemon: Payload Length = 374

2018年1月20日17:18:02.412973 aaa:session: 0x8dfd68c added to the session table 1

2018年1月20日17:18:02.412987 aaa: Configured method group Succeeded

2018年1月20日17:18:02.656425 aaa: aaa_process_fd_set

2018年1月20日17:18:02.656447 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:18:02.656470 aaa: mts_message_response_handler: an mts response

2018年1月20日17:18:02.656483 aaa: prot_daemon_reponse_handler

2018年1月20日17:18:02.656497 aaa: session: 0x8dfd68c removed from the session table 0

2018年1月20日17:18:02.656512 aaa: is_aaa_resp_status_success status = 1

2018年1月20日17:18:02.656525 aaa: is_aaa_resp_status_success is TRUE

2018年1月20日17:18:02.656538 aaa: aaa_send_client_response for authentication. session->flags=21. aaa_resp->flags=0.

2018年1月20日17:18:02.656550 aaa: AAA_REQ_FLAG_NORMAL

2018年1月20日17:18:02.656577 aaa: mts_send_response成功

2018年1月20日17:18:02.700520 aaa: aaa_process_fd_set: mtscallback on aaa_accounting_q

2018年1月20日17:18:02.700688 aaa: OLD OPCODE: accounting_interim_update

2018年1月20日17:18:02.700702 aaa: aaa_create_local_acct_req: user=, session_id=, log=added user fxosro

2018年1月20日17:18:02.700725 aaa: aaa_req_process for accounting. session no 0

2018年1月20日17:18:02.700738 aaa: MTS request reference is NULL.ローカル要求

2018年1月20日17:18:02.700749 aaa: Setting AAA_REQ_RESPONSE_NOT_NEEDED

2018年1月20日17:18:02.700762 aaa: aaa_req_process: General AAA request from appln: default appln_subtype: default

2018年1月20日17:18:02.700774 aaa: try_next_aaa_method

2018年1月20日17:18:02.700798 aaa:no methods configured for default

2018年1月20日17:18:02.700810 aaa:no configuration available for this request

2018年1月20日17:18:02.700997 aaa: aaa_send_client_response for accounting. session->flags=254. aaa_resp->flags=0.

2018年1月20日17:18:02.701010 aaa: response for accounting request of old library will be sent as SUCCESS

2018年1月20日17:18:02.701021 aaa:response not needed for this request

2018年1月20日17:18:02.701033 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018年1月20日17:18:02.701044 aaa: aaa_cleanup_session

2018 Jan 20 17:18:02.701055 aaa: aaa_req should be freed.

2018年1月20日17:18:02.701067 aaa: Fall back method local succeeded

2018年1月20日17:18:02.706922 aaa: aaa_process_fd_set

2018年1月20日17:18:02.706937 aaa: aaa_process_fd_set: mtscallback on aaa_accounting_q

2018年1月20日17:18:02.706959 aaa: OLD OPCODE: accounting_interim_update

2018年1月20日17:18:02.706972 aaa: aaa_create_local_acct_req: user=, session_id=, log=ユーザ:fxosroをロール:read-only

認証に失敗すると、次の出力が表示されます。

2018年1月20日17:15:18.102130 aaa: aaa_process_fd_set

2018年1月20日17:15:18.102149 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:15:18.102267 aaa: aaa_process_fd_set

2018年1月20日17:15:18.102281 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:15:18.102363 aaa: aaa_process_fd_set

2018年1月20日17:15:18.102377 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:15:18.102456 aaa: aaa_process_fd_set

2018年1月20日17:15:18.102468 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:15:18.102489 aaa: mts_aaa_req_process

2018年1月20日17:15:18.102503 aaa: aaa_req_process for authentication. session no 0

2018年1月20日17:15:18.102526 aaa: aaa_req_process: General AAA request from appln: login appln_subtype: default

2018年1月20日17:15:18.102540 aaa: try_next_aaa_method

2018年1月20日17:15:18.102562 aaa: total methods configured is 1, current index to be tryed is 0

2018年1月20日17:15:18.102575 aaa: handle_req_using_method

2018年1月20日17:15:18.102586 aaa: AAA_METHOD_SERVER_GROUP

2018年1月20日17:15:18.102598 aaa: aaa_sg_method_handler group = radius

2018年1月20日17:15:18.102610 aaa: Using sg_protocol which is passed to this function

2018年1月20日17:15:18.102625 aaa: Sending request to RADIUS service

2018年1月20日17:15:18.102658 aaa: mts_send_msg_to_prot_daemon: Payload Length = 371

2018年1月20日17:15:18.102684 aaa:session: 0x8dfd68c added to the session table 1

2018年1月20日17:15:18.102698 aaa: Configured method group Succeeded

2018年1月20日17:15:18.273682 aaa: aaa_process_fd_set

2018年1月20日17:15:18.273724 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:15:18.273753 aaa: mts_message_response_handler: an mts response

2018年1月20日17:15:18.273768 aaa: prot_daemon_reponse_handler

2018年1月20日17:15:18.273783 aaa:session: 0x8dfd68c removed from the session table 0

2018年1月20日17:15:18.273801 aaa: is_aaa_resp_status_success status = 2

2018年1月20日17:15:18.273815 aaa: is_aaa_resp_status_success is TRUE

2018年1月20日17:15:18.273829 aaa: aaa_send_client_response for authentication. session->flags=21. aaa_resp->flags=0.

2018年1月20日17:15:18.273843 aaa: AAA_REQ_FLAG_NORMAL

2018年1月20日17:15:18.273877 aaa: mts_send_response成功

2018年1月20日17:15:18.273902 aaa: aaa_cleanup_session

2018年1月20日17:15:18.273916 aaa: mts_drop of request msg

2018 Jan 20 17:15:18.273935 aaa: aaa_req should be freed.

2018年1月20日17:15:18.280416 aaa: aaa_process_fd_set

2018年1月20日17:15:18.280443 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018年1月20日17:15:18.280454 aaa: aaa_enable_info_config: GET_REQ for aaa loginエラーメッセージ

2018年1月20日17:15:18.280460 aaa: got back the return value of configuration operation:unknown security item

関連情報

TACACS/RADIUS認証が有効になっている場合、FX-OS CLIのEthanalyzerコマンドはパスワードの入力を求めます。この動作はバグによって引き起こされます。

バグID: CSCvg87518

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

22-Jan-2018 |

初版 |

シスコ エンジニア提供

- トニー・レミレス・ハーフチTAC

- ホセ・ソト・ノラスコTAC

- エズイエル・トルクイトルTAC

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック