はじめに

このドキュメントでは、FP9300でASAトランスペアレントを導入する方法について説明します。デフォルトでは、ASAがFP9300内に導入されると、ファイアウォールモードはルータになり、FTDテンプレート用に用意されているトランスペアレントモードを選択するオプションはありません。

これに対し、トランスペアレントファイアウォールは、「bump-in-the-wire」または「ステルスファイアウォール」のように動作するレイヤ2ファイアウォールであり、接続されたデバイスへのルータホップとしては認識されません。ただし、他のファイアウォールと同様に、インターフェイス間のアクセスコントロールが制御され、通常のファイアウォールチェックがすべて実行されます。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ASAトランスペアレントモード

-

FP9300アーキテクチャ

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ASAを展開する場合、FTDを展開するときに、ファイアウォールモードをそのまま選択するオプションはありません。

ASAを導入すると、ルーテッドモードで事前設定されます。

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

Chassis Managerからファイアウォールモードを設定するオプションがないため、ASA CLIから実行する必要があります。

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

設定を保存した後は、トランスペアレントモードがデバイスにすでに設定されていても、ASAアプライアンスで実行されているため、リロードが必要になります。デバイスが起動すると、そのデバイスはすでにトランスペアレントモードでセットアップされ、すべての設定は予期したとおりにクリアされていますが、Chassis Managerには、導入された元の設定がまだ表示されています。

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

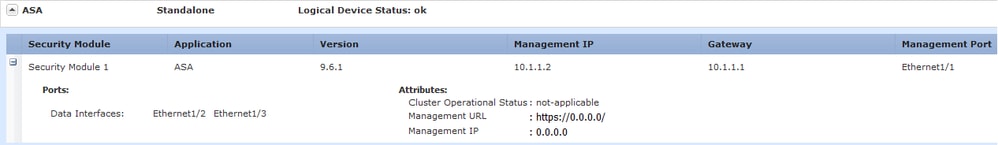

Chassis Managerでは、管理ポートの設定も削除されたことが確認できます。

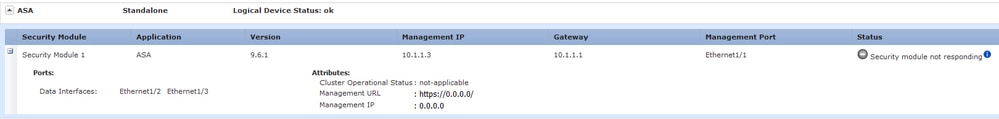

再導入は、導入の開始時と同様に、管理インターフェイス設定とクラスタ設定(該当する場合)で、Chassis Managerからデバイスに実行する必要があります。シャーシマネージャがデバイスを再検出します。最初の5分間は、図に示すように、デバイスのステータスが「Security module not responding」と表示されます。

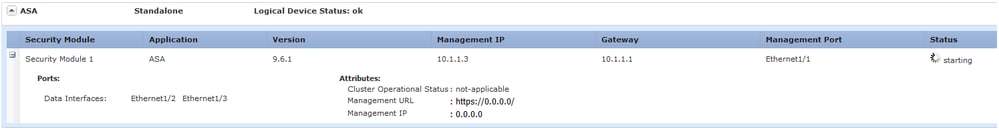

数分後に、デバイスが再起動されます。

確認

ASAがオンラインに戻ったら、CLIから次のコマンドを使用して、デバイスがトランスペアレントモードであり、管理IPアドレスが設定されていることを確認できます。

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

Chassis ManagerからASAが展開されている場合にファイアウォールモードを選択する機能は、不具合CSCvc13164およびCSCvd91791から要求されています。