はじめに

このドキュメントでは、セキュアファイアウォール脅威対策(FTD)のフェールオーバーステータスメッセージを理解する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure FTDのハイアベイラビリティ(HA)セットアップ

- Cisco Firewall Management Center(FMC)の基本的なユーザビリティ

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco FMC v7.2.5

- Cisco Firepower 9300シリーズv7.2.5

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

フェールオーバー状態の監視の概要

FTDデバイスは、各ユニットの全体的な健全性とインターフェイスの健全性を監視します。FTDは、ユニットのヘルスモニタリングとインターフェイスモニタリングに基づいて各ユニットの状態を判別するためにテストを実行します。HAペアの各ユニットの状態を判別するテストが失敗すると、フェールオーバーのイベントがトリガーされます。

フェールオーバーステータスメッセージ

使用例 – フェールオーバーなしのデータリンクダウン

FTD HAでインターフェイスモニタリングが有効になっていない場合、データリンク障害が発生すると、インターフェイスに対するヘルスモニタテストが実行されないため、フェールオーバーイベントはトリガーされません。

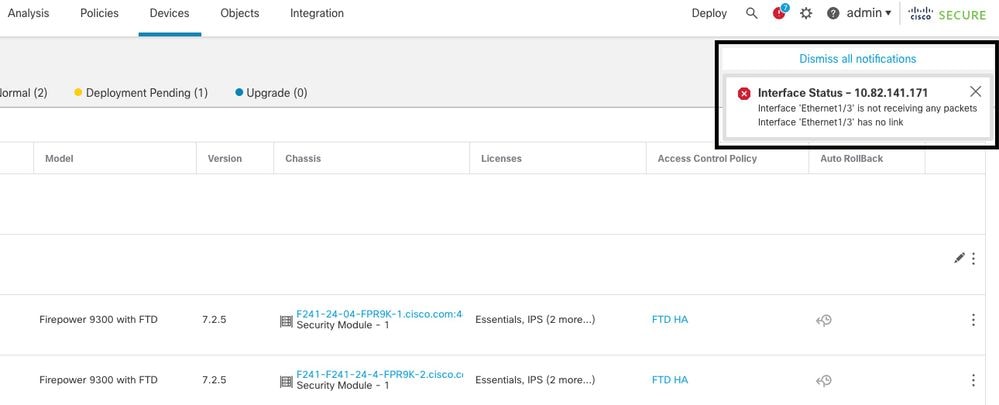

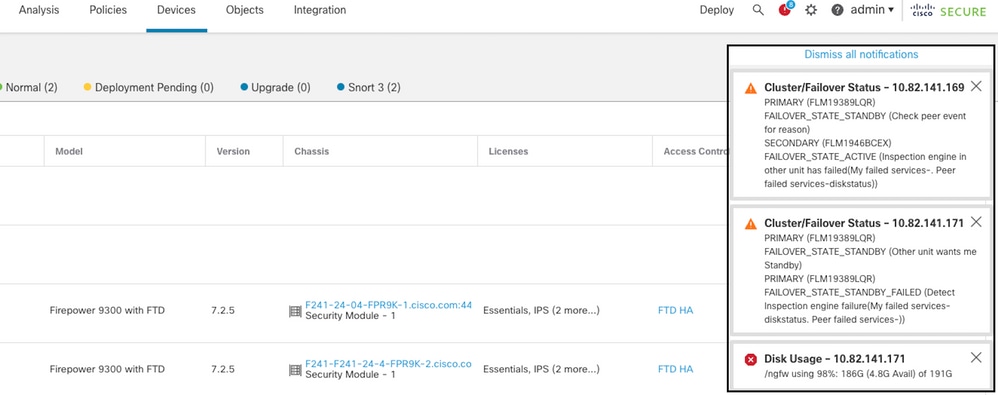

この図は、データ・リンク障害のアラートを示していますが、フェイルオーバー・アラートはトリガーされません。

link downアラート

link downアラート

データリンクの状態とステータスを確認するには、次のコマンドを使用します。

- show failover:各ユニットとインターフェイスのフェールオーバーステータスに関する情報を表示します。

Monitored Interfaces 1 of 1291 maximum

...

This host: Primary - Active

Active time: 3998 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.1): Normal (Waiting)

Interface INSIDE (172.16.10.1): No Link (Not-Monitored)

Interface OUTSIDE (192.168.20.1): Normal (Waiting)

Interface diagnostic (0.0.0.0): Normal (Not-Monitored)

...

Other host: Secondary - Standby Ready

Active time: 0 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.2): Normal (Waiting)

Interface INSIDE (172.16.10.2): Normal (Waiting)

Interface OUTSIDE (192.168.20.2): Normal (Waiting)

Interface diagnostic (0.0.0.0): Normal (Not-Monitored)

インターフェイスの状態が「Waiting」の場合、インターフェイスはアップ状態であるにもかかわらず、ピアユニットの対応するインターフェイスからまだhelloパケットを受信していないことを意味します。

一方、「No Link (Not-Monitored)」という状態は、インターフェイスの物理リンクがダウンしているが、フェールオーバープロセスによってモニタされていないことを意味します。

停止を避けるために、すべての重要なインターフェイスでインターフェイスのヘルスモニタを有効にし、対応するスタンバイIPアドレスを設定することを強く推奨します。

インターフェイスモニタリングを有効にするには、 Device > Device Management > High Availability > Monitored Interfaces.

次の図に、「Monitored Interfaces」タブを示します。

監視対象インターフェイス

監視対象インターフェイス

モニタ対象のインターフェイスとスタンバイIPアドレスのステータスを確認するには、次のコマンドを実行します。

- show failover:各ユニットとインターフェイスのフェールオーバーステータスに関する情報を表示します。

Monitored Interfaces 3 of 1291 maximum

...

This host: Primary - Active

Active time: 3998 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.1): Normal (Monitored)

Interface INSIDE (172.16.10.1): No Link (Monitored)

Interface OUTSIDE (192.168.20.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

...

Other host: Secondary - Standby Ready

Active time: 0 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.2): Normal (Monitored)

Interface INSIDE (172.16.10.2): Normal (Monitored)

Interface OUTSIDE (192.168.20.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

使用例 – インターフェイスのヘルスエラー

あるユニットがモニタ対象のインターフェイスで15秒間helloメッセージを受信せず、あるユニットでインターフェイステストが失敗した後に他のユニットで動作している場合、そのインターフェイスは障害が発生したと見なされます。 障害が発生したインターフェイスの数に対して定義したしきい値を満たし、アクティブユニットのインターフェイスの障害数がスタンバイユニットのインターフェイスの障害数よりも多い場合は、フェールオーバーが発生します。 インターフェイスのしきい値を変更するには、

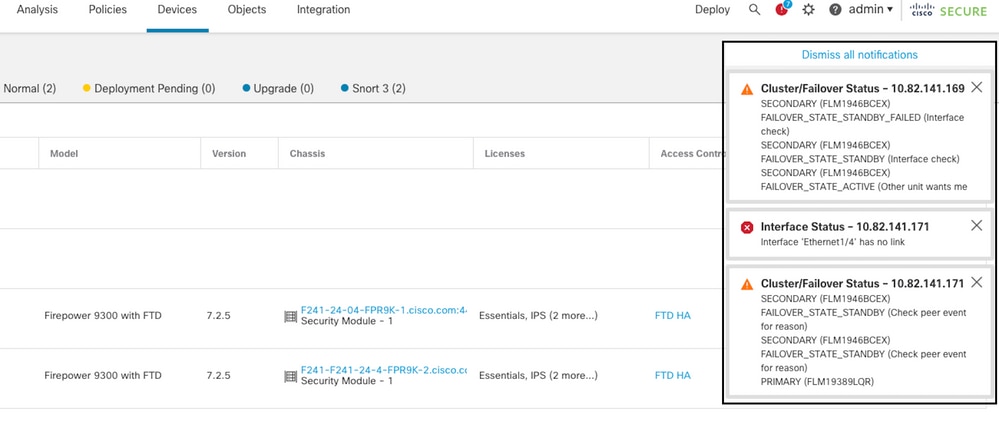

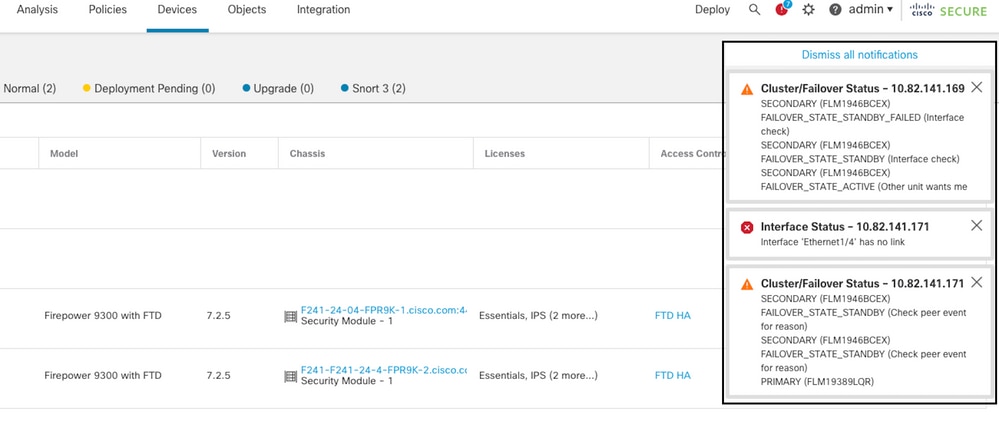

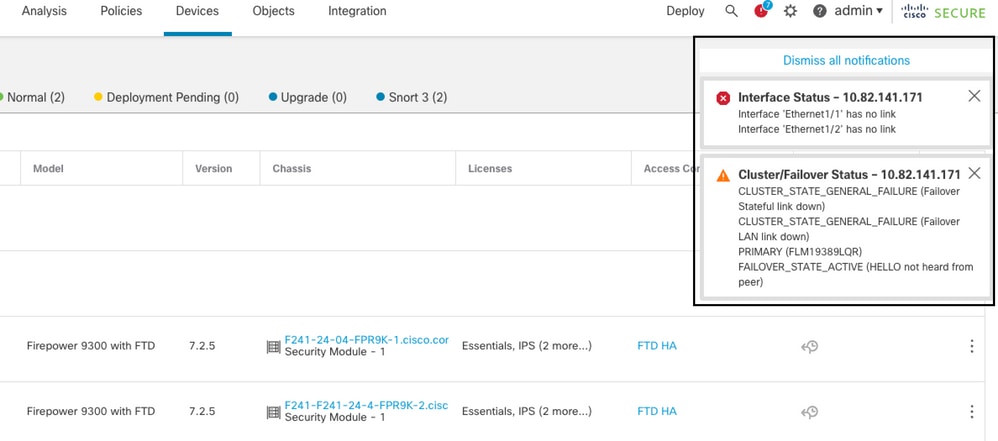

次の図は、インターフェイスの障害時に生成されるアラートを示しています。

リンクダウンによるフェールオーバーイベント

リンクダウンによるフェールオーバーイベント

失敗の理由を確認するには、次のコマンドを使用します。

- show failover state:このコマンドは、両方のユニットのフェールオーバー状態とフェールオーバーの理由として最後に報告されたものを表示します。

firepower# show failover state

This host - Primary

Active Ifc Failure 19:14:54 UTC Sep 26 2023

Other host - Secondary

Failed Ifc Failure 19:31:35 UTC Sep 26 2023

OUTSIDE: No Link

- show failover history:フェールオーバー履歴を表示します。フェールオーバー履歴には、過去のフェールオーバー状態の変更と状態変更の理由が表示されます。

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

19:31:35 UTC Sep 26 2023

Active Failed Interface check

This host:1

single_vf: OUTSIDE

Other host:0

使用例 – ディスク使用率が高い

アクティブユニットのディスクスペースの使用率が90 %を超えた場合は、フェールオーバーイベントがトリガーされます。

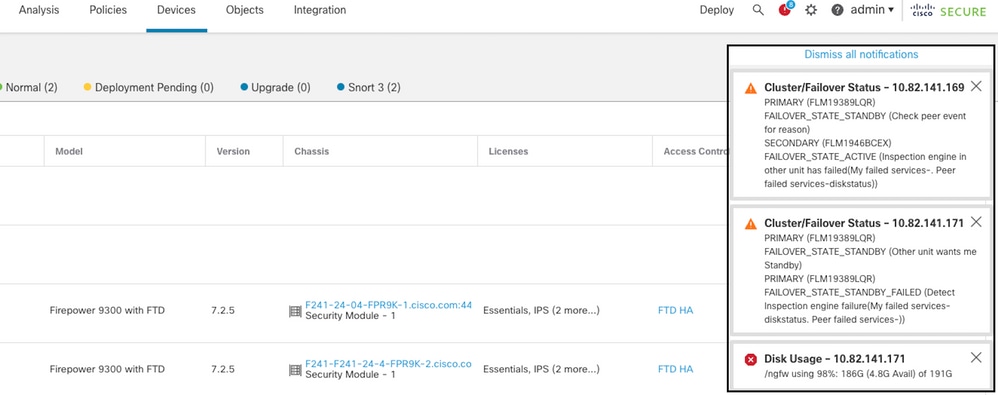

次の図は、ディスクがいっぱいになった場合に生成されるアラートを示しています。

ディスク使用によるフェイルオーバー

ディスク使用によるフェイルオーバー

失敗の理由を確認するには、次のコマンドを使用します。

- show failover history:フェールオーバー履歴を表示します。フェールオーバー履歴には、過去のフェールオーバー状態の変化と、その状態の変化の理由が表示されます。

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

20:17:11 UTC Sep 26 2023

Active Standby Ready Other unit wants me Standby

Inspection engine in other unit has failed)

20:17:11 UTC Sep 26 2023. Standby Ready Failed Detect Inspection engine failure

Active due to disk failure

- show failover:各ユニットのフェールオーバーステータスに関する情報を表示します。

firepower# show failover | include host|disk

This host: Primary - Failed

slot 2: diskstatus rev (1.0) status (down)

Other host: Secondary - Active

slot 2: diskstatus rev (1.0) status (up)

admin@firepower:/ngfw/Volume/home$ df -h /ngfw

Filesystem Size Used Avail Use% Mounted on

/dev/sda6 191G 186G 4.8G 98% /ngfw

使用例 – Lina Traceback

回線トレースバックの場合、フェールオーバーイベントがトリガーされる可能性があります。

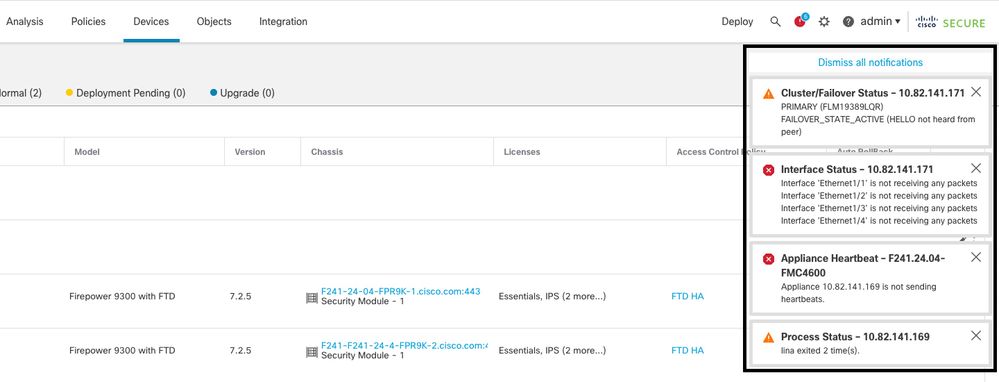

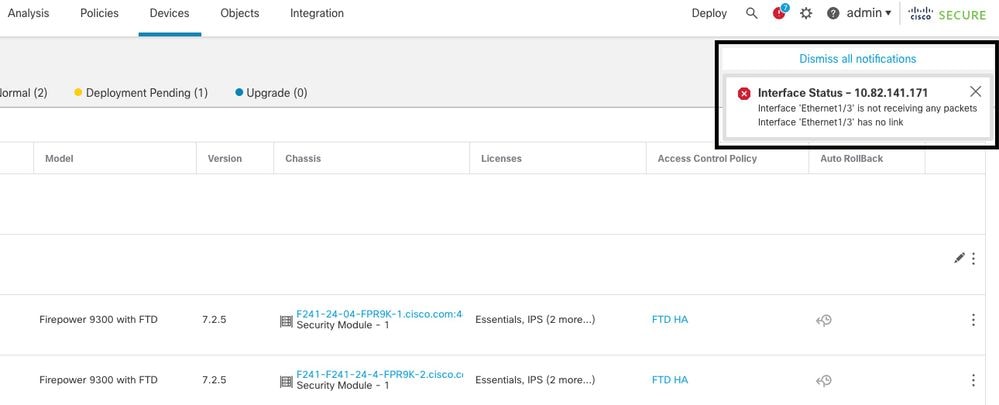

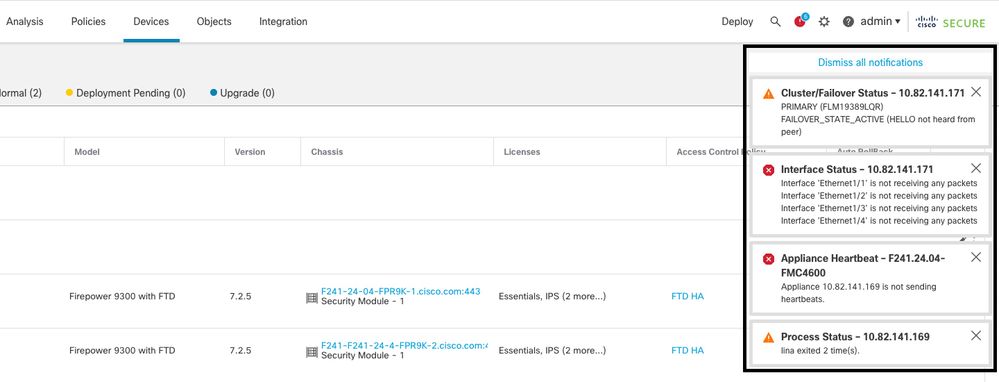

次の図は、lina tracebackの場合に生成されるアラートを示しています。

lina tracebackを使用したフェールオーバー

lina tracebackを使用したフェールオーバー

失敗の理由を確認するには、次のコマンドを使用します。

- show failover history:フェールオーバー履歴を表示します。フェールオーバー履歴には、過去のフェールオーバー状態の変更と状態の変更理由が表示されます。

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

8:36:02 UTC Sep 27 2023

Standby Ready Just Active HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Just Active Active Drain HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Active Drain Active Applying Config HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Active Applying Config Active Config Applied HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Active Config Applied Active HELLO not heard from peer

(failover link up, no response from peer)

lina tracebackの場合は、次のコマンドを使用してコアファイルを見つけます。

root@firepower:/opt/cisco/csp/applications# cd /var/data/cores

root@firepower:/var/data/cores# ls -l

total 29016

-rw------- 1 root root 29656250 Sep 27 18:40 core.lina.11.13995.1695839747.gz

lina tracebackの場合は、トラブルシューティングファイルを収集し、コアファイルをエクスポートして、Cisco TACに連絡することを強くお勧めします。

使用例 – Snortインスタンスの停止

アクティブユニットのSnortインスタンスの50 %以上がダウンした場合は、フェールオーバーがトリガーされます。

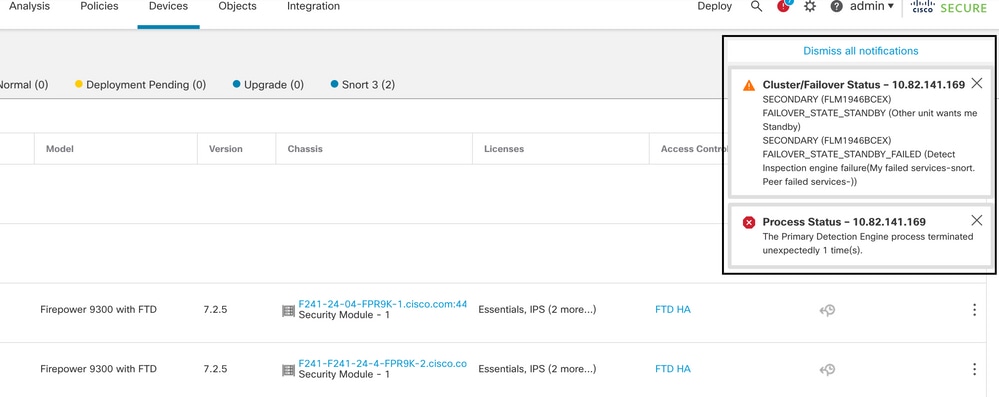

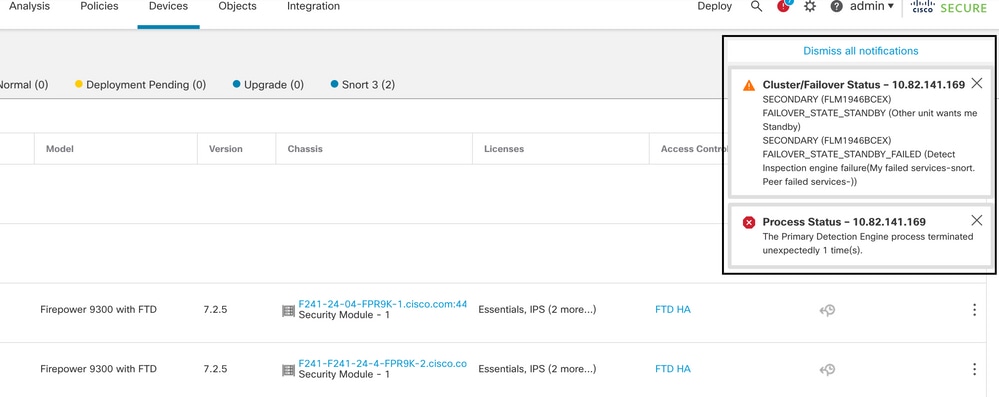

次の図は、Snortが失敗した場合に生成されるアラートを示しています。

snortトレースバックによるフェールオーバー

snortトレースバックによるフェールオーバー

失敗の理由を確認するには、次のコマンドを使用します。

- show failover history:フェールオーバー履歴を表示します。フェールオーバー履歴には、過去のフェールオーバー状態の変更と状態の変更理由が表示されます。

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

21:22:03 UTC Sep 26 2023

Standby Ready Just Active Inspection engine in other unit has failed

due to snort failure

21:22:03 UTC Sep 26 2023

Just Active Active Drain Inspection engine in other unit has failed

due to snort failure

21:22:03 UTC Sep 26 2023

Active Drain Active Applying Config Inspection engine in other unit has failed

due to snort failure

21:22:03 UTC Sep 26 2023

Active Applying Config Active Config Applied Inspection engine in other unit has failed

due to snort failure

- show failover:ユニットのフェールオーバーステータスに関する情報を表示します。

firepower# show failover | include host|snort

This host: Secondart - Active

slot 1: snort rev (1.0) status (up)

Other host: Primary - Failed

slot 1: snort rev (1.0) status (down)

Firepower-module1#

Snort tracebackの場合は、次のコマンドを使用してcrashinfoファイルまたはコアファイルを見つけます。

For snort3:

root@firepower# cd /ngfw/var/log/crashinfo/

root@firepower:/ngfw/var/log/crashinfo# ls -l

total 4

-rw-r--r-- 1 root root 1052 Sep 27 17:37 snort3-crashinfo.1695836265.851283

For snort2:

root@firepower# cd/var/data/cores

root@firepower:/var/data/cores# ls -al

total 256912

-rw-r--r-- 1 root root 46087443 Apr 9 13:04 core.snort.24638.1586437471.gz

Snortトレースバックの場合は、トラブルシューティングファイルを収集し、コアファイルをエクスポートして、Cisco TACに連絡することを強くお勧めします。

使用例 – ハードウェアまたは電源障害

FTDデバイスは、helloメッセージを使用してフェールオーバーリンクを監視することにより、相手側ユニットの健全性を判断します。 フェールオーバーリンクでユニットで3回連続してhelloメッセージが受信されず、監視対象のインターフェイスでテストが失敗した場合は、フェールオーバーイベントがトリガーされる可能性があります。

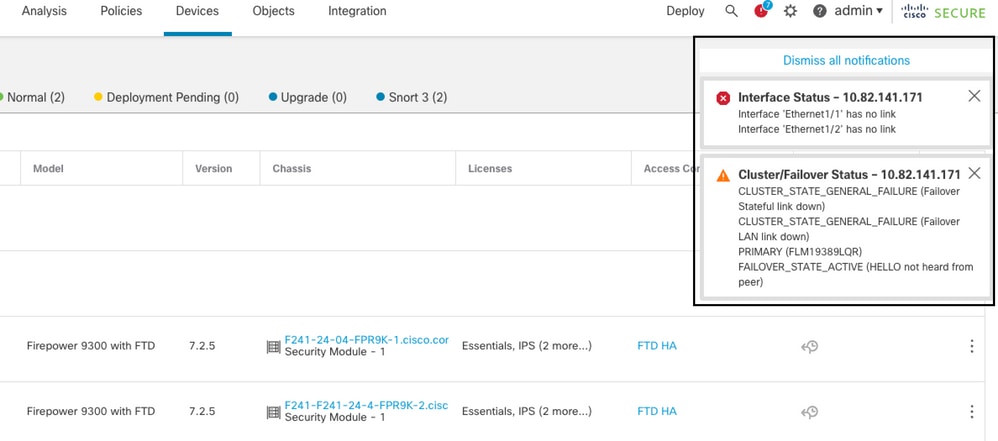

次の図は、電源障害が発生した場合に生成されるアラートを示しています。

電源障害を伴うフェールオーバー

電源障害を伴うフェールオーバー

失敗の理由を確認するには、次のコマンドを使用します。

- show failover history:フェールオーバー履歴を表示します。フェールオーバー履歴には、過去のフェールオーバー状態の変更と状態の変更理由が表示されます。

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

22:14:42 UTC Sep 26 2023

Standby Ready Just Active HELLO not heard from peer

(failover link down)

22:14:42 UTC Sep 26 2023

Just Active Active Drain HELLO not heard from peer

(failover link down

22:14:42 UTC Sep 26 2023

Active Drain Active Applying Config HELLO not heard from peer

(failover link down

22:14:42 UTC Sep 26 2023

Active Applying Config Active Config Applied HELLO not heard from peer

(failover link down)

22:14:42 UTC Sep 26 2023

Active Config Applied Active HELLO not heard from peer

(failover link down)

- show failover state:このコマンドは、両方のユニットのフェールオーバーの状態と、フェールオーバーの理由として最後に報告されたものを表示します。

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Failed Comm Failure 22:14:42 UTC Sep 26 2023

使用例 – MIO-Hearbeat障害(ハードウェアデバイス)

アプリケーションインスタンスは、定期的にハートビートをスーパーバイザに送信します。ハートビート応答が受信されない場合は、フェールオーバーイベントをトリガーできます。

失敗の理由を確認するには、次のコマンドを使用します。

- show failover history:フェールオーバー履歴を表示します。フェールオーバー履歴には、過去のフェールオーバー状態の変更と状態の変更理由が表示されます。

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

02:35:08 UTC Sep 26 2023

Active Failed MIO-blade heartbeat failure

02:35:12 UTC Sep 26 2023

Failed Negotiation MIO-blade heartbeat recovered

.

.

.

02:37:02 UTC Sep 26 2023

Sync File System Bulk Sync Detected an Active mate

02:37:14 UTC Sep 26 2023

Bulk Sync Standby Ready Detected an Active mate

MIO-hearbeatが失敗した場合は、トラブルシューティングファイルを収集し、FXOSからテクニカルログを表示して、Cisco TACに連絡することを強くお勧めします。

Firepower 4100/9300の場合、show tech-support chassisおよびshow tech-support moduleを収集します。

FPR1000/2100およびセキュアなファイアウォール3100/4200の場合、show tech-support fprmを収集します。

関連情報

フィードバック

フィードバック