はじめに

このドキュメントでは、Firepower Management Center(FMC)で管理アクセス用の外部2要素認証(XCA)を設定するために必要な手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower管理センター(FMC)オブジェクトの構成

- Identity Services Engine(ISE)の管理

使用するコンポーネント

- バージョン6.3.0が稼働しているCiscoFirepowerマネジメントセンター(FMC)

- バージョン2.6.0.156を実行するCisco Identity Services Engine(ISE)

- Duo Authenticationプロキシサーバとして機能するFMC、ISE、およびインターネットに接続できるWindowsのサポート対象バージョン(https://duo.com/docs/authproxy-reference#new-proxy-install)

- FMC、ISE、およびDuo Administration PortalにアクセスするためのWindowsマシン

- Duo Webアカウント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

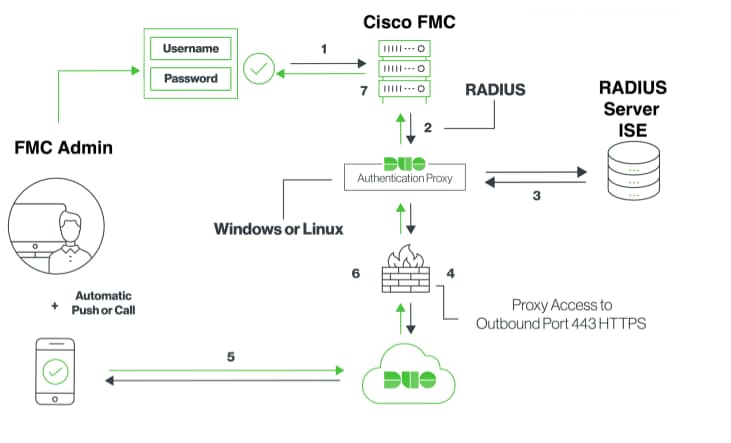

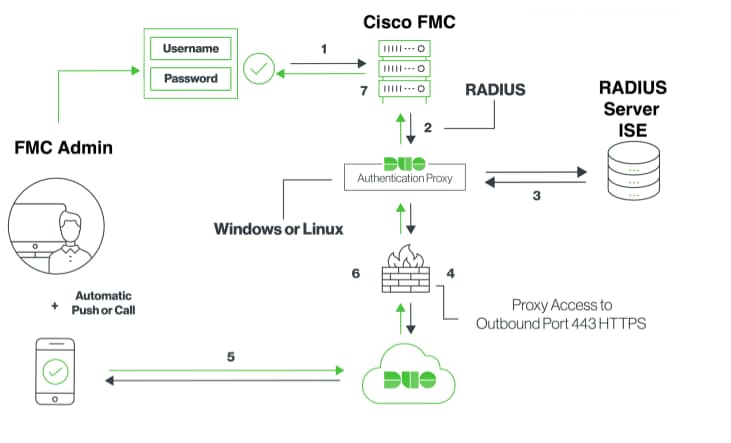

FMC管理者はISEサーバに対して認証を行い、プッシュ通知の形式の追加認証がDuo Authentication Proxyサーバによって管理者のモバイルデバイスに送信されます。

認証フロー

認証フローの説明

- Cisco FMCに対して開始されたプライマリ認証。

- Cisco FMCがDuo Authentication Proxyに認証要求を送信します。

- プライマリ認証にはActive DirectoryまたはRADIUSを使用する必要があります。

- TCPポート443経由でDuo SecurityへのDuo Authentication Proxy接続が確立されました。

- Duo Securityのサービスを介した二次認証。

- Duo認証プロキシが認証応答を受信します。

- Cisco FMC GUIアクセスが許可されます。

設定

設定を完了するには、次のセクションを考慮してください。

FMCでの設定手順

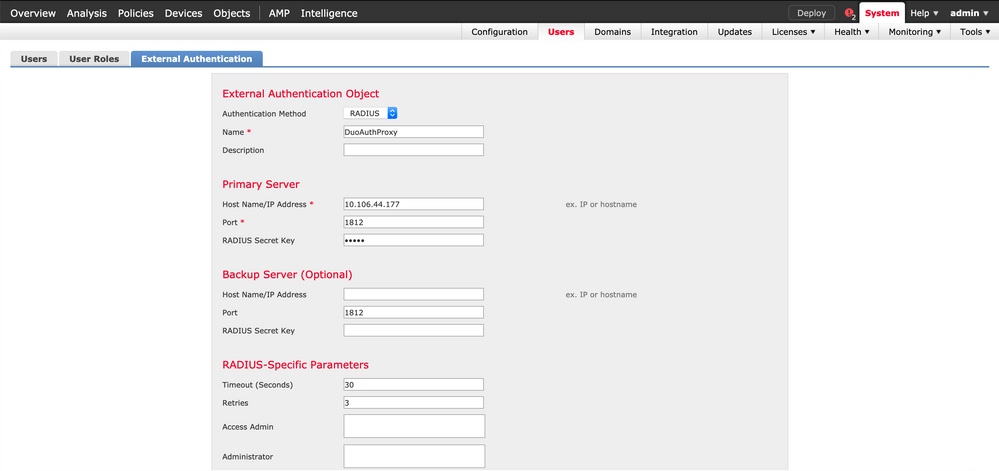

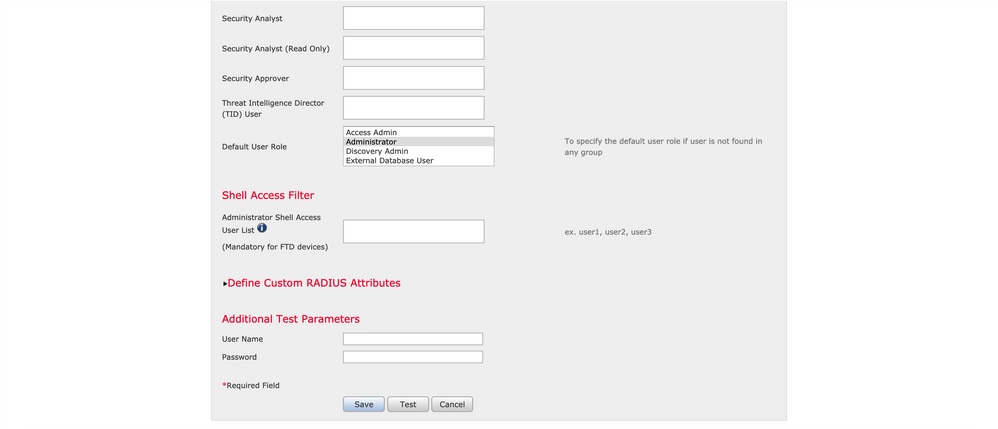

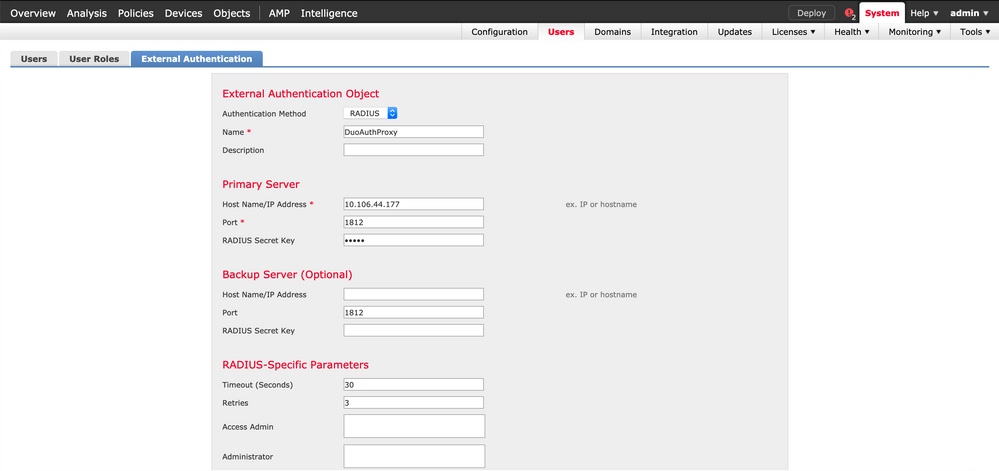

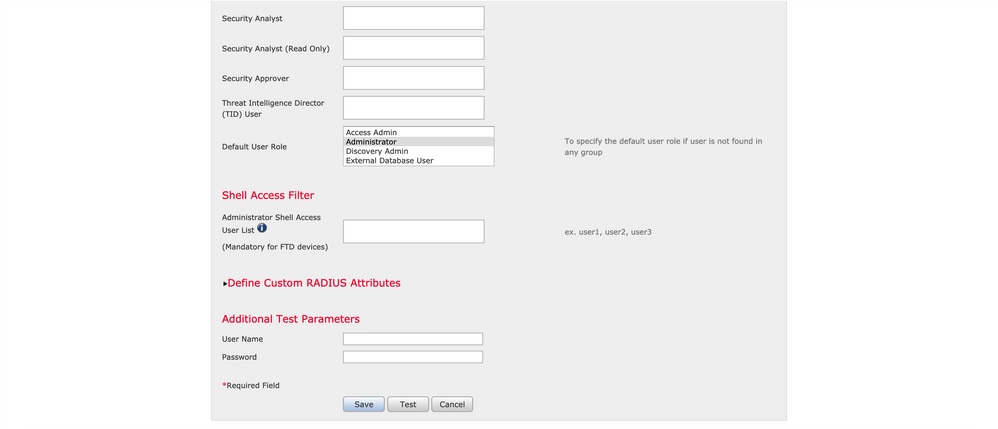

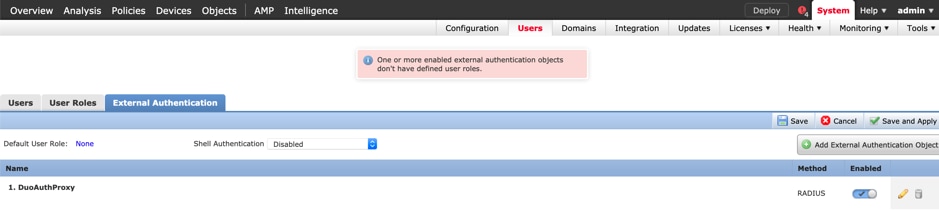

ステップ 1:System > Users > External Authenticationの順に移動します。 外部認証オブジェクトを作成し、認証方式をRADIUSに設定します。 図に示すように、Default User RoleでAdministratorが選択されていることを確認します。

注:10.106.44.177はDuo Authentication ProxyサーバのサンプルIPアドレスです。

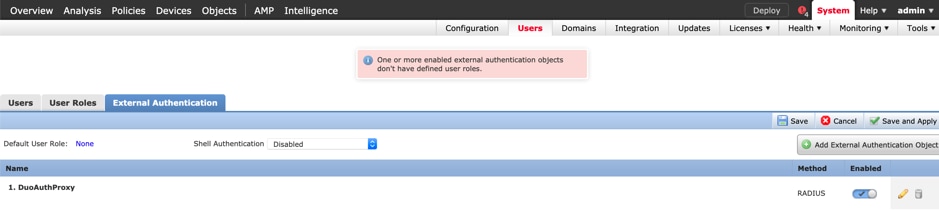

SaveとApplyをクリックします。図に示すように、警告を無視します。

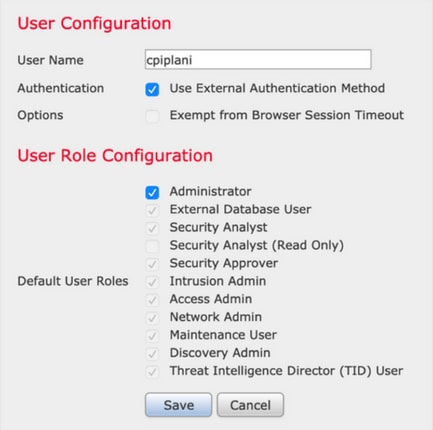

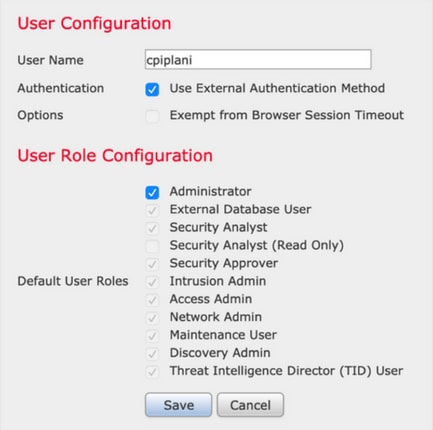

ステップ 2: System > Users > Usersの順に移動します。 ユーザを作成し、図に示すようにAuthentication Method as Externalにチェックマークを付けます。

ステップ 1:Duo Authentication Proxy Serverをダウンロードしてインストールします。

Windowsマシンにログインし、Duo Authentication Proxy Serverをインストールします

1つ以上のCPU、200 MBのディスク領域、4 GBのRAMを搭載したシステムを使用することをお勧めします

注:このマシンは、FMC、RADIUSサーバ(この例ではISE)、Duo Cloud(インターネット)にアクセスできる必要があります。

ステップ 2:authproxy.cfgファイルを設定します。

メモ帳++またはワードパッドなどのテキストエディタでこのファイルを開きます。

注:デフォルトの場所は、C:\Program Files (x86)\Duo Security Authentication Proxy\conf\authproxy.cfgです。

authproxy.cfgファイルを編集し、次の設定を追加します。

[radius_client]

host=10.197.223.23 Sample IP Address of the ISE server

secret=cisco Password configured on the ISE server in order to register the network device

FMCのIPアドレスは、RADIUS秘密鍵とともに設定する必要があります。

[radius_server_auto]

ikey=xxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=api-xxxxxxxx.duosecurity.com

radius_ip_1=10.197.223.76 IP of FMC

radius_secret_1=cisco Radius secret key used on the FMC

failmode=safe

client=radius_client

port=1812

api_timeout=

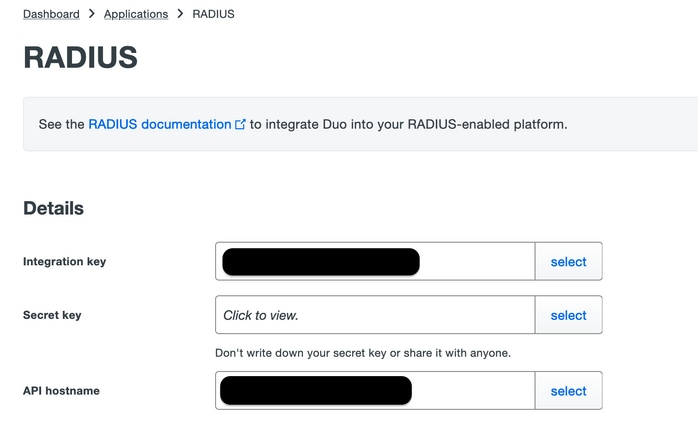

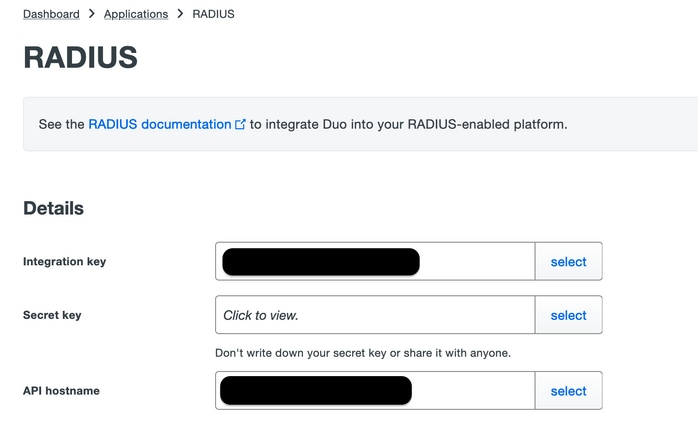

ikey、skey、およびapi_hostパラメータを必ず設定してください。これらの値を取得するには、Duoアカウント(Duo Admin Login)にログインし、Applications > Protect an Applicationに移動します。次に、図に示すように、RADIUS認証アプリケーションを選択します。

統合キー= ikey

秘密キー= skey

APIホスト名= api_host

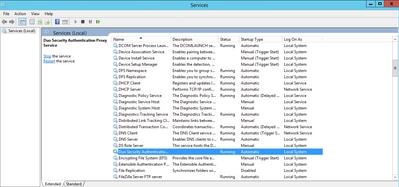

ステップ 3:Duo Security Authentication Proxyサービスを再起動します。ファイルを保存し、WindowsマシンでDuoサービスを再起動します。

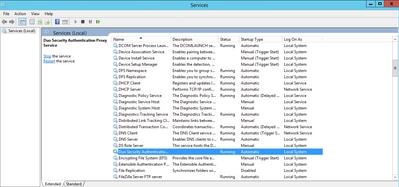

Windowsサービスコンソール(services.msc)を開きます。サービスのリストでDuo Security Authentication Proxy Serviceを探し、次の図に示すようにRestartをクリックします。

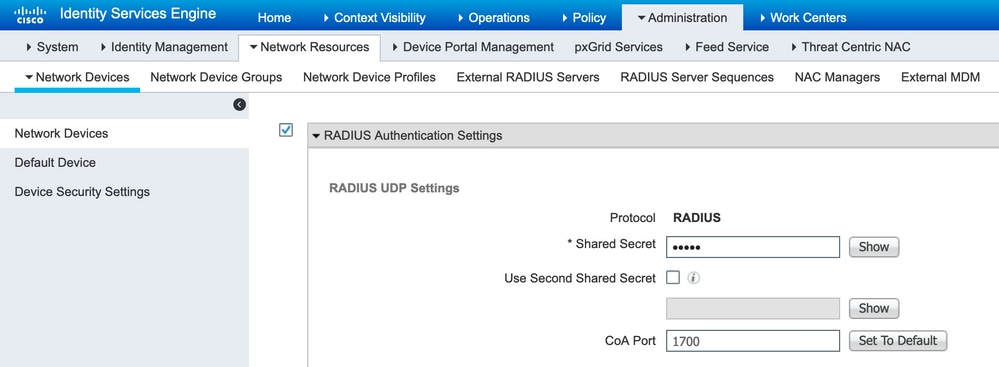

ISEでの設定手順

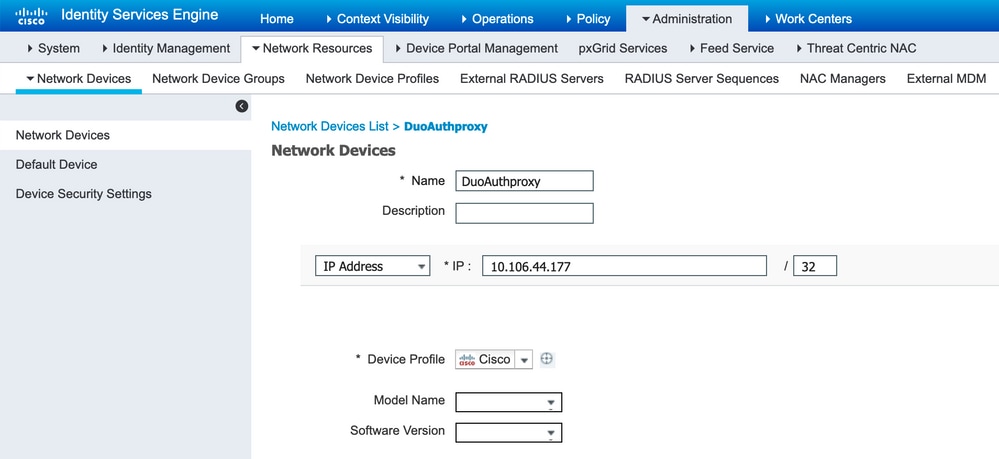

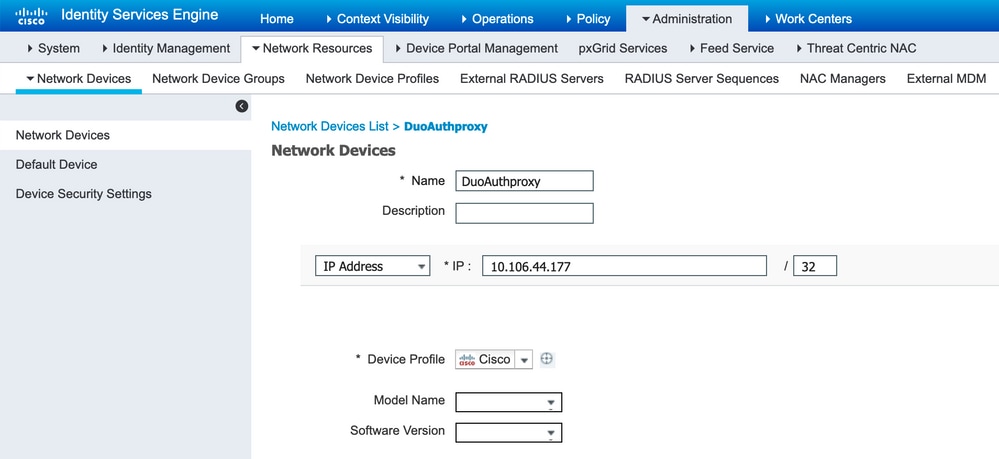

ステップ 1:Administration > Network Devicesの順に移動し、Addをクリックして、次の図に示すようにネットワークデバイスを設定します。

注:10.106.44.177はDuo Authentication ProxyサーバのサンプルIPアドレスです。

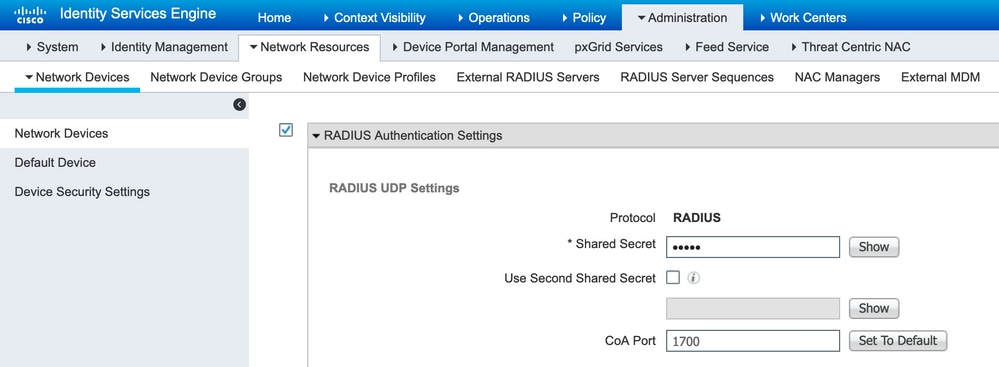

次の図に示すように、secretのauthproxy.cfgで説明されているように共有秘密を設定します。

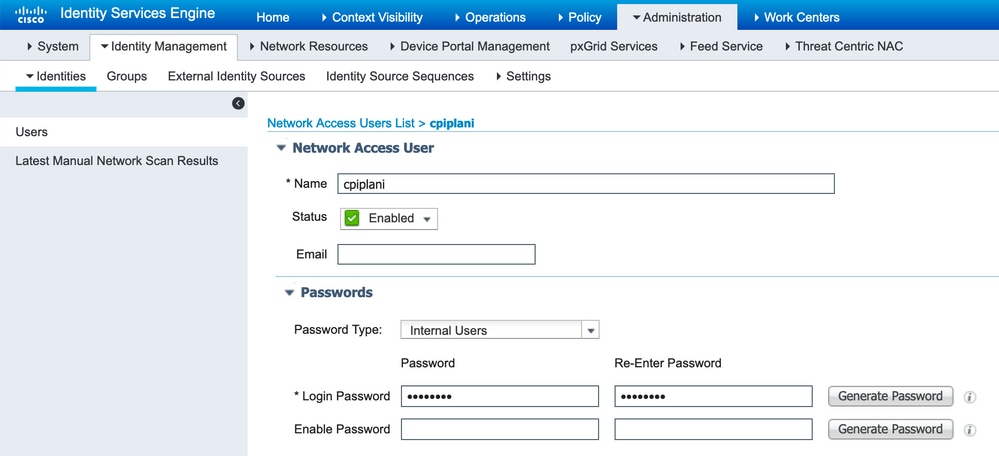

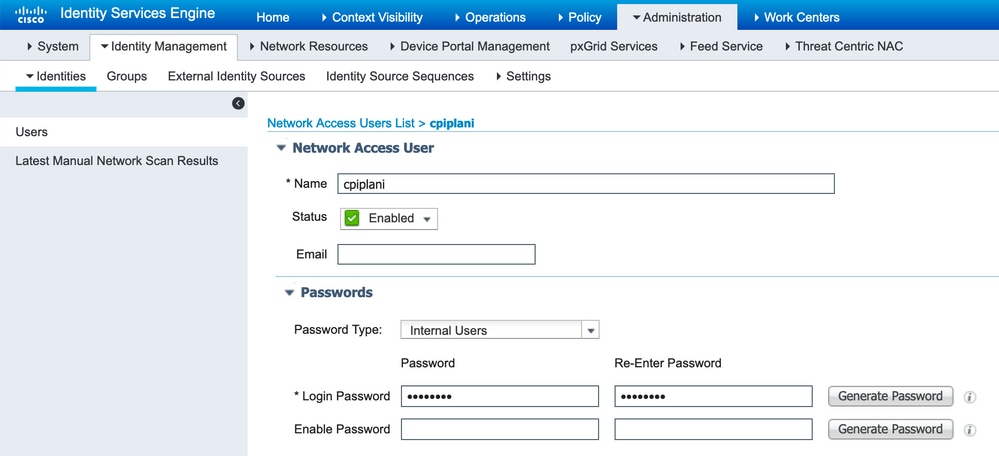

ステップ 2:Administration > Identitiesの順に移動します。 Addをクリックして、図に示すようにIDユーザを設定します。

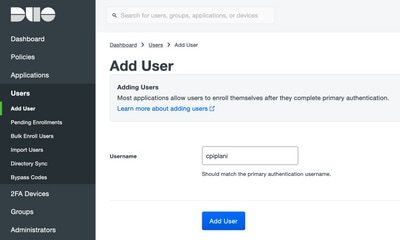

Duo Administration Portalの設定手順

ステップ 1:ユーザ名を作成し、エンドデバイスでDuo Mobileをアクティブにします。

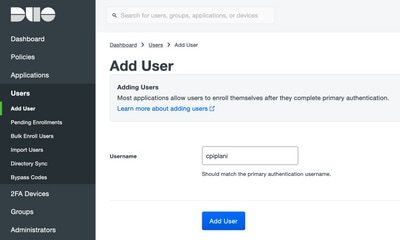

Duoクラウド管理Webページでユーザを追加します。 図に示すように、Users > Add usersの順に移動します。

注:エンドユーザにDuoアプリがインストールされていることを確認してください。

IOSデバイス用Duoアプリケーションの手動インストール

Androidデバイス用Duoアプリケーションの手動インストール

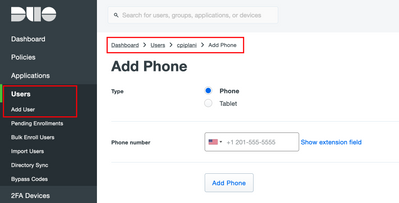

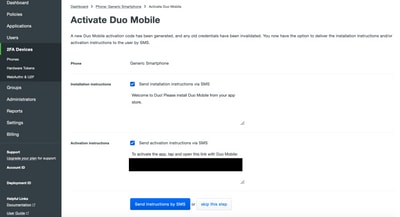

ステップ 2: コードの自動生成。

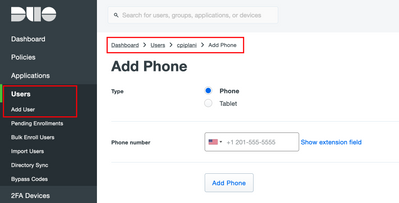

次の図に示すように、ユーザの電話番号を追加します。

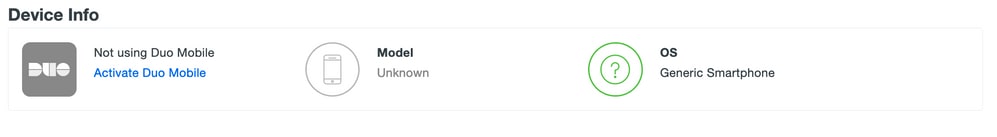

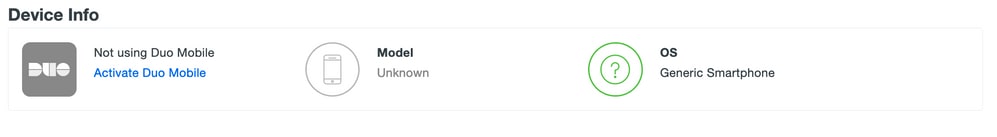

次の図に示すように、Activate Duo Mobileを選択します。

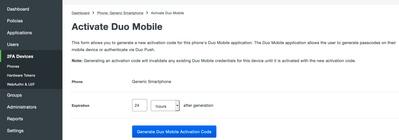

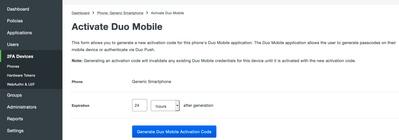

図に示すように、Generate Duo Mobile Activation Codeを選択します。

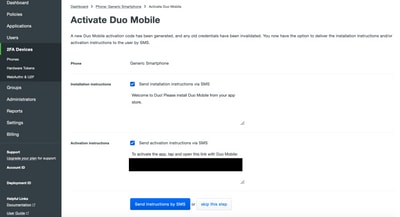

図に示すように、Send Instructions by SMSを選択します。

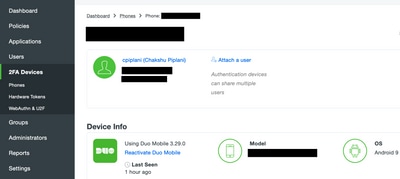

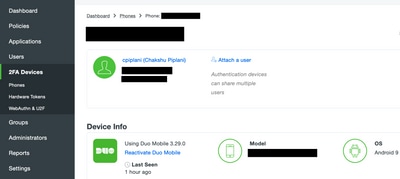

SMSのリンクをクリックすると、次の図に示すように、Duoアプリがデバイス情報セクションのユーザアカウントにリンクされます。

確認

このセクションでは、設定が正常に動作していることを確認します。

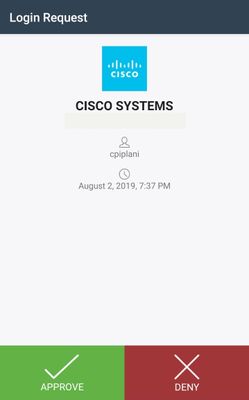

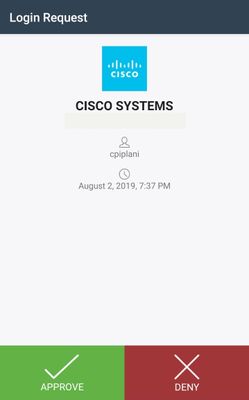

ISEユーザIDページで追加したユーザクレデンシャルを使用してFMCにログインします。エンドポイントでTwo Factor Authentication(2FA)のDuo PUSH通知を受け取って承認すると、次の図に示すようにFMCがログインします。

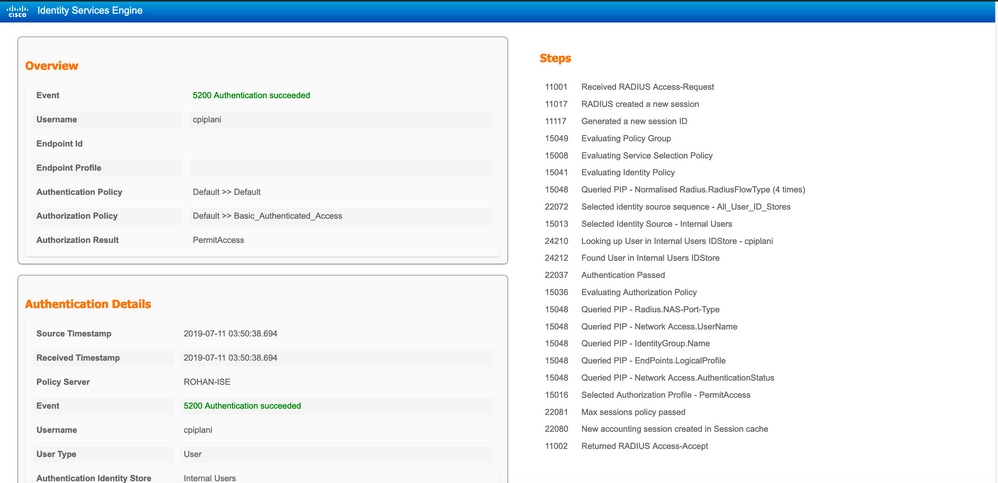

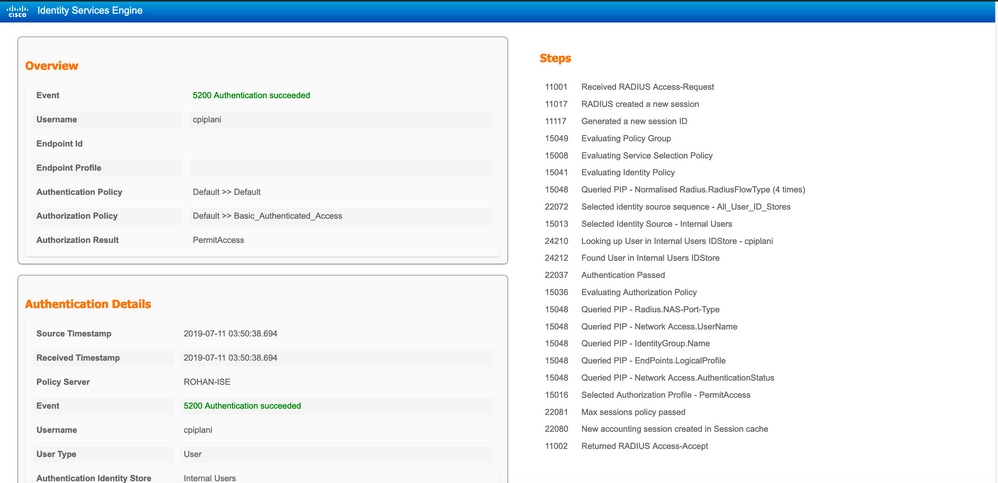

ISEサーバで、Operations > RADIUS > Live Logsの順に移動します。 FMCで認証に使用されるユーザ名を検索し、detail列の下のdetail authentication reportを選択します。ここで、図に示すように、認証が成功したかどうかを確認する必要があります。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

- Duo Authentication Proxy Serverのデバッグを確認します。ログは次の場所にあります。

C:\Program Files (x86)\Duo Security Authentication Proxy\log

メモ帳++またはワードパッドなどのテキストエディタでauthproxy.logファイルを開きます。

不正なクレデンシャルが入力され、ISEサーバによって認証が拒否されたときにスニペットをログに記録します。

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Sending request from 10.197.223.76 to radius_server_auto 10.197.223.76 is the IP of the FMC

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Received new request id 4 from ('10.197.223.76', 34524)

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] (('10.197.223.76', 34524), 4): login attempt for username u'cpiplani'

2019-08-04T18:54:17+0530 [DuoForwardServer (UDP)] Sending request for user u'cpiplani' to ('10.197.223.23', 1812) with id 199

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] Got response for id 199 from ('10.197.223.23', 1812); code 3 10.197.223.23 is the IP of the ISE Server.

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Primary credentials rejected - No reply message in packet

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Returning response code 3: AccessReject

2019-08-04T18:54:17+0530 [RadiusClient (UDP)] (('10.197.223.76', 34524), 4): Sending response

- ISEで、Operations > RADIUS > Live Logsの順に移動して、認証の詳細を確認します。

ISEとDuoで認証が成功したログのスニペット:

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Sending request from 10.197.223.76 to radius_server_auto

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Received new request id 5 from ('10.197.223.76', 34095)

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] (('10.197.223.76', 34095), 5): login attempt for username u'cpiplani'

2019-08-04T18:56:16+0530 [DuoForwardServer (UDP)] Sending request for user u'cpiplani' to ('10.197.223.23', 1812) with id 137

2019-08-04T18:56:16+0530 [RadiusClient (UDP)] Got response for id 137 from ('10.197.223.23', 1812); code 2 <<<< At this point we have got successful authentication from ISE Server.

2019-08-04T18:56:16+0530 [RadiusClient (UDP)] http POST to https://api-f754c261.duosecurity.com:443/rest/v1/preauth

2019-08-04T18:56:16+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Starting factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/preauth>

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Got preauth result for: u'auth'

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] Invalid ip. Ip was None

2019-08-04T18:56:17+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] http POST to https://api-f754c261.duosecurity.com:443/rest/v1/auth

2019-08-04T18:56:17+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Starting factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/auth>

2019-08-04T18:56:17+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Stopping factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/preauth>

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Duo authentication returned 'allow': 'Success. Logging you in...'

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Returning response code 2: AccessAccept <<<< At this point, user has hit the approve button and the authentication is successful.

2019-08-04T18:56:30+0530 [HTTPPageGetter (TLSMemoryBIOProtocol),client] (('10.197.223.76', 34095), 5): Sending response

2019-08-04T18:56:30+0530 [duoauthproxy.lib.http._DuoHTTPClientFactory#info] Stopping factory <_DuoHTTPClientFactory: https://api-f754c261.duosecurity.com:443/rest/v1/auth>

関連情報

フィードバック

フィードバック