概要

このドキュメントでは、管理アクセスにシングルサインオン(SSO)を使用して認証するようにFirepower Management Center(FMC)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- シングルサインオンとSAMLの基礎知識

- アイデンティティプロバイダー(iDP)の設定について

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- Cisco Firepower Management Center(FMC)バージョン6.7.0

- IDプロバイダーとしてokta

注:このドキュメントの情報は、特定のラボ環境のデバイスから作成されたものです。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。ネットワークが稼働中の場合は、設定変更による潜在的な影響について理解しておいてください。

背景説明

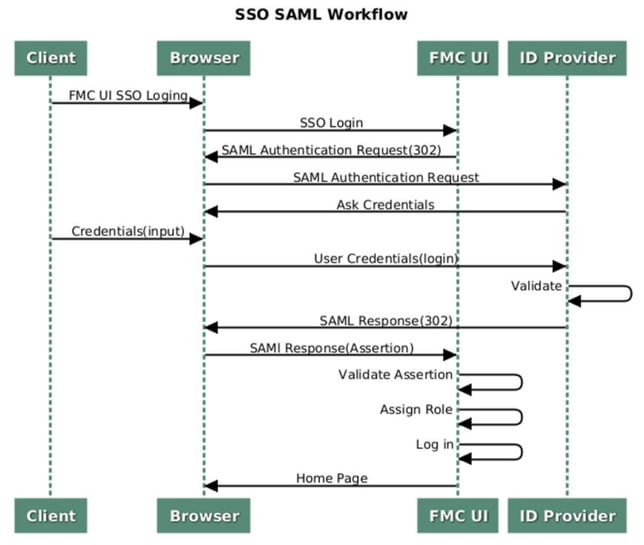

シングルサインオン(SSO)は、IDおよびアクセス管理(IAM)のプロパティで、1つのクレデンシャル(ユーザ名とパスワード)を使用して1回だけログインするだけで、複数のアプリケーションやWebサイトで安全に認証できます。 SSOを使用すると、ユーザがアクセスしようとしているアプリケーションまたはWebサイトは、信頼できるサードパーティに依存して、ユーザが自分が言っているユーザであることを確認します。

SAML(Security Assertion Markup Language)は、セキュリティドメイン間で認証および許可データを交換するためのXMLベースのフレームワークです。ユーザ、サービスプロバイダー(SP)、アイデンティティプロバイダー(IdP)の間に信頼の輪が作成され、ユーザは複数のサービスに対して一度にサインインできます

サービスプロバイダー(SP)は、アイデンティティプロバイダー(iDP)によって発行された認証アサーションを受信して受け入れるエンティティです。 名前に記載されているように、サービスプロバイダーはサービスを提供し、アイデンティティプロバイダーはユーザのアイデンティティを提供します(認証)。

次のiDPがサポートされ、認証がテストされています。

- 岡田

- OneLogin

- PingID

- Azure AD

- その他(SAML 2.0に準拠するiDP)

注:新しいライセンス要件はありません。この機能は、ライセンス供与モードと評価モードで動作します。

制限と制限

FMCアクセスのSSO認証に関する既知の制限と制限は次のとおりです。

- SSOはグローバルドメインに対してのみ設定できます

- HAペアのFMCでは個別の設定が必要

- ローカル/AD管理者のみがFMCでSSOを設定できます(SSO管理者ユーザはFMCでSSO設定を設定/更新できません)。

設定手順

アイデンティティプロバイダー(Okta)の設定手順

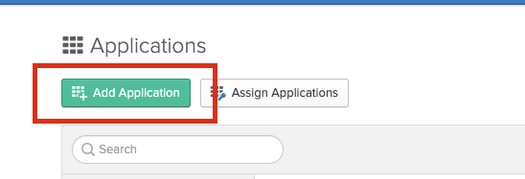

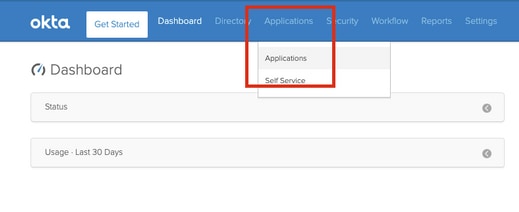

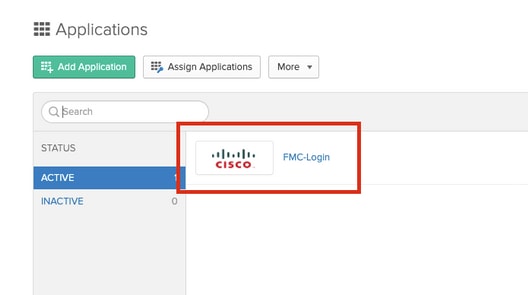

ステップ1:Oktaポータルにログインします。次の図に示すように、[Applications] > [Applications]に移動します。

ステップ2:次の図に示すように、[AddApplication]をクリックします。

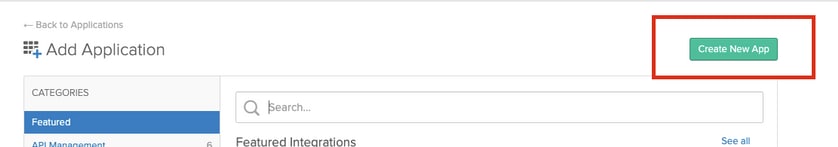

ステップ3:次の図に示すように、[Create NewApp]をクリックします。

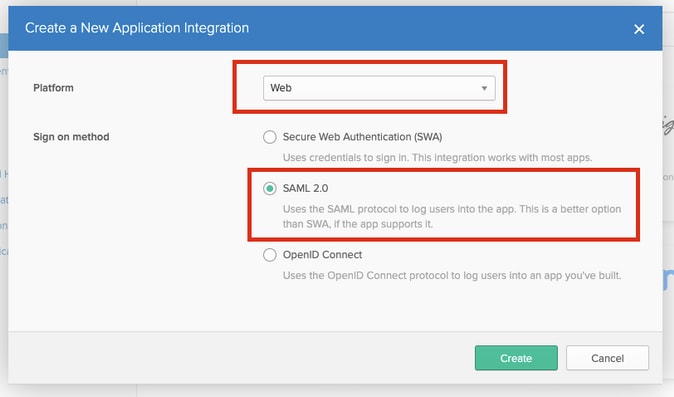

ステップ4:[Platform]を[Web]として選択します。Sign OnメソッドをSAML 2.0と選択します。次の図に示すように[Create]をクリックします。

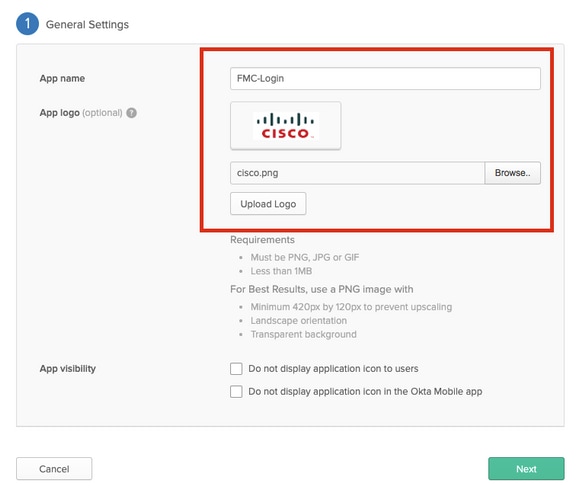

ステップ5:次の図に示すように、[App name]、[App logo](オプション)を指定し、[Next]をクリックします。

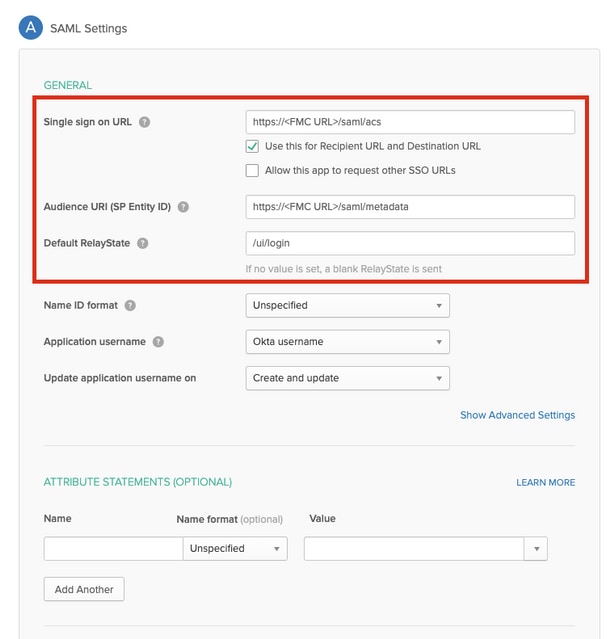

ステップ6:[SAML Settings]を入力します。

シングルサインオンURL:https://<fmc URL>/saml/acs

対象者URI (SPエンティティID): https://<fmc URL>/saml/metadata

既定のリレー状態:/ui/login

ステップ7:次の図に示すように、[Applications] > [Applications]に戻ります。

ステップ8:作成されたアプリ名をクリックします。

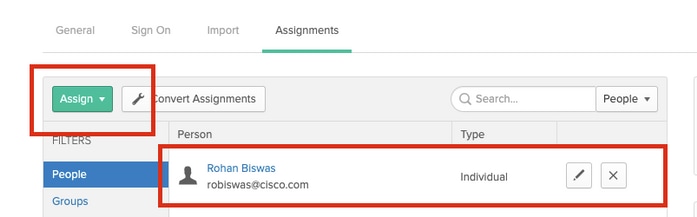

ステップ9:「割当」にナビゲートします。[割り当て]をクリックします。

作成したアプリ名に個々のユーザーまたはグループを割り当てることができます。

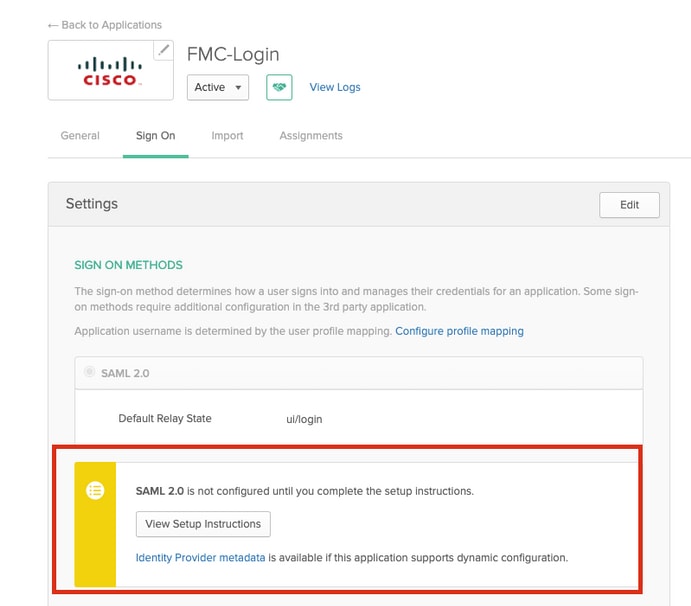

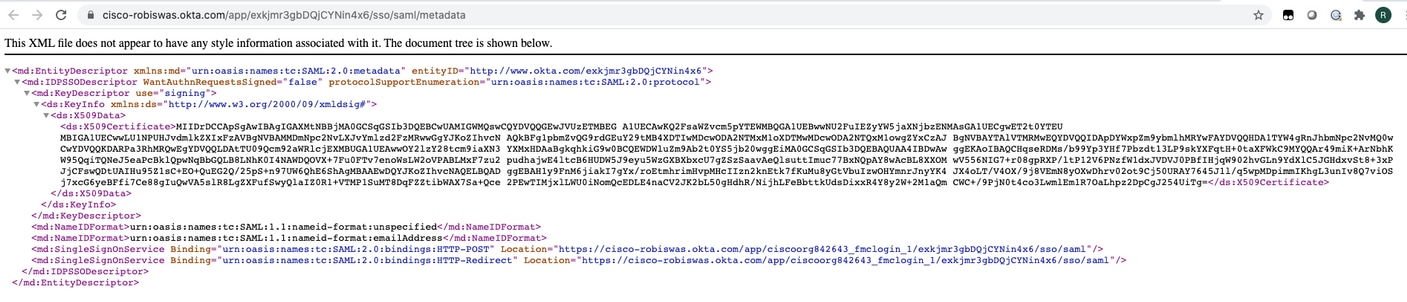

ステップ10:[サインオン]に移動します。「設定手順の表示」をクリックします。「アイデンティティプロバイダ」メタデータをクリックすると、iDPのメタデータが表示されます。

FMCで使用する.xmlファイルとしてファイルを保存します。

FMCの設定手順

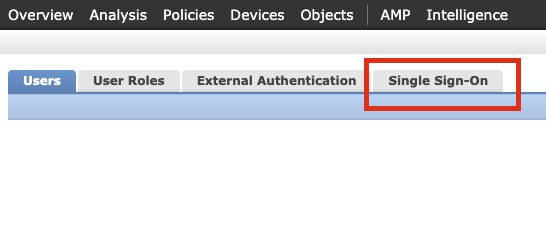

ステップ1:管理者権限でFMCにログインします。[System] > [Users]に移動します。

ステップ2:次の図に示すように、[Single Sign-On]をクリックします。

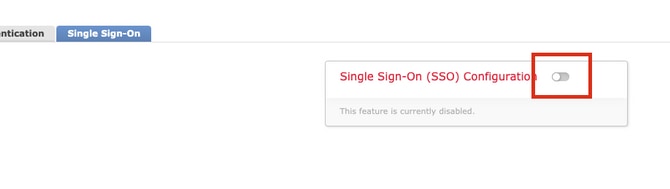

ステップ3:シングルサインオプションを有効にする(デフォルトでは無効)。

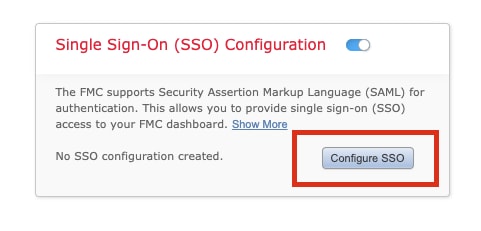

ステップ4:[Configure SSO]をクリックし、FMCのSSO設定を開始します。

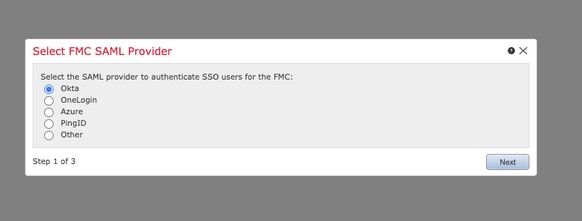

ステップ5:[FMC SAML Provider]を選択します。[next] をクリックします。

このデモンストレーションの目的はお田です。

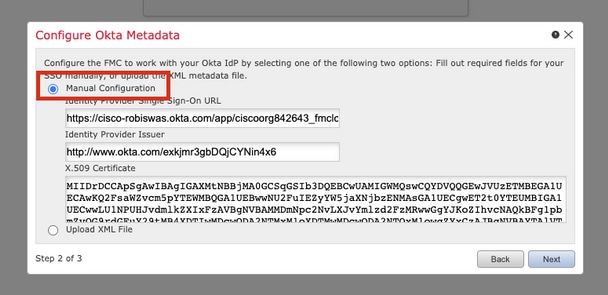

ステップ6:[Manual Configuration]を選択し、iDPデータを手動で入力できます。[次へ]をクリックします。

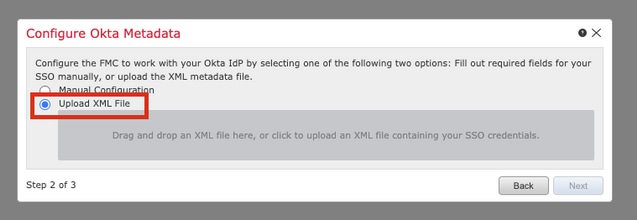

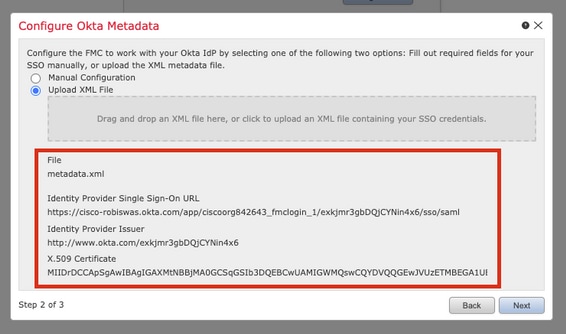

「XMLファイルのアップロード」を選択し、Okta構成のステップ10で取得したXMLファイルをアップロードすることもできます。

ファイルがアップロードされると、FMCにメタデータが表示されます。次の図に示すように[Next]をクリックします。

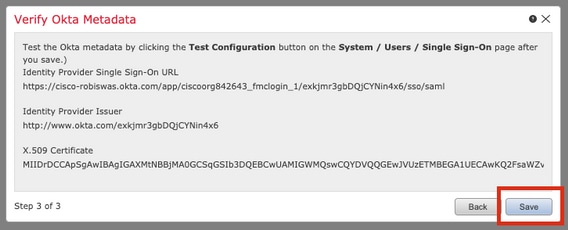

ステップ7:メタデータを確認します。次の図に示すように[Save]をクリックします。

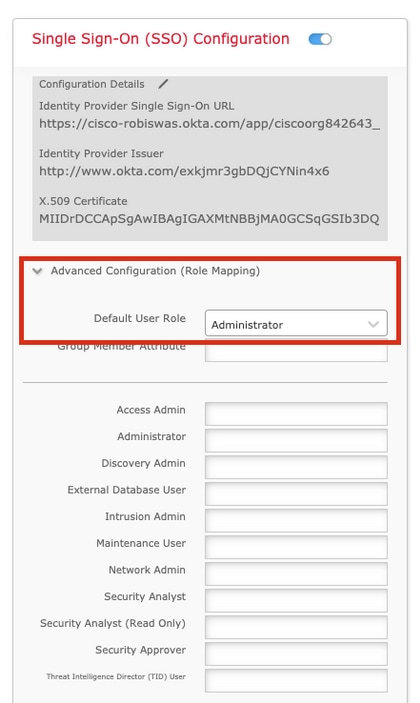

ステップ8:[Advanced Configuration]の下で[Role Mapping/Default User Role]を設定します。

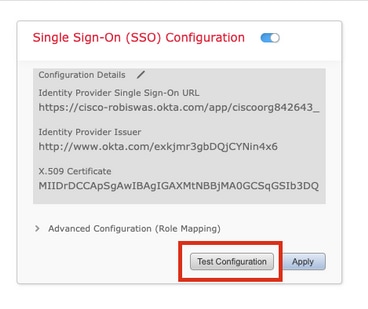

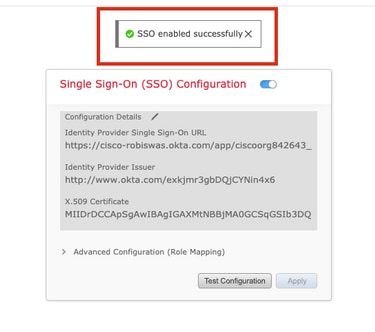

ステップ9:設定をテストするには、次の図に示すように[Test Configuration]をクリックします。

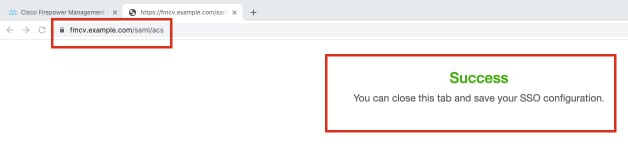

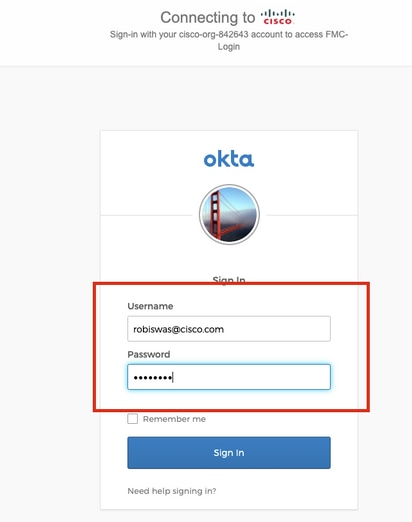

テストが成功した場合は、ブラウザの新しいタブに、次の図に示すページが表示されます。

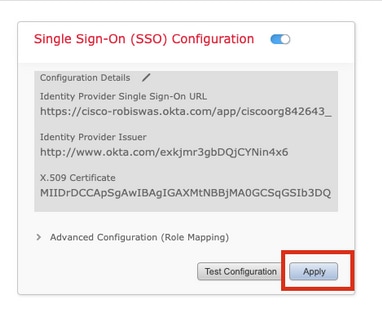

ステップ10:[Apply]をクリックし、設定を保存します。

SSOを正常に有効にする必要があります。

確認

ブラウザからFMC URL https://<fmc URL>に移動します。[シングルサインオン]をクリックします。

iDP(Okta)ログインページにリダイレクトされます。SSOクレデンシャルを入力します。[サインイン]をクリックします。

成功した場合は、ログインしてFMCのデフォルトページを表示できます。

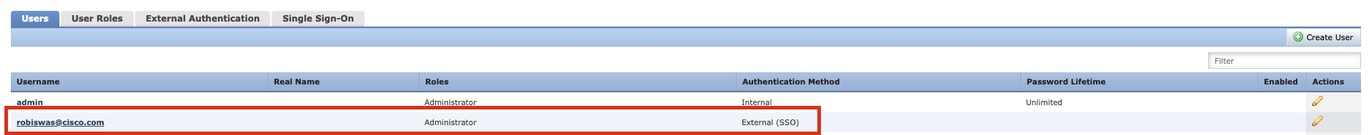

FMCで、[システム(System)] > [ユーザ(Users)]に移動し、データベースに追加されたSSOユーザを確認します。