概要

このドキュメントでは、Firesight Management Center(FMC)を介したFirepower Threat Defense(FTD)(HTTPSおよびSSH)への管理アクセスの設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- FirePOWER の知識

- ASA(適応型セキュリティアプライアンス)の基礎知識

- HTTPSおよびSSH(セキュアシェル)によるASAの管理アクセスに関する知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ASA(5506X/5506H-X/5506W-X、ASA 5508-X、ASA 5516-X)用の適応型セキュリティアプライアンス(ASA)Firepower脅威対策イメージ(SMD)。ソフトウェアバージョン6.0.1以降で稼働します。

- ASA(5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X、ASA 5585-X)用のASAFirepower脅威対策イメージ。ソフトウェアバージョン6.0.1以降で稼働します。

- Firepower Management Center(FMC)バージョン6.0.1以降。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

firepower脅威対策(FTD)の開始時には、ASA関連の設定全体がGUIで実行されます。

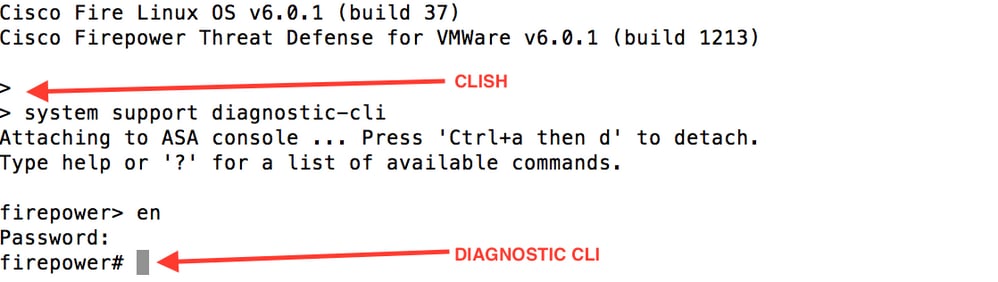

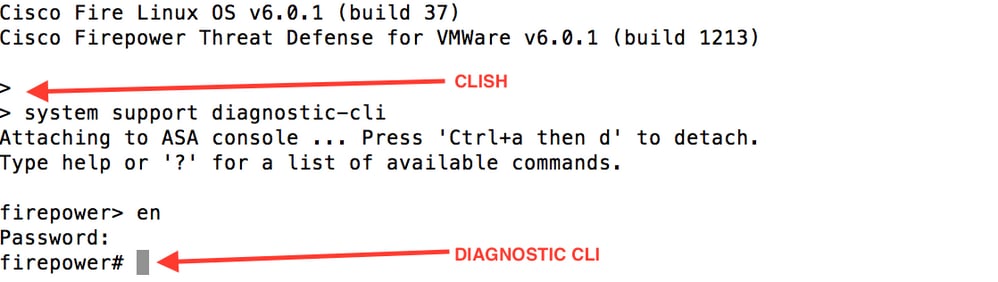

ソフトウェアバージョン6.0.1が稼働するFTDデバイスでは、system support diagnostic-cliを入力すると、ASA診断CLIにアクセスできます。ただし、ソフトウェアバージョン6.1.0が稼働するFTDデバイスでは、CLIが統合され、CLISHでASAコマンド全体が設定されます。

外部ネットワークから管理アクセスを直接取得するには、HTTPSまたはSSH経由で管理アクセスを設定する必要があります。このドキュメントでは、外部からSSHまたはHTTPSを介して管理アクセスを取得するために必要な設定について説明します。

注:ソフトウェアバージョン6.0.1が稼働するFTDデバイスでは、ローカルユーザがCLIにアクセスすることはできません。ユーザを認証するには、外部認証を設定する必要があります。ただし、ソフトウェアバージョン6.1.0が稼働するFTDデバイスでは、ローカルのadminユーザがCLIにアクセスし、その他すべてのユーザには外部認証が必要です。

注:ソフトウェアバージョン6.0.1が稼働するFTDデバイスでは、FTDのbr1に設定されているIPからは診断CLIに直接アクセスできません。 ただし、ソフトウェアバージョン6.1.0が稼働するFTDデバイスでは、管理アクセス用に設定された任意のインターフェイスを介してコンバージドCLIにアクセスできますが、インターフェイスにはIPアドレスを設定する必要があります。

設定

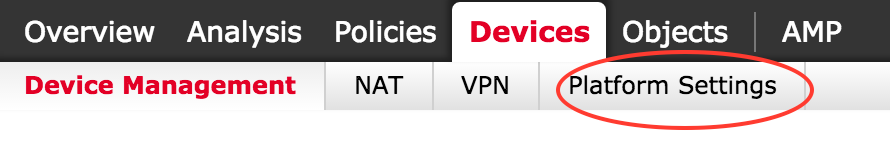

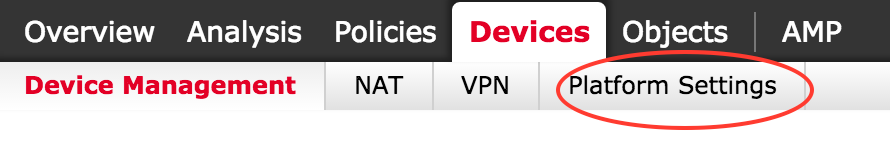

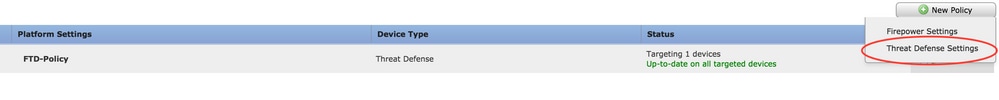

すべての管理アクセス関連の設定は、図に示すように、DevicesのPlatform Settingsタブに移動すると設定されます。

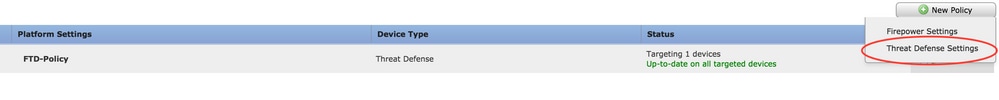

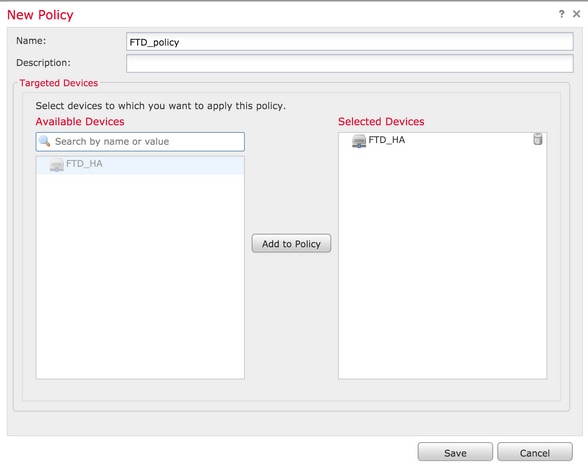

次の図に示すように、鉛筆アイコンをクリックしたときに存在するポリシーを編集するか、または[New Policy] ボタンをクリックして新しいFTDポリシーを作成し、タイプとしてThreat Defense Settingsを選択します。

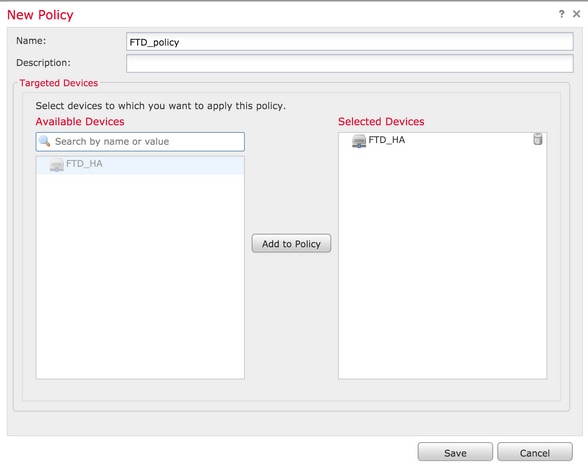

図に示すように、このポリシーを適用するFTDアプライアンスを選択し、Saveをクリックします。

管理アクセスの設定

管理アクセスを設定するために実行する4つの主要な手順を次に示します。

ステップ 1:FMC GUIを使用してFTDインターフェイスにIPを設定します。

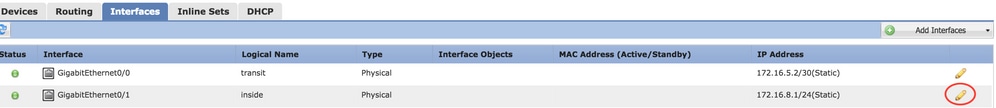

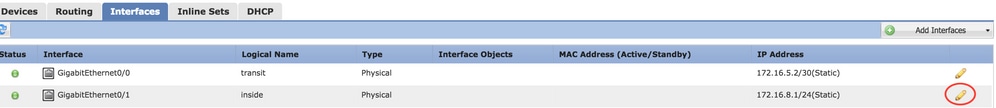

SSHまたはHTTPSを介してFTDにアクセスできるインターフェイスでIPを設定します。FTDのInterfacesタブに移動しながら、既存のインターフェイスを編集します。

注:ソフトウェアバージョン6.0.1が稼働するFTDデバイスでは、FTDのデフォルトの管理インターフェイスはdiagnostic0/0インターフェイスです。ただし、ソフトウェアバージョン6.1.0が稼働するFTDデバイスでは、診断インターフェイスを除くすべてのインターフェイスで管理アクセスがサポートされています。

診断インターフェイスを設定するには、6つのステップがあります。

ステップ 1:移動先 Device > Device Managementの順に選択します。

ステップ 2:デバイスまたはFTD HAクラスタを選択します。

ステップ 3:Interfacesタブに移動します。

ステップ 4:図に示すように、鉛筆アイコンをクリックして、管理アクセスを取得するようにインターフェイスを設定/編集します。

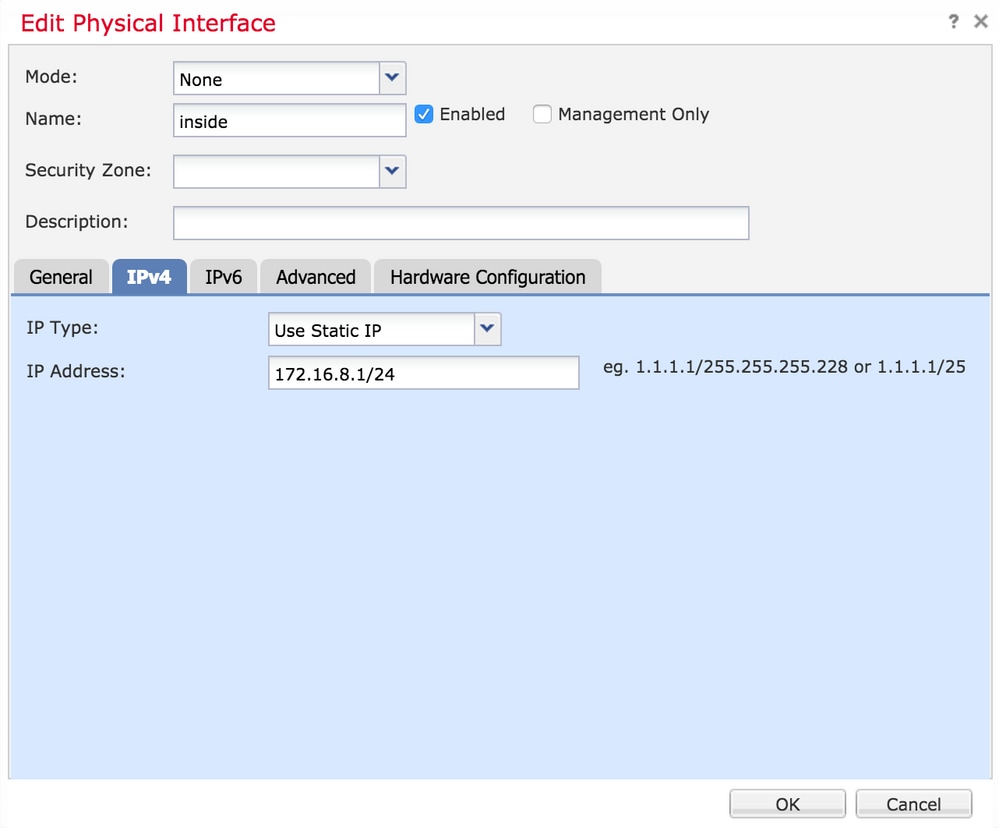

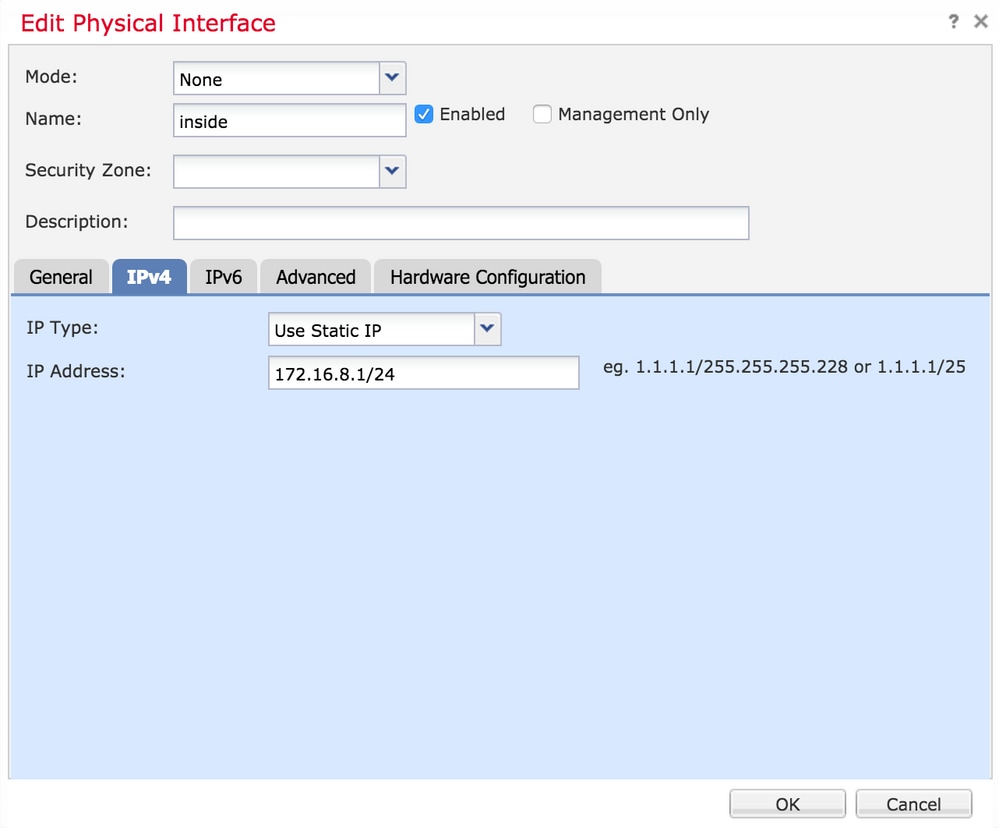

ステップ 5:インターフェイスを有効にするには、enableチェックボックスをオンにします。Ipv4タブに移動し、IPタイプとしてstaticまたはDHCPを選択します。次の図に示すように、インターフェイスのIPアドレスを入力し、OKをクリックします。

手順 6:Saveをクリックしてから、ポリシーをFTDに展開します。

注:ソフトウェアバージョン6.1.0を使用するデバイスでは、診断インターフェイスを使用してSSH経由で統合CLIにアクセスすることはできません

ステップ 2:外部認証を設定します。

外部認証により、ユーザ認証用のActive DirectoryまたはRADIUSサーバへのFTDの統合が容易になります。ローカルに設定されたユーザは診断CLIに直接アクセスできないため、これは必要な手順です。診断CLIおよびGUIには、Lightweight Directory Access Protocol(LDAP)またはRADIUSを介して認証されたユーザのみがアクセスできます。

外部認証を設定するには、6つの手順があります。

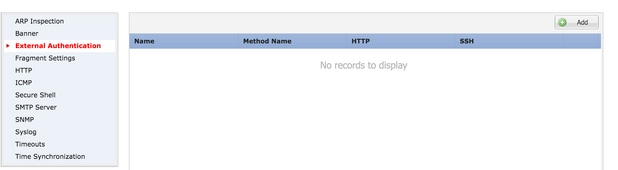

ステップ 1:移動先 Devices > Platform Settingsの順に選択します。

ステップ 2:鉛筆アイコンをクリックしたときに存在するポリシーを編集するか、またはNew Policyボタンをクリックしてタイプを選択したときに新しいFTDポリシーを作成します。 脅威対策の設定。

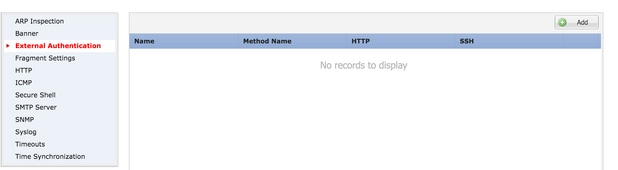

ステップ 3:図に示すように、External Authenticationタブに移動します。

ステップ 4:Addをクリックすると、次の図に示すようなダイアログボックスが表示されます。

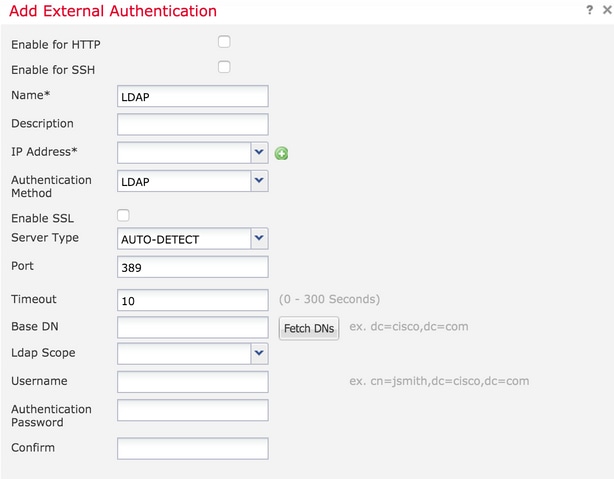

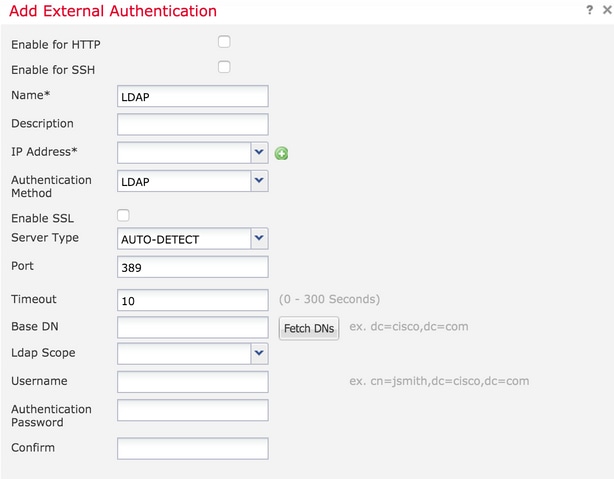

- Enable for HTTP:このオプションを有効にすると、FTD over HTTPSへのアクセスが提供されます。

- Enable for SSH:このオプションを有効にすると、SSH経由でFTDにアクセスできます。

- Name:LDAP接続の名前を入力します。

- Description:外部認証オブジェクトの説明(オプション)を入力します。

- IPアドレス:外部認証サーバのIPを保存するネットワークオブジェクトを入力します。ネットワークオブジェクトが設定されていない場合は、新しいネットワークオブジェクトを作成します。(+)アイコンをクリックします。

- Authentication Method:認証にRADIUSプロトコルまたはLDAPプロトコルを選択します。

- SSLを有効にする:認証トラフィックを暗号化するには、このオプションを有効にします。

- Server Type:サーバタイプを選択します。よく知られているサーバタイプは、MS Active Directory、Sun、OpenLDAP、およびNovellです。デフォルトでは、このオプションはサーバタイプを自動検出するように設定されています。

- Port:認証を行うポートを入力します。

- Timeout:認証要求のタイムアウト値を入力します。

- ベースDN:ユーザが存在できる範囲を指定するベースDNを入力します。

- LDAP Scope:検索するLDAPスコープを選択します。スコープは同じレベル内にあるか、サブツリー内を参照します。

- Username:LDAPディレクトリにバインドするユーザ名を入力します。

- Authentication password:このユーザのパスワードを入力します。

- 確認:パスワードを再入力します。

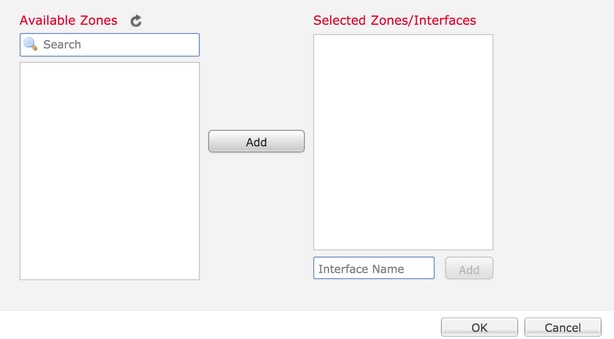

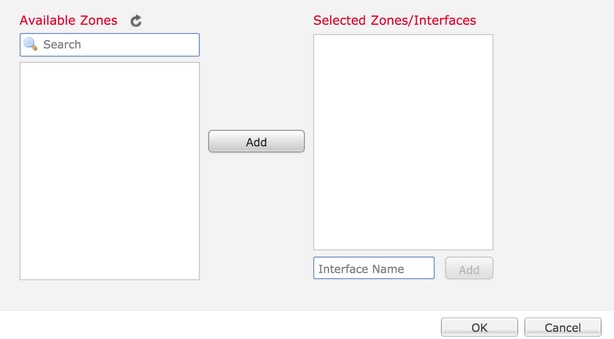

- 使用可能なインターフェイス:FTDで使用可能なインターフェイスのリストが表示されます。

- Selected zones and interfaces:認証サーバへのアクセス元のインターフェイスのリストが表示されます。

RADIUS認証には、サーバタイプのベースDNまたはLDAPスコープはありません。このポートはRADIUSポート1645です。

Secret:RADIUSの秘密鍵を入力します。

ステップ 5:設定が完了したら、OKをクリックします。

手順 6:ポリシーを保存し、Firepower脅威対策デバイスに展開します。

注:ソフトウェアバージョン6.1.0を使用するデバイスでは、外部認証を使用してSSH経由で統合CLIにアクセスすることはできません

ステップ 3:SSHアクセスを設定します。

SSHは、統合CLIへの直接アクセスを提供します。CLIに直接アクセスしてdebugコマンドを実行するには、このオプションを使用します。このセクションでは、FTD CLIにアクセスするためのSSHの設定方法について説明します。

注:ソフトウェアバージョン6.0.1が稼働するFTDデバイスでは、プラットフォーム設定のSSH設定により、CLISHではなく診断CLIに直接アクセスできます。CLISHにアクセスするには、br1で設定されたIPアドレスに接続する必要があります。ただし、ソフトウェアバージョン6.1.0が稼働するFTDデバイスでは、SSH経由でアクセスすると、すべてのインターフェイスが統合CLIに移動します

ASAでSSHを設定するには6つの手順があります

6.0.1デバイスのみ:

これらの手順は、ソフトウェアバージョンが6.1.0未満および6.0.1より大きいFTDデバイスで実行されます。6.1.0デバイスでは、これらのパラメータはOSから継承されます。

ステップ 1:Devices > Platform Settingsの順に移動します。

ステップ 2:鉛筆アイコンをクリックして存在するポリシーを編集するか、New Policyボタンをクリックして新しいFirepower Threat Defenseポリシーを作成し、Threat Defense Settingsとしてタイプを選択します。

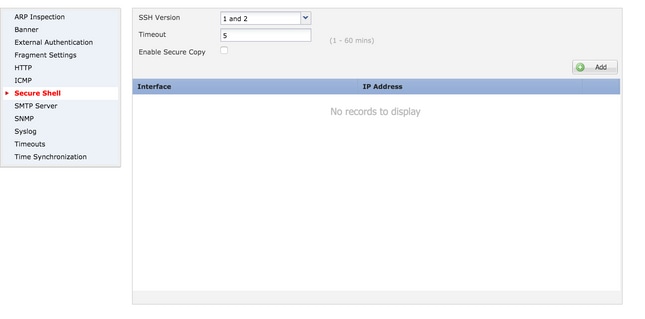

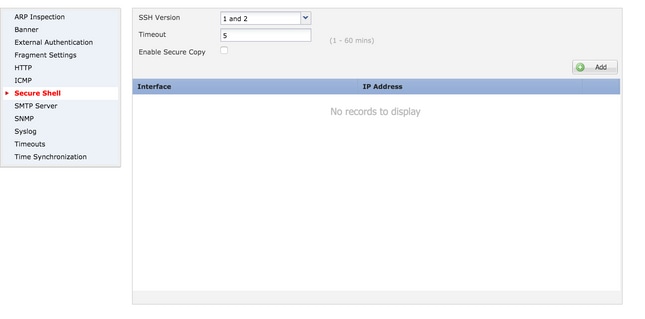

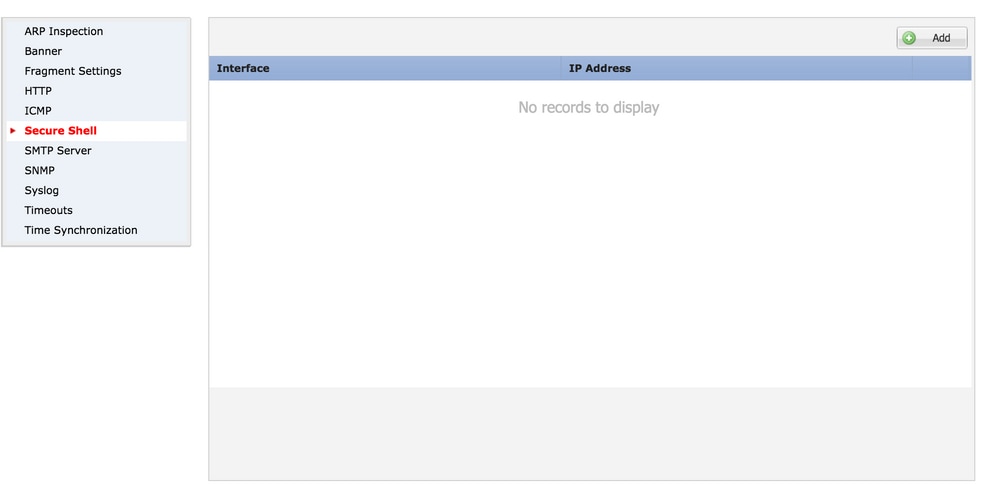

ステップ 3: Secure Shellセクションに移動します。図に示すように、ページが表示されます。

SSHバージョン:ASAで有効にするSSHバージョンを選択します。 次の3つのオプションがあります。

- 1:SSHバージョン1のみを有効にします。

- 2: SSHバージョン2のみを有効にします。

- 1と2:SSHバージョン1と2の両方を有効にします。

Timeout:必要なSSHタイムアウトを分単位で入力します。

Enable Secure Copy:Secure Copy(SCP)接続を許可し、SCPサーバとして動作するようにデバイスを設定するには、このオプションを有効にします。

6.0.1および6.1.0デバイスの場合:

これらの手順は、SSHを介した管理アクセスを特定のインターフェイスと特定のIPアドレスに制限するように設定されています。

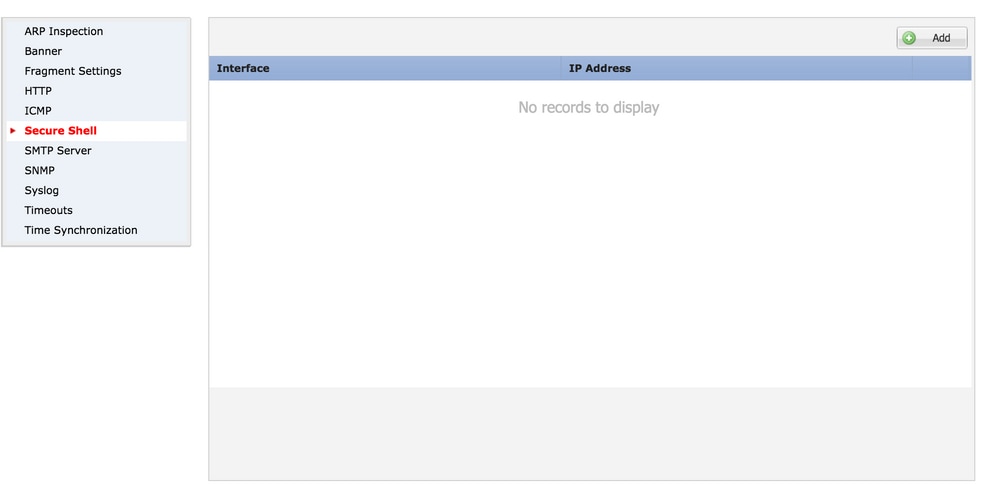

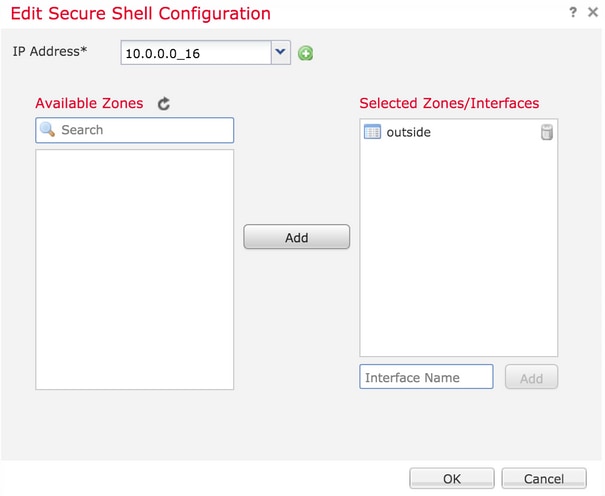

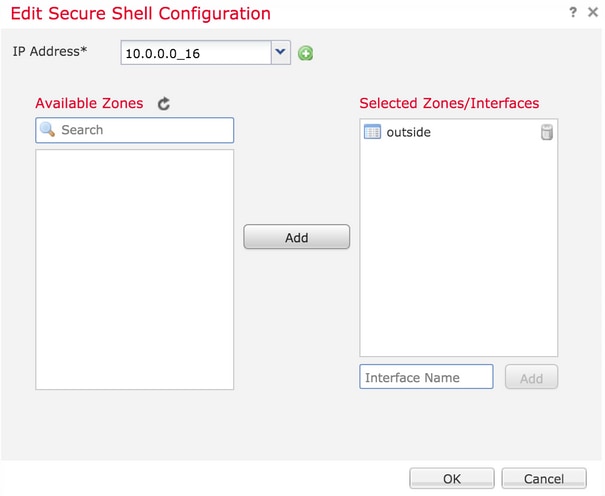

ステップ 1:Addをクリックして、次のオプションを設定します。

IPアドレス:SSH経由でCLIにアクセスできるサブネットを含むネットワークオブジェクトを選択します。ネットワークオブジェクトが存在しない場合は、(+)アイコンをクリックしてネットワークオブジェクトを作成します。

選択したゾーン/インターフェイス:SSHサーバへのアクセスに使用するゾーンまたはインターフェイスを選択します。

ステップ 2:次の図に示すように、OKをクリックします。

SSHの設定は、このコマンドを使用して統合CLI(6.0.1デバイスのASA Diagnostic CLI)で表示されます。

> show running-config ssh

ssh 172.16.8.0 255.255.255.0 inside

ステップ 3:SSHの設定が完了したら、Saveをクリックし、ポリシーをFTDに展開します。

ステップ 4:HTTPSアクセスを設定します。

1つ以上のインターフェイスへのHTTPSアクセスを有効にするには、プラットフォーム設定のHTTPセクションに移動します。HTTPSアクセスは、分析のために診断セキュアWebインターフェイスからパケットキャプチャを直接ダウンロードする場合に特に便利です。

HTTPSアクセスを設定するには、6つの手順があります。

ステップ 1:Devices > Platform Settingsの順に移動します

ステップ 2:ポリシーの横にある鉛筆アイコンをクリックして存在するプラットフォーム設定ポリシーを編集するか、またはNew Policyをクリックして新しいFTDポリシーを作成します。タイプとしてFirepower脅威対策を選択します。

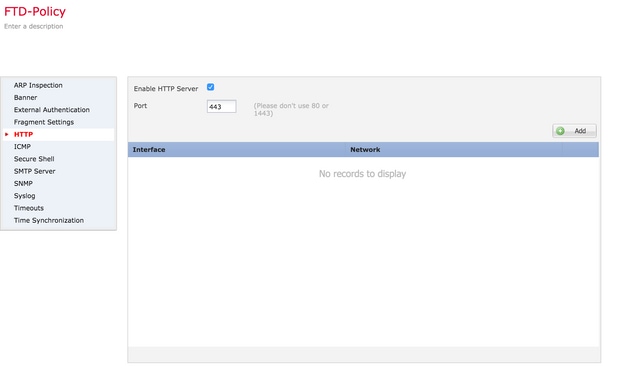

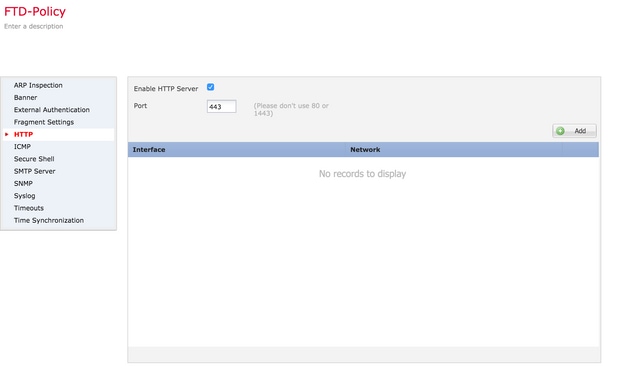

ステップ 3:HTTPセクションに移動すると、次の図に示すようなページが表示されます。

Enable HTTP server:このオプションを有効にすると、FTDでHTTPサーバが有効になります。

ポート:FTDが管理接続を受け入れるポートを選択します。

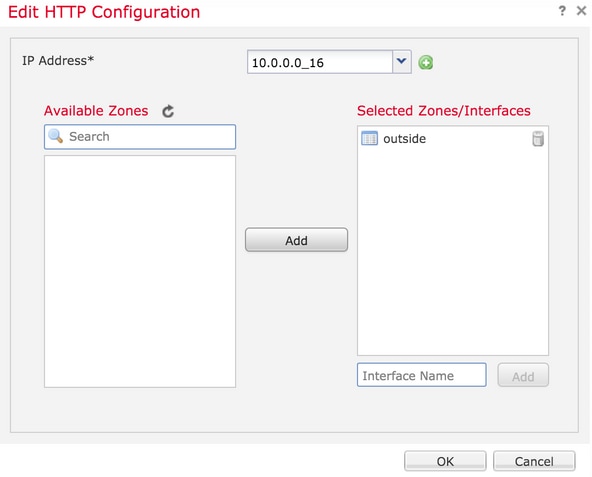

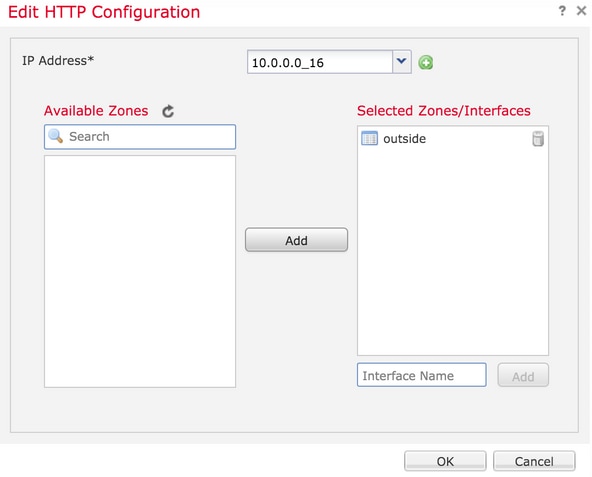

ステップ4:Addをクリックすると、次の図のようにページが表示されます。

IPアドレス:診断インターフェイスへのHTTPSアクセスを許可するサブネットを入力します。ネットワークオブジェクトが存在しない場合は、ネットワークオブジェクトを作成し、(+)オプションを使用します。

選択されたゾーン/インターフェイス:SSHと同様、HTTPS設定には、HTTPS経由でアクセスできるインターフェイスが設定されている必要があります。FTDがHTTPS経由でアクセスされるゾーンまたはインターフェイスを選択します。

HTTPSの設定は、統合CLI(6.0.1デバイスのASA Diagnostic CLI)で表示され、次のコマンドを使用します。

> show running-config http

http 172.16.8.0 255.255.255.0 inside

ステップ 5:必要な設定が完了したら、OKを選択します。

手順 6:必要な情報をすべて入力したら、Saveをクリックし、ポリシーをデバイスに展開します。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

FTDの管理アクセスの問題をトラブルシューティングする基本的な手順は次のとおりです。

ステップ 1:インターフェイスが有効になっており、IPアドレスが設定されていることを確認します。

ステップ 2:外部認証が設定どおりに動作し、プラットフォーム設定の「外部認証」セクションで指定された適切なインターフェイスから外部認証に到達できることを確認します。

ステップ 3:FTDのルーティングが正確であることを確認します。FTDソフトウェアバージョン6.0.1で、system support diagnostic-cliに移動します。 FTDと管理インターフェイスのルートをそれぞれ確認するには、show routeコマンドとshow route management-onlyコマンドを実行します。

FTDソフトウェアバージョン6.1.0では、コンバージドCLIで直接コマンドを実行します。

関連情報

フィードバック

フィードバック