Firepowerデータパスのトラブルシューティングフェーズ1:パケット入力

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

この記事は、Firepowerシステムのデータパスを体系的にトラブルシューティングし、Firepowerのコンポーネントがトラフィックに影響を与えているかどうかを判断する方法を説明する一連の記事の一部です。Firepowerプラットフォームのアーキテクチャに関する情報や、その他のデータパスのトラブルシューティングに関する記事へのリンクについては、概要記事を参照してください。

この記事では、Firepowerのデータパスのトラブルシューティングの最初の段階であるパケット入力の段階について説明します。

プラットフォームガイド

次の表では、この記事で扱うプラットフォームについて説明します。

| プラットフォームコード名 | 説明 | 該当 ハードウェア プラットフォーム | 注意事項 |

| SFR | ASA with FirePOWER Services(SFR)モジュールがインストールされている。 | ASA-5500-Xシリーズ | N/A |

| FTD(非SSPおよびFPR-2100) | 適応型セキュリティアプライアンス(ASA)または仮想プラットフォームにインストールされたFirepower Threat Defense(FTD)イメージ | ASA-5500-Xシリーズ、仮想NGFWプラットフォーム | N/A |

| FTD(SSP) | Firepower eXtensible Operational System(FXOS)ベースのシャーシに論理デバイスとしてインストールされるFTD | FPR-9300、FPR-4100、FPR-2100 | 2100シリーズでは、FXOS Chassis Managerは使用されません |

パケット入力フェーズのトラブルシューティング

最初のデータパスのトラブルシューティング手順は、パケット処理の入力または出力ステージでドロップが発生していないことを確認することです。パケットが入力されていても出力されない場合は、パケットがデータパス内の任意の場所でデバイスによってドロップされているか、またはデバイスが出力パケットを作成できないことが確認できます(ARPエントリの欠落など)。

問題のトラフィックの特定

パケット入力段階のトラブルシューティングの最初のステップは、問題のトラフィックに関係するフローとインターフェイスを切り分けることです。これには、次のような特徴があります。

| フロー情報 | インターフェイス情報 |

| プロトコル 送信元 IP アドレス 送信元ポート 宛先 IP 宛先ポート |

入力インターフェイス 出力インターフェイス |

以下に、いくつかの例を示します。

TCP inside 172.16.100.101:38974 outside 192.168.1.10:80

ヒント:送信元ポートは各フローで異なることが多いため、正確な送信元ポートを特定できない場合がありますが、宛先(サーバ)ポートで十分です。

接続イベントの確認

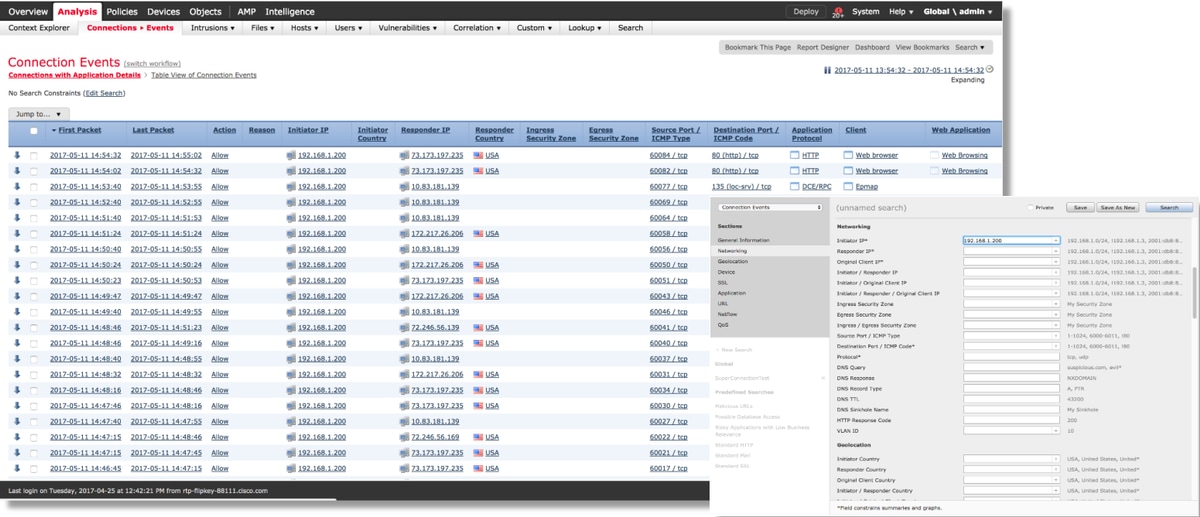

トラフィックが一致する必要がある入力および出力インターフェイスとフロー情報を確認した後、Firepowerがフローをブロックしているかどうかを確認する最初のステップは、該当するトラフィックの接続イベントを確認することです。これらはFirepower Management Centerの[Analysis] > [Connections] > [Events]で表示できます

注:接続イベントを確認する前に、アクセスコントロールポリシールールでロギングが有効になっていることを確認してください。ロギングは、各アクセスコントロールポリシールールの[Logging]タブおよび[Security Intelligence]タブで設定します。疑わしいルールが「イベントビューア」にログを送信するように設定されていることを確認します。

上の例では、[Edit Search]をクリックし、一意のソース(イニシエータ)IPをフィルタとして追加して、Firepowerによって検出されたフローを確認します。[Action]列には、このホストトラフィックの[Allow]が表示されます。

Firepowerが意図的にトラフィックをブロックしている場合、アクションには「ブロック」という単語が含まれます。 [接続イベントのテーブルビュー]をクリックすると、さらに多くのデータが表示されます。アクションが「ブロック」の場合、接続イベントの次のフィールドに注意してください。

-原因

– アクセスコントロールルール

このフィールドは、問題のイベントの他のフィールドと組み合わされて、トラフィックをブロックしているコンポーネントを絞り込むのに役立ちます。

アクセスコントロールルールのトラブルシューティングの詳細については、ここをクリックしてください。

入力および出力インターフェイスでのパケットのキャプチャ

接続イベントで「許可」または「信頼」のルールアクションが表示されているにもかかわらず、イベントが存在しない場合やFirepowerがブロックの疑いがある場合は、データパスのトラブルシューティングが続行されます。

上記のさまざまなプラットフォームで入力および出力パケットキャプチャを実行する方法を次に示します。

SFR:ASAインターフェイスでのキャプチャ

SFRモジュールは単にASAファイアウォールで実行されるモジュールであるため、最初にASAの入力インターフェイスと出力インターフェイスでキャプチャし、入力と同じパケットが出力されていることを確認することをお勧めします。

この記事では、ASAでキャプチャを実行する方法について説明します。

ASAに着信しているパケットが出力されていないと判断された場合は、トラブルシューティングの次のフェーズ(DAQフェーズ)に進みます。

注:ASA入力インターフェイスでパケットが見られる場合は、接続されたデバイスを確認する価値があります。

FTD(非SSPおよびFPR-2100):入力および出力インターフェイスでのキャプチャ

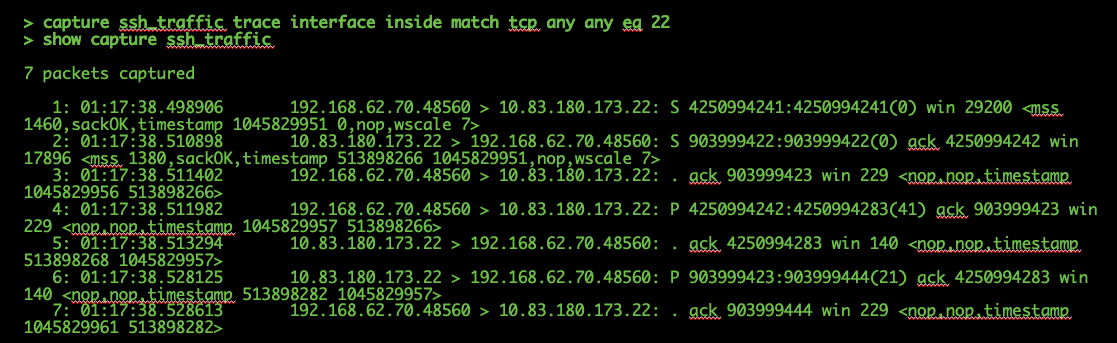

非SSP FTDデバイスでのキャプチャは、ASAでのキャプチャと同様です。ただし、CLIの初期プロンプトからcaptureコマンドを直接実行できます。ドロップされたパケットのトラブルシューティングを行う場合は、キャプチャに「trace」オプションを追加することを推奨します。

次に、ポート22でTCPトラフィックの入力キャプチャを設定する例を示します。

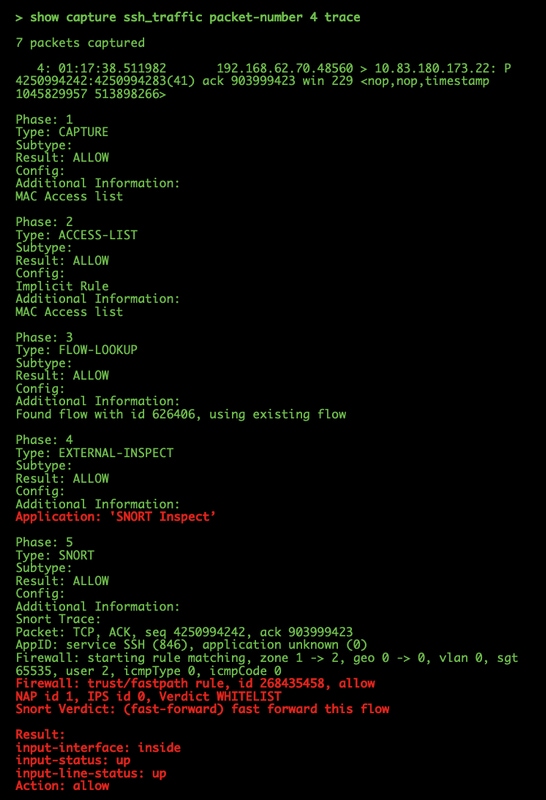

"trace"オプションを追加すると、システムをトレースする個々のパケットを選択して、最終的な判定がどのように行われたかを確認できます。また、ネットワークアドレス変換(NAT)のIP変更などのパケットに対して適切な変更が行われ、適切な出力インターフェイスが選択されていることを確認することもできます。

上記の例では、トラフィックがSnort検査に到達し、最終的に許可の判定に達し、デバイス全体が通過していることがわかります。トラフィックは両方向で確認できるため、このセッションのデバイスを通過するトラフィックを確認できます。そのため、出力キャプチャは必要ない可能性がありますが、トレース出力に示すように、トラフィックが正しく出力されていることを確認することもできます。

注:デバイスが出力パケットを作成できない場合、トレースアクションは「allow」のままですが、パケットは出力インターフェイスキャプチャで作成または表示されません。これは、FTDにネクストホップまたは宛先IPのARPエントリがない(この最後のエントリが直接接続されている場合)非常によく見られるシナリオです。

FTD(SSP):論理FTDインターフェイスでのキャプチャ

上記と同じ手順で、FTDでパケットキャプチャを生成できます。この手順は、SSPプラットフォームでも実行できます。SSHを使用してFTD論理インターフェイスのIPアドレスに接続し、次のコマンドを入力できます。

Firepower-module1> connect ftd

>

次のコマンドを使用して、FXOSコマンドプロンプトからFTD論理デバイスシェルに移動することもできます。

# connect module 1 console

Firepower-module1> connect ftd

>

Firepower 9300が使用されている場合、使用されているセキュリティモジュールによってモジュール番号が異なる場合があります。これらのモジュールは、最大3つの論理デバイスをサポートできます。

マルチインスタンスを使用する場合は、「connect」コマンドにインスタンスIDを含める必要があります。Telnetコマンドを使用すると、異なるインスタンスに同時に接続できます。

# connect module 1 telnet

Firepower-module1>connect ftd ftd1 Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI >

インターフェイスエラーのチェック

このフェーズでは、インターフェイスレベルの問題も確認できます。これは、入力インターフェイスキャプチャでパケットが欠落している場合に特に役立ちます。インターフェイスエラーが表示される場合は、接続されているデバイスを確認すると便利です。

SFR:ASAインターフェイスの確認

FirePOWER(SFR)モジュールは基本的にASAで実行される仮想マシンであるため、実際のASAインターフェイスでエラーがチェックされます。ASAのインターフェイス統計情報の確認の詳細については、次の「ASAシリーズコマンドリファレンスガイド」セクションを参照してください。

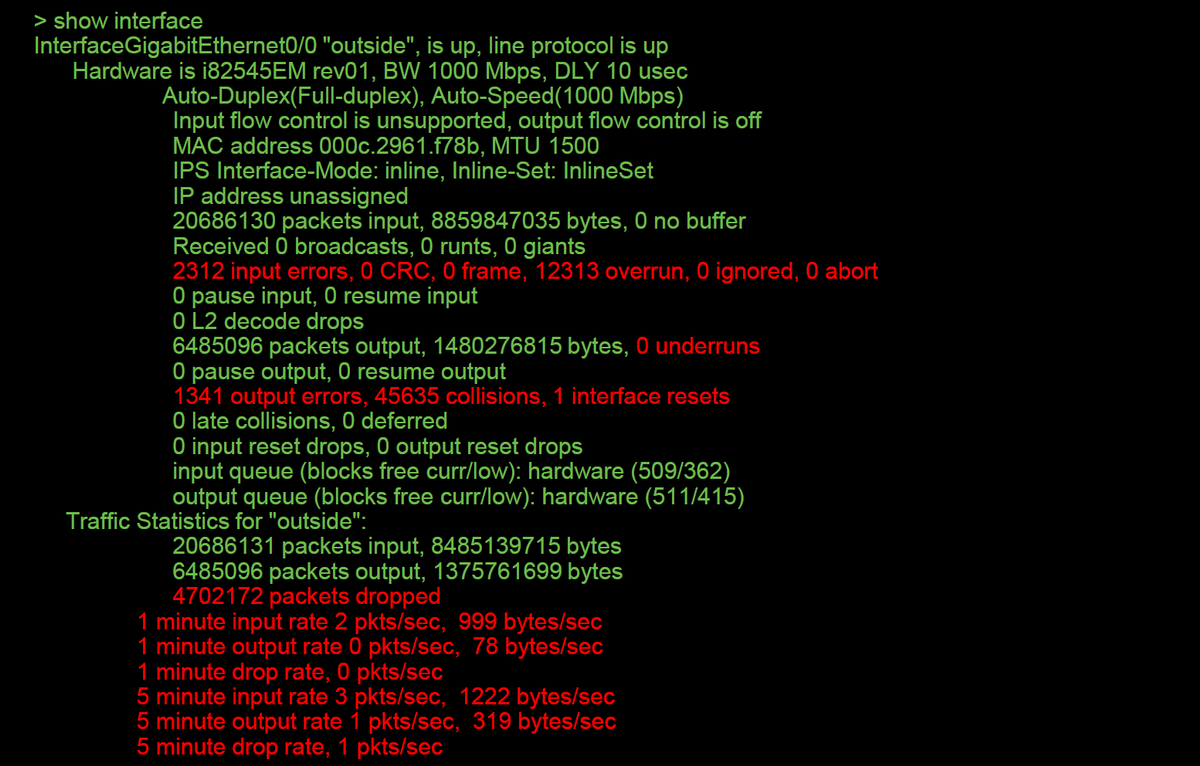

FTD(非SSPおよびFPR-2100):インターフェイスエラーの確認

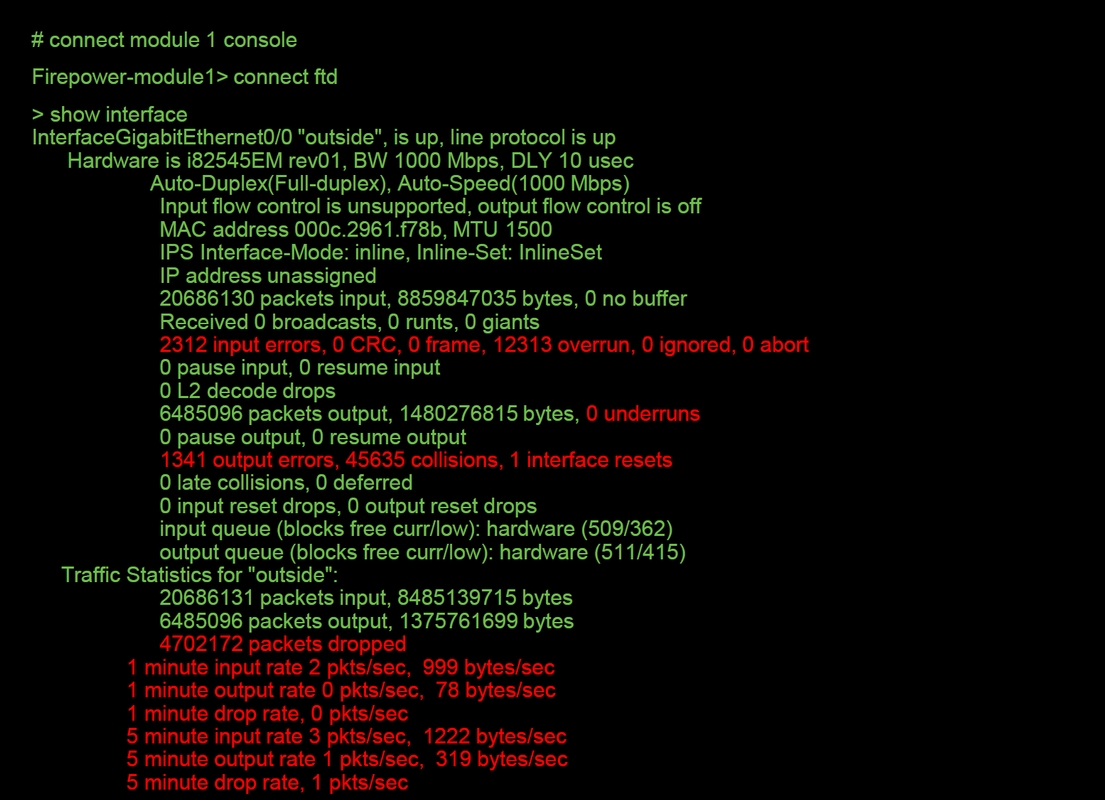

SSP以外のFTDデバイスでは、> show interfaceコマンドを初期コマンドプロンプトから実行できます。対象となる出力は赤で強調表示されています。

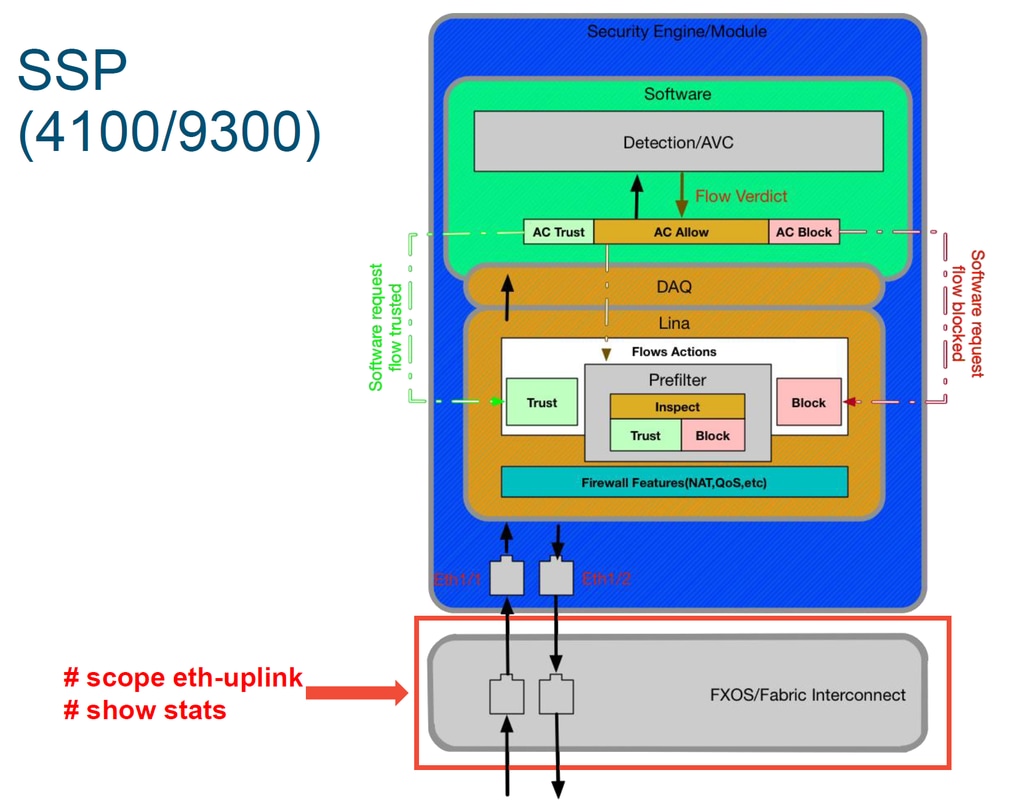

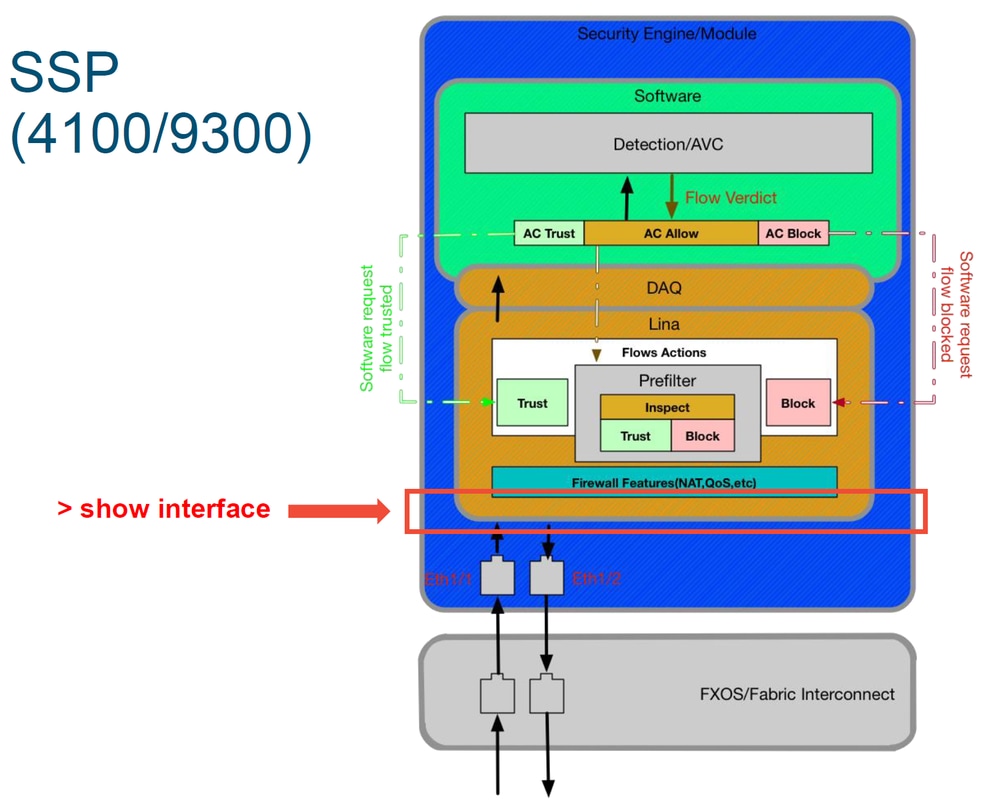

FTD(SSP) – インターフェイスエラーを検索するためのデータパスの移動

9300および4100 SSPプラットフォームには、最初にパケットを処理する内部ファブリックインターコネクトがあります。

最初のパケット入力にインターフェイスの問題があるかどうかを確認する価値があります。この情報を取得するには、FXOSシステムCLIで実行するコマンドを次に示します。

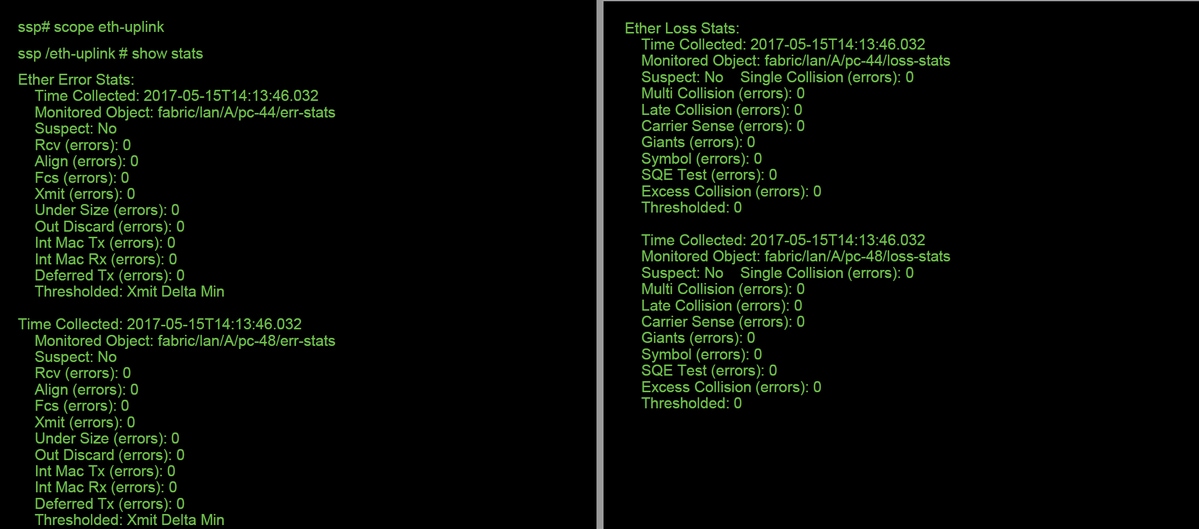

ssp# scope eth-uplink

ssp /et-uplink # show stats

次に出力例を示します。

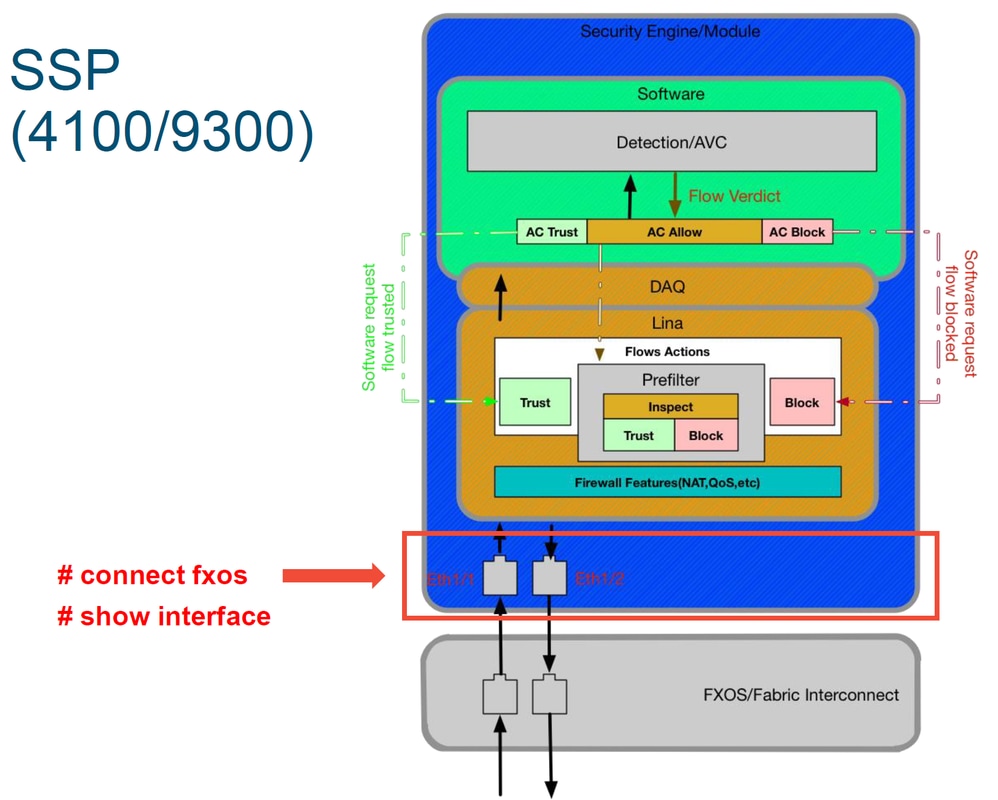

ファブリックインターコネクトは、入力時にパケットを処理した後、FTDデバイスをホストする論理デバイスに割り当てられたインターフェイスに送信されます。

次の図を参照してください。

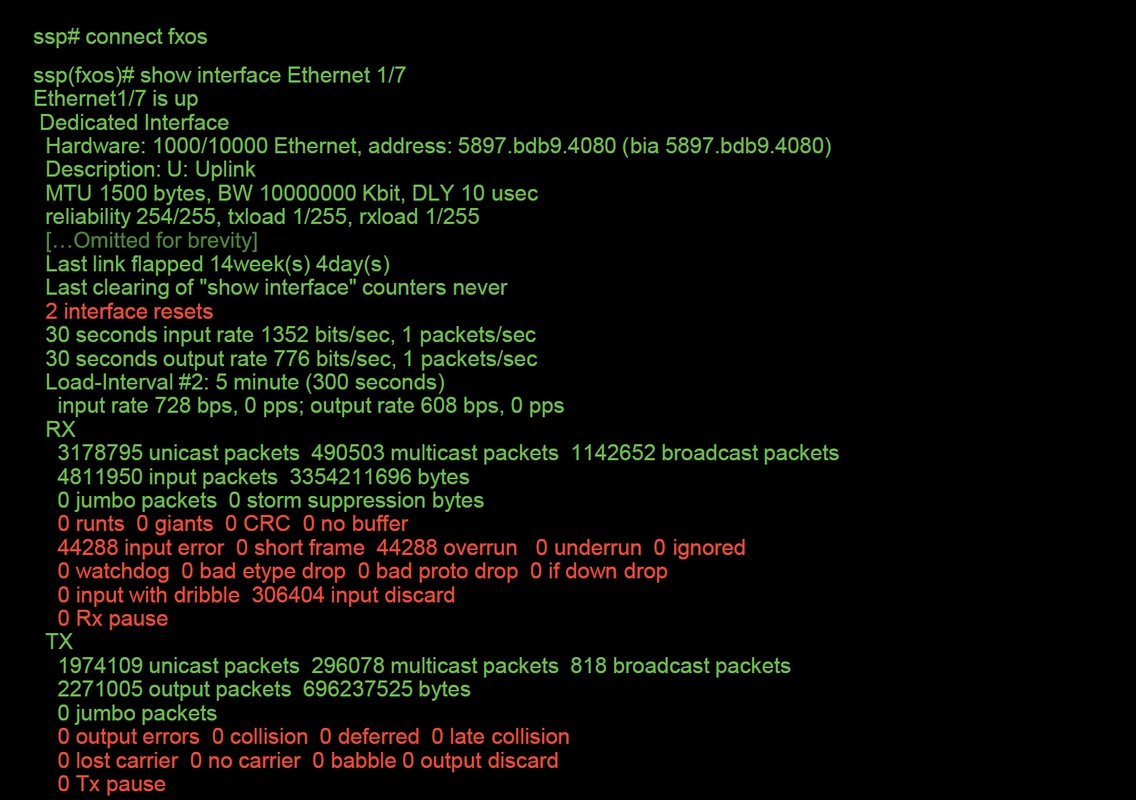

インターフェイスレベルの問題を確認するには、次のコマンドを入力します。

ssp# connect fxos

ssp(fxos)# show interface Ethernet 1/7

次に出力例を示します(赤で強調表示されている問題の可能性があります)。

エラーが見つかった場合は、実際のFTDソフトウェアでもインターフェイスエラーをチェックできます。

FTDプロンプトに移動するには、まずFTD CLIプロンプトに移動する必要があります。

# connect module 1 console

Firepower-module1> connect ftd

> show interface

マルチインスタンスの場合:

# connect module 1 telnet

Firepower-module1>connect ftd ftd1

Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI

>

次に出力例を示します。

Cisco Technical Assistance Center(TAC)に提供するデータ

| Data | 手順 |

| 接続イベントのスクリーンショット | 手順については、この記事を参照してください |

| 「show interface」出力 | 手順については、この記事を参照してください |

| パケット キャプチャ | Firepowerの場合:http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/11777.. にアクセスしてください。 |

| ASAの「show tech」出力 | ASA CLIにログインし、ターミナルセッションをログに保存します。show techコマンドを入力し、TACにターミナルセッション出力ファイルを提供します。 このファイルは、このコマンドを使用してディスクまたは外部ストレージシステムに保存できます。 show tech | redirect disk0:/show_tech.log |

| トラフィックを検査するFirepowerデバイスからのファイルのトラブルシューティング | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

次の手順:Firepower DAQレイヤのトラブルシューティング

Firepowerデバイスがパケットをドロップしているかどうかがわからない場合は、Firepowerデバイス自体をバイパスして、すべてのFirepowerコンポーネントを一度に除外できます。これは、問題のトラフィックがFirepowerデバイスに入り込んで出てこない場合の問題を軽減するのに特に役立ちます。

続行するには、Firepowerデータパスのトラブルシューティングの次のフェーズを確認してください。Firepower DAQ。続行するにはここをクリックします。

シスコ エンジニア提供

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consultant Engineer

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック