はじめに

このドキュメントでは、Firepower Management Center(FMC)によって管理されるFirepowerデバイスの異なるネットワーク分析ポリシー(NAP)を比較する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- オープンソースSnortに関する知識

- Firepower Management Center(FMC)

- Firepower Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

背景説明

Snortは、パターンマッチング技術を使用して、ネットワークパケットの不正利用を検出し、防止します。これを行うには、Snortエンジンで、この比較を実行できるようにネットワークパケットを準備する必要があります。このプロセスはNAPの助けを借りて行われ、次の3つの段階を経ることができます。

ネットワーク分析ポリシーは、段階的にパケットを処理します。まず、システムは最初の3つのTCP/IP層を通じてパケットをデコードし、次にプロトコルの異常の正規化、前処理、および検出を続行します。

プリプロセッサには、主に次の2つの機能があります。

- さらなる検査のためのトラフィックの正規化

- プロトコルの異常の特定

注:一部の侵入ポリシールールでは、検出を実行するために特定のプリプロセッサオプションが必要です

オープンソースのSnortについては、https://www.snort.org/を参照してください。

NAP設定の確認

Firepower NAPポリシーを作成または編集するには、FMC Policies > Access Control > Intrusionに移動し、次の図に示すように右上隅のNetwork Analysis Policyオプションをクリックします。

デフォルトのネットワーク分析ポリシーの確認

アクセスコントロールポリシー(ACP)に適用されているデフォルトのネットワーク分析(NAP)ポリシーを確認します

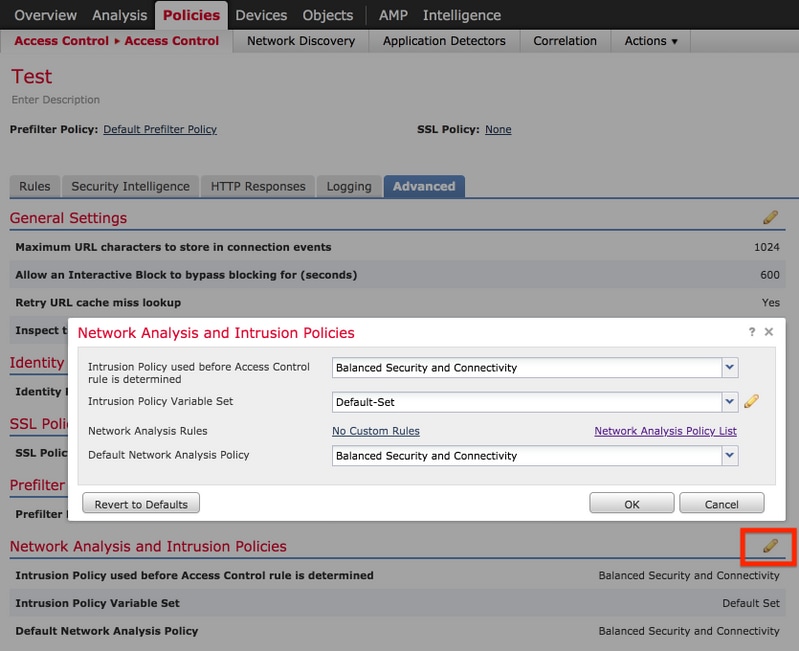

Policies > Access Controlの順に移動し、確認するACPを編集します。Advancedタブをクリックし、Network Analysis and Intrusion Policiesセクションまで下にスクロールします。

図に示すように、ACPに関連付けられているデフォルトのネットワーク分析ポリシーは、セキュリティと接続のバランスのとれた状態です。

注:侵入ポリシー用のセキュリティと接続のバランスと、ネットワーク分析用のセキュリティと接続のバランスを混同しないでください。前者はSnortルール用、後者は前処理とデコード用です。

ネットワーク分析ポリシー(NAP)の比較

NAPポリシーを比較して変更を加えることができます。この機能は、問題の特定とトラブルシューティングに役立ちます。また、NAP比較レポートを同時に生成してエクスポートすることもできます。

Policies > Access Control > Intrusion にすすんでください。次に、右上のNetwork Analysis Policyオプションをクリックします。図に示すように、NAPポリシーページの右上に[ポリシーの比較]タブが表示されます。

ネットワーク分析ポリシーの比較には、次の2つのタイプがあります。

- 2つの異なるNAPポリシー間

- 同じNAPポリシーの2つの異なるリビジョン間

比較ウィンドウでは、選択した2つのNAPポリシーを行ごとに比較できます。同じものを右上の比較レポートタブからレポートとしてエクスポートできます(次の図を参照)。

同じNAPポリシーの2つのバージョンを比較する場合は、図に示すように、リビジョンオプションを選択して必要なリビジョンIDを選択できます。