Firepowerデバイス登録の設定、確認、トラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Firepower Threat Defense(FTD)とFirepower Management Center(FMC)間の接続のトラブルシューティング手順について説明します。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- FTDソフトウェア6.6.xおよび6.5.x

- FMCソフトウェア6.6.x

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、管理対象FTDと管理対象FMCの間の接続(sftunnel)の操作、検証、およびトラブルシューティングの手順について説明します。

情報と例はFTDに基づいていますが、ほとんどの概念はNGIPS(7000/8000シリーズアプライアンス)またはASA55xx上のFirePOWERモジュールにも完全に適用できます。

FTDは、次の2つの主要な管理モードをサポートします。

- FMC経由のオフボックス:リモート管理とも呼ばれます。

- Firepower Device Manager(FDM)またはCisco Defense Orchestrator(CDO)(ローカル管理とも呼ばれる)経由のオンボックス

リモート管理の場合、FTDは最初に、デバイス登録と呼ばれるプロセスを使用してFMCに登録する必要があります。

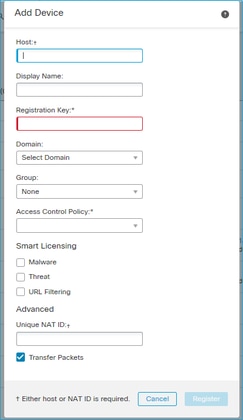

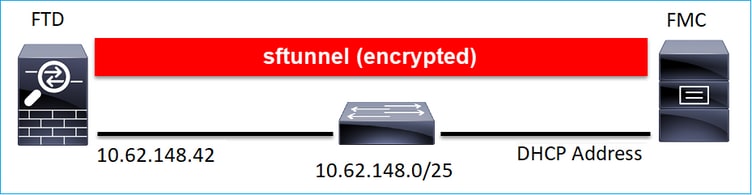

登録が完了すると、FTDとFMCはsftunnel(名前はSourcefireトンネルから取得)という名前の安全なトンネルを確立します。

設計オプション

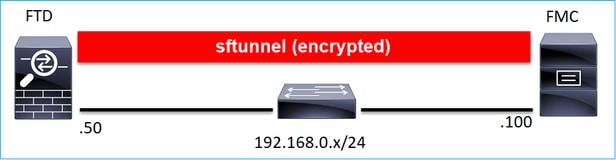

設計の観点からは、FTD - FMCは同じL3サブネットに存在できます。

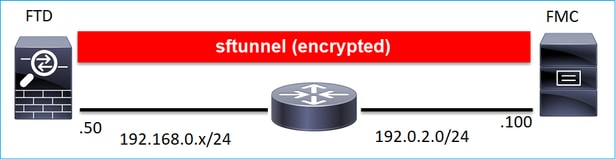

または異なるネットワークによって分離されます。

192.0.2.0

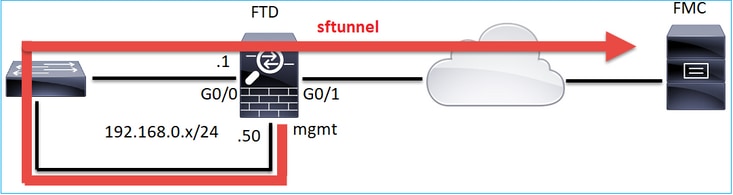

注:sftunnelはFTD自体を通過することもできます。この設計は推奨されません。これは、FTDデータプレーンの問題により、FTDとFMC間の通信が中断される可能性があるためです。

sftunnelを介して交換される情報

次のリストには、sftunnelを介して伝送されるほとんどの情報が含まれています。

- アプライアンスのハートビート(キープアライブ)

- 時刻の同期(NTP)

- イベント(接続、侵入/IPS、ファイル、SSLなど)

- マルウェアの検索

- ヘルスイベント/アラート

- ユーザおよびグループ情報(アイデンティティポリシー用)

- FTD HAステート情報

- FTDクラスタの状態情報

- Security Intelligent(SI)情報/イベント

- Threat Intelligence Director(TID)情報/イベント

- キャプチャされたファイル

- ネットワーク検出イベント

- ポリシーバンドル(ポリシーの導入)

- ソフトウェアアップグレードバンドル

- ソフトウェアパッチバンドル

- VDB

- SRU

sftunnelによって使用されるプロトコル/ポートは何ですか。

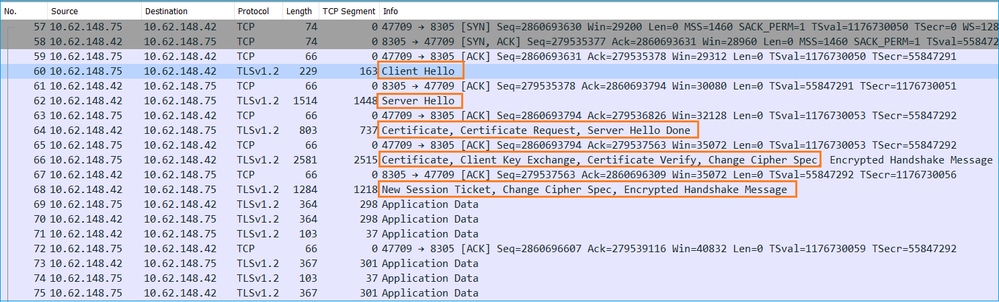

sftunnelはTCPポート8305を使用します。バックエンドでは、これはTLSトンネルです。

FTDのSftunnel TCPポートを変更する方法

> configure network management-port 8306 Management port changed to 8306.

注:この場合、FMCのポートも変更する必要があります(Configuration > Management Interfaces > Shared Settings)。これは、同じFMCにすでに登録されている他のすべてのデバイスに影響します。リモート管理ポートのデフォルト設定を保持することを強く推奨しますが、管理ポートがネットワーク上の他の通信と競合する場合は、別のポートを選択できます。管理ポートを変更する場合は、通信が必要な導入環境内のすべてのデバイスに対して管理ポートを変更する必要があります。

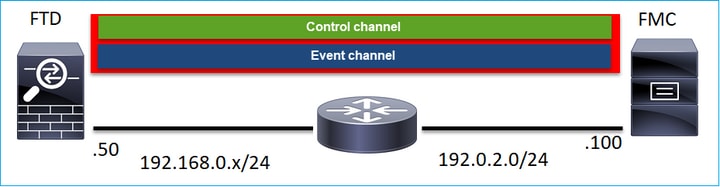

sftunnelによって確立される接続の数

sftunnelは2つの接続(チャネル)を確立します。

- 制御チャネル

- イベントチャネル

どのデバイスが各チャネルを開始しますか。

シナリオによって異なります。このドキュメントの残りの部分で説明されているシナリオを確認します。

設定

登録の基本

FTDのCLI

FTDでは、デバイス登録の基本構文は次のとおりです。

> configure manager add <FMC Host> <Registration Key> <NAT ID>

| 値 | 説明 |

| FMCホスト | これは次のいずれかになります。

|

| 登録キー | これは、デバイス登録に使用される共有秘密の英数字文字列(2 ~ 36文字)です。英数字、ハイフン(-)、アンダースコア(_)、およびピリオド(.)のみを使用できます。 |

| NAT ID | FMCとデバイス間の登録プロセス中に使用される英数字文字列で、一方の側でIPアドレスが指定されていない場合。FMCで同じNAT IDを指定します。 |

詳細については、『Cisco Firepower Threat Defenseコマンドリファレンス』を参照してください。

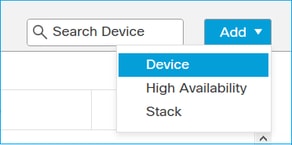

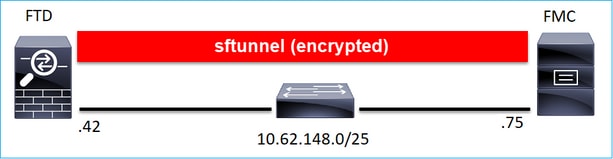

FMCのUI

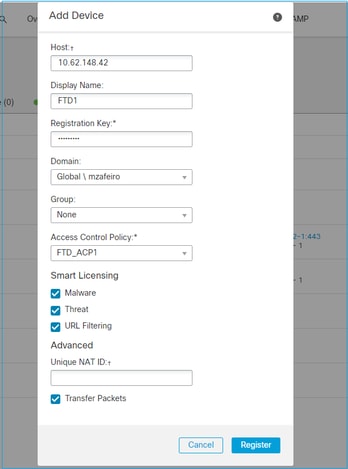

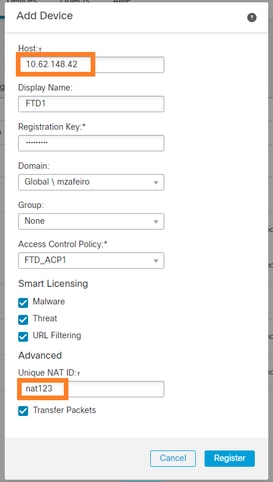

FMCで、Devices > Device Managementの順に移動します。Add > Deviceの順に選択します。

- ホストでFTDのIPアドレスを指定します。

- [表示名]で、任意の名前を指定します。

- 登録キーは、FTD CLIで指定したキーと一致している必要があります。

- 複数のドメインを使用する場合は、FTDを追加するドメインを指定します。

- グループで、FTDを追加するデバイスグループを指定します。

- アクセスコントロールポリシーで、FTDに導入するセキュリティポリシーを指定します。

- スマートライセンス:設定した機能に必要なライセンスを指定します。

- NAT ID:このドキュメントで後述する特定のシナリオで必要です。

詳細については、『Firepower Management Centerコンフィギュレーションガイド』の「Firepower Management Centerへのデバイスの追加」を参照してください。

シナリオ 1.FMCおよびFTDの固定IPアドレス

FTDのCLI

> configure manager add <FMC Static IP> <Registration Key>

例:

> configure manager add 10.62.148.75 Cisco-123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

背景情報

FTDコマンドを入力するとすぐに、FTDはFMCへの接続を20秒ごとに試行しますが、FMCはまだ設定されていないため、TCP RSTで応答します。

> capture-traffic Please choose domain to capture traffic from: 0 - eth0 1 - Global Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n host 10.62.148.75 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes 18:53:33.365513 IP 10.62.148.42.46946 > 10.62.148.75.8305: Flags [S], seq 2274592861, win 29200, options [mss 1460,sackOK,TS val 55808298 ecr 0,nop,wscale 7], length 0 18:53:33.365698 IP 10.62.148.75.8305 > 10.62.148.42.46946: Flags [R.], seq 0, ack 2274592862, win 0, length 0 18:53:53.365973 IP 10.62.148.42.57607 > 10.62.148.75.8305: Flags [S], seq 1267517632, win 29200, options [mss 1460,sackOK,TS val 55810298 ecr 0,nop,wscale 7], length 0 18:53:53.366193 IP 10.62.148.75.8305 > 10.62.148.42.57607: Flags [R.], seq 0, ack 1267517633, win 0, length 0 18:54:13.366383 IP 10.62.148.42.55484 > 10.62.148.75.8305: Flags [S], seq 4285875151, win 29200, options [mss 1460,sackOK,TS val 55812298 ecr 0,nop,wscale 7], length 0 18:54:13.368805 IP 10.62.148.75.8305 > 10.62.148.42.55484: Flags [R.], seq 0, ack 4285875152, win 0, length 0

デバイス登録ステータス:

> show managers Host : 10.62.148.75 Registration Key : **** Registration : pending RPC Status : Type : Manager Host : 10.62.148.75 Registration : Pending

FTDはポートTCP 8305をリッスンします。

admin@vFTD66:~$ netstat -na | grep 8305 tcp 0 0 10.62.148.42:8305 0.0.0.0:* LISTEN

FMCのUI

この場合は、次を指定します。

- ホスト(FTDのIPアドレス)

- 表示名

- 登録キー(FTDで設定されているものと一致する必要があります)

- アクセス コントロール ポリシー

- Domain

- スマートライセンス情報

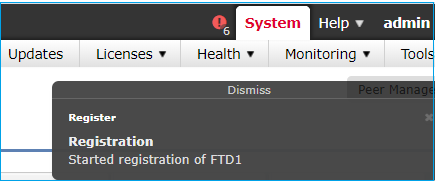

Registerを選択します。

登録プロセスが開始されます。

FMCがポートTCP 8305でのリッスンを開始します。

admin@FMC2000-2:~$ netstat -na | grep 8305 tcp 0 0 10.62.148.75:8305 0.0.0.0:* LISTEN

バックグラウンドで、FMCはTCP接続を開始します。

20:15:55.437434 IP 10.62.148.42.49396 > 10.62.148.75.8305: Flags [S], seq 655146775, win 29200, options [mss 1460,sackOK,TS val 56302505 ecr 0,nop,wscale 7], length 0 20:15:55.437685 IP 10.62.148.75.8305 > 10.62.148.42.49396: Flags [R.], seq 0, ack 655146776, win 0, length 0 20:16:00.463637 ARP, Request who-has 10.62.148.42 tell 10.62.148.75, length 46 20:16:00.463655 ARP, Reply 10.62.148.42 is-at 00:50:56:85:7b:1f, length 28 20:16:08.342057 IP 10.62.148.75.50693 > 10.62.148.42.8305: Flags [S], seq 2704366385, win 29200, options [mss 1460,sackOK,TS val 1181294721 ecr 0,nop,wscale 7], length 0 20:16:08.342144 IP 10.62.148.42.8305 > 10.62.148.75.50693: Flags [S.], seq 1829769842, ack 2704366386, win 28960, options [mss 1460,sackOK,TS val 56303795 ecr 1181294721,nop,wscale 7], length 0 20:16:08.342322 IP 10.62.148.75.50693 > 10.62.148.42.8305: Flags [.], ack 1, win 229, options [nop,nop,TS val 1181294722 ecr 56303795], length 0 20:16:08.342919 IP 10.62.148.75.50693 > 10.62.148.42.8305: Flags [P.], seq 1:164, ack 1, win 229, options [nop,nop,TS val 1181294722 ecr 56303795], length 163 20:16:08.342953 IP 10.62.148.42.8305 > 10.62.148.75.50693: Flags [.], ack 164, win 235, options [nop,nop,TS val 56303795 ecr 1181294722], length 0

sftunnel Controlチャネルが確立されます。

admin@FMC2000-2:~$ netstat -na | grep 8305 tcp 0 0 10.62.148.75:8305 0.0.0.0:* LISTEN tcp 0 0 10.62.148.75:50693 10.62.148.42:8305 ESTABLISHED

> sftunnel-status

SFTUNNEL Start Time: Sat Apr 18 20:14:20 2020

Both IPv4 and IPv6 connectivity is supported

Broadcast count = 4

Reserved SSL connections: 0

Management Interfaces: 1

eth0 (control events) 10.62.148.42,

***********************

**RUN STATUS****ksec-fs2k-2-mgmt.cisco.com*************

Cipher used = AES256-GCM-SHA384 (strength:256 bits)

ChannelA Connected: Yes, Interface eth0

ChannelB Connected: No

Registration: Completed.

IPv4 Connection to peer '10.62.148.75' Start Time: Sat Apr 18 20:16:08 2020

PEER INFO:

sw_version 6.6.0

sw_build 90

Management Interfaces: 1

eth0 (control events) 10.62.148.75,

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.62.148.75' via '10.62.148.42'

Peer channel Channel-B is not valid

数分後、イベントチャネルが確立されます。イベントチャネルの発信側はいずれかの側にすることができます。この例では、FMCです。

20:21:15.347587 IP 10.62.148.75.43957 > 10.62.148.42.8305: Flags [S], seq 3414498581, win 29200, options [mss 1460,sackOK,TS val 1181601702 ecr 0,nop,wscale 7], length 0 20:21:15.347660 IP 10.62.148.42.8305 > 10.62.148.75.43957: Flags [S.], seq 2735864611, ack 3414498582, win 28960, options [mss 1460,sackOK,TS val 56334496 ecr 1181601702,nop,wscale 7], length 0 20:21:15.347825 IP 10.62.148.75.43957 > 10.62.148.42.8305: Flags [.], ack 1, win 229, options [nop,nop,TS val 1181601703 ecr 56334496], length 0 20:21:15.348415 IP 10.62.148.75.43957 > 10.62.148.42.8305: Flags [P.], seq 1:164, ack 1, win 229, options [nop,nop,TS val 1181601703 ecr 56334496], length 163

ランダムな送信元ポートは、接続イニシエータを示します。

admin@FMC2000-2:~$ netstat -na | grep 10.62.148.42 tcp 0 0 10.62.148.75:50693 10.62.148.42:8305 ESTABLISHED tcp 0 0 10.62.148.75:43957 10.62.148.42:8305 ESTABLISHED

イベントチャネルがFTDによって開始された場合の出力は次のとおりです。

admin@FMC2000-2:~$ netstat -na | grep 10.62.148.42 tcp 0 0 10.62.148.75:58409 10.62.148.42:8305 ESTABLISHED tcp 0 0 10.62.148.75:8305 10.62.148.42:46167 ESTABLISHED

FTD側から:

> sftunnel-status

SFTUNNEL Start Time: Sat Apr 18 20:14:20 2020

Both IPv4 and IPv6 connectivity is supported

Broadcast count = 6

Reserved SSL connections: 0

Management Interfaces: 1

eth0 (control events) 10.62.148.42,

***********************

**RUN STATUS****ksec-fs2k-2-mgmt.cisco.com*************

Cipher used = AES256-GCM-SHA384 (strength:256 bits)

ChannelA Connected: Yes, Interface eth0

Cipher used = AES256-GCM-SHA384 (strength:256 bits)

ChannelB Connected: Yes, Interface eth0

Registration: Completed.

IPv4 Connection to peer '10.62.148.75' Start Time: Sat Apr 18 20:16:08 2020

PEER INFO:

sw_version 6.6.0

sw_build 90

Management Interfaces: 1

eth0 (control events) 10.62.148.75,

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.62.148.75' via '10.62.148.42'

Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '10.62.148.75' via '10.62.148.42'

> show managers Type : Manager Host : 10.62.148.75 Registration : Completed >

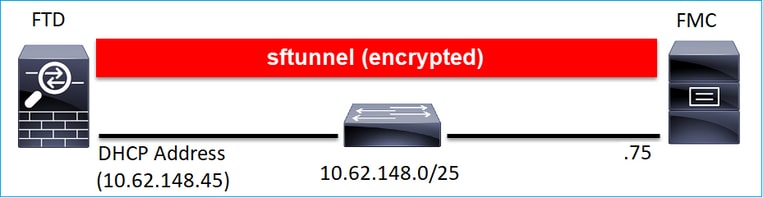

シナリオ 2.FTD DHCP IPアドレス – FMC固定IPアドレス

このシナリオでは、FTD管理インターフェイスはDHCPサーバから自分のIPアドレスを取得します。

FTDのCLI

NAT IDを指定する必要があります。

> configure manager add <FMC Static IP> <Registration Key> <NAT ID>

例:

> configure manager add 10.62.148.75 Cisco-123 nat123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC. >

FTD登録ステータスは次のとおりです。

> show managers Host : 10.62.148.75 Registration Key : **** Registration : pending RPC Status : Type : Manager Host : 10.62.148.75 Registration : Pending

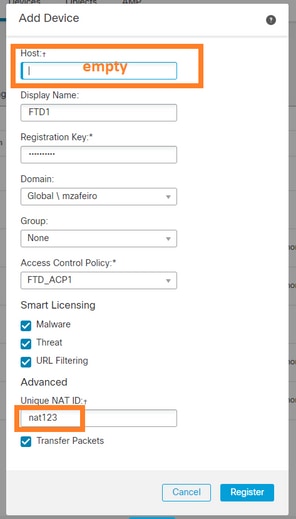

FMCのUI

この場合は、次を指定します。

- 表示名

- 登録キー(FTDで設定されているものと一致する必要があります)

- アクセス コントロール ポリシー

- Domain

- スマートライセンス情報

- NAT ID(ホストが指定されていない場合は必須。FTDで設定されたものと一致している必要があります)

この場合、sftunnelを起動するのは誰ですか。

FTDは両方のチャネル接続を開始します。

ftd1:/home/admin# netstat -an | grep 148.75 tcp 0 0 10.62.148.45:40273 10.62.148.75:8305 ESTABLISHED tcp 0 0 10.62.148.45:39673 10.62.148.75:8305 ESTABLISHED

シナリオ 3.FTDスタティックIPアドレス – FMC DHCP IPアドレス

> configure manager add DONTRESOLVE Cisco-123 nat123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC. >

注:DONTRESOLVEを使用する場合はNAT IDが必要です。

FMCのUI

この場合は、次を指定します。

- FTD IPアドレス

- 表示名

- 登録キー(FTDで設定されているものと一致する必要があります)

- アクセス コントロール ポリシー

- Domain

- スマートライセンス情報

- NAT ID(FTDで設定されたものと一致する必要があります)

登録後のFTD:

> show managers Type : Manager Host : 5a8454ea-8273-11ea-a7d3-d07d71db8f19DONTRESOLVE Registration : Completed

この場合、sftunnelを起動するのは誰ですか。

- FMCが制御チャネルを開始します。

- イベントチャネルはどちらの側からも開始できます。

root@FMC2000-2:/Volume/home/admin# netstat -an | grep 148.42 tcp 0 0 10.62.148.75:50465 10.62.148.42:8305 ESTABLISHED tcp 0 0 10.62.148.75:48445 10.62.148.42:8305 ESTABLISHED

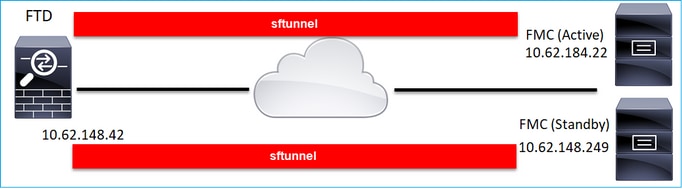

シナリオ 4.FMC HAへのFTD登録

FTDで、アクティブFMCのみを設定します。

> configure manager add 10.62.184.22 cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

注:FTDから両方のFMCへのTCPポート8305トラフィックが許可されていることを確認します。

最初に、アクティブFMCへのsftunnelが確立されます。

> show managers Type : Manager Host : 10.62.184.22 Registration : Completed

数分後、FTDはスタンバイFMCへの登録を開始します。

> show managers Type : Manager Host : 10.62.184.22 Registration : Completed Type : Manager Host : 10.62.148.249 Registration : Completed

FTDバックエンドでは、2つの制御チャネル(各FMCに1つ)と2つのイベントチャネル(各FMCに1つ)が確立されます。

ftd1:/home/admin# netstat -an | grep 8305 tcp 0 0 10.62.148.42:8305 10.62.184.22:36975 ESTABLISHED tcp 0 0 10.62.148.42:42197 10.62.184.22:8305 ESTABLISHED tcp 0 0 10.62.148.42:8305 10.62.148.249:45373 ESTABLISHED tcp 0 0 10.62.148.42:8305 10.62.148.249:51893 ESTABLISHED

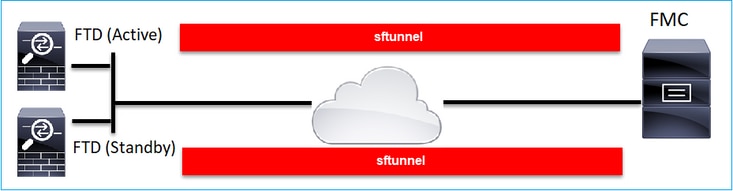

シナリオ 5.FTD HA(高可用性)

FTD HAの場合、各ユニットにはFMCへの個別のトンネルがあります。

両方のFTDを個別に登録し、FMCからFTD HAを形成します。詳細については、次の項目を確認してください。

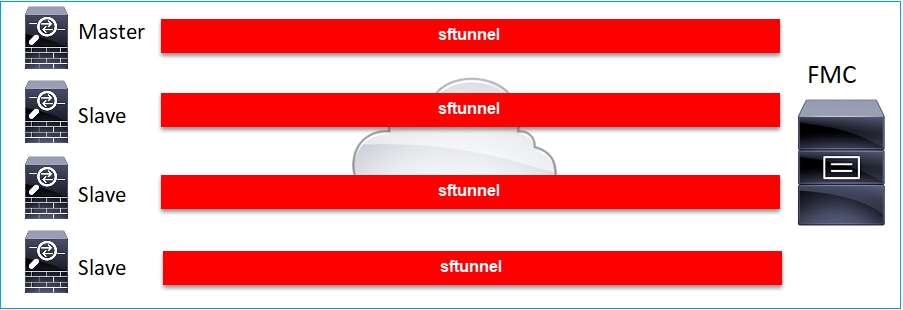

シナリオ 6.FTDクラスタ

FTDクラスタの場合、各ユニットにはFMCへの個別のトンネルがあります。6.3 FMCリリース以降では、FTDコントロールユニット(CSU)をFMCに登録するだけで済みます。その後、残りのユニットはFMCによって自動的に検出され、登録されます。

注:最適なパフォーマンスを得るには制御ユニットを追加することを推奨しますが、クラスタの任意のユニットを追加できます。詳細については、「Firepower Threat Defense(FTD)クラスタの作成」を参照してください。

一般的な問題のトラブルシューティング

1. FTD CLIの無効な構文

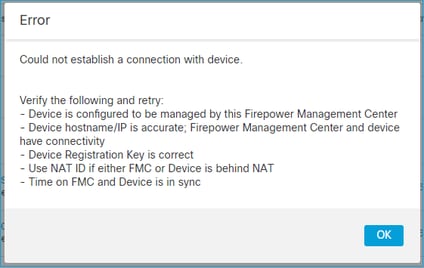

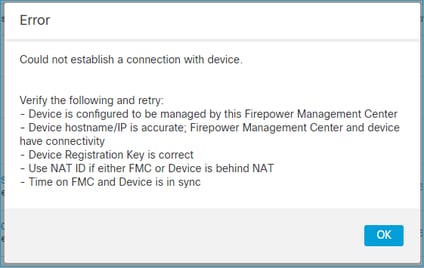

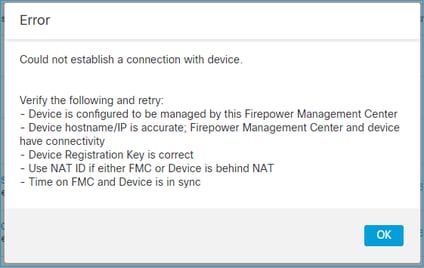

FTDの構文が無効で、登録の試行に失敗した場合、FMC UIに非常に一般的なエラーメッセージが表示されます。

このコマンドでは、キーワードkeyが登録キーで、cisco123がNAT IDです。キーワードkeyを追加するのは一般的ですが、技術的にはそのようなキーワードはありません。

> configure manager add 10.62.148.75 key cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

推奨処置

正しい構文を使用し、存在しないキーワードは使用しないでください。

> configure manager add 10.62.148.75 cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

2. FTDとFMC間で登録キーが一致しない

FMC UIには次のように表示されます。

推奨処置

FTDで/ngfw/var/log/messagesファイルを調べて、認証の問題を確認します。

方法1:過去のログを確認する

> system support view-files Type a sub-dir name to list its contents: s Type the name of the file to view ([b] to go back, [Ctrl+C] to exit) > messages Apr 19 04:02:05 vFTD66 syslog-ng[1440]: Configuration reload request received, reloading configuration; Apr 19 04:02:07 vFTD66 SF-IMS[3116]: [3116] pm:control [INFO] ControlHandler auditing message->type 0x9017, from '', cmd '/ngf w/usr/bin/perl /ngfw/usr/local/sf/bin/run_hm.pl --persistent', pid 19455 (uid 0, gid 0) /authenticate Apr 19 20:17:14 vFTD66 SF-IMS[18974]: [19131] sftunneld:sf_ssl [WARN] Accept: Failed to authenticate peer '10.62.148.75' <- The problem

方法2:ライブログを確認する

> expert ftd1:~$ sudo su Password: ftd1::/home/admin# tail -f /ngfw/var/log/messages

FTDで/etc/sf/sftunnel.confファイルの内容を確認し、登録キーが正しいことを確認します。

ftd1:~$ cat /etc/sf/sftunnel.conf | grep reg_key

reg_key cisco-123;

3. FTDとFMC間の接続の問題

FMC UIには次のように表示されます。

推奨される対処法

- パス内に、トラフィック(TCP 8305)をブロックするデバイス(ファイアウォールなど)がないことを確認します。FMC HAの場合は、TCPポート8305へのトラフィックが両方のFMCに対して許可されていることを確認します。

- キャプチャを取得して、双方向通信を確認します。FTDでcapture-trafficコマンドを使用します。TCP 3ウェイハンドシェイクがあり、TCP FINまたはRSTパケットがないことを確認します。

> capture-traffic Please choose domain to capture traffic from: 0 - eth0 1 - Global Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n host 10.62.148.75 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes 20:56:09.393655 IP 10.62.148.42.53198 > 10.62.148.75.8305: Flags [S], seq 3349394953, win 29200, options [mss 1460,sackOK,TS val 1033596 ecr 0,nop,wscale 7], length 0 20:56:09.393877 IP 10.62.148.75.8305 > 10.62.148.42.53198: Flags [R.], seq 0, ack 3349394954, win 0, length 0 20:56:14.397412 ARP, Request who-has 10.62.148.75 tell 10.62.148.42, length 28 20:56:14.397602 ARP, Reply 10.62.148.75 is-at a4:6c:2a:9e:ea:10, length 46

同様に、FMCでキャプチャを取得して、双方向通信を確認します。

root@FMC2000-2:/var/common# tcpdump -i eth0 host 10.62.148.42 -n -w sftunnel.pcap

キャプチャをpcap形式でエクスポートし、パケットの内容を確認することも推奨されます。

ftd1:/home/admin# tcpdump -i eth0 host 10.62.148.75 -n -w tunnel.pcap HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

考えられる原因:

- FMCにはFTDデバイスが追加されていません。

- パス内のデバイス(ファイアウォールなど)は、トラフィックをブロックまたは変更します。

- パケットがパス内で正しくルーティングされていない。

- FTDまたはFMCのsftunnelプロセスがダウンしています(シナリオ6を確認)。

- パスにMTUの問題がある(シナリオを確認)。

キャプチャ分析については、次のドキュメントを参照してください。

ネットワークの問題を効果的にトラブルシューティングするための Firepower ファイアウォールキャプチャの分析

4. FTDとFMC間でソフトウェアの互換性がない

FMC UIには次のように表示されます。

推奨処置

FTD /ngfw/var/log/messagesファイルを確認します。

Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_connections [INFO] Need to send SW version and Published Services to 10.62.148.247 Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_channel [INFO] >> ChannelState do_dataio_for_heartbeat peer 10.62.148.247 / channelA / CONTROL [ msgSock & ssl_context ] << Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_heartbeat [INFO] Saved SW VERSION from peer 10.62.148.247 (10.10.0.4) Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:ssl_mac [WARN] FMC(manager) 10.62.148.247 send unsupported version 10.10.0.4 Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_connections [INFO] <<<<<<<<<<<<<<<<<<<<<< ShutDownPeer 10.62.148.247 >>>>>>>>>>>>>>>>>>>>>>>> Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:stream_file [INFO] Stream CTX destroyed for 10.62.148.247 Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_channel [INFO] >> ChannelState ShutDownPeer peer 10.62.148.247 / channelA / CONTROL [ msgSock & ssl_context ] <<

Firepowerの互換性マトリックスを確認します。

5. FTDとFMCの時間差

FTD-FMC通信は、2つのデバイス間の時間差の影響を受けます。FTDとFMCを同じNTPサーバで同期することが設計要件です。

具体的には、41xxや93xxなどのプラットフォームにFTDをインストールする場合は、親シャーシ(FXOS)から時間設定を取得します。

推奨処置

シャーシマネージャ(FCM)とFMCが同じ時刻源(NTPサーバ)を使用していることを確認します

6. sftunnelプロセスの停止または無効化

FTDでは、sftunnelプロセスが登録プロセスを処理します。マネージャ設定の前のプロセスのステータスを次に示します。

> pmtool status … sftunnel (system) - Waiting Command: /ngfw/usr/local/sf/bin/sftunnel -d -f /etc/sf/sftunnel.conf PID File: /ngfw/var/sf/run/sftunnel.pid Enable File: /ngfw/etc/sf/sftunnel.conf CPU Affinity: Priority: 0 Next start: Mon Apr 20 06:12:06 2020 Required by: sfmgr,sfmbservice,sfipproxy CGroups: memory=System/ProcessHigh

登録ステータス:

> show managers No managers configured.

マネージャを設定します。

> configure manager add 10.62.148.75 cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

これでプロセスはUPです。

> pmtool status … sftunnel (system) - Running 24386 Command: /ngfw/usr/local/sf/bin/sftunnel -d -f /etc/sf/sftunnel.conf PID File: /ngfw/var/sf/run/sftunnel.pid Enable File: /ngfw/etc/sf/sftunnel.conf CPU Affinity: Priority: 0 Next start: Mon Apr 20 07:12:35 2020 Required by: sfmgr,sfmbservice,sfipproxy CGroups: memory=System/ProcessHigh(enrolled)

まれに、プロセスがダウンしたり無効になったりする場合があります。

> pmtool status … sftunnel (system) - User Disabled Command: /ngfw/usr/local/sf/bin/sftunnel -d -f /etc/sf/sftunnel.conf PID File: /ngfw/var/sf/run/sftunnel.pid Enable File: /ngfw/etc/sf/sftunnel.conf CPU Affinity: Priority: 0 Next start: Mon Apr 20 07:09:46 2020 Required by: sfmgr,sfmbservice,sfipproxy CGroups: memory=System/ProcessHigh

マネージャステータスは正常です。

> show managers Host : 10.62.148.75 Registration Key : **** Registration : pending RPC Status :

一方、デバイスの登録は失敗します。

FTDでは、/ngfw/var/log/messages

推奨処置

FTDトラブルシューティングファイルを収集して、Cisco TACに連絡します。

7. セカンダリFMCでFTDの登録保留中

FMC HAセットアップへの最初のFTD登録後にFTDデバイスがセカンダリFMCに追加されないシナリオがあります。

推奨処置

このドキュメントで説明する手順を使用します。

CLIを使用したFirepower Management Centerハイアベイラビリティでのデバイス登録の解決

警告:この手順にはデバイスの登録解除が含まれているため、中断が発生します。これはFTDデバイスの設定に影響します(削除されます)。この手順は、FTDの初期登録とセットアップ時にのみ使用することを推奨します。別のケースで、FTDとFMCのトラブルシューティングファイルを収集し、Cisco TACに連絡します。

8. パスMTUにより登録が失敗する

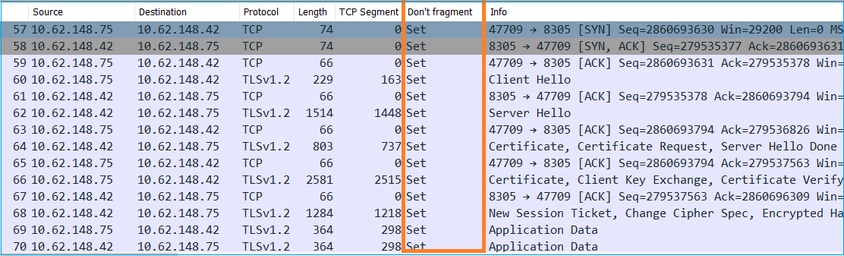

Cisco TACでは、sftunnelトラフィックが小さなMTUのリンクを通過する必要があるシナリオが見られます。sftunnelパケットにはDon't fragment(DF)ビットが設定されているため、フラグメンテーションは許可されません。

また、/ngfw/var/log/messagesファイルには、次のようなメッセージが表示されます。

MSGS: 10-09 14:41:11 ftd1 SF-IMS[7428]: [6612] sftunneld:sf_ssl [ERROR] Connect:SSL handshake failed

推奨処置

フラグメンテーションが原因でパケット損失が発生しているかどうかを確認するには、FTD、FMC、およびパス内の理想的なデバイスでキャプチャを実行します。両端に到着するパケットが表示されるかどうかを確認します。

FTDでは、FTD管理インターフェイスのMTUを小さくします。デフォルト値は1500バイトです。管理インターフェイスの最大は1500、イベントインターフェイスの最大は9000です。このコマンドは、FTD 6.6リリースで追加されました。

Cisco Firepower Threat Defenseコマンドリファレンス

例

> configure network mtu 1300 MTU set successfully to 1300 from 1500 for eth0 Refreshing Network Config... Interface eth0 speed is set to '10000baseT/Full'

検証

> show network ===============[ System Information ]=============== Hostname : ksec-sfvm-kali-3.cisco.com DNS Servers : 192.168.200.100 Management port : 8305 IPv4 Default route Gateway : 10.62.148.1 Netmask : 0.0.0.0 ======================[ eth0 ]====================== State : Enabled Link : Up Channels : Management & Events Mode : Non-Autonegotiation MDI/MDIX : Auto/MDIX MTU : 1300 MAC Address : 00:50:56:85:7B:1F ----------------------[ IPv4 ]---------------------- Configuration : Manual Address : 10.62.148.42 Netmask : 255.255.255.128 Gateway : 10.62.148.1 ----------------------[ IPv6 ]----------------------

FTDからパスMTUを確認するには、次のコマンドを使用できます。

root@firepower:/home/admin# ping -M do -s 1472 10.62.148.75

doオプションは、ICMPパケット内のdon't fragment(DF)ビットを設定します。また、1472を指定すると、デバイスは1500バイトを送信します。(IPヘッダー= 20バイト)+(ICMPヘッダー= 8バイト)+(1472バイトのICMPデータ)

FMCでは、このドキュメントで説明されているように、FMC管理インターフェイスのMTU値を小さくします。

Firepower Management Center(FMC)管理インターフェイスの設定

9. Chassis Manager UIからのブートストラップ変更後、FTDが登録解除される

これはFP41xxおよびFP93xxプラットフォームに適用され、Cisco Bug ID CSCvn45138に記載されています 。

。

一般に、ディザスタリカバリを行わない限り、Chassis Manager(FCM)からのブートストラップの変更は行わないでください。

推奨処置

ブートストラップの変更を行い、条件に一致した場合(ブートストラップの変更後にFTDが起動している間にFTD-FMC通信が切断された場合)は、FTDを削除し、FMCに再登録する必要があります。

10. ICMPリダイレクトメッセージによりFTDがFMCにアクセスできない

この問題は、登録プロセスに影響を与えたり、登録後にFTD-FMC通信を中断したりする可能性があります。

この場合の問題は、FTD管理インターフェイスにICMPリダイレクトメッセージを送信し、FTD-FMC通信をブラックホール化するネットワークデバイスです。

この問題の識別方法

この場合、10.100.1.1はFMCのIPアドレスです。FTDには、ICMPリダイレクトメッセージが原因でキャッシュされたルートが存在しますが、これは管理インターフェイス上のFTDによって受信されたものです。

ftd1:/ngfw/var/common# ip route get 10.100.1.1

10.100.1.1 via 10.10.1.1 dev br1 src 10.10.1.23

cache <redirected>

推奨処置

手順 1

送信元のデバイス(たとえば、アップストリームL3スイッチ、ルータなど)でICMPリダイレクトを無効にします。

手順 2

FTD CLIからFTDルートキャッシュをクリアします。

ftd1:/ngfw/var/common# ip route flush 10.100.1.1

リダイレクトされない場合は、次のようになります。

ftd1:/ngfw/var/common# ip route get 10.100.1.1

10.100.1.1 via 10.62.148.1 dev eth0 src 10.10.1.23

cache mtu 1500 advmss 1460 hoplimit 64

参考資料

- ICMPリダイレクトメッセージについて

- Cisco Bug ID CSCvm53282 FTD:ICMPリダイレクトによって追加されたルーティングテーブルが、ルーティングテーブルのキャッシュで永久にスタックされる

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

14-Aug-2023 |

共同作成者リストを更新しました。 |

2.0 |

19-Jul-2022 |

現在のシスコガイドラインに合わせて、書式設定、機械翻訳、ドイツ語、SEO、スタイル要件などに関する記事を更新。 |

1.0 |

20-May-2020 |

初版 |

シスコ エンジニア提供

- Mikis ZafeiroudisCisco TACエンジニア

- イルキンガシモフCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック