Firepower、インスタンス、可用性、スケーラビリティ設定の確認

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Firepowerのハイアベイラビリティおよびスケーラビリティ設定、ファイアウォールモード、およびインスタンス導入タイプの検証について説明します。

背景説明

ハイアベイラビリティおよびスケーラビリティ設定、ファイアウォールモード、およびインスタンス導入タイプの検証手順は、ユーザインターフェイス(UI)、コマンドラインインターフェイス(CLI)、REST-APIクエリ経由、SNMP、およびトラブルシューティングファイルに表示されます。

前提条件

要件

- 基本的な製品知識

- REST-API、SNMP

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 火力11xx

- 火力21xx

- 火力31xx

- 火力41xx

- Firepower Management Center(FMC)バージョン7.1.x

- Firepower eXtensibleオペレーティングシステム(FXOS)2.11.1.x

- Firepowerデバイスマネージャ(FDM)7.1.x

- Firepower Threat Defense(FTD)7.1.x

- ASA 9.17.x

ハイアベイラビリティとスケーラビリティの設定の確認

ハイアベイラビリティとは、フェールオーバーの設定を指します。ハイアベイラビリティまたはフェールオーバーの設定では2台のデバイスが結合されるため、一方のデバイスに障害が発生しても、もう一方のデバイスが引き継ぐことができます。

スケーラビリティとは、クラスタ構成を指します。クラスタ構成では、複数のFTDノードを1つの論理デバイスとしてグループ化できます。クラスタは、単一デバイスのすべての利便性(管理、ネットワークへの統合)と、複数デバイスのスループットと冗長性の向上を提供します。

このドキュメントでは、次の表現を同じ意味で使用しています。

- ハイアベイラビリティまたはフェールオーバー

- スケーラビリティまたはクラスタ

場合によっては、ハイアベイラビリティおよびスケーラビリティの設定またはステータスの検証が使用できないことがあります。たとえば、FTDスタンドアロン設定に対する確認コマンドはありません。スタンドアロン、フェールオーバー、およびクラスタの設定モードは相互に排他的です。デバイスにフェールオーバーとクラスタの設定がない場合、デバイスはスタンドアロンモードで動作していると見なされます。

FMCハイアベイラビリティ

FMCのハイアベイラビリティ設定とステータスは、次のオプションを使用して確認できます。

- FMCのUI

- FMCのCLI

- REST API要求

- FMCトラブルシューティングファイル

FMCのUI

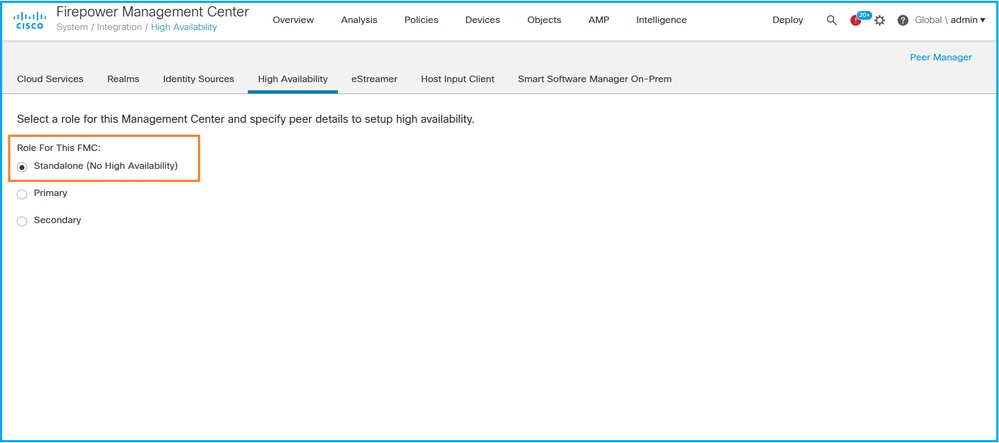

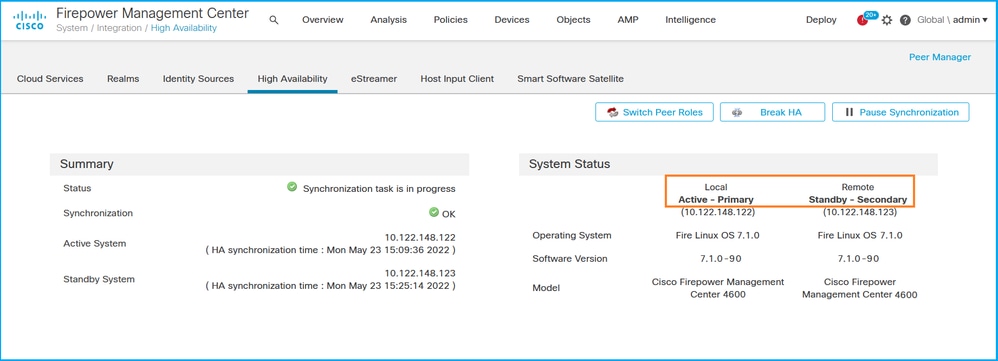

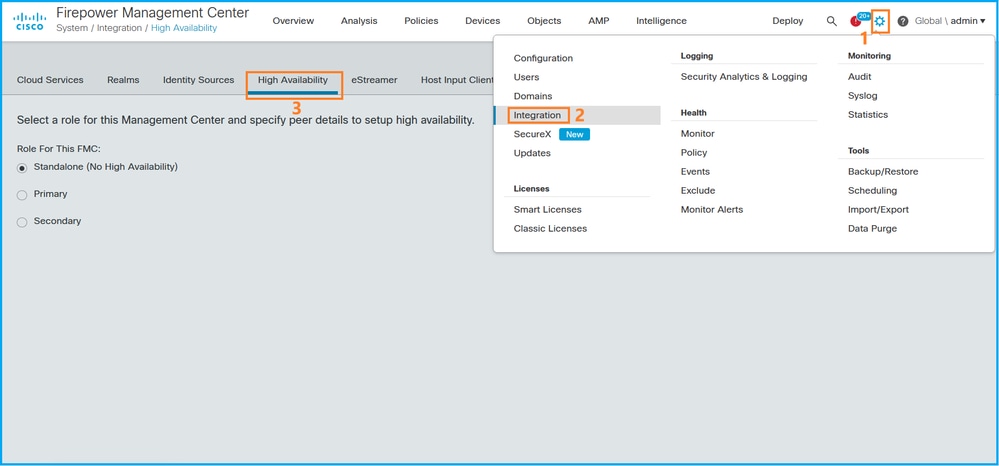

FMC UIでFMCのハイアベイラビリティ設定とステータスを確認するには、次の手順に従います。

1. 「システム」>「統合」>「高可用性」を選択します。

2. FMCのロールを確認します。この場合、ハイアベイラビリティは設定されず、FMCはスタンドアロン設定で動作します。

ハイアベイラビリティが設定されている場合は、ローカルおよびリモートのロールが表示されます。

FMCのCLI

FMC CLIでFMCのハイアベイラビリティ設定とステータスを確認するには、次の手順に従います。

1. SSHまたはコンソール接続を介してFMCにアクセスします。

2. expertコマンドを実行してから、sudo su コマンドを実行します。

> expert admin@fmc1:~$ sudo su Password: Last login: Sat May 21 21:18:52 UTC 2022 on pts/0 fmc1:/Volume/home/admin#

3. troubleshoot_HADC.plコマンドを実行し、オプション1 FMCのHA情報の表示を選択します。ハイアベイラビリティが設定されていない場合は、次の出力が表示されます。

fmc1:/Volume/home/admin# troubleshoot_HADC.pl

**************** Troubleshooting Utility ************** 1 Show HA Info Of FMC 2 Execute Sybase DBPing 3 Show Arbiter Status 4 Check Peer Connectivity 5 Print Messages of AQ Task 6 Show FMC HA Operations History (ASC order) 7 Dump To File: FMC HA Operations History (ASC order) 8 Last Successful Periodic Sync Time (When it completed) 9 Print HA Status Messages 10 Compare active and standby device list 11 Check manager status of standby missing devices 12 Check critical PM processes details 13 Help 0 Exit ************************************************************** Enter choice: 1 HA Enabled: No

ハイアベイラビリティが設定されている場合は、次の出力が表示されます。

fmc1:/Volume/home/admin# troubleshoot_HADC.pl **************** Troubleshooting Utility ************** 1 Show HA Info Of FMC

2 Execute Sybase DBPing

3 Show Arbiter Status

4 Check Peer Connectivity

5 Print Messages of AQ Task

6 Show FMC HA Operations History (ASC order)

7 Dump To File: FMC HA Operations History (ASC order)

8 Help

0 Exit **************************************************************

Enter choice: 1 HA Enabled: Yes This FMC Role In HA: Active - Primary

Status out put: vmsDbEngine (system,gui) - Running 29061

In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471.

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

注:ハイアベイラビリティ設定では、FMCロールにプライマリまたはセカンダリロールを割り当て、ステータスをアクティブまたはスタンバイにできます。

FMC REST API

次の手順に従って、FMC REST-APIを介してFMCのハイアベイラビリティおよびスケーラビリティの設定とステータスを確認します。REST-APIクライアントを使用します。この例では、curlを使用しています。

1. 認証トークンを要求する:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

... < X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. このクエリのトークンを使用して、グローバルドメインのUUIDを検索します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{ "items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

{

"name": "Global/TEST1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/TEST2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 4,

"limit": 25,

"offset": 0,

"pages": 1

}

}

注:部品 | コマンド文字列のpython -m json.toolは、JSONスタイルで出力をフォーマットするために使用され、オプションです。

3. このクエリでグローバルドメインUUIDを使用します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

ハイアベイラビリティが設定されていない場合は、次の出力が表示されます。

{

"links": {},

"paging": {

"count": 0,

"limit": 0,

"offset": 0,

"pages": 0

}

}

ハイアベイラビリティが設定されている場合は、次の出力が表示されます。

{

"items": [

{

"fmcPrimary": {

"ipAddress": "192.0.2.1",

"role": "Active",

"uuid": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46"

},

"fmcSecondary": {

"ipAddress": "192.0.2.2",

"role": "Standby",

"uuid": "a2de9750-4635-11ec-b56d-201c961a3600"

},

"haStatusMessages": [

"Healthy"

],

"id": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46",

"overallStatus": "GOOD",

"syncStatus": "GOOD",

"type": "FMCHAStatus"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

FMCトラブルシューティングファイル

FMCのトラブルシューティングファイルでFMCのハイアベイラビリティ設定とステータスを確認するには、次の手順に従います。

1. トラブルシューティングファイルを開き、フォルダ<filename>.tar/results-<date>—xxxxxx/command-outputsに移動します。

2. ファイルusr-local-sf-bin-troubleshoot_HADC.pl -a.output:

ハイアベイラビリティが設定されていない場合は、次の出力が表示されます。

# pwd

/var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output"

Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a:

$VAR1 = [

'Mirror Server => csmEng',

{

'rcode' => 0,

'stderr' => undef,

'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745

Type Property Value

--------- ---------------- ------------------------------

Database MirrorRole NULL

Database MirrorState NULL

Database PartnerState NULL

Database ArbiterState NULL

Server ServerName csmEng

Ping database successful.

'

}

];

(system,gui) - Waiting

HA Enabled: No

Sybase Database Name: csmEng

Arbiter Not Running On This FMC.

Not In HA

ハイアベイラビリティが設定されている場合は、次の出力が表示されます。

# pwd /var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output" Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a: Status out put: vmsDbEngine (system,gui) - Running 9399 In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471. $VAR1 = [ 'Mirror Server => csm_primary', { 'stderr' => undef, 'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745 Type Property Value --------- ---------------- ------------------------------ Database MirrorRole primary Database MirrorState synchronizing Database PartnerState connected Database ArbiterState connected Server ServerName csm_primary Ping database successful. ', 'rcode' => 0 } ]; (system,gui) - Running 8185 ...

HA Enabled: Yes

This FMC Role In HA: Active - Primary

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

Sybase Database Name: csm_primary

Arbiter Running On This FMC.

Peer Is Connected

FDMの高可用性

FDMの高可用性の構成とステータスは、次のオプションを使用して確認できます:

- FDMのUI

- FDM REST API要求

- FTDのCLI

- FTD SNMPポーリング

- FTDトラブルシューティングファイル

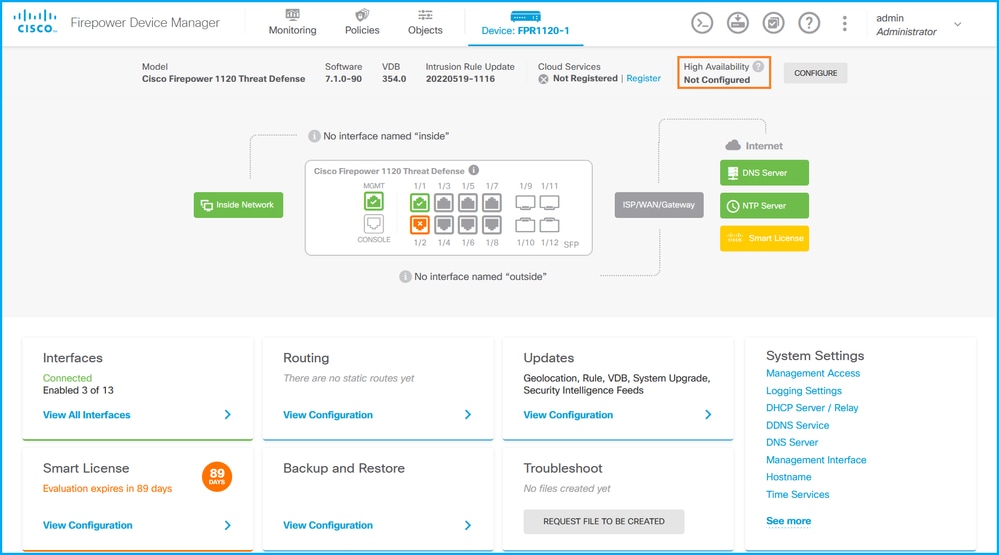

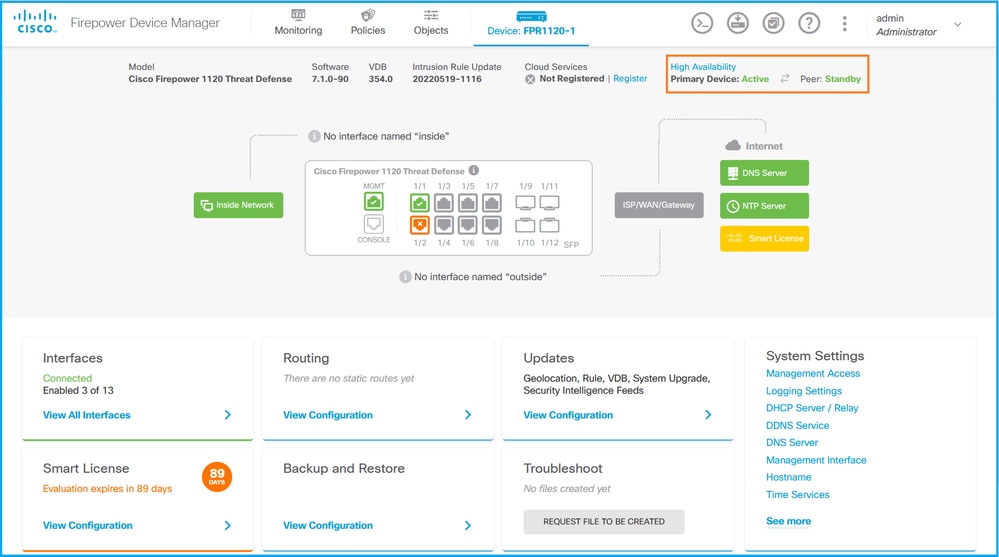

FDMのUI

FDM UIでFDMのハイアベイラビリティ設定とステータスを確認するには、メインページでHigh Availabilityにチェックマークを付けます。ハイアベイラビリティが設定されていない場合、ハイアベイラビリティの値は設定されません。

ハイアベイラビリティが設定されている場合は、ローカルおよびリモートのピアユニットフェールオーバーの設定とロールが示されます。

FDM REST API

次の手順に従って、FDM REST-API要求を介してFDMの高可用性の構成とステータスを確認します。REST-APIクライアントを使用します。この例では、curlを使用しています。

1. 認証トークンを要求する:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Cisco123" }' 'https://192.0.2.3/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. ハイアベイラビリティ設定を確認するには、このクエリのアクセストークン値を使用します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/ha/configurations'

ハイアベイラビリティが設定されていない場合は、次の出力が表示されます。

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": null,

"failoverInterface": null,

"failoverName": null,

"primaryFailoverIPv4": null,

"secondaryFailoverIPv4": null,

"primaryFailoverIPv6": null,

"secondaryFailoverIPv6": null,

"statefulFailoverInterface": null,

"statefulFailoverName": null,

"primaryStatefulFailoverIPv4": null,

"secondaryStatefulFailoverIPv4": null,

"primaryStatefulFailoverIPv6": null,

"secondaryStatefulFailoverIPv6": null,

"sharedKey": null,

"id": "76ha83ga-c872-11f2-8be8-8e45bb1943c0",

"type": "haconfiguration",

"links": {

"self": "https://192.0.2.2/api/fdm/v6/devices/default/ha/configurations/76ha83ga-c872-11f2-8be8-8e45bb1943c0"

}

}

],

"paging": {

"prev": [],

"next": [],

"limit": 10,

"offset": 0,

"count": 1,

"pages": 0

}

}

ハイアベイラビリティが設定されている場合は、次の出力が表示されます。

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": "HA_PRIMARY",

"failoverInterface": {

"version": "ezzafxo5ccti3",

"name": "",

"hardwareName": "Ethernet1/1",

"id": "8d6c41df-3e5f-465b-8e5a-d336b282f93f",

"type": "physicalinterface"

},

...

3. 高可用性ステータスを確認するには、次の問合せを使用します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default'

ハイアベイラビリティが設定されていない場合は、次の出力が表示されます。

{

"nodeRole" : null,

"nodeState" : "SINGLE_NODE",

"peerNodeState" : "HA_UNKNOWN_NODE",

"configStatus" : "UNKNOWN",

"haHealthStatus" : "HEALTHY",

"disabledReason" : "",

"disabledTimestamp" : null,

"id" : "default",

"type" : "hastatus",

"links" : {

"self" : "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

ハイアベイラビリティが設定されている場合は、次の出力が表示されます。

{

"nodeRole": "HA_PRIMARY",

"nodeState": "HA_ACTIVE_NODE",

"peerNodeState": "HA_STANDBY_NODE",

"configStatus": "IN_SYNC",

"haHealthStatus": "HEALTHY",

"disabledReason": "",

"disabledTimestamp": "",

"id": "default",

"type": "hastatus",

"links": {

"self": "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

FTDのCLI

のセクションの手順に従ってください。

FTD SNMPポーリング

のセクションの手順に従ってください。

FTDトラブルシューティングファイル

のセクションの手順に従ってください。

FTDの高可用性と拡張性

FTDのハイアベイラビリティおよびスケーラビリティの設定とステータスは、次のオプションを使用して確認できます。

- FTDのCLI

- FTDのSNMP

- FTDトラブルシューティングファイル

- FMCのUI

- FMC REST-API

- FDMのUI

- FDM REST-API

- FCMのUI

- FXOSのCLI

- FXOS REST-API

- FXOSシャーシshow-techファイル

FTDのCLI

次の手順に従って、FTDのハイアベイラビリティおよびスケーラビリティの設定とステータスをFTD CLIで確認します。

1. プラットフォームおよび導入モードに従ってFTD CLIにアクセスするには、次のオプションを使用します。

- FTDへの直接SSHアクセス:すべてのプラットフォーム

- FXOSコンソールCLI(Firepower 1000/2100/3100)からコマンドconnect ftdを使用してアクセスします。

- コマンド(Firepower 4100/9300)を使用したFXOS CLIからのアクセス:

connect module <x> [console|telnet](xはスロットID)、connect ftd [instance](インスタンスがマルチインスタンス導入のみに関連する場合)

- 仮想FTDの場合、FTDへの直接SSHアクセス、またはハイパーバイザやクラウドUIからのコンソールアクセス

2. FTDフェールオーバーの設定とステータスを確認するには、CLIでshow running-config failoverコマンドとshow failover stateコマンドを実行します。

フェールオーバーが設定されていない場合は、次の出力が表示されます。

> show running-config failover

no failover

> show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

フェールオーバーが設定されている場合は、次の出力が表示されます。

> show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.34.2 255.255.255.0 standby 10.30.34.3

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 09:21:50 UTC May 22 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. FTDクラスタの設定とステータスを確認するには、CLIでshow running-config clusterコマンドとshow cluster infoコマンドを実行します。

クラスタが設定されていない場合は、次の出力が表示されます。

> show running-config cluster

> show cluster info

Clustering is not configured

クラスタが設定されている場合は、次の出力が表示されます。

> show running-config cluster cluster group ftd_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.204 ip 10.173.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable > show cluster info Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

注:ソースロールとコントロールロールは同じです。

FTDのSNMP

次の手順に従って、FTDのハイアベイラビリティおよびスケーラビリティの設定とステータスをSNMPで確認します。

- SNMPが設定され、有効になっていることを確認します。FDMによって管理されるFTDについては、「Firepower FDMでのSNMPの設定およびトラブルシューティング」を参照してください。FMCによって管理されるFTDについては、『Firepower NGFWアプライアンスでのSNMPの設定』を参照して設定手順を確認してください。

- FTDのフェールオーバーの設定とステータスを確認するには、OIDをポーリングします(OID:.1.3.6.1.4.1.9.9.147.1.2.1.1.1)。

フェールオーバーが設定されていない場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

フェールオーバーが設定されている場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. クラスタの設定とステータスを確認するには、OID 1.3.6.1.4.1.9.9.491.1.8.1をポーリングします。

クラスタが設定されていない場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 192.0.2.5 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

クラスタが設定されていても有効になっていない場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

クラスタが設定され、有効で、稼働中の場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

OIDの説明の詳細については、「CISCO-UNIFIED-FIREWALL-MIB」を参照してください。

FTDトラブルシューティングファイル

次の手順に従って、FTDのハイアベイラビリティおよびスケーラビリティの設定と、FTDのトラブルシューティングファイルのステータスを確認します。

1. トラブルシューティングファイルを開き、フォルダ<filename>-troubleshoot .tar/results-<date>—xxxxxx/command-outputsに移動します。

2. ファイルusr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.outputを開きます。

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. フェールオーバーの設定とステータスを確認するために、show failoverセクションをチェックします。

フェールオーバーが設定されていない場合は、次の出力が表示されます。

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

フェールオーバーが設定されている場合は、次の出力が表示されます。

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9UR93, Mate FLM2006EQFWAGG Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up)…

4. FTDクラスタの設定とステータスを確認するには、show cluster infoセクションを調べます。

クラスタが設定されていない場合は、次の出力が表示されます。

------------------ show cluster info ------------------

Clustering is not configured

クラスタが設定され、有効になっている場合、次の出力が表示されます。

------------------ show cluster info ------------------ Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

FMCのUI

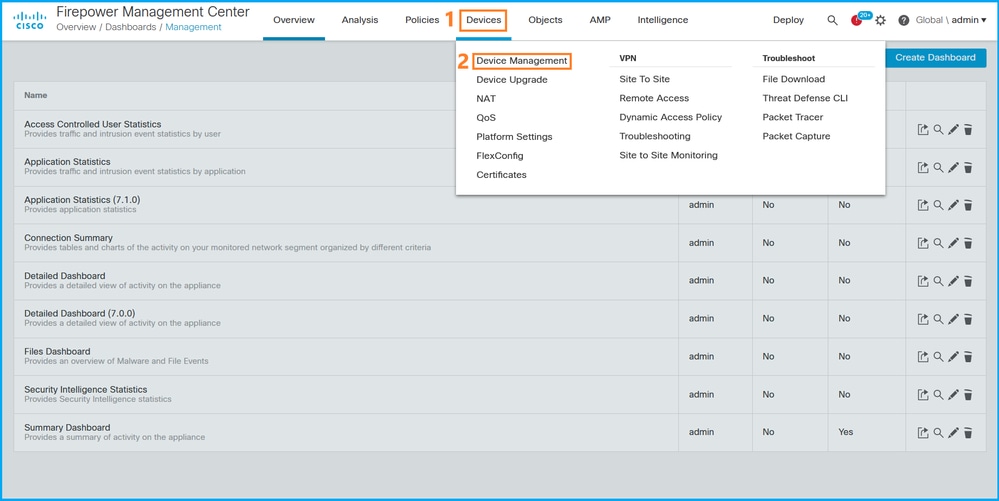

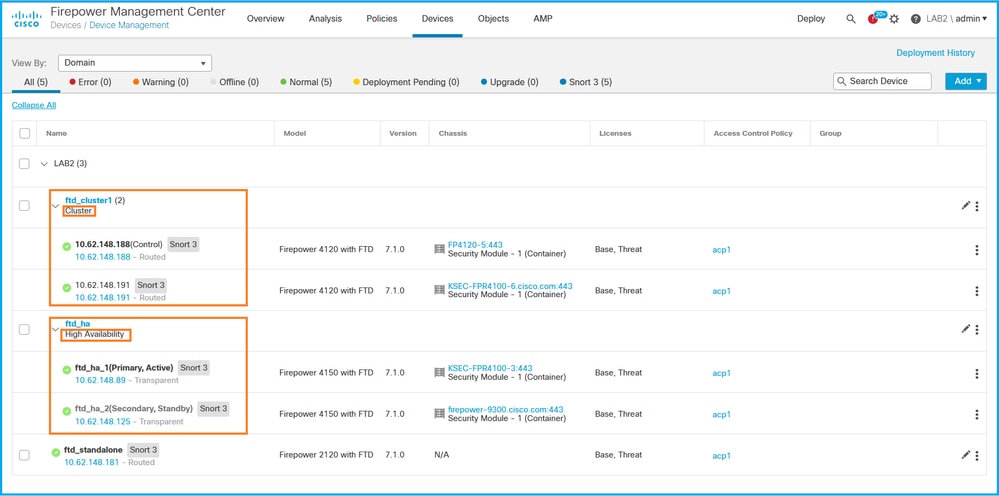

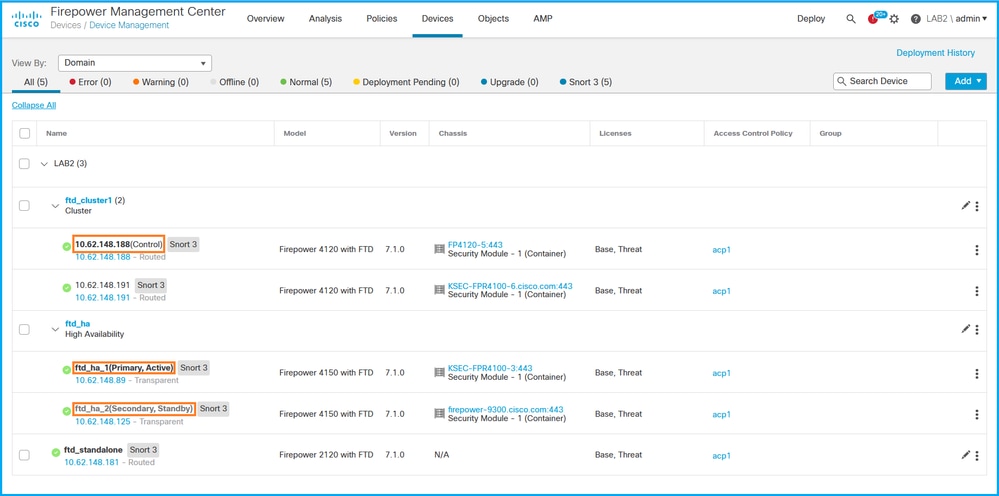

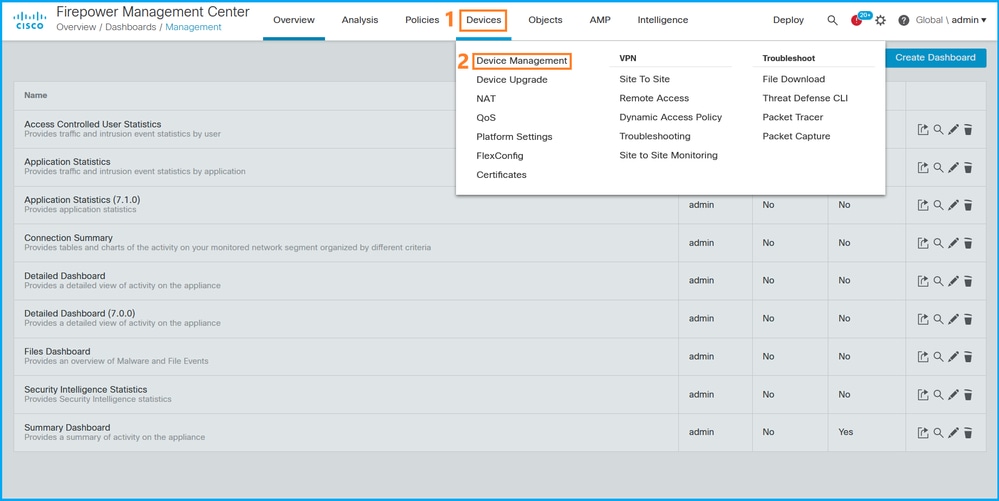

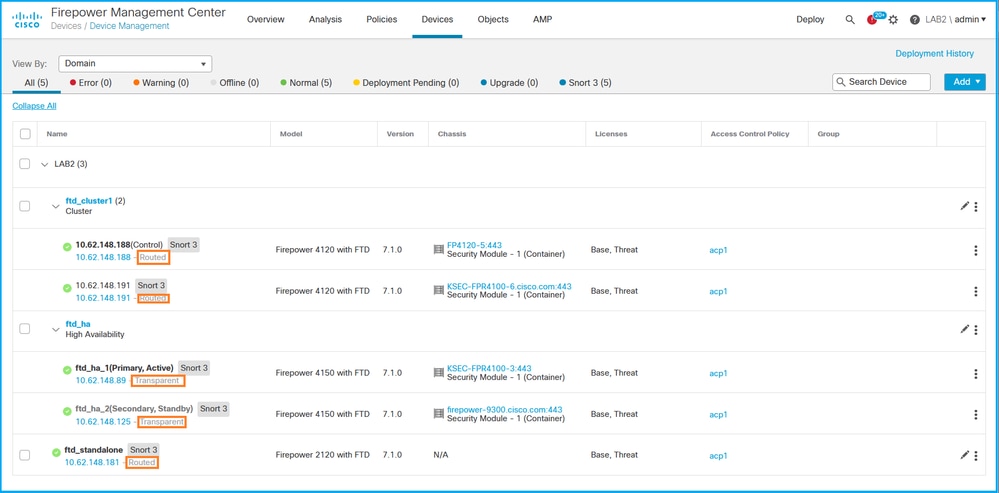

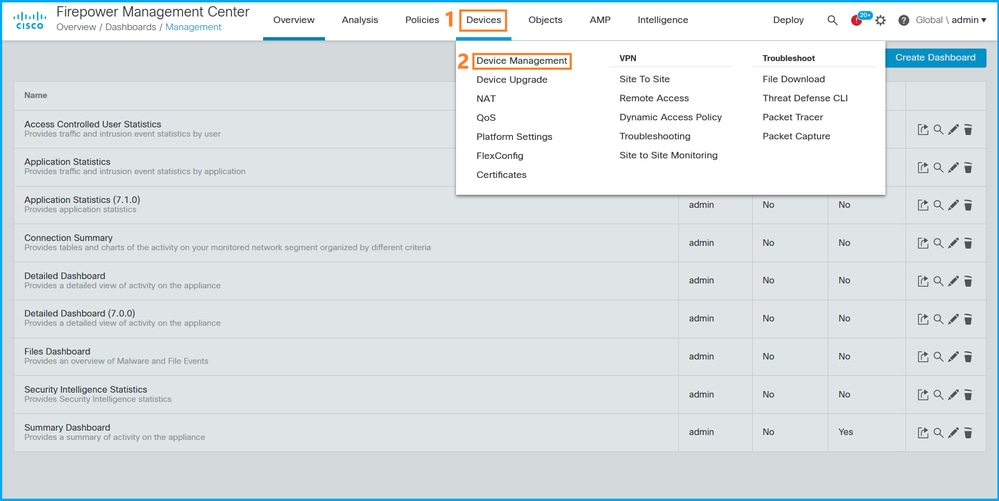

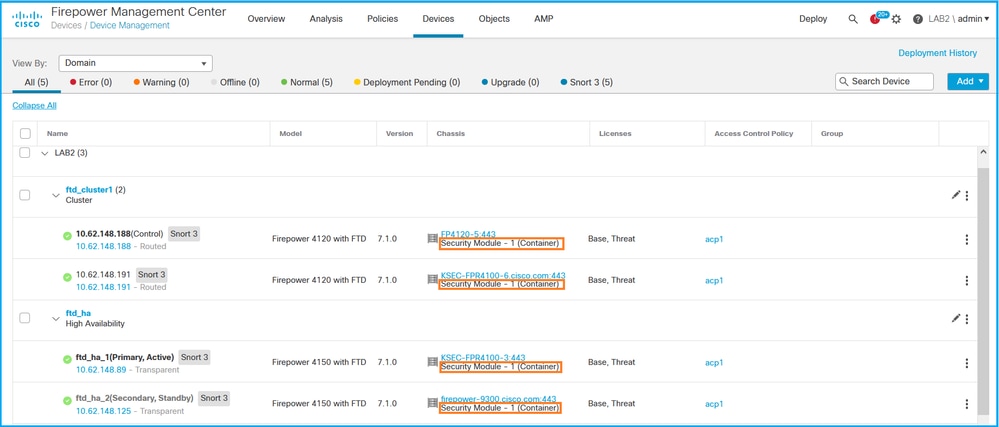

次の手順に従って、FMC UIでFTDのハイアベイラビリティおよびスケーラビリティの設定とステータスを確認します。

1. Devices > Device Managementの順に選択します。

2. FTDのハイアベイラビリティおよびスケーラビリティの設定を確認するには、High AvailabilityまたはClusterのラベルを確認します。どちらも存在しない場合、FTDはスタンドアロン設定で実行されます。

3. FTDのハイアベイラビリティおよびスケーラビリティのステータスを確認するには、カッコ内のユニットロールを確認します。ロールが存在せず、FTDがクラスタまたはフェールオーバーの一部でない場合、FTDはスタンドアロン設定で実行されます。

注:クラスタの場合は、制御ユニットの役割だけが表示されます。

FMC REST API

これらの出力では、ftd_ha_1、ftd_ha_2、ftd_standalone、ftd_ha、ftc_cluster1はユーザ設定可能なデバイス名です。これらの名前は、実際のハイアベイラビリティおよびスケーラビリティの設定やステータスを示すものではありません。

次の手順に従って、FMC REST-APIを介してFTDのハイアベイラビリティおよびスケーラビリティの設定とステータスを確認します。REST-APIクライアントを使用します。この例では、curlを使用しています。

- 認証トークンを要求する:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. デバイスを含むドメインを特定します。ほとんどのREST APIクエリでは、domainパラメータは必須です。ドメインのリストを取得するには、このクエリのトークンを使用します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. ドメインUUIDを使用して、特定のデバイスレコードと特定のデバイスUUIDを照会します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. フェールオーバー設定を確認するには、このクエリでドメインUUIDとステップ3のデバイス/コンテナUUIDを使用します。

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "eec3ddfc-d842-11ec-a15e-986001c83f2f", "name": "ftd_ha", "type": "DeviceHAPair" },

...

5. フェールオーバーのステータスを確認するには、このクエリでドメインUUIDとステップ4のDeviceHAPair UUIDを使用します。

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devicehapairs/ftddevicehapairs/eec3ddfc-d842-11ec-a15e-986001c83f2f' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"primaryStatus": { "currentStatus": "Active", "device": { "id": "796eb8f8-d83b-11ec-941d-b9083eb612d8", "keepLocalEvents": false, "name": "ftd_ha_1" } }, "secondaryStatus": { "currentStatus": "Standby", "device": { "id": "e60ca6d0-d83d-11ec-b407-cdc91a553663", "keepLocalEvents": false, "name": "ftd_ha_2" } }

...

6. クラスタ設定を確認するには、このクエリでドメインUUIDとステップ3のデバイス/コンテナUUIDを使用します。

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/3344bc4a-d842-11ec-a995-817e361f7ea5' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370", "links": { "self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370" }, "name": "ftd_cluster1", "type": "DeviceCluster" }, ...

- クラスタステータスを確認するには、このクエリでドメインUUIDとステップ6のデバイス/コンテナUUIDを使用します。

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"controlDevice": {

"deviceDetails": {

"id": "3344bc4a-d842-11ec-a995-817e361f7ea5",

"name": "10.62.148.188",

"type": "Device"

}

},

"dataDevices": [

{

"deviceDetails": {

"id": "a7ba63cc-d842-11ec-be51-f3efcd7cd5e5",

"name": "10.62.148.191",

"type": "Device"

}

}

],

"id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370",

"name": "ftd_cluster1",

"type": "DeviceCluster"

}

FDMのUI

のセクションの手順に従ってください。

FDM REST-API

のセクションの手順に従ってください。

FCMのUI

FCM UIは、プラットフォームモードでASAを使用するFirepower 4100/9300およびFirepower 2100で使用できます。

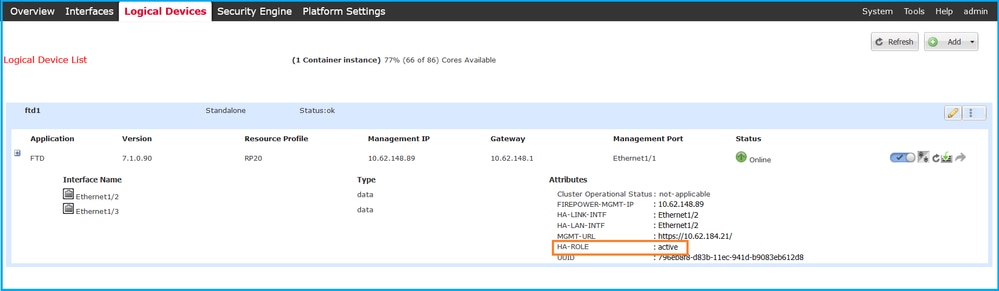

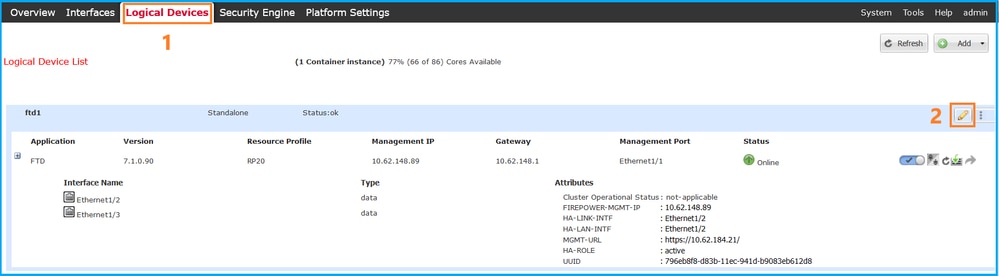

次の手順に従って、FCM UIでFTDのハイアベイラビリティとスケーラビリティのステータスを確認します。

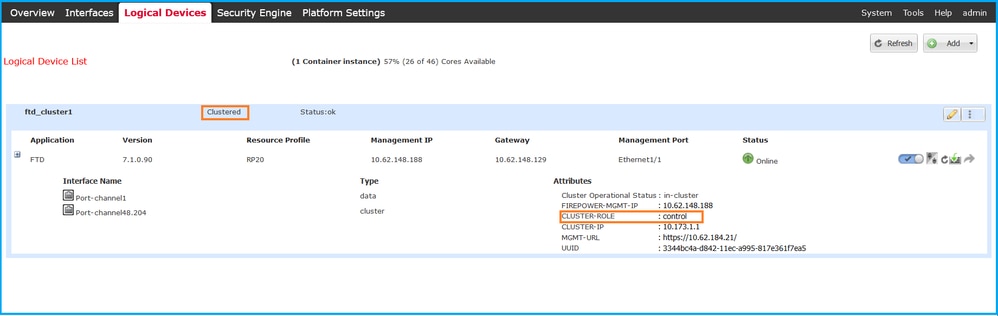

1. FTDフェールオーバーのステータスを確認するには、論理デバイスページでHA-ROLE属性値を確認します。

注:論理デバイスIDの横にあるスタンドアロンラベルは、シャーシの論理デバイス設定を示すもので、FTDフェールオーバー設定を示すものではありません。

2. FTDクラスタの設定とステータスを確認するために、Logical DevicesページのClusteredラベルとCLUSTER-ROLE属性値を確認します。

FXOSのCLI

FXOS CLIでのFTDの高可用性とスケーラビリティの設定およびステータス検証は、Firepower 4100/9300で使用できます。

次の手順に従って、FXOS CLIでFTDのハイアベイラビリティおよびスケーラビリティの設定とステータスを確認します。

1. シャーシへのコンソールまたはSSH接続を確立します。

2. FTDのハイアベイラビリティのステータスを確認するには、scope ssa コマンドを実行してから、scope slot <x>を実行してFTDが実行されている特定のスロットに切り替え、show app-instance expand コマンドを実行します。

firepower # scope ssa firepower /ssa # scope slot 1 firepower /ssa/slot # show app-instance expand Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Cluster State: Not Applicable Cluster Role: None App Attribute: App Attribute Key Value ----------------- ----- firepower-mgmt-ip 192.0.2.5 ha-lan-intf Ethernet1/2 ha-link-intf Ethernet1/2 ha-role active mgmt-url https://192.0.2.1/ uuid 796eb8f8-d83b-11ec-941d-b9083eb612d8 ...

3. FTDクラスタの設定とステータスを確認するには、scope ssaコマンドを実行し、show logical-device <name> detail expandコマンドを実行します。ここで、nameは論理デバイス名で、show app-instanceコマンドはコマンドを実行します。特定のスロットの出力を確認します。

firepower # scope ssa firepower /ssa # show logical-device ftd_cluster1 detail expand Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: … firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

FXOS REST-APIは、Firepower 4100/9300でサポートされます。

FXOS REST-API要求を介してFTDのハイアベイラビリティおよびスケーラビリティの設定とステータスを確認するには、次の手順に従います。REST-APIクライアントを使用します。この例では、curlを使用しています。

1. 認証トークンを要求する:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. FTDフェールオーバーのステータスを確認するには、次のクエリのトークンとスロットIDを使用します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.100/api/slot/1/app-inst' ...

{ "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container", "dn": "slot/1/app-inst/ftd-ftd1", "errorMsg": "", "eventMsg": "", "executeCmd": "ok", "externallyUpgraded": "no", "fsmDescr": "", "fsmProgr": "100", "fsmRmtInvErrCode": "none", "fsmRmtInvErrDescr": "", "fsmRmtInvRslt": "", "fsmStageDescr": "", "fsmStatus": "nop", "fsmTry": "0", "hotfix": "", "identifier": "ftd1", "operationalState": "online", "reasonForDebundle": "", "resourceProfileName": "RP20", "runningVersion": "7.1.0.90", "smAppAttribute": [ { "key": "firepower-mgmt-ip", "rn": "app-attribute-firepower-mgmt-ip", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-firepower-mgmt-ip", "value": "192.0.2.5" }, { "key": "ha-link-intf", "rn": "app-attribute-ha-link-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-link-intf", "value": "Ethernet1/2" }, { "key": "ha-lan-intf", "rn": "app-attribute-ha-lan-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-lan-intf", "value": "Ethernet1/2" }, { "key": "mgmt-url", "rn": "app-attribute-mgmt-url", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-mgmt-url", "value": "https://192.0.2.1/" }, { "key": "ha-role", "rn": "app-attribute-ha-role", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-role", "value": "active" }, { "key": "uuid", "rn": "app-attribute-uuid", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-uuid", "value": "796eb8f8-d83b-11ec-941d-b9083eb612d8" } ],

...

- FTDクラスタの設定を確認するには、次のクエリの論理デバイスIDを使用します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/ld/ftd_cluster1'

{

"smLogicalDevice": [

{

"description": "",

"dn": "ld/ftd_cluster1",

"errorMsg": "",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTaskBits": "",

"fsmTry": "0",

"ldMode": "clustered",

"linkStateSync": "disabled",

"name": "ftd_cluster1",

"operationalState": "ok",

"slotId": "1",

"smClusterBootstrap": [

{

"cclNetwork": "10.173.0.0",

"chassisId": "1",

"gatewayv4": "0.0.0.0",

"gatewayv6": "::",

"key": "",

"mode": "spanned-etherchannel",

"name": "ftd_cluster1",

"netmaskv4": "0.0.0.0",

"poolEndv4": "0.0.0.0",

"poolEndv6": "::",

"poolStartv4": "0.0.0.0",

"poolStartv6": "::",

"prefixLength": "",

"rn": "cluster-bootstrap",

"siteId": "1",

"supportCclSubnet": "supported",

"updateTimestamp": "2022-05-20T13:38:21.872",

"urllink": "https://192.0.2.101/api/ld/ftd_cluster1/cluster-bootstrap",

"virtualIPv4": "0.0.0.0",

"virtualIPv6": "::"

}

],

...

4. FTDクラスタのステータスを確認するには、次のクエリを使用します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/slot/1/app-inst'

{

"smAppInstance": [

{

"adminState": "enabled",

"appDn": "sec-svc/app-ftd-7.1.0.90",

"appInstId": "ftd_001_JAD19500BABIYA3OO58",

"appName": "ftd",

"clearLogData": "available",

"clusterOperationalState": "in-cluster",

"clusterRole": "master",

"currentJobProgress": "100",

"currentJobState": "succeeded",

"currentJobType": "start",

"deployType": "container",

"dn": "slot/1/app-inst/ftd-ftd_cluster1",

"errorMsg": "",

"eventMsg": "",

"executeCmd": "ok",

"externallyUpgraded": "no",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTry": "0",

"hotfix": "",

"identifier": "ftd_cluster1",

"operationalState": "online",

"reasonForDebundle": "",

"resourceProfileName": "RP20",

"runningVersion": "7.1.0.90",

...

FXOSシャーシのshow-techファイル

FTDのハイアベイラビリティおよびスケーラビリティの設定とステータスは、Firepower 4100/9300シャーシのshow-techファイルで確認できます。

次の手順に従って、FXOSシャーシのshow-techファイルにあるハイアベイラビリティおよびスケーラビリティの設定とステータスを確認します。

- FXOSバージョン2.7以降の場合は、<name>_BC1_all.tar/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tarでsam_techsupportinfoファイルを開きます

以前のバージョンの場合は、FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tarでsam_techsupportinfoファイルを開きます。

2. フェールオーバーのステータスを確認するために、「show slot expand detail」セクションの特定のスロットの下にあるha-role属性値をチェックします。

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Hotfixes: Externally Upgraded: No Cluster State: Not Applicable Cluster Role: None Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task: App Attribute: App Attribute Key: firepower-mgmt-ip Value: 10.62.148.89 App Attribute Key: ha-lan-intf Value: Ethernet1/2 App Attribute Key: ha-link-intf Value: Ethernet1/2 App Attribute Key: ha-role Value: active App Attribute Key: mgmt-url Value: https://10.62.184.21/

3. FTDクラスタの設定を確認するために、「show logical-device detail expand」セクションの特定のスロットのMode属性値をチェックします。

`show logical-device detail expand` Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: Cluster Bootstrap: Name of the cluster: ftd_cluster1 Mode: Spanned Etherchannel Chassis Id: 1 Site Id: 1 Key: Cluster Virtual IP: 0.0.0.0 IPv4 Netmask: 0.0.0.0 IPv4 Gateway: 0.0.0.0 Pool Start IPv4 Address: 0.0.0.0 Pool End IPv4 Address: 0.0.0.0 Cluster Virtual IPv6 Address: :: IPv6 Prefix Length: IPv6 Gateway: :: Pool Start IPv6 Address: :: Pool End IPv6 Address: :: Last Updated Timestamp: 2022-05-20T13:38:21.872 Cluster Control Link Network: 10.173.0.0 ...

4. FTDクラスタのステータスを確認するために、'show slot expand detail' セクションで、特定のスロットのCluster StateおよびCluster Role属性値をチェックします。

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Native Turbo Mode: No Profile Name: Hotfixes: Externally Upgraded: No Cluster State: In Cluster Cluster Role: Master Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task:

ASAのハイアベイラビリティとスケーラビリティ

ASAのハイアベイラビリティおよびスケーラビリティの設定とステータスは、次のオプションを使用して確認できます。

- ASAのCLI

- ASA SNMPポーリング

- ASA show-techファイル

- FCMのUI

- FXOSのCLI

- FXOS REST-API

- FXOSシャーシshow-techファイル

ASAのCLI

次の手順に従って、ASA CLIでASAのハイアベイラビリティとスケーラビリティの設定を確認します。

- プラットフォームと導入モードに従ってASA CLIにアクセスするには、次のオプションを使用します。

- アプライアンスモードのFirepower 1000/3100およびFirepower 2100のASAへの直接Telnet/SSHアクセス

- Firepower 2100のFXOSコンソールCLIからプラットフォームモードでアクセスし、connect asaコマンドを使用してASAに接続します

- コマンド(Firepower 4100/9300)を使用したFXOS CLIからのアクセス:

connect module <x> [console|telnet](xはスロットID)、connect asa

- 仮想ASAの場合、ASAへの直接SSHアクセス、またはハイパーバイザやクラウドUIからのコンソールアクセス

2. ASAフェールオーバーの設定とステータスを確認するには、ASA CLIでshow running-config failoverコマンドとshow failover stateコマンドを実行します。

フェールオーバーが設定されていない場合は、次の出力が表示されます。

asa# show running-config failover

no failover

asa# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

フェールオーバーが設定されている場合は、次の出力が表示されます。

asa# show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.35.2 255.255.255.0 standby 10.30.35.3

# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 19:42:22 UTC May 21 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. ASAクラスタの設定とステータスを確認するには、show running-config clusterコマンドとshow cluster infoコマンドをCLIで実行します。

クラスタが設定されていない場合は、次の出力が表示されます。

asa# show running-config cluster

asa# show cluster info

Clustering is not configured

クラスタが設定されている場合は、次の出力が表示されます。

asa# show running-config cluster cluster group asa_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.205 ip 10.174.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable asa# show cluster info Cluster asa_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM2949C5232IT CCL IP : 10.174.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 ...

ASAのSNMP

SNMPを使用してASAのハイアベイラビリティとスケーラビリティの設定を確認するには、次の手順に従います。

- SNMPが設定され、有効になっていることを確認します。

- フェールオーバーの設定とステータスを確認するために、OID .1.3.6.1.4.1.9.9.147.1.2.1.1.1をポーリングします。

フェールオーバーが設定されていない場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

フェールオーバーが設定されている場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. クラスタの設定とステータスを確認するために、OID 1.3.6.1.4.1.9.9.491.1.8.1をポーリングします。

クラスタが設定されていない場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

クラスタが設定されていても有効になっていない場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

クラスタが設定され、有効で、稼働中の場合は、次の出力が表示されます。

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

OIDの説明の詳細については、「CISCO-UNIFIED-FIREWALL-MIB」を参照してください。

ASAのshow-techファイル

1. ASAフェールオーバーの設定とステータスを確認するために、show failoverセクションをチェックします。

フェールオーバーが設定されていない場合は、次の出力が表示されます。

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

フェールオーバーが設定されている場合は、次の出力が表示されます。

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9AB11, Mate FLM2006EQZY02 Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) ...

2. クラスタの設定とステータスを確認するために、show cluster infoセクションをチェックします。

クラスタが設定されていない場合は、次の出力が表示されます。

------------------ show cluster info ------------------

Clustering is not configured

クラスタが設定され、有効になっている場合、次の出力が表示されます。

------------------ show cluster info ------------------ Cluster asa_cluster1: On

Interface mode: spanned

Cluster Member Limit : 16

This is "unit-1-1" in state MASTER

ID : 0

Site ID : 1

Version : 9.17(1)

Serial No.: FLM2949C5232IT

CCL IP : 10.174.1.1

CCL MAC : 0015.c500.018f

Module : FPR4K-SM-24

...

FCMのUI

のセクションの手順に従ってください。

FXOSのCLI

のセクションの手順に従ってください。

FXOS REST API

のセクションの手順に従ってください。

FXOSシャーシのshow-techファイル

のセクションの手順に従ってください。

ファイアウォールモードの確認

FTDファイアウォールモード

ファイアウォールモードとは、ルーテッドファイアウォールまたはトランスペアレントファイアウォールの設定を指します。

FTDファイアウォールモードは、次のオプションを使用して確認できます。

- FTDのCLI

- FTDのshow-tech

- FMCのUI

- FMC REST-API

- FCMのUI

- FXOSのCLI

- FXOS REST-API

- FXOSシャーシshow-techファイル

注意: FDMは透過モードをサポートしていません。

FTDのCLI

次の手順に従って、FTD CLIでFTDファイアウォールモードを確認します。

1. プラットフォームおよび導入モードに従ってFTD CLIにアクセスするには、次のオプションを使用します。

- FTDへの直接SSHアクセス:すべてのプラットフォーム

- FXOSコンソールCLI(Firepower 1000/2100/3100)からコマンドconnect ftdを使用してアクセスします。

- コマンド(Firepower 4100/9300)を使用したFXOS CLIからのアクセス:

connect module <x> [console|telnet](xはスロットID)、

connect ftd [instance]。インスタンスがマルチインスタンス導入のみに関連する場合。

- 仮想FTDの場合、FTDへの直接SSHアクセス、またはハイパーバイザやクラウドUIからのコンソールアクセス

2. ファイアウォールモードを確認するには、CLIでshow firewallコマンドを実行します。

> show firewall Firewall mode: Transparent

FTDトラブルシューティングファイル

次の手順に従って、FTDのトラブルシューティングファイルでFTDファイアウォールモードを確認します。

1. トラブルシューティングファイルを開き、フォルダ<filename>-troubleshoot .tar/results-<date>—xxxxxx/command-outputsに移動します。

2. ファイルusr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.outputを開きます。

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. FTDファイアウォールモードを確認するために、show firewallセクションをチェックします。

------------------ show firewall ------------------ Firewall mode: Transparent

FMCのUI

次の手順に従って、FMC UIのFTDファイアウォールモードを確認します。

1. Devices > Device Managementの順に選択します。

2. ラベルがRoutedまたはTransparentであることを確認します。

FMC REST API

次の手順に従って、FMC REST-APIを介してFTDファイアウォールモードを確認します。REST-APIクライアントを使用します。この例では、curlを使用しています。

- 認証トークンを要求する:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. デバイスを含むドメインを特定します。ほとんどのREST APIクエリでは、domainパラメータは必須です。ドメインのリストを取得するには、このクエリのトークンを使用します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. ドメインUUIDを使用して、特定のデバイスレコードと特定のデバイスUUIDを照会します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. このクエリーでドメインUUIDとステップ3のデバイス/コンテナUUIDを使用し、ftdModeの値を確認します。

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

... { "accessPolicy": { "id": "00505691-3a23-0ed3-0006-536940224514", "name": "acp1", "type": "AccessPolicy" }, "advanced": { "enableOGS": false }, "description": "NOT SUPPORTED", "ftdMode": "ROUTED", ...

FCMのUI

ファイアウォールモードは、Firepower 4100/9300のFTDで確認できます。

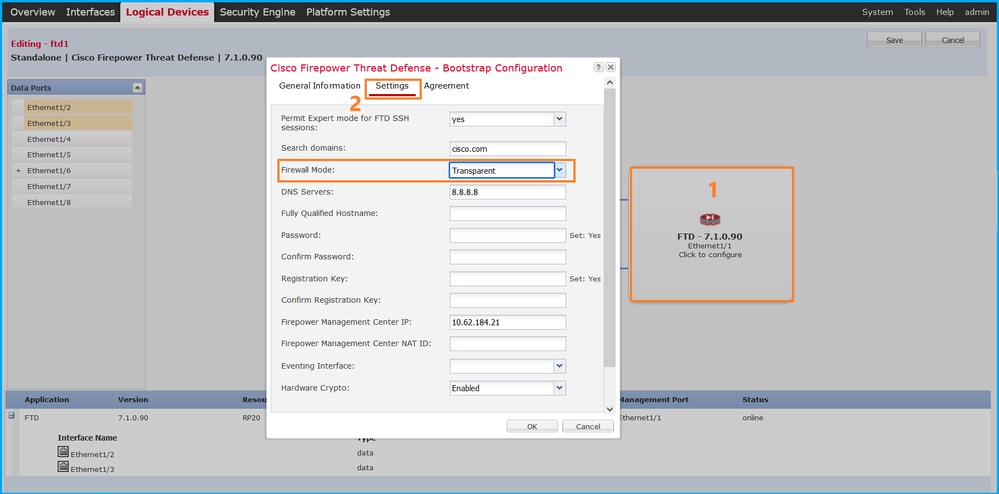

次の手順に従って、FCM UIのFTDファイアウォールモードを確認します。

1. Logical Devicesページで論理デバイスを編集します。

2. アプリケーションアイコンをクリックし、SettingsタブでFirewall Modeをチェックします。

FXOSのCLI

ファイアウォールモードは、Firepower 4100/9300のFTDで確認できます。

次の手順に従って、FXOS CLIでFTDファイアウォールモードを確認します。

- シャーシへのコンソール接続またはSSH接続を確立します。

- スコープssaに切り替えてから、特定の論理デバイスに切り替え、show mgmt-bootstrap expandコマンドを実行して、FIREWALL_MODE属性値を確認します。

firepower# scope ssa firepower /ssa # scope logical-device ftd_cluster1 firepower /ssa/logical-device # show mgmt-bootstrap expand Management Configuration: App Name: ftd Secret Bootstrap Key: Key Value ------------------------- ----- PASSWORD REGISTRATION_KEY IP v4: Slot ID Management Sub Type IP Address Netmask Gateway Last Updated Timestamp ---------- ------------------- --------------- --------------- --------------- ---------------------- 1 Firepower 10.62.148.188 255.255.255.128 10.62.148.129 2022-05-20T13:50:06.238 Bootstrap Key: Key Value ------------------------- ----- DNS_SERVERS 192.0.2.250 FIREPOWER_MANAGER_IP 10.62.184.21 FIREWALL_MODE routed PERMIT_EXPERT_MODE yes SEARCH_DOMAINS cisco.com

...

FXOS REST API

FXOS REST-APIは、Firepower 4100/9300でサポートされます。

次の手順に従って、FXOS REST-API要求を介してFTDファイアウォールモードを確認します。REST-APIクライアントを使用します。この例では、curlを使用しています。

- 認証トークンを要求する:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' https://192.0.2.100/api/ld/ftd_cluster1

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. このクエリの論理デバイス識別子(LOGICAL DEVICE IDENTIFIER)を使用して、FIREWALL_MODEキーの値を確認します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/ld/ftd_cluster1

... { "key": "FIREWALL_MODE", "rn": "key-FIREWALL_MODE", "updateTimestamp": "2022-05-20T13:28:37.093", "urllink": "https://192.0.2.100/api/ld/ftd_cluster1/mgmt-bootstrap/ftd/key/FIREWALL_MODE", "value": "routed" }, ...

FXOSシャーシのshow-techファイル

FTDのファイアウォールモードは、Firepower 4100/9300のshow-techファイルで確認できます。

次の手順に従って、FXOSシャーシのshow-techファイルでFTDファイアウォールモードを確認します。

- FXOSバージョン2.7以降の場合は、<name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tarにあるファイルsam_techsupportinfoを開きます

以前のバージョンの場合は、FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tarにあるsam_techsupportinfoファイルを開きます。

- 特定のIDとスロットの下の「show logical-device detail expand」セクションを確認します。

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show logical-device detail expand`

Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: ... Bootstrap Key: Key: DNS_SERVERS Value: 192.0.2.250 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREPOWER_MANAGER_IP Value: 10.62.184.21 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREWALL_MODE Value: routed Last Updated Timestamp: 2022-05-20T13:28:37.093 ...

ASAファイアウォールモード

ASAファイアウォールモードは、次のオプションを使用して確認できます。

- ASAのCLI

- ASAのshow-tech

- FCMのUI

- FXOSのCLI

- FXOS REST-API

- FXOSシャーシshow-techファイル

ASAのCLI

ASA CLIでASAファイアウォールモードを確認するには、次の手順に従います。

- プラットフォームと導入モードに従ってASA CLIにアクセスするには、次のオプションを使用します。

- アプライアンスモードのFirepower 1000/3100およびFirepower 2100のASAへの直接Telnet/SSHアクセス

- Firepower 2100のFXOSコンソールCLIからプラットフォームモードでアクセスし、connect asaコマンドを使用してASAに接続します

- コマンド(Firepower 4100/9300)を使用したFXOS CLIからのアクセス:

connect module <x> [console|telnet](xはスロットID)、connect asa

- 仮想ASAの場合、ASAへの直接SSHアクセス、またはハイパーバイザやクラウドUIからのコンソールアクセス

2. CLIでshow firewallコマンドを実行します。

asa# show firewall Firewall mode: Routed

ASAのshow-techファイル

ASAファイアウォールモードを確認するには、show firewallセクションをチェックします。

------------------ show firewall ------------------

Firewall mode: Routed

FCMのUI

のセクションの手順に従ってください。

FXOSのCLI

のセクションの手順に従ってください。

FXOS REST API

のセクションの手順に従ってください。

FXOSシャーシのshow-techファイル

のセクションの手順に従ってください。

インスタンス配置タイプの確認

アプリケーションインスタンスの導入タイプには、次の2つがあります。

- ネイティブインスタンス – ネイティブインスタンスは、セキュリティモジュール/エンジンのすべてのリソース(CPU、RAM、およびディスク領域)を使用するため、ネイティブインスタンスは1つだけインストールできます。

- コンテナインスタンス:コンテナインスタンスは、セキュリティモジュール/エンジンのリソースのサブセットを使用します。マルチインスタンス機能は、FMCによって管理されるFTDでのみサポートされます。ASAまたはFDMによって管理されるFTDではサポートされません。

コンテナモードインスタンスの設定は、Firepower 4100/9300のFTDでのみサポートされます。

インスタンスの配置タイプは、次のオプションを使用して確認できます。

- FTDのCLI

- FTDのshow-tech

- FMCのUI

- FMC REST-API

- FCMのUI

- FXOSのCLI

- FXOS REST-API

- FXOSシャーシshow-techファイル

FTDのCLI

次の手順に従って、FTDインスタンスの導入タイプをFTD CLIで確認します。

- プラットフォームと導入モードに従ってFTD CLIにアクセスするには、次のオプションを使用します。

- FTDへの直接SSHアクセス:すべてのプラットフォーム

- コマンド(Firepower 4100/9300)を使用したFXOS CLIからのアクセス:

connect module <x> [console|telnet](xはスロットID)、connect ftd [instance](インスタンスがマルチインスタンス導入のみに関連する場合)

- show version systemコマンドを実行して、文字列SSP Slot Numberの行を確認します。この行にContainerが存在する場合、FTDはコンテナモードで実行されます。

> show version system -------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

FTDトラブルシューティングファイル

次の手順に従って、FTDのトラブルシューティングファイルでFTDインスタンスの導入タイプを確認します。

- トラブルシューティングファイルを開き、フォルダ<filename>-troubleshoot .tar/results-<date>—xxxxxx/command-outputsに移動します。

- usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.outputファイルを開きます。

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

- 文字列SSP Slot Numberを含む行を確認します。この行にContainerが存在する場合、FTDはコンテナモードで実行されます。

-------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

FMCのUI

FMC UIでFTDインスタンスの導入タイプを確認するには、次の手順に従います。

- Devices > Device Managementの順に選択します。

- Chassis列をチェックします。この回線にコンテナが存在する場合、FTDはコンテナモードで実行されます。

FMC REST-API

FMC REST-APIを使用してFTDインスタンスの導入タイプを確認するには、次の手順に従います。REST-APIクライアントを使用します。この例では、curlを使用しています。

- 認証トークンを要求する:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. デバイスを含むドメインを特定します。ほとんどのREST APIクエリでは、domainパラメータは必須です。ドメインのリストを取得するには、このクエリのトークンを使用します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. ドメインUUIDを使用して、特定のデバイスレコードと特定のデバイスUUIDを照会します。

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. このクエリでドメインUUIDとステップ3のデバイス/コンテナUUIDを使用し、isMultiInstanceの値を確認します。

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

...

"name": "ftd_cluster1",

"isMultiInstance": true, ...

FCMのUI

FTDインスタンスの導入タイプを確認するには、論理デバイスのリソースプロファイル属性の値を確認します。値が空でない場合、FTDはコンテナモードで実行されます。

FXOSのCLI

次の手順に従って、FXOS CLIでFTDインスタンスの導入タイプを確認します。

- シャーシへのコンソール接続またはSSH接続を確立します。

- scope ssaに切り替えてshow app-instanceコマンドを実行し、スロットとIDに基づいて特定のFTDのDeploy Type列を確認します。

firepower # scope ssa

firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

FXOS REST-API要求を介してFTDインスタンスの導入タイプを確認するには、次の手順に従います。REST-APIクライアントを使用します。この例では、curlを使用しています。

- 認証トークンを要求する:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://10.62.148.88/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. トークン、このクエリのスロットIDを指定し、deployTypeの値を確認します。

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/slot/1/app-inst

… { "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container",

...

FXOSシャーシのshow-techファイル

次の手順に従って、FXOSシャーシのshow-techファイルでFTDファイアウォールモードを確認します。

- FXOSバージョン2.7以降の場合は、<name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tarにあるファイルsam_techsupportinfoを開きます

以前のバージョンの場合は、FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tarにあるsam_techsupportinfoファイルを開きます。

- 特定のスロットとIDの「show slot expand detail」セクションを確認します。

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container

ASAコンテキストモードの確認

ASAは、シングルコンテキストモードとマルチコンテキストモードをサポートしています。FTDはマルチコンテキストモードをサポートしていません。

コンテキストタイプは、次のオプションを使用して確認できます。

- ASAのCLI

- ASAのshow-tech

ASAのCLI

ASA CLIでASAコンテキストモードを確認するには、次の手順に従います。

- プラットフォームと導入モードに従ってASA CLIにアクセスするには、次のオプションを使用します。

- アプライアンスモードのFirepower 1000/3100およびFirepower 2100のASAへの直接Telnet/SSHアクセス

- Firepower 2100のFXOSコンソールCLIからプラットフォームモードでアクセスし、connect asaコマンドを使用してASAに接続します

- コマンド(Firepower 4100/9300)を使用したFXOS CLIからのアクセス:

connect module <x> [console|telnet](xはスロットID)、connect asa

- 仮想ASAの場合、ASAへの直接SSHアクセス、またはハイパーバイザやクラウドUIからのコンソールアクセス

2. CLIでshow modeコマンドを実行します。

ASA# show mode

Security context mode: multiple

ASA# show mode

Security context mode: single

ASAのshow-techファイル

次の手順に従って、ASAのshow-techファイルのASAコンテキストモードを確認します。

1. show-techファイルのshow context detailセクションをチェックします。この場合、複数のコンテキストがあるため、コンテキストモードは複数になります。

------------------ show context detail ------------------ Context "system", is a system resource Config URL: startup-config Real Interfaces: Mapped Interfaces: Ethernet1/1, Ethernet1/10, Ethernet1/11, Ethernet1/12, Ethernet1/13, Ethernet1/14, Ethernet1/15, Ethernet1/16, Ethernet1/2, Ethernet1/3, Ethernet1/4, Ethernet1/5, Ethernet1/6, Ethernet1/7, Ethernet1/8, Ethernet1/9, Ethernet2/1, Ethernet2/2, Ethernet2/3, Ethernet2/4, Ethernet2/5, Ethernet2/6, Ethernet2/7, Ethernet2/8, Internal-Data0/1, Internal-Data1/1, Management1/1 Class: default, Flags: 0x00000819, ID: 0 Context "admin", has been created Config URL: disk0:/admin.cfg Real Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Mapped Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000813, ID: 1 Context "null", is a system resource Config URL: ... null ... Real Interfaces: Mapped Interfaces: Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000809, ID: 507

ASAでのFirepower 2100モードの確認

ASAを搭載したFirePOWER 2100は、次のいずれかのモードで動作します。

-

プラットフォームモード:基本的な動作パラメータとハードウェアインターフェイス設定がFXOSで設定されます。これらの設定には、インターフェイスの管理状態の変更、EtherChannelの設定、NTP、イメージ管理などが含まれます。FXOS設定には、FCM WebインターフェイスまたはFXOS CLIを使用できます。

-

アプライアンスモード(デフォルト):アプライアンスモードでは、ASA内のすべてのポリシーを設定できます。FXOS CLIから使用できるのは、高度なコマンドだけです。

ASAを使用したFirePOWER 2100モードは、次のオプションを使用して確認できます。

- ASAのCLI

- FXOSのCLI

- FXOSのshow-tech

ASAのCLI

ASA CLIでASAを使用したFirepower 2100モードを確認するには、次の手順を実行します。

1. telnet/SSHを使用してFirepower 2100のASAにアクセスします。

2. CLIでshow fxos modeコマンドを実行します。

ciscoasa(config)# show fxos mode

Mode is currently set to plaftorm

アプライアンスモード:

ciscoasa(config)# show fxos mode

Mode is currently set to appliance

注:マルチコンテキストモードの場合、show fxos mode コマンドはシステムコンテキストまたは管理コンテキストで使用できます。

FXOSのCLI

次の手順に従って、FXOS CLIでASAを使用するFirepower 2100モードを確認します。

1. telnet/SSHを使用してFirepower 2100のASAにアクセスします。

2. connect fxosコマンドを実行します。

ciscoasa/admin(config)# connect fxos

Configuring session.

.

Connecting to FXOS.

...

Connected to FXOS. Escape character sequence is 'CTRL-^X'.

注:マルチコンテキストモードの場合、connect fxos コマンドは管理コンテキストで使用できます。

3. show fxos-modeコマンドを実行します。

firepower-2140# show fxos mode

Mode is currently set to plaftorm

アプライアンスモード:

firepower-2140#show fxos mode

Mode is currently set to appliance

FXOS show-techファイル

次の手順に従って、FXOSシャーシのshow-techファイルにあるASAを使用したFirepower 2100モードを確認します。

1. <name>_FPRM.tar.gz/<name>_FPRM.tarのtech_support_briefファイルを開きます。

2. 「show fxos-mode」セクションを確認します。

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show fxos-mode`

Mode is currently set to platform

アプライアンスモード:

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show fxos-mode`

Mode is currently set to appliance

既知の問題

Cisco Bug ID CSCwb94424 ENH:FMC HA設定を確認するためのCLISHコマンドの追加

ENH:FMC HA設定を確認するためのCLISHコマンドの追加

Cisco Bug ID CSCvn31622 ENH:論理デバイスおよびアプリケーションインスタンス設定をポーリングするためのFXOS SNMP OIDの追加

ENH:論理デバイスおよびアプリケーションインスタンス設定をポーリングするためのFXOS SNMP OIDの追加

Cisco Bug ID CSCwb97767 ENH:FTDインスタンス導入タイプ検証用のOIDの追加

ENH:FTDインスタンス導入タイプ検証用のOIDの追加

Cisco Bug ID CSCwb97772 ENH:Firepower 2100でのASAのshow-techにおける「show fxos mode」の出力を含む

ENH:Firepower 2100でのASAのshow-techにおける「show fxos mode」の出力を含む

トランスペアレントファイアウォールモード検証のCisco Bug ID CSCwb97751 OID 1.3.6.1.4.1.9.9.491.1.6.1.1は使用できません

OID 1.3.6.1.4.1.9.9.491.1.6.1.1は使用できません

関連情報

- セキュアファイアウォール管理センターREST APIクイックスタートガイド、バージョン7.1

- Firepower NGFWアプライアンスでのSNMPの設定

- Cisco Firepower Threat Defense REST APIガイド

- Cisco FXOS REST APIリファレンス

- Cisco ASA の互換性

- Firepower 1000/2100およびSecure Firewall 3100 ASAとFXOSのバンドルバージョン

- バンドルコンポーネント

- Firepowerトラブルシューティングファイル生成手順

- Cisco Firepower 2100スタートアップガイド

- Cisco Firepower Threat Defense互換性ガイド

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

08-Aug-2024 |

代替テキストの書式変更、句読点、タイトルの大文字/小文字の区別。 |

1.0 |

26-May-2022 |

初版 |

シスコ エンジニア提供

- イルキンガシモフカスタマーデリバリエンジニアリングテクニカルリーダー

- Mikis Zafeiroudisカスタマーデリバリエンジニアリングテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック