はじめに

このドキュメントでは、Cisco FireSIGHT Management Center(FMC)または Firepower 管理対象デバイスを Remote Authentication Dial In User Service(RADIUS)ユーザ認証用の Cisco Secure Access Control System 5.x(ACS)と統合するために必要な設定手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- GUI またはシェルによる FireSIGHT システムおよび管理対象デバイスの初期設定

- ACS 5.x 上での認証ポリシーおよび認可ポリシーの設定

- RADIUS の基礎知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Secure Access Control System 5.7(ACS 5.7)

- Cisco FireSight Manager Center 5.4.1

上記のバージョンは、現時点で利用できる最新バージョンです。この機能はすべての ACS 5.x バージョンと FMC 5.x バージョンでサポートされています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

コンフィギュレーション

ACS 5.x の設定

ネットワーク デバイスとネットワーク デバイス グループの設定

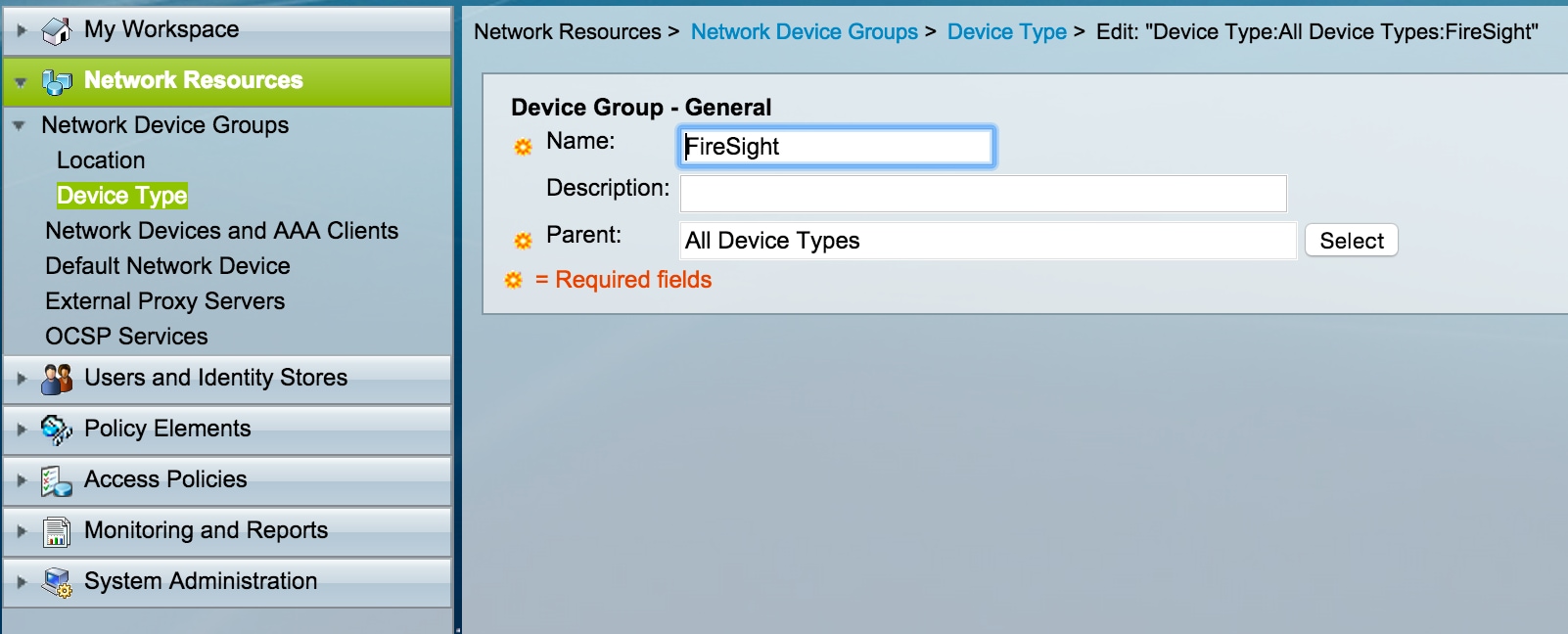

- ACS GUI から [Network Device Group] に移動し、[Device Type] をクリックしてデバイス グループを作成します。次のスクリーンショットの例では、[Device Type] に [FireSight] が設定されています。 この [Device Type] は、後の手順の認可ポリシーの規則の定義で参照されています。 [Save] をクリックします。

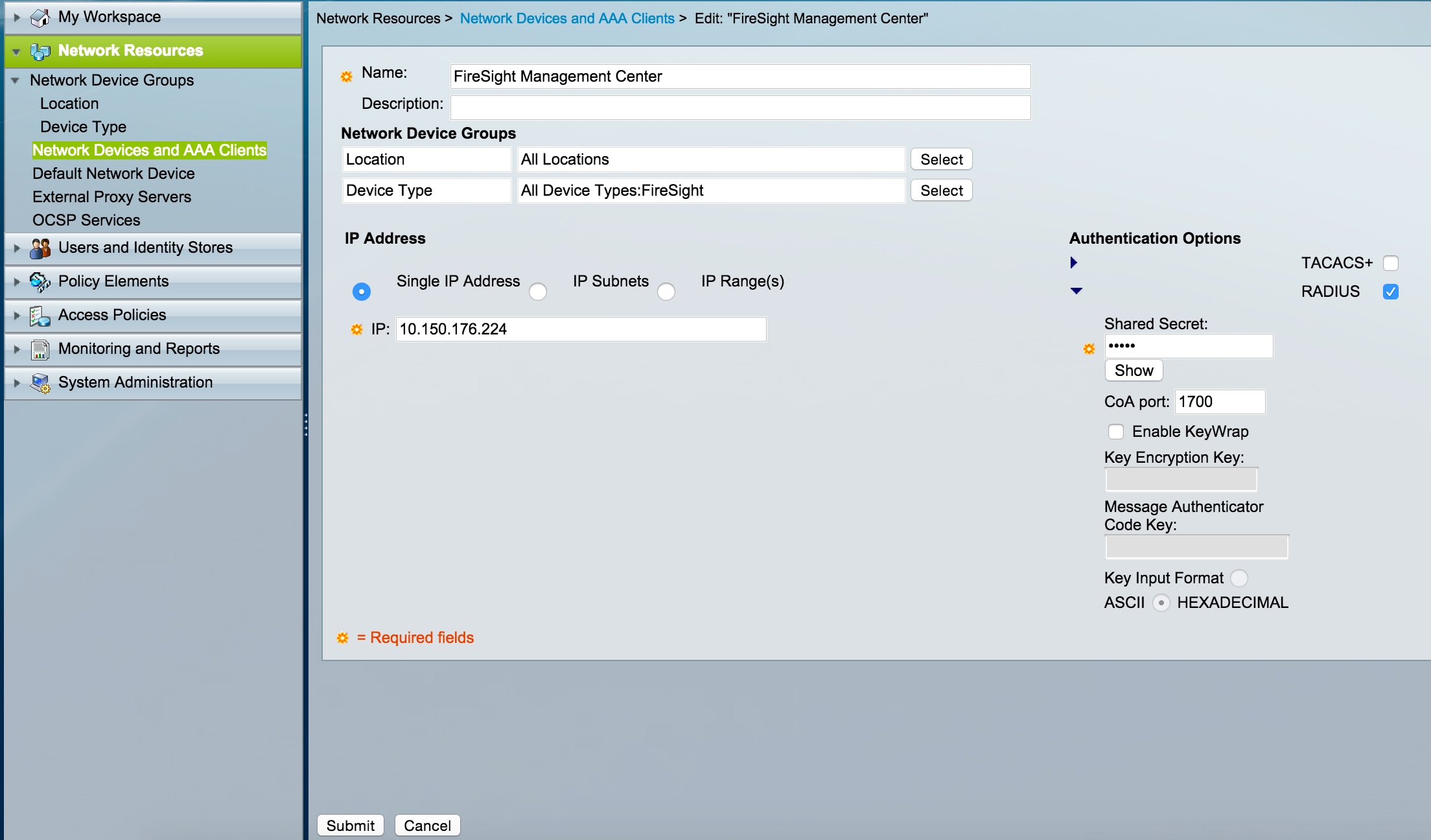

- ACS GUI から [Network Device Group] に移動し、[NetwokDevices and AAA clients] をクリックしてデバイスを追加します。 このデバイスの説明になる名前とデバイスの IP アドレスを指定します。 次の例では FireSight Management Center が定義されています。

- [Network Device Groups] の [Device Type] で、前の手順で作成したデバイス グループと同じタイプを設定します。

- Authentication Optionsの横のチェックボックスをオンにし、RADIUSチェックボックスをオンにして、このNADに使用するShared secretキーを入力します。後でFireSIGHT Management CenterでRADIUSサーバを設定するときに同じ共有秘密キーが再度使用されることに注意してください。 プレーン テキスト(非暗号化テキスト)のキー値を確認するには、[Show] ボタンをクリックします。 [Submit] をクリックします。

- GUI アクセスまたはシェル アクセスで RADIUS ユーザ認証または認可を必要とするすべての FireSIGHT Management Center と管理対象デバイスについて、上記の手順を繰り返します。

ACS での ID グループの追加

- [Users and Identity Stores] に移動し、[Identity Group] を設定します。 次の例では、「FireSight Administrator」という ID グループが作成されます。 このグループは、以降の手順で定義される認可プロファイルにリンクされます。

ACS へのローカル ユーザの追加

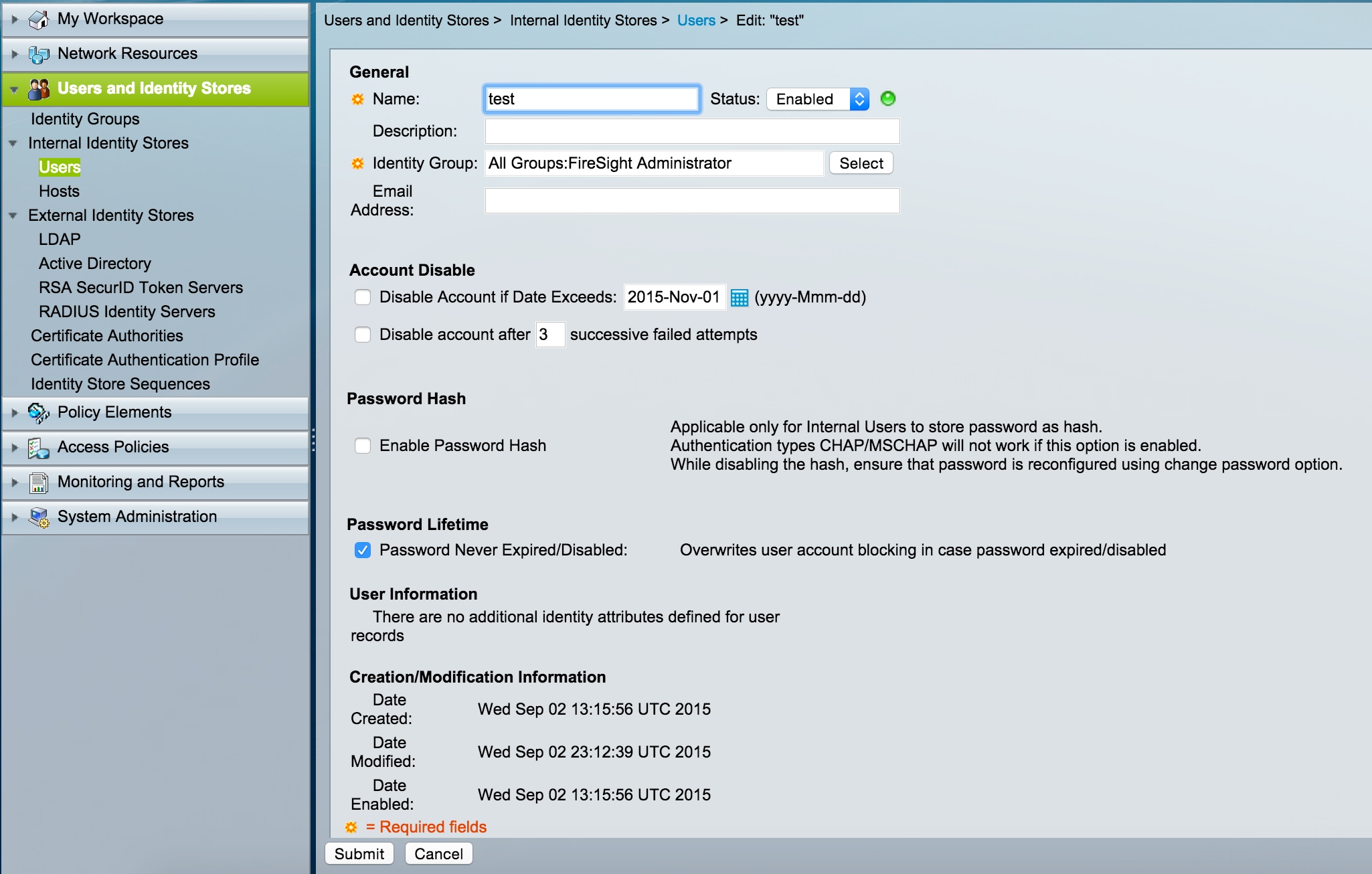

- [Users and Identity Stores] に移動し、[Internal Identity Stores] セクションで [Users] を設定します。ローカル ユーザの作成に必要な情報を入力し、前述の手順で作成した ID グループを [Identity Group] で選択し、[Submit] をクリックします。

ACS ポリシーの設定

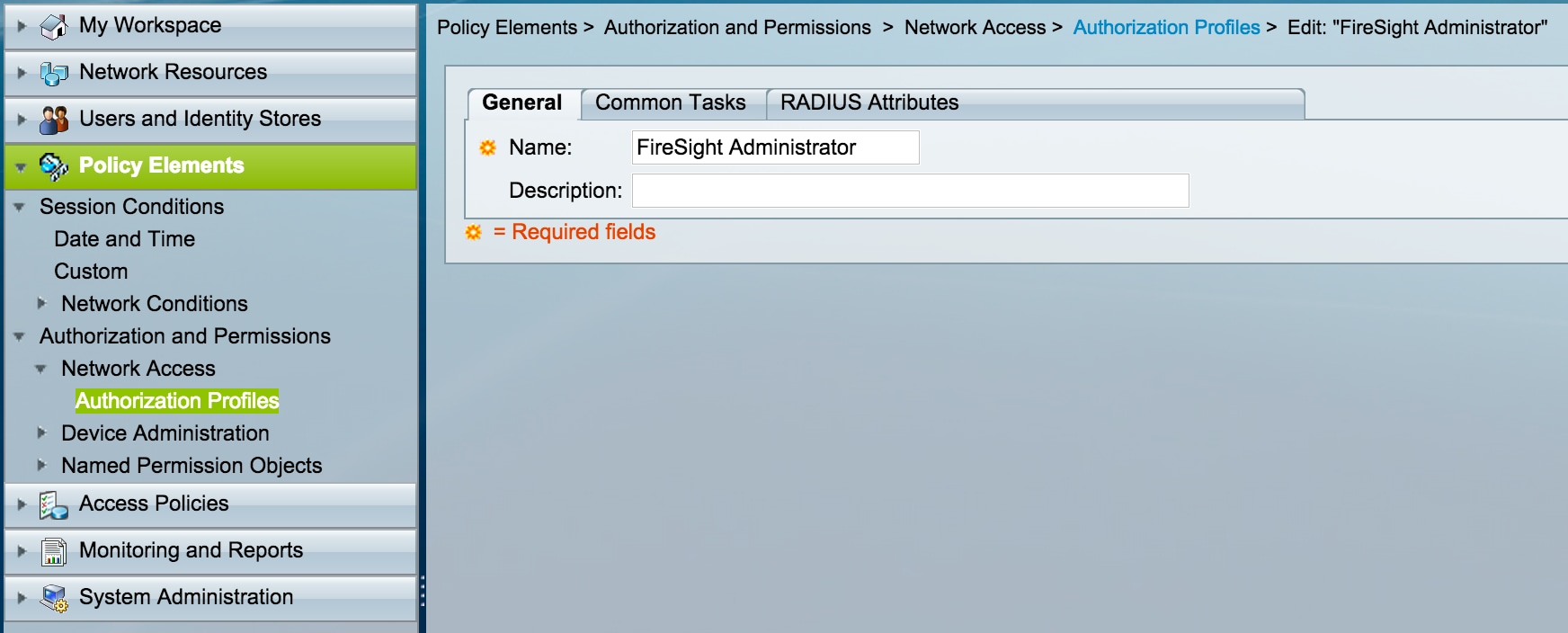

- ACS GUI で、[Policy Elements] > [Authorization and Permissions] > [Network Access] > [Authorization Profiles] に移動します。 新しい認可プロファイルを作成し、わかりやすい名前を指定します。以下の例では、FireSight Administrator というポリシーが作成されます。

- [RADIUS attributes] タブで、前述の手順で作成した ID グループを許可するための手動属性を追加し、[Submit] をクリックします。

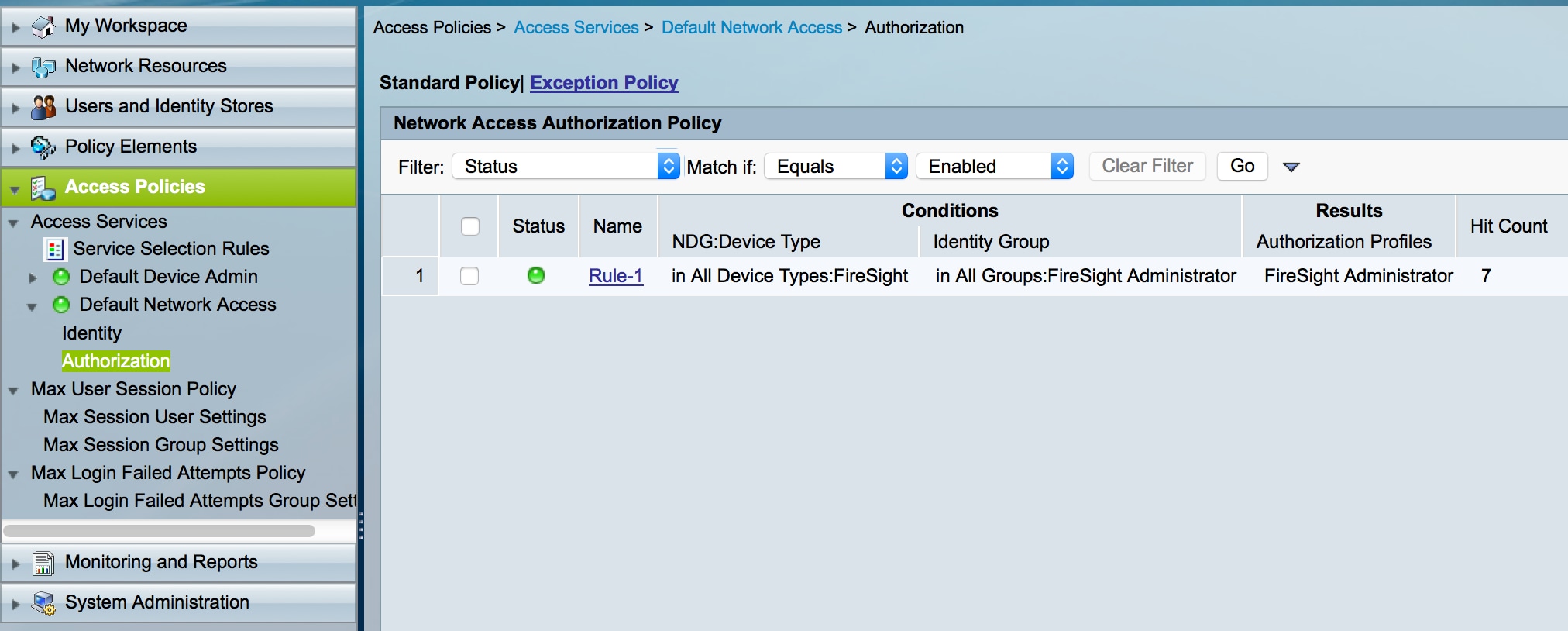

- [Access Policies] > [Access Services] > [Default Network Access] > [Authorization] に移動し、FireSight Management Center 管理セッションの新しい認可ポリシーを設定します。 次の例では、「NDG:Device Type & Identity Group」の条件を使用して、上記の手順で設定したデバイスタイプとIDグループを照合します。

- このポリシーは、結果として上記で設定した FireSight Administrator 認可プロファイルに関連付けられます。 [Submit] をクリックします。

FireSight Management Center の設定

FireSight Manager システム ポリシーの設定

- FireSIGHT MC にログインして、[System] > [Local] > [User Management] に移動します。 [External Authentication] タブをクリックします。 [+ Create Authentication Object] ボタンをクリックして、ユーザ認証または認可用の新しい RADIUS サーバを追加します。

- [Authentication Method] で [RADIUS] を選択します。 この RADIUS サーバの説明になる名前を入力します。 [Host Name/IP Address] と [RADIUS Secret Key] に入力します。 秘密キーは、以前にACSで設定したキーと一致する必要があります。バックアップACSサーバのホスト名/IPアドレス(存在する場合)をオプションで入力します。

- この例では、RADIUS固有のパラメータセクションで、Class=Groups:FireSight Administratorの値がFireSight Administratorグループにマッピングされます。 この値は、ACS が ACCESS-ACCEPT の一部として返す値です。[Save] をクリックして設定を保存するか、または下の「検証」の項に進み、ACS で認証をテストします。

- [Shell Access Filter] で、シェル セッションまたは SSH セッションを制限するユーザのカンマ区切りリストを入力します。

外部認証の有効化

最後に以下の手順を実行して、FMC で外部認証を有効にします。

- [System] > [Local] > [System Policy] に移動します。

- 左側のパネルで [External Authentication] を選択します。

- [Status] を [Enabled] に変更します(デフォルトは [Disabled])。

- 追加された ACS RADIUS サーバを有効にします。

- ポリシーを保存し、アプライアンスにポリシーを再度適用します。

検証

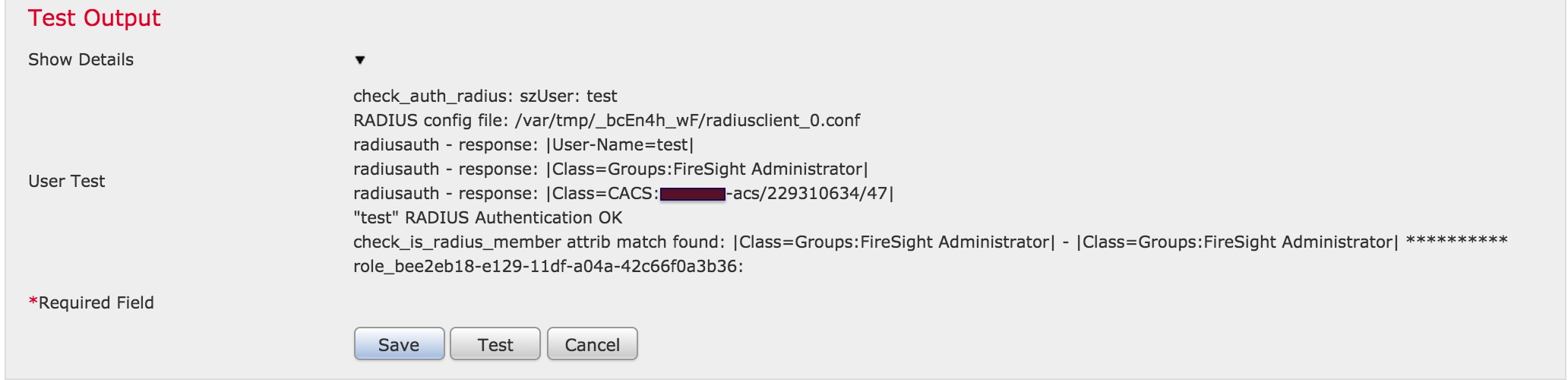

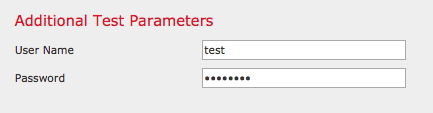

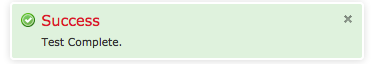

- ACS に対してユーザ認証をテストするには、[Additional Test Parameters] セクションまでスクロールして、ACS ユーザのユーザ名とパスワードを入力します。 [Test] をクリックします。 テストに成功すると、ブラウザウィンドウの上部に「Success: Test Complete」というメッセージが緑色で表示されます。

- テスト認証の結果を表示するには、[Test Output] セクションに移動して、[Show Details] の横にある黒の矢印をクリックします。 次のスクリーンショットの例では、「radiusauth - response: |Class=Groups:FireSight Administrator|"値をACSから受け取りました。この値は、上記のFireSIGHT MCで設定されたローカルFireSightグループに関連付けられているClass値と一致する必要があります。 [Save] をクリックします。