AireOS のある ISE ワイヤレス CWA とホットスポット フローおよび次世代 WLC を設定する

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、Cisco AireOSと次世代ワイヤレスLANコントローラ(NGWC)を使用してIdentity Services Engine(ISE)に3つのゲストケースを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Wireless LAN Controller(統合およびコンバージド アクセス)

- Identity Services Engine(ISE)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Services Engine バージョン 2.1

- Cisco Wireless LAN Controller 5508 8.0.121.0

- Next Generation Wireless Controller(NGWC)catalyst 3850(WS-C3850-24P)(03.06.04.E)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

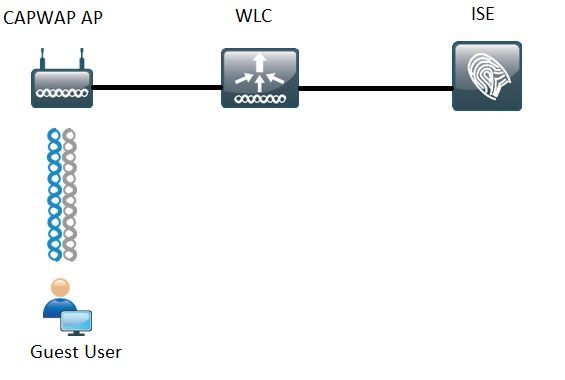

ネットワーク図

このドキュメントで説明している手順は、ISE で任意のゲスト フローをサポートするための、統合 WLC とコンバージド アクセス WLC の両方での一般的な設定を示しています。

統合 5508 WLC の設定

ISE で設定される使用例に関係なく、WLC の観点から、最初は、認証およびアカウンティング サーバとして ISE を指し示し、MAC フィルタリングが有効になっている Open SSID(と AAA オーバーライドおよび RADIUS NAC)に接続するワイヤレス エンドポイントを設定します。 これにより、ISE のゲスト ポータルへのリダイレクトを正常に実行するために、ISE が WLC に必要な属性をダイナミックにプッシュできるようになります。

グローバル設定

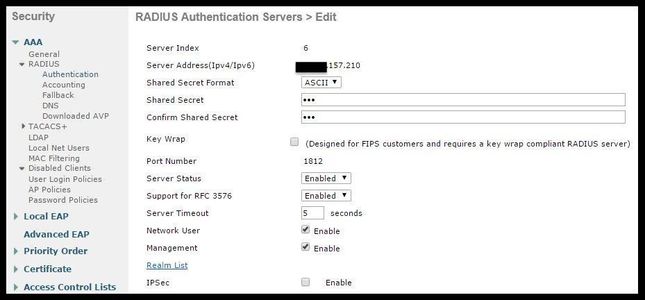

1. ISEを認証およびアカウンティングサーバとしてグローバルに追加します。

- [Security] > [AAA] > [Authentication] の順に選択し、[New] をクリックします。

- ISE サーバの IP と共有秘密を入力します。

- [Server Status] と [Support for RFC 3676](認可変更(CoA)のサポート)がどちらも [Enabled] に設定されていることを確認します。

- デフォルトのサーバタイムアウトでは、AireOS WLCは2秒です。ネットワークの特性(異なる場所での遅延、ISE、およびWLC)に応じて、サーバのタイムアウトを少なくとも5秒に増やして、不要なフェールオーバーイベントを回避することが有益な場合があります。

- [Apply] をクリックします。

- 設定するポリシー サービス ノード(PSN)が複数ある場合は、追加のサーバ エントリを作成します。

注:この特定の設定例には、2つのISEインスタンスが含まれています

- [Security] > [AAA] > [RADIUS] > [Accounting] の順に選択し、[New] をクリックします。

- ISE サーバの IP と共有秘密を入力します。

- [Server Status] が [Enabled] に設定されていることを確認します。

- 必要に応じて、サーバ タイムアウトを増やします(デフォルトは 2 秒)。

2.フォールバック設定。

統合環境では、サーバ タイムアウトがトリガーされると、WLC は次の設定済みのサーバに移動します。ここで、「次」は、WLAN の順番です。他に使用できるものがない場合、WLC はグローバル サーバ リスト内の次のものを選択します。SSID(プライマリ、セカンダリ)で複数のサーバが設定されている場合、フェールオーバーが発生すると、WLCはデフォルトで、プライマリサーバがオンラインに戻っていても、認証(または)アカウンティングトラフィックをセカンダリインスタンスに永続的に送信し続けます。

この動作を軽減するには、フォールバックを有効にします。[Security] > [AAA] > [RADIUS] > [Fallback] の順に選択します。デフォルトの動作はオフです。サーバ ダウン イベントから回復する唯一の方法では、管理者による操作(サーバの管理ステータスをグローバルにバウンスする)が必要です。

フォールバックの有効化には、次の 2 つのオプションがあります。

- [Passive]:パッシブ モードでは、サーバが WLC 認証要求に応答しない場合、WLC はサーバを非アクティブ キューに移して、タイマーを設定します([Interval in Sec] オプション)。タイマーが期限切れになると、WLC は、サーバの実際のステータスに関係なく、サーバをアクティブ キューに移します。認証要求がタイムアウトする(つまり、サーバがまだダウンしている)と、サーバ エントリは再び非アクティブ キューに移され、タイマーが再び設定されます。サーバが正常に応答すると、サーバはアクティブ キューに入れられたままになります。ここで設定できる値の範囲は 180 ~ 3600 秒です。

- [Active]:アクティブ モードでは、サーバが WLC 認証要求に応答しない場合、WLCはサーバをデッドとしてマークし、非アクティブ サーバ プールにサーバを移して、そのサーバが応答するまでの定期的なプローブ メッセージの送信を開始します。サーバが応答すると、WLC はデッド サーバをアクティブ プールに移して、プローブ メッセージの送信を停止します。

このモードでは、WLC により、ユーザ名と秒単位のプローブ間隔(180 〜 3600)の入力を求められます。

注:WLCプローブでは、認証の成功は必要ありません。成功した認証と失敗した認証のどちらもが、サーバをアクティブ キューに移すために十分なサーバの応答とみなされます。

ゲストのサービス セット識別子(SSID)の設定:

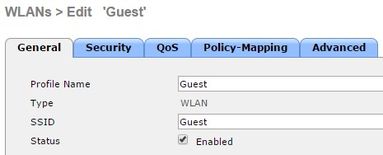

- [WLANs] タブに移動し、[Create New] オプションの下の [Go] をクリックします。

- プロファイル名と SSID 名を入力します。[Apply] をクリックします。

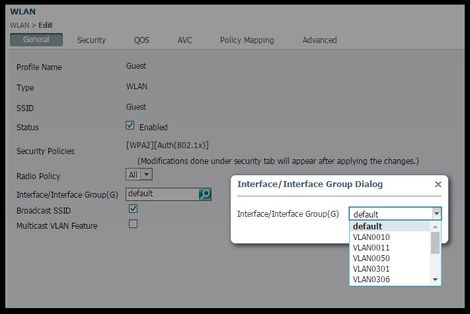

- [General] タブで、使用するインターフェイスまたはインターフェイス グループ(ゲスト VLAN)を選択します。

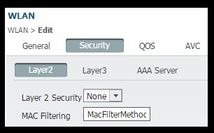

- [Security] > [Layer 2] > [Layer 2 Security] の順に選択し、[None] を選択して、[Mac Filtering] チェックボックスをオンにします。

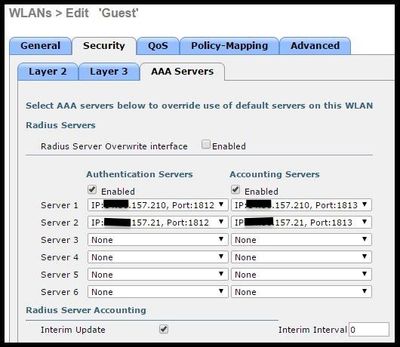

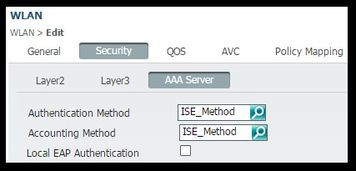

- [AAA Servers] タブで、[Authentication Servers] と [Accounting Servers] の [Enabled] チェックボックスをオンにして、プライマリ サーバとセカンダリ サーバを選択します。

- 暫定アップデート:これはオプションの設定であり、このフローにメリットを追加するものではありません。これを有効にするには、WLCで8.x以降のコードを実行する必要があります。

Disabled:この機能は完全に無効になっています。

0間隔で有効:クライアントのMobile Station Control Block(MSCB)エントリに変更があるたびに、WLCはISEにアカウンティングアップデートを送信します(IPv4またはIPv6アドレスの割り当てまたは変更、クライアントローミングイベント) 追加の定期的なアップデートは送信されません。

設定された暫定インターバルで有効:このモードでは、WLCはクライアントのMSCBエントリの変更時にISEに通知を送信し、また設定されたインターバルで(変更に関係なく)追加の定期的なアカウンティング通知を送信します。

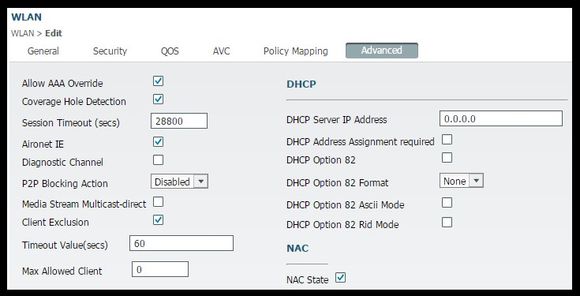

- [Advanced] タブで、[Allow AAA Override] をオンにして、[NAC state] の下の [RADIUS NAC] を選択します。これにより、WLC は、ISE から取得したすべての属性値ペア(AVP)を適用します。

- [SSID general] タブに移動し、SSID ステータスの [Enabled] チェックボックスをオンにします。

- [Apply] をクリックして変更を適用します。

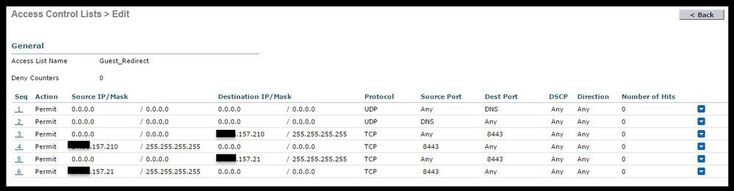

リダイレクト ACL の設定

このACLはISEによって参照され、どのトラフィックがリダイレクトされ、どのトラフィックが通過を許可されるかを決定します。

- [Security] タブ > [Access Control Lists] の順に選択し、[New] をクリックします。

- 次の図は ACL の例です。

このACLは、TCPポート8443を介したDNSサービスおよびISEノードとの間のアクセスを許可する必要があります。一番下は暗黙の deny になっています。これは、他のトラフィックが ISE のゲスト ポータル URL にリダイレクトされることを意味します。

HTTPS リダイレクト

この機能は AireOS 8.0.x 以降でサポートされていますが、デフォルトではオフになっています。HTTPS サポートを有効にするには、[WLC Management] > [HTTP-HTTPS] > [HTTPS Redirection] の順に選択して [Enabled] に設定するか、CLI で次のコマンドを適用します。

(Cisco Controller) >config network web-auth https-redirect enable

HTTPS リダイレクトを有効にした後の証明書の警告

https-redirectを有効にすると、リダイレクト中に証明書信頼の問題が発生する可能性があります。この問題は、コントローラに有効なチェーン証明書がある場合でも、またこの証明書がサードパーティの信頼できる認証局によって署名されている場合でも発生します。その原因は、WLC にインストールされている証明書が仮想インターフェイスのホスト名または IP アドレスに対して発行されることにあります。クライアントがhttps://cisco.comを試行すると、ブラウザはcisco.comに証明書が発行されることを想定します。しかし、WLC がクライアントによって発行された GET を代行受信するには、まず、WLC が、SSL ハンドシェイク フェーズで仮想インターフェイス証明書を提示する HTTPS セッションを確立する必要があります。これにより、SSLハンドシェイク中に提示された証明書が、クライアントがアクセスしようとしている元のWebサイト(WLCの仮想インターフェイスホスト名ではなくcisco.com)に発行されていないため、ブラウザに警告が表示されます。異なるブラウザで異なる証明書エラーメッセージが表示される場合がありますが、すべて同じ問題に関連しています。

アグレッシブ フェールオーバー

この機能は、AireOS WLC ではデフォルトで有効になっています。アグレッシブ フェールオーバーが有効になっている場合、あるクライアントが RADIU タイムアウト イベントの影響を受けると、WLC は AAA サーバを応答不能としてマークし、それを次の設定済み AAA サーバに移します。

この機能が無効になっている場合は、少なくとも 3 つのクライアント セッションで RADIUS タイムアウトイベントが発生したときにのみ、WLC が次のサーバにフェールオーバーします。この機能は、次のコマンドで無効にできます(このコマンドではリブートは必要ありません)。

(Cisco Controller) >config radius aggressive-failover disable

この機能の現在のステータスを確認するには、次のコマンドを使用します。

(Cisco Controller) >show radius summary Vendor Id Backward Compatibility................. Disabled Call Station Id Case............................. lower Acct Call Station Id Type........................ Mac Address Auth Call Station Id Type........................ AP's Radio MAC Address:SSID Extended Source Ports Support.................... Enabled Aggressive Failover.............................. Disabled

キャプティブ バイパス

キャプティブ ポータルを検出してログオン ページを自動起動するキャプティブ ネットワーク アシスタント(CNA)メカニズムをサポートしているエンドポイントは、通常、制御されたウィンドウ内の擬似ブラウザによってこれを実行しますが、他のエンドポイントは、完全機能のブラウザを起動して、これをトリガーします。CNAが擬似ブラウザを起動するエンドポイントの場合、フローが中断される可能性があります ISEキャプティブポータルにリダイレクトされます。 これは通常、Apple IOSデバイスに影響し、特にデバイス登録、VLAN DHCPリリース、コンプライアンスチェックを必要とするフローに悪影響を与えます。

使用中のフローの複雑さに応じて、キャプティブバイパスを有効にすることを推奨できます。このようなシナリオでは、WLC は CNA ポータルの検出メカニズムを無視し、クライアントはリダイレクト プロセスを開始するためにブラウザを開く必要があります。

次のコマンドで、この機能のステータスを確認します。

(Cisco Controller) >show network summary Web Auth CMCC Support ...................... Disabled Web Auth Redirect Ports .................... 80,3128 Web Auth Proxy Redirect ................... Disable Web Auth Captive-Bypass .................. Disabled Web Auth Secure Web ....................... Enable Web Auth Secure Redirection ............... Enable

この機能を有効にするには、次のコマンドを入力します。

(Cisco Controller) >config network web-auth captive-bypass enable

Web-auth support for Captive-Bypass will be enabled.

You must reset system for this setting to take effect.

WLC は、変更を有効にするためにリセット システム(再起動)が必要であることをユーザに警告します。

この時点では、show network summary コマンドにより機能が有効になっていることが示されますが、変更を有効にするには WLC を再起動する必要があります。

コンバージド 3850 NGWC の設定

グローバル設定

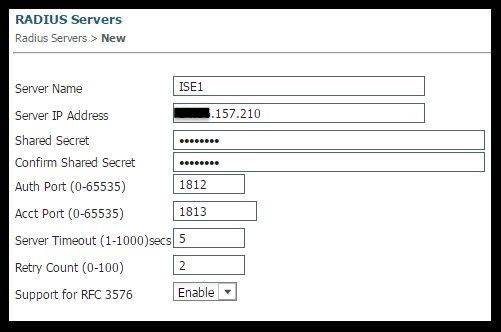

1. ISEを認証およびアカウンティングサーバとしてグローバルに追加する

- [Configuration] > [Security] > [RADIUS] > [Servers] の順に選択し、[New] をクリックします。

- 環境条件を反映した ISE サーバの IP アドレス、共有秘密、サーバ タイムアウト、および再試行回数を入力します。

- [Support for RFC 3570](CoA のサポート)が [Enabled] になっていることを確認します。

- この手順を繰り返してセカンダリ サーバ エントリを追加します。

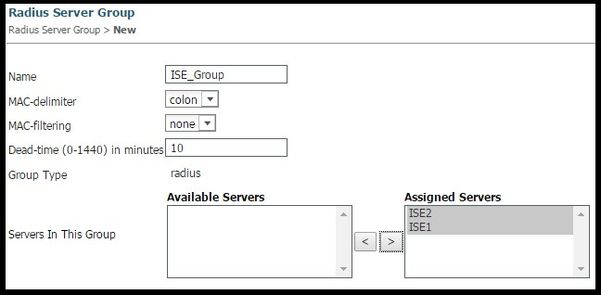

2. ISEのサーバグループの作成

- [Configuration] > [Security] > [Server Groups] の順に選択し、[New] をクリックします。

- グループに名前を割り当て、[Dead-time] の値を分単位で入力します。これは、コントローラがサーバをアクティブ サーバのリストに移す前に非アクティブ キューで保持する時間です。

- [Available Servers] リストのサーバを [Assigned Servers] 欄に追加します。

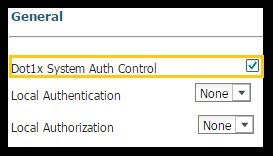

3. Dot1xをグローバルに有効にする

- [Configuration] > [AAA] > [Method Lists] > [General] の順に選択し、[Dot1x system Auth Control] をオンにします。

4. 方式リストの設定

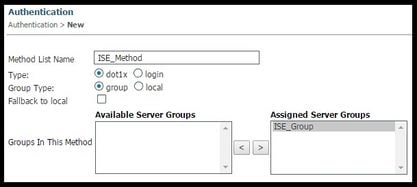

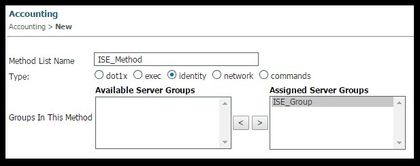

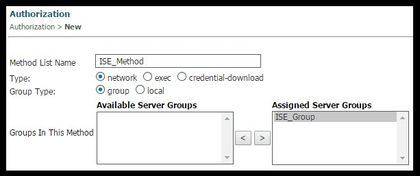

- [Configuration] > [AAA] > [Method Lists] > [Authentication] の順に選択し、新しいメソッド リストを作成します。この使用例の場合は、タイプを Dot1x とし、ISE_Group グループ(前の手順で作成したグループ)を追加して、[Apply] をクリックします。

- アカウンティング([Configuration] > [AAA] > [Method Lists] > [accounting] )と認可([Configuration] > [AAA] > [Method Lists] > [Authorization] )について、同じ手順を実行します。次のように表示されるはずです

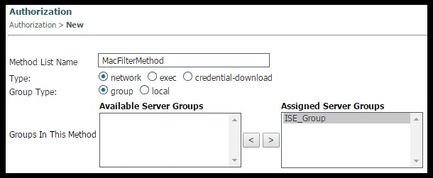

5. 許可MACフィルタメソッドを作成します。

これは、後で、SSID 設定から呼び出されます。

- [Configuration] > [AAA] > [Method Lists] > [Authorization] の順に選択し、[New] をクリックします。

- ドメイン リスト名を入力します。[Type] で [network]、[Group Type] で [group] を選択します。

- ISE_Group を [Assigned Server Groups] フィールドに追加します。

SSID 設定

1. ゲストSSIDの作成

- [Configuration] > [Wireless] > [WLANs] の順に選択し、[New] をクリックします。

- WLAN ID、SSID、およびプロファイル名を入力し、[Apply] をクリックします。

- [Interface/Interface Group] の SSID 設定で、ゲスト VLAN レイヤ 3 インターフェイスを選択します。

- [Security] > [Layer 2] の順に選択し、[None] を選択して、[Mac Filtering] の横に、前に設定した MAC フィルタ メソッド リスト名(MacFilterMethod)を入力します。

- [Security] > [AAA Server] タブの順に選択し、適切な認証メソッド リスト(ISE_Method)とアカウンティング メソッド リスト(ISE_Method)を選択します。

- [Advanced] タブで、[Allow AAA Override] と [NAC state] をオンにします。残りの設定は、各導入要件(セッションタイムアウト、クライアント除外、Aironet拡張機能のサポート)に従って調整する必要があります。

- [General] タブに移動し、[Status] を [Enabled] に設定します。[Apply] をクリックします。

リダイレクト ACL 設定

この ACL は、後で ISE によって、初期 MAB 要求に応答してアクセスを承認するときに参照されます。NGWCは、これを使用して、リダイレクトするトラフィックと許可する必要があるトラフィックを決定します。

- [configuration] > [security] > [ACL] > [Access Control Lists] の順に選択し、[Add New] をクリックします。

- [Extended] を選択し、ACL 名を入力します。

- 次の図は、一般的なリダイレクト ACL の例を示しています。

注:10行目はオプションです。これは、通常、トラブルシューティングのために追加されます。このACLは、DHCPおよびDNSサービスへのアクセスと、ISEサーバポートTCP 8443(ACEの拒否)へのアクセスを許可する必要があります。HTTP トラフィックと HTTPS トラフィックはリダイレクトされます(許可 ACE)。

コマンドライン インターフェイス(CLI)設定

前の手順で説明したすべての設定は、CLI を使用して適用することもできます。

802.1x のグローバルな有効化

dot1x system-auth-control

グローバル AAA 設定

aaa new-model ! aaa authentication dot1x ISE_Method group ISE_Group aaa authorization network ISE_Method group ISE_Group aaa authorization network MacFilterMethod group ISE_Group aaa accounting Identity ISE_Method start-stop group ISE_Group ! aaa server radius dynamic-author client 172.16.157.210 server-key ***** client 172.16.157.21 server-key ***** auth-type any ! radius server ISE1 address ipv4 172.16.157.210 auth-port 1812 acct-port 1813 timeout 5 retransmit 2 key ***** ! radius server ISE2 address ipv4 172.16.157.21 auth-port 1812 acct-port 1813 timeout 5 retransmit 2 key ***** ! ! aaa group server radius ISE_Group server name ISE2 server name ISE1 deadtime 10 mac-delimiter colon !

WLAN 設定

wlan Guest 1 Guest aaa-override accounting-list ISE_Method client vlan VLAN0301 mac-filtering MacFilterMethod nac no security wpa no security wpa akm dot1x no security wpa wpa2 no security wpa wpa2 ciphers aes security dot1x authentication-list ISE_Method no security ft over-the-ds session-timeout 28800 no shutdown

リダイレクト ACL の例

3850#show ip access-lists Guest_Redirect

Extended IP access list Guest_Redirect

10 deny icmp any any

20 deny udp any any eq bootps

30 deny udp any any eq bootpc

40 deny udp any any eq domain

50 deny tcp any host 172.16.157.210 eq 8443

60 deny tcp any host 172.16.157.21 eq 8443

70 permit tcp any any eq www

80 permit tcp any any eq 443

HTTP と HTTPS のサポート

3850#show run | inc http ip http server ip http secure-server

注:HTTP経由でWLCへのアクセスを制限するためにACLを適用すると、リダイレクションに影響します。

ISE の設定

ここでは、このドキュメントに示されているすべての使用例をサポートするために必要な ISE での設定について説明します。

一般的な ISE 設定タスク

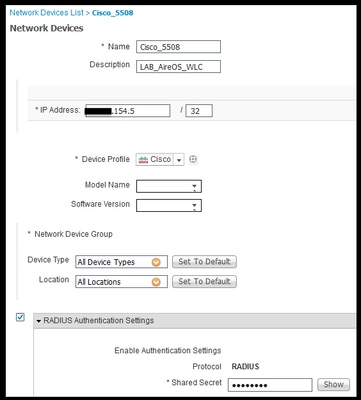

- ISE にログインし、[Administration] > [Network Resources] > [Network Devices] の順に選択して、[Add] をクリックします。

- WLC に関連付けられた名前と WLC の IP アドレスを入力します。

- [RADIUS Authentication Settings] チェックボックスをオンにして、WLC 側で設定されている共有秘密を入力します。次に、[Submit] をクリックします。

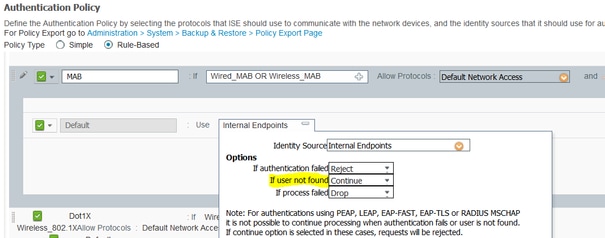

4. [Policy] > [Authentication] に移動し、[MAB] で[Edit] をクリックし、[Use: Internal Endpoints] で[If user is not found] オプションが[Continue] に設定されていることを確認します(デフォルトで設定されている必要があります)。

使用例1:すべてのユーザ接続でゲスト認証を使用するCWA

フローの概要

- ワイヤレス ユーザはゲスト SSID に接続します。

- WLCは、AAAサーバとしてISE上のMACアドレスに基づいてエンドポイントを認証します。

- ISEは、url-redirectおよびurl-redirect-aclの2つの属性値ペア(AVP)を使用して戻り、access-acceptを返します。WLC がこの AVP をエンドポイント セッションに適用すると、端末は DHCP-Required に移行し、IP アドレスを取得すると CENTRAL_WEB_AUTH にとどまります。この手順では、WLC は、クライアントの HTTP/HTTPS トラフィックのリダイレクトを開始する準備ができています。

- エンドユーザが Web ブラウザを開き、HTTP または HTTPS トラフィックが生成されると、WLC はユーザを ISE ゲスト ポータルにリダイレクトします。

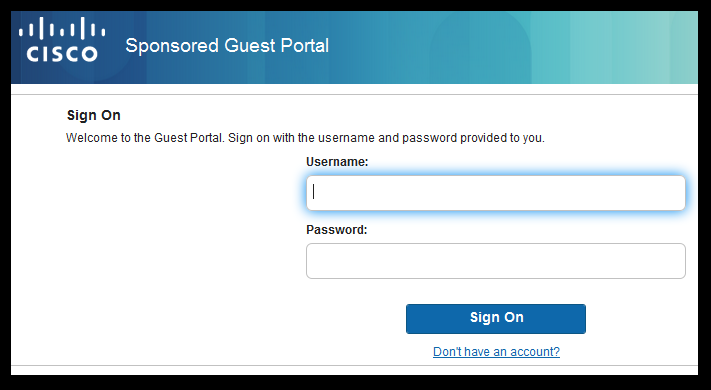

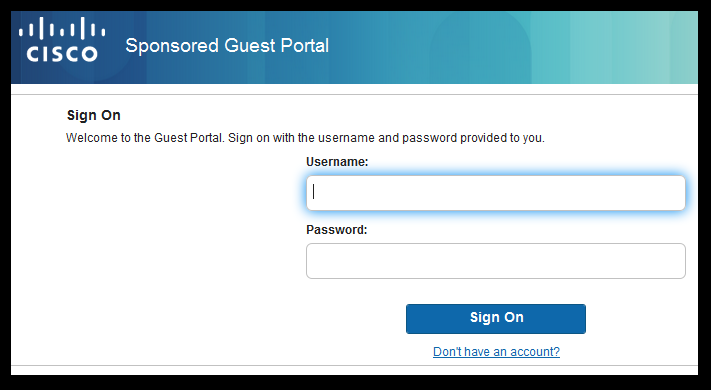

- ユーザがゲスト ポータルに移動すると、ゲスト クレデンシャル(この使用例の場合はスポンサーが作成)の入力を求められます。

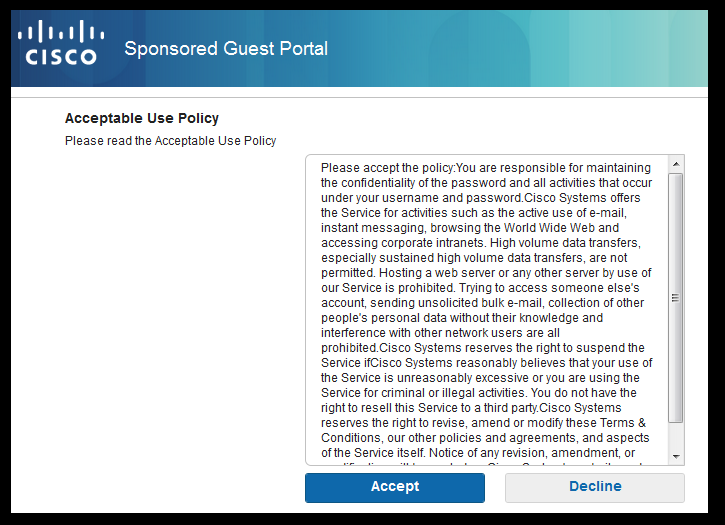

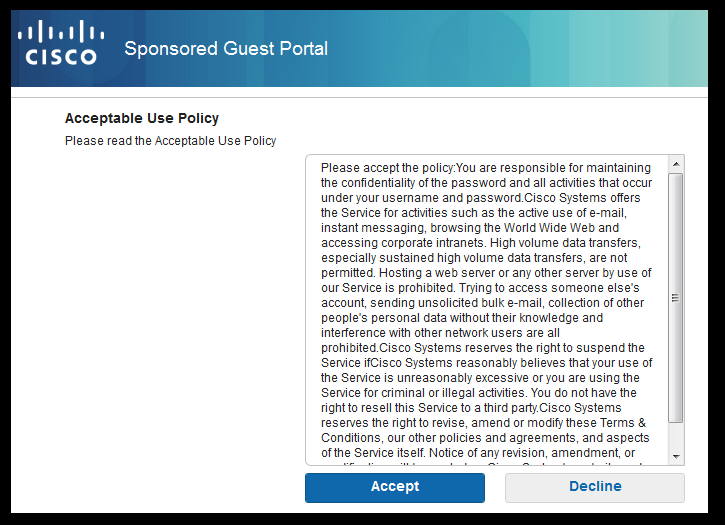

- ISE はクレデンシャルの検証時に AUP ページを表示し、クライアントが承認すると、ダイナミック CoA タイプの Re-authenticate が WLC に送信されます。

- WLC は、モバイル端末に認証解除を発行せずに、MAC フィルタリング認証を再処理します。これは、エンドポイントに対してシームレスである必要があります。

- 再認証イベントが発生すると、ISE は認可ポリシーを再評価し、以前に成功したゲスト認証イベントがあったため、今回はエンドポイントにアクセス許可が与えられます。

このプロセスは、ユーザが SSID に接続するたびに繰り返されます。

コンフィギュレーション

- ISE に移動し、[Work Centers] > [Guest Access] > [Configure] > [Guest Portals] の順に選択して、[Sponsored Guest Portal] を選択(または新しいポータル タイプのスポンサー承認型ゲストを作成)します。

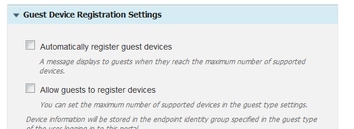

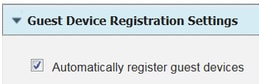

- [Guest Device Registration Settings] で、すべてのオプションをオフにして、[Save] をクリックします。

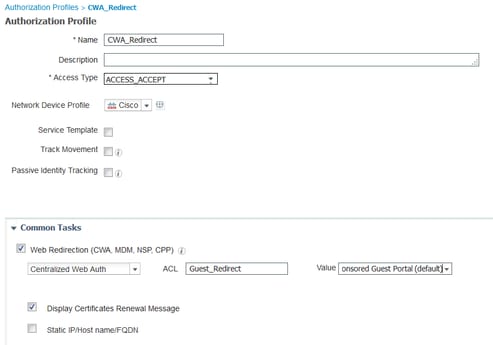

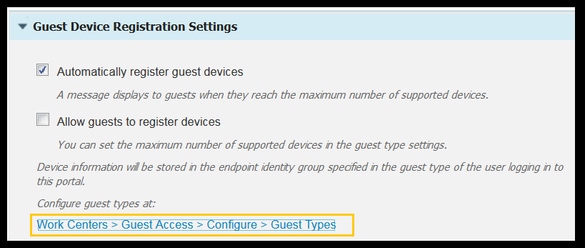

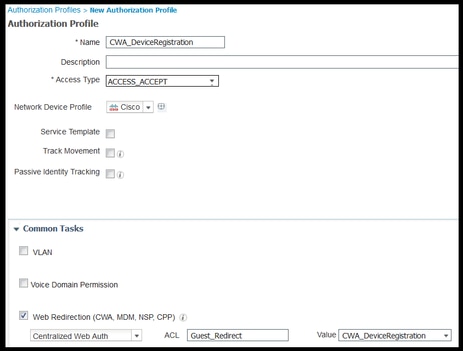

3. [Policy] > [Policy Elements] > [Results] > [Authorization] > [Authorization Profiles] に移動します。[Add] をクリックします。

4.このプロファイルは、最初のMac認証バイパス(MAB)要求への応答として、Redirect-URLおよびRedirect-URL-ACLをWLCにプッシュされます。

- [Web Redirection (CWA, MDM, NSP, CPP)] チェックボックスをオンにして、[Centralized Web Auth] を選択したら、[ACL] フィールドにリダイレクト ACL 名を入力し、[Value] から [Sponsored Guest Portal (default)](または以前の手順で作成した他の特定のポータル)を選択します。

プロファイルは、次の図に示すように表示される必要があります。次に [Save] をクリックします。

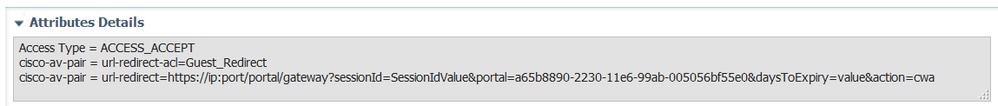

ページの下部にある [Attribute Details] には、WLC にプッシュされる属性値ペア(AVP)が表示されます。

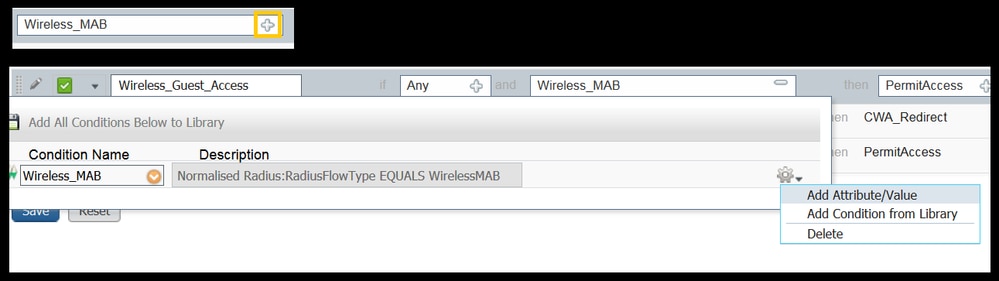

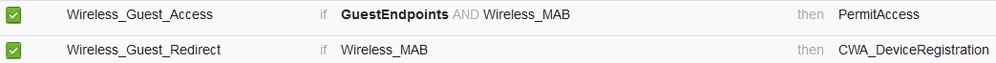

5. [Policy] > [Authorization] に移動し、新しいルールを挿入します。このルールは、WLCからの初期MAC認証要求に応答してリダイレクトプロセスをトリガーします(この場合はWireless_Guest_Redirectと呼ばれます)。

6. [Conditions] で[Select Existing Condition from Library] を選択し、[condition name] で[Compound condition] を選択します。「Wireless_MAB」という定義済みの複合条件を選択します。

注:この条件は、WLCから発信されたアクセス要求で予期される2つのRADIUS属性で構成されます(NAS-Port-Type= IEEE 802.11 <すべてのワイヤレス要求に存在>およびService-Type = Call Check<。これはMAC認証バイパスに対する特定の要求を示します> )。

7.結果で、[Standard] > [CWA_Redirect] (前の手順で作成した認可プロファイル)を選択します。次に [Done] をクリックし、[Save] をクリックします。

8. CWA_Redirectルールの最後に移動し、[Edit] の横にある矢印をクリックします。次に [duplicate above] を選択します。

9.セッションがISEのCoA(この場合はWireless_Guest_Access)で再認証されると、エンドポイントが照合するポリシーであるため、名前を変更します。

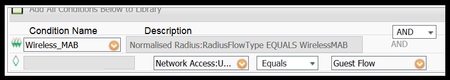

10. [Wireless_MAB] 複合条件の横にある[+] 記号をクリックして条件を展開し、[Wireless_MAB] 条件の最後で[Add Attribute/Value] をクリックします。

11. [Select Attribute]で、[Network Access] > [UseCase Equals Guest flow] を選択します。

12. [Permissions] で[PermitAccess] を選択します。次に [Done] をクリックし、[Save] をクリックします。

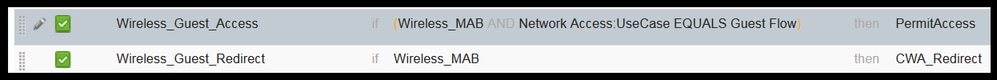

2つのポリシーは次のようになります。

使用例2:デバイス登録を使用したCWAが1日1回ゲスト認証を実施する。

フローの概要

- ワイヤレス ユーザはゲスト SSID に接続します。

- WLCは、AAAサーバとしてISE上のMACアドレスに基づいてエンドポイントを認証します。

- ISE は、2 つの属性値ペア(AVP)(url-redirect と url-redirect-acl)とともにアクセス承認を返します。

- WLC がこの AVP をエンドポイント セッションに適用すると、端末は DHCP-Required に移行し、IP アドレスを取得すると CENTRAL_WEB_AUTH にとどまります。この手順では、WLC は、クライアントの HTTP/HTTPS トラフィックのリダイレクトを開始する準備ができています。

- エンドユーザが Web ブラウザを開き、HTTP または HTTPS トラフィックが生成されると、WLC はユーザを ISE ゲスト ポータルにリダイレクトします。

- ユーザがゲスト ポータルに移動すると、スポンサーが作成したクレデンシャルの入力を求められます。

- クレデンシャルの検証時に、ISE は、このエンドポイントを特定の(事前設定済みの)エンドポイント アイデンティティ グループ(デバイス登録)に追加します。

- AUP ページが表示され、クライアントが承認すると、ダイナミック CoA タイプの Re-authenticate がWLC に送信されます。

- WLC は、モバイル端末に認証解除を発行せずに、MAC フィルタリング認証を再処理します。これは、エンドポイントに対してシームレスである必要があります。

- 再認証イベントが発生すると、ISE は認可ポリシーを再評価します。今回は、エンドポイントが適切なエンドポイント アイデンティティ グループのメンバーであるため、ISE は制限なしのアクセス承認を返します。

- エンドポイントは手順 6 で登録されているため、ユーザは、そのユーザが ISE から手動で削除されるか、エンドポイント消去ポリシーによって基準を満たすエンドポイントのフラッシュが実行されるまで、戻るたびにネットワークで許可されます。

このラボのシナリオでは、認証は 1 日に 1 回実行されます。再認証トリガーは、使用されたエンドポイント アイデンティティ グループのすべてのエンドポイントを毎日削除するエンドポイント消去ポリシーです。

注:最後のAUP承認からの経過時間に基づいて、ゲスト認証イベントを適用できます。1日に1回(たとえば4時間ごと)以上の頻度でゲストログオンを強制する必要がある場合は、このオプションを選択できます。

コンフィギュレーション

- ISE で、[Work Centers] > [Guest Access] > [Configure] > [Guest Portals] の順に選択して、[Sponsored Guest Portal] を選択(または新しいポータル タイプのスポンサー承認型ゲストを作成)します。

- [Guest Device Registration Settings] で、[Automatically register guest devices] オプションがオンになっていることを確認します。[Save] をクリックします。

3. [Work center] > [Guest Access] > [Configure] > [Guest Types] に移動するか、ポータルの[Guest Device Registration Settings]で指定されたショートカットをクリックします。

4.スポンサーユーザがゲストアカウントを作成すると、そのアカウントにゲストタイプが割り当てられます。個々のゲストタイプには、異なるエンドポイントIDグループに属する登録済みエンドポイントを含めることができます。デバイスを追加する必要があるエンドポイントIDグループを割り当てるには、スポンサーがこれらのゲストユーザに使用するゲストタイプを選択します(この使用例はWeekly(デフォルト)に基づいています)。

5.ゲストタイプにログインしたら、[Login Options] のドロップダウンメニューから[Endpoint Identity group for guest device registration] を選択します

6. [Policy] > [Policy Elements] > [Results] > [Authorization] > [Authorization Profiles] に移動します。[Add] をクリックします。

7.このプロファイルは、最初のMac認証バイパス(MAB)要求への応答として、Redirect-URLおよびRedirect-URL-ACLをWLCにプッシュされます。

- [Web Redirection (CWA, MDM, NSP, CPP)] チェックボックスをオンにして、[Centralized Web Auth] を選択したら、[ACL] フィールドにリダイレクト ACL 名を入力し、[Value] から、このフロー用に作成したポータル([CWA_DeviceRegistration] )を選択します。

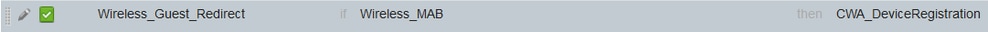

8. [Policy] > [Authorization] に移動し、新しいルールを挿入します。このルールは、WLCからの初期MAC認証要求に応答してリダイレクトプロセスをトリガーします(この場合はWireless_Guest_Redirectと呼ばれます)。

9. [Conditions] で[Select Existing Condition from Library] を選択し、[condition name] で[Compound condition] を選択します。「Wireless_MAB」という定義済みの複合条件を選択します。

10. [Results]で、[Standard] > [CWA_DeviceRegistration] (前のステップで作成した認可プロファイル)を選択します。次に [Done] をクリックし、[Save] をクリックします。

11.上記のポリシーを複製し、名前を変更します。これは、再認証イベント(Wireless_Guest_Accessと呼ばれます)から戻った後にエンドポイントがヒットするポリシーです。

12. [Identity Group Details] ボックスで、[Endpoint Identity Group] を選択し、[Guest Type(GuestEndpoints)]で参照したグループを選択します。

13. [Results]で[PermitAccess] を選択します。[Done] をクリックし、[Save] をクリックして変更内容を保存します。

14. GuestEndpointグループを毎日消去するエンドポイント消去ポリシーを作成します。

- [Administration] > [Identity management] > [Settings] > [Endpoint Purge] の順に選択します。

- [Purge] ルールには、[Elapsed Time]が30日より長い場合にGuestEndpointsの削除をトリガーするルールがデフォルトで存在する必要があります。

- GuestEndpoints の既存のポリシーを変更するか、新しいポリシーを作成します(デフォルトのポリシーが削除されている場合)。消去ポリシーは毎日定義された時間に実行されることに注意してください。

この使用例の場合、条件は、経過日が 1 日未満の GuestEndpoints のメンバーです。

使用例3:HostSpotポータル

フローの概要

- ワイヤレス ユーザはゲスト SSID に接続します。

- WLC は、ISE を AAA サーバとして使用し、MAC アドレスに基づいてエンドポイントを認証します。

- ISEは、url-redirectとurl-redirect-aclの2つの属性値ペア(AVP)を使用してaccess-acceptを返します。

- WLC がこの AVP をエンドポイント セッションに適用すると、端末は DHCP-Required に移行し、IP アドレスを取得すると CENTRAL_WEB_AUTH にとどまります。この手順では、WLC は、クライアントの HTTP/HTTPS トラフィックをリダイレクトする準備ができています。

- エンドユーザが Web ブラウザを開き、HTTP または HTTPS トラフィックが生成されると、WLC はユーザを ISE ホットスポット ポータルにリダイレクトします。

- このポータルで、ユーザは、アクセプタブル ユース ポリシーを受け入れるように求められます。

- ISE は、エンドポイント MAC アドレス(エンドポイント ID)を設定済みのエンドポイント アイデンティティ グループに追加します。

- 要求を処理するポリシー サービス ノード(PSN)は、ダイナミック CoA タイプの Admin-Reset を WLC に発行します。

- WLC は、着信 CoA の処理を完了すると、認証解除をクライアントに発行します(クライアントの復帰に要する時間は接続が失われる)。

- クライアントが再接続すると、新しいセッションが作成されるため、ISE 側ではセッションの継続性はありません。これは、認証が新しいスレッドとして処理されることを意味します。

- エンドポイントが設定済みのエンドポイント アイデンティティ グループに追加され、エンドポイントがそのグループのメンバーであるかどうかを確認する認証ポリシーが存在するため、新しい認証はこのポリシーに適合します。その結果、ゲスト ネットワークへのフル アクセスが可能になります。

- エンドポイントの消去ポリシーの結果としてエンドポイントIDオブジェクトがISEデータベースから消去されない限り、ユーザはAUPを再度受け入れる必要はありません。

コンフィギュレーション

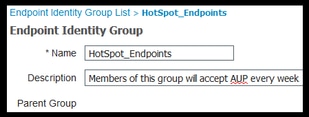

- これらのデバイスを登録時に移すための新しいエンドポイント アイデンティティ グループを作成します。[Work Centers] > [Guest Access] > [Identity Groups] > [Endpoint Identity Groups] に移動し、

.

.

- グループ名を入力します(この使用例の場合は HotSpot_Endpoints)。説明を追加します。親グループは不要です。

2. [Work Centers] > [Guest Access] > [Configure] > [Guest Portals] に移動し、[Hotspot Portal (default)] を選択します。

3. [Portal Settings]を展開し、[Endpoint Identity Group]で[Endpoint Identity Group] の下の[HostSpot_Endpoints] グループを選択します。これにより、登録されたデバイスが指定されたグループに送信されます。

4. [Save] をクリックして変更内容を保存します。

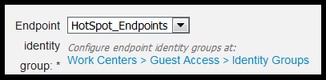

5. WLCから発信されたMAB認証時にホットスポットポータルを呼び出す認可プロファイルを作成します。

- [Policy] > [Policy elements] > [Results] > [authorization] > [Authorization Profiles] の順に選択し、認証プロファイル(HotSpotRedirect)を作成します。

- [Web redirection (CWA, MDM, NSP, CPP)] チェックボックスをオンにして、[Hot Spot] を選択したら、[ACL] フィールドにリダイレクト ACL 名(Guest_Redirect)を入力し、[Value] から適切なポータル([Hotspot Portal (default)])を選択します。

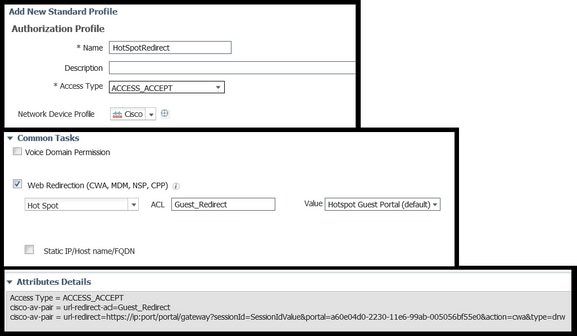

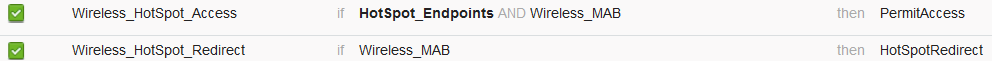

6. WLCからの最初のMAB要求時にHotSpotRedirect結果をトリガーする認可ポリシーを作成します。

- [Policy] > [Authorization] の順に選択し、新しいルールを挿入します。このルールは、WLCからの初期MAC認証要求に応答してリダイレクトプロセスをトリガーします(この場合はWireless_HotSpot_Redirectと呼ばれます)。

- [Conditions] で [Select Existing Condition from Library] を選択し、[condition name] で [Compound condition] を選択します。

- 表示される画面で、[Standard] > [HotSpotRedirect](以前の手順で作成した認可プロファイル)の順に選択します。次に [Done] をクリックし、[Save] をクリックします。

7. 2番目の認可ポリシーを作成します。

- 上記のポリシーを複製します。これは、再認証イベント(「Wireless_HotSpot_Access」という名前)から戻った後にエンドポイントが照会するポリシーであるため、名前を変更します。

- [Identity Group Details] ボックスで [Endpoint Identity Group] を選択し、以前の手順で作成したグループ(HotSpot_Endpoints)を選択します。

- 表示される画面で、[PermitAccess] を選択します。[Done] をクリックし、[Save] をクリックして変更内容を保存します。

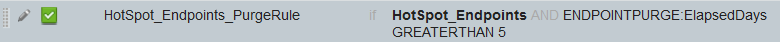

8. [経過時間(Elapsed time)]が5日を超えるエンドポイントをクリアするパージポリシーを設定します。

- [Administration] > [Identity Management] > [Settings] > [Endpoint Purge] の順に選択し、[Purge] で新しい消去ポリシーを作成します。

- [Identity Group Details] ボックスで [Endpoint Identity Group] > [HotSpot_Endpoints] の順に選択します。

- [conditions] で、[Create New Condition (Advanced Option)] をクリックします。

- [Select Attribute]で、[ENDPOINTPURGE : ElapsedDays GREATERTHAN 5 days] を選択します。

確認

使用例 1

- ユーザはゲスト SSID に接続します。

- ユーザがブラウザを開き、HTTP トラフィックが生成されると、すぐにゲスト ポータルが表示されます。

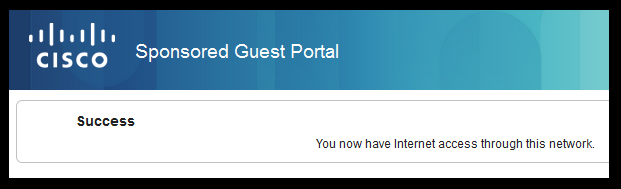

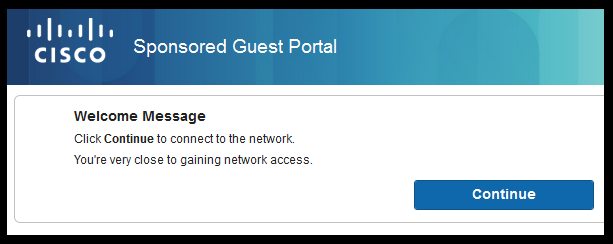

- ゲスト ユーザが AUP を認証し、承認すると、成功ページが表示されます。

- Re-authenticate CoA が送信されます(クライアントには透過的)。

- エンドポイント セッションが再認証され、ネットワークへのフル アクセスが可能になります。

- 後続のゲスト接続は、ゲスト認証に成功しないとネットワークにアクセスできません。

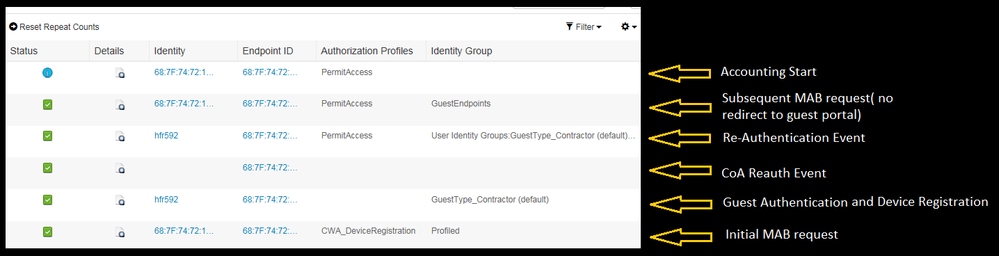

ISE からのフローの RADIUS ライブ ログ:

使用例 2

- ユーザはゲスト SSID に接続します。

- ユーザがブラウザを開き、HTTP トラフィックが生成されると、すぐにゲスト ポータルが表示されます。

- ゲスト ユーザが AUP を認証し、承認すると、デバイスが登録されます。

- 成功ページが表示され、Re-authenticate CoA が送信されます(クライアントには透過的)。

- エンドポイント セッションが再認証され、ネットワークへのフル アクセスが可能になります。

- 後続のゲスト接続は、エンドポイントが設定済みのエンドポイント アイデンティティ グループのメンバーであり続ける限り、ゲスト認証を実施することなく許可されます。

ISE からのフローの RADIUS ライブ ログ:

使用例 3

- ユーザはゲスト SSID に接続します。

- ユーザがブラウザを開き、HTTP トラフィックが生成されると、すぐに AUP ページが表示されます。

- ゲスト ユーザが AUP を承認すると、デバイスが登録されます。

- 成功ページが表示され、Admin-Reset CoA が送信されます(クライアントには透過的)。

- エンドポイントがネットワークに再接続し、フル アクセスが可能になります。

- 後続のゲスト接続は、エンドポイントが設定済みのエンドポイント アイデンティティ グループのメンバーであり続ける限り、AUP 承認を実施することなく許可されます(設定内容が異ならない場合)。

AireOS での FlexConnect ローカル スイッチング

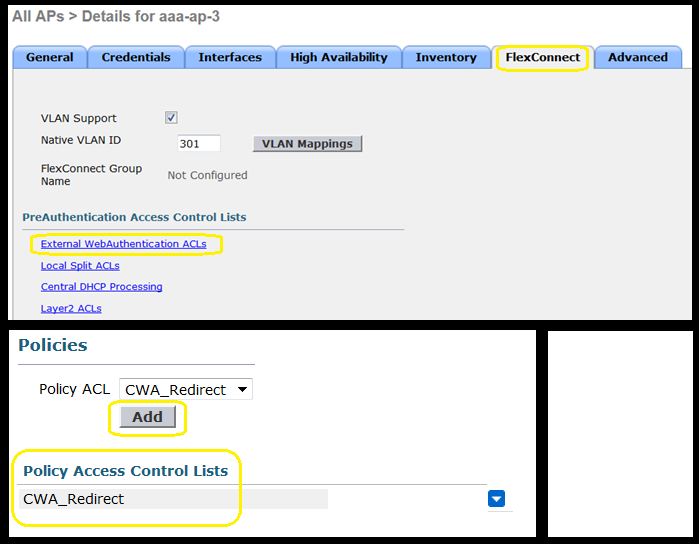

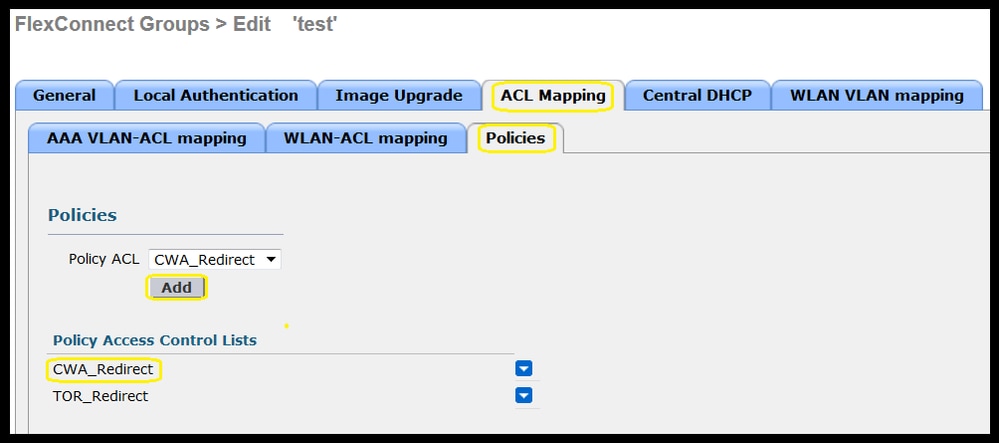

FlexConnect ローカル スイッチングが設定されている場合、ネットワーク管理者は次のことを確認する必要があります。

- リダイレクト ACL が FlexConnect ACL として設定されてる。

- AP 自体で [FlexConnect] タブ > [External WebAuthentication ACLs] > [Policies] の順に選択し、リダイレクト ACL を選択して [Apply] をクリックするか、

FlexConnect グループが属する ポリシー ACL を追加する([Wireless] > [FlexConnect Groups] の順に選択し、目的のグループを選択して、[ACL Mapping] > [Policies] の順に選択し、リダイレクト ACL を選択して [Add] をクリックする)ことにより、リダイレクト ACL が適用されている。

ポリシー ACL を追加すると、WLC が、設定済みの ACL を FlexConnect グループの AP メンバープッシュします。これを実行しないと、Web リダイレクトに関する問題が発生します。

外部/アンカー シナリオ

自動アンカー(外部アンカー)シナリオでは、次の点を強調することが重要です。

- リダイレクト ACL は、外部 WLC とアンカー WLC の両方で定義する必要があります(アンカーでのみ実施される場合でも)。

- レイヤ 2 認証は、常に、外部 WLC によって処理されます。ISE と 外部 WLC の間ですべての RADIUS 認証およびアカウンティング トラフィックが発生するため、これは設計フェーズで(トラブルシューティング用にも)非常に重要になります。

- リダイレクト AVP がクライアント セッションに適用されると、外部 WLC は、モビリティ ハンドオフ メッセージにより、アンカーでのクライアント セッションを更新します。

- この時点で、アンカー WLC は、事前設定されたリダイレクト-ACL を使用してリダイレクトを実施しはじめます。

- アンカーと外部の両方からISE(同じ認証イベントを参照)に対するアカウンティング更新を回避するには、アンカーWLC SSIDでアカウンティングを完全にオフにする必要があります。

- URL ベースの ACL は、外部/アンカー シナリオではサポートされません。

トラブルシュート

AireOS と コンバージド アクセス WLC の両方での一般的な障害状態

- クライアントがゲスト SSID に参加できない

show client detailed xx:xx:xx:xx:xx:xxは、クライアントがSTARTでスタックしていることを示します。 通常、これはAAAサーバから返される属性をWLCが適用できないことを示すインジケータです。

ISE によってプッシュされるリダイレクト ACL 名が、WLC で事前定義されている ACL の名前と正確に一致することを確認してください。

ISEがWLCにプッシュするように設定されているその他の属性(VLAN ID、インターフェイス名、Airespace-ACL)にも同じ原則が適用されます。その後、クライアントはDHCP、次にCENTRAL_WEB_AUTHに移行する必要があります。

- リダイレクト AVP はクライアントのセッションに適用されているが、リダイレクトが機能しない

クライアントのポリシーマネージャの状態がCENTRAL_WEB_AUTHであり、有効なIPアドレスがSSID用に設定されたダイナミックインターフェイスにアラインされていること、およびリダイレクトACL属性とURLリダイレクト属性がクライアントのセッションに適用されていることを確認します。

リダイレクト ACL

AIreOS WLCでは、リダイレクトACLは、リダイレクトしてはならないトラフィックを明示的に許可する必要があります。たとえば、DNSやISEはTCPポート8443で双方向に許可され、暗黙のdeny ip any anyは残りのトラフィックがリダイレクトされるトリガーとなります。

コンバージド アクセスでは、ロジックが逆になります。拒否 ACE によってリダイレクトがバイパスされ、許可 ACE によってリダイレクトがトリガーされます。このため、TCP ポート 80 および 443 を明示的に許可することをお勧めします。

ポート 8443 を介したゲスト VLAN から ISE へのアクセスを確認します。設定の観点からはすべてが適切であると思われる場合、作業を進展させるための最も簡単な方法は、クライアントのワイヤレス アダプタの背後でキャプチャを取得し、リダイレクトがどこで破綻しているかを確認することです。

- DNS 解決は行われますか。

- 要求されたページに対する TCP 3 ウェイ ハンドシェイクは完了していますか。

- クライアントが GET を開始した後に WLC がリダイレクト アクションを返しますか。

- 8443 を介した ISE に対する TCP 3 ウェイ ハンドシェイクは完了していますか。

- ISE がゲスト フローの最後で VLAN 変更をプッシュした後にクライアントがネットワークにアクセスできない

フローの開始時にクライアントが IP アドレスを取得すると(Pre Redirect 状態)、ゲスト認証の実行後に VLAN 変更がプッシュされた場合(CoA 再認証の後)、ゲスト フローで DHCP リリース/更新を実施(ポスチャ エージェントなし)する唯一の方法は、モバイル デバイスでは動作しない Java アプレットを使用するものです。

その結果、VLAN Y の IP アドレスにより VLAN X でクライアントがブラックホール化したままになります。 ソリューションを計画する際には、この点を考慮する必要があります。

- リダイレクト時にゲスト クライアントのブラウザに「HTTP 500 Internal error, Radius session not found」というメッセージが表示される

これは、通常、ISE でセッションが失われた(セッションが終了した)ことを示しています。この問題の最も一般的な原因は、外部/アンカーが導入されたときにアンカー WLC で設定されたアカウンティングです。 この問題を解決するには、アンカーでアカウンティングを無効にして、認証とアカウンティングが外部で処理される状態を維持します。

5. ISEのHotSpotポータルでAUPを受け入れた後、クライアントが切断され、切断されたままになるか、別のSSIDに接続されます。

これは、このフロー(CoA Admin Reset)に含まれるDynamic Change of Authorization(CoA)によりWLCがワイヤレスステーションに対して認証解除を発行するため、ホットスポットで発生する可能性があります。大半のワイヤレスエンド ポイントは、認証解除が発生した後に問題なく SSID に戻りますが、場合によっては、クライアントが、認証解除イベントに応答して別の優先 SSID に接続します。元の SSID を維持するか別の使用可能な(優先)SSID に接続するかはワイヤレス クライアントに委ねられるため、この問題を回避するために ISE または WLC からできることはありません。

この場合、ワイヤレスユーザは手動でホットスポットSSIDに接続する必要があります。

AireOS WLC

(Cisco Controller) >debug client

debug client により、クライアント ステート マシンの変更に関係する一連のコンポーネントをデバッグするように設定されます。

(Cisco Controller) >show debug MAC Addr 1.................................. AA:AA:AA:AA:AA:AA Debug Flags Enabled: dhcp packet enabled. dot11 mobile enabled. dot11 state enabled dot1x events enabled. dot1x states enabled. mobility client handoff enabled. pem events enabled. pem state enabled. 802.11r event debug enabled. 802.11w event debug enabled. CCKM client debug enabled.

AAA コンポーネントのデバッグ

(Cisco Controller) >debug aaa {events, detail and packets} enable

これは、MABまたはDot1X SSIDを介して接続するユーザの数に応じて、リソースに影響を与える可能性があります。 DEBUG レベルのこれらのコンポーネントは、WLC と ISE 間の AAA トランザクションを記録し、RADIUS パケットを画面に表示します。

これは、ISEが予期された属性を配信できない場合、またはWLCがそれらを正しく処理しない場合に重要です。

Web 認証リダイレクト

(Cisco Controller) >debug web-auth redirect enable mac aa:aa:aa:aa:aa:aa

これは、WLC がリダイレクトを正常にトリガーしていることを確認するために使用できます。次に、デバッグからのリダイレクトの例を示します。

*webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- parser host is 10.10.10.10 *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- parser path is / *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- added redirect=, URL is now https://TORISE21A.RTPAAA.NET:8443/portal/gateway?sessionId=0e249a0500000682577ee2a2&portal=9fc44212-2da2-11e6-a5e2-005056a15f11&action=cwa&to *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- str1 is now https://TORISE21A.RTPAAA.NET:8443/portal/gateway?sessionId=0e249a0500000682577ee2a2&portal=9fc44212-2da2-11e6-a5e2-005056a15f11&action=cwa&token=c455b075d20c *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- clen string is Content-Length: 430 *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- Message to be sent is HTTP/1.1 200 OK Location: https://TORISE21A.RTPAAA.NET:8443/portal/gateway?sessionId=0e249a0500000682577ee2a2&portal=9fc44212-2da2-11e6-a5e2-0050

NGWC

debug client により、クライアント ステート マシンの変更に関係する一連のコンポーネントをデバッグするように設定されます。

3850#debug client mac-address <client MAC>

このコンポーネントにより、RADIUS パケット(認証とアカウンティング)が画面に表示されます。これは、ISEが適切なAVPを提供していることを確認し、CoAが正しく送信および処理されていることを確認する必要がある場合に便利です。

3850#debug radius

これにより、ワイヤレス クライアントが関係するすべての AAA 移行(認証、認可、およびアカウンティング)が実行されます。これは、WLC が AVP を正しく解析してクライアント セッションに適用することを確認するために重要です。

3850#debug aaa wireless all

NGWC でリダイレクトに関する問題が発生している可能性がある場合には、これを有効にすることができます。

3850#debug epm plugin redirect all 3850#debug ip http transactions 3850#debug ip http url

ISE

RADIUS ライブ ログ

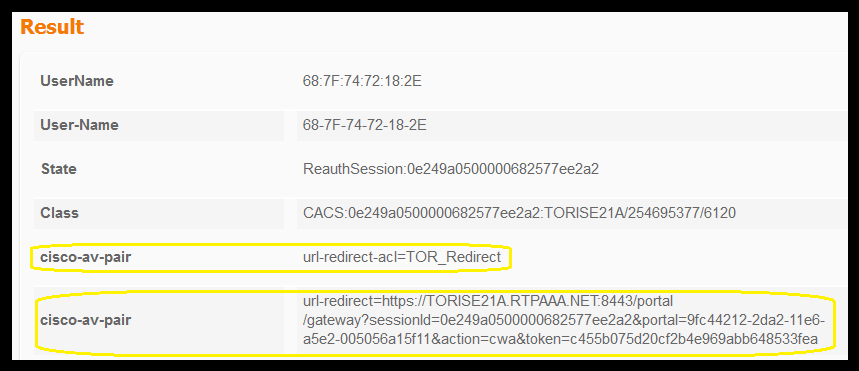

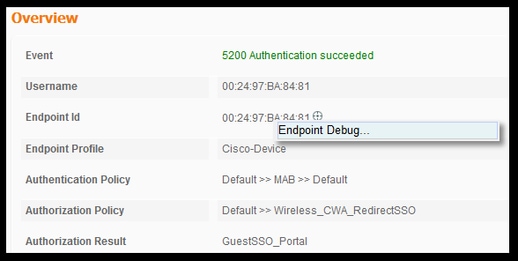

初期 MAB 要求が ISE で正しく処理されていることと、ISE が予期される属性をプッシュすることを確認します。[Operations] > [RADIUS] > [Live logs] の順に選択し、[Endpoint ID] でクライアント MAC を使用して出力をフィルタリングします。認証イベントを見つけたら、クリックして詳細情報を表示し、承認の一部としてプッシュされた結果を確認します。

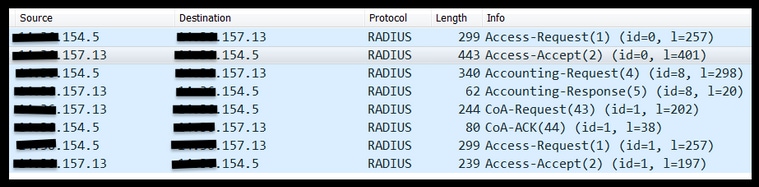

TCPDump

この機能は、ISE と WLC の間の RADIUS パケット交換を詳細に調べる必要がある場合に使用できます。これにより、WLC側でデバッグを有効にしなくても、ISEが正しい属性をaccess-acceptで送信することを証明できます。TCPDump によるキャプチャを開始するには、[Operations] > [Troubleshoot] > [Diagnostic Tools] > [General Tools] > [TCPDump] の順に選択します。

次に、TCPDump を使用してキャプチャした正しいフローの例を示します。

次の図には、初期 MAB 要求(上記のスクリーンショットの 2 番目のパケット)に応答して送信された AVP が示されています。

RADIUS Protocol

Code: Access-Accept (2)

Packet identifier: 0x0 (0)

Length: 401

Authenticator: f1eaaffcfaa240270b885a9ba8ccd06d

[This is a response to a request in frame 1]

[Time from request: 0.214509000 seconds]

Attribute Value Pairs

AVP: l=19 t=User-Name(1): 00-05-4E-41-19-FC

AVP: l=40 t=State(24): 52656175746853657373696f6e3a30653234396130353030...

AVP: l=55 t=Class(25): 434143533a30653234396130353030303030616130353536...

AVP: l=37 t=Vendor-Specific(26) v=ciscoSystems(9)

VSA: l=31 t=Cisco-AVPair(1): url-redirect-acl=Gues_Redirect

AVP: l=195 t=Vendor-Specific(26) v=ciscoSystems(9)

VSA: l=189 t=Cisco-AVPair(1): url-redirect=https://ise21a.rtpaaa.net:8443/portal/gateway?sessionId=0e249a0500000aa05565e1c9&portal=194a5780-5e4e-11e4-b905-005056bf2f0a&action=cwa&token=c6c8a6b0d683ea0c650282b4372a7622

AVP: l=35 t=Vendor-Specific(26) v=ciscoSystems(9)

エンドポイント デバッグ

ポリシーの決定、ポータルの選択、ゲスト認証を含むISEプロセスについて詳しく調べる必要がある場合、CoAによる最も簡単な対処方法は、完全なコンポーネントをデバッグレベルに設定する代わりに、エンドポイントデバッグを有効にすることです。

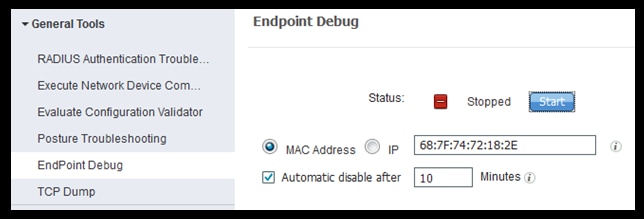

これを有効にするには、[Operations] > [Troubleshooting] > [DiagnosticTools] > [General Tools] > [EndPoint Debug] の順に選択します。

[Endpoint Debug] ページで、エンドポイントの MAC アドレスを入力し、問題を再作成する準備が整ったら [Start] をクリックします。

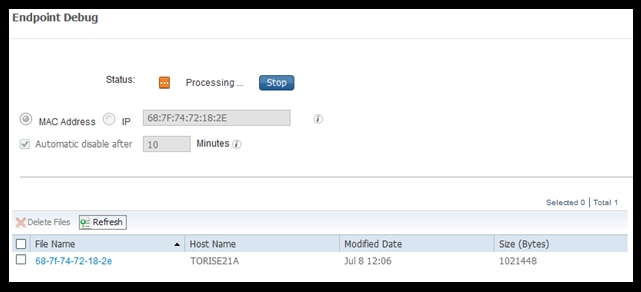

デバッグが停止したら、エンドポイント ID を識別するリンクをクリックしてデバッグ出力をダウンロードします。

関連情報

Cisco Wireless Controller コンフィギュレーション ガイド リリース 8.0

Cisco Identity Services Engine 管理者ガイド リリース 2.1

Universal NGWC Wireless Configuration with Identity services Engine

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

19-Oct-2022 |

RFC 1918、5737、および6761に準拠したドキュメント |

1.0 |

12-Jul-2016 |

初版 |

フィードバック

フィードバック