はじめに

このドキュメントでは、Identity Services Engine(ISE)を使用して、CatalystスイッチおよびワイヤレスLANコントローラ(WLC)上でTrustSecを設定および確認する方法について説明します。

前提条件

次の項目に関する知識があることが推奨されます。

- Cisco TrustSec(CTS)コンポーネントの基礎知識

- Catalyst スイッチの CLI 設定に関する基本的な知識

- CiscoワイヤレスLANコントローラ(WLC)のGUI設定に関する基本的な知識

- Identity Services Engine(ISE)設定の経験

要件

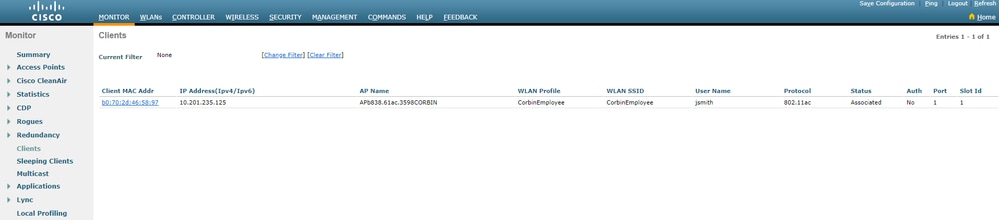

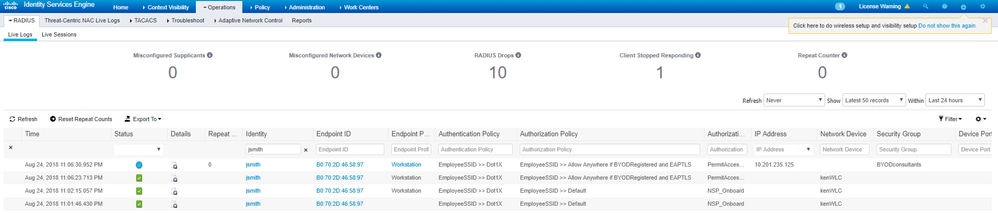

Cisco ISEをネットワークに導入し、エンドユーザがワイヤレスまたは有線に接続する際は、802.1x(またはその他の方法)でCisco ISEに認証する必要があります。Cisco ISEは、ワイヤレスネットワークへの認証後に、トラフィックにセキュリティグループタグ(SGT)を割り当てます。

この例では、エンドユーザはCisco ISEの個人所有デバイスの持ち込み(BYOD)ポータルにリダイレクトされ、証明書がプロビジョニングされます。これにより、エンドユーザはBYODポータルの手順を完了した後、Extensible Authentication Protocol-Transport Layer Security(EAP-TLS)を使用してワイヤレスネットワークに安全にアクセスできます。

使用するコンポーネント

このドキュメントの情報は、次のハードウェアとソフトウェアのバージョンに基づいています。

- Cisco Identity Services Engineバージョン2.4

- Cisco Catalyst 3850スイッチバージョン3.7.5E

- Cisco WLCバージョン8.5.120.0

- ローカルモードのCisco Aironetワイヤレスアクセスポイント

Cisco TrustSecを導入する前に、ご使用のCisco CatalystスイッチまたはCisco WLC+APモデル+ソフトウェアバージョンで次の機能がサポートされていることを確認します。

- TrustSec/セキュリティグループタグ

- インラインタギング(使用しない場合は、インラインタギングの代わりにSXPを使用できます)

- IPからSGTへの静的マッピング(必要に応じて)

- サブネットからSGTへのスタティックマッピング(必要な場合)

- VLANからSGTへのスタティックマッピング(必要な場合)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ネットワーク図

この例では、WLCは、コンサルタントからの場合はSGT 15、従業員からの場合は+ SGT 7としてパケットをタグ付けします。

これらのパケットがSGT 15からSGT 8の場合、スイッチはこれらのパケットを拒否します(コンサルタントはSGT 8としてタグ付けされたサーバにアクセスできません)。

スイッチは、SGT 7からSGT 8のパケットを許可します(従業員はSGT 8としてタグ付けされたサーバにアクセスできます)。

目標

誰でもGuestSSIDにアクセスできる。

コンサルタントはEmployeeSSIDにアクセスできるが、アクセスは制限される

従業員はフルアクセスでEmployeeSSIDにアクセスできます。

| デバイス |

IP アドレス |

VLAN |

| ISE |

10.201.214.230 |

463 |

| Catalyst スイッチ |

10.201.235.102 |

1115 |

| WLC |

10.201.214.229 |

463 |

| アクセス ポイント |

10.201.214.138 |

455 |

| [名前(Name)] |

ユーザ名 |

ADグループ |

SG |

SGT |

| ジェイソン・スミス |

ジャスミス |

コンサルタント |

BYODコンサルタント |

15 |

| サリー・スミス |

スミス |

従業員 |

BYOD従業員 |

7 |

| 該当なし |

該当なし |

該当なし |

TrustSec_Devices |

2 |

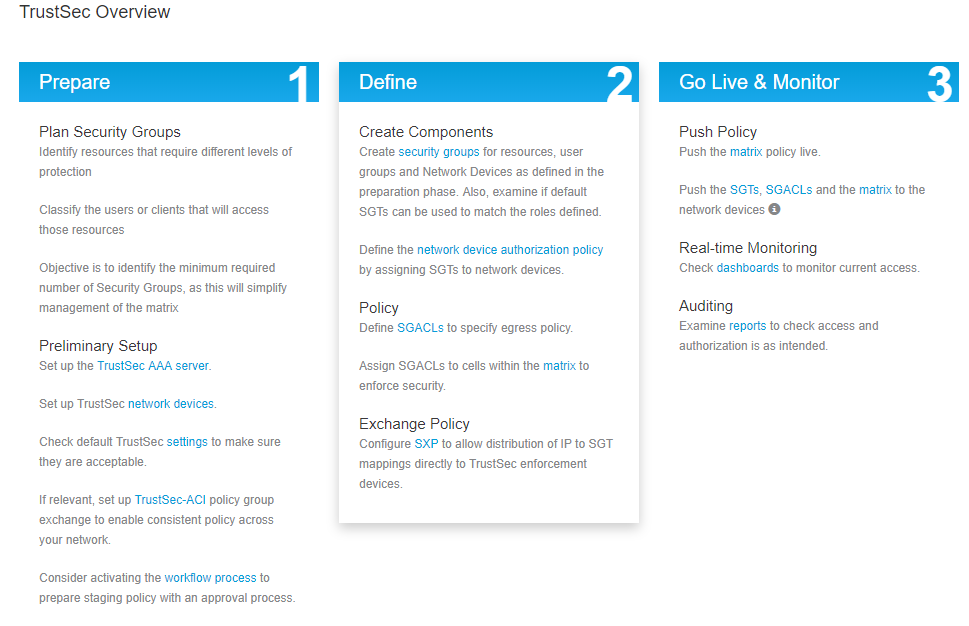

コンフィギュレーション

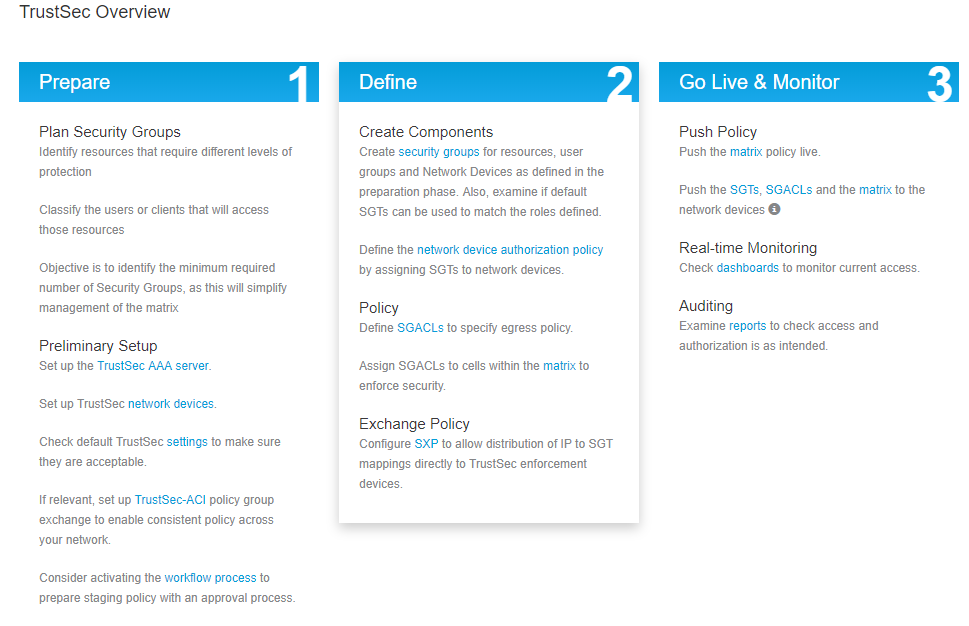

ISEでのTrustSecの設定

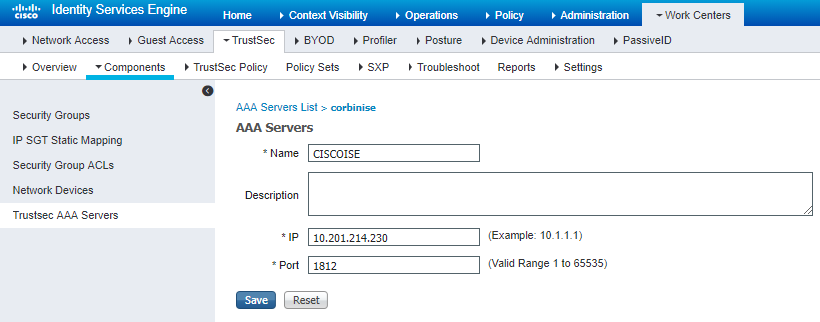

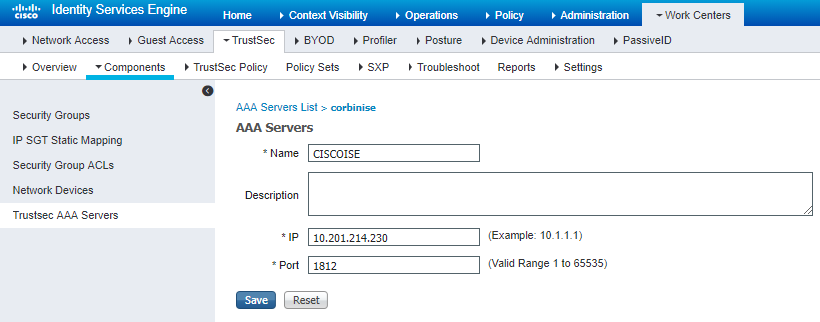

TrustSec AAAサーバとしてのCisco ISEの設定

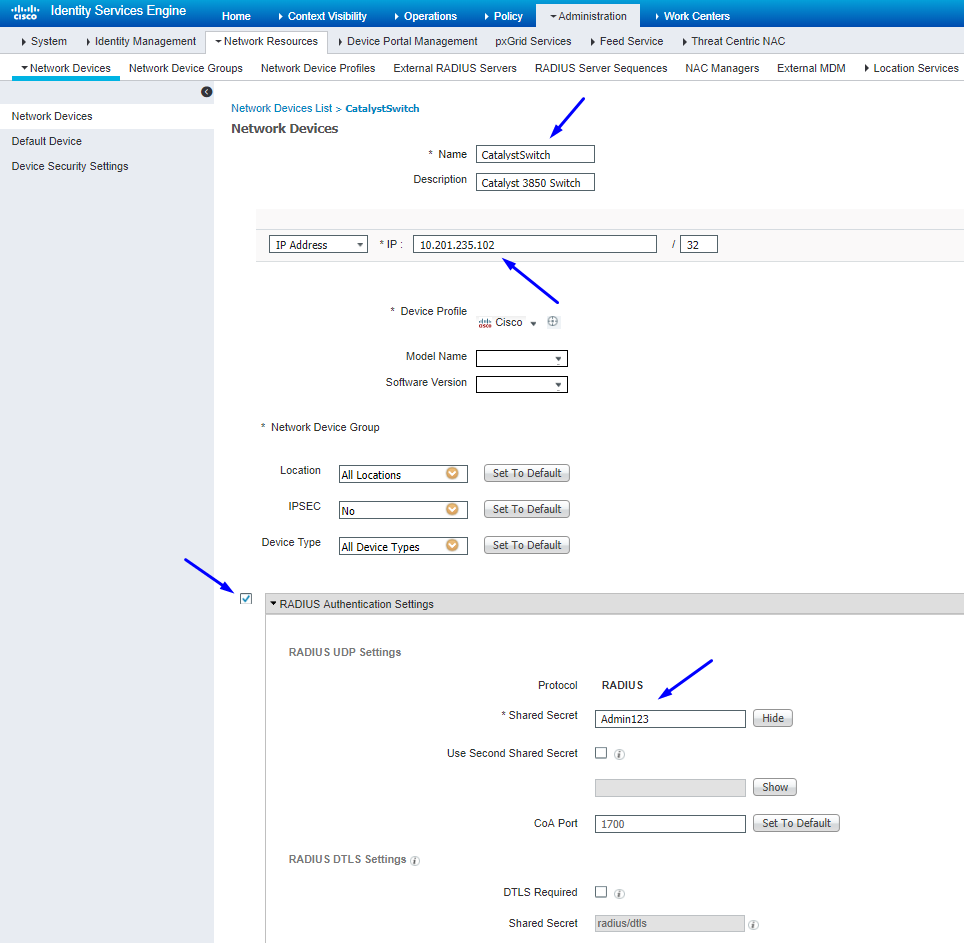

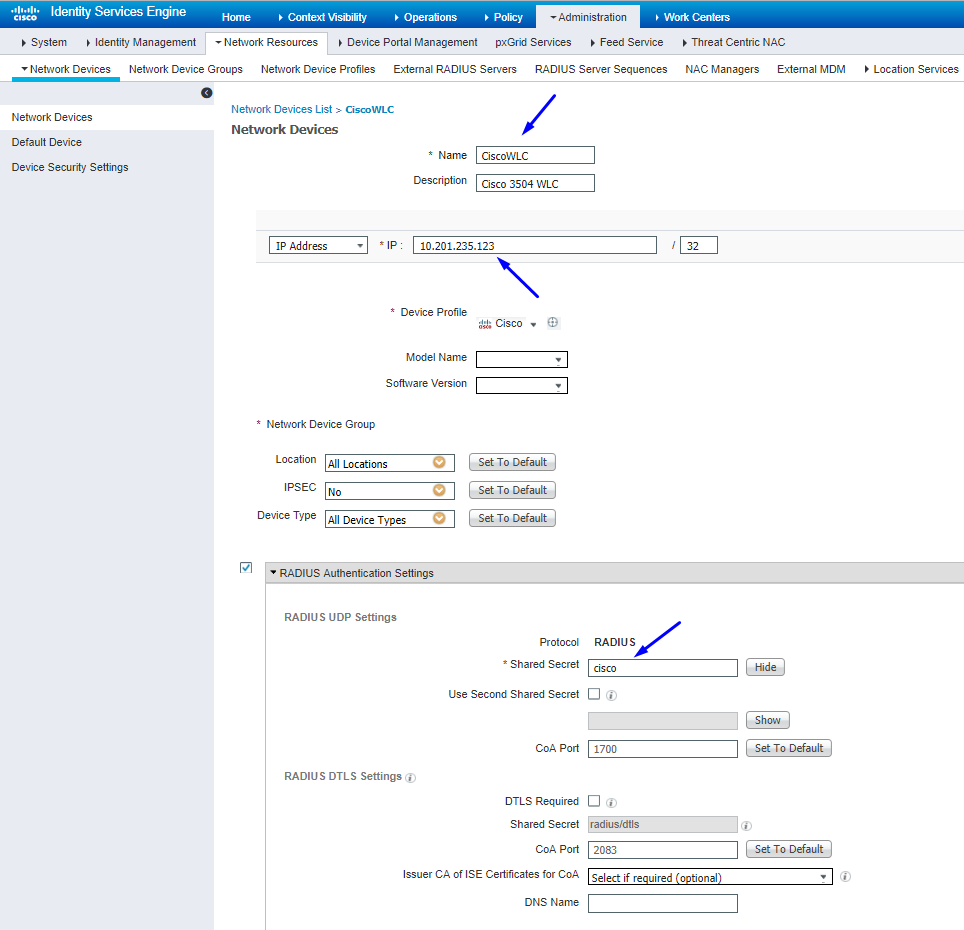

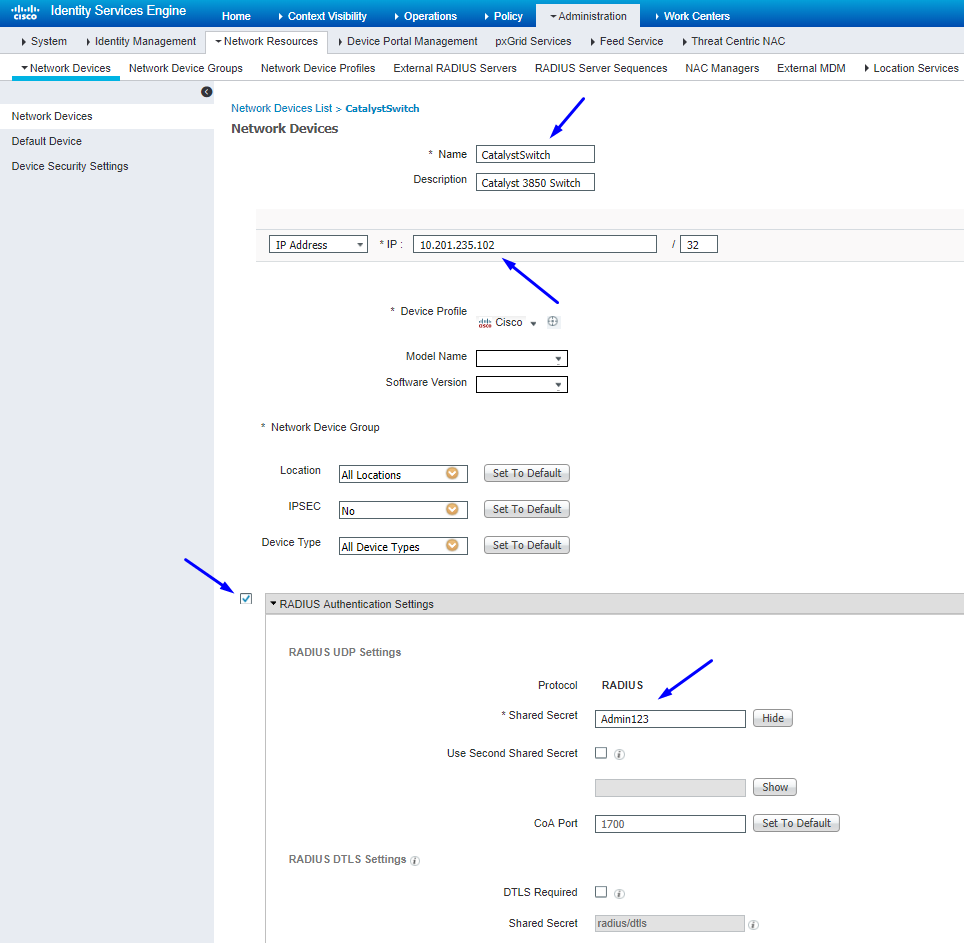

スイッチがCisco ISEのRADIUSデバイスとして追加されるように設定および確認する

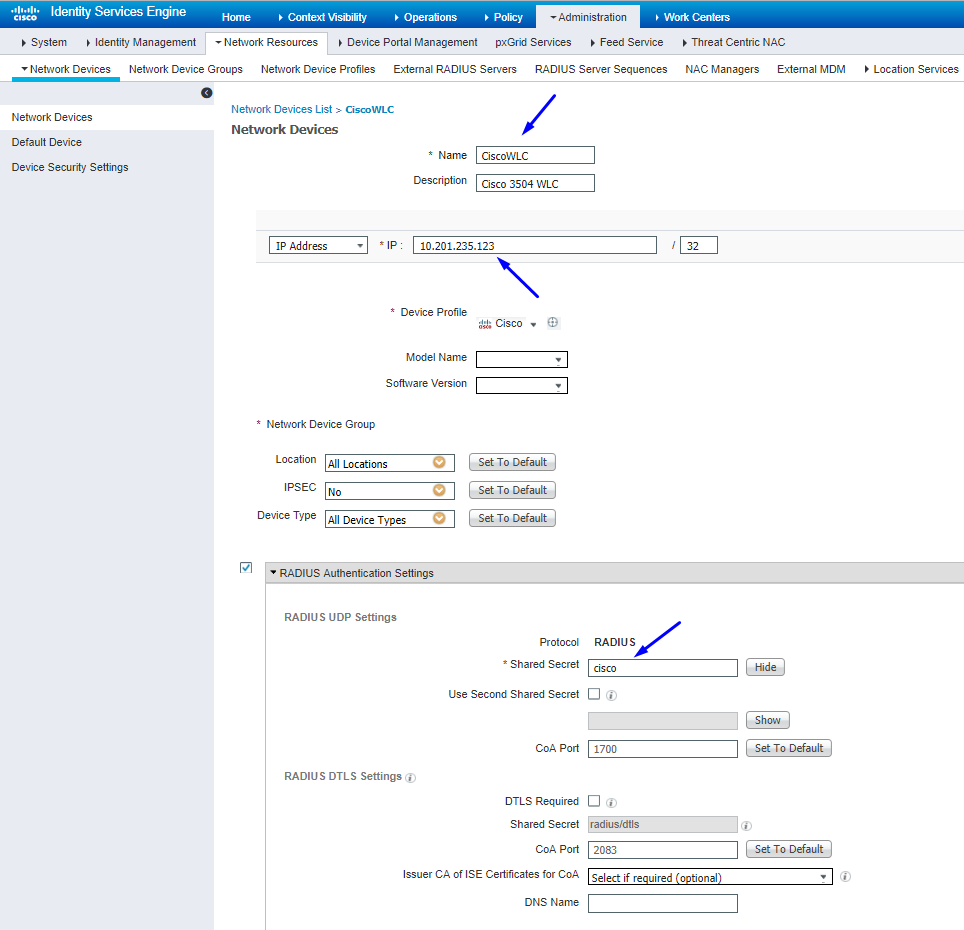

Cisco ISEでTrustSecデバイスとして追加されるWLCの設定と確認

SSHのログインクレデンシャルを入力します。これにより、Cisco ISEはスタティックIP-to-SGTマッピングをスイッチに導入できます。

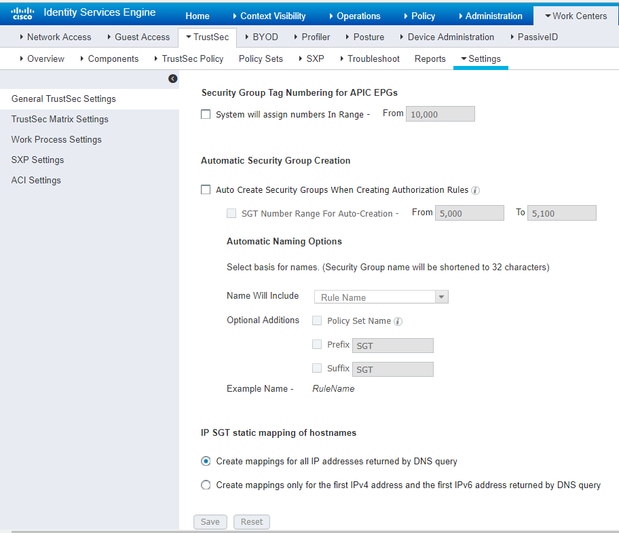

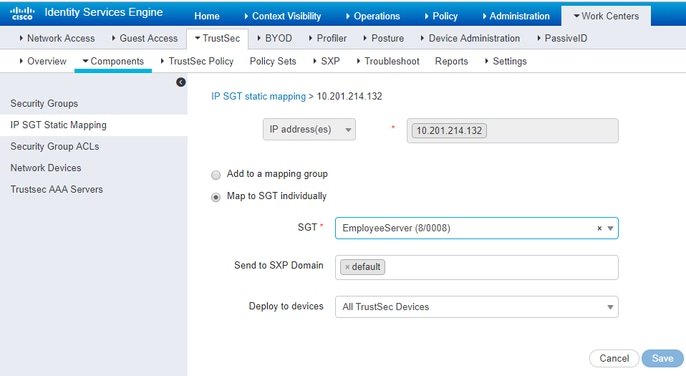

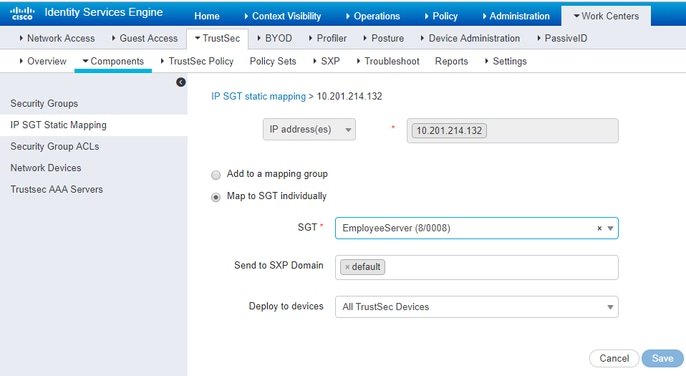

これらはCisco ISE Web GUIのWork Centers > TrustSec > Components > IP SGT Static Mappingsで次のように作成します。

ヒント:Cisco ISEがSSH経由でCatalystスイッチにアクセスできるようにしたくない場合は、代わりにCLIを使用して、Catalystスイッチ上でIPとSGTの静的マッピングを作成できます(このステップを参照)。

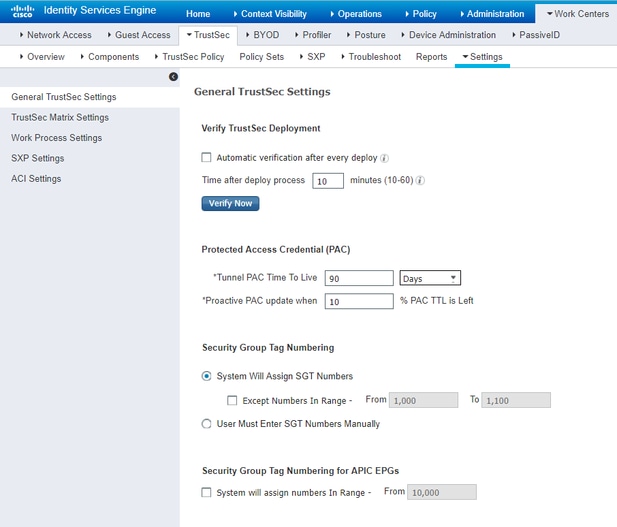

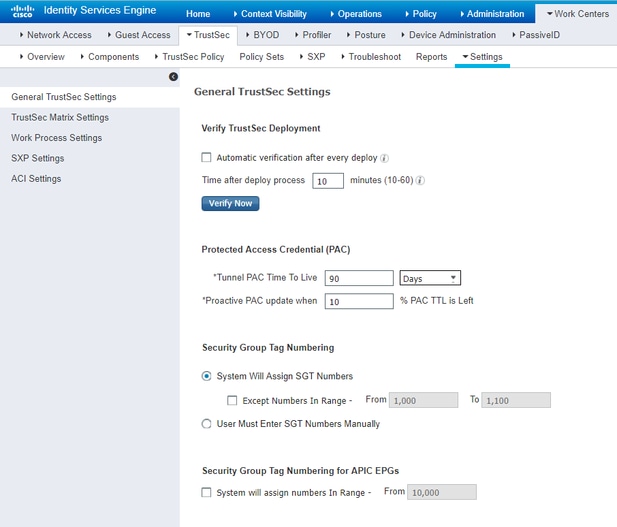

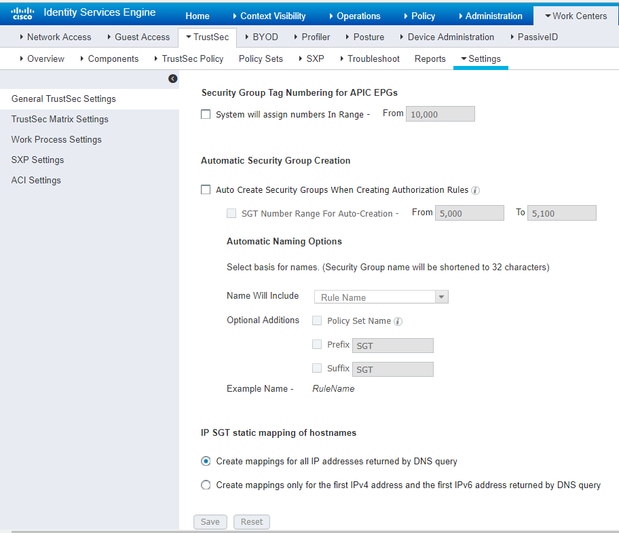

TrustSecのデフォルト設定が許容可能であることを確認する(オプション)

ワイヤレスユーザ用のセキュリティグループタグの作成

BYODコンサルタント用セキュリティグループの作成 – SGT 15

BYOD従業員用セキュリティグループの作成 – SGT 7

制限付きWebサーバのスタティックIP-to-SGTマッピングの作成

MAC認証バイパス(MAB)、802.1x、プロファイルなどでCisco ISEに対して認証されないネットワーク内の他のIPアドレスまたはサブネットに対して、これを実行します。

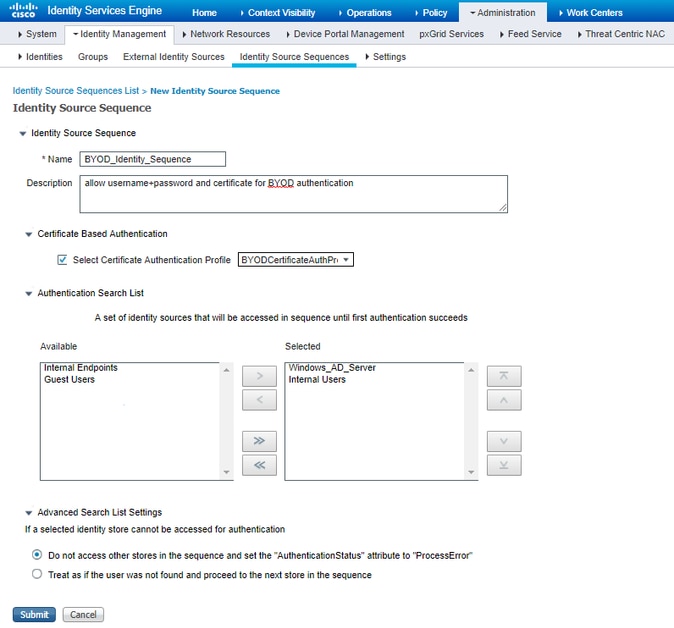

証明書認証プロファイルの作成

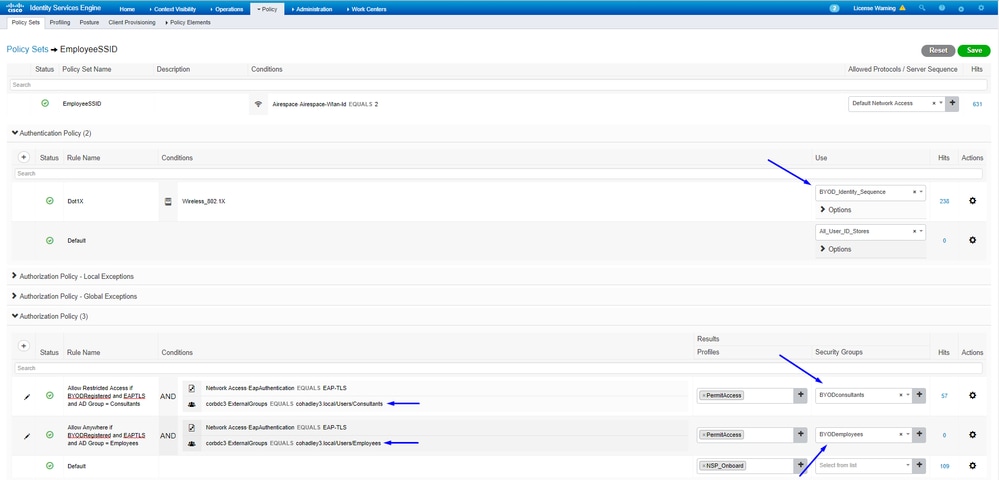

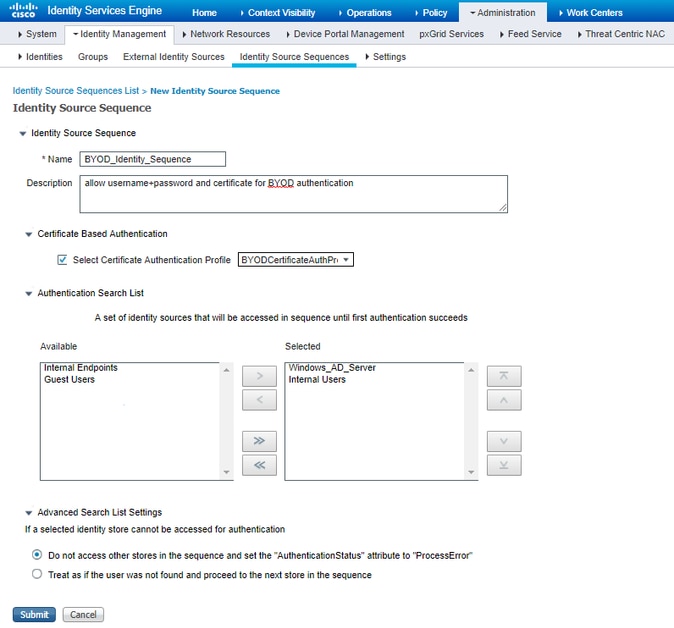

以前の証明書認証プロファイルを使用したIDソースシーケンスの作成

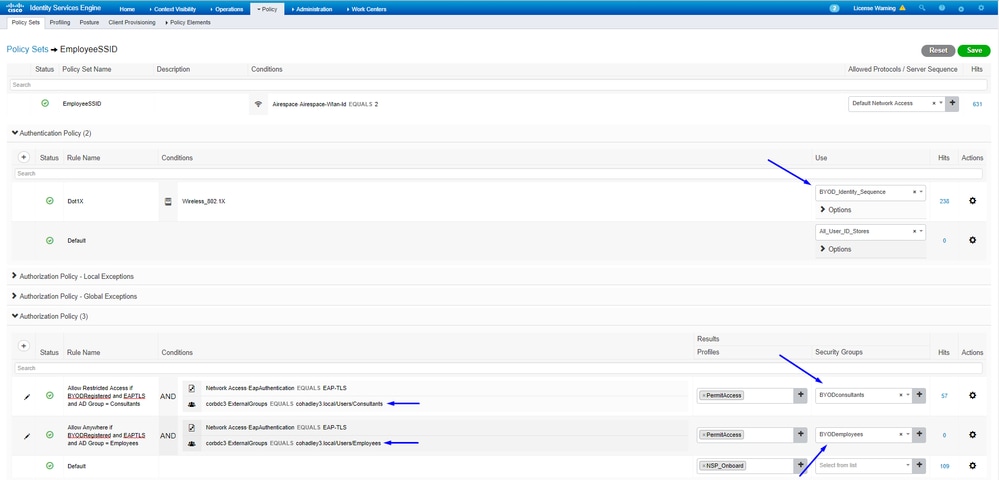

ワイヤレスユーザ(従業員およびコンサルタント)に適切なSGTを割り当てる

| [名前(Name)] |

ユーザ名 |

ADグループ |

SG |

SGT |

| ジェイソン・スミス |

ジャスミス |

コンサルタント |

BYODコンサルタント |

15 |

| サリー・スミス |

スミス |

従業員 |

BYOD従業員 |

7 |

| 該当なし |

該当なし |

該当なし |

TrustSec_Devices |

2 |

実際のデバイス(スイッチおよびWLC)へのSGTの割り当て

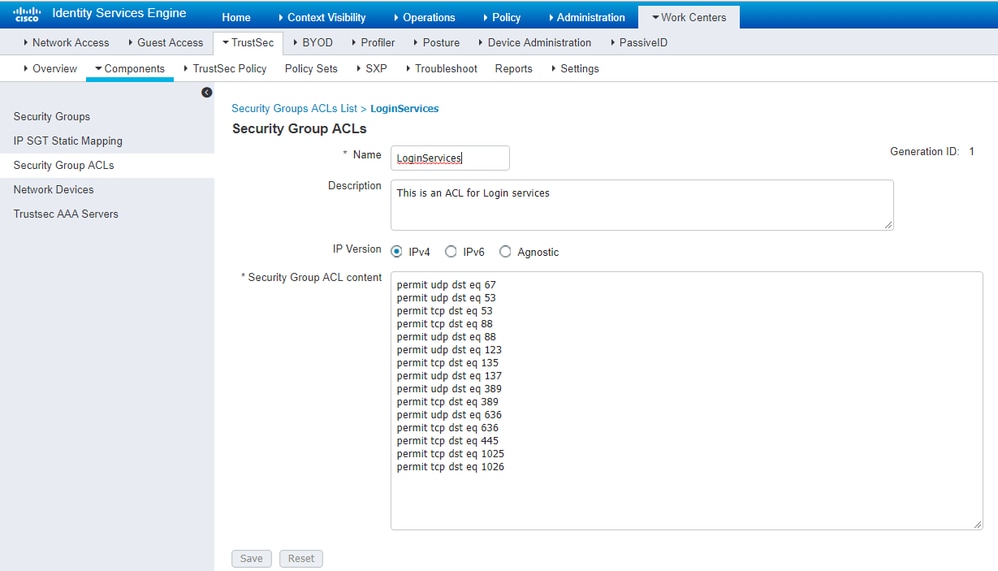

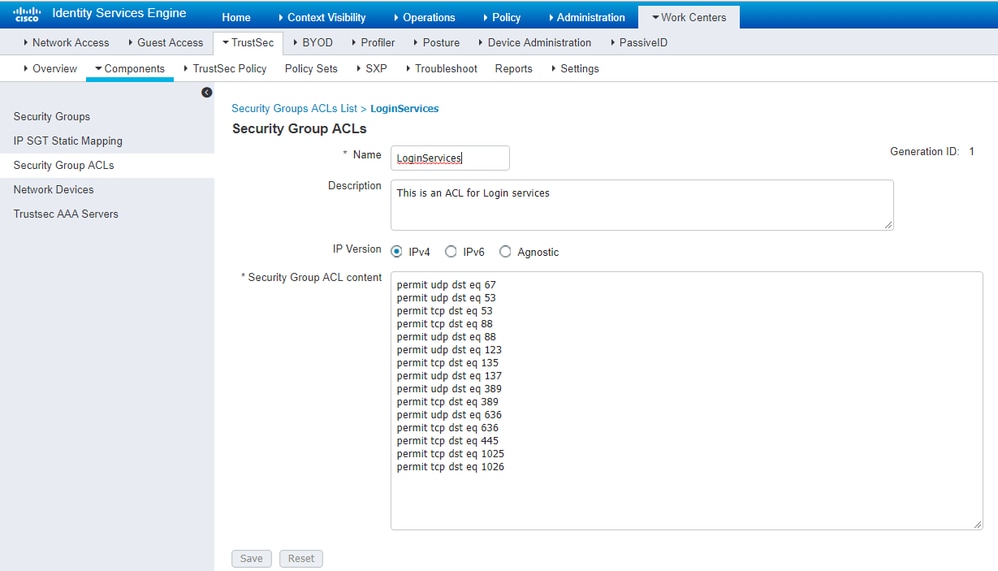

出力ポリシーを指定するSGACLの定義

コンサルタントは外部の任意の場所からアクセスできるが、内部のアクセスは制限:

従業員が外部および内部の任意の場所からアクセスできるようにする:

他のデバイスから基本サービスへのアクセスを許可する(オプション):

すべてのエンドユーザをCisco ISEにリダイレクトします(BYODポータルリダイレクション用)。DNS、DHCP、ping、またはWebAuthトラフィックはCisco ISEに送信できないため、これらを含めないでください。

Cisco ISEのTrustSecポリシーマトリックスでのACLの適用

コンサルタントは外部のあらゆる場所からアクセスできるが、https://10.201.214.132などの内部Webサーバは制限される

従業員が外部の任意の場所にアクセスできるようにし、内部Webサーバを許可する:

ネットワーク上のデバイス(スイッチとWLC)との間の管理トラフィック(SSH、HTTPS、およびCAPWAP)を許可し、Cisco TrustSecを導入した後にSSHまたはHTTPSアクセスが失われないようにします。

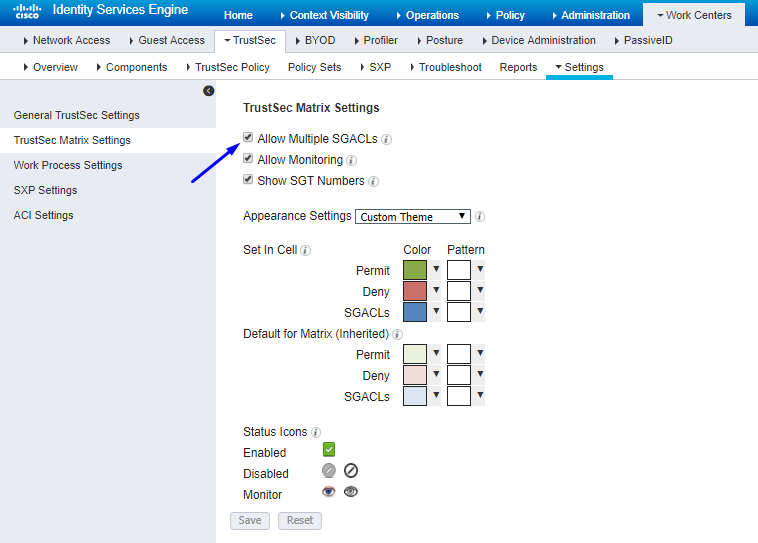

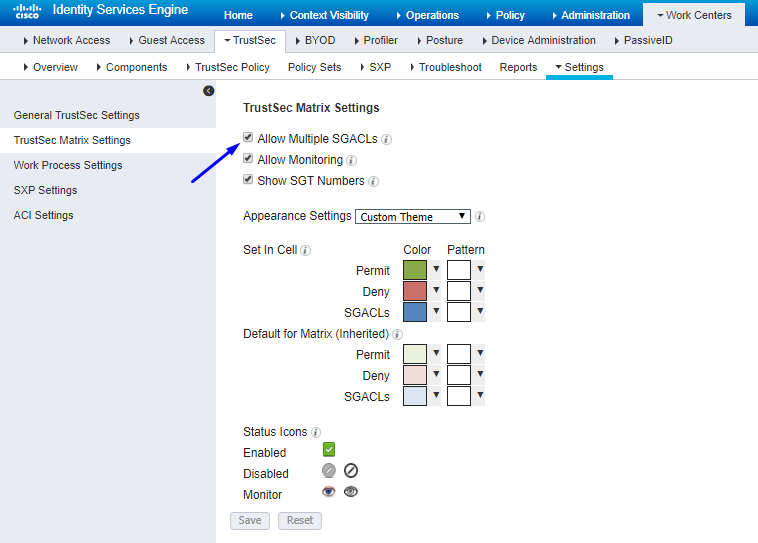

Cisco ISEで Allow Multiple SGACLsを有効にします。

Cisco ISEの右上隅にあるPushをクリックして、設定をデバイスに適用します。この作業は後で行う必要があります。

![[プッシュ]をクリックします](/c/dam/en/us/support/docs/security/identity-services-engine-24/213616-how-to-configure-cisco-trustsec-sgts-u-20.png)

CatalystスイッチでのTrustSecの設定

CatalystスイッチでAAAにCisco TrustSecを使用するためのスイッチの設定

ヒント:このドキュメントでは、ワイヤレスユーザがCisco ISEによるBYODをすでに完了していることを前提としています。

太字で示されているコマンドは、BYODワイヤレスがISEと連動するようにこの前にすでに設定されています。

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

注:PACキーは、 Administration > Network Devices > Add Device > RADIUS Authentication Settings セクションで指定したRADIUS共有秘密と同じである必要があります。

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control

Cisco ISEに対してスイッチを認証するためのRADIUSサーバでのPACキーの設定

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

注:PACキーは、Cisco ISEの Administration > Network Devices > Add Device > RADIUS Authentication Settings セクションで指定したRADIUS共有秘密と同じである必要があります(画面キャプチャを参照)。

スイッチをCisco ISEに認証するためのCTSクレデンシャルの設定

CatalystSwitch#cts credentials id CatalystSwitch password Admin123

![Catalyst スイッチ

[Authentication]](/c/dam/en/us/support/docs/security/identity-services-engine-24/213616-how-to-configure-cisco-trustsec-sgts-u-22.png)

注:CTSクレデンシャルは、デバイスID +パスワードと同じでなければなりません。CTSクレデンシャルは、Cisco ISEのAdministration > Network Devices > Add Device > Advanced TrustSec Settingsセクションで指定したデバイスID +パスワードと同じである必要があります(画面キャプチャを参照)。

次に、PACを更新してCisco ISEに再びアクセスできるようにします。

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.

CatalystスイッチでのCTSのグローバルな有効化

CatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)

制限付きWebサーバのスタティックIP-to-SGTマッピングの作成(オプション)

この制限付きWebサーバは、これまで認証のためにISEを経由することはないため、スイッチCLIまたはISE Web GUIを使用して手動でタグ付けする必要があります。これは、シスコに数多く存在するWebサーバの1つです。

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8

CatalystスイッチでのTrustSecの確認

CatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5d

CatalystSwitch#cts refresh environment-data

Environment data download in progress

CatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is running

CatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2

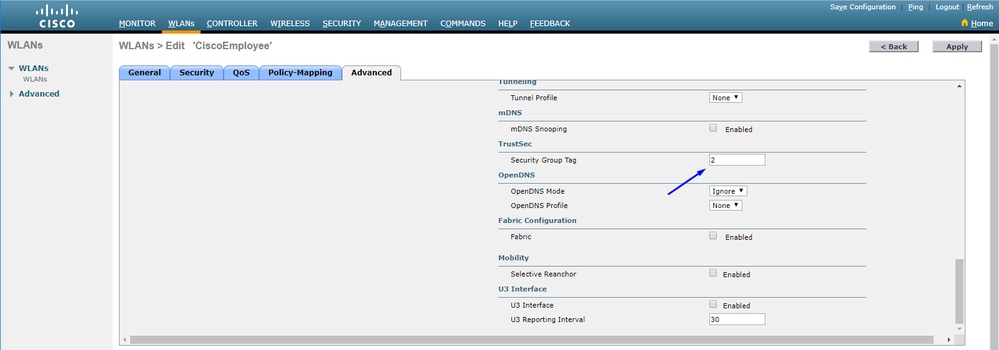

WLCでのTrustSecの設定

Cisco ISEでRADIUSデバイスとして追加されるWLCの設定と確認

Cisco ISEでTrustSecデバイスとして追加されるWLCの設定と確認

このステップにより、Cisco ISEはIPからSGTへのスタティックなマッピングをWLCに導入できます。これらのマッピングは、前の手順でCisco ISE Web GUIのWork Centers > TrustSec > Components > IP SGT Static Mappingsで作成しました。

注:この Device ld と Password は後の手順でWLC Web UIのSecurity > TrustSec > Generalで使用します。

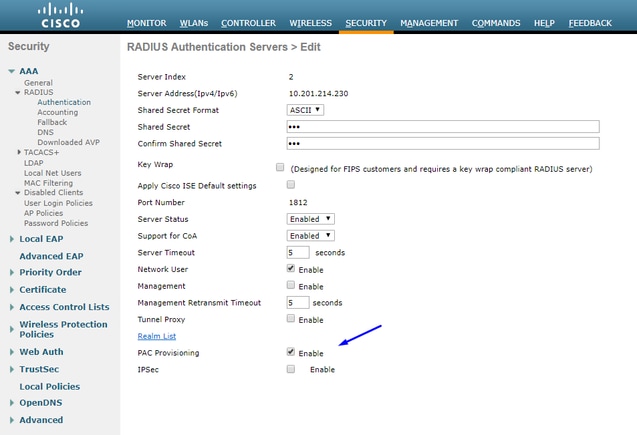

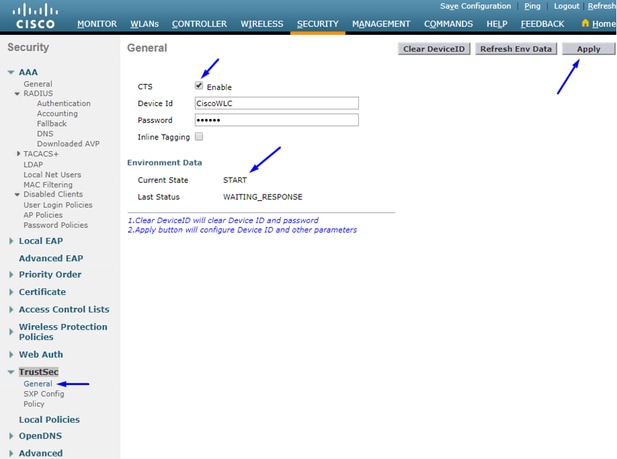

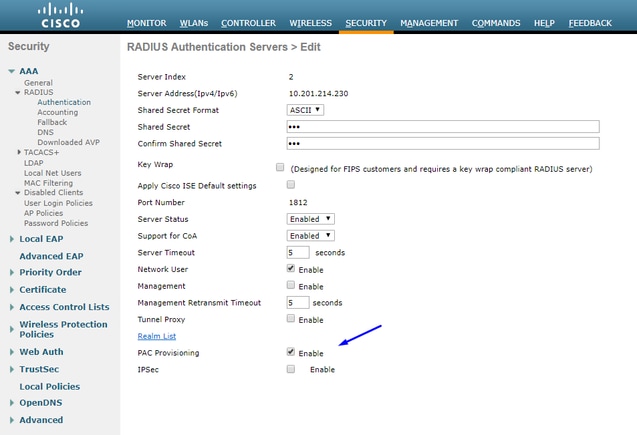

WLCのPACプロビジョニングの有効化

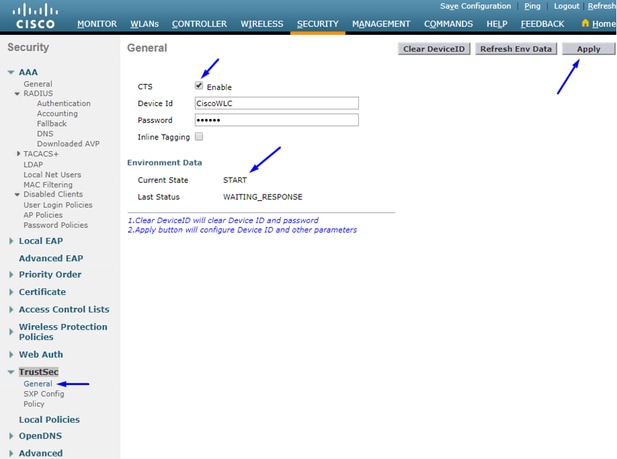

WLCでのTrustSecの有効化

注:CTSおよ Device Id び Password は、Cisco ISEのAdministration > Network Devices > Add Device > Advanced TrustSec Settingsセクションで指定した Device Id および Password と同じにする必要があります。

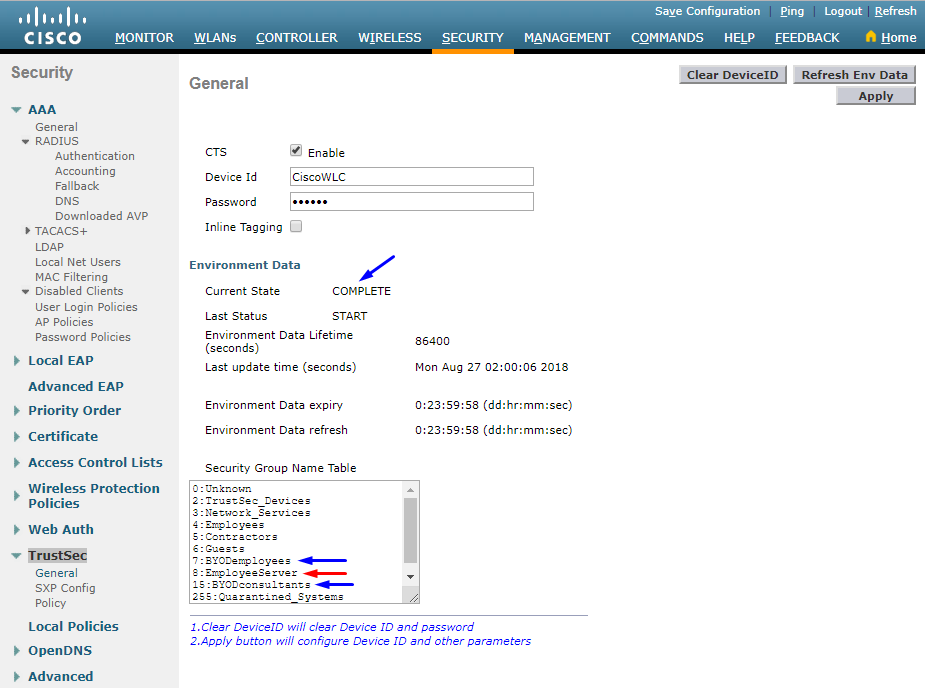

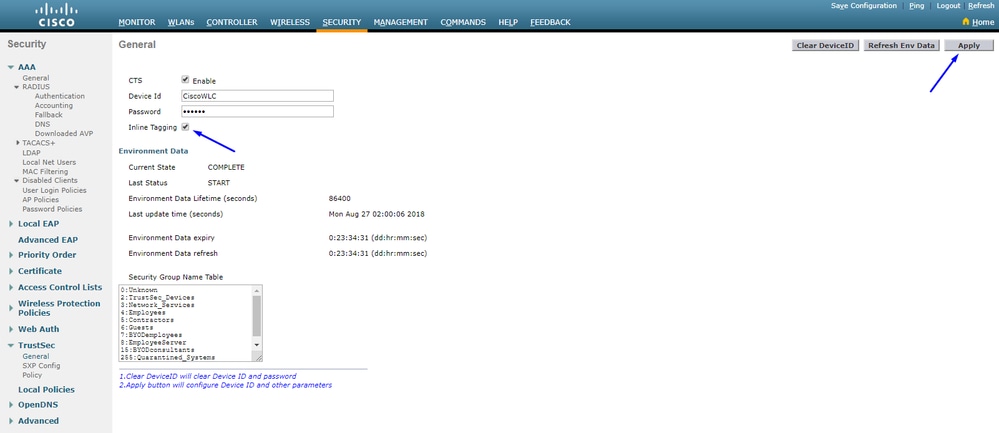

PACがWLCでプロビジョニングされていることの確認

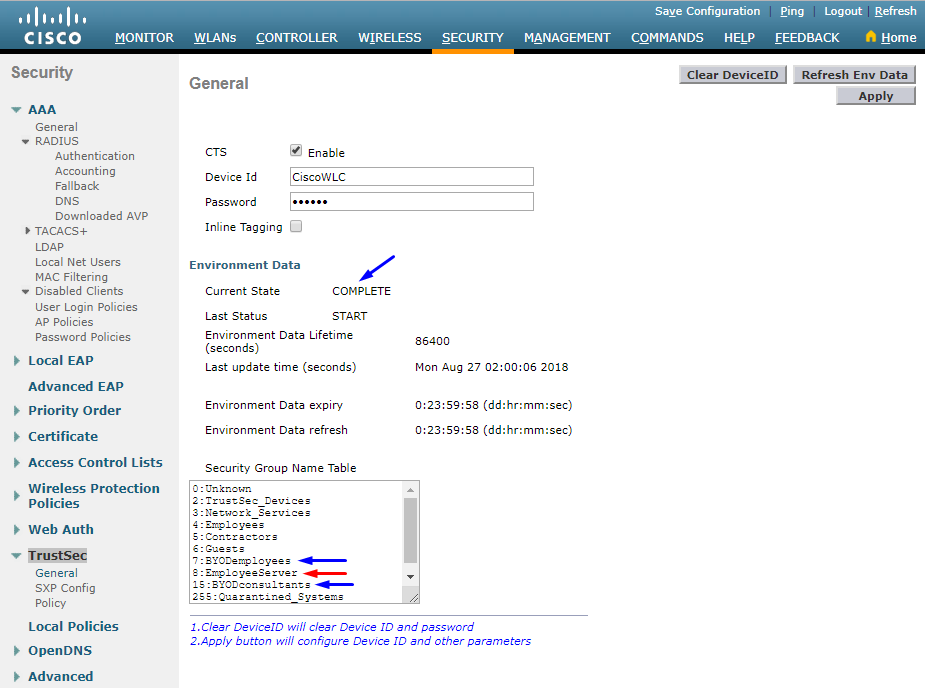

Refresh Env Dataをクリックすると、WLCにPACが正常にプロビジョニングされたことが表示されます(このステップで実行します)。

Cisco ISEからWLCへのCTS環境データのダウンロード

Refresh Env Dataをクリックすると、WLCがSGTをダウンロードします。

トラフィックに対するSGACLのダウンロードと適用の有効化

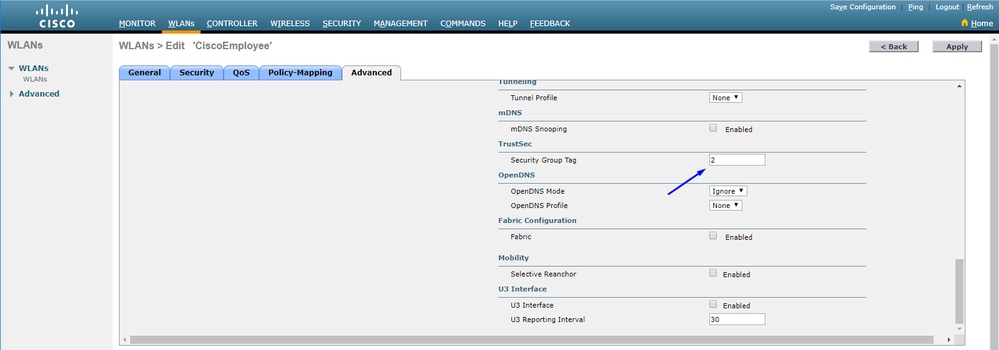

WLCとアクセスポイントに2のSGTを割り当てる(TrustSec_Devices)

WLC+WLANに2(TrustSec_Devices)のSGTを割り当て、スイッチを介したWLC+APとの間のトラフィック(SSH、HTTPS、およびCAPWAP)を許可します。

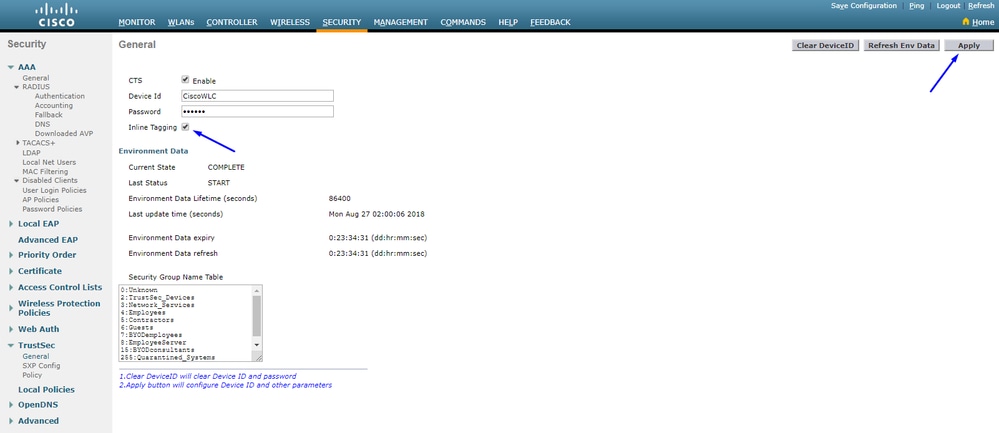

WLCでのインラインタギングの有効化

下にスク Wireless > Access Points > Global Configuration ロールダウンして、 TrustSec Configを選択します。

Catalystスイッチでのインラインタギングの有効化

CatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trusted

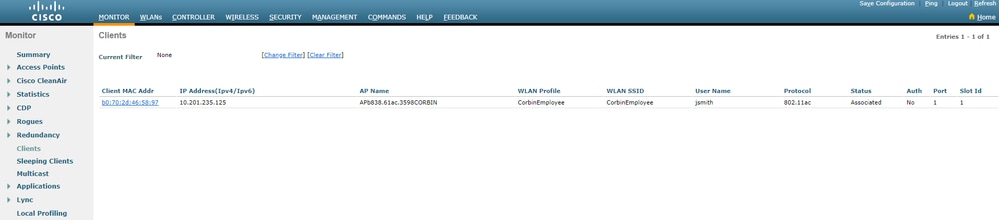

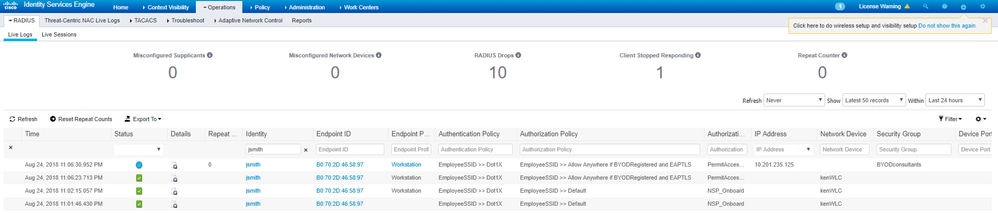

確認

CatalystSwitch#show platform acl counters hardware | SGACLを含む

出力IPv4 SGACLドロップ(454):10フレーム

出力IPv6 SGACLドロップ(455):0フレーム

出力IPv4 SGACLセルドロップ(456):0フレーム

出力IPv6 SGACLセルドロップ(457):0フレーム

ユーザ名jsmith、パスワードAdmin123を使用して無線に対して認証を行うと、スイッチでdeny ACLが検出されます。

![[プッシュ]をクリックします](/c/dam/en/us/support/docs/security/identity-services-engine-24/213616-how-to-configure-cisco-trustsec-sgts-u-20.png)

![Catalyst スイッチ

[Authentication]](/c/dam/en/us/support/docs/security/identity-services-engine-24/213616-how-to-configure-cisco-trustsec-sgts-u-22.png)

フィードバック

フィードバック