概要

このドキュメントでは、ISE pxGridバージョン2.4とFMCバージョン6.2.3を統合するための設定プロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ISE 2.4

- FMC 6.2.3

- Active Directory/Lightweight Directory Access Protocol(LDAP)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- スタンドアロンISE 2.4

- FMCv 6.2.3

- Active Directory 2012R2

- Identity Services Engine(ISE)pxGridバージョン2.4

- Firepower Management Center(FMC)バージョン 6.2.3

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

ISE の設定

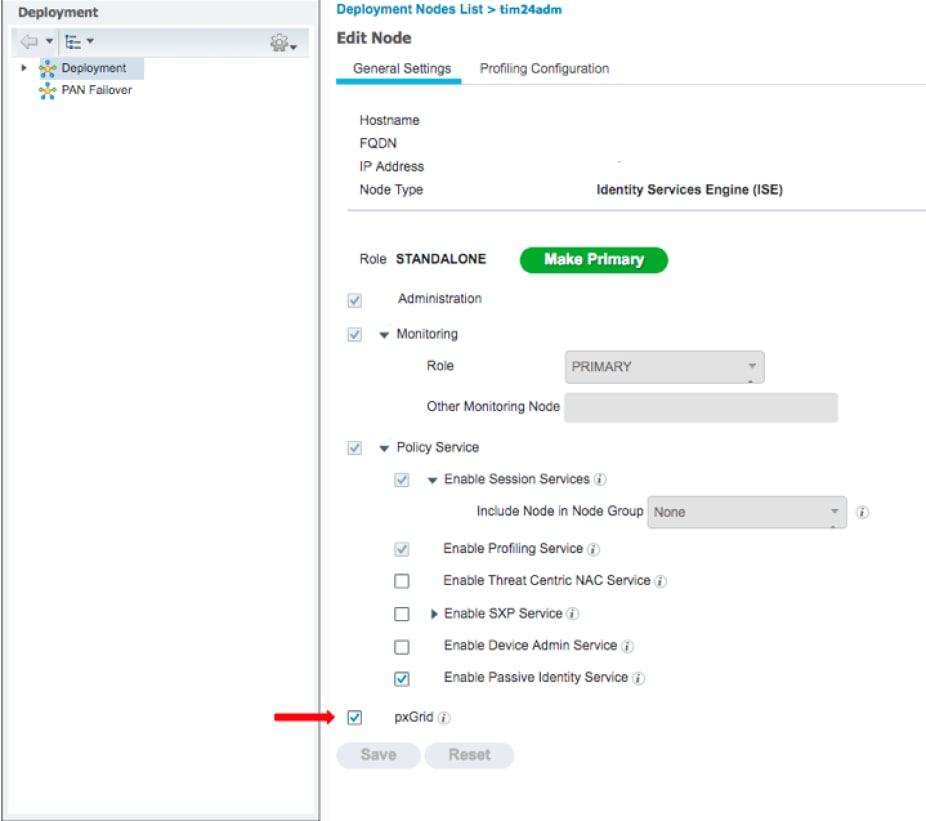

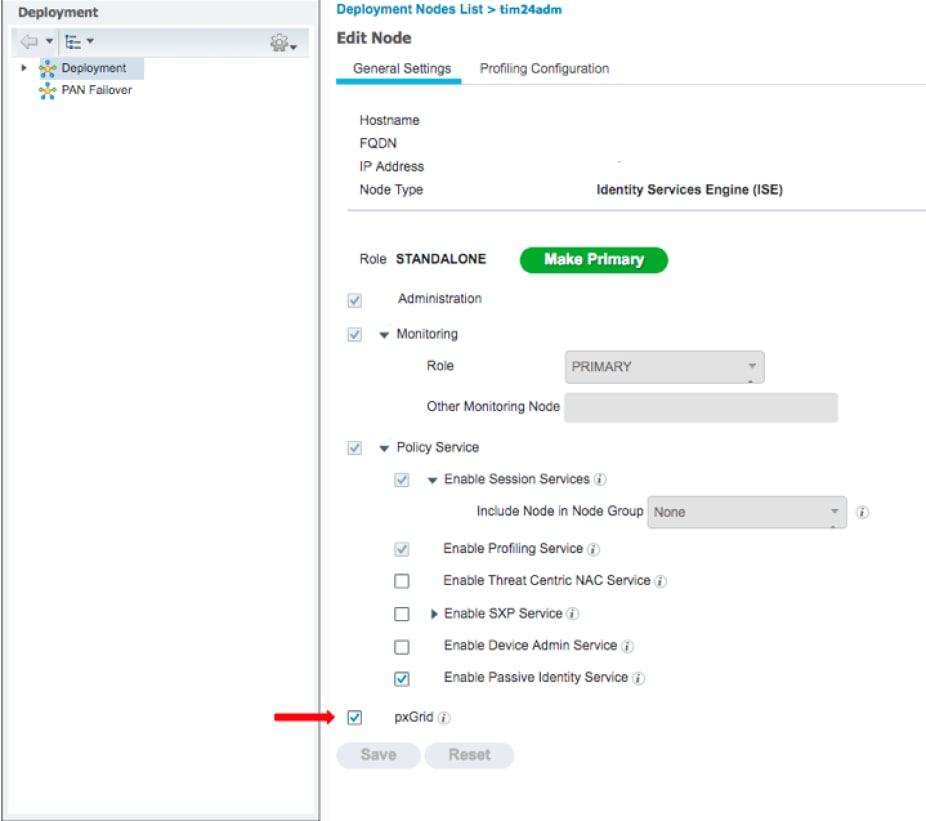

ステップ 1:pxGridサービスの有効化

- ISE管理GUIにログインし、[Administration] > [Deployment] に移動します。

2. pxGridペルソナに使用するISEノードを選択します。

3. pxGridサービスを有効にし、図に示すように[Save] をクリックします。

4. pxGridサービスがCLIから実行されていることを確認します。

注:複数のpxGridノードが使用されている場合、pxGridサービスが完全に起動してハイアベイラビリティ(HA)状態を判別するには、このプロセスに最大5分かかる必要があります。

5. ISE pxGridノードのCLIにSSHで接続し、アプリケーションステータスを確認します。

# show application status ise | in pxGrid

pxGrid Infrastructure Service running 24062

pxGrid Publisher Subscriber Service running 24366

pxGrid Connection Manager running 24323

pxGrid Controller running 24404

#

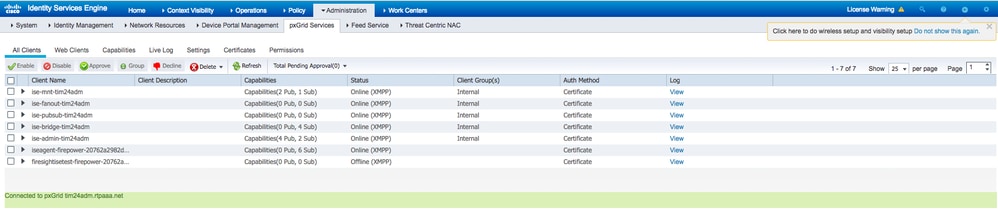

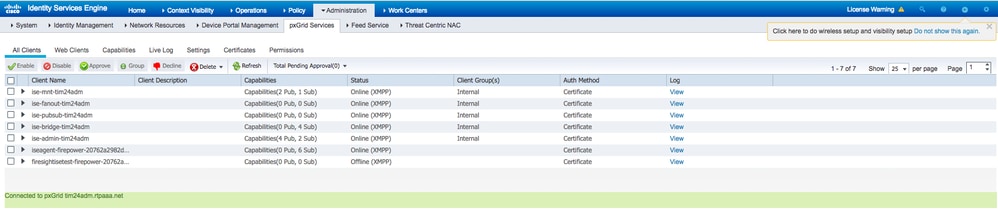

6. ISE管理GUIにアクセスし、サービスがオンラインで機能していることを確認します。[Administration] > [pxGrid Services] に移動します。

7.ページの下部に、ISEで[Connected to pxGrid <pxGrid node FQDN> と表示されます。

ステップ 2:すべてのpxGrid証明書ベースのアカウントを承認するようにISEを設定する

1. [Administration] > [pxGrid Services] > [Settings] に移動します。

2. [Automatically approve new certificate-based accounts]チェックボックスをオンにして、[Save] をクリックします。

注:このオプションが有効になっていない場合は、管理者がISEへのFMC接続を手動で承認する必要があります。

ステップ 3:ISE MNT管理証明書とpxGrid CA証明書のエクスポート

1. [Administration] > [Certificates] > [System Certificates] に移動します。

2. 「プライマリ管理」ノードで「プライマリ・モニタリング(MNT)」ノードが使用可能になっていない場合は、このノードを展開します。

3. [Used-By]の[Admin]フィールドを持つ証明書を選択します。

注:このガイドでは、管理者用にデフォルトのISE自己署名証明書を使用しています。認証局(CA)署名付き管理者証明書を使用する場合は、ISE MNTノードで管理者証明書に署名したルートCAをエクスポートします。

4. [Export] をクリックします。

5. [Export Certificate and Private Key]のオプションを選択します。

6.暗号キーを設定します。

7.図に示すように、ファイルをエクスポートして保存します。

9. [ISE System Certificates]画面に戻ります。

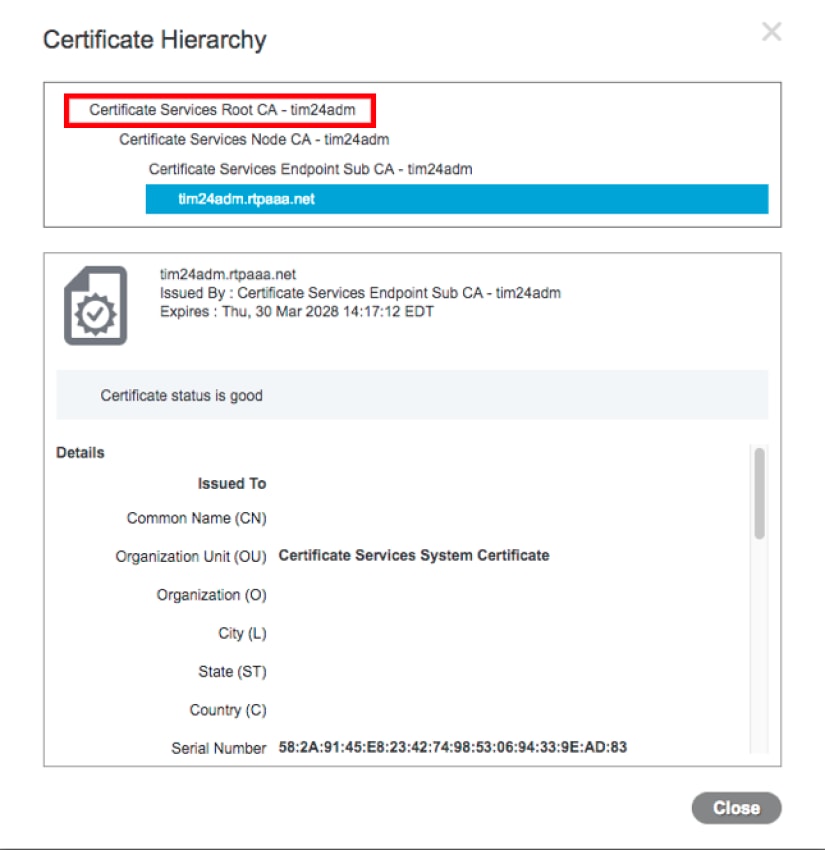

10. [Used By]列に「pxGrid」を使用して、証明書の[Issued By]フィールドを決定します。

注:古いバージョンのISEでは、これは自己署名証明書でしたが、2.2以降では、この証明書はデフォルトで内部ISE CAチェーンによって発行されます。

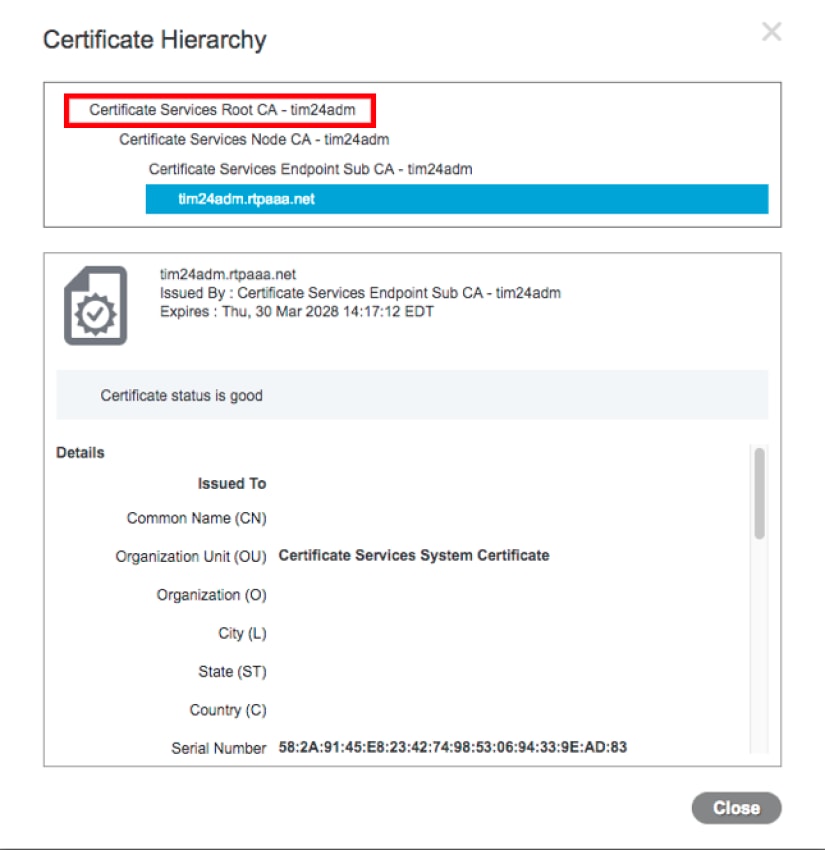

11. [Certificate]を選択し、図に示すように[View] をクリックします。

12.トップレベル(ルート)証明書を決定します。この場合は「Certificate Services Root CA - tim24adm」です。

13.図に示すように、証明書ビューウィンドウを閉じます。

14. [ISE Certificate Authority]メニューを展開します。

15. [Certificate Authority Certificates] を選択します。

16.識別されたルート証明書を選択し、[Export]をクリックします。 次に、図に示すように、pxGridルートCA証明書を保存します。

FMCの設定

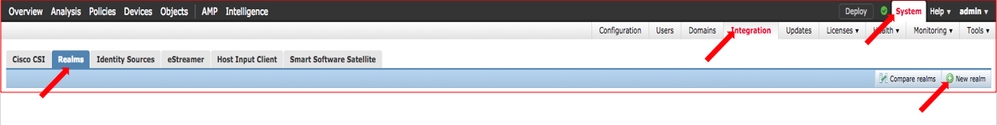

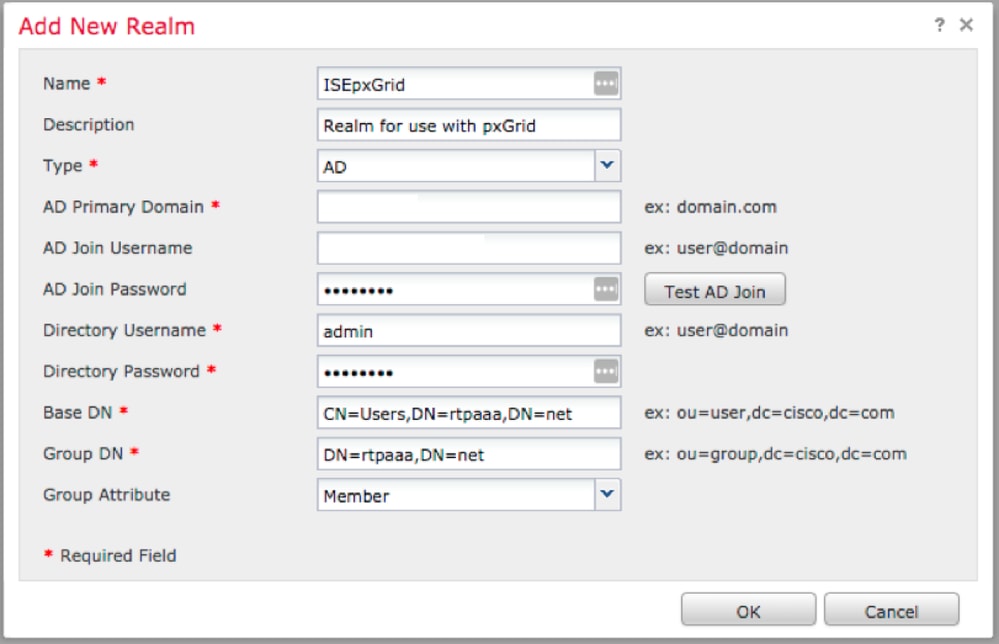

ステップ 4:FMCへの新しいレルムの追加

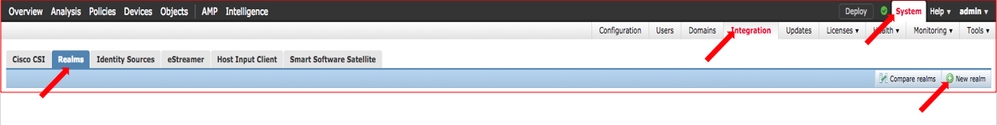

- FMC GUIにアクセスし、[System] > [Integration] > [Realms] に移動します。

- 次の図に示すように、[New Realm] をクリックします。

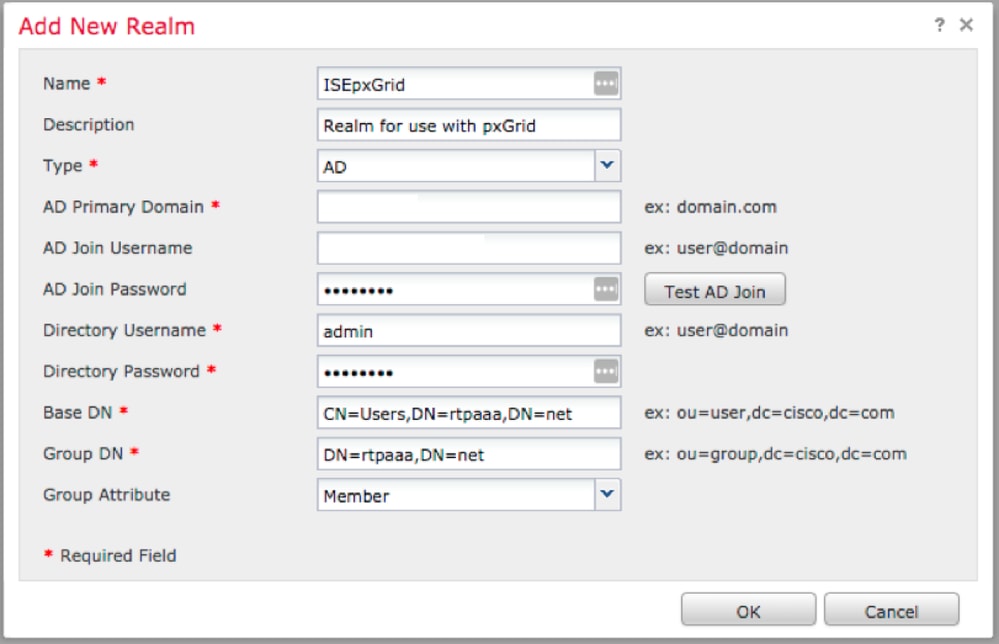

3.フォームに入力し、[Test Active Directory (AD) Join]ボタンをクリックします。

注:AD参加ユーザ名はユーザプリンシパル名(UPN)形式にする必要があります。そうしないと、テストが失敗します。

4.テストAD参加が成功したら、OKをクリックします。

5. [Directory] タブをクリックし、次に図に示すように[Add directory] をクリックします。

6. IP/ホスト名を設定し、接続をテストします。

注:テストが失敗した場合は、[Realm Configuration]タブでクレデンシャルを確認します。

7. [OK] をクリックします。

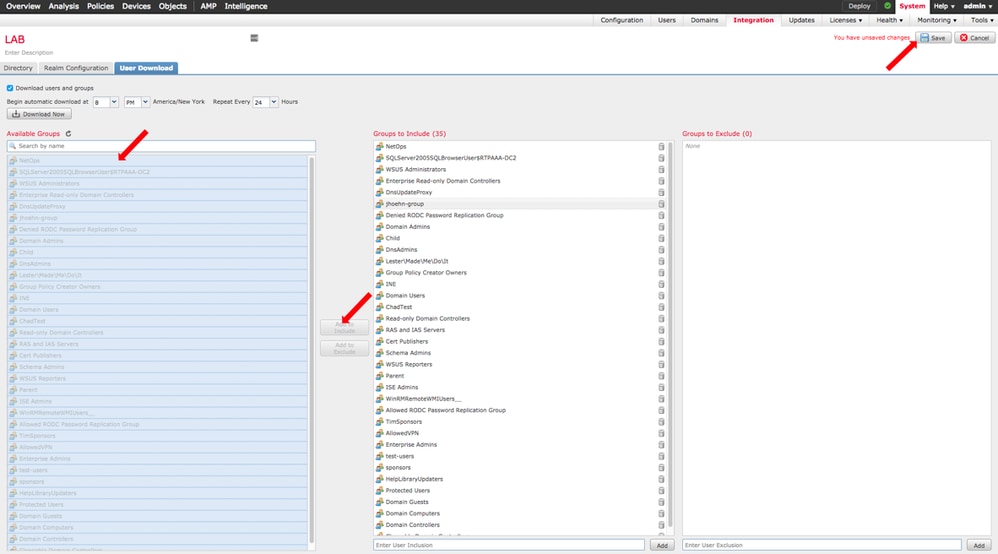

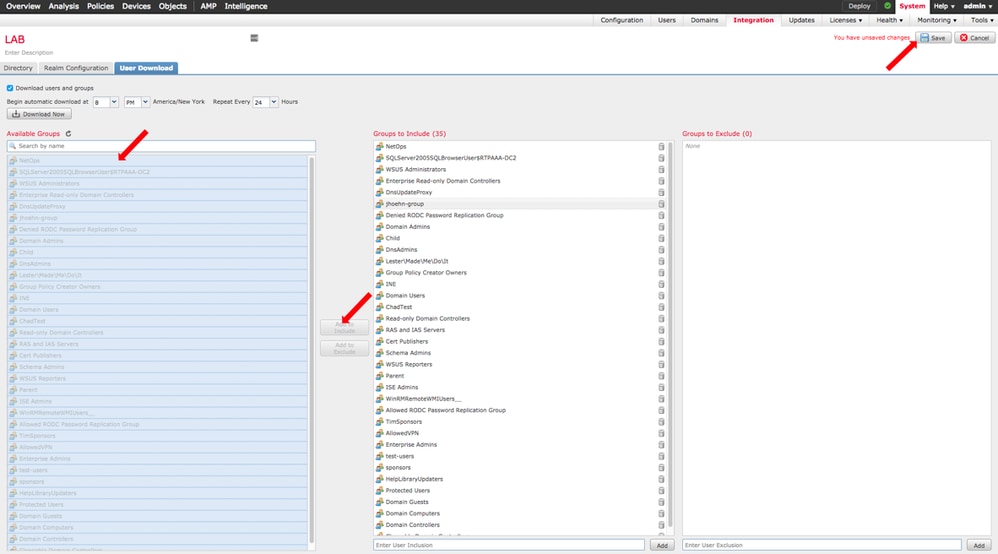

8. [User Download] タブをクリックします。

9.まだ選択されていない場合は、ユーザーとグループのダウンロードを有効にします

10. [今すぐダウンロード]をクリックします

11.リストが入力されたら、目的のグループを追加し、[Add to Include] を選択します。

12. レルム設定を保存します。

13.レルムの状態を有効にします。

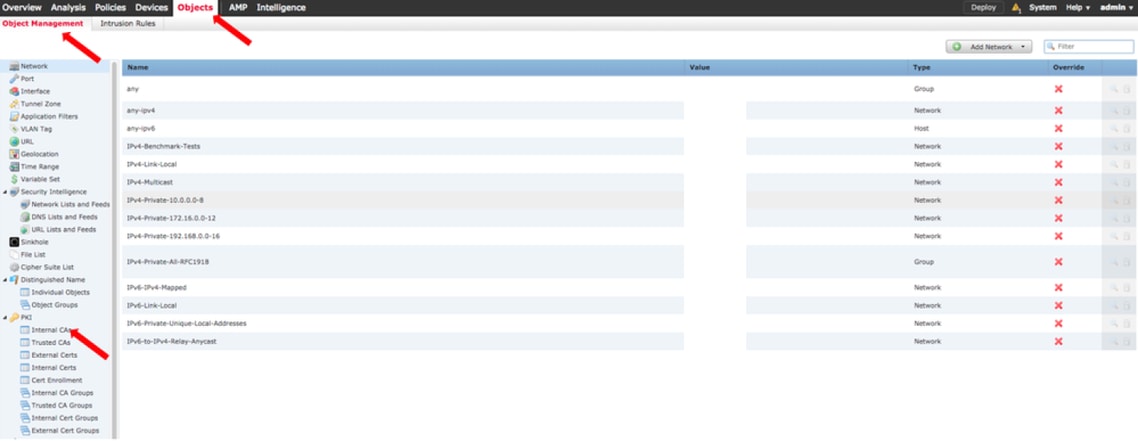

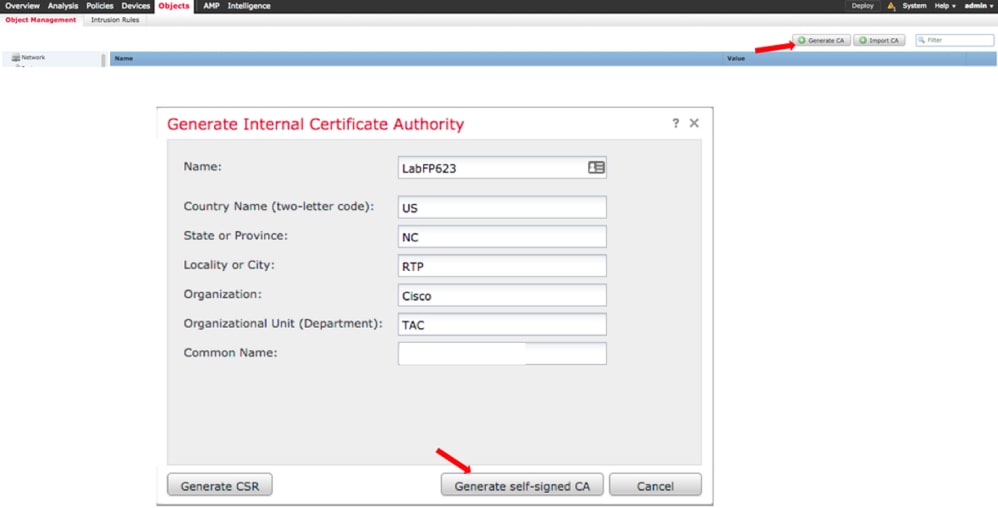

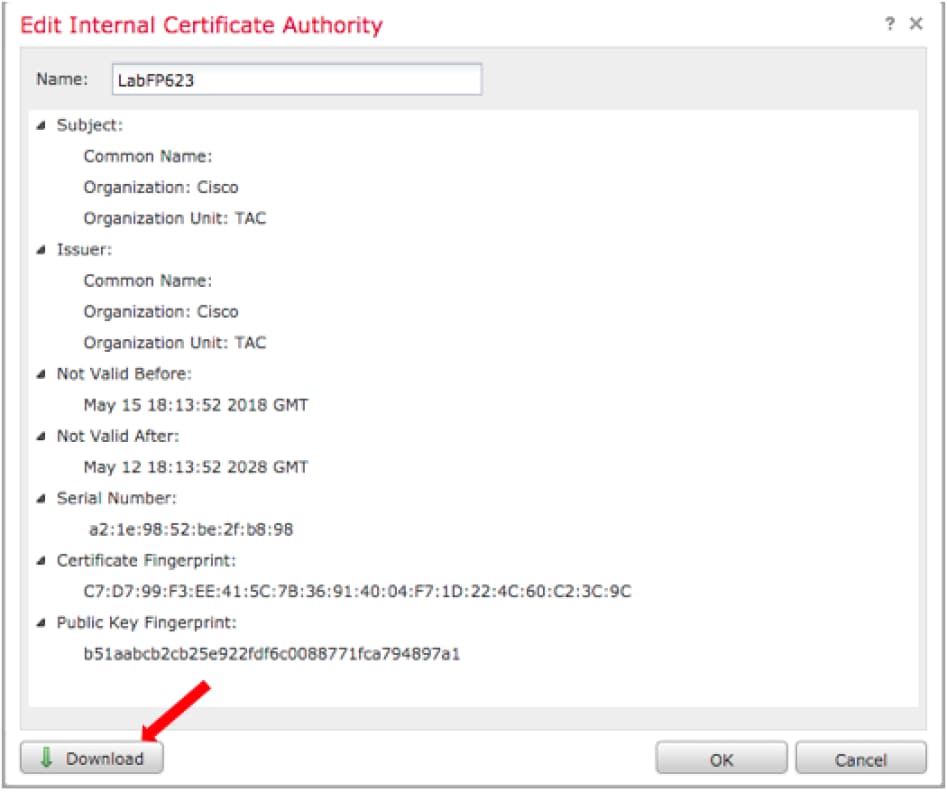

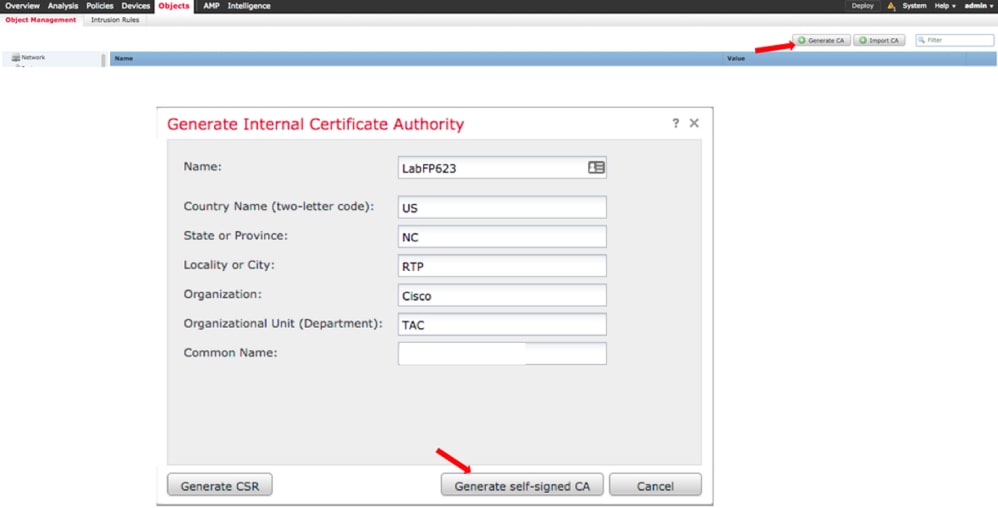

ステップ 5:FMC CA証明書の生成

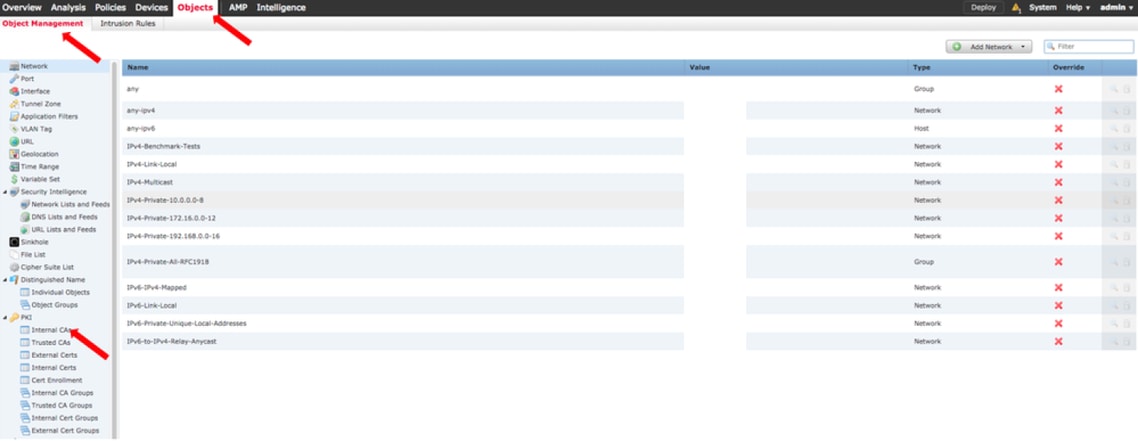

1.図に示すように、[Objects] > [Object Management] > [Internal CAs] に移動します。

2. [Generate CA] をクリックします。

3.フォームに入力し、[Generate self-signed CA] をクリックします。

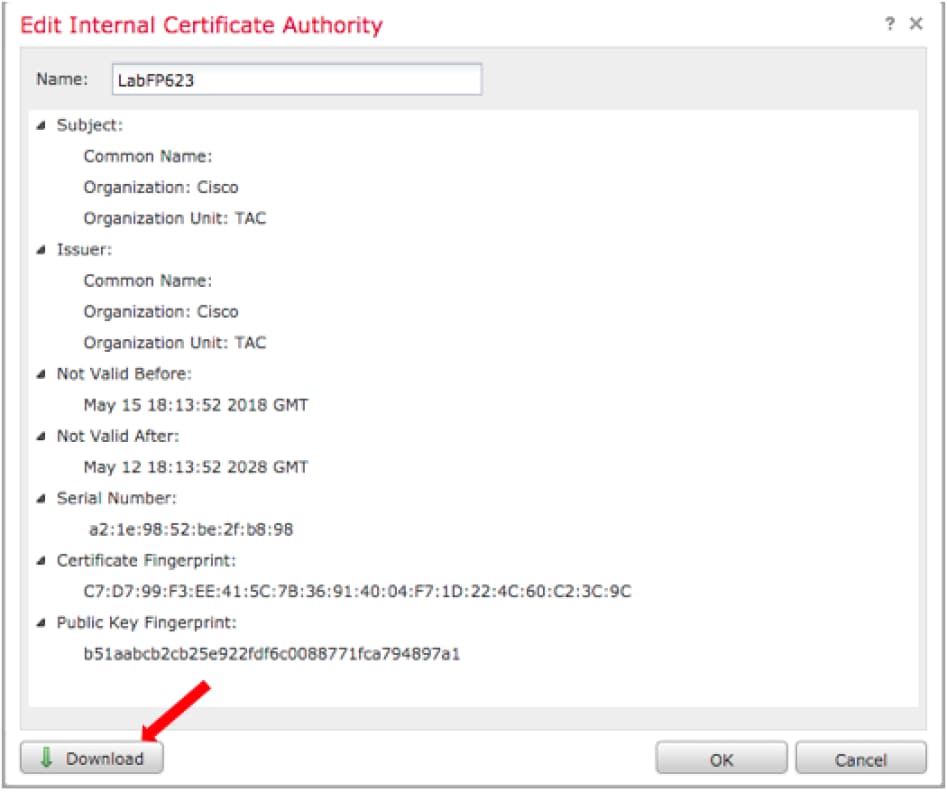

4.生成が完了したら、図に示すように、生成されたCA証明書の右側にある鉛筆をクリックします。

5. [Download] をクリックします。

6.暗号化パスワードを設定して確認し、[OK] をクリックします。

7. Public-Key Cryptography Standards(PKCS) p12ファイルをローカルファイルシステムに保存します。

手順 6:OpenSSLを使用して生成された証明書から証明書と秘密キーを抽出する

これは、FMCのルート、またはOpenSSLコマンド対応のクライアントのいずれかで実行されます。この例では、標準のLinuxシェルを使用します。

1. opensslを使用して、証明書(CER)と秘密キー(PVK)をp12ファイルから抽出します。

2. CERファイルを抽出し、FMCの証明書生成から証明書エクスポートキーを設定します。

~$ openssl pkcs12 -nokeys -clcerts -in <filename.p12> -out <filename.cer>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

3. PVKファイルを抽出し、証明書エクスポートキーを設定し、新しいPEMパスフレーズを設定して確認します。

~$ openssl pkcs12 -nocerts -in <filename.p12> -out <filename.pvk>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

4.このPEMフレーズは、次のステップで必要になります。

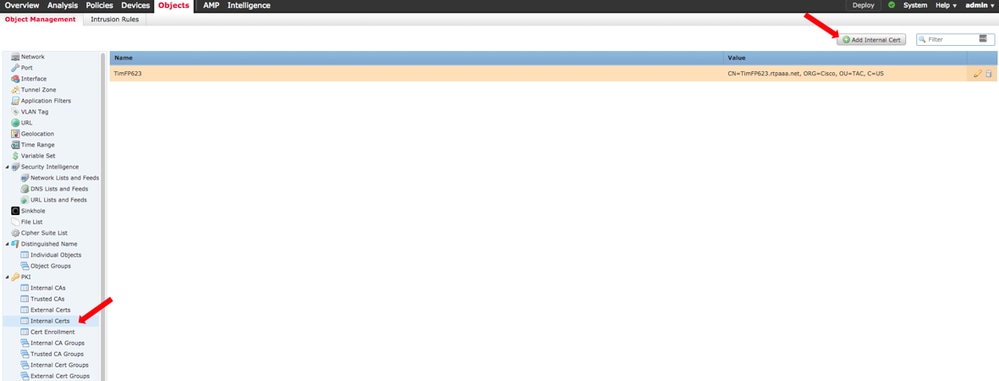

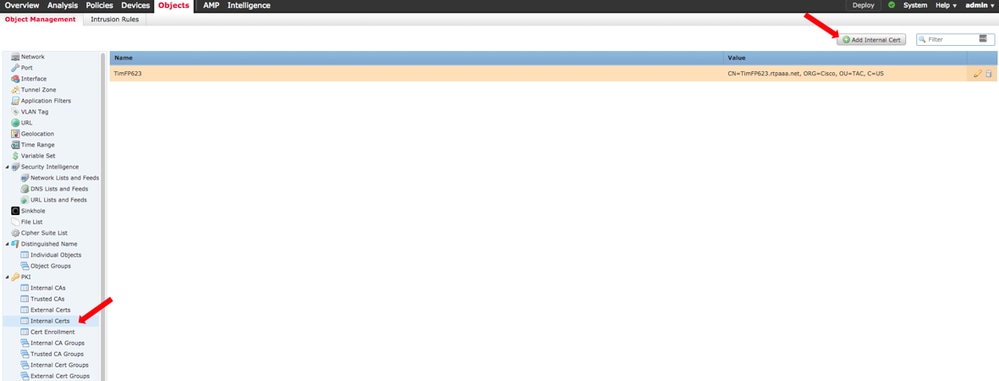

手順 7:FMCへの証明書のインストール

1. [Objects] > [Object Management] > [PKI] > [Internal Certs] に移動します。

2.図に示すように、[Add Internal Cert] をクリックします。

3.内部証明書の名前を設定します。

4. CERファイルの場所を参照して選択します。証明書データが入力されたら、2番目のデータを選択します。

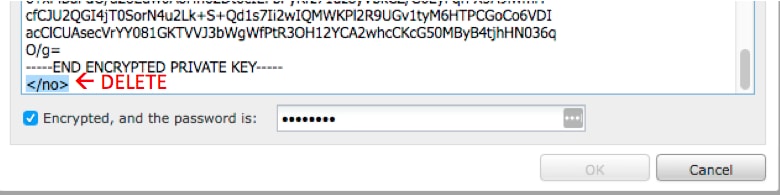

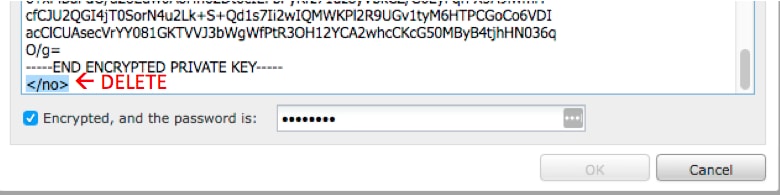

5. Optionを参照し、PVKファイルを選択します。

6. PVKセクションの先行する「Bag属性」と後続の値を削除します。Pvkは-----BEGIN ENCRYPTED PRIVATE KEY—で始まり、-----END ENCRYPTED PRIVATE KEY—で終わります。

注:PVKテキストの先頭と末尾にハイフン以外の文字がある場合は、[OK] をクリックできません。

7. [Encrypted]ボックスをオンにし、ステップ6でPVKをエクスポートしたときに作成されたパスワードを設定します。

8. OKをクリックします。

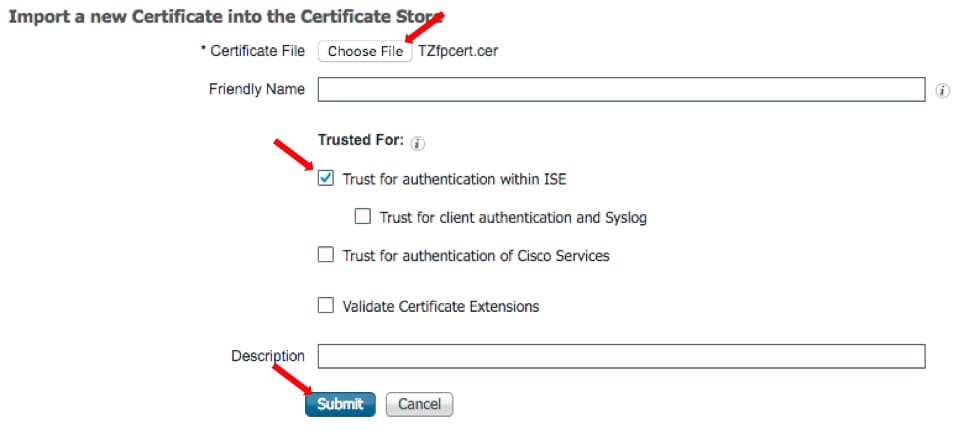

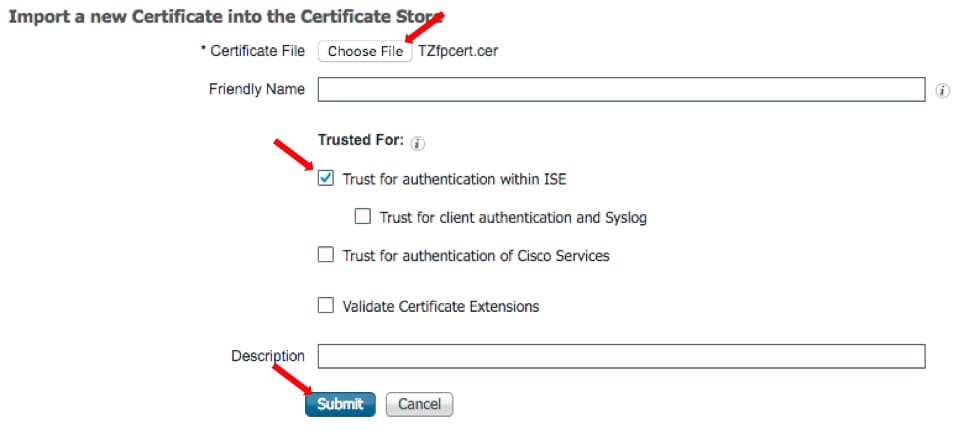

ステップ 8:FMC証明書のISEへのインポート

1. ISE GUIにアクセスし、[Administration] > [System] > [Certificates] > [Trusted Certificates] に移動します。

2. [Import] をクリックします。

3. [Choose File] をクリックし、ローカルシステムからFMC CERファイルを選択します。

オプション:フレンドリ名を構成します。

4. ISE内の認証に対して[Trust] をオンにします。

オプション:説明を構成します。

5.図に示すように、[Submit] をクリックします。

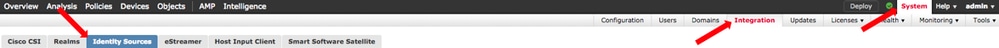

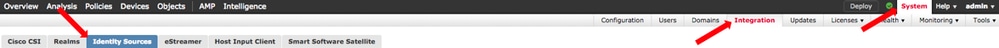

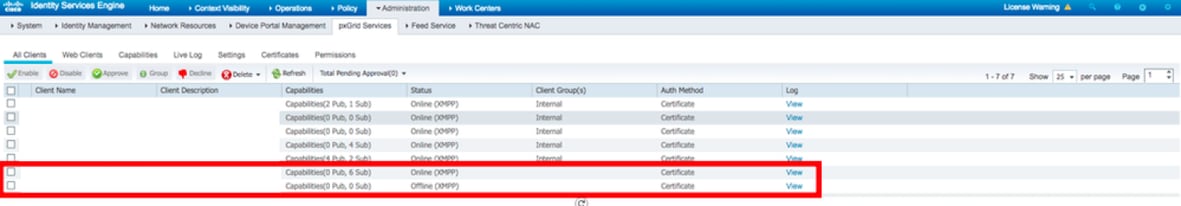

ステップ 9:FMCでのpxGrid接続の設定

1.図に示すように、[System] > [Integration] > [Identity Sources] に移動します。

2. [ISE] をクリックします。

3. ISE pxGridノードのIPアドレスまたはホスト名を設定します。

4. pxGrid Server CAの右側にある[+]を選択します。

5.サーバCAファイルに名前を付け、ステップ3で収集したpxGridルート署名CAを参照して、Saveをクリックします。

6. MNTサーバCAの右側にある+を選択します。

7.サーバCAファイルに名前を付け、ステップ3で収集した管理証明書を参照して、Saveをクリックします。

8.ドロップダウンリストからFMC CERファイルを選択します。

9. [Test] をクリックします。

10.テストが成功したら、画面の右上にある[OK] をクリックし、次に[Save] をクリックします。

注:2つのISE pxGridノードを実行する場合、pxGridは一度に1つのISEノードでのみアクティブに実行されるため、一方のホストでは成功を、もう一方では失敗を表示するのが通常です。構成によって、プライマリホストに「Failure」、セカンダリホストに「Success」と表示される場合があります。これはすべて、ISEのどのノードがアクティブpxGridノードであるかによって異なります。

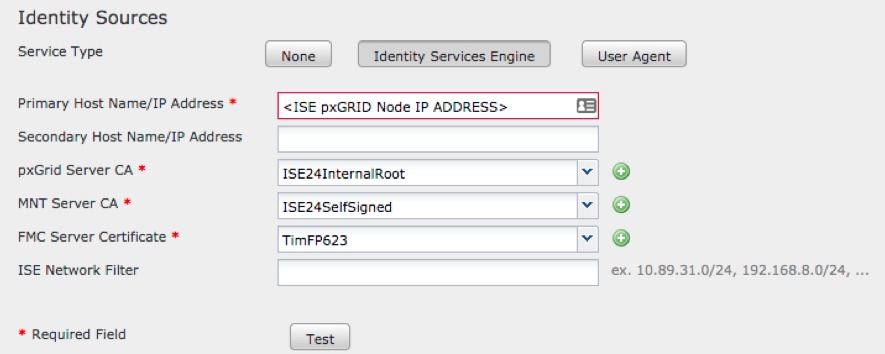

確認

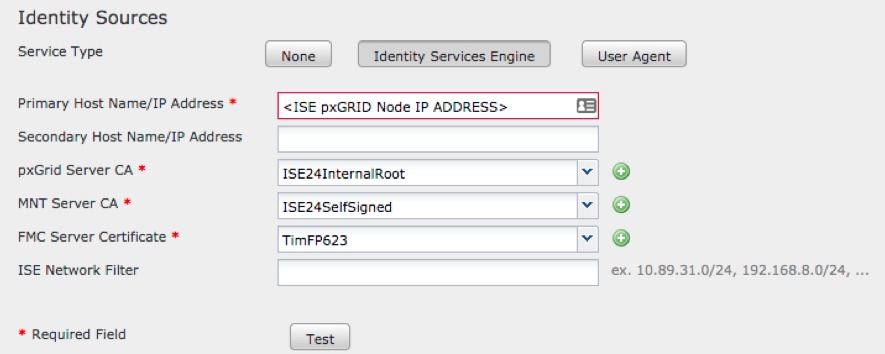

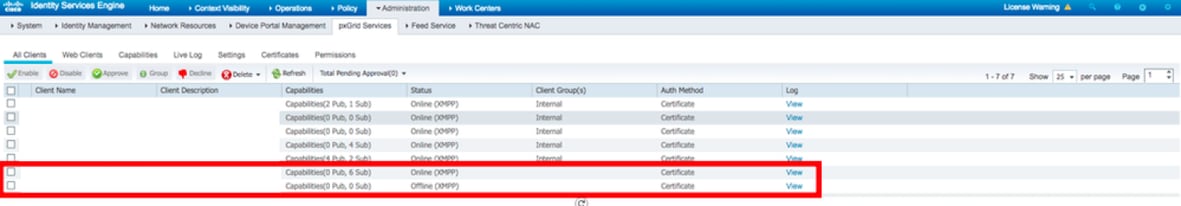

ISEでの検証

1. ISE GUIを開き、[Administration] > [pxGrid Services] に移動します。

成功した場合、2つのfirepower接続がクライアントリストに表示されます。1つは実際のFMC(iseagent-hostname-33bytes)用、もう1つはテストデバイス(firesightisetest-hostname-33bytes)用です。

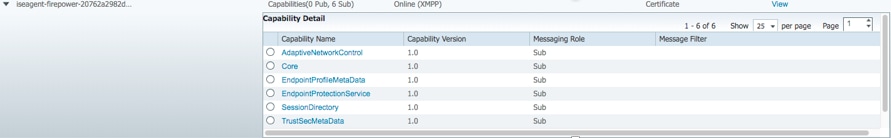

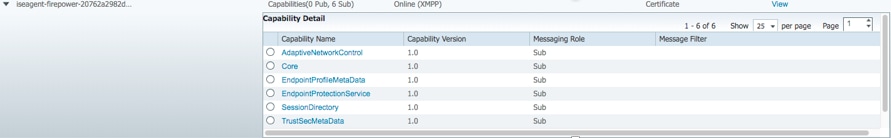

iseagent-firepower接続が6つの潜水艦を表示し、オンラインで表示されます。

firesightisetest-firepower接続でゼロ(0)のサブスクリプションが表示され、オフラインになります。

iseagent-firepowerクライアントの拡張表示には、6つのサブスクリプションが表示されます。

注:Cisco Bug ID CSCvo75376が原因  ホスト名に制限があり、一括ダウンロードが失敗します。FMCのテストボタンに接続障害が表示されます。これは2.3p6、2.4p6、および2.6に影響します。現時点では、公式パッチがリリースされるまで2.3パッチ5または2.4パッチ5を実行することを推奨しています。

ホスト名に制限があり、一括ダウンロードが失敗します。FMCのテストボタンに接続障害が表示されます。これは2.3p6、2.4p6、および2.6に影響します。現時点では、公式パッチがリリースされるまで2.3パッチ5または2.4パッチ5を実行することを推奨しています。

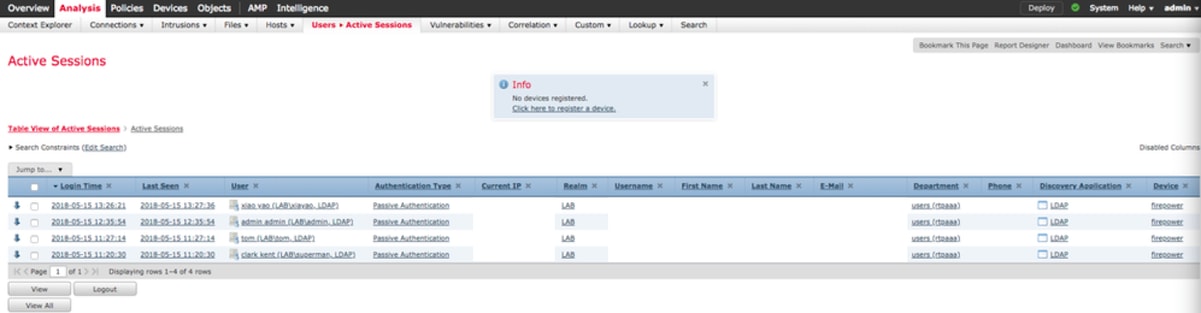

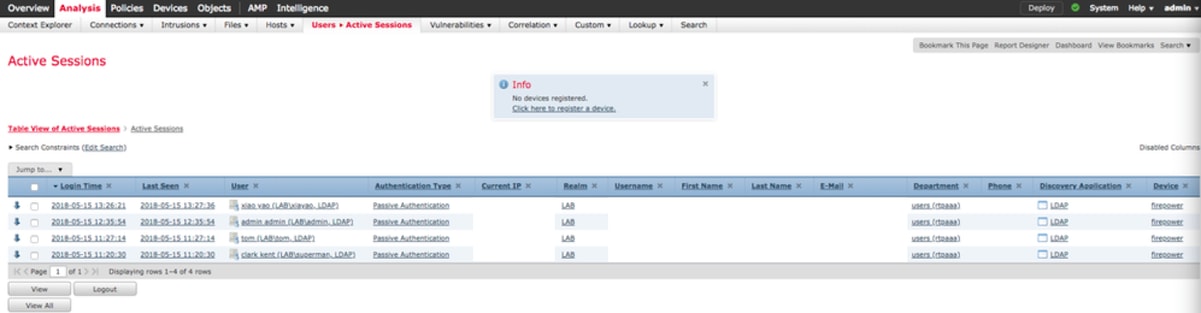

FMCでの検証

1. FMC GUIを開き、[Analysis] > [Users] > [Active Sessions] に移動します。

ISEのセッションディレクトリ機能を使用して公開されたアクティブセッションは、FMCの[Active Sessions]テーブルに表示されます。

FMC CLI sudoモードから、「adi_cli session」にISEからFMCに送信されたユーザセッション情報が表示されます。

ssh admin@<FMC IP ADDRESS>

Password:

Last login: Tue May 15 19:03:01 UTC 2018 from dhcp-172-18-250-115.cisco.com on ssh

Last login: Wed May 16 16:28:50 2018 from dhcp-172-18-250-115.cisco.com

Copyright 2004-2018, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.2.3 (build 13)

Cisco Firepower Management Center for VMWare v6.2.3 (build 83)

admin@firepower:~$ sudo -i

Password:

Last login: Wed May 16 16:01:01 UTC 2018 on cron

root@firepower:~# adi_cli session

received user session: username tom, ip ::ffff:172.18.250.148, location_ip ::ffff:10.36.150.11, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username xiayao, ip ::ffff:10.36.148.98, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username admin, ip ::ffff:10.36.150.24, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username administrator, ip ::ffff:172.18.124.200, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

フィードバック

フィードバック