概要

このドキュメントでは、ISE 3.2の認可ポリシーを介してパッシブIDセッションにセキュリティグループタグ(SGT)を設定し、割り当てる方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco ISE 3.2

- パッシブID、TrustSec、およびPxGrid

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE 3.2

- FMC 7.0.1

- 16.12.1が稼働するWS-C3850-24P

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Cisco Identity Services Engine(ISE)3.2はこの機能をサポートする最小バージョンです。 このドキュメントでは、PassiveID、PxGrid、およびSXPの設定については説明しません。関連情報については、『管理者ガイド』を参照してください。

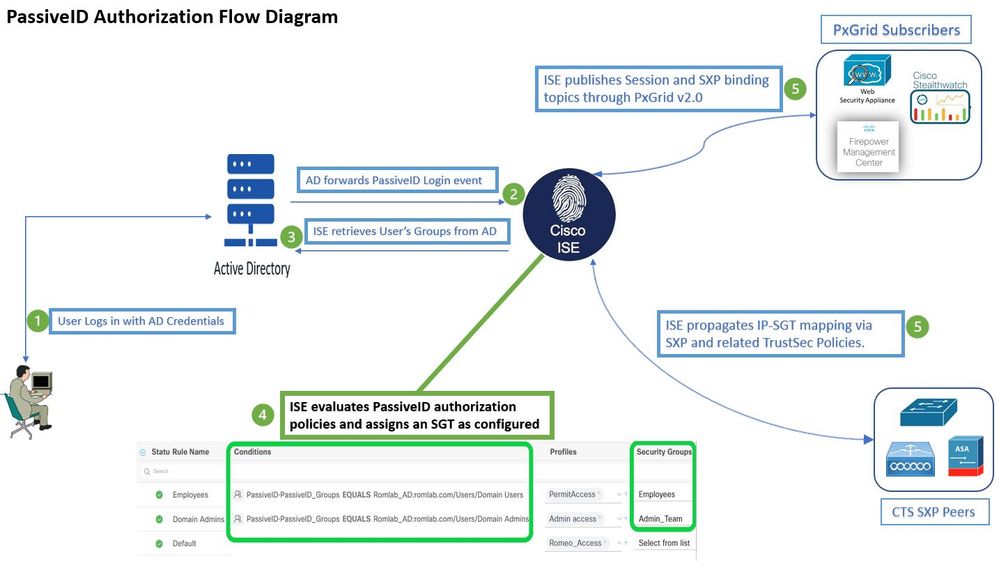

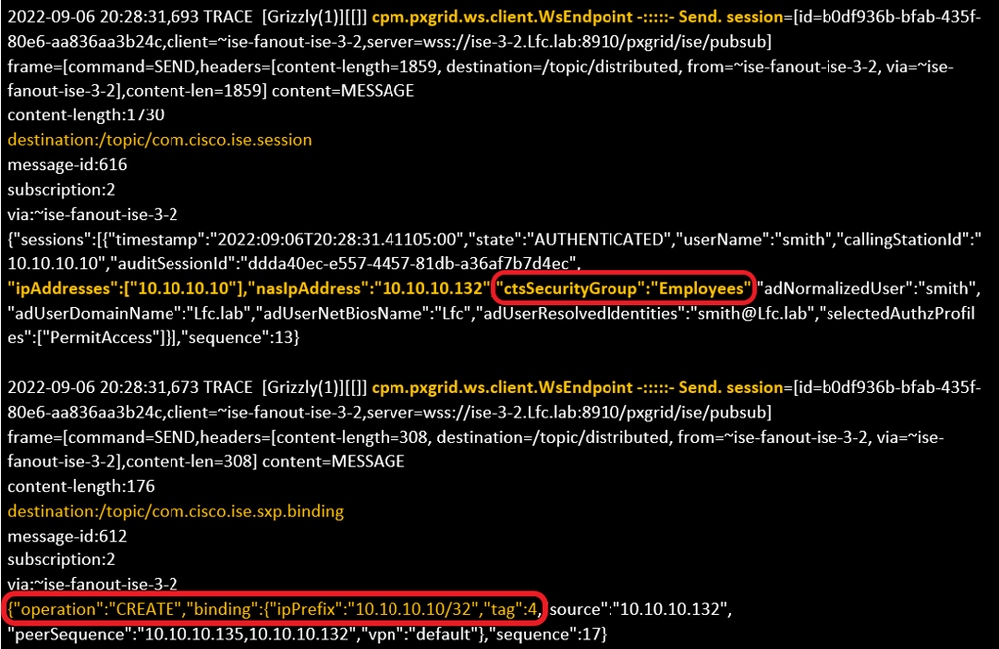

ISE 3.1以前のバージョンでは、セキュリティグループタグ(SGT)はRADIUSセッションまたは802.1xやMABなどのアクティブ認証にのみ割り当てることができます。ISE 3.2では、Identity Services Engine(ISE)がActive Directoryドメインコントローラ(AD DC) WMIやADエージェントなどのプロバイダーからユーザログインイベントを受信したときに、ユーザのActive Directory(AD)グループメンバーシップに基づいてPassiveIDセッションにセキュリティグループタグ(SGT)を割り当てるように、PassiveIDセッションの認証ポリシーを設定できます。PassiveIDのIP-SGTマッピングとADグループの詳細は、SGT Exchange Protocol(SXP)を介してTrustSecドメインにパブリッシュするか、Cisco Platform Management Center(FMC)やCisco Secure Network Analytics(Stealthwatch)などのFirepowerエクスチェンジグリッド(pxGrid)サブスクライバにパブリッシュすることができます。

設定

フロー図

フロー図

フロー図

コンフィギュレーション

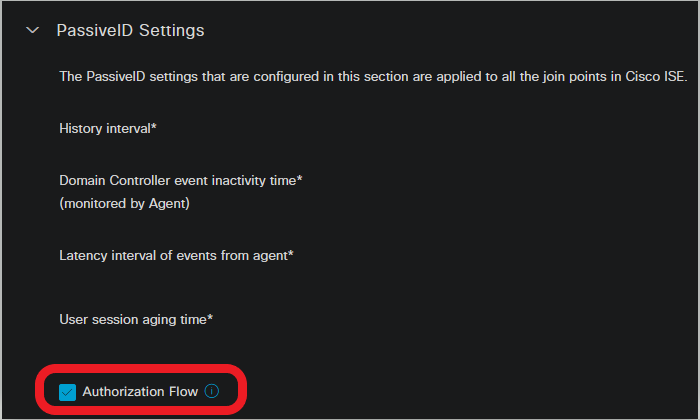

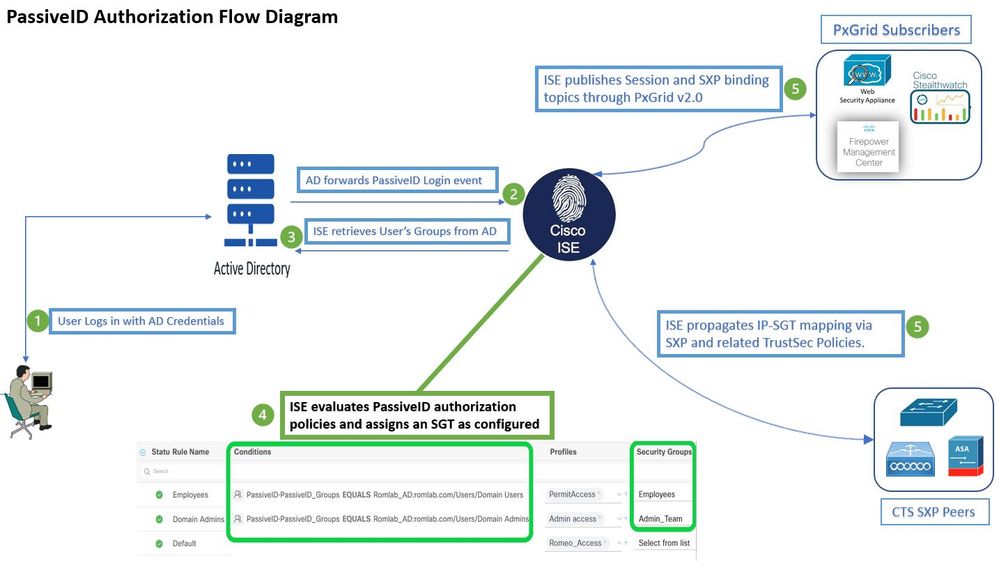

許可フローを有効にします。

移動先 Active Directory > Advanced Settings > PassiveID Settings をクリックして、 Authorization Flow チェックボックスをオンにして、PassiveIDログインユーザの認可ポリシーを設定します。このオプションはデフォルトで無効になっています。

認証フローを有効にする

認証フローを有効にする

注:この機能を使用するには、PassiveID、PxGrid、およびSXPサービスを必ず導入で実行してください。これは、次のURLで確認できます Administration > System > Deployment .

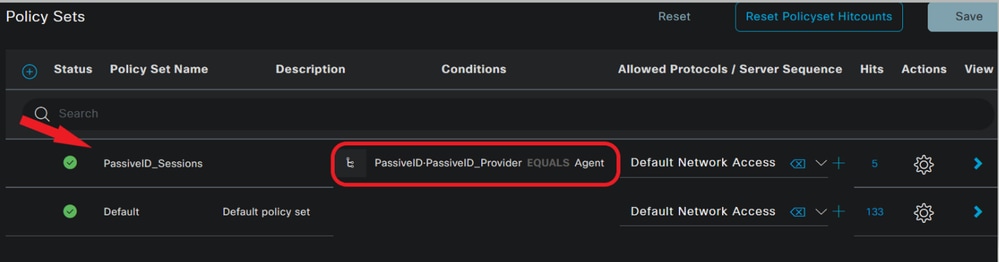

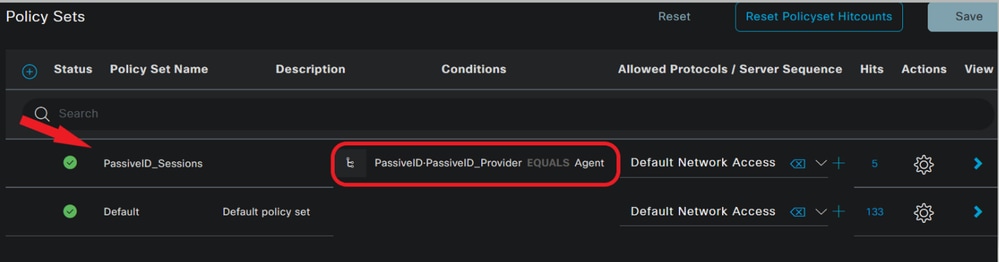

ポリシーセットの設定:

- PassiveID用に別のポリシーセットを作成します(推奨)。

- Conditionsには、属性を使用します

PassiveID·PassiveID_Provider プロバイダーの種類を選択します。

ポリシーセット

ポリシーセット

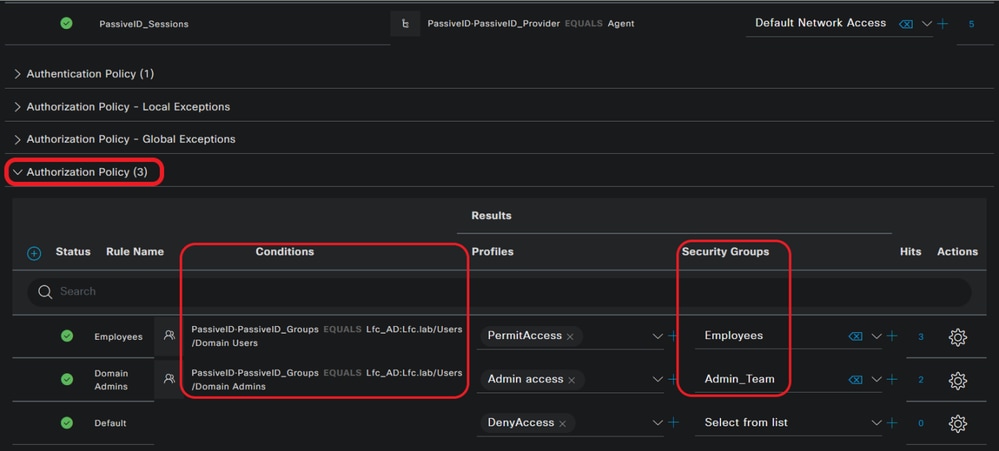

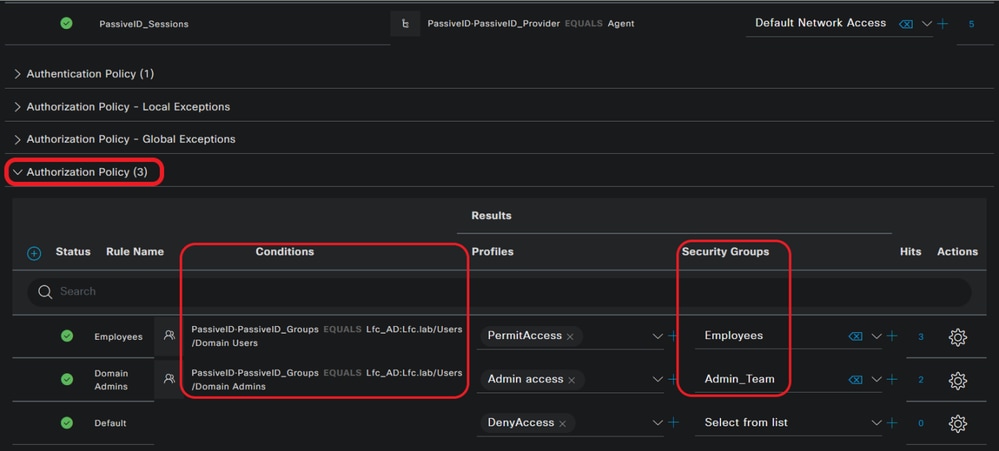

- 手順1で作成したポリシーセットの認可ルールを設定します。

- 各ルールの条件を作成し、ADグループ、ユーザ名、または両方に基づいてPassiveIDディクショナリを使用します。

- 各ルールにセキュリティグループタグを割り当て、設定を保存します。

認可ポリシー

認可ポリシー

注:このフローでは使用されないため、認証ポリシーは無関係です。

注:以下を使用できます。 PassiveID_Username, PassiveID_Groups,または PassiveID_Provider 許可ルールを作成するための属性です。

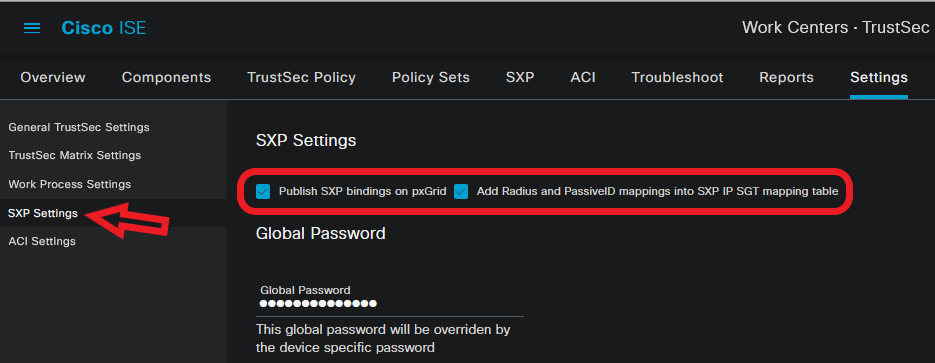

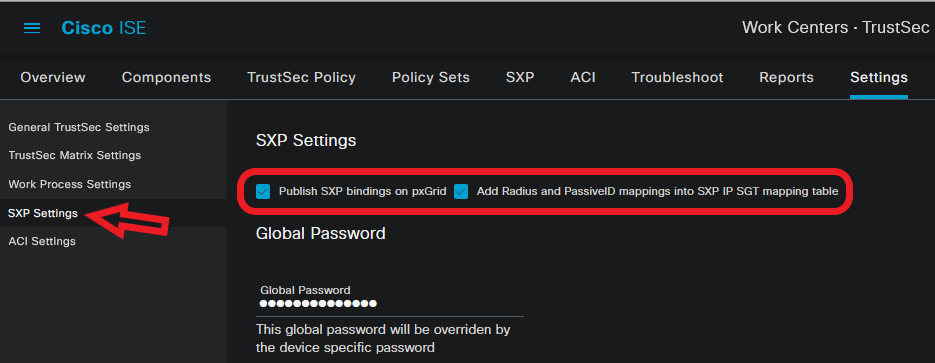

4.次に移動します。 Work Centers > TrustSec > Settings > SXP Settings を有効にする Publish SXP bindings on pxGrid と Add RADIUS and PassiveID Mappings into SXP IP SGT Mapping Table PassiveIDマッピングをPxGridサブスクライバと共有し、ISEのSXPマッピングテーブルに含めます。

SXPの設定

SXPの設定

確認

ここでは、設定が正常に機能しているかどうかを確認します。

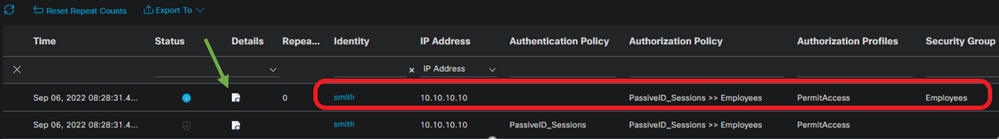

ISEの検証

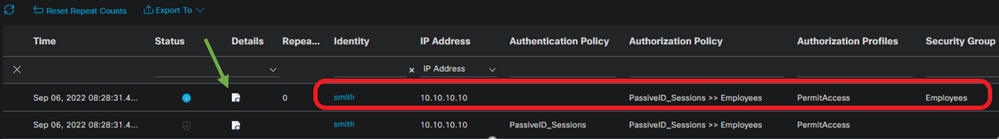

Active Directoryドメインコントローラ(AD DC)WMIまたはADエージェントなどのプロバイダーからISEにユーザログインイベントが送信されたら、ライブログの確認に進みます。移動先 Operations > Radius > Live Logs.

Radiusライブログ

Radiusライブログ

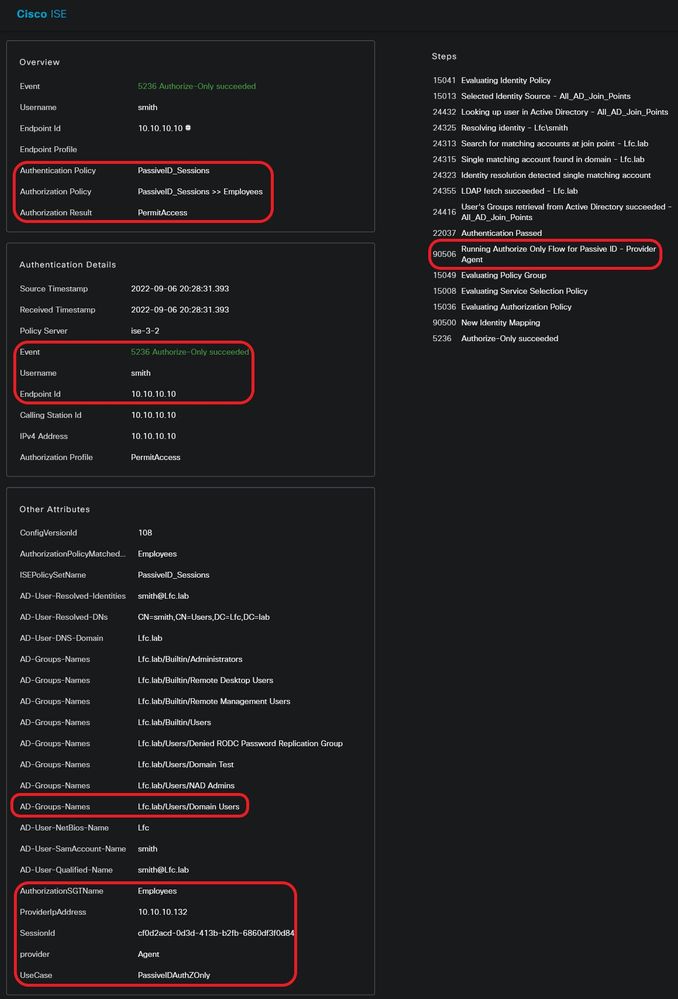

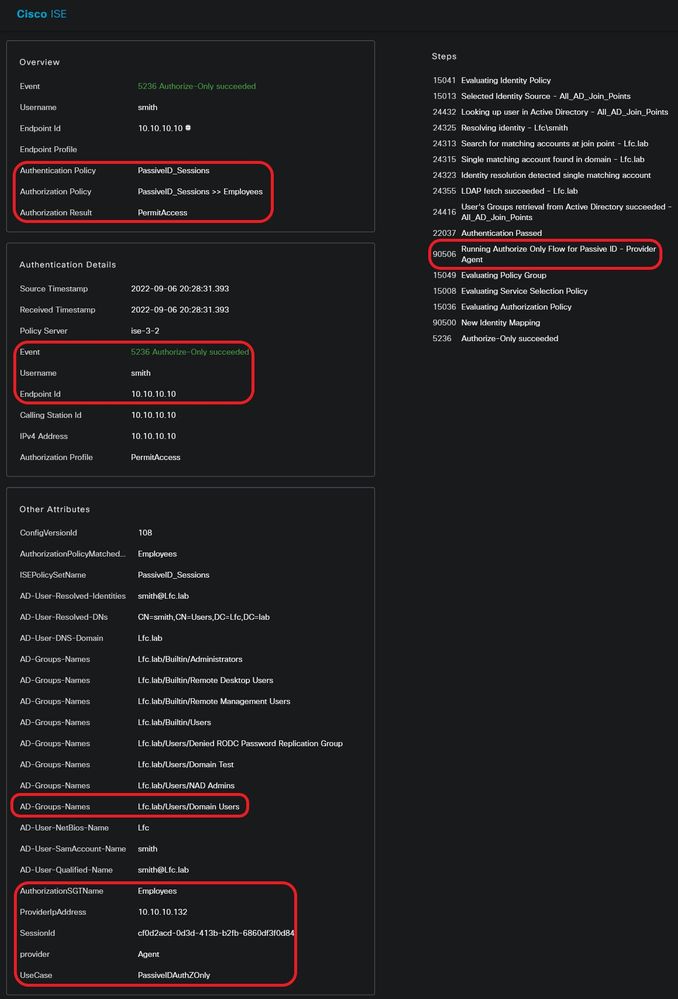

「詳細」列の拡大鏡アイコンをクリックして、ユーザーの詳細レポートを表示します。この例では、次に示すようにsmith(ドメイン・ユーザー)です。

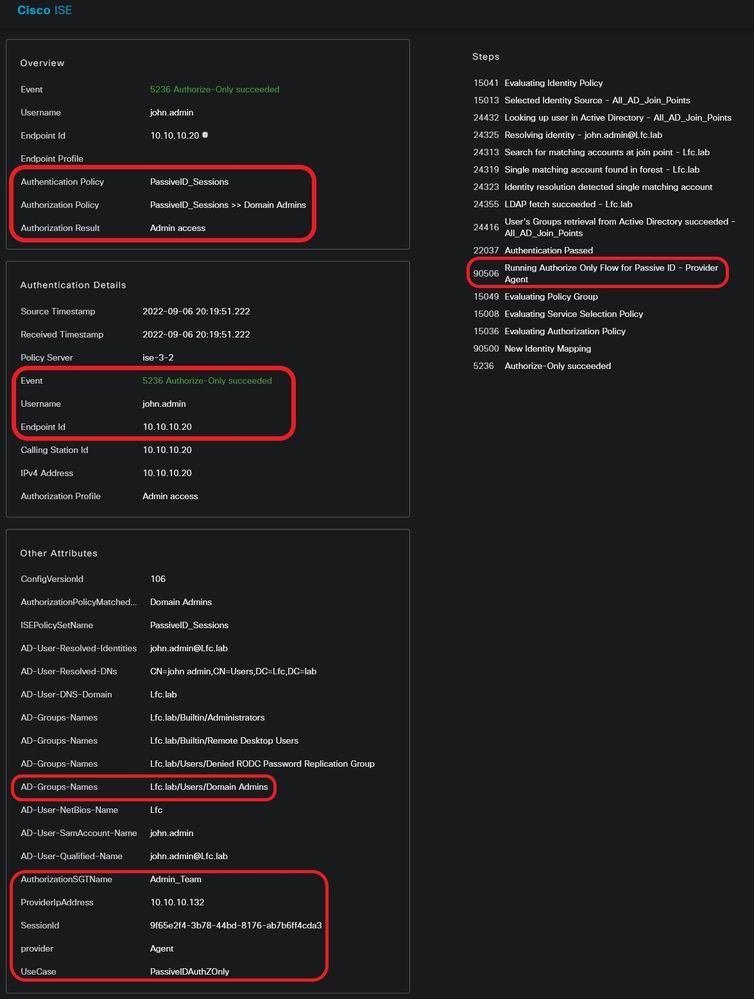

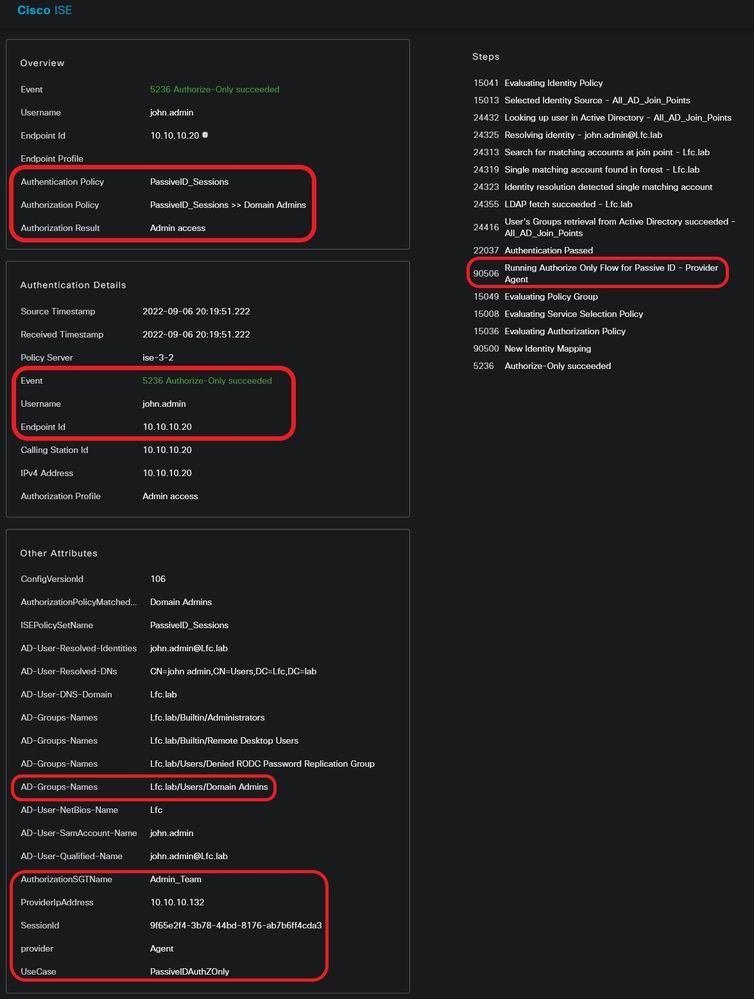

別のユーザー(Domain Admins)の詳細レポート。次に示すように、設定された認可ポリシーごとに異なるSGTが割り当てられます。

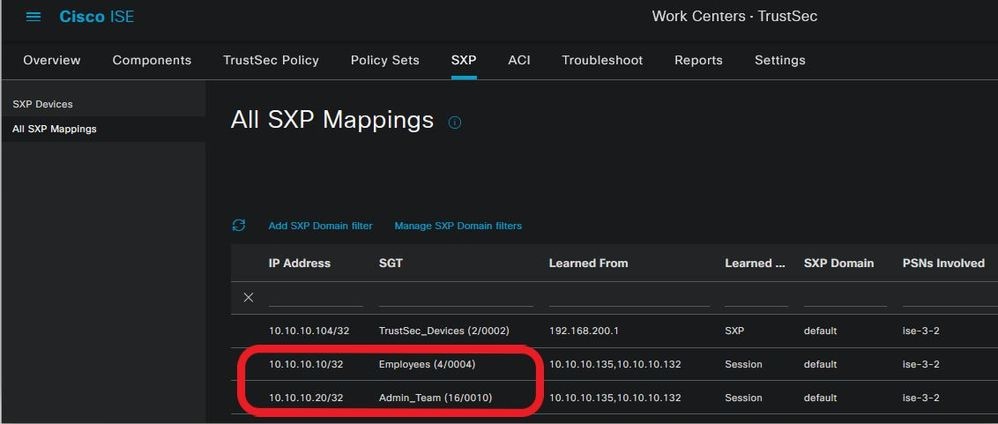

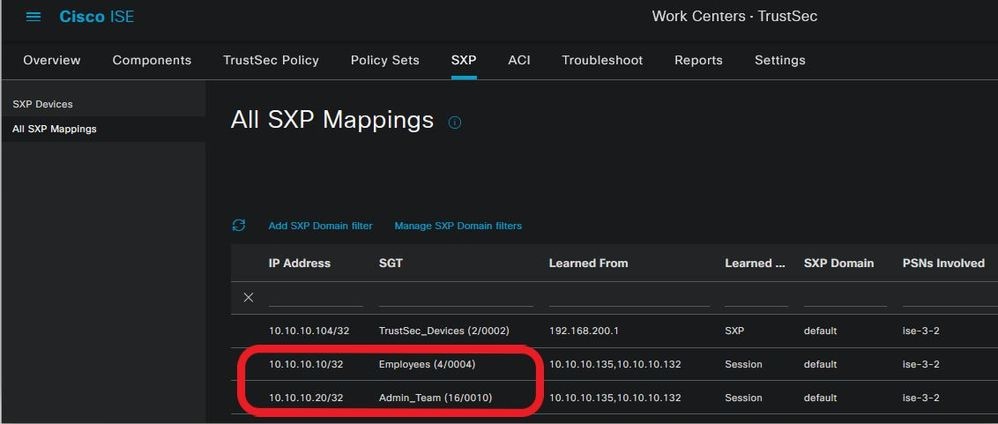

ISEでSGT/IPマッピングテーブルを確認します。移動先 Work Centers >TrustSec > All SXP Mappings.

SXPマッピングテーブル

SXPマッピングテーブル

注:APIプロバイダーからのPassiveIDイベントはSXPピアに公開できません。ただし、これらのユーザのSGTの詳細は、pxGridを通じて公開できます。

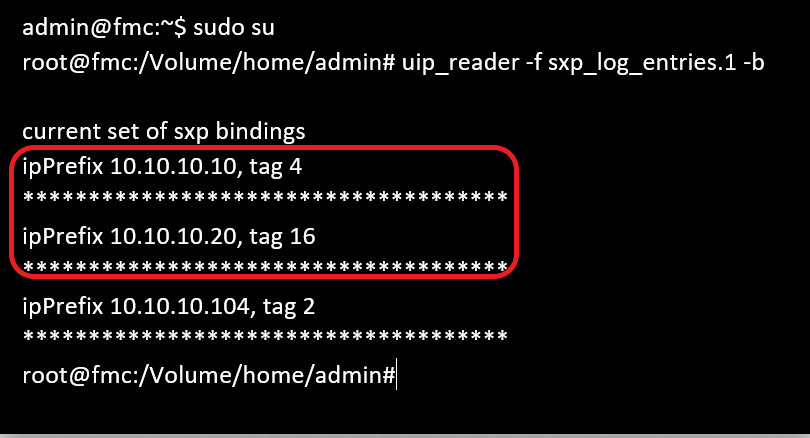

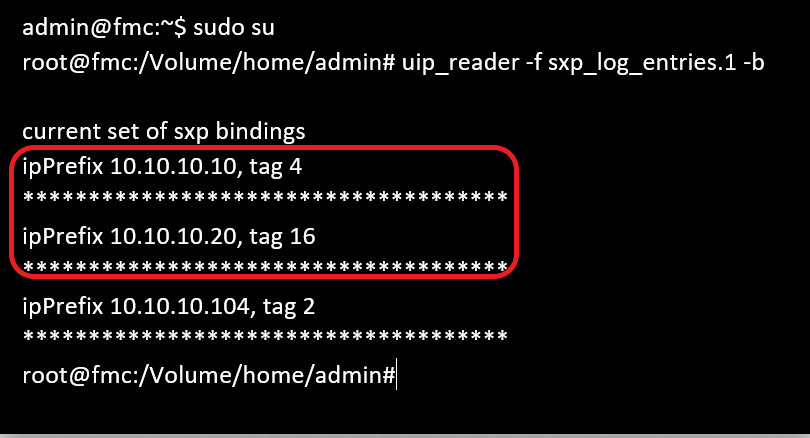

PxGridサブスクライバの検証

このCLIスニペットは、FMCが前述のPassiveIDセッションのIP-SGTマッピングをISEから学習したことを確認します。

FMC CLIの検証

FMC CLIの検証

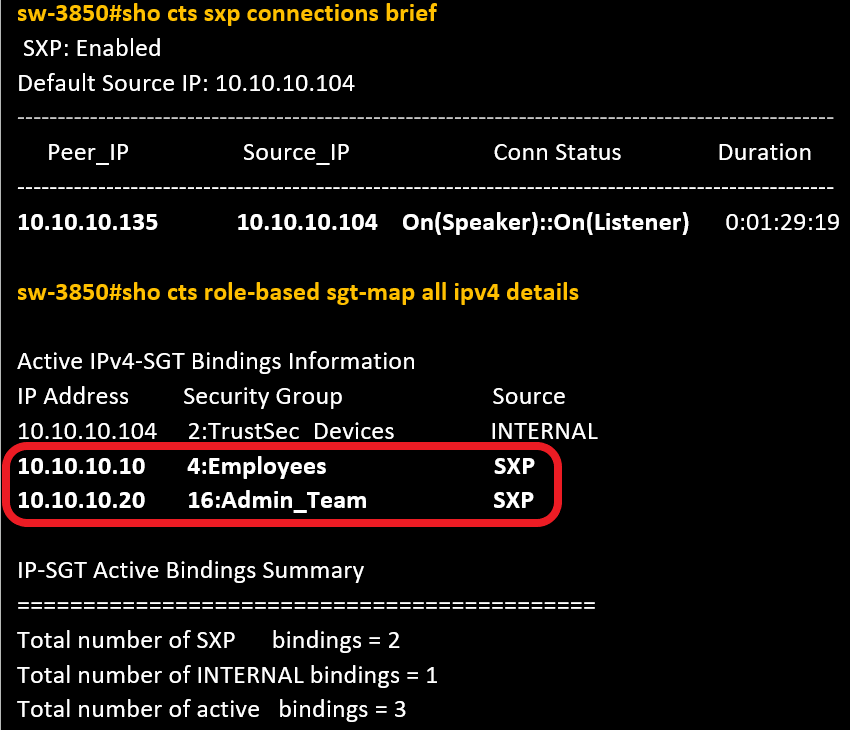

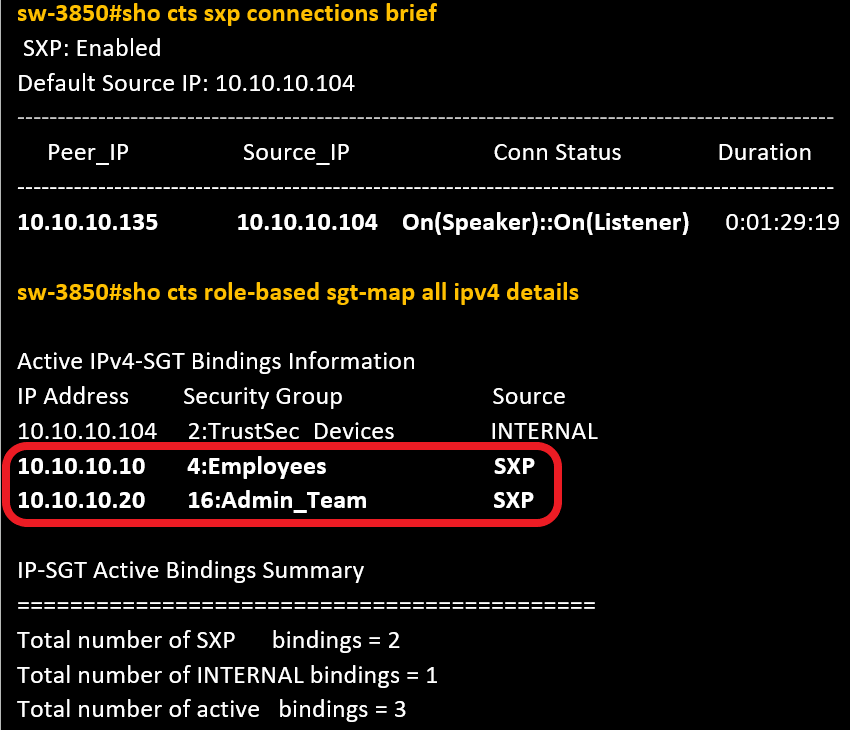

TrustSec SXPピアの検証

スイッチは、このCLI抜粋に示すように、PassiveIDセッションのIP-SGTマッピングをISEから学習しました。

スイッチCLIの検証

スイッチCLIの検証

注:AAAおよびTrustSecのスイッチ設定は、このドキュメントの範囲外です。関連する設定については、『Cisco TrustSecガイド』を参照してください。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

ISEでのデバッグの有効化

移動先 Administration > System > Logging > Debug Log Configuration 次のコンポーネントを指定したレベルに設定します。

| ノード |

コンポーネント名 |

ログ レベル |

ログファイル名 |

| パッシブID |

受動静脈ID |

トレース |

passiveid-*.log |

| pxGrid |

pxgrid |

トレース |

pxgridサーバ.log |

| SXP |

sxp |

デバッグ |

sxp.log(ダウンロード) |

注:トラブルシューティングが終了したら、デバッグをリセットして関連ノードを選択し、 Reset to Defaultを参照。

ログのスニペット

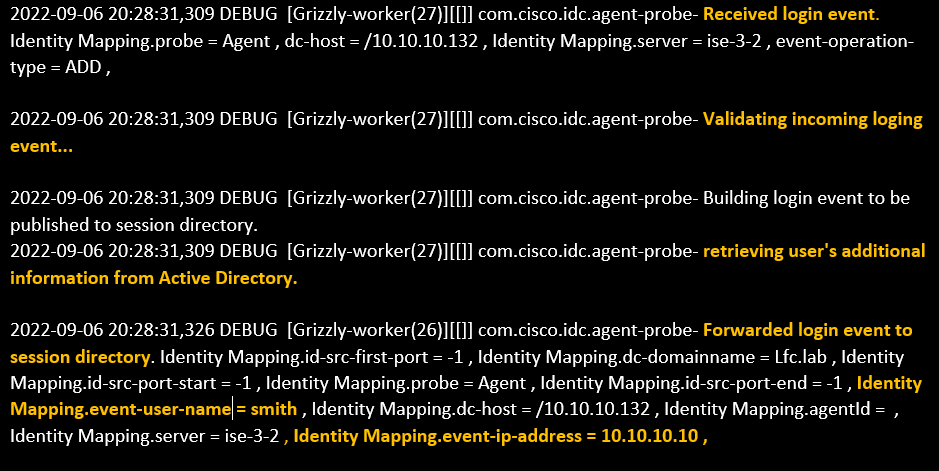

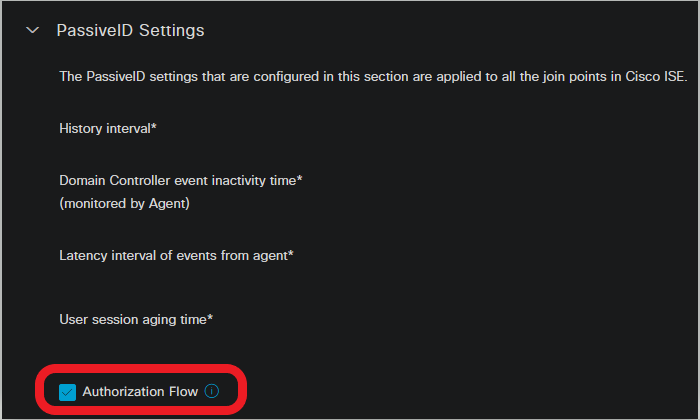

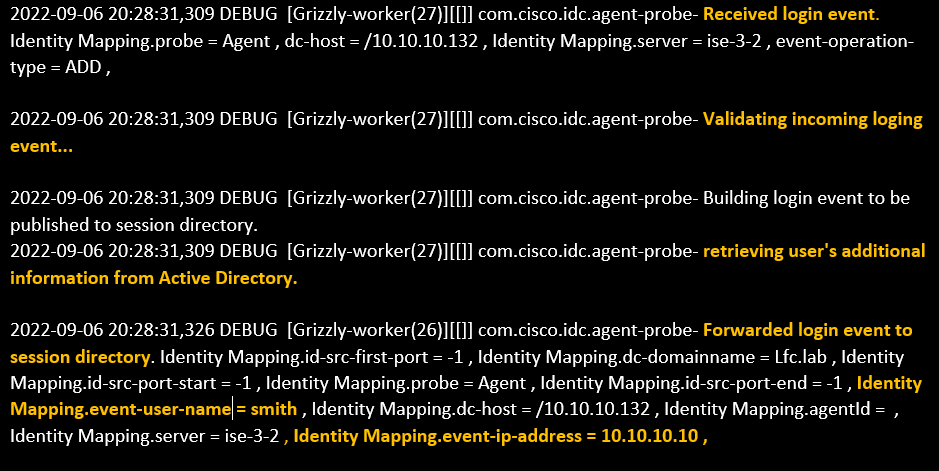

1. ISEがプロバイダーからログインイベントを受信します。

Passiveid-*.logファイル:

Passiveid-*.logファイル

Passiveid-*.logファイル

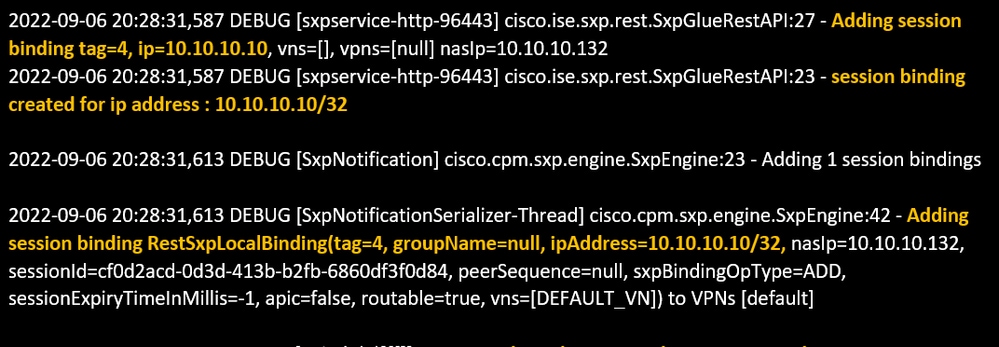

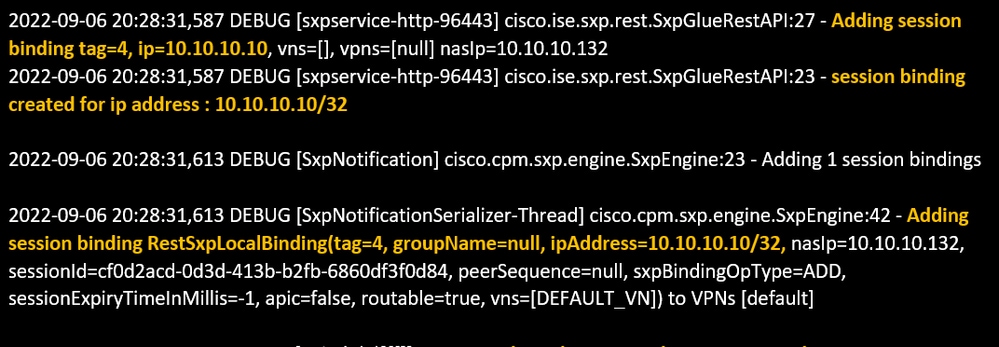

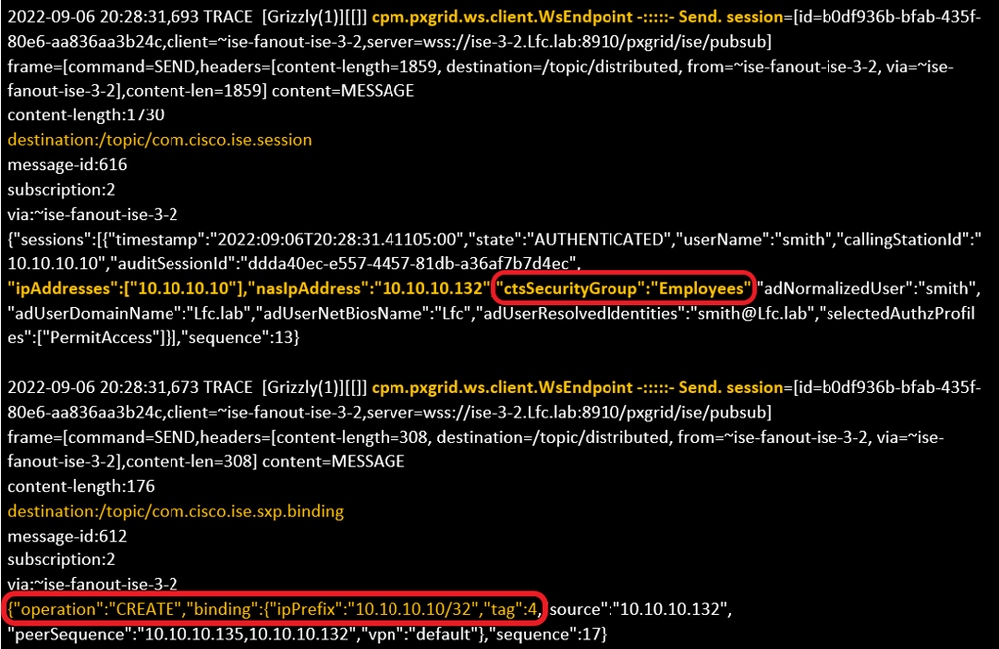

2. ISEは設定された許可ポリシーに従ってSGTを割り当て、PassiveIDユーザのIP-SGTマッピングをPxGridサブスクライバおよびSXPピアに公開します。

sxp.logファイル:

sxp.logファイル

sxp.logファイル

pxgrid-server.logファイル:

pxgrid-server.logファイル

pxgrid-server.logファイル

フィードバック

フィードバック