はじめに

このドキュメントでは、TACACS+プロトコルを使用した管理者ユーザ認証のためにAPICをISEと統合する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Application Policy Infrastructure Controller(APIC)

- Identity Services Engine(ISE)

- TACACSプロトコル

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- APICバージョン4.2(7u)

- ISEバージョン3.2パッチ1

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ネットワーク図

統合図

統合図

認証手順

ステップ1:管理者ユーザクレデンシャルでAPICアプリケーションにログインします。

ステップ 2:認証プロセスがトリガーされ、ISEはローカルまたはActive Directoryを介してクレデンシャルを検証します。

ステップ 3:認証が成功すると、ISEはpermitパケットを送信してAPICへのアクセスを許可します。

ステップ 4:ISEに正常な認証ライブログが表示されます。

注:APICは、TACACS+の設定をファブリックの一部であるリーフスイッチに複製します。

APICの設定

ステップ 1:新しいログインドメインを作成するには、Admin > AAA > Authentication > AAAに移動して+ iconを選択します。

APICログイン管理の設定

APICログイン管理の設定

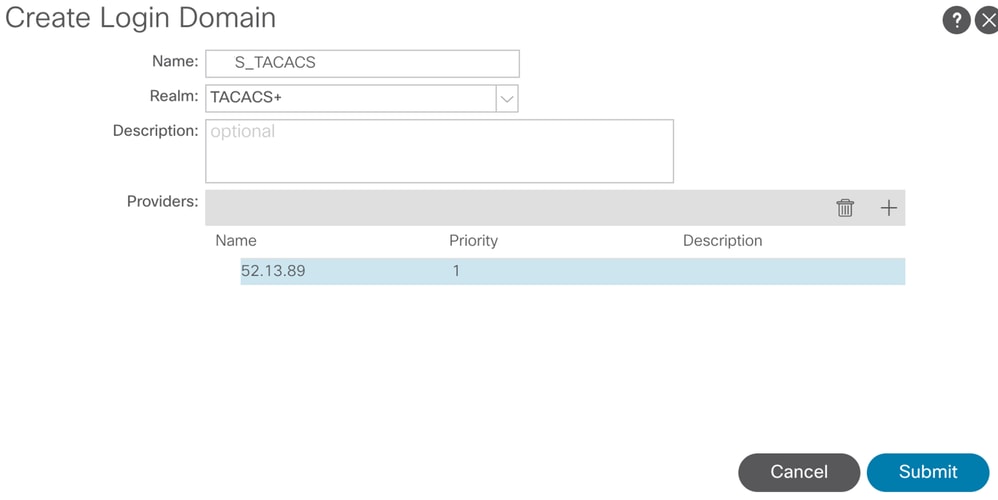

ステップ 2:新しいログインドメインの名前とレルムを定義し、Providersの下の+をクリックして新しいプロバイダーを作成します。

APICログイン管理者

APICログイン管理者

APIC TACACSプロバイダー

APIC TACACSプロバイダー

ステップ 3:ISEのIPアドレスまたはホスト名を定義し、共有秘密を定義して、管理エンドポイントポリシーグループ(EPG)を選択します。 Submit をクリックして、TACACS+プロバイダーをlogin adminに追加します。

APIC TACACSプロバイダーの設定値

APIC TACACSプロバイダーの設定値

TACACSプロバイダービュー

TACACSプロバイダービュー

ISE 設定

ステップ 1:☰ > Administration > Network Resources > Network Device Groupsの順に移動します。すべてのデバイスタイプの下にネットワークデバイスグループを作成します。

ISEネットワークデバイスグループ

ISEネットワークデバイスグループ

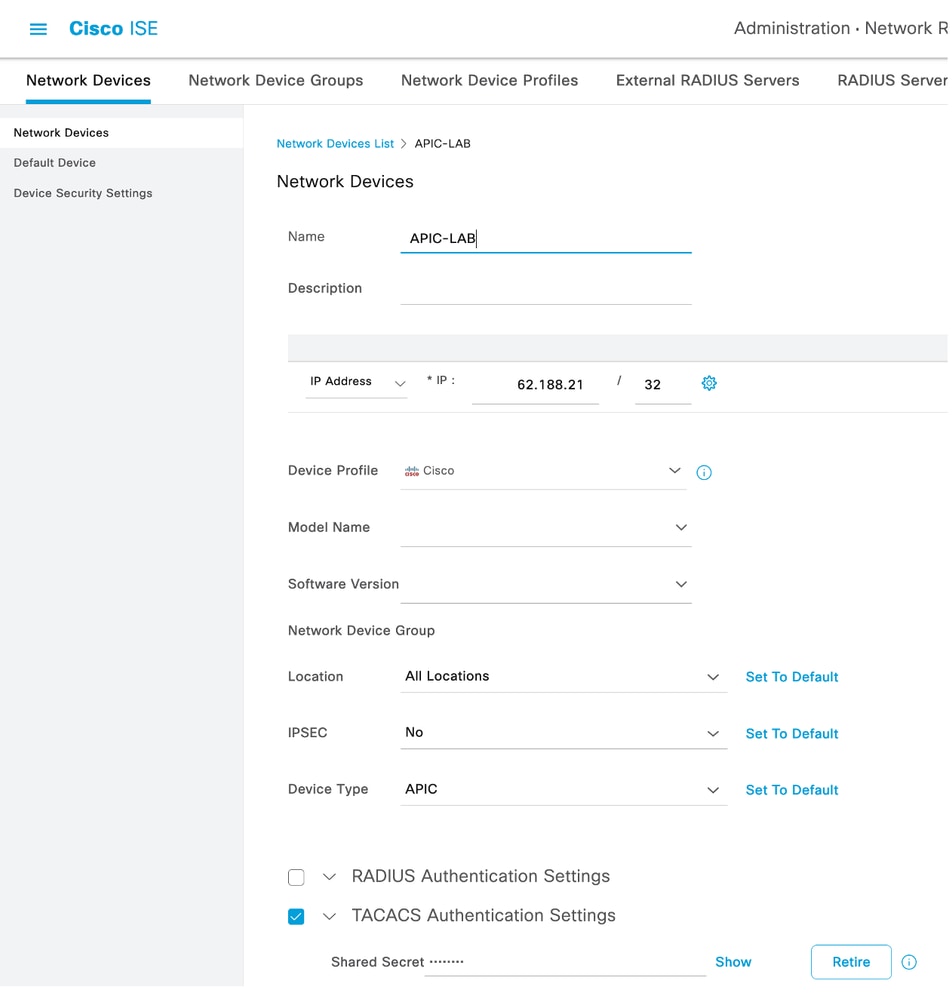

ステップ 2: に移動します。Administration > Network Resources > Network DevicesAdd define APIC Name and IP addressを選択し、Device Type and TACACS+チェックボックスでAPICを選択し、APIC TACACS+プロバイダー設定で使用するパスワードを定義します。をクリックします。Submit

リーフスイッチに対して、手順1.と手順2.を繰り返します。

ステップ 3:ISEをActive Directoryと統合するには、このリンクの手順を使用してください。

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217351-ad-integration-for-cisco-ise-gui-and-cli.html にアクセスしてください。

注:このドキュメントには、アイデンティティソースとして内部ユーザとAD管理者グループの両方が含まれていますが、テストは内部ユーザのアイデンティティソースを使用して実行されます。結果はADグループでも同じです。

ステップ4:(オプション)☰ >Administration > Identity Management > Groups に移動します。を選択しUser Identity Groups て、 Addをクリックします。読み取り専用の管理ユーザと管理ユーザ用に1つのグループを作成します。

IDグループ

IDグループ

ステップ5:(オプション)☰ >Administration > Identity Management > Identity. をクリックし、AddユーザとAdminユーザを1つ作成Read Only Adminします。ステップ4で作成した各グループに各ユーザを割り当てます。

手順 6:☰ > Administration > Identity Management > Identity Source Sequenceに移動します。Addを選択し、名前を定義して、リストからAD Join PointsとInternal UsersIdentity Sourceを選択します。Treat as if the user was not found and proceed to the next store in the sequenceを選択し、Advanced Search List SettingsSave をクリックします。

IDソースシーケンス

IDソースシーケンス

7. ☰>Work Centers > Device Administration > Policy Elements > Results > Allowed Protocols.

TACACS許可プロトコル

TACACS許可プロトコル

8. ☰ > Work Centers > Device Administration > Policy Elements > Results > TACACS Profileaddをクリックし、Raw Viewの下のリストにある属性に基づいて2つのプロファイルを作成します。をクリックします。Save

- 管理者ユーザ:

cisco-av-pair=shell:domains=all/admin/

- 読み取り専用管理ユーザー:

cisco-av-pair=shell:domains=all//read-all

注:スペースまたは追加の文字が含まれている場合、認証フェーズは失敗します。

TACACSプロファイル

TACACSプロファイル

TACACS AdminおよびReadOnly Adminプロファイル

TACACS AdminおよびReadOnly Adminプロファイル

ステップ 9:☰ >Work Centers > Device Administration > Device Admin Policy Setに移動します。新しいポリシーセットを作成し、名前を定義して、手順1で作成しAPICたデバイスタイプを選択します。許可されたプロトコルとして、ステップ7で作成したTACACS Protocolを選択し、Saveをクリックします。

TACACSポリシーセット

TACACSポリシーセット

ステップ 10:[new Policy Set]で右矢印をクリックし>、認証ポリシーを作成します。名前を定義し、条件としてデバイスのIPアドレスを選択します。次に、ステップ6で作成したアイデンティティソースシーケンスを選択します。

認証ポリシー

認証ポリシー

注:Locationまたはその他の属性は認証条件として使用できます。

ステップ 11各管理者ユーザタイプの認可プロファイルを作成し、名前を定義し、条件として内部ユーザまたはADユーザグループ(あるいはその両方)を選択します。APICなどの追加条件を使用できます。各認可ポリシーで適切なシェルプロファイルを選択し、Saveをクリックします。

TACACS許可プロファイル

TACACS許可プロファイル

確認

ステップ 1:ユーザ管理者クレデンシャルを使用してAPIC UIにログインします。リストからTACACSオプションを選択します。

APICログイン

APICログイン

ステップ 2:APIC UIでアクセスを確認し、TACACSライブログに適切なポリシーが適用されていることを確認します。

APICウェルカムメッセージ

APICウェルカムメッセージ

読み取り専用管理ユーザに対して手順1と2を繰り返します。

TACACS+ライブログ

TACACS+ライブログ

トラブルシュート

ステップ 1:☰ > Operations > Troubleshoot > Debug Wizardに移動します。TACACSを選択し、 Debug Nodesをクリックします。

プロファイル設定のデバッグ

プロファイル設定のデバッグ

ステップ 2:トラフィックを受信するノードを選択し、Saveをクリックします。

デバッグノードの選択

デバッグノードの選択

ステップ 3:新しいテストを実行し、次のOperations > Troubleshoot > Download logs の下のログをダウンロードします。

AcsLogs,2023-04-20 22:17:16,866,DEBUG,0x7f93cabc7700,cntx=0004699242,sesn=PAN32/469596415/70,CPMSessionID=1681058810.62.188.2140492Authentication16810588,user=APIC_RWUser,Log_Message=[2023-04-20 22:17:16.862 +00:00 0000060545 5201 NOTICE Passed-Authentication: Authentication succeeded, ConfigVersionId=122, Device IP Address=188.21, DestinationIPAddress=13.89 , DestinationPort=49, UserName=APIC_RWUser, Protocol=Tacacs, NetworkDeviceName=APIC-LAB, Type=Authentication, Action=Login, Privilege-Level=1, Authen-Type=PAP, Service=Login, User=APIC_RWUser, Port=REST, Remote-Address=202.208, NetworkDeviceProfileId=b0699505-3150-4215-a80e-6753d45bf56c, AcsSessionID=PAN32/469596415/70, AuthenticationIdentityStore=Internal Users, AuthenticationMethod=PAP_ASCII, SelectedAccessService=TACACS Protocol, SelectedShellProfile=APIC ReadWrite, Profile, IsMachineAuthentication=false, RequestLatency=230, IdentityGroup=User Identity Groups:APIC_RW, Step=13013, Step=15049, Step=15008, Step=15048, Step=15041, Step=15048, Step=22072, Step=15013, Step=24430, Step=24325, Step=24313, Step=24318, Step=24322, Step=24352, Step=24412, Step=15013, Step=24210, Step=24212, Step=22037, Step=15036, Step=15048, Step=15048, Step=13015, SelectedAuthenticationIdentityStores=iselab

デバッグで認証と認可の情報が表示されない場合は、次を検証します。

- Devices AdministrationサービスがISEノードで有効になっている。

- 正しいISE IPアドレスがAPIC設定に追加されました。

- ファイアウォールが中央にある場合は、ポート49(TACACS)が許可されていることを確認します。