はじめに

このドキュメントでは、Cisco Identity Service Engine(ISE)3.3 pxGridダイレクトコネクタを外部REST APIを使用して設定し、エンドポイントデータを取得する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE 3.3

- エンドポイント属性のJSONデータを提供するREST APIサーバ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Cisco pxGrid Directを使用すると、エンドポイント属性のJSONデータを提供する外部REST APIに接続して、このデータをCisco ISEデータベースに取得できるため、エンドポイントの評価と認可を迅速に行えます。この機能を使用すると、エンドポイントを承認する必要があるたびにエンドポイント属性データを照会する必要がなくなります。取得したデータは、認可ポリシーで使用できます。

pxGrid Directは、pxGrid Direct構成で指定した属性に基づいてデータを収集するのに役立ちます。Unique IdentifierとCorrelation Identifierという2つの必須フィールドは、関連データを取得するために使用されます。コネクタにこれらのフィールドの値が含まれていない場合、コネクタからのデータの取得と保存に誤りがある可能性があります。

pxGridダイレクトコネクタの設定

ステップ 1:新しいpxGrid Directコネクタの追加

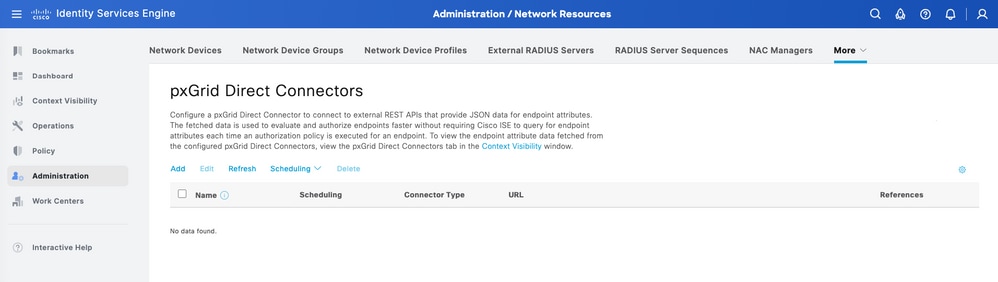

pxGrid Direct Connectorを設定するには、ISEからAdministration > Network Resources > pxGrid Direct Connectorsに移動します。[Add] をクリックします。

pxGrid Direct Connectウィザードのウェルカムページが開いたら、

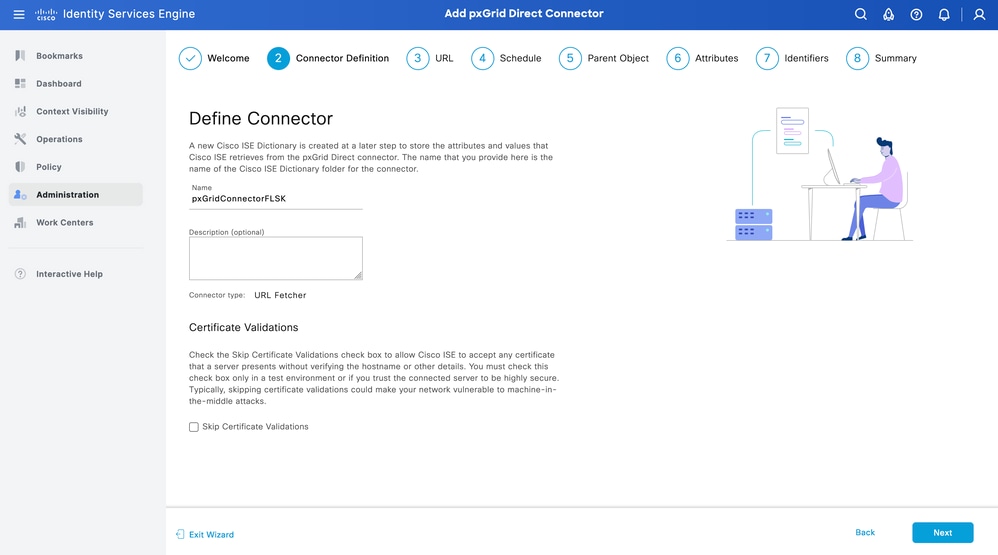

ステップ 2:pxGrid Directコネクタの定義

必要に応じて、コネクタの名前と説明を入力します。[Next] をクリックします。

警告:ホスト名やその他の詳細を確認せずにサーバから提示される証明書をCisco ISEが受け入れることができるようにするには、Skip Certificate Validationsチェックボックスをオンにします。このチェックボックスは、テスト環境の場合、または接続されたサーバが高いセキュリティを持つと信頼する場合にのみオンにする必要があります。通常、証明書検証をスキップすると、ネットワークがMachine-in-the-Middle攻撃に対して脆弱になる可能性があります。

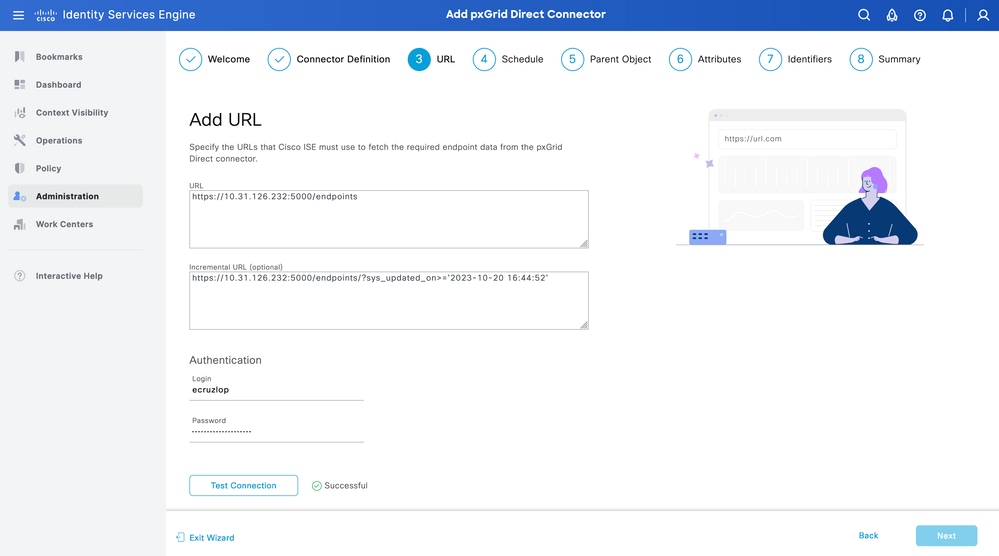

ステップ 3:URL

- endpoints属性にJSONデータを提供する外部REST APIのURLを入力します。

- [認証]で、外部REST APIサーバのユーザ名とパスワードを入力します。

- Test Connectionを選択し、Successfulメッセージが表示されるまで待ってから、Nextをクリックします。

ヒント:この設定では、インクリメンタルURLはオプションです。外部REST APIに要求引数がある場合、すべてのデータを要求する代わりに、これらの引数を使用して特定の引数でフィルタリングすることにより、最新の情報を取得できます。要求引数が外部REST APIサーバのドキュメントに存在することを確認します。

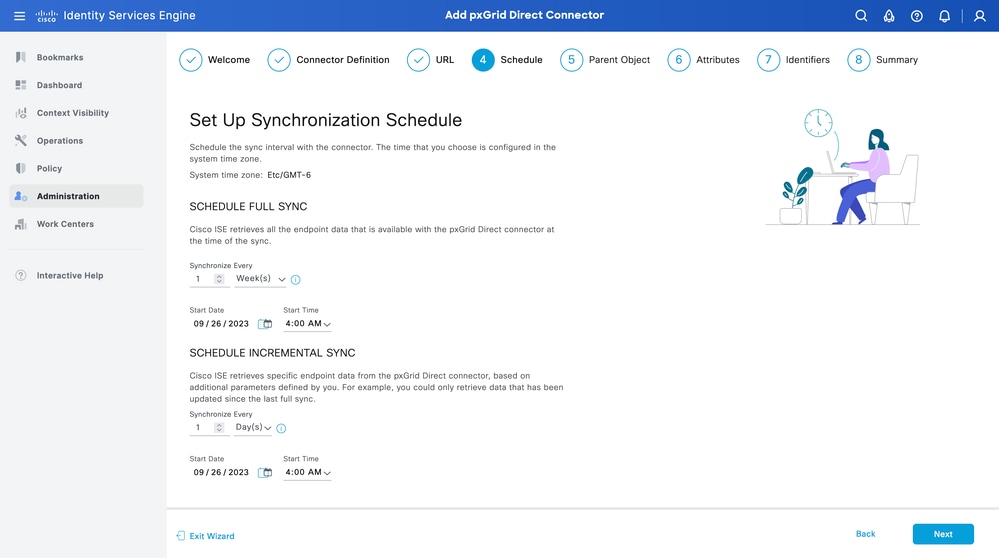

ステップ 4:Schedule

完全同期のスケジュールを選択します。

- デフォルト値:1週間

- 最小値:12時間

- 最大値 – 1か月

差分同期のスケジュールを選択します。このオプションは、ステップ3で設定した場合にのみ表示されます。

- デフォルト値:1日

- 最小値 – 1時間

- 最大値 – 1週間

[Next] をクリックします。

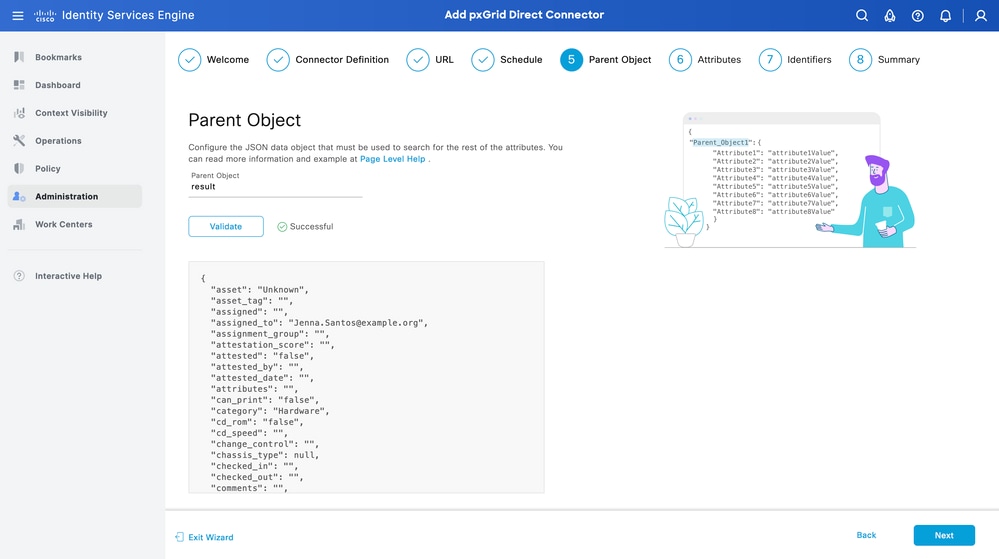

ステップ 5:親オブジェクト

属性を検索するには、JSONキーを入力する必要があります。

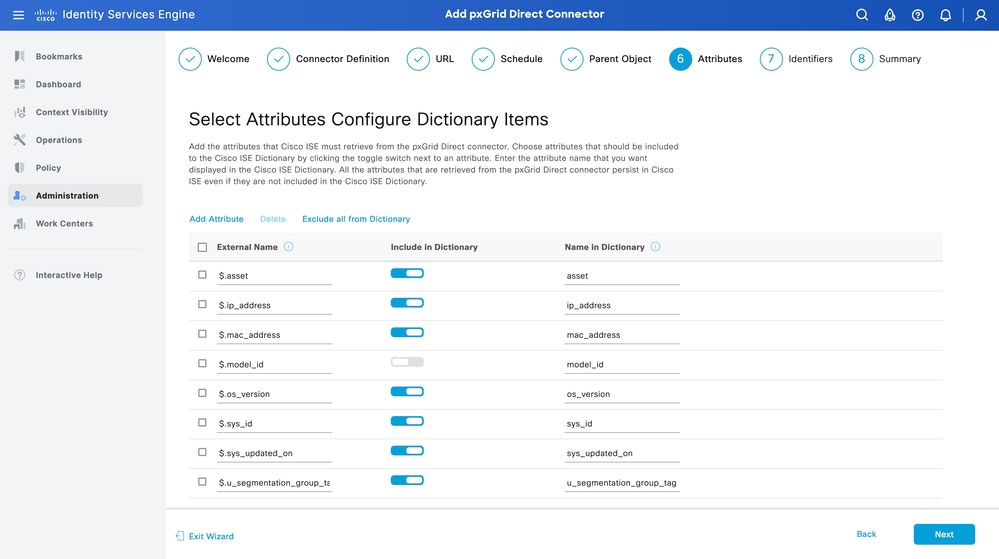

手順 6:属性

ポリシーに使用できる辞書項目を設定するには、JSONの属性を選択します。

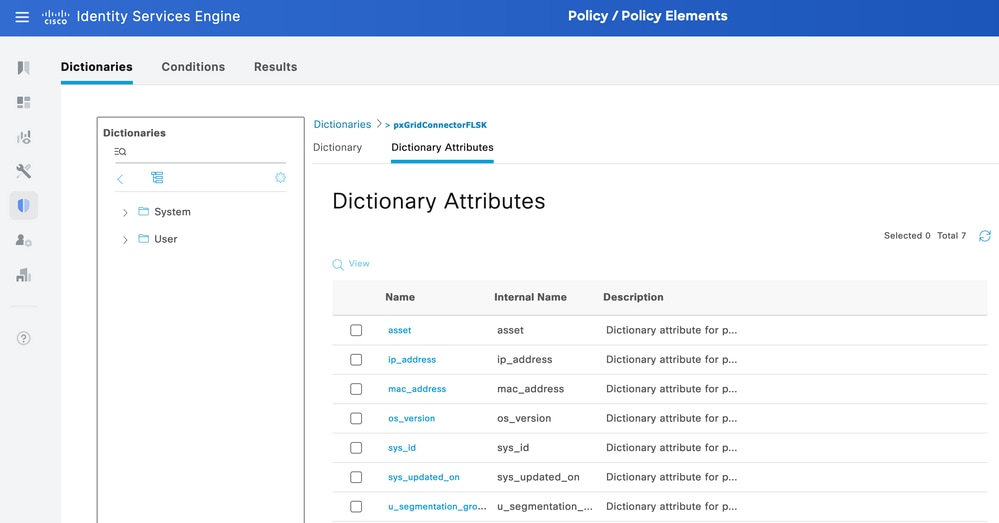

このシナリオでは、Dictionaryに含まれる属性は次のとおりです。

- 資産

- IPアドレス

- mac_address(オプション)

- os_バージョン

- システムID

- sys_update

- u_segmentation_group_tag(セグメンテーショングループ_タグ)

[Next] をクリックします。

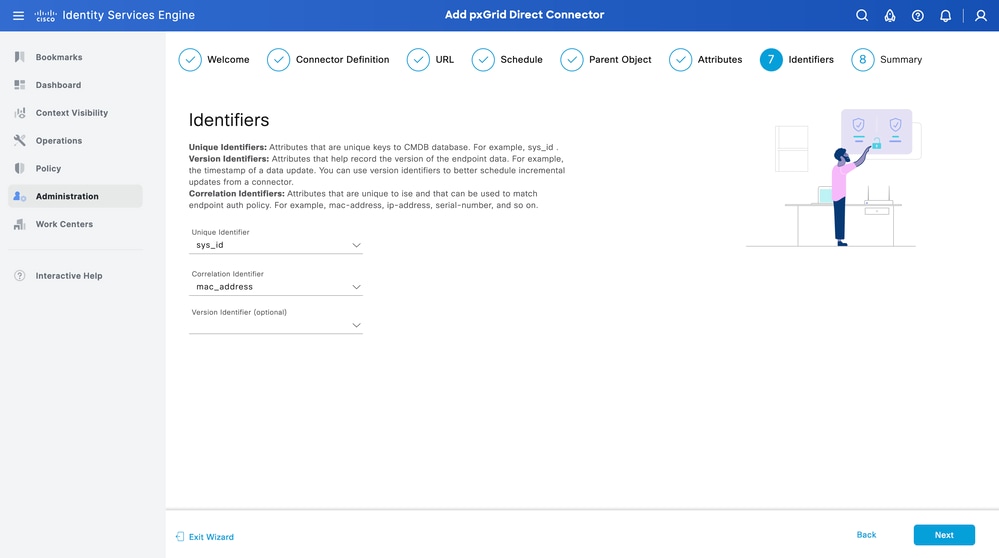

手順 7:識別子

- CMDBデータベースのエンドポイントに固有で、外部REST APIサーバがJSONを取得する場所である固有識別子属性を選択します。

- ISEに固有で、エンドポイントを認可ポリシーに一致させることができる相関識別子属性を選択します。

[Next] をクリックします。

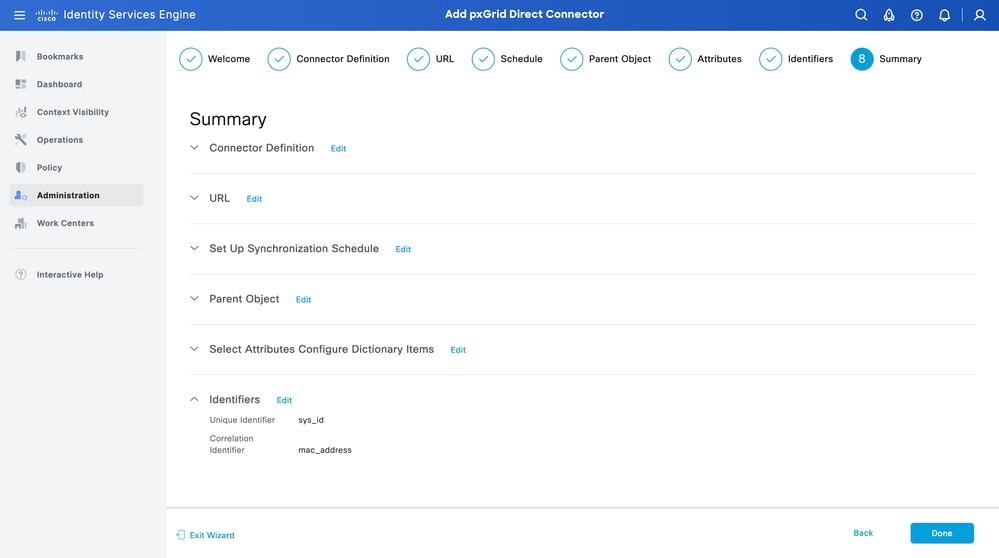

ステップ 8:要約

pxGrid Directコネクタが正しく設定されていることを確認します。[Done] をクリックします。

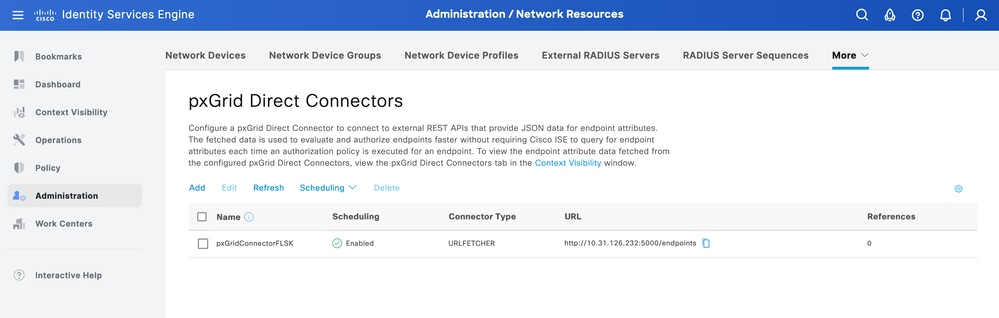

コネクタが完成すると、「pxGridダイレクトコネクタ」ページの下に表示されます。

ステップ 9:検証

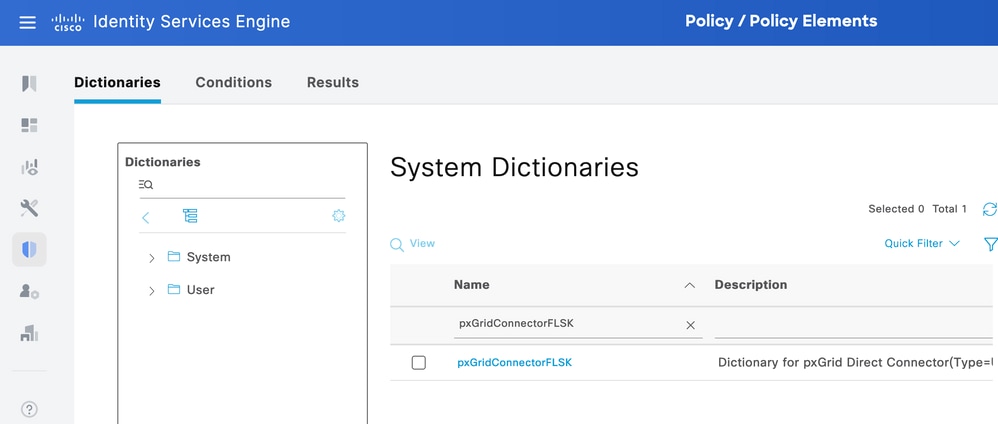

ISEから、Policy > Policy Elements > Dictionary > System Dictionariesに移動します。pxGridダイレクトコネクタの名前でフィルタします。これを選択して、Viewをクリックします。

Dictionary Attributesに移動し、ステップ6でDictionary Itemsとして設定した属性のリストを確認します。

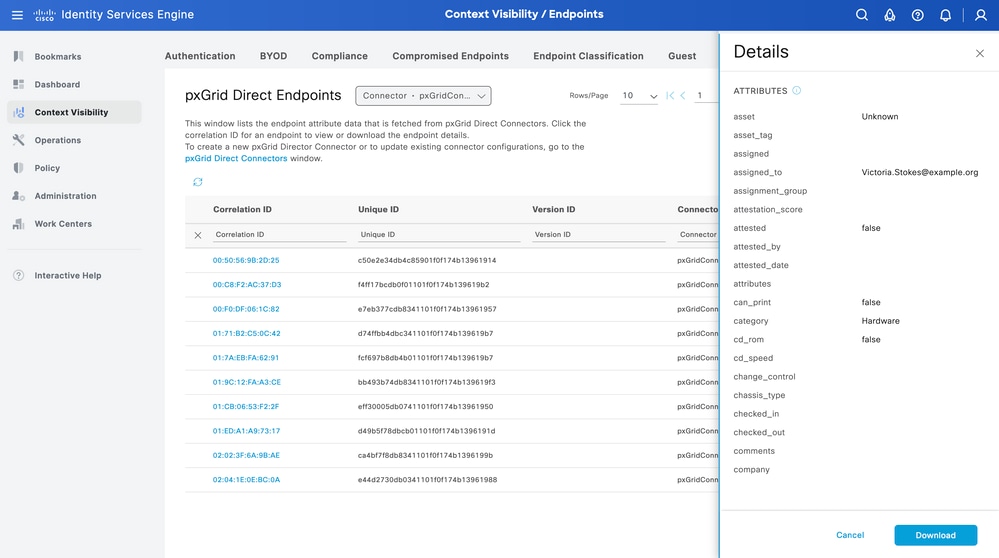

Context Visibility pxGrid Directダッシュボード

ISEから、Context Visibility > Endpoints > More > pxGrid Direct Endpointsの順に移動します。 CorrelationとUnique IDに選択した値を持つエンドポイントのリストが表示されます。

関連付けIDをクリックして詳細を表示するか、特定のエンドポイントの属性をダウンロードします。

pxGridダイレクトディクショナリを使用した許可ポリシーの設定

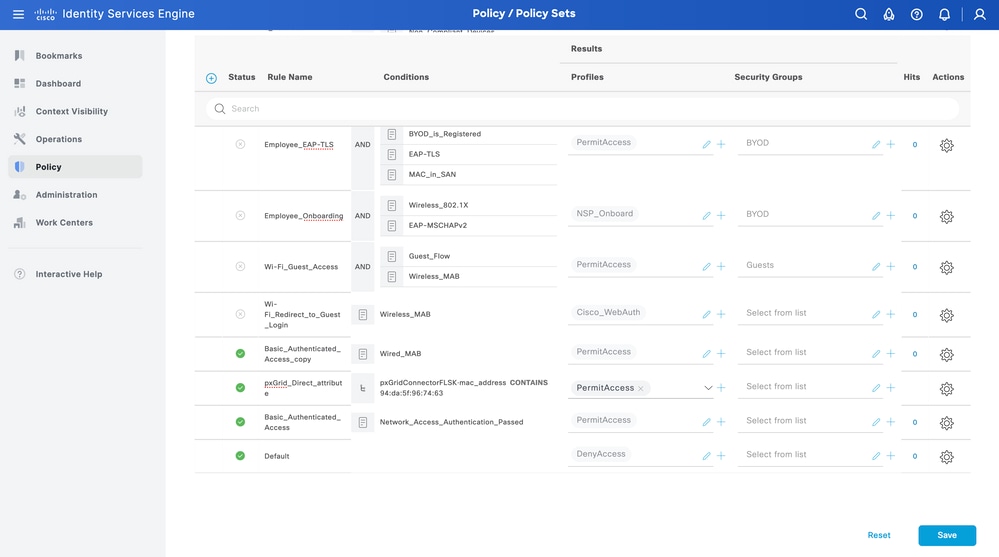

ISEから、Policy > Policy Sets > Select a Policy Set > Authorization Policyの順に移動します。任意の許可ポリシーで歯車アイコンをクリックし、[挿入]を選択します。

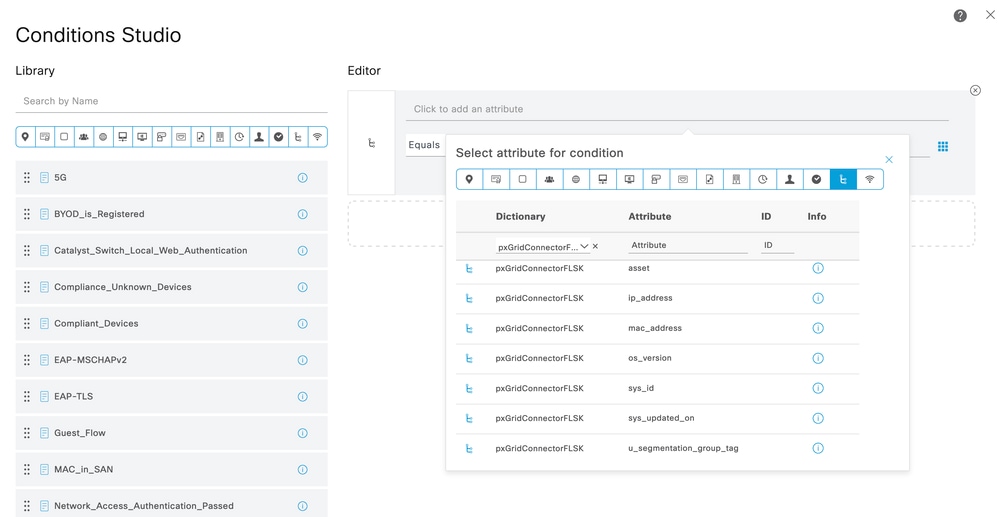

ルールに名前を付け、新しい条件を追加して条件スタジオを開きます。

クリックして新しい属性を追加し、未分類に移動して、pxGridダイレクトコネクタの名前で辞書フィルタの下に表示します。

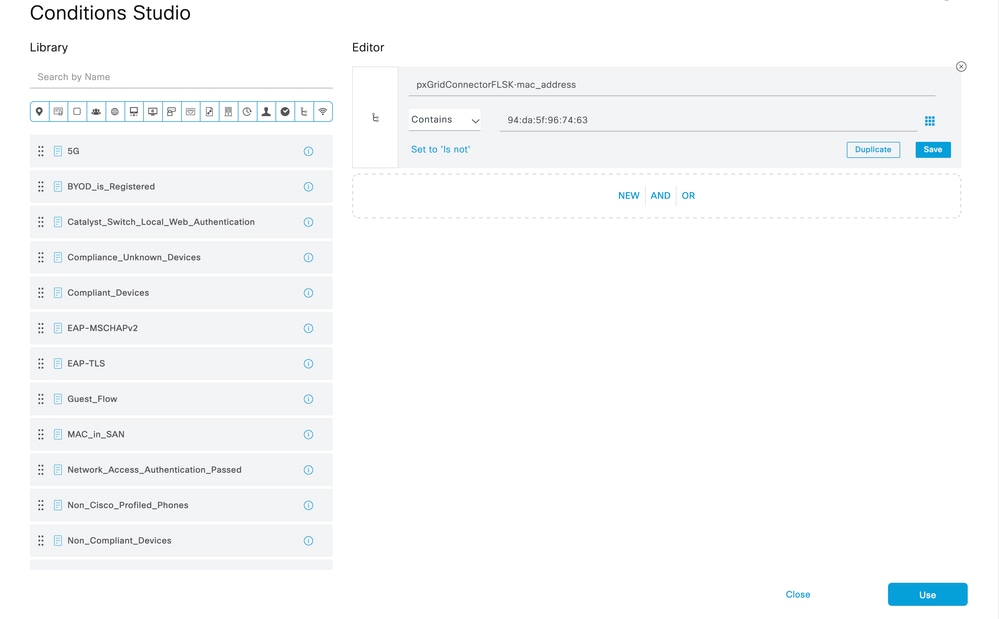

許可ポリシーで処理できる属性を選択し、値を設定します。Useをクリックします。

条件の結果としてプロファイルを選択します。[Save] をクリックします。

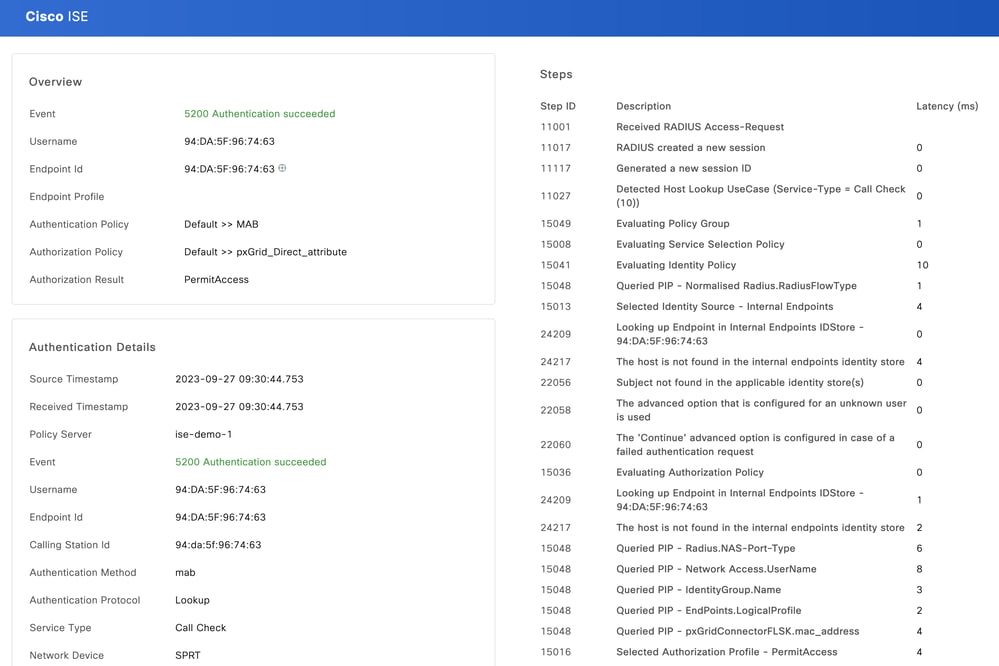

新しいルールをテストします。エンドポイントのRADIUSライブログの詳細と、許可ポリシーの値が、pxGrid Direct Connector属性を持つルール名と同じであることを確認します。

トラブルシュート

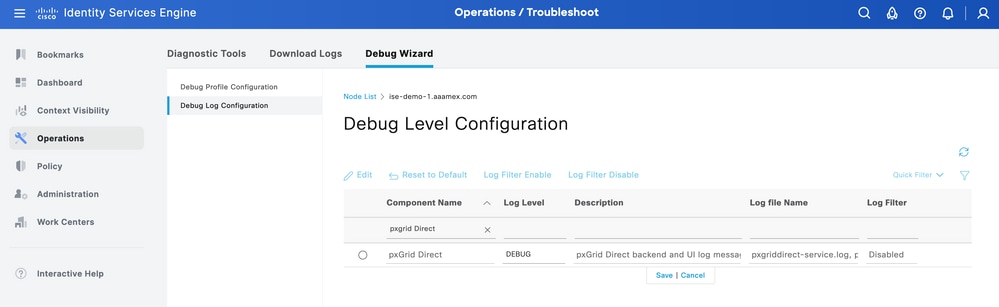

ISEから、Operation > Troubleshoot > Debug Wizard > Debug Log Configurationの順に移動します。Primary Admin Node (PAN)を選択して、Editをクリックします。

コンポーネント名をpxGrid Directでフィルタリングし、必要なログレベルを選択します。[Save] をクリックします。

- ISE PAN CLIでは、ログは次の場所にあります。

admin#show logging application pxgriddirect-service.log

admin#show logging application pxgriddirect-connector.log

- ISE GUIで、Operations > Troubleshoot > Download Logsの順に移動し、ISE PAN > Debug log > Debug Log Type > Application Logsの順に選択します。pxgriddirect-service.logおよびpxgriddirect-connector.logのzipファイルをダウンロードします。

注:

pxgriddirect-serviceのログには、フェッチされたエンドポイントデータが受信され、Cisco ISEデータベースに保存されたかどうかに関連する情報が含まれています。

pxgriddirect-connectorのログには、pxGrid DirectedコネクタがCisco ISEに正常に追加されたかどうかを示す情報が含まれています。