AD のクレデンシャルを使った ISE の管理ポータル アクセスの設定例

内容

はじめに

このドキュメントでは、Cisco Identity Services Engine(ISE)管理 GUI への管理アクセスのために外部アイデンティティ ストアとして Microsoft Active Directory (AD) を使用するための設定例を示します。

前提条件

次の項目に関する知識があることが推奨されます。

- Cisco ISE バージョン 1.1.x 以降の設定

- Microsoft AD

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE バージョン 1.1.x

- Windows Server 2008 リリース 2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

このセクションでは、Cisco ISE 管理 GUI への管理アクセスのために外部アイデンティティ ストアとして Microsoft AD を使用するための設定について説明します。

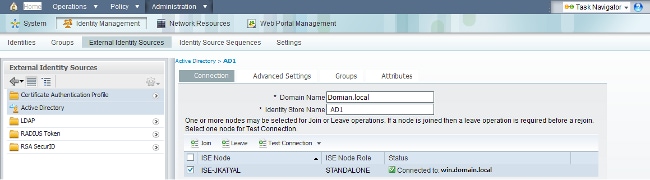

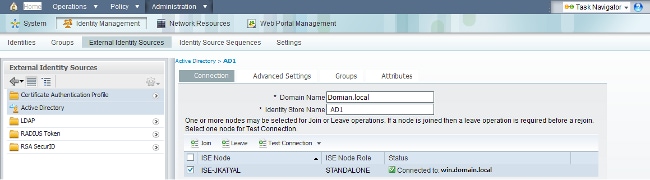

AD への ISE の結合

- [Administration] > [Identity Management] > [External Identity Sources] > [Active Directory] を順に選択します。

- AD の [Domain Name] と [Identity Store Name] を入力し、[Join] をクリックします。

- コンピュータ オブジェクトに追加して変更を加えることのできる AD アカウントのクレデンシャルを入力し、[Save Configuration] をクリックします。

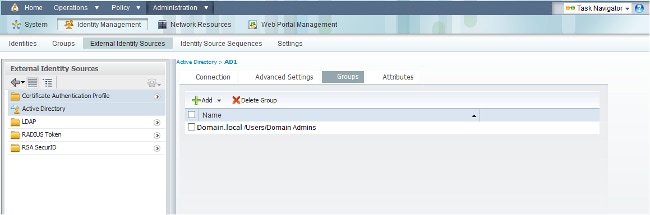

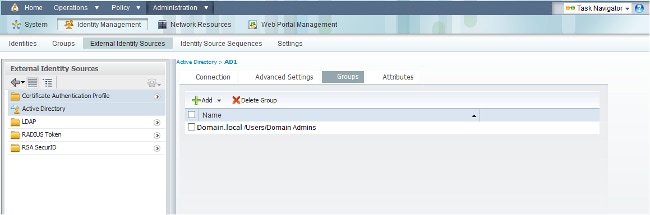

ディレクトリ グループの選択

- [Administration] > [Identity Management] > [External Identity Sources] > [Active Directory] > [Groups] > [Add] > [Select groups form Directory] を順に選択します。

- 管理者が属する 1 つ以上の AD グループをインポートします。

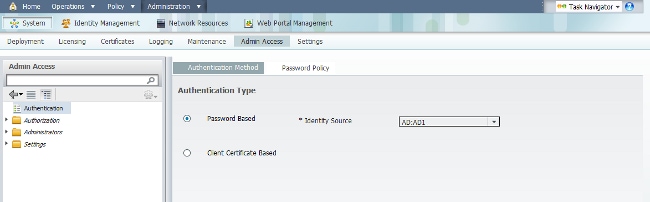

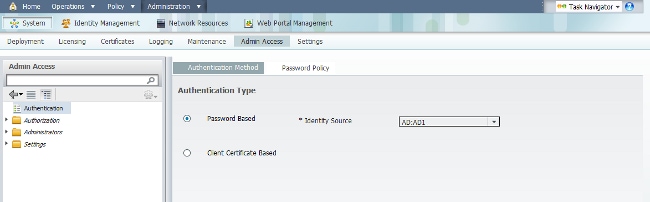

AD 用管理アクセスの有効化

AD のパスワード ベースの認証を有効にするには、次の手順を実行してください。

- [Administration] > [System] > [Admin Access] > [Authentication] を順に選択します。

- [Authentication Method] タブで [Password Based] オプションを選択します。

- [Identity Source] ドロップダウン メニューから [AD] を選択します。

- [Save Changes] をクリックします。

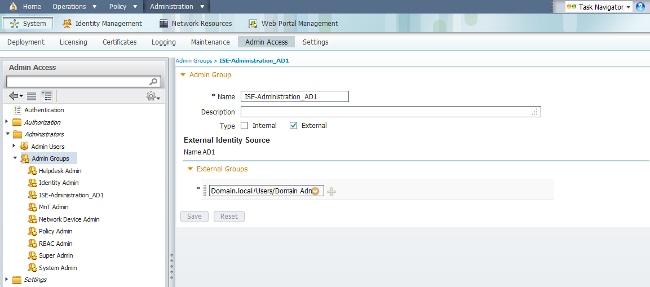

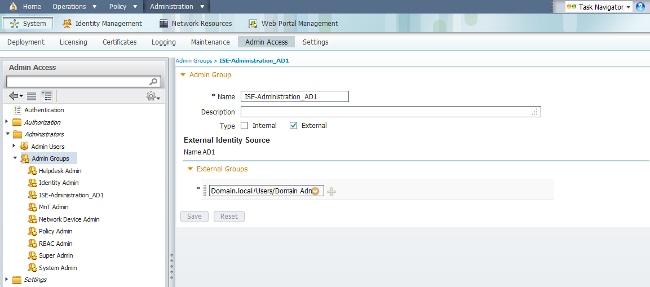

管理グループから AD グループへのマッピングの設定

Cisco ISE 管理グループを定義し、それを AD グループにマップします。これにより認証において、AD のグループ メンバーシップに基づいて管理者の役割ベース アクセス制御(RBAC)権限が判別されます。

- [管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者グループ(Admin Groups)] に移動します。

- テーブルのヘッダーで [Add] をクリックして、新しい [Admin Group] 設定ペインを表示します。

- 新しい管理グループの名前を入力します。

- [Type] フィールドで [External check box] をオンにします。

- [External Groups] ドロップダウン メニューから、[Select Directory Groups] セクションに定義されているとおりに、この管理グループをマップする AD グループを選択します。

- [Save Changes] をクリックします。

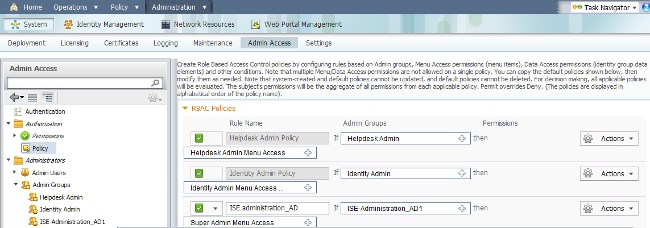

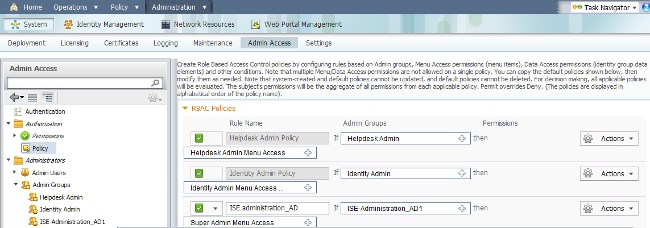

管理グループの RBAC アクセス許可の設定

前のセクションで作成した管理グループに RBAC の権限を割り当てるには、次の手順を実行してください。

- [管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [許可(Authorization)] > [ポリシー(Policy)] に移動します。

- 右側にある [Actions] ドロップダウン メニューから [Insert New Policy Below] を選択して、新しいポリシーを追加します。

- ISE_administration_AD という名前の新しいルールを作成し、[Enable Administrative Access for AD] セクションに定義されている管理グループにマップし、権限を割り当てます。

- [Save Changes] をクリックすると、保存された変更の確認が GUI の右下隅に表示されます。

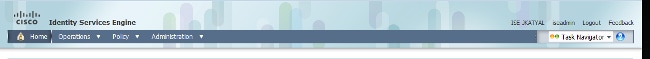

AD クレデンシャルでの ISE へのアクセス

AD クレデンシャルを使用して ISE にアクセスするには、次の手順を実行してください。

- 管理 GUI からログアウトします。

- [Identity Source] ドロップダウン メニューから [AD1] を選択します。

- AD データベースからユーザ名とパスワードを入力し、ログインします。

確認

設定が正しく機能することを確認するには、ISE GUI の右上隅で認証されたユーザ名を検証します。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

09-Sep-2013 |

初版 |

フィードバック

フィードバック