はじめに

このドキュメントでは、Microsoft Active Directory(AD)グループメンバーシップに基づいてTACACS+認証およびコマンド認可を設定する方法について説明します。

背景説明

Identity Service Engine(ISE)2.0以降を使用して、ユーザのMicrosoft Active Directory(AD)グループメンバーシップに基づいてTACACS+認証およびコマンド認可を設定するには、ISEはユーザ、マシン、グループ、属性などのリソースを保存する外部IDストアとしてADを使用します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco IOS®ルータが完全に動作している

- ルータと ISE 間の接続。

- ISE サーバがブートストラップされ、Microsoft AD に接続できる

使用するコンポーネント

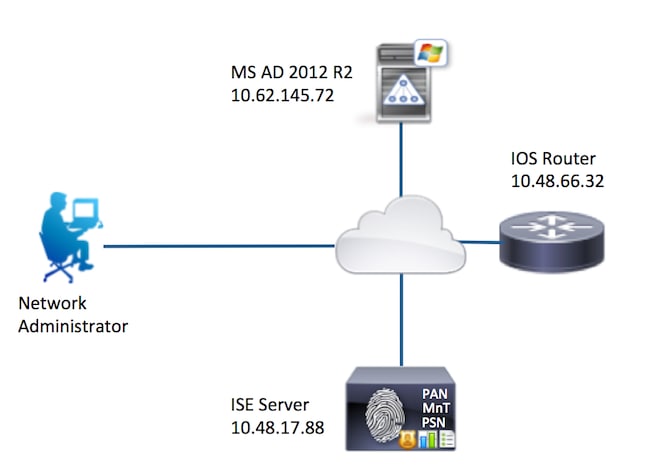

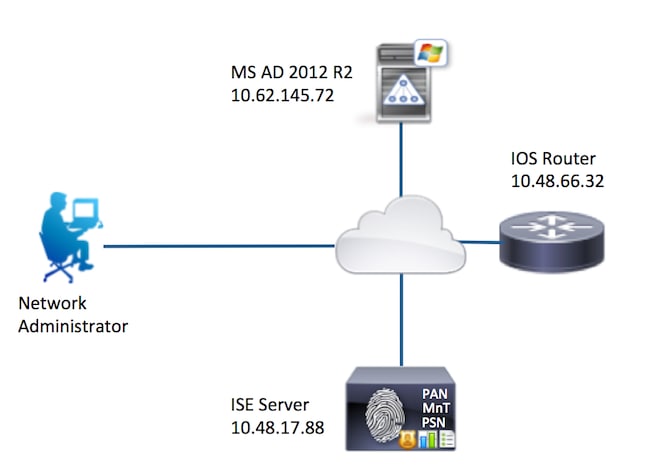

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Service Engine 2.0

- Cisco IOS® ソフトウェア リリース 15.4(3)M3

- Microsoft Windows Server 2012 R2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

表記法の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

設定

この設定の目標は次のとおりです。

- AD 経由の telnet ユーザを認証する

- Telnet ユーザを認可し、ログイン後に特権 EXEC モードを与える

- 検証のため ISEに、実行されたコマンドを確認し、送信する

ネットワーク図

コンフィギュレーション

認証および認可のための ISE の設定

ISE 2.0 の Active Directory への参加

1. Administration > Identity Management > External Identity Stores > Active Directory > Addの順に移動します。[Join Point Name] と [Active Directory Domain] に入力し、[Submit] をクリックします。

2. すべてのISEノードをこのActive Directoryドメインに参加させるプロンプトが表示されたら、Yesをクリックします。

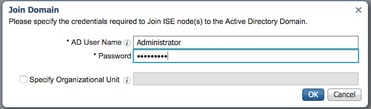

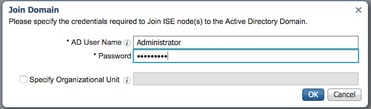

3. ADのユーザ名とパスワードを入力し、OKをクリックします。

ISEでのドメインアクセスに必要なADアカウントは、次のいずれかになります。

- 各ドメインのドメインユーザ権限にワークステーションを追加

- ISEマシンのアカウントがドメインに参加する前に作成される各コンピュータコンテナに対するコンピュータオブジェクトの作成またはコンピュータオブジェクトの削除の権限

注:シスコでは、ISEアカウントのロックアウトポリシーを無効にし、誤ったパスワードが管理者に使用された場合に管理者にアラートを送信するようにADインフラストラクチャを設定することを推奨します。誤ったパスワードが入力されると、ISEは必要なときにマシンアカウントを作成または変更しないため、すべての認証が拒否される可能性があります。

4. 運用状況の確認ノードのステータスが「Completed」と表示されている必要があります。[Close] をクリックします。

5. ADのステータスはOperationalです。

6. 「グループ」>「追加」>「ディレクトリからグループを選択」>「グループの取得」に移動します。次の図に示すように、[Network Admins] AD グループと [Network Maintenance Team] AD グループのチェックボックスをオンにします。

注:ユーザadminはNetwork Admins ADグループのメンバーです。このユーザにはフルアクセス権限があります。このユーザは、Network Maintenance Team ADグループのメンバーです。このユーザは show コマンドだけを実行できます。

7. Saveをクリックして、取得したADグループを保存します。

ネットワーク デバイスの追加

[Work Centers] > [Device Administration] > [Network Resources] > [Network Devices] に移動します。[Add] をクリックします。[Name] と [IP Address] を入力し、[TACACS+ Authentication Settings] チェックボックスをオンにして、[Shared Secret] に共有秘密キーを入力します。

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

[Administration] > [System] > [Deployment] を選択します。 必要なノードを選択します。Enable Device Admin Serviceチェックボックスを選択して、Saveをクリックします。

注:TACACSの場合、個別のライセンスをインストールする必要があります。

TACACSコマンドセットの設定

2 つの コマンド セットを設定します。1つ目はユーザadmin用のPermitAllCommandsで、デバイス上のすべてのコマンドを許可します。2つ目はuserユーザ用のPermitShowCommandsで、showコマンドのみを許可します。

1. Work Centers > Device Administration > Policy Results > TACACS Command Setsの順に移動します。[Add] をクリックします。PermitAllCommandsという名前を入力し、リストにないPermit any commandチェックボックスを選択して、Submitをクリックします。

2. Work Centers > Device Administration > Policy Results > TACACS Command Setsの順に移動します。[Add] をクリックします。[Name] に [PermitShowCommands] を入力し、[Add] をクリックし、show および exit コマンドを許可します。デフォルトで引数が空白のままの場合、すべての引数が含まれます。[Submit] をクリックします。

TACACSプロファイルの設定

1 つの TACACS プロファイルを設定します。TACACS プロファイルは、ACS のシェル プロファイルと同じ概念です。実際のコマンドの適用は、コマンド セットを通じて行います。[Work Centers] > [Device Administration] > [Policy Results] > [TACACS Profiles] を選択します。[Add] をクリックします。[Name] に「ShellProfile」と入力し、[Default Privilege] チェックボックスをオンにして、値 15 を入力します。[Submit] をクリックします。

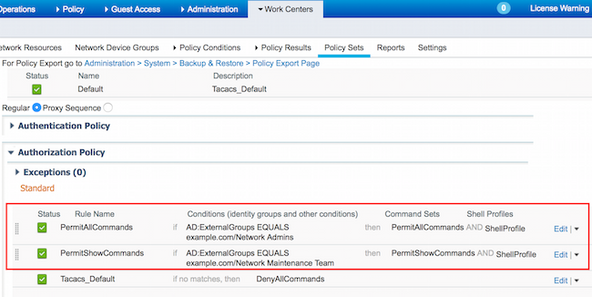

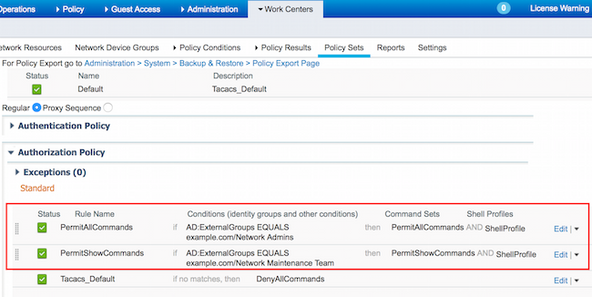

TACACS認可ポリシーの設定

デフォルトで認証ポリシーは All_User_ID_Stores を指し、これは AD を含むため、未変更のままにします。

[Work Centers] > [Device Administration] > [Policy Sets] > [Default] > [Authorization Policy] > [Edit] > [Insert New Rule Above] を選択します。

2つの認可ルールが設定されます。最初のルールは、Network Admins ADグループメンバーシップに基づいて、TACACSプロファイルShellProfileとコマンドセットPermitAllCommandsを割り当てます。2 つ目のルールは、TACACS プロファイルの ShellProfile とコマンド セットの PermitShowCommands を、Network Maintenance Team AD グループ メンバーシップに基づいて割り当てます。

認証および認可のための Cisco IOS ルータの設定

認証と認可のために Cisco IOS ルータを設定するには、次の手順を実行します。

1. 次に示すように、フォールバックの完全な権限を持つローカルユーザをusernameコマンドで作成します。

username cisco privilege 15 password cisco

2. aaa new-modelを有効にします。TACACS サーバ ISE を指定し、ISE_GROUP グループに配置します。

aaa new-model

tacacs server ISE

address ipv4 10.48.17.88

key cisco

aaa group server tacacs+ ISE_GROUP

server name ISE

注:サーバキーは、以前にISEサーバで定義したキーと一致します。

3. 次に示すようにtest aaaコマンドを使用して、TACACSサーバの到達可能性をテストします。

Router#test aaa group tacacs+ admin Krakow123 legacy

Attempting authentication test to server-group tacacs+ using tacacs+

User was successfully authenticated.

前のコマンドの出力では、TACACS サーバが到達可能であり、ユーザが正常に認証されたことを示しています。

4. ログインを設定して認証を有効にし、次に示すようにexecおよびコマンド認可を使用します。

aaa authentication login AAA group ISE_GROUP local

aaa authentication enable default group ISE_GROUP enable

aaa authorization exec AAA group ISE_GROUP local

aaa authorization commands 0 AAA group ISE_GROUP local

aaa authorization commands 1 AAA group ISE_GROUP local

aaa authorization commands 15 AAA group ISE_GROUP local

aaa authorization config-commands

注:作成される方式リストの名前はAAAです。これは、後で回線vtyに割り当てる際に使用されます。

5. 回線vty 0 4に方式リストを割り当てます。

line vty 0 4

authorization commands 0 AAA

authorization commands 1 AAA

authorization commands 15 AAA

authorization exec AAA

login authentication AAA

確認

Cisco IOS ルータ の検証

1. ADのフルアクセスグループに属するadminとしてCisco IOSルータにTelnetします。Network Admins グループは、ISE で設定される ShellProfile と PermitAllCommands コマンド セットにマッピングされる AD グループです。フル アクセスを確認するコマンドを実行します。

Username:admin

Password:

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption aes

Router(config-isakmp)#exit

Router(config)#exit

Router#

2. ADの制限付きアクセスグループに属するユーザとしてCisco IOSルータにTelnet接続します。Network Maintenance Team グループは、ISE で設定される ShellProfile と PermitShowCommands コマンド セットにマッピングされる AD グループです。show コマンドのみ発行されることを確認するコマンドを実行します。

Username:user

Password:

Router#show ip interface brief | exclude unassigned

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 10.48.66.32 YES NVRAM up up

Router#ping 8.8.8.8

Command authorization failed.

Router#configure terminal

Command authorization failed.

Router#show running-config | include hostname

hostname Router

Router#

ISE 2.0 の検証

1. 「操作」>「TACACS Livelog」に移動します。実行した試行が表示されることを確認します。

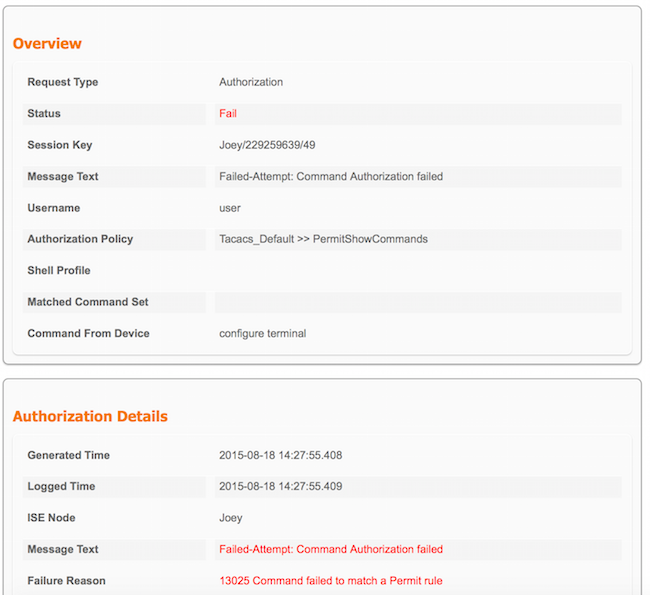

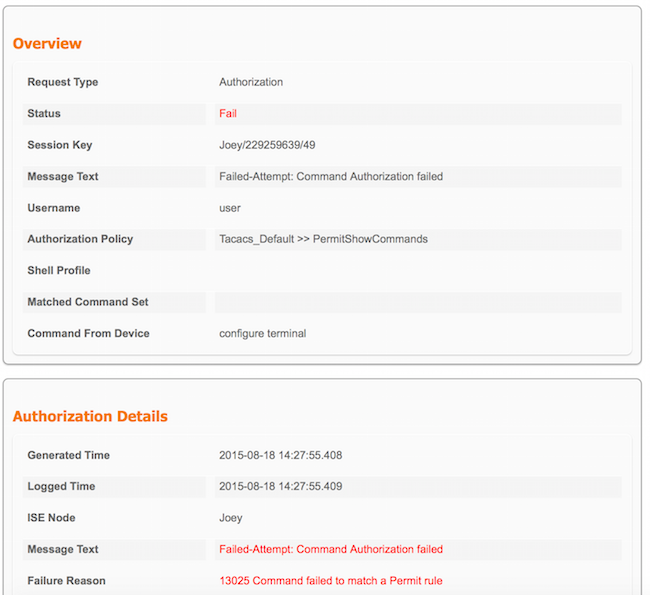

2. 赤色のレポートの1つの詳細をクリックします。以前に実行されたコマンドの失敗が確認できます。

トラブルシュート

エラー: 13025コマンドが許可ルールに一致しませんでした

認可ポリシーで予測されるコマンド セットが選択されていることを確認するため、SelectedCommandSet 属性を確認します。

関連情報

テクニカル サポートとドキュメント - Cisco Systems

ISE 2.0 リリース ノート

ISE 2.0 ハードウェア インストール ガイド

ISE 2.0 アップグレード ガイド

ACS から ISE への移行ツール ガイド

ISE 2.0 Active Directory 統合ガイド"

ISE 2.0 エンジン管理者ガイド

フィードバック

フィードバック