はじめに

このドキュメントでは、USBマス ストレージ デバイスが切断されている場合のみ、ネットワークへのフル アクセスを提供するよう、Cisco Identity Services Engine(ISE)を設定する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 適応型セキュリティ アプライアンス(ASA)CLI の設定およびセキュア ソケット レイヤ(SSL)VPN の設定に関する基本的知識

- ASA でのリモート アクセス VPN 設定に関する基本的な知識

- ISE サービスとポスチャ サービスに関する基本的な知識

使用するコンポーネント

Cisco Identity Services Engine(ISE)バージョン 2.1 および AnyConnect Secure Mobility Client 4.3 は、USB マス ストレージのチェックおよび修復機能をサポートしています。このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- Cisco ASA ソフトウェア バージョン 9.2(4) 以降

- Cisco AnyConnect セキュア モビリティ クライアント バージョン 4.3 以降を備えた Microsoft Windows Version 7

- Cisco ISE リリース 2.1 以降

設定

ネットワーク図

フローは次のとおりです。

- この時点では、ユーザはまだ VPN に接続していません。プライベートの USB マス ストレージ デバイスが接続され、ユーザはデバイス内のデータにアクセスできます。

- AnyConnect クライアントから開始された VPN セッションが ISE を介して認証されます。エンドポイントのポスチャ ステータスは不明です。「Posture_Unknown」というルールが該当し、この結果、セッションは ISE にリダイレクトされます。

- USBチェックでは、AC ISEポスチャに新しいクラスのチェックが導入され、同じISE制御ネットワーク内に存在する限り、エンドポイントを継続的に監視します。唯一使用できる論理的な修復アクションは、ドライブ文字で識別されるUSBデバイスをブロックすることです

- ASA 上の VPN セッションが更新され、リダイレクト ACL が削除され、フル アクセスが許可されます。

ここでは VPN セッションの例を挙げていますが、ポスチャ機能は、その他のアクセス タイプでも問題なく動作します。

ASA

ASA は、AAA サーバとして ISE を使用して、リモート SSL VPN アクセス用に設定されています。REDIRECT ACL とともに Radius CoA を設定する必要があります。

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

詳細については、次のドキュメントを参照してください。

AnyConnect 4.0 と ISE バージョン 1.3 統合の設定例

ISE

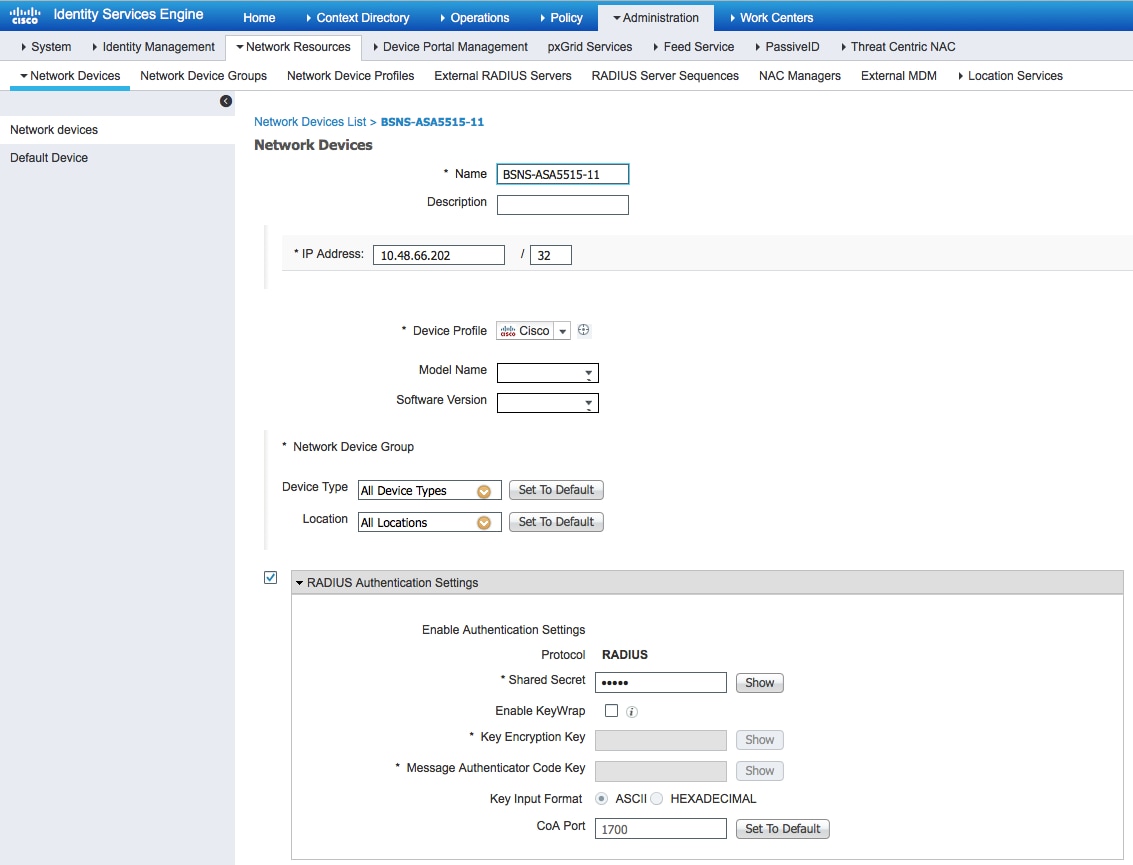

ステップ 1:ネットワークデバイスの設定

[Administration] > [Network Resources] > [Network Devices] の順に選択し、ASA を追加します。

ステップ 2:ポスチャの条件とポリシーの設定

ポスチャ条件が更新されていることを確認します。Administration > System > Settings > Posture > Updates > Update now option。

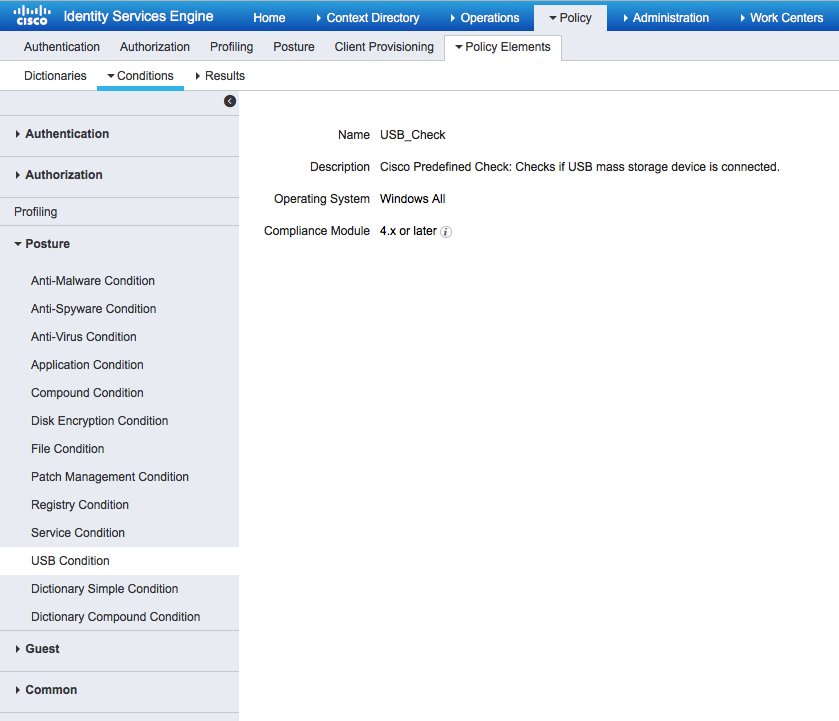

ISE 2.1 では、USB 条件が事前に設定されています。これにより、USB マス ストレージ デバイスが接続されているかどうかがチェックされます。

[Policy] > [Policy Elements] > [Conditions] > [Posture] > [USB Condition] の順に選択して、既存の条件を確認します。

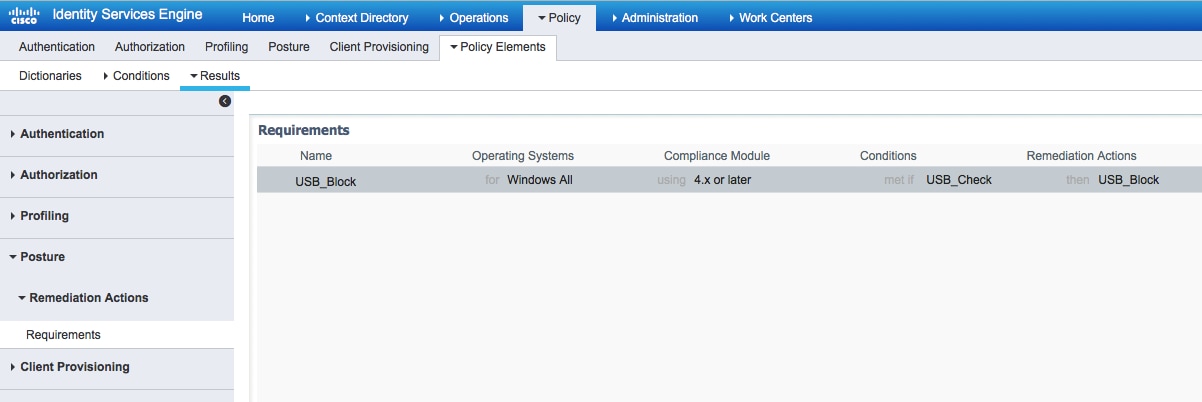

[Policy] > [Policy Elements] > [Results] > [Posture] > [Requirements] の順に選択して、この条件を使用する、事前設定された要件を確認します。

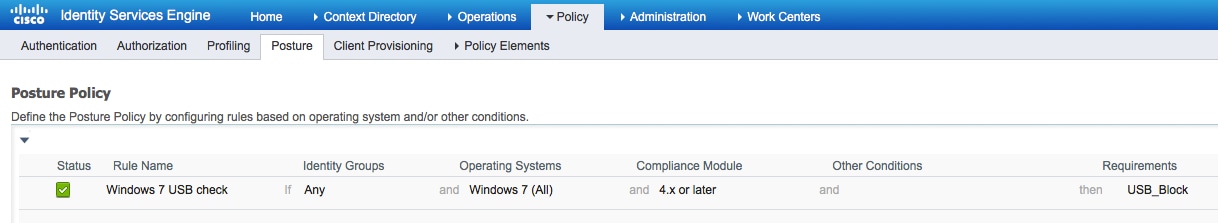

[Policy] > [Posture] を選択して、すべての Windows がこの要件を使用するための条件を追加します。

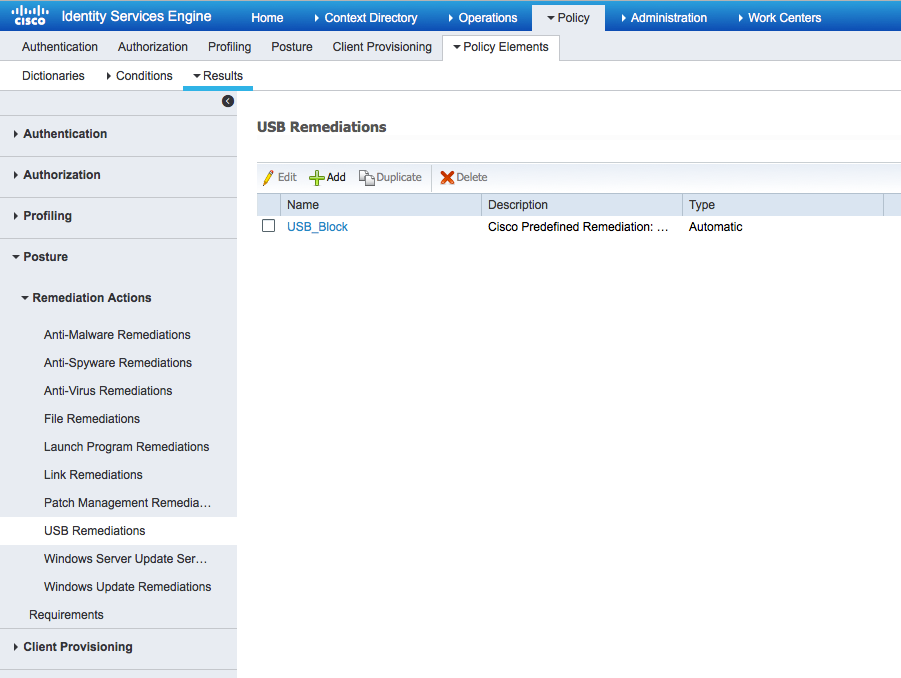

[Policy] > [Policy Elements] > [Results] > [Posture] > [Remediation Actions] > [USB Remediations] の順に選択して、USB ストレージ デバイスをブロックする、事前設定された修復アクションを確認します。

ステップ 3:クライアントプロビジョニングのリソースとポリシーの設定

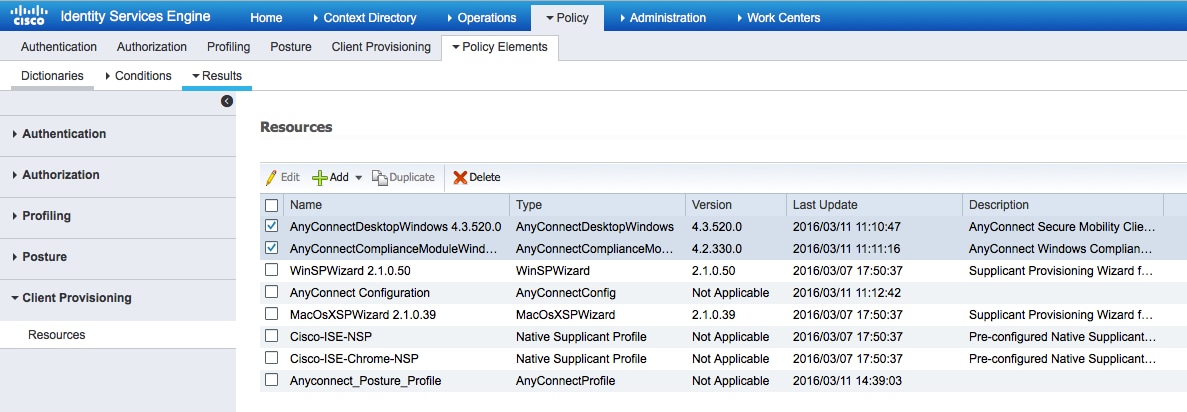

[Policy] > [Policy Elements] > [Client Provisioning] > [Resources] の順に選択して、Cisco.com からコンプライアンス モジュールをダウンロードし、AnyConnect 4.3 パッケージを手動でアップロードします。

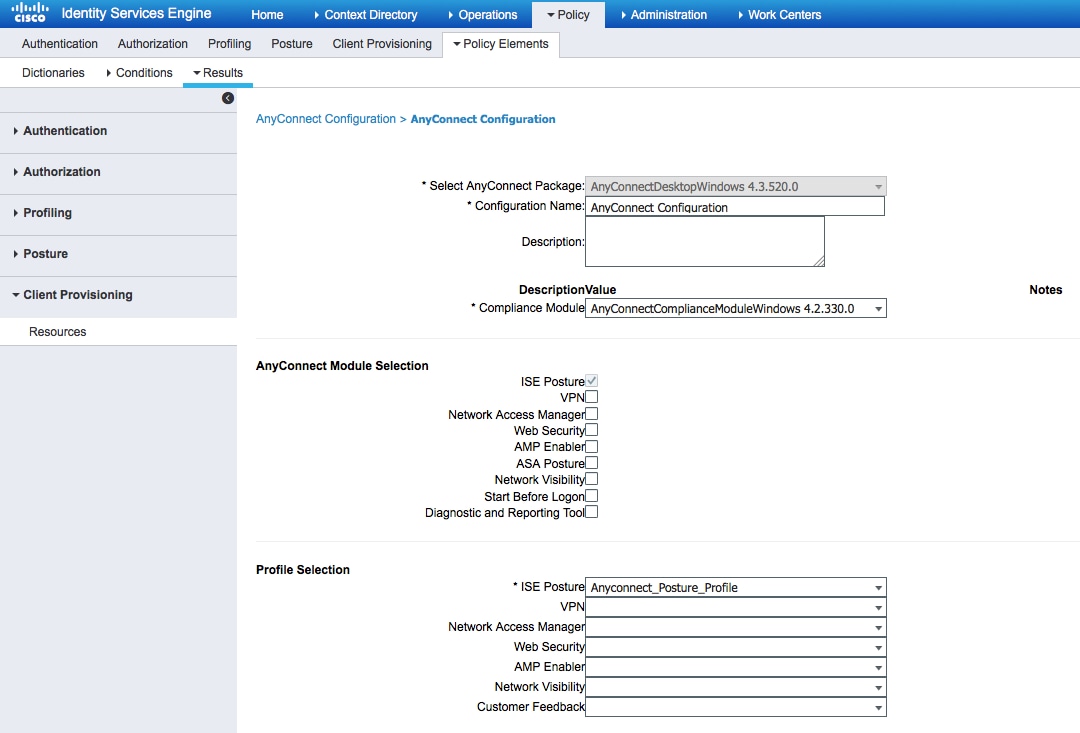

Add > NAC AgentまたはAnyConnect Posture Profileを使用して、デフォルト設定でAnyConnectポスチャプロファイル(名前:Anyconnect_Posture_Profile)を作成します。

Add > AnyConnect Configurationを使用して、AnyConnect設定(名前:AnyConnect Configuration)を追加します。

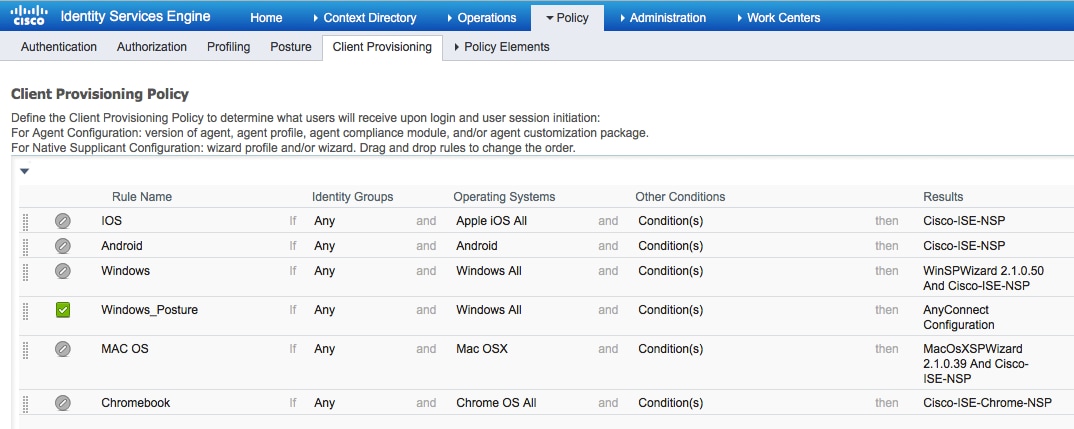

[Policy] > [Client Provisioning] の順に選択して、Windows が「AnyConnect Configuration」を使用するための新しいルール(Windows_Posture)を作成します。

ステップ 4:許可ルール(Authorization Rule)の設定

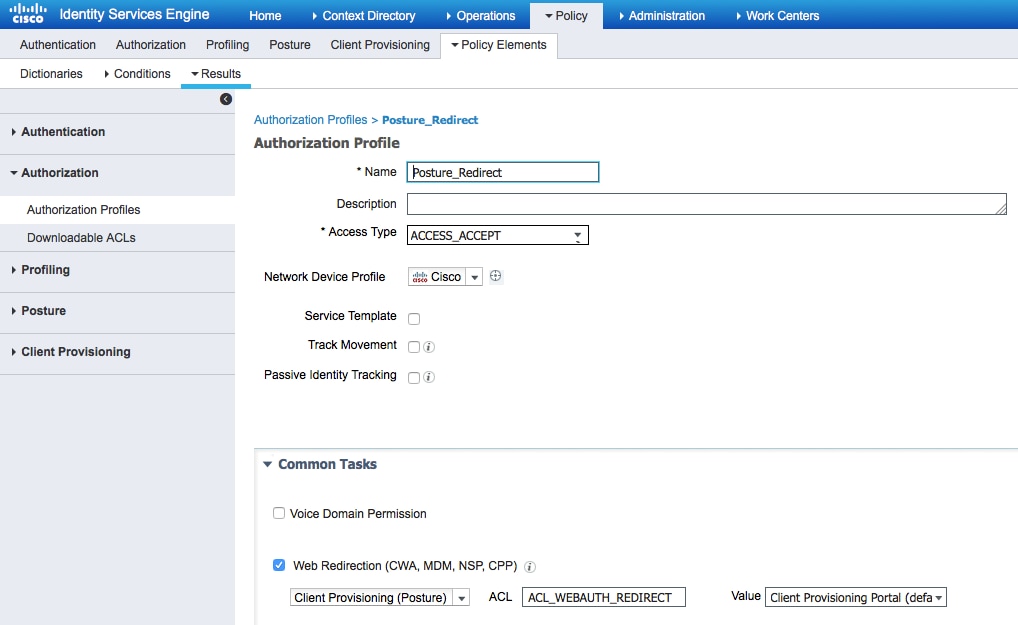

Policy > Policy Elements > Results > Authorizationで、デフォルトのクライアントプロビジョニングポータルにリダイレクトする認可プロファイル(名前:Posture_Redirect)を追加します。

注:ACL_WEBAUTH_REDIRECT ACLはASAで定義されます。

[Policy] > [Authorization] の順に選択して、リダイレクトの許可ルールを作成します。ISE では、準拠デバイスに対する許可ルールが事前設定されています。

エンドポイントがルールに準拠している場合は、フル アクセスが許可されます。ステータスが不明、または非準拠のエンドポイントに対しては、クライアント プロビジョニングのリダイレクションが返されます。

確認

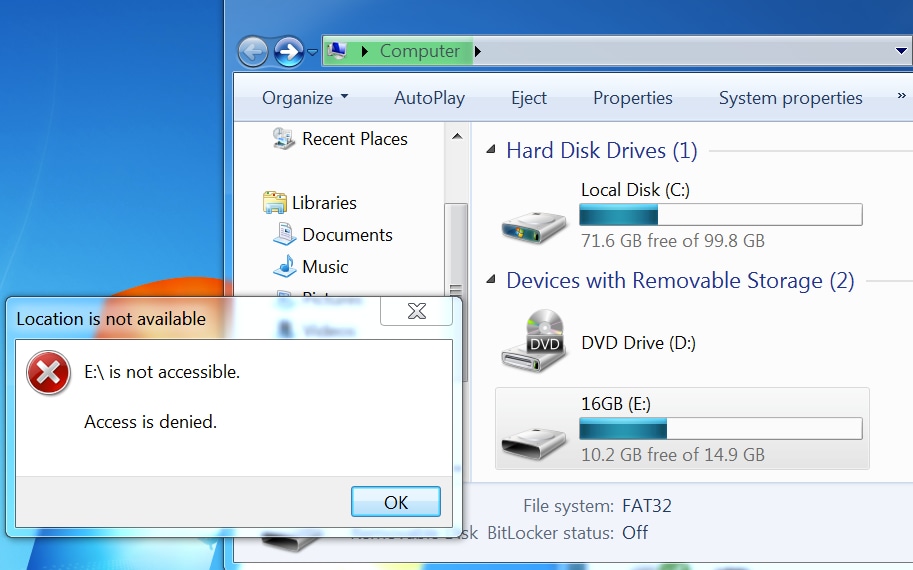

VPN セッションの確立前

USB デバイスが接続され、ユーザがこのデバイス内のデータにアクセスできます。

VPN セッションの確立

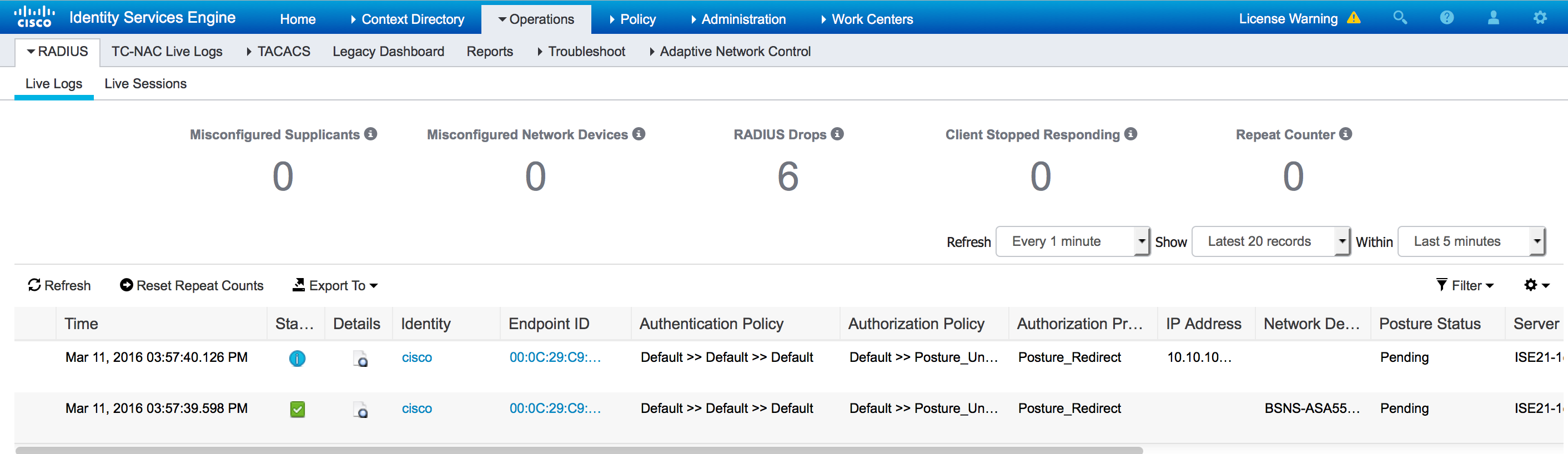

認証中、ISE は Posture_Redirect Authorization プロファイルの一環として、リダイレクト アクセス リストおよびリダイレクト URL を返します。

VPN セッションの確立後は、クライアントからの ASA トラフィックはリダイレクト アクセス リストに基づきリダイレクトされます。

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

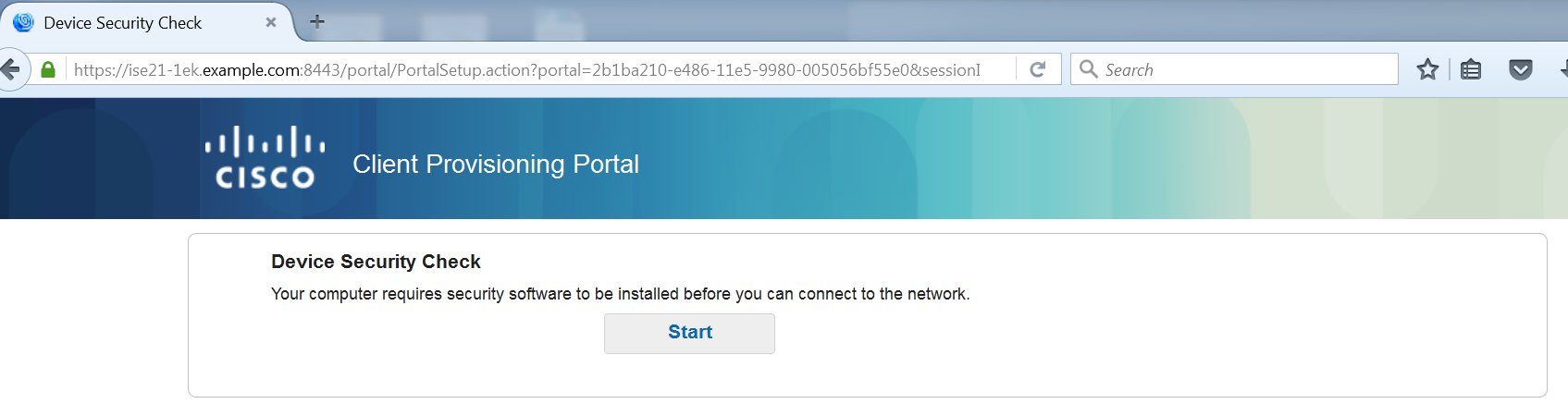

クライアント プロビジョニング

この段階では、エンドポイントの Web ブラウザ トラフィックは ISE にリダイレクトされ、クライアント プロビジョニングが行われます。

必要に応じて、AnyConnect とともに、ポスチャおよびコンプライアンス モジュールが更新されます。

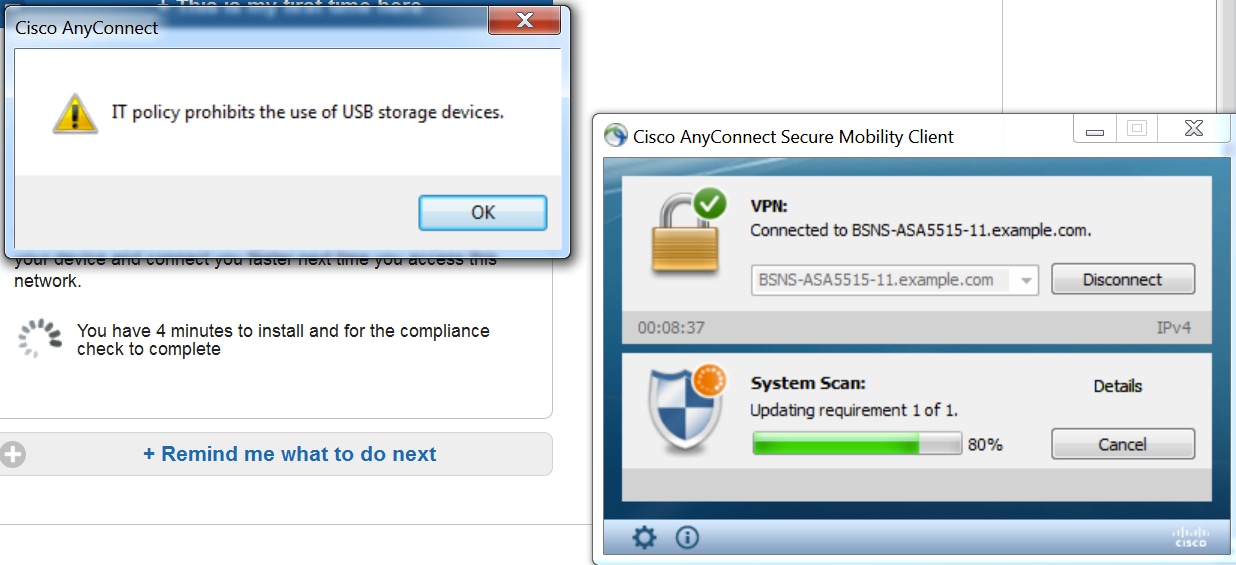

ポスチャのチェックと CoA

ポスチャ モジュールが実行され、ISE が検出され(enroll.cisco.comでの処理が正常に行われるために DNS A レコードが必要になる場合があります)、ポスチャ条件がダウンロードおよびチェックされます。USB デバイスをブロックする新たな OPSWAT v4 アクションが使用されます。設定したメッセージがユーザに表示されます。

ユーザがこのメッセージを確認すると、ユーザはこの USB デバイスを使用できなくなります。

ASA は、フル アクセスを許可するリダイレクト ACL を削除します。AnyConnect はコンプライアンス状況を報告します。

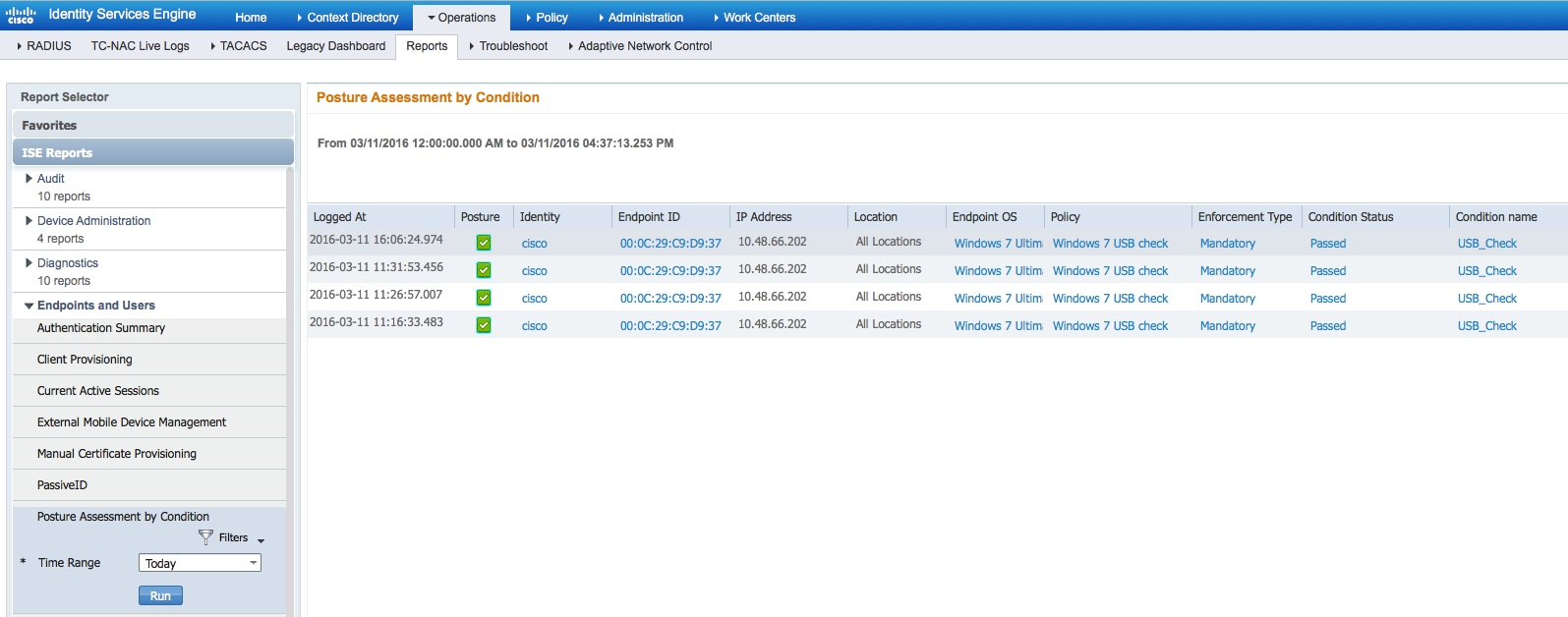

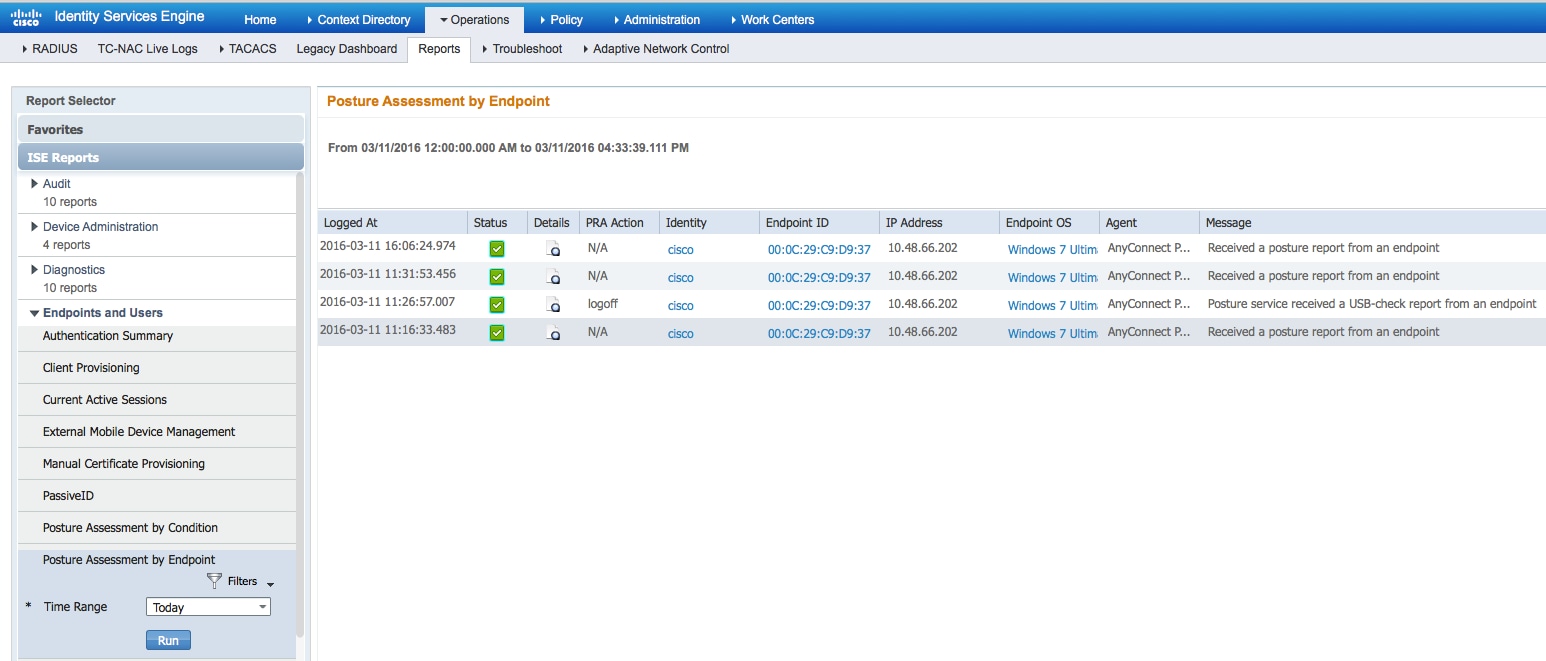

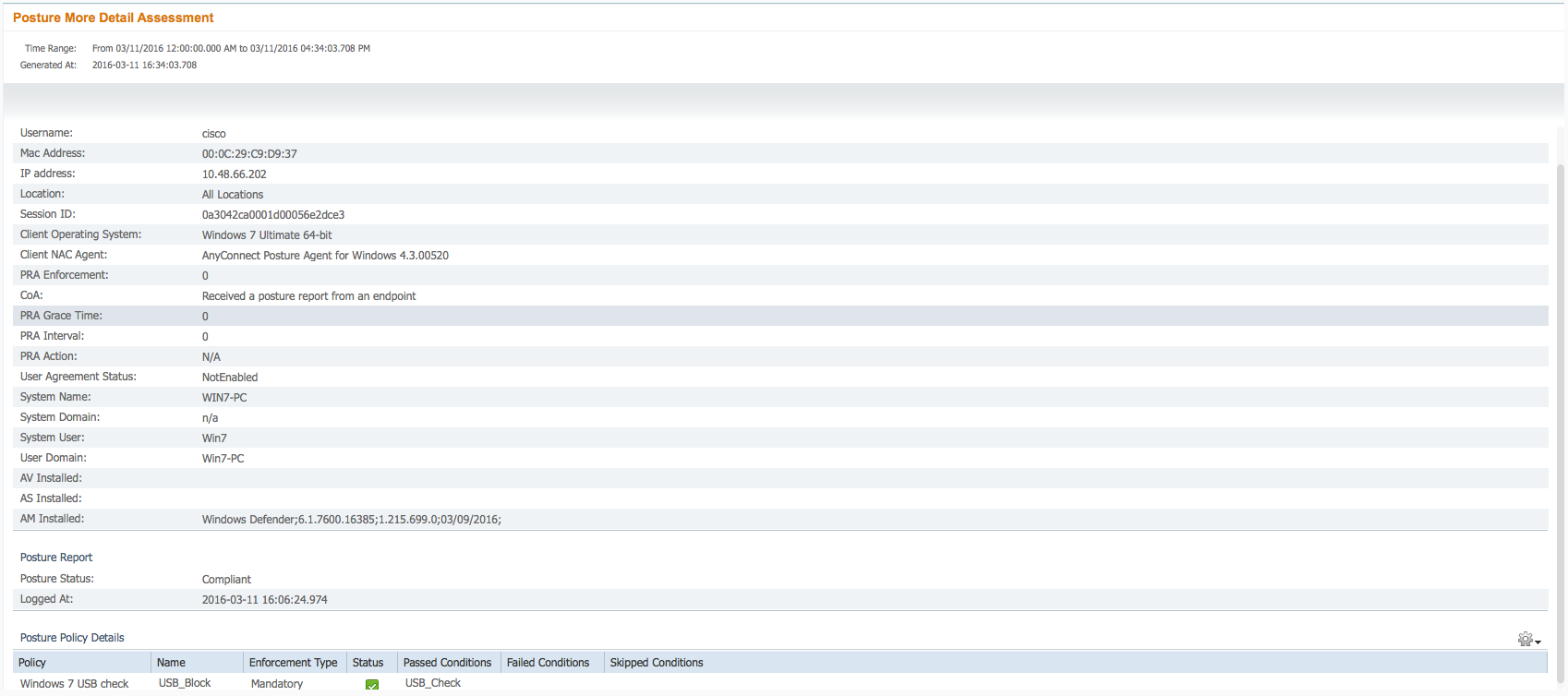

また、ISE の詳細レポートでは、要求される条件を満たしたエンドポイントを確認できます。

条件別のポスチャ アセスメント:

エンドポイント別ポスチャ評価:

エンドポイントの詳細レポート:

トラブルシュート

ISE では不適合条件の詳細を確認できます。これに従い、適切なアクションを実行する必要があります。

参考資料