はじめに

このドキュメントでは、Simple Certificate Enrollment Protocol(SCEP)に使用される2つの証明書(Exchange Enrollment Agent(EEM)とMicrosoft Active Directory 2012のCEP暗号化証明書)を更新する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Microsoft Active Directory の設定に関する基本的な知識

- Public Key Infrastracture(PKI)に関する基本的な知識

- Identity Services Engine (ISE)の基本的な知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Services Engine バージョン 2.0

- Microsoft Active Directory 2012 R2

問題

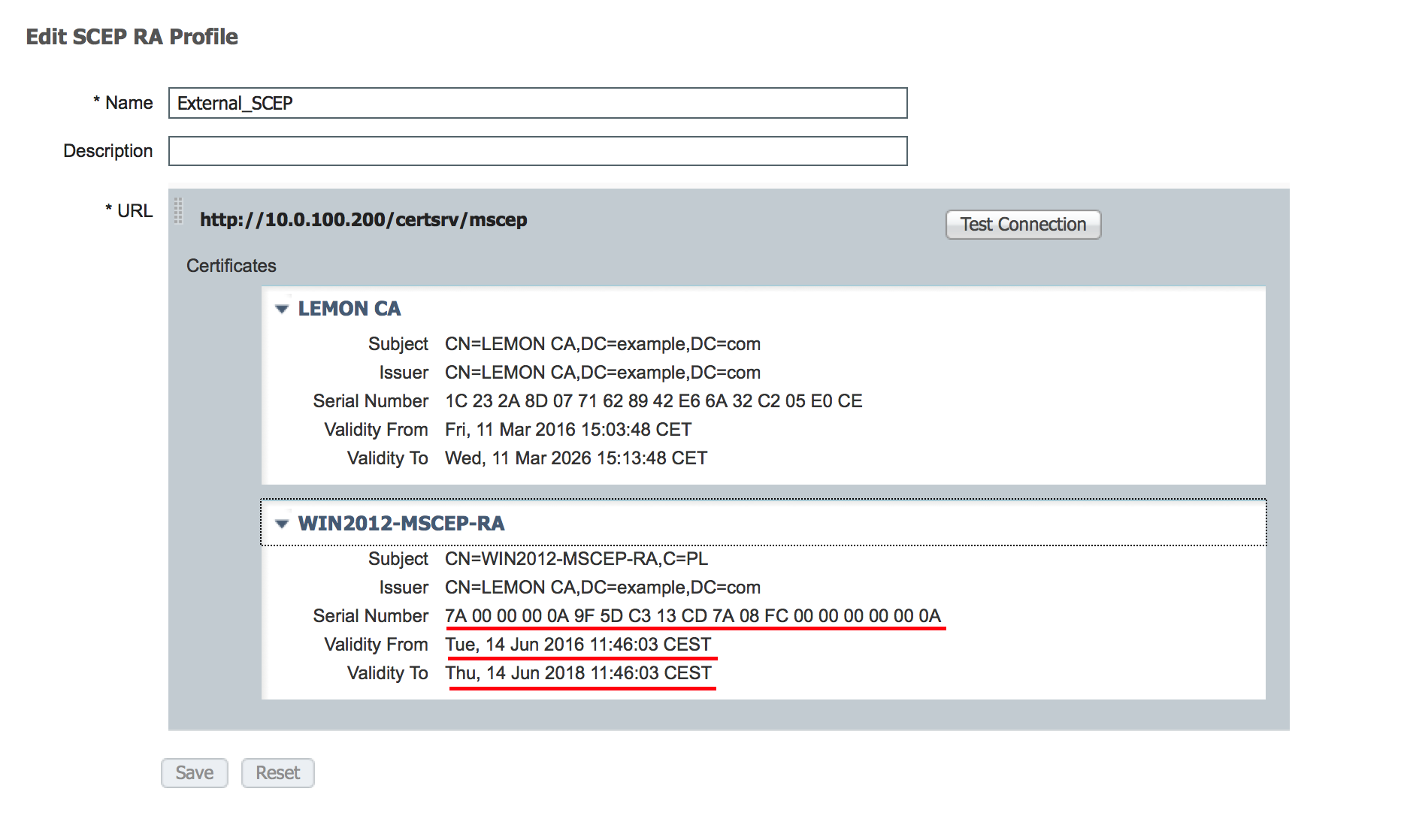

Cisco ISE では、SCEP プロトコルを使用して、個人用デバイス登録(BYOD オンボード)をサポートしています。外部 SCEP CA を使用する場合、この CA は、ISE の SCEP RA プロファイルによって定義されます。SCEP RA のプロファイルが作成されると、次の 2 つの証明書が信頼できる証明書ストアに自動的に追加されます。

- CA ルート証明書

- CA によって署名される RA(登録局)証明書

RA は、登録するデバイスからのリクエストを受信して検証し、クライアント証明書を発行する CA にそのリクエストを転送する必要があります。

RA 証明書が期限切れになると、CA 側(この例では Windows Server 2012)でその証明書が自動的に更新されません。Active Directory/CA 管理者が証明書を手動で更新する必要があります。

次の例では、Windows Server 2012 R2 で証明書を更新する方法を示しています。

ISE に表示されている初期 SCEP 証明書。

MSCEP-RA 証明書が期限切れになっているため、この証明書を更新する必要があることを前提としています。

MSCEP-RA 証明書が期限切れになっているため、この証明書を更新する必要があることを前提としています。

解決方法

注意: Windows Serverでの変更については、まず管理者に確認してください。

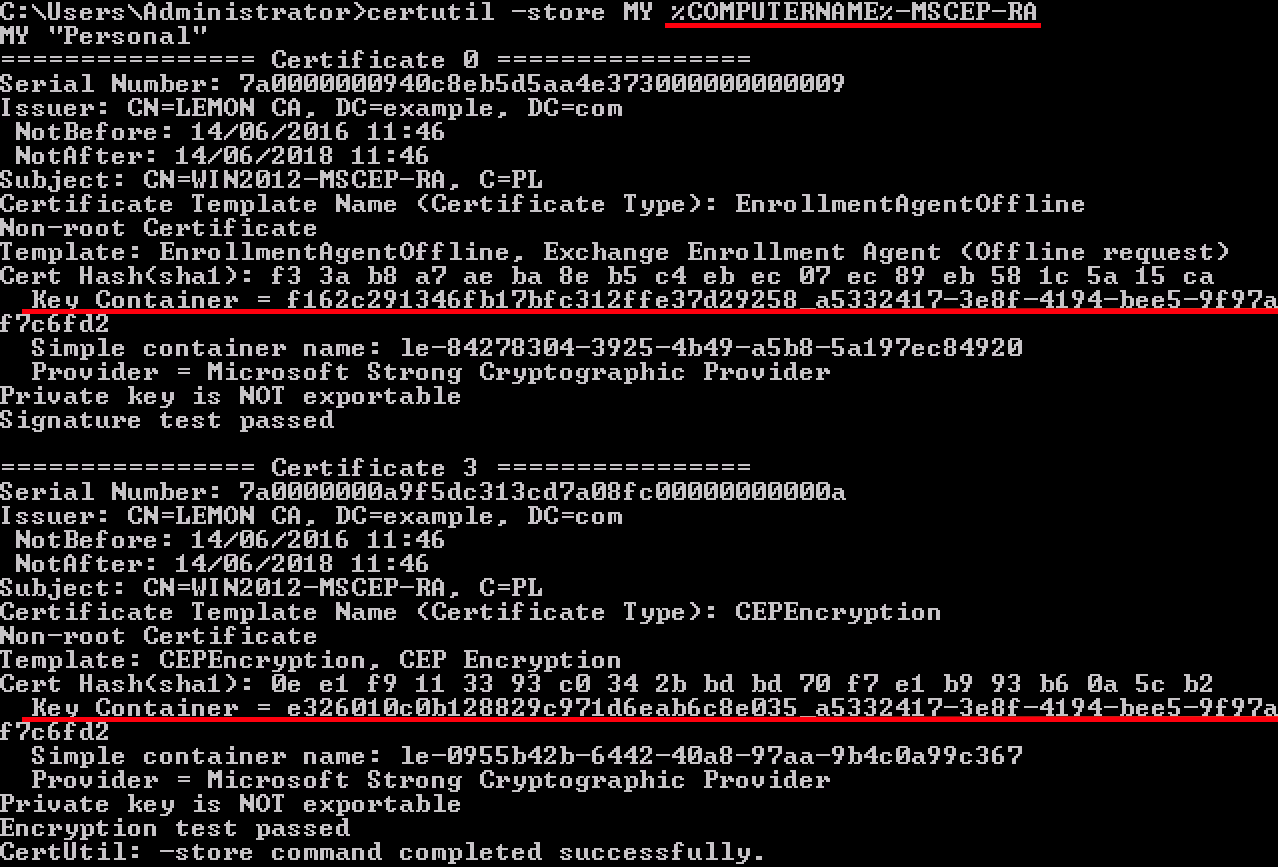

1. 古い秘密キーを特定する

certutil ツールを使用して、RA に関連付けられている秘密キーを見つけます。次に、Key Container を見つけます。

certutil -store MY %COMPUTERNAME%-MSCEP-RA

初期 MSCEP-RA 証明書の名前が異なっている場合、その名前をこのリクエストで調整する必要があることに注意してください。ただし、名前には、デフォルトでコンピュータ名が含まれている必要があります。

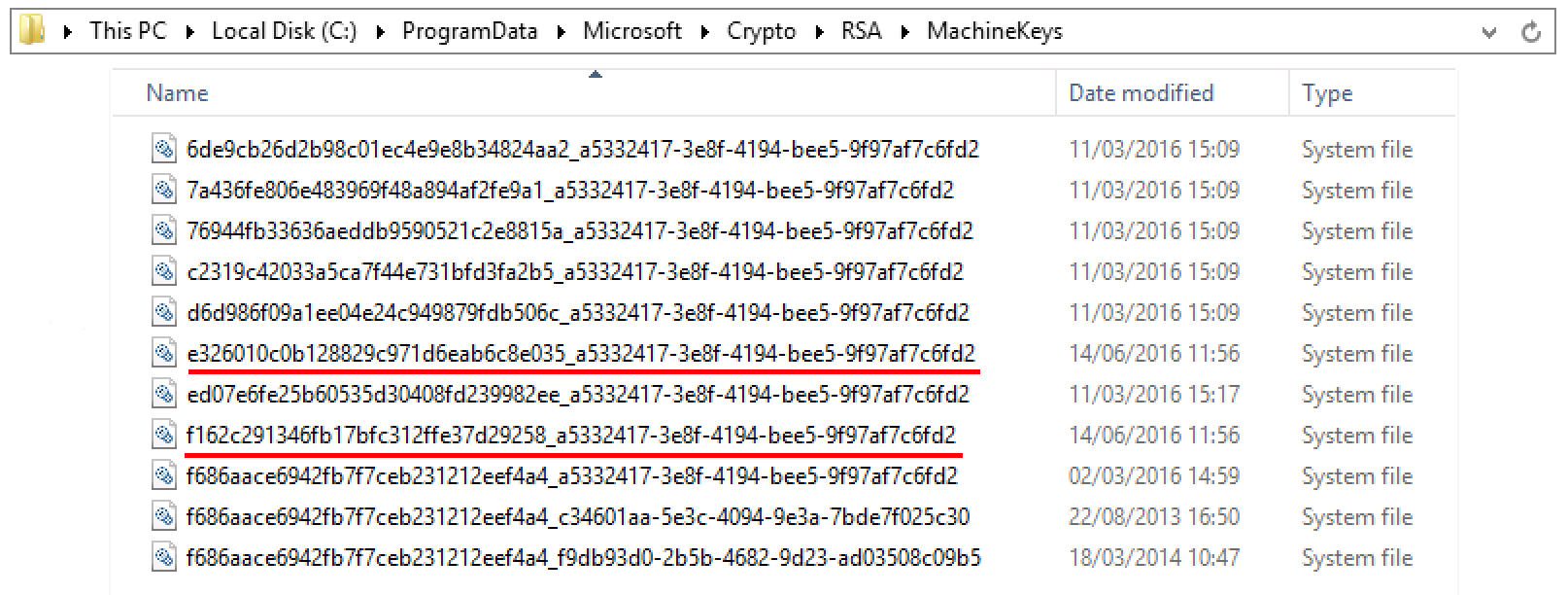

2. 古い秘密キーを削除する

次のフォルダから参照キーを手動で削除します。

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

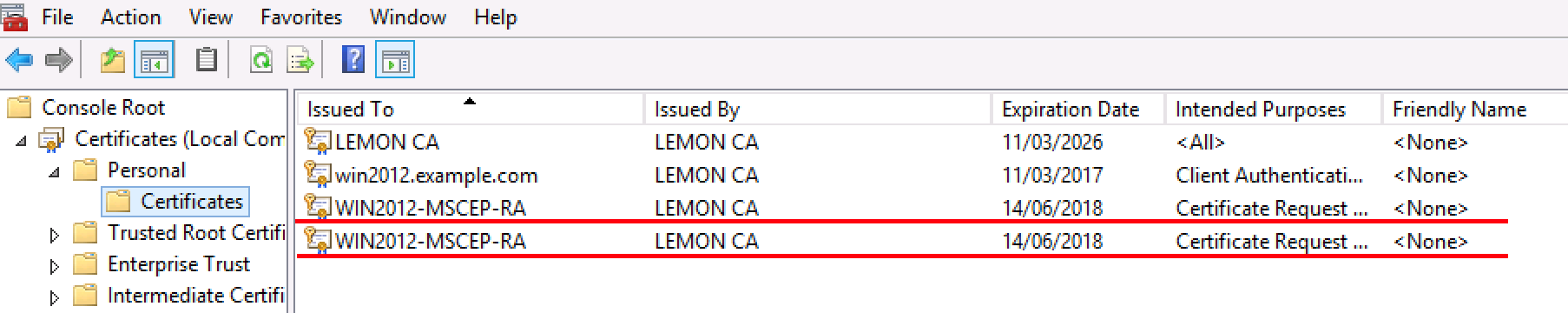

3. 古いMSCEP-RA証明書の削除

秘密キーを削除した後、MMC コンソールから MSCEP-RA 証明書を削除します。

MMC > File > Add/Remove Snap-in... > Add "Ceritificates" > Computer account > Local computer

4. SCEPの新しい証明書を生成します

4.1. Exchange登録証明書の生成

4.1.1.次の内容でファイルcisco_ndes_sign.infを作成する。この情報は、後でcertreq.exeツールで証明書署名要求(CSR)を生成するために使用されます。

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

ヒント:このファイルテンプレートをコピーする場合は、要件に従ってテンプレートを調整し、すべての文字(引用符を含む)が正しくコピーされているかどうかを確認してください。

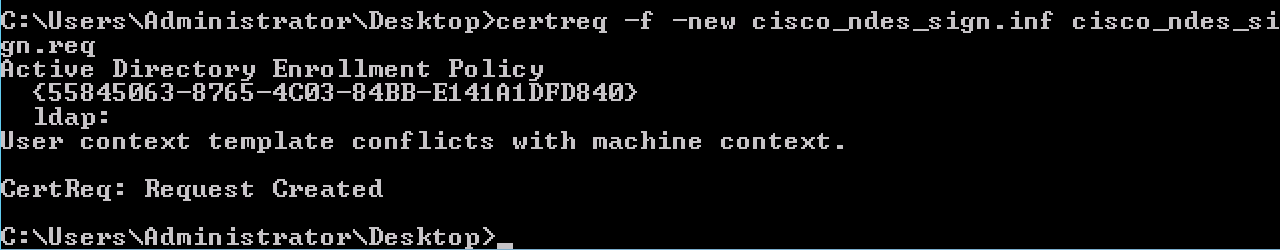

4.1.2.次のコマンドを使用して、.INFファイルに基づいてCSRを作成します。

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

警告ダイアログ [User context template conflicts with machine context] がポップアップした場合は、[OK] をクリックします。この警告は無視できます。

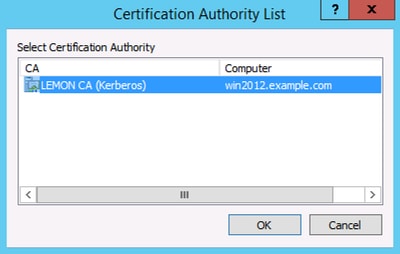

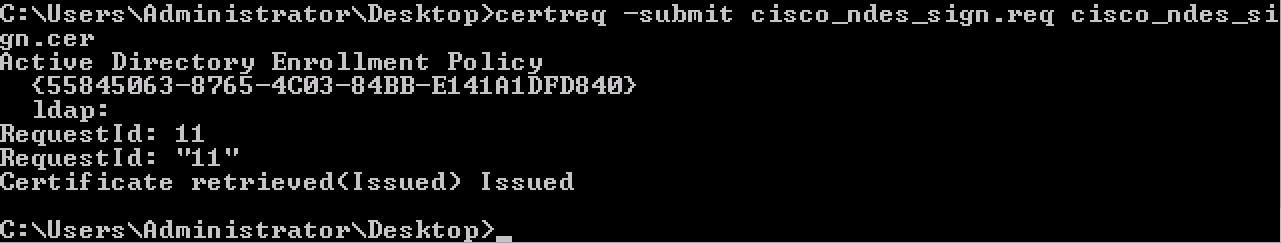

4.1.3.次のコマンドを使用してCSRを送信します。

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

この手順の際にウィンドウがポップアップするので、適切な CA を選択する必要があります。

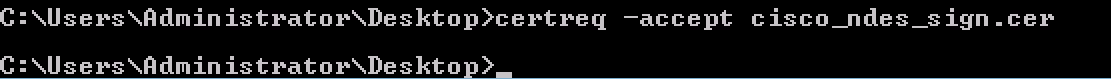

4.1.4. 前の手順で発行された証明書を受け入れます。このコマンドの結果、新しい証明書がインポートされて、ローカル コンピュータの個人用ストアに移されます。

certreq -accept cisco_ndes_sign.cer

4.2. CEP暗号化証明書の生成

4.2.1.新しいファイルcisco_ndes_xchg.infを作成します。

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

4.1. で説明した同じ手順を実行します。

4.2.2.新しい.INFファイルに基づいてCSRを生成する

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3.要求を送信する

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4:新しい証明書をローカルコンピュータの個人用ストアに移動して受け入れる。

certreq -accept cisco_ndes_xchg.cer

5. 確認

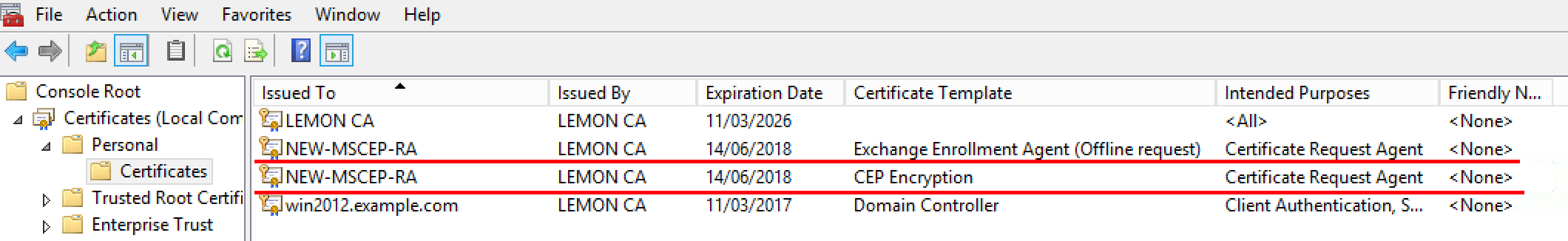

手順 4 が完了すると、ローカル コンピュータの個人用ストアに 2 つの新しい MSCEP-RA 証明書が表示されます。

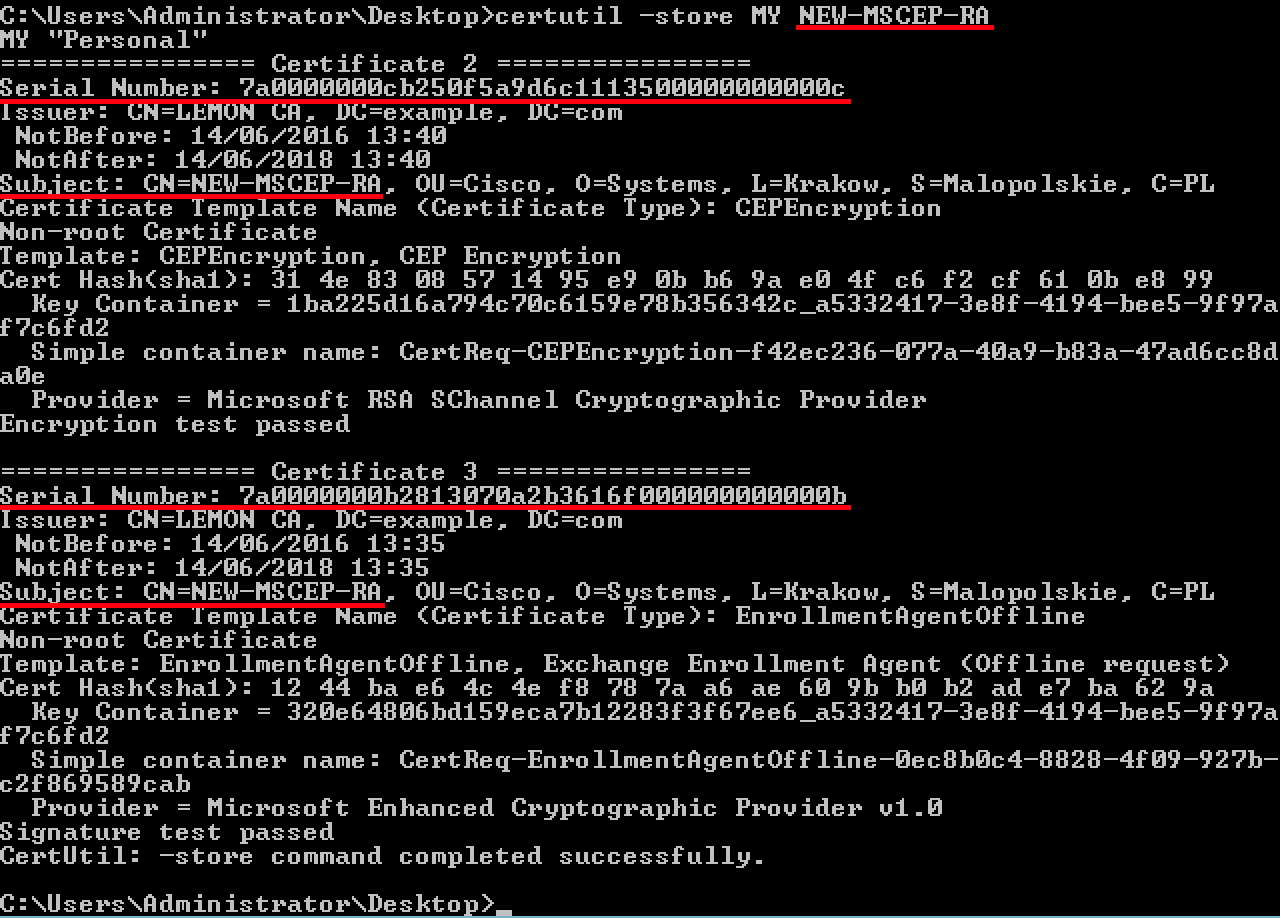

certutil.exe ツールを使用して、証明書を確認することもできます(新しい証明書の正しい名前を使用する必要があります)。新しい共通名とシリアル番号が付いた MSCEP-RA 証明書が表示されるはずです。

certutil -store MY NEW-MSCEP-RA

6. IISを再起動します

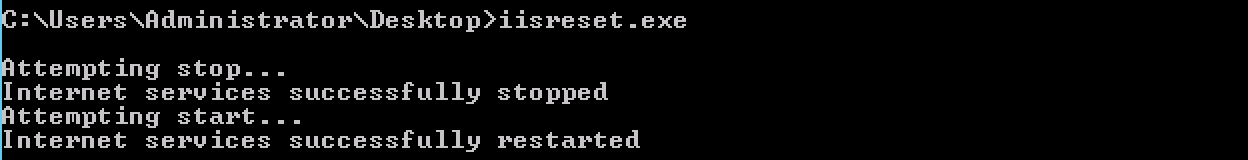

変更を適用するために、インターネット インフォメーション サービス(IIS)サーバを再起動します。

iisreset.exe

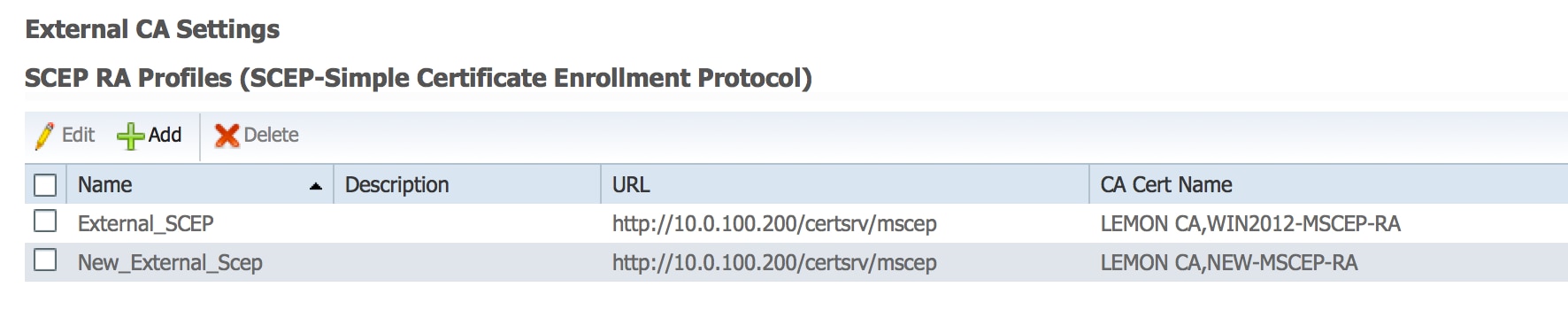

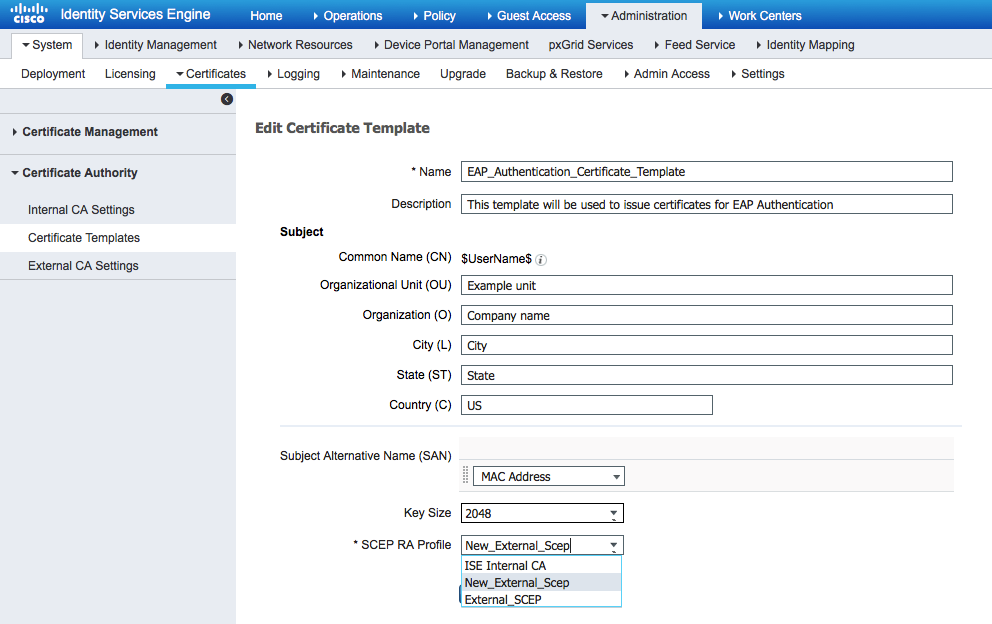

7. 新しいSCEP RAプロファイルの作成

ISE で、新しい SCEP RA プロファイルを作成し(古いサーバ URL と同じ URL を使用して)、新しい証明書をダウンロードして信頼できる証明書ストアに追加します。

8. 証明書テンプレートの変更

BYOD が使用する証明書テンプレートで新しい SCEP RA プロファイルが指定されていることを確認します([Administration] > [System] > [Certificates] > [Certificate Authority] > [Certificates Templates] を選択して確認できます)。

参考資料

1. Microsoft Technetゾーンの記事

2. Cisco ISE設定ガイド